Bases de Dados Distribuídas

Projecto do 5º Ano da Licenciatura em Engenharia Informática

Ramo de Computa do re s e S iste mas

Ana be la da Costa V ie ira

Orientador: Alexandre B ragança

Setembro de 2002

Bases de Dados Distribuídas

Agradecimentos

Antes de tudo, quero agradecer aos meus pais por me terem ensinado o valor

do trabalho e do estudo e à minha família (principalmente à minha irmã) pelo apoio

que sempre me deu. Quero também agradecer ao Paulo Sousa pelo apoio e

compreensão.

Para a realização deste trabalho não posso deixar de agradecer ao Engº

Alexandre Bragança pela sua orientação e preocupação em indicar o caminho certo;

ao Engº Miguel Oliveira pela sua disponibilidade a fornecer informações (não

conseguiria fazer o exemplo prático sem a sua ajuda!) sempre que surgiam dúvidas.

iii

Bases de Dados Distribuídas

Índice

AGRADECIMENTOS .......................................................................................................................................III

ÍNDICE.....................................................................................................................................................................V

ÍNDICE DE FIGURAS .....................................................................................................................................VII

ÍNDICE DE TABELAS ..................................................................................................................................VIII

1. INTRODUÇÃO ....................................................................................................................................................1

1.1. Introdução...............................................................................................................................................1

1.2. Estrutura do Relatório...........................................................................................................................2

2. BASES DE DADOS DISTRIBUÍDAS...................................................................................................................5

2.1. Antecedentes das Bases de Dados Distribuídas................................................................................5

2.2 Definição de Bases de Dados Distribuídas...................................................................................... 11

2.3. Regras de uma Base de Dados Distribuída.................................................................................... 17

2.4. Replicação e Fragmentação de Dados............................................................................................ 21

2.4.1. Replicação de Dados........................................................................................................................22

2.4.2 Fragmentação de Dados ....................................................................................................................28

2.4.3. Alocação...........................................................................................................................................34

2.5 Gestão distribuída de transacções .................................................................................................... 35

2.5.1 Protocolos de segurança....................................................................................................................37

2.5.2 Controlo de Concorrência.................................................................................................................39

2.6 Processamento distribuído de questões............................................................................................ 42

2.6.1 Passos do processamento distribuído de questões ............................................................................44

2.7 Bases de Dados Distribuídas Móveis................................................................................................ 51

2.8 Recentes avanços na tecnologia das BDD ....................................................................................... 58

3. O M ICROSOFT SQL SERVER.........................................................................................................................63

3.1 Replicação no Microsoft SQL Server................................................................................................ 64

3.2 Fragmentação no Microsoft SQL Server ......................................................................................... 67

3.3 Transacções no Microsoft SQL Server ............................................................................................. 70

3.4 Processamento Distribuído de Questões no Microsoft SQL Server ............................................ 71

4. O CASO GIS M EDIADORES ...........................................................................................................................73

5. CONCLUSÕES ..................................................................................................................................................79

BIBLIOGRAFIA ................................................................................................................................................. 81

GLOSSÁRIO ........................................................................................................................................................ 83

ÍNDICE REMISSIVO........................................................................................................................................ 85

v

Bases de Dados Distribuídas

SIGLAS .................................................................................................................................................................. 87

ANEXOS ................................................................................................................................................................ 89

A1 - CORBA ................................................................................................................................................. 89

A2 - COM ..................................................................................................................................................... 93

A3 - ODBC ................................................................................................................................................... 98

A4 - X Open DTP ........................................................................................................................................ 99

A5 - Regras de Transformação Algébrica............................................................................................101

vi

Índice de Figuras

FIGURA 1 : O RGANIZAÇÃO DE UM SISTEMA DE GESTÃO DE FI CHEIROS ......................................................................5

FIGURA 2 : O RGANIZAÇÃO DE UMA BASE DE DADOS ...................................................................................................7

FIGURA 3 : A FLEXIBILIDADE DE FU NCIONAMENTO DA ARQUITECTURA CLIENTE / SERVIDOR ...................................8

FIGURA 4 : CONFIGURAÇÕES REPRESENTATIVAS DOS SISTEMA S CLIENTE / SERVIDOR ..............................................9

FIGURA 5: A ARQUITECTURA FÍSICA DE UMA BDD ...................................................................................................12

FIGURA 6 – DEADLOCK GLOBAL: NENHUM NÓ O CONSEGUE DETECTAR UTILIZANDO APENAS .................................20

FIGURA 7 : MÉTODO CONSENSUAL DE QUORUM ........................................................................................................27

FIGURA 8 : GRÁFICO DE J OIN PARTICIONADO...........................................................................................................31

FIGURA 9 : EXECUÇÃO DE UMA TRANSACÇÃO DISTRIBUÍDA .....................................................................................35

FIGURA 10 : PROTOCOLO 2PC ..................................................................................................................................37

FIGURA 11 : FASES DO TWO-PHASE L OCKING ............................................................................................................40

FIGURA 12 : ÁRVORE DE ANÁLISE ALG ÉBRICA..........................................................................................................45

FIGURA 13 : ÁRVORE DE ANÁLISE ALG ÉBRICA REESTRUTURADA .............................................................................46

FIGURA 14 : O PTIMIZAÇÃO DE UM INQUÉRITO SEGUINDO A PR IMEIRA REGRA DE REDU ÇÃO...................................47

FIGURA 15 : ÁRVORE DE ANÁLISE ALG ÉBRICA..........................................................................................................48

FIGURA 16 : EXEMPLO DO TIPO DE CÉLULAS EXISTENTES NUMA REDE MÓVEL ........................................................53

FIGURA 17: MODELO DOS O BJECTOS DA RELAÇÃO O BRA -EMPREGADOS ...............................................................60

FIGURA 18 : DIFERENTES TIPOS DE REPLICAÇÃO EM TERMOS DE AUTONOMIA DOS NÓS E CONSISTÊNCIA

TRANSACCIONAL..............................................................................................................................................67

FIGURA 19 : PUBLICAÇÕES EXISTENTE S NO SERVIDOR .............................................................................................74

FIGURA 20 : PROPRIEDADES DE UMA PUBLICAÇÃO ...................................................................................................75

FIGURA 21 : O REPLICATION C ONFLICT VIEWER AJUDA À VISUALIZAÇÃO DOS CONFLITOS EXISTENTES DURANTE A

FASE DE JUNÇÃO DAS BDS. ..............................................................................................................................76

FIGURA 22 : ARQUITECTURA DO MODELO DE REFERÊNCIA DA OMG.....................................................................89

FIGURA 23: ARQUITECTURA CORBA ORB .............................................................................................................90

FIGURA 24: CLIENTE A UTILIZAR UMOBJECTO COM ATRAVÉS DE UM APONTADOR PARA UM INTERFACE............94

FIGURA 25: O BJECTO COM RELÓGIO ......................................................................................................................95

FIGURA 26: TRÊS MÉTODOS PARA ACEDER A OBJECTOS COM ................................................................................96

FIGURA 27 : ARQUITECTURA DO ODBC ...................................................................................................................98

FIGURA 28: INTERACÇÕES ENTRE CLI ENTE, TM AND SERVIDOR COM O PROTOCOLO X-OPEN DTP ..................100

FIGURA 29 : ÁRVOR E DE ANÁLISE ALGÉBRICA ......................................................................................................102

FIGURA 30: ÁRVORE DE ANÁLISE ÁLGÉBRICA .......................................................................................................103

Bases de Dados Distribuídas

Índice de Tabela s

TABELA 1 : TABELA EMPREG

DA FIRMA DE C ONSTRUÇÃO C IVIL .........................................................................21

TABELA 2 : TABELA CARGO....................................................................................................................................22

TABELA 3 : TABELA LOCALIZACAO ....................................................................................................................22

TABELA 4 : TABELA OBRA.......................................................................................................................................22

TABELA 5 : FRACCIONAMENTO HORIZONTAL DA TABELA DE EMPREGADOS ..........................................................28

TABELA 6 : FRACCIONAMENTO VERTICAL DA TABELA DE EMPREGADOS ...............................................................28

TABELA 7 : FRACCIONAMENTO MISTO DA TABELA DE EMPREGADOS .....................................................................29

TABELA 8 : FRAGMENTAÇÃO DERIVADA DA TABELA OBRA ....................................................................................29

TABELA 9: Nº DE INQUÉRITOS EFECTUADOS POR NÓ.................................................................................................33

TABELA 10: MATRIZ DE UTILIZAÇÃO DE ATRIBUTOS................................................................................................33

TABELA 11: INICIALIZAÇÃO DA MATR IZ DE AFINIDADES ENTRE ATRIBUTOS ...........................................................33

TABELA 12 : ALGORITMOS DE OPTIMIZAÇÃO DE INQUÉRITOS DISTRIBUÍDOS ..........................................................49

TABELA 13: PRODUTOS BDD E SUAS CARACTERÍSTI CAS MAIS IMPORTANTES..........................................................64

viii

Introdução

1. Int roduç ão

1.1. Introdução

Este relatório debruça-se sobre “Bases de Dados Distribuídas”. Mas, porquê

este tema? Estamos num sociedade de informação e, para armazenar essa mesma

informação, devemos ter bases de dados seguras, fiáveis e permanentemente

disponíveis. Existem milhares de empresas a nível mundial. Quando existe uma fusão,

que alternativas temos? Inutilizar uma das bases de dados, copiando apenas a sua

informação para a outra? Nos dias que correm, isso seria impraticável; logo, a melhor

solução é juntá- las de uma maneira o mais transparente possível para o utilizador

final.

Com este relatório pretende-se, além de lançar alguma luz sobre um tema tão

vasto (e em constante alteração com os avanços nesta área), apresentar uma solução

possível para um caso concreto, no âmbito da empresa I2S SA – Informática,

Sistemas e Seguros.

A I2S é uma empresa que nasceu em 1984 com o objectivo de criar soluções

informáticas para a actividade seguradora e que se tem vindo a implantar no mercado

com o GIS (Gestão Integrada de Seguros), uma solução flexível, global e integrada.

O GIS divide-se em vários módulos, entre eles o GIS Mediadores. Este

módulo é um interface de gestão de seguros contendo vários sub- módulos, integráveis

consoante as necessidades do mediador de seguros. Entre estes podemos referir o submódulo da carteira, cuja finalidade é a gestão de apólices e propostas de seguro e o

sub- módulo da cobrança, cuja finalidade é a gestão dos recibos das apólices e sua

liquidação. Integrada no GIS Mediadores existe uma base de dados que contém os

dados necessários para o mediador poder trabalhar. As condições de trabalho dos

mediadores de seguros são muito peculiares: podem trabalhar para apenas uma ou

mais seguradoras em agências tipicamente distantes da sede da seguradora. Por

1

Bases de Dados Distribuídas

exemplo, um mediador tem a sua sede em Lisboa, uma filial de média dimensão no

Porto e depois, espalhados pelo país, uma série de escritórios de sub-mediadores. Aqui

põe-se o problema: como manter actualizadas quer a base de dados da sede, quer a da

filial, quer as dos vários sub-mediadores? Temos também de ter em atenção que o

mediador pode não precisar de ter informação sobre todos os clientes da seguradora,

mas apenas sobre aqueles com os quais lida. Provavelmente, também não precisará de

toda a informação de que a seguradora dispõe, bastando- lhe alguns dados mais

importantes. E se o mediador tiver apenas um portátil como ferramenta de trabalho?

No final deste documento, o objectivo será ter alcançado uma solução possível

e viável para um caso tão desafiador.

1.2. Estrutura do Relatório

Por razões de lógica e ordem de ideias começaremos por ver conceitos de

Bases de Dados Distribuídas 1 , suas vantagens e desvantagens. O problema da

replicação de dados será alvo de especial atenção, assim como a fragmentação e

alocação de dados, a gestão distribuída de transacções e a optimização de inquéritos

distribuídos. Também serão abordados os mais recentes avanços, nomeadamente a

mobilidade das bases de dados (possível com o advento dos portáteis), e o modelo

orientado ao objecto.

Seguidamente, iremos comparar alguns sistemas de BDD. O Microsoft SQL

Server, o Oracle Server e a Sybase são alguns exemplos. Como representante das

BDD orientadas ao objecto, mencionar-se-á a Objectivity DB. O Microsoft SQL

Server estará em maior destaque, devido à enorme disseminação que tem tido nos

últimos anos2 , sendo que a maioria das empresas as utiliza, e os clientes do GIS

Mediadores não serão, certamente, uma excepção.

Um cenário possível de distribuição de dados será depois apresentado em

maior pormenor como exemplo da interligação de várias delegações e agentes

dispersos geograficamente. Tentar-se-á também apresentar uma proposta de solução

para esse mesmo cenário.

No final, serão apresentadas as conclusões atingidas.

1

De agora em diante serão designadas por BDD.

2

Ao qual o facto de esta tecnologia ser da patente da Microsoft não será alheio.

2

Introdução

3

Bases de Dados Distribuídas

4

Bases de Dados Distribuídas

2. Bases de Dados Di st ribu íd as

2.1.

Antecedentes

das

Bases

de

Dados

Distribuídas

Nos dias que correm, a informação é considerada o bem mais precioso de uma

organização. Informação permanentemente actual, correcta e relevante contribui para

uma maior competitividade, o que, num mundo empresarial com níveis de

concorrência nunca antes atingidos, pode significar a diferença entre o lucro e o

prejuízo. Para além das características da actualidade, da correcção e da relevância, a

informação deve estar sempre disponível e interpretável, para que possa fazer parte do

processo de tomada de decisão de um modo eficaz.

As Bases de Dados actuais (ainda de um ponto de vista centralizado) tiveram

como antecessores os sistemas de gestão de ficheiros. Estes foram a primeira

abordagem para a resolução do problema da existência de enormes quantidades de

dados numa organização. Tinham por objectivo automatizar algumas tarefas

realizadas manualmente até aí. Porém, os processos eram executados quase da mesma

forma.

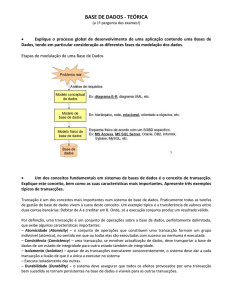

Figura 1 : Organização de um sistema de gestão de ficheiros 3

3

M. Tamer Özsu e Patrick Valduriez in Distributed Database Management Systems -

www.csse.monash.edu.au/courseware/cse5200

5

Bases de Dados Distribuídas

Estes sistemas encontravam-se demasiado próximos dos fluxos de informação

das organizações (onde o mesmo documento pode ter vários processamentos

diferentes), e como resultado, os mesmos dados podiam ser armazenados em ficheiros

diferentes e recolhidos em alturas diferentes e por diferentes aplicações. As

incoerências e as redundâncias tornaram-se inevitáveis. Os problemas adicionais de

manutenção destes sistemas ao nível das aplicações e do acesso aos dados ditou a sua

substituição pelas Bases de Dados 4 .

Ao contrário do que sucede num sistema de ficheiros, os dados de uma BD são

organizados num único conjunto. Além disso, o acesso físico à BD é feito por um

Sistema de Gestão de Base de Dados 5 , e as aplicações têm apenas uma interface

lógica com este SGBD. Um SGBD é um conjunto de software destinado a gerir todo

o armazenamento e manipulação dos dados do sistema, fazendo a interface entre o

nível aplicacional e a BD propriamente dita.

Os termos “relacional”, “rede” ou “hierárquica” referem-se ao modo como o

SGBD organiza a informação internamente, organização essa que afecta a velocidade

e a flexibilidade com que o utilizador acede à informação. A BD armazena também,

além dos dados, a sua descrição (metadados) num dicionário de dados que ajuda a

interpretar a estrutura dos dados armazenados, disponibilizando ao nível aplicacional

uma interface lógica.

A modelação de dados é uma actividade fundamental para a tecnologia das

BDs. O seu objectivo é tentar encontrar um modelo que traduza a estrutura lógica dos

dados e, ao mesmo tempo, que satisfaça os requisitos de informação destes sistemas.

Os diagramas E-R são uma abordagem largamente difundida para ajudar à criação do

modelo conceptual de dados. Estes explicitam de uma forma clara as entidades

existentes no sistema e as relações entre elas, juntamente com as suas cardinalidades.

4

De agora em diante serão designadas por BD.

5

De agora em diante serão designadas por SGBD

6

Bases de Dados Distribuídas

Figura 2 : Organização de uma base de dados 6

A evolução seguinte foi a arquitectura cliente / servidor, que surgiu com a

possibilidade de interligação de computadores pessoais em rede (LAN). Falamos já,

portanto, de um modelo não centralizado. A característica fundamental destes

sistemas é a divisão do processamento global entre as máquinas-cliente, responsáveis

pelas tarefas de front-end com os utilizadores (ou seja, que correm o nível

aplicacional), e as máquinas-servidor, responsáveis pelas tarefas de gestão e

manipulação da BD.

A relação entre os processos cliente e servidor é mostrada na figura 3. Um

utilizador pode invocar um processo cliente (seleccionando um link num Web

browser, por exemplo) e envia um pedido a um processo servidor (seta nº 1). Se o

servidor está configurado para responder a esse pedido, pode fazê-lo directamente

(seta nº 2). Alternativamente, o pedido do cliente original pode envolver pedidos

adicionais a outros servidores (seta nº 3): por exemplo, informação a ser extraída de

uma BD localizada noutro ponto. Assim, um software servidor pode tornar-se um

software cliente, recebendo respostas de outros servidores secundários (seta nº 4).

Outra opção seria o servidor invocar uma aplicação local para que esta respondesse a

um pedido de serviço (seta nº 5), tal como refrescar uma BD ou enviar um e-mail e

depois enviar os resultados (seta nº 6). Outros serviços, ainda, podem ser pedidos

(seta nº 7), e o respectivo retorno será enviado para outros clientes (seta nº 8).

7

Bases de Dados Distribuídas

1

CLIENTE

APLICAÇÃO

1

22

88

SERVIDOR

CLIENTE

55

3

77

SERVIDOR

66

3

44

SERVIDOR

Figura 3 : A flexibilidade de funcionamento da arquitectura cliente / servidor 7

Ao contrário dos sistemas tradicionais, a comunicação entre clientes e

servidores não tem estados – o servidor não precisa de ter consciência do cliente que

lhe está a enviar o pedido. Este tipo de comunicação (sem o estabelecimento de

conexões) representada pelas setas na figura anterior é utilizada na Internet e fornece

uma vasta gama de opções de design aos gestores da info rmação.

A estrutura cliente/servidor, o funcionamento da Internet e a grande variedade

de protocolos servidores que entretanto foram disponibilizados, oferecem uma grande

flexibilidade ao desenho e implementação de sistemas de informação poderosos. Uma

representação desta gama de escolhas é representada na Fig. 2.4. O cliente de cada

uma das cinco possibilidades de implementação de design fornece o interface (Gestão

do Interface) de cada sistema. Do mesmo modo, o servidor fornece serviços de dados

(Gestão de Dados), desde documentos estáticos até resultados de um inquérito à base

de dados. Dependendo das necessidades específicas de cada aplicação, componentes

adicionais podem ser incluídos, quer no cliente quer no servidor, para alcançar

determinadas lógicas de comunicação e facilidades de gestão de dados ou de

interface. As setas bidireccionais mais pequenas representam comunicação com

representação de estados entre os sistemas componentes, tal como a que pode ocorrer

num único host. As setas maiores representam comunicação sem representação de

estados via Internet.

6

M. Tamer Özsu e Patrick Valduriez in Distributed Database Management Systems -

www.csse.monash.edu.au/courseware/cse5200

8

Bases de Dados Distribuídas

Numa BDD, como se pode depreender pela figura, a gestão dos dados é

dividida entre o servidor e o cliente, enquanto a lógica da aplicação e a gestão do

interface são da inteira responsabilidade deste último. No outro extremo estão os

sistemas distribuídos, onde os servidores gerem os dados, a lógica da aplicação e uma

parte do interface, enquanto o cliente apenas tem de gerir uma outra parte do

interface.

LADO CLIEN TE

GESTÃO DO

GESTÃO DO

GESTÃO DO

GESTÃO DO

GESTÃO DO

INTERFACE

INTERFACE

INTERFACE

INTERFACE

INTERFACE

LÓGICA DA

LÓGICA DA

LÓGICA DA

APLICAÇÃO

APLICAÇÃO

APLICAÇÃO

5

GESTÃO

4

DOS DADOS

GESTÃO DO

3

INTERFACE

2

1

LÓGICA DA

LÓGICA DA

LÓGICA DA

APLICAÇÃO

APLICAÇÃO

APLICAÇÃO

GESTÃO

GESTÃO

GESTÃO

GESTÃO

GESTÃO

DOS DADOS

DOS DADOS

DOS DADOS

DOS DADOS

DOS DADOS

LADO SERVIDOR

BASES DE

GESTÃO

LÓGICA

APRESENTAÇÃO

SISTEMAS

DADOS

REMOTA DE

DISTRIBUÍDA

REMOTA

DISTRIBUÍDOS

DISTRIBUÍDAS

DADOS

Figura 4 : Configurações representativas dos sistemas cliente / servidor 8

7

Jeff R.Wright, German Gavilan, Yiguo Zhang e Kamie Redinbo in Emerging Technologies for

Developing Distributed Database Systems – http://bridge.ecn.purdue.edu/~yiguo/dropbox/w2000.pdf

8

Ensor e Stevenson, 1997, in Jeff R.Wright, German Gavilan, Yiguo Zhang e Kamie Redinbo in

Emerging

Technologies

for

Developing

Distributed

Database

Systems

–

http://bridge.ecn.purdue.edu/~yiguo/dropbox/w2000.pdf

9

Bases de Dados Distribuídas

Em determinada altura no tempo começou-se a perceber que as máquinas não

precisavam de ser apenas clientes e servidores, mas pares que podem colaborar no

cumprimento de determinadas tarefas. Foi a partir desse momento que o termo BDD

se difundiu. Uma BDD é então, um conjunto de vários servidores de BDs que podem

funcionar autonomamente, mas também em colaboração com outros servidores de

SGBD remotos, pedindo e/ou fornecendo dados e mantendo-os consistentes.

De entre as razões que levaram à utilização de BDDs destacam-se, então, as

seguintes:

?

Desempenho melhorado – Considere-se uma rede com 10 postos e um

servidor. As 10 estações podem processar, cada uma, 10 milhões de instruções

por segundo (MIPS) e o servidor pode processar 25 MIPS. Usando o modelo

centralizado estaríamos a desperdiçar a maior parte dos 100 MIPS de poder de

computação dos postos. Adicionando mais postos, apenas pioraríamos o

problema, pois mais postos significam uma maior carga para o servidor, sem

adicionar recursos utilizáveis. Esta arquitectura rapidamente se transforma

num gargalo de performance;

?

Reflectir o estado distribuído de uma organização – no caso de organizações

espalhadas por zonas geograficamente distantes, com necessidade de uma

coordenação comum;

?

Por necessidades de crescimento – quando a dimensão e o crescimento de

algumas organizações invalidam a possibilidade de colocar toda a BD numa

mesma máquina;

?

Natureza distribuída de algumas aplicações;

?

Maior disponibilidade e confiabilidade – já que não dependemos de uma única

BD);

?

Permitir a partilha de dados enquanto se mantém algum controlo local;

?

Devido ao aparecimento de novos paradigmas e novos modelos – WWW

fornecedores de serviços distribuídos, Java, CORBA...

Uma nova arquitectura tem emergido, em contraponto às BDDs: a arquitectura

em cluster. Esta difere da arquitectura das BDDs num aspecto fulcral, o acesso à base

10

Bases de Dados Distribuídas

de dados em si, às suas tabelas. Um cluster é constituído por vários servidores, uma

rede e um subsistema de discos partilhados. Não há necessidade de replicação ou

fragmentação, uma vez que os dados estão à disposição de todos os nós. Existe apenas

um dicioná rio de dados e uma única imagem do sistema, comum a todos os seus

elementos. Um cluster é, portanto, mais fácil de gerir do que uma BDD, porém, se os

nós se encontrarem geograficamente distantes, o acesso aos dados pode tornar-se

muito lento. A outra alternativa seria instalar uma rede de comunicação dedicada de

(talvez) centenas ou milhares de quilómetros: algo impraticável, afinal.

2.2 Definição de Bases de Dados Distribuídas

O que é, então, uma Base de Dados Distribuída?

No livro de José Luís Pereira, Tecnologia de Bases de Dados, pode ler-se:

“Por definição, uma base de dados distribuída é um sistema de bases de dados cujos

dados se encontram fisicamente dispersos por várias máquinas, ligadas por meios de

comunicação, mas integrados logicamente”.

Segundo a Prof. Isabel M. Besembel Carrera, da Universidade dos Andes, na

Venezuela (sistemas.ing.ula.ve), “uma BD distribuída é uma colecção de várias BDs

logicamente interrelacionadas sobre uma rede de computadores. Os utilizadores têm

acesso integrado e transparente a uma colecção de BDs (1980). Actualmente, uma

BDD é uma colecção de BDs independentes ou federadas, onde cada sistema tem

facilidades para partilhar dados e serviços com os outros membros”.

Já na Webopedia.com, “uma BDD consiste em dois ou mais ficheiros de dados

localizados em diferentes locais de uma rede de dados. Porque a BD é distribuída,

diferentes utilizadores podem aceder a ela sem interferirem uns com os outros. No

entanto, o SGBD deve periodicamente sincronizar as BDs espalhadas de maneira a

que os dados permaneçam consistentes.”

Estas três definições focam alguns dos aspectos mais importantes das BDDs,

como a localização dispersa dos dados, a fragmentação e duplicação dos mesmos, o

controlo de acessos, entre outros.

11

Bases de Dados Distribuídas

Os termos “BDs logicamente interrelacionadas” ou “dados integrados

logicamente” devem ser bem vincados. Os dados contidos nas várias BDs devem ser

estruturados, isto é, fariam sentido se estivessem numa única BD centralizada. De

facto, um conjunto de páginas Web em diferentes máquinas, mas contendo material

sobre um determinado assunto, não pode ser considerado uma BDD, porque os seus

dados são, no máximo, semi-estruturados.

Os diferentes nós que constituem a BDD devem ser autónomos, isto é, devem

ser capazes de executar programas, e operações e transacções na BD sem suporte

externo.

Também, se não existirem transacções globais (transacções que envolvem

mais do que um nó), a BDD não pode ser considerada como tal, mas apenas como

uma colecção de BDs ligadas por uma rede.

Figura 5: A arquitectura física de uma BDD

Para melhor se poder compreender a tecnologia das BDD, importa, primeiro,

dividir os sistemas de BDD em duas classes: homogéneas e heterogéneas.

Na primeira classe, todos os nós utilizam o mesmo SGBD e têm as mesmas

aplicações instaladas, fazendo lembrar um único sistema de BD, mas em que os dados

estão armazenados em vários repositórios ligados por meios de comunicação. O

12

Bases de Dados Distribuídas

design do tipo top-down está intimamente ligado a estes sistemas. Como é lógico, é

mais usual, ao fazer o desenho dos sistemas a partir do nada, considerar-se que todas

as máquinas serão idênticas. Estas classes de BDD podem oscilar entre vários graus

de autonomia local. Este termo indica o modo como o sistema parece trabalhar, a

partir da perspectiva dos utilizadores e dos programadores. Tome-se como exemplo

um sistema com pouca ou nenhuma autonomia, onde todos os pedidos são enviados

para um nó central, chamado gateway. Daqui, estes são enviados para o nó que

contém a informação ou para a aplicação requerida. Esta situação ocorre com alguma

frequência na Internet, nos sites “espelho” de localizações populares para aumentar a

velocidade de acesso, já que vários nós podem conter a mesma informação e as

mesmas aplicações, de forma a melhorar o fluxo e os tempos de acesso. A

desvantagem do gateway é que este tem de possuir uma conexão à rede bastante larga

e muito poder de processamento para conseguir satisfazer os pedidos e os

encaminhamentos dos dados dos nós para os utilizadores.

Já nos sistemas heterogéneos, os nós utilizam SGBDs diferentes. Estes tanto

podem ser baseados no mesmo modelo de dados, como em modelos de dados

diferentes. Duas organizações diferentes (que a dado ponto da sua história se juntam)

dificilmente utilizarão o mesmo esquema de armazenamento dos dados; por isso, a

abordagem bottom-up está mais ligada a estes sistemas. Também, para incorporar

sistemas legados, esta abordagem é a mais indicada. Aqui, os nós têm um grau de

autonomia muito maior: cada um tem os seus utilizadores, aplicações e dados locais e

lida com estes sozinho, apenas se ligando aos restantes nós para obter informação que

não possui. Este tipo de BDD é muitas vezes chamado de sistema federado ou

federação.

Para que seja possível integrar BDs distintas numa federação de modo a existir

interoperabilidade, ou seja, ser possível trocar informação entre sistemas, redes e

aplicações heterogéneas, existem três abordagens:

-

Utilização de database gateways / middleware – quando existem SGBDs

diferentes, mas baseados no mesmo modelo de dados;

-

Integração num modelo global – quando os SGBDs se baseiam em

modelos de dados diferentes;

-

Objectos distribuídos – utilizando o modelo OO (Orientado ao Objecto).

13

Bases de Dados Distribuídas

Utilização de database gateways / middleware

Os database gateways fazem traduções entre formatos de dados e comandos

das várias implementações, permitindo que cada SGBD “veja” os outros como seus

iguais. Tem como limitações a não existência de suporte para a gestão de transacções

não- locais (ou seja, permitem consultar os dados sob a gestão de outro SGBD, mas

não permitem actualizá- los) e o facto de não ter em consideração as diferenças

existentes entre os esquemas das BDs envolvidas (não havendo homogeneização ao

nível dos esquemas individuais).

A utilização de middleware esconde do nível aplicacional as especificidades

de cada SGBD, uniformizando a interface com os servidores de BDs. Alguns

exemplos de middleware são o ODBC, o IDAPI e o X Open DTP. Por fornecerem a

cada aplicação um conjunto único de funções para aceder a vários servidores de BD,

têm como grandes vantagens a portabilidade e a simplicidade, porém, raramente têm o

desempenho e a funcionalidade das APIs próprias de cada servidor de BD.

Integração num modelo global

A técnica é criar uma camada sobre os vários sistemas de BDs componentes,

dando a ilusão de um sistema homogéneo. Alguns exemplos deste método são o

esquema unificado e a multibase de dados. Na primeira abordagem, é utilizado um

modelo suficientemente rico, capaz de integrar os restantes modelos, para fazer a

integração dos esquemas de BDs participantes num único esquema unificado e global.

Já na solução multibase de dados não se procura um esquema global às BDs

participantes; pelo contrário, cada BD local opera de forma autónoma e independente,

existindo, no entanto, capacidade de cooperação entre si.

Objectos distribuídos

Os sistemas são construídos recorrendo a conjuntos de objectos previamente

desenvolvidos, que são, depois, interligados por forma a obter as funcionalidades

pretendidas.

Para

que

os

objectos

possam

trocar

mensagens

entre

si,

independentemente da linguagem de programação em que foram criados, do sistema

operativo da máquina em que residem e da sua localização na rede, é necessário

estabelecer mecanismos que proporcionem essa transparência. Existem duas

14

Bases de Dados Distribuídas

propostas: a DCOM e a CORBA. A DCOM (Distributed Component Object Model) é

uma proposta da Microsoft Corp. que fornece uma base para a partilha de objectos,

independentemente da linguagem em que estes foram desenvolvidos. A CORBA

(Common Object Request Broker Arquitecture) é da responsabilidade da OMG e

define uma interface – Object Request Broker (ORB) – cujos serviços, numa

perspectiva cliente / servidor, permitem que um objecto cliente aceda aos serviços de

um objecto servidor sem que o primeiro necessite de saber detalhes do segundo,

proporcionando, assim, um acesso transparente entre objectos distribuídos.

As BDs devem ter os seus dados protegidos, quer de acidentes naturais

(incêndios ou inundações), quer de acessos não autorizados, modifiquem eles ou não

o seu conteúdo. Nas BDDs, apesar dos dados replicados fornecerem um certo nível de

backup (melhorando o primeiro aspecto da segurança), o problema de controle de

acessos torna-se mais complexo, devido à distribuição desses mesmos dados.

Uma das primeiras questões é onde permitir o acesso aos dados: no nó de

origem do pedido ou no nó remoto? A primeira estratégia tem a seu favor a

simplicidade; porém a probabilidade de acessos não autorizados aumenta, já que o

utilizador mal- intencionado precisa unicamente de conseguir aceder a uma máquina.

A segunda estratégia é mais segura, mas também tem várias desvantagens, a começar

desde logo pelo processamento adicional que é necessário. Alé m disso, é necessário

manter tabelas de acesso, o que é computacionalmente caro, e, replicar as passwords

aumenta o risco de estas serem obtidas, apesar de encriptadas.

Uma terceira estratégia consiste em responsabilizar servidores de perfis por

permitir o acesso aos dados. Estes estão organizados em rede e quando um dos

servidores receber um pedido de acesso, todos os membros desta rede determinam se

devem autorizar ou não o acesso. Woo e Lam9 (os estudiosos que desenharam esta

solução) pensam que separar o sistema de acessos do interface da aplicação reduz as

possibilidades de ocorrerem problemas.

9

Thomas Woo e Simon Lam, Authorization in Distributed Systems: A Formal Approach, 1992 in

Steven P. Coy, Security Implications of the Choice of Distributed Database Management System

Model: Relational vs. Object-Oriented, informação disponível no site

http://csrc.nist.gov/nissc/1996/papers/NISSC96/paper072_073_074/SCO_.PDF

15

Bases de Dados Distribuídas

Para impedir que alguns utilizadores tenham acesso a certos dados, apesar de

terem acesso ao sistema, foi criado o mecanismo das vistas. Apesar de as vistas serem

eficientes em termos de impedimento do acesso a dados restritos, o seu uso pode

introduzir muito overhead, principalmente no caso das vistas globais (que necessitam

de obter dados de vários nós). Para definir que dados podem ser incluídos na vista,

todos os dados da BD devem receber uma classificação de acesso. Esta classificação

pode ser dependente de:

o Tipo: a classificação é determinada com base nos atributos associados

aos dados;

o Valor: a classificação é determinada com base no valor dos dados;

o Nível da origem: a classificação dos dados é equivalente à da sua

origem;

o Etiqueta da origem: é dada uma classificação arbitrária aos dados, ou

pela sua origem, ou pelo utilizador que os introduziu.

Uma solução apresentada por Thuraisingham e Ford 10 , que introduz pouco

overhead na verificação das permissões, utiliza dois motores de inferência, um para os

inquéritos e outro para as actualizações. Este último verifica as restrições de

segurança da BD à medida que mudam as condições de segurança nos dados. O motor

de inferência do processamento de inquéritos avalia as entidades pedidas pelo

inquérito, os dados libertos durante um determinado período que estão ao nível de

segurança dos inquéritos, e os dados relevantes disponíveis externamente que estejam

no mesmo nível de segurança. A isto chama-se a base de conhecimento. O

processador avalia as potenciais inferências que resultam da união da base de

conhecimento com as potenciais respostas ao inquérito. Se o nível de segurança do

utilizador for superior aos níveis de segurança de todas as potenciais inferências, a

resposta é permitida.

Esta técnica apenas pode ser utilizada em BDDs homogéneas. Nas BDDs

heterogéneas, seria necessário que os motores de inferência para cada tipo de SGBD

10

Bhavani Thuraisingham e William Ford, Security Constraint Processing in A Multilevel Secure

Distributed Database Management System, 1995, in Steven P. Coy, Security Implications of the Choice

of Distributed Database Management System Model: Relational vs. Object-Oriented, informação

disponível no site http://csrc.nist.gov/nissc/1996/papers/NISSC96/paper072_073_074/SCO_.PDF

16

Bases de Dados Distribuídas

verificassem as restrições de segurança de todos os dados locais, o que se tornaria

proibitivo em termos de overhead introduzido.

2.3. Regras de uma Base de Dados Distribuída

Para uma BD ser considerada verdadeiramente distribuída deve obedecer a

uma série de regras, chamadas as 12 regras de Date:

Regra 0:

Para o utilizador, um sistema distribuído não se deve distinguir de um sistema

não distribuído

1. Autonomia local

2. Inexistência de um nó central

3. Disponibilidade permanente

4. Localização transparente

5. Fragmentação transparente

6. Duplicação transparente

7. Processamento distribuído de questões

8. Gestão distribuída das transacções

9. Transparência do hardware

10. Independência do sistema operativo

11. Independência das tecnologias de rede

12. Independência do SGBD

Regra 1: Autonomia local

Os nós devem ser o máximo possível autónomos. Os dados locais são geridos

localmente, sob responsabilidade local; as operações locais devem permanecer

puramente locais. Todas as operações de um dado nó são controladas por esse nó;

nenhum nó deve depender de outro para funcionar correctamente.

Porém, existem situações em que alguma perda de autonomia é inevitável.

17

Bases de Dados Distribuídas

Regra 2: Inexistência de um nó central

Não deve existir nenhum nó “central” para nenhum serviço central, que

obrigasse a que todo o sistema estivesse dependente desse nó. As razões de ser desta

regra são simples: esse nó central poderia ser um bottleneck, e o sistema estaria

vulnerável. Sendo assim, o processamento de questões, a gestão de transacções e o

controlo de concorrência (entre outras funções) devem estar distribuídas.

Regra 3: Disponibilidade permanente

Nunca deveria existir a necessidade de fazer um shutdown planeado a todo o

sistema. Alterações na arquitectura da rede, por adição de novos nós ou remoção dos

existentes, assim como falhas em alguns nós não devem impedir os restantes de

continuarem a sua operação, se não total, pelo menos, parcialmente. Também deve ser

possível criar e destruir fragmentos e réplicas de fragmentos dinamicamente e deve

ser possível fazer um upgrade do SGBD num dos nós sem fazer parar todo o sistema.

Regra 4: Localização transparente

Os utilizadores não precisam de saber onde os dados estão guardados

fisicamente: estes devem comportar-se, pelo menos de um ponto de vista lógico,

como se os dados estivessem guardados no nó local. Esta característica vem facilitar o

desenvolvimento e manutenção de sistemas, fornecendo aos utilizadores e a todo o

nível aplicacional em geral, a facilidade de utilizar “questões genéricas”, deixando

para o SGBD a tarefa de resolver os detalhes de navegação na rede. Desta forma,

aplicações e utilizadores não são afectados por qualquer alteração na localização dos

dados.

Regra 5: Fragmentação transparente

Um sistema distribuído suporta fragmentação de dados se uma dada relação

puder ser dividida em vários “bocados” ou fragmentos para armazenamento físico.

Uma divisão bem estruturada dos dados pelas várias localizações físicas

permite uma optimização do desempenho da BDD. Os dados que são mais utilizados

numa localização física devem estar aí guardados para poupar tempo de acesso à rede.

Os utilizadores devem continuar a “ver” uma só tabela lógica.

18

Bases de Dados Distribuídas

Existem três tipos de fragmentação: horizontal, vertical e mista. A

fragmentação horizontal (SELECT) divide uma tabela separando os registos, ou seja,

cada uma das novas tabelas tem o mesmo esquema da tabela original. A fragmentação

vertical (PROJECT) divide a tabela separando as colunas, ou seja, os esquemas das

novas tabelas são subconjuntos da tabela original. A fragmentação mista utiliza uma

combinação destas duas.

Regra 6: Duplicação transparente

Este conceito é normalmente designado por replicação e também é

importantíssimo para a optimização do desempenho da BDD: dados que, por razões

de prevenção, desempenho ou disponibilidade dos dados, estão duplicados em

localizações físicas diferentes, devem ser periodicamente sincronizados. No entanto,

os utilizadores devem poder trabalhar como se os dados não estivessem replicados.

Regra 7 : Processamento distribuído de questões

Como os dados estão dispersos pelos vários nós da rede, pode ser necessário

efectuar questões de um modo distribuído, ou seja, o processamento da questão pode

necessitar da cooperação de vários nós. Todo esse processo é coordenado pelo sistema

sem intervenção dos utilizadores. Uma boa estratégia de processamento distribuído de

questões é muitíssimo importante para a BDD.

O processamento de questões num sistema distribuído envolve:

-

tempo de CPU local e actividade de I/O em vários nós diferentes;

-

algumas comunicações de dados entre estes nós.

A quantidade de comunicações é um factor que, obviamente, pesa muito no

desempenho.

Regra 8 : Gestão distribuída das transacções

Dois aspectos principais na gestão de transacções, o controlo da concorrência

e o controlo da recuperação de falhas, necessitam de mais atenção num ambiente

distribuído, isto porque uma só transacção pode envolver a execução de código em

múltiplos nós e, portanto, múltiplos updates. Assim, diz-se que cada transacção é

constituída por vários “agentes”, onde um agente é o trabalho realizado para uma

determinada transacção num determinado nó.

19

Bases de Dados Distribuídas

Mantém o lock

Nó X

do recurso RX

T1 X

T2 X

Espera que T1 X liberte RX

Espera que

Espera que

T1 Y acabe

T2 X acabe

T1 Y

T2 Y

Nó Y

Espera que T2 Y liberte RY

Mantém o lock

do recurso RY

Figura 6 – Deadlock global: nenhum nó o consegue detectar utilizando apenas

informação interna a esse nó.

Regra 9 : Transparência do hardware

Independentemente da plataforma de hardware, os utilizadores devem ver

apenas uma imagem única do sistema. É desejável que se possa correr o mesmo

SGBD em diferentes plataformas de hardware e que essas plataformas participem

como iguais (onde apropriado) num sistema distribuído.

Regra 10 : Independência do sistema operativo

É também desejável que, além de correr o mesmo SGBD em diferentes

plataformas, se possam correr diferentes sistemas operativos – até mesmo diferentes

sistemas operativos no mesmo hardware. De um ponto de vista comercial, os

ambientes de sistemas operativos mais importantes – e portanto, aqueles que o SGBD

deve suportar – são, entre outros o UNIX, o OS/2, o MS/DOS e o Windows.

Regra 11 : Independência das tecnologias de rede

É obviamente desejável que o SGBD suporte uma variedade de diferentes

redes de comunicações. Do ponto de vista do SGBD distribuído, a rede é meramente o

fornecedor de um serviço seguro de transmissão de mensagens. É considerado um

20

Bases de Dados Distribuídas

serviço seguro aquele que recebe mensagens do nó X e as entrega ao nó Y apenas

uma vez, pela mesma ordem que foram enviadas, não as misturando.

Regra 12 : Independência do SGBD

Um sistema distribuído ideal deve suportar diferentes SGBD de um modo que

seja transparente para o utilizador.

2.4. Replicação e Fragmentação de Dados

Estes dois conceitos, apesar de diferentes, estão intimamente ligados quando

se trata do desenho de uma BDD. Depois de obtido o design da fragmentação, é

necessário estudar a melhor localização para cada fragmento (alocação) e se será ou

não necessário replicar cada um deles. Estas decisões devem ser tomadas tendo em

vista a melhor performance global possível para todas as aplicações, pesando factores

tais como a performance do sistema, os custos, a tolerância a falhas de nós individuais

e da rede.

Para melhor exemplificar estes dois conceitos, será apresentado um pequeno

exemplo: uma empresa de construção civil que resolveu modernizar-se e pretende

distribuir a sua BD. Nesta existem, entre outras, uma tabela EMPREG com o código,

nome, código do cargo, código da localização da área de residência e código da obra

(onde se encontra a trabalhar no momento) dos empregados; uma tabela CARGO com

o código, nome e salário correspondente a cada cargo; uma tabela LOCALIZACAO

com o código e nome de localizações e, finalmente, uma tabela OBRA com o código,

nome e código de localização de cada obra.

CODIGO

NOME

LOCALIZACAO

CARGO

OBRA

1

F. Rodrigues

1

4

1

2

J. Barros

2

4

2

3

A. Silva

3

3

1

4

J. Sousa

1

2

3

5

M. Pereira

2

1

1

Tabela 1 : Tabela EMPREG da firma de Construção Civil

21

Bases de Dados Distribuídas

CODIGO

NOME

SALARIO

1

mestre-obras

€ 1500

2

carpinteiro

€ 1200

3

electricista

€ 1300

4

servente

€ 800

Tabela 2 : Tabela CARGO

CODIGO

LOCALIZACAO

1

Porto

2

Lisboa

3

Coimbra

Tabela 3 : Tabela LOCALIZACAO

CODIGO

NOME

LOCALIZACAO

ORCAMENTO

1

Lote 2

1

€300.000.00

2

Loja 34

3

€500.00.00

3

Moradia 76

2

€100.000.00

Tabela 4 : Tabela OBRA

2.4.1. Replicação de Dados

A replicação é a técnica de duplicar dados em vários nós diferentes. As razões

que podem tornar desejável esta duplicação são, basicamente, as seguintes:

-

Prevenção contra falhas: a falha de um nó que contenha dados vitais ao

sistema não compromete, necessariamente, o seu funcionamento;

22

Bases de Dados Distribuídas

-

Redução da transferência de dados: há uma maior probabilidade de os

dados estarem disponíveis localmente ou mais perto do nó que os requisita.

Desta maneira, são reduzidos os custos da sua transferência, quer em

termos de exploração dos meios de comunicação, quer em termos de

tempo consumido;

-

Paralelismo : os inquéritos à base de dados podem ser processados por

vários nós em paralelo (maior desempenho).

Porém, também existem desvantagens que se prendem com o facto de ser

necessário manter a coerência global do sistema. De facto, quando a informação num

nó é actualizada, as suas réplicas também o devem ser, o que aumenta o overhead do

sistema (custos de actualização e necessidade de algoritmos complexos para a

execução de transacções). A replicação é mais vantajosa em sistemas onde haja

muitas leituras a dados, mas poucas actualizações.

Um pormenor de implementação importante tem a ver com a localização física

das réplicas. Um conjunto de réplicas é identificado por um nome lógico e cada

réplica individual por um nome físico. Por exemplo: o ficheiro fich1.DB existe na

BD, no nó X. Quando esse ficheiro é replicado no nó Y, passam a existir dois

ficheiros com os seguintes caminhos físicos: X/fich1.DB e Y/fich1.DB. A aplicação

cliente apenas tem de saber o nome lógico para aceder ao ficheiro, sendo da

responsabilidade do SGBD manter um catálogo de réplicas que forneça o

mapeamento dos nomes físicos e respectivas localizações.

Dependendo de quando as actualizações são propagadas, a replicação pode ser

síncrona ou assíncrona. A replicação síncrona faz as actualizações às réplicas do

item de dados dentro de uma única transacção. Este tipo de replicação também é

chamado de eager replication (replicação esfomeada, numa tradução literal). Quando

é feito o COMMIT à transacção, todas as réplicas estão no mesmo estado e têm os

mesmos valores. Assim, a transacção apenas pode ser finalizada com sucesso se as

réplicas forem alteradas com sucesso. O modelo assíncrono actualiza apenas uma das

réplicas numa transacção e propaga as alterações para as outras réplicas mais tarde,

23

Bases de Dados Distribuídas

em outra transacção. Este tipo de replicação também é chamado lazy replication

(replicação preguiçosa).

Quando é indispensável que exista consistência estrita (os dados têm de estar

permanentemente actualizados), é necessário usar a replicação síncrona. Se não for

esse o caso, deve utilizar-se a replicação assíncrona por ter melhores tempos de

resposta. É possível até indicar intervalos de tempo para que as actualizações tenham

lugar, de hora em hora, por exemplo.

2.4.1.1 Me c anis mos de ac tualizaç ão

Existem vários tipos de mecanismos de actualização, diferindo nos

pormenores de onde as actualizações são feitas, das permissões dos clientes e do

timing das actualizações.

?

primary copy (também chamada primary site replication);

?

update everywhere (também chamada shared ownership ou, em

português, replicação simétrica);

?

Epidémica – as operações são feitas numa única réplica (uma qualquer)

e uma transacção diferente compara os dados das outras réplicas,

actualizando-as;

?

Subscrição – semelhante à anterior, mas considera-se que os nós

apenas querem ter os dados, não se importando com a sua consistência.

Os nós que desejem manter a sua réplica actualizada devem

subscrever-se perante o nó responsável pelos dados. Um nó que não se

tenha subscrevido, é responsável por tentar obter os dados a partir de

qualquer um dos outros nós, mas é possível que esses dados não sejam

os mais recentes.

?

ROWA (read one, write all) – como o nome indica, nas operações de

escrita, as réplicas são sincronizadas e actualizadas ao mesmo tempo.

Como todas as réplicas estão sincronizadas, é possível ler apenas uma

delas, obtendo uma leitura consistente.

24

Bases de Dados Distribuídas

As duas primeiras técnicas são as mais difundidas, apresentando-se em maior

pormenor de seguida. A técnica da subscrição é a adoptada pelo SQL Server e será

mais aprofundada no terceiro capítulo.

Na replicação por primary copy um dos nodos detém a posse dos dados,

sendo o único que os pode actualizar e propagar essas actualizações para os nodos

onde estão as suas réplicas – denominadas snapshots). Este método funciona da

seguinte maneira:

-

Primeiro, é necessário escolher a réplica do item de dados que irá ser a

primary copy. O nó que contém a réplica é chamado primary site.

Diferentes items de dados podem ter diferentes primary sites. O primary

site deve ser escolhido de modo a que seja o que acede mais vezes a estes

dados, ou o que lhes aceda mais dificilmente (devido, por exemplo, a uma

ligação de rede com uma baixa taxa de transferência de dados).

-

Quando uma transacção necessita de fazer um lock ao item de dados Q,

pede o lock do primary site de Q. Implicitamente, é obtido o lock de todas

as réplicas do item de dados.

A vantagem deste método é a sua simplicidade, já que dados replicados são

tratados de um modo semelhante aos dados não replicados. Por outro lado, o primary

site pode tornar-se um gargalo para o desempenho de um grande sistema: são

enviados para este nó os pedidos de leitura provenientes de nós que não tenham

réplicas destes dados, e todos os pedidos de escrita. Apesar de os pedidos de leitura

poderem ser realizados em paralelo por nós com réplicas, o processamento dos

pedidos de escrita são todos feitos por este nó.

Existe uma variante deste tipo de replicação, a dynamic ownership. A

autorização para actualizar dados replicados vai-se movimentando entre os nós, mas

apenas um dos nós possui a autorização em cada momento.

Na replicação simétrica, qualquer réplica pode ser actualizada a qualquer

momento, até mesmo em simultâneo, propagando-se o efeito dessas actualizações, de

forma sincronizada ou não, para as restantes réplicas. Este método pode dar origem a

conflitos entre actualizações, o que acontece quando duas ou mais transacções tentam

25

Bases de Dados Distribuídas

actualizar os mesmos dados em duas ou mais réplicas distintas simultaneamente.

Formas de resolução destes conflitos incluem, por exemplo, o recurso ao factor

tempo, em que prevalece a actualização mais recente.

Para além de mecanismos de actualização incluídos na kernel da BD, existem

mecanismos que podem ser utilizados em BDs já existentes, como é o caso do Bengal.

Este sistema foi construído recorrendo à tecnologia COM da Microsoft (garantindo,

assim, a sua portabilidade) e pode ser utilizado em BDs relacionais tais como a

Sybase SQL Anywhere, Oracle e Microsoft SQL Server. Aqui, o ênfase é colocado

nos utilizadores móveis remotos e é utilizada replicação assíncrona, optimista, com

ajuda de servidores de reconciliação especiais.

Reconciliação é uma técnica para resolver o problema de a mesma réplica ser

actualizada por dois nós diferentes, com dados contraditórios. O item de dados tem o

timestamp da última actualização; a réplica que pretende actualizar este item de dados

tem dois timestamps, um novo e um mais antigo (correspondente à anterior

actualização dos dados). Se este último valor e o timestamp do item de dados forem

iguais, então a actualização é segura: os dados são alterados e é colocado no item de

dados o timestamp que a réplica contém, senão, a réplica tem de ser reconciliada.

2.4.1.2 Re plic aç ão e To le rânc ia a F alhas

Existem duas estratégias de replicação:

Gossip (“Boato”) – as actualizações são propagadas assincronamente a todas

as réplicas, uma a uma. Ou seja, são enviadas simples mensagens a todos os nós onde

existam réplicas;

Comunicação de Grupo – é feito um multicast/broadcast das actualizações a

todas as réplicas ao mesmo tempo. É necessário ter em atenção que o broadcast não é

possível nas WANs.

Por vezes, não é possível actualizar todas as réplicas. Em ambientes realistas,

temos também de contar com a possibilidade de existirem falhas, quer dos nós, quer

da rede de comunicações. A melhor maneira de lidar com falhas nos nós é ignorá- las.

26

Bases de Dados Distribuídas

Existem, no entanto, métodos para corrigir a falta de actualizações de réplicas em nós

que falharam ou que deixaram de estar disponíveis devido a uma falha na rede.

Um deles é o protocolo de quorum, mais propriamente, o protocolo consensual

de quorum. Neste método, cada cópia tem um peso associado e um número de versão.

Que o peso total de todas as cópias seja N, que o quorum de leitura seja Qr e o de

escrita Qw. Estes dois últimos valores devem respeitar as seguintes restrições:

2*Qw > N

e

Qr + Qw > N

Cada leitura deve fazer lock a um número de réplicas cuja soma dos pesos seja

maior ou igual a Qr, e será lida a réplica com o maior número de versão. Cada escrita

deve fazer lock a um número de réplicas cuja soma dos pesos seja maior ou igual a

Qw. Será obtida a réplica com o maior número de versão e todos os nós escolhidos

terão a sua réplica actualizada e um novo número de versão.

Os quorums que permitem operações de leitura e escrita devem ter pelo menos

um nó em comum (que contenha a réplica) e esse nó não deve deixar que sejam feitos

acessos concorrentes conflituosos. Isto assegura que as operações de leitura retornam

o valor atribuído pela última operação de escrita, e que qualquer operação de escrita

concorrente com as operações de leitura estão bem sincronizadas. Os quorums que

permitem operações de escrita devem ter um membro comum, para assegurar que as

operações de escrita não são executadas concorrentemente.

Figura 7 : Método consensual de quorum

27

Bases de Dados Distribuídas

2.4.2 Fragmentação de Dados

A fragmentação é a técnica de dividir logicamente as relações. As tabelas não

são uma unidade lógica apropriada para estruturar uma BDD, já que, normalmente, as

aplicações e seus utilizadores não estão interessados em todos os dados que estas

contêm.

Existem dois tipos de fragmentação:

?

Horizontal – é feita uma selecção à tabela, de acordo com alguma condição

específica;

?

Vertical – é feita uma projecção da tabela.

Também é possível combinar estes dois tipos, originando uma fragmentação

mista.

Tomando o exemplo anteriormente referido da empresa de construção civil, a

fragmentação mais útil para o mestre de obras de Lisboa teria como base,

provavelmente, uma fragmentação baseada na localização do empregado:

CODIGO

NOME

LOCALIZACAO

CARGO

OBRA

2

J. Barros

2

4

2

5

M. Pereira

2

1

1

Tabela 5 : Fraccionamento Horizontal da Tabela de Empregados

Já para o funcionário administrativo que tem a seu cargo o processamento dos

salários, apesar de fisicamente estar no Porto, apenas quer ver esta informação:

CODIGO

NOME

CARGO

1

F. Rodrigues

4

2

J. Barros

4

3

A. Silva

3

4

J. Sousa

2

5

M. Pereira

1

Tabela 6 : Fraccionamento Vertical da Tabela de Empregados

28

Bases de Dados Distribuídas

Para o gestor de projecto que se encontra em Coimbra saber quem são os

empregados da sua área, independentemente do seu cargo e do seu salário:

CODIGO

3

NOME

LOCALIZACAO

A. Silva

3

Tabela 7 : Fraccionamento Misto da Tabela de Empregados

A fragmentação horizontal, por sua vez, divide-se em duas:

? Fragmentação Horizontal Primária;

? Fragmentação Horizontal Derivada.

A fragmentação horizontal diz-se primária quando é definida por uma

condição aplicada directamente à relação, como se pode ver no primeiro exemplo de

fragmentação apresentado.

A fragmentação horizontal é derivada quando é definida por uma condição

que é aplicada aos tuplos de relação diferente. Para exemplificar este caso, pode

apresentar-se a selecção dos códigos e nomes das obras onde trabalham os

empregados com código entre 1 e 3.

CODIGO

NOME

1

Lote 2

2

Loja 34

Tabela 8 : Fragmentação derivada da tabela OBRA

Para que a fragmentação seja correcta, deve ser:

-

Completa – se existe um determinado dado na relação original, existe um

mapeamento que indica onde esse fragmento se encontra, e esse fragmento

existe garantidamente;

-

Reconstruível – a relação original pode ser correctamente reconstruída a

partir dos seus fragmentos;

-

Única – os dados de um fragmento não devem aparecer em mais nenhum,

excepto a chave primária na fragmentação vertical.

29

Bases de Dados Distribuídas

Esta técnica permite o processamento paralelo de uma relação (maior

desempenho) e permite colocar os dados onde são acedidos mais insistentemente

(diminuindo o peso das comunicações).

Os factores que a afectam dividem-se em:

? Estrutura da BD (esquema conceptual global) – temos de saber as ligações

entre os tuplos (chaves estrangeiras / integridade referencial) usadas para

definir fragmentos horizontais derivados;

? Características das aplicações – condições usadas, localização e

frequências de acessos;

? Características da rede – número e localização dos nós, tipo e largura de

banda da rede;

? Capacidade de processamento dos nós.

2.4.2.1 F ragme ntaç ão ho rizo nta l

A primeira coisa a fazer é seleccionar os mintermos e determinar as

frequências de acesso. Mintermos são condições (ou predicados) compostas por

condições simples, que definem conjuntos de dados acedidos como uma unidade por

aplicações / inquéritos, ou seja, candidatos a serem fragmentos horizontais.

Depois de obtidos os mintermos, é importante saber, em média, quantos tuplos

seriam seleccionados por cada e qual a frequência com que esses tuplos seriam

acedidos. Os que seleccionam mais tuplos ou tuplos com maiores frequências de

acesso, seriam preferencialmente escolhidos para base da fragmentação.

Quando nos deparamos com fragmentação horizontal derivada (FHD), o

problema torna-se mais complexo. Quando temos duas ou mais hipóteses de FHD,

devemos escolher aquela que :

-

é acedida mais frequentemente (a não ser nos casos em que os custos de

utilização das aplicações menos acedidas são tão que anulam a diferença

do uso);

-

oferece melhor performance nas operações de join, porque o join é a mais

“cara” das operações algébricas, compensando o esforço de a melhorar.

30

Bases de Dados Distribuídas

Os joins menos pesados computacionalmente são aqueles cujas relações ou

fragmentos a juntar são pequenos, ou aqueles que podem ser processados de um modo

distribuído. Por exemplo, processar o join do fragmento A1 com B1, enquanto o join

do fragmento A2 com B2 é feito separadamente e em paralelo sem ser preciso fazer o

join de A1 com B2 nem o de A2 com B1, porque se sabe que estes nunca produziriam

tuplos.

Para verificar se o join de dois fragmentos poderá (possivelmente) produzir

tuplos, foram criados os Gráficos de Join (Join Graphs).

Figura 8 : Gráfico de Join particionado

De realçar que estes gráficos não indicam se irão existir tuplos tendo em conta

o conteúdo da BD num determinado momento, mas se as definições dos fragmentos

permitem a existência de tuplos ao ser feito o join.

O Phorizontal é um algoritmo que ajuda à tarefa da fragmentação. Tem como

input uma relação R e um conjunto de predicados simples Pr e devolve um conjunto

de predicados mintermos M, de acordo com os quais a relação deve ser fragmentada.

Os seus passos são os seguintes:

1. Pr’ <- COM_MIN(R, Pr);

2. Determinar o conjunto de predicados mintermos;

3. Determinar as implicações entre cada Pi e Pr;

4. Eliminar os mintermos contraditórios de M.

31

Bases de Dados Distribuídas

O COM_MIN é um algoritmo baseado no conceito do minimalismo

(minimality) dos predicados. Um conjunto de predicados diz-se mínimo se todos os

predicados que o compõem são relevantes para a fragmentação (relevantes no sentido

em que fazem com que o fragmento seja ainda mais dividido). Tem como input uma

relação R e um conjunto de predicados simples Pr e retorna um conjunto de

predicados simples, completos e mínimos Pr’ baseado em Pr.

2.4.2.2 F ragme ntaç ão ve rt ic al

Para este tipo de fragmentação também se devem tentar encontrar os

conjuntos de dados que são acedidos como uma unidade. Existem duas técnicas para a

realizar:

? separar as relações originais;

? agrupar os atributos individuais desde o início.

A primeira técnica é mais utilizada, porque facilita a garantia de integridade.

A informação necessária para a fragmentação vertical é:

? As aplicações / inquéritos usam que atributos?

? A frequência com que cada aplicação / inquérito é executada.

A primeira pode ser obtida através da matriz de utilização dos atributos e a

segunda, através da matriz de afinidades entre atributos. Basicamente, o que se quer

fazer é identificar que atributos são acedidos conjuntamente e com que frequência,

para depois fazer o design da fragmentação vertical (de modo a suportar as

combinações mais comuns de atributos, que são usados mais frequentemente).

Claro que, no final, nem todas as aplicações irão ser idealmente suportadas: o

resultado será uma solução de compromisso entre necessidades conflituosas.

A matriz de utilização de atributos tem os atributos num dos eixos e os

inquéritos no outro. Quando um inquérito acede a um determinado atributo, coloca-se

1 na posição correspondente e 0, caso contrário.

32

Bases de Dados Distribuídas

Ex:

Q1 : SELECT nome, cargo FROM EMPREG

Q2 : SELECT nome, proj FROM EMPREG

Q1

Q2

Lisboa

1

5

Porto

10

17

Coimbra

3

0

Tabela 9: Nº de inquéritos efectuados por nó

Inquéritos

Q1

Q2

nome

1

1

Cargo

1

0

Proj

0

1

Atributos

Tabela 10: Matriz de utilização de atributos

A matriz de afinidades entre atributos (MAA) tem os atributos das relações

nos dois eixos. Para a construir determina-se a frequência de acessos (em todos os

nós) para cada inquérito. Depois calcula-se o número de vezes que cada par de

atributos é acedido. De seguida, encontram-se os atributos com valores semelhantes,

de modo a agrupá- los no mesmo fragmento vertical: cria-se uma MAA clustered. Já

existem algoritmos para a realização desta tarefa. Um deles é o Algoritmo de União

de Energias (Bond Energy Algorithm), cujo objectivo é agrupar os valores das

colunas. Segundo este algoritmo, a inicialização é feita fixando uma das colunas. Em

cada iteração serão colocadas as restantes colunas. Para cada uma das colunas, será

escolhida a localização que maximiza a medida de afinidade global (valores elevados

junto com valores elevados, valores inferiores junto com valores inferiores). O passo

final será decidir que atributos são mantidos juntos. Isto poderá ser visto através da

MAA clustered, mas se esta for demasiado complicada, utilizam-se algoritmos de

particionamento.

Atributos

Nome

cargo

Projecto

nome

36

14

22

cargo

14

14

0

projecto

22

0

22

Tabela 11: Inicialização da matriz de afinidades entre atributos

33

Bases de Dados Distribuídas

2.4.2.3 F ragme ntaç ão híbrida

A natureza das aplicações pode exigir uma fragmentação mais complexa. As

técnicas são basicamente as mesmas já apresentadas.

2.4.3. Alocação

Depois de fragmentar as relações, deve estudar-se a sua alocação (colocar o

fragmento num único nó) e/ou replicação (colocar o fragmento em dois ou mais nós).

O objectivo fundamental da alocação é minimizar os custos, ou então optimizar

medidas de performance (tais como tempos de resposta e capacidade de

processamento). Os custos podem incluir:

? custos da comunicação entre nós;

? custos de processamento;

? custos de obtenção e actualização dos dados;

? custos de armazenamento dos dados.

A introdução da primeira cópia é altamente vantajosa porque aumenta a

confiabilidade e disponibilidade do sistema. Mas, a partir daí, o benefício de criar

mais cópias diminui de um modo não linear. Também se devem ter em conta

restrições tais como a capacidade de armazenamento e de processamento dos nós.

A alocação, por envolver um elevado número de variáveis, pode tornar-se um

problema extremamente complexo, e a sua complexidade é directamente proporcional

ao número de nós e de aplicações existentes no sistema. Pode acontecer até que não

seja possível encontrar a solução óptima em tempo útil e, se for esse o caso, ter-se-á

de recorrer a:

? Heurísticas – quando se deseja optimizar o desempenho;

? Programação de fórmulas lineares / inteiras – quando o objectivo é

minimizar os custos;

? Método “melhor medida” (best-fit), para determinar uma alocação sem

replicação. É associada uma medida a cada alocação possível e o nó com a

melhor medida é seleccionado. Para alocar réplicas utiliza-se a variante

“todos os nós beneficiários” (replicar em todos os nós onde o benefício de

34

Bases de Dados Distribuídas

alocar uma cópia é maior que o custo) ou a variante “replicação adicional”

(começar com a solução não replicada e ir progressivamente introduzindo

cópias até que deixe de ser vantajoso).

2.5 Gestão distribuída de transacções

Segundo M.Tamer Özsu e Patrick Valduriez, uma transacção é uma colecção

de acções que faze m transformações consistentes aos estados do sistema, ao mesmo

tempo que preservam a sua consistência.

Nas BDD, as transacções viram a sua complexidade aumentada, já que uma

transacção pode envolver a cooperação de vários nós. Quando isso acontece, a

transacção é chamada “global”, e é dividida em sub-transacções, tantas quantas os nós

envolvidos.

Figura 9 : Execução de uma transacção distribuída 11

11

M. Tamer Özsu e Patrick Valduriez in Distributed Database Management Systems -

www.csse.monash.edu.au/courseware/cse5200

35

Bases de Dados Distribuídas

Apesar destas contingências, as transacções devem manter as suas

propriedades fundamentais:

? Atomicidade – todas as sub-transacções são realizadas (COMMIT) e logo,

também é feito o COMMIT da transacção global, ou todas são abortadas

(ABORT);

? Consistência – cada transacção a executar sozinha numa BD consistente

mantém- na consistente. Ou seja, não devem ser violadas as restrições de

integridade da BD;

? Isolamento – para que esta característica seja uma realidade, é necessário :

o Seriazibilidade;

o Uma transacção incompleta não deve mostrar os seus

resultados às outras transacções antes de ser feito o seu

COMMIT (evitando aborts em cascata).

Ao existir isolamento evitam-se vários problemas :

o Leitura suja (dirty read) – a transacção T1 modifica o item de

dados X, que é, de seguida, lido por T2 antes de T1 terminar;

T1 aborta; T2 leu um valor que nunca existiu na BD;

o Leitura não repetível ou confusa (fuzzy read) – T1 lê X; t2

modifica ou apaga X e faz COMMIT; T1 tenta ler X outra vez,

mas lê um valor diferente ou não o consegue encontrar;

o Fantasmas (phantom) – T1 procura na BD tuplos de acordo

com um predicado enquanto T2 insere novos tuplos que

satisfazem esse predicado.

? Persistência – a partir do momento em que é feito o COMMIT, o sistema

deve garantir que os resultados não desaparecem, mesmo que existam

falhas subsequentes.

36

Bases de Dados Distribuídas

2.5.1 Protocolos de segurança

Para que as características fundamentais das transacções (mais conhecidas por

ACID: Atomicity, Consistency, Isolation, Durability) pudessem ser uma realidade nas

BDD, foi necessário criar protocolos de segurança:

? protocolos de COMMIT;

? protocolos de ABORT ou terminação;

? protocolos de recuperação.

Cada nó tem um gestor de transacções local, responsável por manter o log

(para recuperação caso seja necessário) e por participar na coordenação da execução

concorrente de transacções a executar no próprio nó. Também tem um coordenador de

transacções, responsável por iniciar a execução de transacções que começam nesse

nó, por distribuir as sub-transacções pelos nós apropriados, e por coordenar a

terminação de todas as transacções que começam no próprio nó (fazer o COMMIT ou

o ABORT em todos os nós).

2.5.1.1 P rotoc olos de C O MMIT

Asseguram que a propriedade da atomicidade da transacção é respeitada. O