Tecnologia da informação

Aula 9 – Segurança e Ética

Profº Erich

Na última aula...

• As tecnologias de e-Business estão mudando a

distribuição, relações, recursos e responsabilidades

dos gerentes.

• O desempenho de alta qualidade do sistema de

informação depende da administração extensa e

significativa e do envolvimento do usuário no

comando e desenvolvimento de aplicações de TI.

• A estrutura organizacional e os papéis das empresas

de e-business estão sofrendo importantes mudanças

à medida que elas tentam se tornar focadas no

cliente.

• A Administração da TI numa e-business tem

três importantes objetivos:

– Administração do desenvolvimento e

implantação em conjunto de estratégias de ebusiness e de TI.

– Administração do desenvolvimento de

aplicações de e-business e pesquisa e

implantação de novas tecnologias.

– Administração de processos, profissionais e

subunidades de TI dentro da companhia.

• A Administração globalizada das

tecnologias de e-business inclui:

– Lidar com desafios culturais, políticos e

geoeconômicos colocados pelos diversos

países.

– Desenvolver estratégias de negócios e de TI

adequadas.

– Desenvolver um portfólio de aplicações

globalizadas de e-commerce e de e-business

e uma plataforma de tecnologia para apoiálas.

• Muitas empresas estão se tornando empresas

globalizadas e se voltando para estratégias de

e-business nas quais integram as atividades

de negócios globalizados de suas subsidiárias

e matriz.

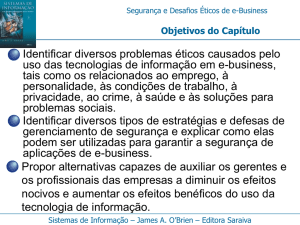

Desafios Éticos e Segurança

Privacidade

Emprego

Saúde

Individualidade

Segurança

Ética e

Sociedade

Crime

Condições

de Trabalho

Crime com o uso do Computador

Acesso Indevido

(Hacking)

Ciberrroubo

Vírus de

Computador

Uso não autorizado

em Serviço

Pirataria

• O Hacker é um criminoso?

• O ciberroubo é muito mais comum do que muitos

imaginam. O alvo são os BD.

• O uso da rede e dos computadores para fins que não

seja do trabalho é crime. Por quê?

• Com a redução de custos de hardware,

principalmente quanto a servidores, fazem os

sistemas P2P (e-mule, torrent, pirate bay) perderem

sua utilidade?

• Existe um antivírus realmente eficaz?

• O caso do grupo Anonymous:

– Membros do fórum 4chan;

– Responsáveis pela queda de sites e sistemas grandes

como o da Visa, Mastercard e de empresas aliadas ao

EUA contra o Wikileaks;

– A OTAN declarou abertamente os “hackerativistas”

do Anonymous como sendo uma ameaça, pois o

grupo “está cada vez mais sofisticado e poderia

invadir arquivos delicados do governo, de militares

e de empresas”.

– Leiam a carta do grupo para a OTAN em:

http://migre.me/62VCQ

Táticas Usuais de Hacking

•

•

•

•

•

•

•

Negação de Serviço

Scans

Programas de Sniffer

Spoofing

Cavalos de Tróia

Back Doors

Applets prejudiciais

• Discagem de Guerra

(War Dialing): Muito

comum em acesso discado.

•

•

•

•

Bombas Lógicas

Buffer Overflow

Quebrador de Senhas

Engenharia Social

(muitos passam por isso e não

sabem)

• Mergulho no Depósito

de Lixo (espionagem industrial)

Uma empresa tem que saber que a segurança

da internet é complexa. Pouca segurança gera

risco de ataque.

Não saber utilizar a segurança, mesmo de um

hardware avançado, pode sofrer ataque.

E se sofrer ataque e não fizer nada a respeito

pode ser processado.

Desafios no Emprego

Redução das

Oportunidades

de Emprego

Perda da

Individualidade

Condições de

Trabalho

Monitoramento

por Computador

Problemas

de Saúde

• Existe privacidade na internet?

• Cruzar informações privadas é crime?

• Cada vez mais os sistemas de informação vão

tirar empregos.

• Você concorda com um sistema de monitoria

de produtividade e comportamento?

• O uso das novas tecnologia pode levar a

problemas de saúde?

Fatores Ergonômicos no Local de Trabalho

As Ferramentas

(Computador

Hardware e

Software)

A Estação de

Trabalho

eo

Ambiente

O Usuário /

Operador

As Tarefas

(Conteúdo e

Contexto do Cargo)

A Tecnologia de Informação tem um

papel de destaque na solução de

problemas sociais, tais como: saúde,

trânsito, segurança, educação, ou

seja, na infraestrutura básica da

sociedade.

Considerações Éticas

• Princípios Éticos

– Proporcionalidade

– Consentimento com

Informação

– Justiça

– Risco Minimizado

• Padrão de Conduta

– Agir com integridade

– Proteger a privacidade e

a confidencialidade de

informação

– Não deturpar ou reter

informações

– Não utilizar mal os

recursos

– Não explorar a fraqueza

dos sistemas

– Fixar altos padrões

– Contribuir para a boa

saúde e o bem-estar

geral das pessoas

Administração de Segurança em e-Business

Criptografia

Firewalls

Defesas de

Vírus

Defesas contra

Negação de Serviço

Monitoramento

de E-mail

• A meta da segurança pode ser resumida em:

– Acurácia;

– Integridade;

– Segurança de todos os processos;

– Segurança dos recursos de e-business.

• Logo uma boa administração tem que minimizar

os erros, fraudes e perdas nos sistemas.

Outras Medidas de Segurança de e-Business

Códigos de

Segurança

Cópias de

Segurança

Monitores de

Segurança

Controles

Biométricos

Controles de Falha no computador

Sistemas Tolerantes a Falhas

Camada

Ameaça

Aplicações Ambiente, falhas de

hardware e softrware

Sistemas

Interrupções de

energia elétrica

Bancos de Erros de dados

Dados

Redes

Erros de transmissão

Processos Falhas de hardware

e software

Arquivos

Erros de mídia

Processadores

Métodos Tolerantes a Falhas

Redundância de aplicações, pontos

de verificação

Isolamento do sistema

Segurança de dados

Histórias das transações,

cópias de segurança

Roteamento alternativo, códigos de

correção de erros

Pontos de verificação

Reprodução de dados

Nova tentativa de instrução

Recuperação de Desastres

• Quem participará?

• Quais serão as suas

obrigações?

• Que hardware e

software será usado?

• Que aplicações terão

prioridade de

execução?

• Que outras instalações

poderão ser utilizadas?

• Onde os bancos de

dados serão

armazenados?

Auditoria e Controle de Sistemas e-Business

Controles de

Processamento

Controles

de

Entrada

Firewalls

Códigos de Segurança

Criptografia

Sinais de Erros

Controles de

Software

Controles de

Hardware

Pontos de

Verificação

Controles

de

Armazenamento

Controles

de

Saída

Códigos de

Segurança

Criptografia

Totais de Controle

Feedback do Usuário

Final

Códigos de Segurança

Criptografia

Arquivos de Reserva

Bibliografia consultada:

O' BRIEN, James A.Sistemas de informação e as decisões gerenciais na era da

Internet. 13ª ed. São Paulo: Editora Saraiva, 2006.

Cap. 11