Gerenciamento do HotSpot no IFSP - Câmpus Barretos através de Servidor

RADIUS e tecnologias Open Source

Lucas Exposto Soares, Jovander da Silva Freitas

CTI – IFSP Câmpus Barretos

{lucas.exposto,jovander}@ifsp.edu.br

Resumo

A partir da grande necessidade e utilização das

redes sem fio nas instituições de ensino a fim de

facilitar o acesso à informação, é feito a análise e

aplicação de tecnologias de gerenciamento do

Hotspot Wi-Fi no Câmpus Barretos do IFSP,

utilizando o protocolo RADIUS por meio do servidor

de código aberto FreeRadius, instalado na plataforma

Linux distribuição Ubuntu, além do banco de dados

MySQL onde é armazenado todas informações

pertinentes aos usuários e seus logs de acesso. Esta

implementação destaca-se pois aumenta a segurança

no acesso dos usuários e mostra a importância da

autenticação com RADIUS.

1. Introdução

A inserção das comunicações móveis mudou

radicalmente a forma como as pessoas se comunicam.

O crescimento da demanda por serviços sofisticados e

acesso à informação utilizando banda larga móvel,

conjugado com o crescimento da base de usuários,

vêm impulsionando em ritmo cada vez mais acelerado

a inovação tecnológica na área de comunicações

móveis em banda larga. Neste contexto, estas redes

precisarão evoluir em termos de cobertura,

capacidade, QoS (Quality of Service), robustecimento

da segurança da comunicação, o melhor uso do

espectro e a ampla aplicabilidade às situações do dia a

dia moderno, sejam elas associadas aos negócios, à

interação entre pessoas, ao entretenimento, à

automação de máquinas e dispositivos ou ao suporte

às redes sociais, entre outras.

A implementação de redes sem fio, atualmente, é

realidade em todos os ambientes onde há acesso banda

larga à internet, desde residências até grandes

corporações. O que muda os diferentes casos é o poder

de propagação de sinal das antenas que distribuem o

sinal da internet e a administração da rede, que pode

fornecer acesso inclusive à intranet da empresa.

Com a demanda cada vez maior pelo acesso,

instituições de ensino superior que buscam servir

melhor o público procuram maneiras de expandir o

acesso e atender de maneira mais fácil a todos os

estudantes. Uma das soluções encontradas é a rede wifi, que é capaz de oferecer grande velocidade de

acesso, expandir um link de banda larga para todo o

espaço do campus e abranger equipamentos móveis

pertencentes a estudantes, como notebooks, PDAs e

celulares.

2. Segurança na rede sem fio

A facilidade de conexão em uma rede sem fio traz

algumas preocupações com a segurança que fica

fragilizada pelo modo como os sinais são transmitidos.

A partir desta situação, tornou-se necessário o

desenvolvimento de protocolos de segurança capazes

de impedir acessos inválidos, provendo segurança às

redes sem fio.

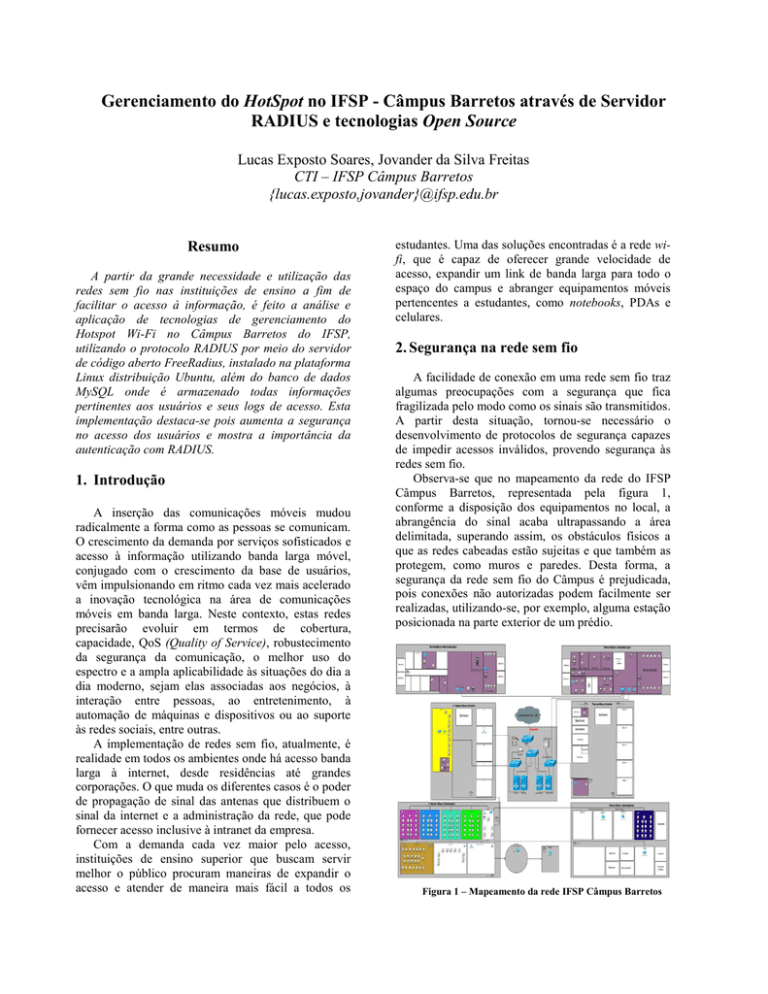

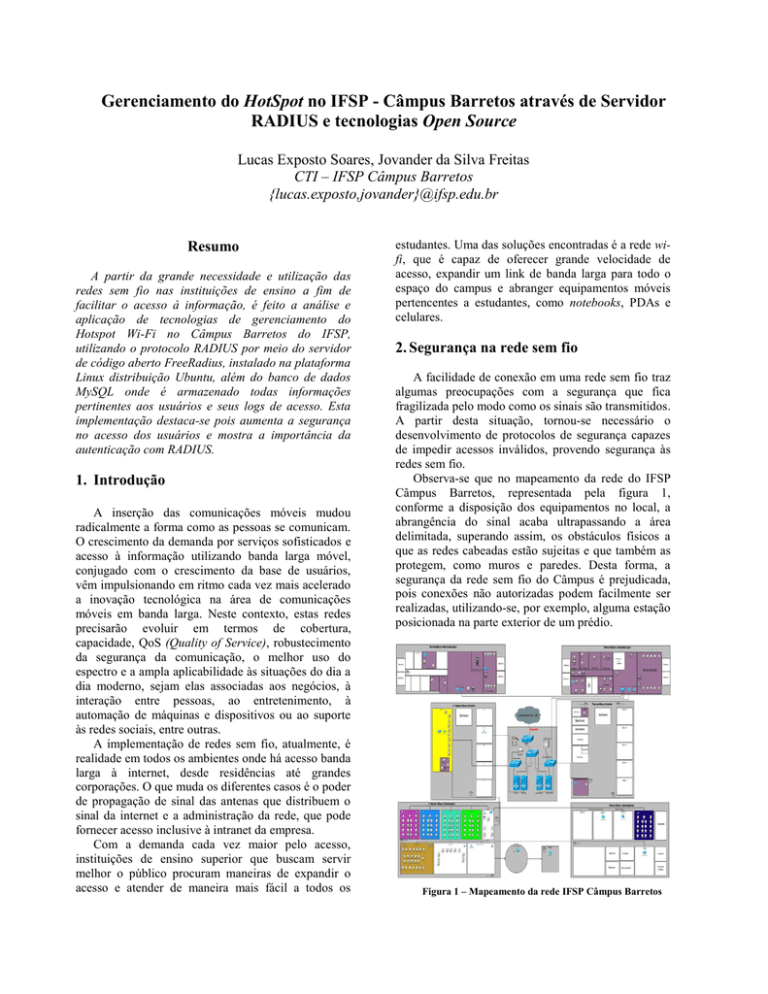

Observa-se que no mapeamento da rede do IFSP

Câmpus Barretos, representada pela figura 1,

conforme a disposição dos equipamentos no local, a

abrangência do sinal acaba ultrapassando a área

delimitada, superando assim, os obstáculos físicos a

que as redes cabeadas estão sujeitas e que também as

protegem, como muros e paredes. Desta forma, a

segurança da rede sem fio do Câmpus é prejudicada,

pois conexões não autorizadas podem facilmente ser

realizadas, utilizando-se, por exemplo, alguma estação

posicionada na parte exterior de um prédio.

Figura 1 – Mapeamento da rede IFSP Câmpus Barretos

Sob a análise do protocolo de transmissão de

dados sem fios IEEE 802.11,

sabe-se que a

segurança provida por este padrão através do modo

WEP (Wired Equivalent Privacy), garante um nível de

segurança equivalente ao de uma rede com fio para

redes sem fio. Entretanto, o protocolo WEP acabou

perdendo a sua utilização e tornou-se extinto, por ser

extremamente fácil para a maioria das criptografias

WEP serem quebradas em apenas alguns minutos.

Após a identificação desta deficiência, foram

desenvolvidos diversos padrões de segurança, entre

eles os protocolos de certificação WPA (Wired

Protected Access) e o WPA2, que trouxeram

melhorias na criptografia dos dados e no uso das

chaves.

Entretanto, o padrão WPA2, considerado sistemapadrão atual e também o mais seguro, com seu

algoritmo AES, um sistema de encriptação mais

seguro e também mais pesado, é tão complexo que

muitos dispositivos, mesmo recentes, não são

compatíveis com ele.

Neste trabalho, apresenta-se a autenticação feita

através do protocolo RADIUS, utilizando um servidor

RADIUS que irá executar a autenticação e ingresso

dos usuários na rede, permitindo maior controle e

gerenciamento dos usuários.

3. RADIUS

O RADIUS (Remote Authentication Dial In User

Service) é um protocolo de autenticação, autorização e

accounting. Foi criado com o objetivo de atender as

empresas e suas necessidades referentes a controle de

acesso através de métodos seguros, obtendo-se

confiabilidade e integridade. Utiliza como base a

arquitetura AAA – Autenticação, Autorização,

Accouting.

A autenticação é uma referência ao procedimento

que confirma a validade do usuário que realiza a

requisição de um serviço. Este procedimento é

baseado na apresentação de uma identidade junto com

uma ou mais credenciais. As senhas e os certificados

digitais são exemplos de credenciais.

A autorização é a concessão de uso para

determinados tipos de serviço, dada a um usuário

previamente autenticado, com base na sua identidade,

nos serviços que requisita e no estado atual do

sistema. A autorização pode ser baseada em restrições,

que são definidas por um horário de permissão de

acesso ou localização física do usuário, por exemplo.

Como exemplos de tipos de serviços temos: filtragem

de endereço IP, atribuição de endereço, atribuição de

rota, serviços diferenciados por QoS, controle de

banda/gerenciamento de tráfego, tunelamento

compulsório para determinado endpoint e criptografia.

O procedimento de accounting é uma referência à

coleta da informação relacionada à utilização de

recursos de rede pelos usuários. Esta informação pode

ser utilizada para gerenciamento, planejamento,

cobrança e etc. A accounting em tempo real ocorre

quando as informações relativas aos usuários são

trafegadas no momento do consumo dos recursos.

De acordo com Hassell (2003), o protocolo

RADIUS oferece suporte a uma variedade de

protocolos utilizados para a transmissão de dados de

autenticação de usuário, mas os dois protocolos mais

comuns são o Password Authentication Protocol –

PAP e o Challenge/Handshake Authentication

Protocol – CHAP.

A partir da implementação do serviço de

autenticação RADIUS, é possível garantir o

desempenho e confiabilidade no acesso, autenticar

todos os usuários no momento da conexão, implantar

políticas de acordo com o perfil de cada usuário,

permitir acesso a rede a partir de determinados pontos,

contabilizar todos os acessos, além de identificar

usuários mal intencionados.

4. Implementação

Como é visto na figura 2, na infraestrutura do IFSP

Câmpus Barretos, os terminais são ligados aos access

point distribuídos pelo câmpus, estes são conectados

aos switchs que consequentemente vão a um switch

centralizado que possui VLANs para a divisão lógica

da rede. Este switch é ligado ao servidor onde é

implementado o Hotspot controlado por RADIUS.

Figura 2 – Infraestrutura de rede implantada

Por optar no uso de tecnologias de código aberto,

utiliza-se um servidor com o sistema Linux Ubuntu

Server 12.04 LTS, uma base de dados no SGBD

MySQL administrado pelo aplicativo phpMyAdmin,

um controlador de acesso chamado CoovaChilli, além

do servidor freeRADIUS para autenticação e gerência

do serviço RADIUS.

Juntamente com o SO, deve estar instalado o

pacote LAMP Server, composto pela ferramenta

Apache, na qual é responsável pela interpretação do

PHP e a execução do banco de dados MySQL para

sistemas operacionais Linux.

É necessário que antes da instalação do

freeRADIUS seja configurado as interfaces de rede e

instalado e/ou atualizados os seguintes componentes

básicos, que são necessários no Ubuntu Server para o

funcionamento do Hotspot: apache2, ssl-cert, php5gd, php-db, php-pear, libapache2-mod-php5, mysqlserver, mysql-client, freeradius, freeradius-mysql,

phpmyadmin, freeradius-utils e gcc.

Uma vez que os componentes estejam instalados, é

feita toda a configuração do banco de dados com as

importações da tabelas padrões do freeRADIUS em

uma base e a inserção de privilégios a mesma.

Na configuração seguinte, é necessário a edição de

alguns arquivos de script do RADIUS encontrados na

pasta freeradius, inserindo as informações de

configuração do banco de dados no arquivo sql.conf e

definindo a palavra chave do RADIUS em

clientes.conf. O arquivo users deve ser editado para

que as linhas que definem o usuário padrão não

tenham mais comentário, ou seja, colocando-o em uso

no freeRADIUS.

Após a reinicialização do sistema, é fundamental o

debug do processo para a verificação de erros durante

a instalação. Além disso, aplica-se o teste de

autorização do freeRADIUS com as informações

inseridas nos arquivos de configuração do serviço.

A partir deste momento, as autenticações já podem

ser feitas no SQL, ligando as contas dos utilizadores

do freeRADIUS a base de dados criada no MySQL.

Para isso, altera-se o arquivo sql.conf tirando o

cardinal da linha “readclients=yes”. Na pasta sitesenabled, troca-se no arquivo default a forma de

autenticação “files” por “sql” em todos os blocos,

através da retirada e inserção de cardinal nas linhas

dos mesmos. Por fim, o arquivo radiusd.conf

localizado na pasta freeradius deve ter a linha de

inclusão do arquivo sql.conf sem o cardinal (sem

comentário).

Com o fim da configuração do RADIUS aplica-se

um teste de funcionamento de usuários no serviço a

partir do MySQL, registrando um novo usuário na

tabela da base de dados e executando o teste de

conexão e autorização deste usuário.

A implementação é finalizada com a instalação do

CoovaChilli e suas dependências. Esta aplicação é

composta por um conjunto de regras de IPTables que

faz o controle de acesso dos usuários através de uma

página web de autenticação, além de realizar a

distribuição de IPs (serviço DHCP).

A configuração desta aplicação é baseada em um

arquivo de configuração padrão encontrado na pasta

chilli, chamado defaults. Este arquivo deve ser

copiado na mesma pasta com o nome de config e

editado da linha 12 a 85 conforme as configurações da

rede, do RADIUS e do CoovaChilli.

Cria-se dois diretórios na pasta www localizada

dentro da pasta chilli, chamados images e uam. No

segundo diretório são descarregados os arquivos

responsáveis pela página web e configurados de

acordo com as informações atribuídas a rede, como o

IP, o host e porta. Antes de testar a configuração da

aplicação ativa-se o arranque automático durante o

boot do SO no arquivo chilli localizado na pasta

default e em seguida, executa-se o debug do chilli para

verificar possíveis erros.

Como citado acima, a aplicação web possui uma

página de login na qual possui suas configurações

específicas. Esta deve ser descompactada do arquivo

hotspotlogin.cgi.gz e nela configurar a palavra secreta

do chilli colocada no arquivo config. A criação de um

VirtualHost é indispensável para aceitar as conexões

ao servidor, permitindo através de um arquivo de

configuração no apache.

Para o funcionamento adequado das autenticações

é necessário a instalação e configuração dos arquivos

da aplicação Haserl, responsável por criar scripts

utilizando shell ou Lua script.

A instalação do portal de autenticação encerra-se

com os comandos para ativação do serviço e

reinicialização do apache. Após isso, complementa-se

a customização final com a cópia do conteúdo que

será mostrado aos usuários para a pasta do servidor, a

cópia da imagem padrão do Coova e a inserção das

devidas permissões aos arquivos utilizados pela

aplicação.

5. Resultados

Após todas as configurações e testes realizados,

obtém-se o hotspot totalmente gerenciado pelo

RADIUS e trabalhando com o CoovaChilli, na qual o

usuário se relaciona com uma interface de

autenticação amigável e ao mesmo tempo, fornece o

controle de acesso ao sistema e toda a contabilidade

gerada no ambiente de rede.

A estação, ao se conectar ao ponto de acesso

previamente conectado na interface eth1, receberá as

configurações de IP automaticamente e a indicação do

uso da página de autenticação para a liberação do

acesso. O usuário ainda não estará permitido a

navegar na Internet, sendo solicitado a inserir seu

nome de usuário e senha no portal do CoovaChilli,

conforme mostrado na figura 3.

Figura 3 – Portal CoovaChilli disponibilizado ao usuário

6. Conclusão

Este

trabalho

implementado

possibilita

primeiramente o acesso dos usuários na wi-fi da

instituição com facilidade e agilidade. No caso das

autenticações na infraestrutura de rede IFSP – Câmpus

Barretos, evita o cadastramento de novos dados já que

uma base de dados dos usuários já é existente e

utilizada em um sistema de gerenciamento acadêmico,

consequentemente replicada para a base do RADIUS.

Com a implementação do freeRADIUS, nota-se a

alta performance de tal protocolo quanto a opções e

funcionalidades, além de buscar como referência o

padrão de segurança para este tipo de rede. Além

disso, fica explícito que não há necessidade de

compartilhamento de chave como exige o protocolo

de segurança WEP e seus sucessores, os protocolos

WPA e WPA2.

O desenvolvimento e implementação de tais

tecnologias são eficientes para empresas e instituições

onde os dados trafegados são valiosos, promovendo

segurança de forma eficiente e possibilitando o

provimento de informações gerenciais dos recursos da

rede.

7. Referências

[1] COOVA. CoovaChilli. Disponível em:

<http://coova.org/CoovaChilli>. Acesso em: 22 out.

2014.

[2] FREERADIUS PROJECT. FreeRadius: The

world’s most popular RADIUS Server. Disponível

em: <http://freeradius.org/>. Acesso em: 11 out. 2014.

[3] HASSELL, JONATHAN. Radius: Securing

Public Access to Private Resources. Sebastopol:

O’Reilly, 2003.

[4] NAKAMURA, E. T.; GEUS, P. L. Segurança

de redes em ambientes corporativos. São Paulo:

Novatec Editora, 2007.

[5] PASSEIWEB. Uso da Internet sem fio amplia

possibilidades pedagógicas. Disponível em: <

http://www.passeiweb.com/estudos/sala_de_aula/atual

idades/uso_da_internet_sem_fio_amplia_possibilidade

s_pedagogicas >. Acesso em: 05 out. 2014.

[6] UBUNTU. Get Ubuntu. Disponível em:

<http://www.ubuntu.com/download>. Acesso em: 08

out. 2014.