Mecanismos de segurança

Anti-vírus

• Antivírus são softwares projetados para detectar e

eliminar vírus, worms, trojans e outras pragas que

podem efetuar operações nocivas no computador

– O anti-vírus ajuda a manter o computador seguro.

• Um anti-vírus desatualizado significa que não é eficaz.

– O anti-vírus depende de atualizações regulares para

ajudar a proteger contra as ameaças mais recentes.

Anti-vírus

• Um bom anti-vírus deve ter as seguintes funcionalidades:

– Identificar e eliminar uma boa quantidade de vírus;

– Analisar os arquivos que estão sendo baixados pela

internet;

– Verificar continuamente os discos rígidos, Pen Drive e

Drive de CD de forma transparente ao usuário;

– Procurar vírus, worms e Trojans em arquivos anexados a

e-mails;

– Atualizar os bancos de dados de vírus pela rede.

Anti-vírus

Alguns anti-vírus disponíveis no mercado são:

Kaspersky

bitdefender

Norton, da empresa Symantec;

NOD32, da empresa Eset;

AVG, da empresa Grisoft;

McAfee

Avast, da empresa ALWIL Software.

Anti-vírus

Comparativo realizado em 2009

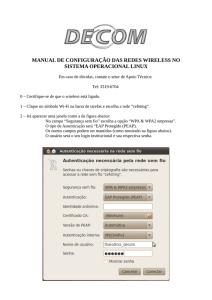

Autenticação

• Autenticação é o processo de comprovar a identidade

digital de um usuário, objeto na rede ou um recurso.

• Depois de autenticados, os usuários podem acessar

recursos com base em seus privilégios.

• Existem diferentes mecanismos para autenticação e a

escolha do mecanismo apropriado vai depender do

ambiente onde se dará a autenticação.

Autenticação

• Username e Password

– Os métodos de autenticação mais freqüentes baseiam-se na

utilização de palavras chave (passwords).

– Dada a fragilidade dos mecanismos da password, têm sido

desenvolvidos vários métodos para as tornar mais seguras.

Autenticação

• Cartões inteligentes (Smart Card)

– Smart card é um cartão contendo um chip responsável pela

geração e o armazenamento de certificados digitais,

informações que dizem quem você é.

– Em um sistema equipado com um smart card, você só pode

acessá-lo, se o smart card estiver

inserido no dispositivo leitor de cartão.

Autenticação

• Cartões inteligentes (Smart Card)

– O conteúdo de um Smart Card é um pouco complexo:

– Circuitos integrados, memória de até 384 Kb,

microprocessador de 16bits e outros componentes ...

Autenticação

• Cartões inteligentes (Smart Card)

– Este mecanismo de autenticação proporciona um alto nível

de segurança e diversos equipamentos utilizam esta

tecnologia para identificar usuários.

Autenticação

• Token

– O Token é um dispositivo eletrônico que gera uma nova

senha numérica randômica a cada 36 segundos, ou o tempo

que for programado.

– Este dispositiva é utilizada como um fator de segurança

adicional na autenticação pois garante total privacidade em

caso de roubo de senhas (através de um spy, por exemplo).

Autenticação

• Token

– A solução do Token é baseada no conceito OTP (One Time

Password) que gera senhas descartáveis, obrigando o

usuário a informar senhas diferentes a cada acesso.

– O uso de senhas descartáveis OTP é uma solução simples e

de fácil implementação.

– Quando o usuário vai acessar o sistema, o código de acesso

do Token é solicitado, garantindo segurança.

Autenticação

• Token

– Somente em 2008 o Banco Itaú distribuiu 1,6 milhão de

tokens para seus clientes e o investimento foi de

R$25.000.000,00.

– Atualmente existem diferentes tipos de Tokens, que

trabalham com criptografia, armazenando as chaves privadas

e os certificados digitais do usuário.

Autenticação

• RADIUS

– Muitas pessoas se referem ao Radius como um servidor.

Todavia, o Radius é um protocolo da camada de aplicação do

modelo OSI que roda em alguns servidores.

– Apesar do nome associado com a autenticação, a funcção de

um RADIUS é prover Auntenticação, Acontability e

Autorização (“AAA”) para usuários de uma conexão remota.

Autenticação

• RADIUS

– O protocolo RADIUS (Remote Authentication Dial-In User Service), foi

foi originalmente desenvolvido para uso em serviços de acesso discado

em conjunto com o RAS (Remote Acess Service)

RADIUS TRE

RAS

OPERADORA

Rede

Telefônica

Rede

MPLS

AD

Autenticação

• RADIUS

Autenticação

Primeiro contato do cliente é com o servidor de acesso remoto, ou RAS. O RAS

atua como um gateway para o servidor. Antes de admitir o usuário para a rede,

ele se comunica com o servidor RADIUS para verificar se o nome de usuário e

senha apresentado pelo usuário está correto. Opcionalmente, o processo de

autenticação pode verificar o endereço de rede do usuário ou número de telefone

de chamada para verificar se estes são os detalhes esperados para esse usuário.

Usuário e o Radius compartilham uma chave para autenticação, que é realizada

pelo mecanismo de desafio-resposta.

Autenticação

• RADIUS

Autorização

O servidor RADIUS mantém uma lista de endereços Internet Protocol e instrui o

RAS para atribuir um para o cliente como parte do processo de autorização

ISPs normalmente fornecem endereços da sua própria rede, para que os

usuários acessem a internet.

Autenticação

• RADIUS

– Todavia, este protocolo é muito utilizado atualmente para “AAA” em

VPNs, AP’s, provedores de acesso à internet (Velox) e outros tipos de

acesso a redes (Active Directory).

Autenticação

• RADIUS

– A comunicação entre os clientes e o servidor é cifrada

usando uma chave secreta do conhecimento de ambos,

chave essa que nunca é enviada pela rede.

– O radius utiliza os protocolos PAP e CHAP para autenticação

Autenticação

• Kerberos

– Kerberos é um protocolo de rede que utiliza Criptografia

simétrica e necessita de um sistema de confiança tripla.

– O protocolo leva este nome em alusão ao Cão guarda de três

cabeças do Deus Hades da Mitologia Grega.

– Sua principal missão era evitar a entrada

de pessoas não autorizadas.

Autenticação

• Kerberos

– O sistema de confiança tripla é chamado de Centro de

Distribuição de Chaves (CDC), que é composta por duas

partes separadas:

– um Servidor de Autenticação (SA) e Servidor de Concessão

de Ticket (SCT).

Autenticação

• Kerberos

– O Kerberos trabalha baseado em Tickets, que identificam os

usuários. O ticket expira de tempos em tempos.

– O CDC mantém um banco de dados de chaves

secretas;

– toda entidade de rede (clientes e servidores)

compartilham uma chave secreta que é apenas

conhecido por eles mesmos e pelo CDC.

Autenticação

O mecanismo Kerberos funciona da seguinte maneira:

Quando requisitado o kerberos envia para o cliente uma chave

de sessão e um ticket, contendo informações sobre a ID do

cliente, endereço de rede, validade do ticket , etc.

Kerberos

Cliente

Requisição

Chave do usuário

Chave de

sessão

Este ticket é criptografado com uma chave conhecida apenas

pelo kerberos.

Chave secreta do servidor de concessão de Tickets

Para se autenticar o usuário devolve esse ticket para o

kerberos criptografado com a chave de sessão. O kerberos

compara o enviado com o recebido e autentica o usuário.

Agora o Cliente requisita um novo ticket para o Servidor de

Concessão de Tickets desta vez utilizando a chave de sessão

recebida no passo anterior do processo

Chave do SCT

Ticket

Chave de sessão

Chave do SCT

Ticket

O SCT lhe envia um novo ticket, contendo dados da sua

identidade criptografado com uma chave conhecida apenas

pelo serviço(servidor) com o qual ele quer definitivamente se

autenticar.

O cliente conecta-se com este serviço ,que utilizando desta

chave previamente compartilhada com o SCT, autentica o usu.

Observe que a toda esta comunicação é criptografada inicialmente com

uma chave do usuário previamente compartilhada entre o cliente e o

kerberos, utilizada para criptografar a chave de sessão e depois por

uma chave de sessão, com tempo de validade determinado, definida

para o kerberos, especificamente para aquela solicitação.

23

Autenticação

• Kerberos

Os seguintes Sistemas / softwares podem utilizar Kerberos para

a autenticação:

– Microsoft Windows Server (2000 e posteriores)

– Linux

– Mac OS X

– Apache

– Samba

– Roteadores e Switches Cisco

– Servidores POP3, IMAP e Postfix

– Servidores FTP e Telnet

Autenticação

Kerberos

Existem várias versões do Kerberos. As versões 1 a 3 foram utilizadas

somente dentro do MIT, que depois liberou uma versão free.

Todavia, autoridades americanas proibiram o uso do mecanismo,

entendendo que prejudica a segurança nacional, já que impede que

mensagens interceptadas sejam entendidas. (Versão Sueca Ebones)

25

Autenticação

• Biometria

– Biometria é o uso das características biológicas de uma

pessoa a fim de promover mecanismos únicos de

identificação.

– Os sistemas chamados biométricos podem basear seu

funcionamento em características de diversas partes do

corpo humano, como voz, palma da mão, as digitais e retina /

íris dos olhos e até seqüência de DNA.

Autenticação

• Biometria

– Nos métodos de autenticação convencional qualquer pessoa

pode conseguir uma senha, cartão, chave criptográfica,

crachás, etc...

– Com a biometria, esse problema é extinto ou, pelo menos,

amenizado.

Autenticação

• Biometria - Equipamentos

– Os equipamentos que utilizam biometria estão mais

acessíveis, com preços variando de R$140,00 a R$3.000,00.

Questões para discussão

• Como os bancos atualmente utilizam as tecnologias de

autenticação para garantir mais segurança nos seus

sistemas via Internet?

• Quantas senhas você tem de se lembrar atualmente?

Quais são as possíveis soluções para diminuir esse

número?

• Qual é a função de um servidor Radius?

• Como as empresas utilizam os cartões inteligentes?