Instituto de Ciências Exatas

Departamento de Ciência da Computação

Curso de Especialização em Gestão da Segurança da Informação e Comunicações

MOISÉS DA SILVA RODRIGUES

Proposta Preliminar de Sistematização da Perícia Forense Computacional para o

Exército Brasileiro

Brasília

2011

Moisés da Silva Rodrigues

Proposta Preliminar de Sistematização da Perícia Forense Computacional para o

Exército Brasileiro

Brasília

2011

Moisés da Silva Rodrigues

Proposta Preliminar de Sistematização da Perícia Forense

Computacional para o Exército Brasileiro

Monografia

apresentada

ao

Departamento

de

da

Ciência

Computação da Universidade de Brasília

como requisito parcial para a obtenção

do título de Especialista em Ciência da

Computação: Gestão da Segurança da

Informação e Comunicações.

Orientador: Prof. Tutor José Ricardo Souza Camelo, M.e.

Universidade de Brasília

Instituto de Ciências Exatas

Departamento de Ciência da Computação

Brasília

Dezembro de 2011

Desenvolvido em atendimento ao plano de trabalho do Programa de

Formação de Especialistas para a Elaboração da Metodologia Brasileira

de Gestão da Segurança da Informação e Comunicações - CEGSIC

2009/2011.

© 2011 Moisés da Silva Rodrigues. Qualquer parte desta publicação

pode ser reproduzida, desde que citada a fonte.

Rodrigues, Moisés da Silva

Proposta Preliminar de Sistematização da Perícia Forense

Computacional para o Exército Brasileiro/Moisés da Silva Rodrigues . –

Brasília: O autor, 2011. 102 p.; Ilustrado; 25 cm.

Monografia (especialização) – Universidade de Brasília. Instituto

de Ciências Exatas. Departamento de Ciência da Computação, 2011.

Inclui Bibliografia.

1. Perícia Forense Computacional. 2. Segurança da Informação e

Comunicações. 3. Tratamento de Incidentes. I. Título.

CDU 004.056

Errata

Dedicatória

À Deus, a quem devo tudo o que tenho e que sou, e à minha esposa,

companheira incansável, compreensiva e que sempre me apoia em todos os

momentos.

Agradecimentos

Meus sinceros agradecimentos ao TC José Ricardo Souza Camelo, pela

pronta orientação e pela paciência. Agradeço, também pela motivação e por ter

resgatado minhas esperanças frente às dificuldades encontradas

Agradeço, também, a minha esposa Patrícia e meu filho Lucas, pelo sincero

apoio, dedicação e compreensão, além das horas sem minha presença

Por fim, agradeço aos amigos que, com conselhos sábios e presença de

espírito, me auxiliaram a vencer mais uma etapa da jornada.

Lista de Quadros

Quadro 1: distribuição dos requisitos entre os documentos pesquisados.................37

Quadro 2: Plano de treinamento em perícia forense computacional..........................80

Sumário

Errata.............................................................................................................................3

Dedicatória.....................................................................................................................5

Agradecimentos.............................................................................................................6

Lista de Quadros...........................................................................................................7

Sumário.........................................................................................................................8

Resumo.......................................................................................................................12

Abstract........................................................................................................................13

1 Delimitação do Problema.........................................................................................14

1.1 Introdução..........................................................................................................14

1.2 Formulação do Problema..................................................................................18

1.3 Declaração de Objetivos e Escopo...................................................................19

1.4 Justificativas do Estudo.....................................................................................21

2 Revisão Documental e da Literatura........................................................................22

2.1 A Perícia Forense Computacional.....................................................................22

2.2 Entidades Vinculadas à Perícia Forense Computacional.................................28

2.3 Desafios Relacionados à Perícia Forense Computacional...............................29

3 Metodologia..............................................................................................................32

4 Resultados................................................................................................................39

4.1 Organizações de Perícia Forense Computacional............................................40

4.1.1 Scientific Working Group on Digital Evidence (SWGDE)...........................40

4.1.2I nternational Organization on Computer Evidence (IOCE).........................43

4.1.3 International Association of Computer Investigative Specialists (IACIS)....45

4.1.4 SANS Institute.............................................................................................45

4.1.5 ABEAT.........................................................................................................45

4.2 Organizações Governamentais.........................................................................47

4.2.1 FBI...............................................................................................................47

4.2.2 California Task Force on Forensic Services...............................................47

4.2.3 Polícia Federal Brasileira............................................................................49

4.2.4 Marinha e Aeronáutica................................................................................50

4.3 Associação Brasileira de Normas Técnicas (ABNT).........................................50

4.3.1 NBR ISO/IEC 17025:2005..........................................................................51

4.3.2 NBR ISO/IEC 27002:2005..........................................................................52

4.3.3 NBR ISO/IEC 27005:2008..........................................................................52

4.4 Legislação Brasileira..........................................................................................54

4.4.1 Constituição Federal...................................................................................55

4.4.2 Código de Processo Penal.........................................................................55

4.4.3 Código de Processo Penal Militar...............................................................56

4.5 Gabinete de Segurança Institucional da Presidência da República.................57

4.6 Exército Brasileiro..............................................................................................58

4.6.1 G 10-51.......................................................................................................58

4.6.2 IG 20-19......................................................................................................59

4.6.3 IG 10-11.......................................................................................................60

4.6.4 IR 13-09.......................................................................................................61

4.6.5 IR 13-10.......................................................................................................62

4.6.6 IR 13-15.......................................................................................................62

4.6.7 IR 20-26.......................................................................................................63

4.6.8 NORTI.........................................................................................................64

4.6.9 GESOFT......................................................................................................64

4.6.10 Plano de Migração para Software Livre....................................................65

4.6.11 DSIC/SisTEx..............................................................................................65

4.7 Outras Fontes....................................................................................................67

4.7.1 Computer Forensic Education....................................................................67

4.7.2 Public Forensic Laboratory budgets...........................................................68

4.7.3 CEGSIC.......................................................................................................69

4.7.4 Mestrado em Perícia Forense Computacional da UnB..............................70

5 Discussão e Proposta..............................................................................................72

5.1 Discussão..........................................................................................................73

5.1.1 Estabelecer o conceito de perícia forense computacional no escopo do

Exército................................................................................................................73

5.1.2 Definir a missão da estrutura......................................................................75

5.1.3 Com base na missão, definir os serviços que serão prestados.................75

5.1.4 Definir o modelo organizacional da estrutura de perícia forense

computacional......................................................................................................76

5.1.5 Definir as organizações envolvidas na estrutura........................................78

5.1.6 Definir a interface com a estrutura de tratamento de incidentes de rede já

existente...............................................................................................................79

5.1.7 Definir o perfil dos peritos e a política de capacitação para a(s) equipe(s)

..............................................................................................................................80

5.1.8 Definir o tamanho das equipes e o regime de trabalho..............................82

5.1.9 Definir a necessidade do estabelecimento de normas em cada

organização que regulem a perícia forense computacional em complemento à

política de segurança da informação do Exército................................................83

5.1.10 Definir responsabilidades por solicitações e autoridades a quem a

estrutura deve se reportar....................................................................................84

5.1.11 Delinear o processo para o serviço de perícia forense computacional....85

5.1.12 Estabelecer critérios para a priorização de solicitações...........................86

5.1.13 Definir prazos para a conclusão de perícias.............................................86

5.1.14 Definir a classificação sigilosa dos assuntos............................................88

5.1.15 Definir parâmetros de qualidade para os serviços...................................89

5.1.16 Estabelecer métricas para verificação da qualidade................................89

5.2 Proposta.............................................................................................................90

5.2.1 Conceito de perícia forense computacional para o Exército......................90

5.2.2 Missão da estrutura.....................................................................................90

5.2.3 Serviços prestados......................................................................................90

5.2.4 Modelo organizacional................................................................................91

5.2.5 Organizações envolvidas na estrutura.......................................................91

5.2.6 Interface com a estrutura de tratamento de incidentes de rede.................91

5.2.7 Perfil dos peritos e política de capacitação................................................91

5.2.8 Equipes e regime de trabalho.....................................................................92

5.2.9 Estrutura normativa.....................................................................................92

5.2.10 Responsabilidades....................................................................................92

5.2.11 Processo de Perícia Forense Computacional...........................................93

5.2.12 Critérios Para a Priorização de Solicitações.............................................93

5.2.13 Prazos.......................................................................................................93

5.2.14 Classificação Sigilosa dos Assuntos.........................................................93

5.2.15 Parâmetros de Qualidade.........................................................................93

5.2.16 Métricas.....................................................................................................94

6 Conclusões e Trabalhos Futuros..............................................................................95

Referências e Fontes Consultadas.............................................................................97

Resumo

O presente trabalho se constitui em uma pesquisa bibliográfica, documental e

normativa voltada à reunião de subsídios suficientes para a composição de uma

proposta de estrutura para a realização de perícias forenses computacionais no

âmbito do Exército Brasileiro. Visando atingir atingir o objetivo proposto, foram

analisadas recomendações de organizações relevantes ligadas à perícia forense

computacional, modelos de estruturas adotados por organizações governamentais

engajadas na realização da perícia, além dos padrões estabelecidos pela

Associação Brasileira de Normas Técnicas. Foram considerados, ainda, os preceitos

da legislação Brasileira, bem como a realidade normativa da Administração Pública

Federal e, mais especificamente, do Exército Brasileiro, de modo a alcançar a maior

completude, abordando desde a missão da estrutura até o perfil dos peritos,

passando pela estrutura de gerenciamento de laboratórios.

Abstract

The present work constitutes a bibliographical, normative and documentary

research, focused on meeting enough subsidies for the composition of a proposal for

the structure for performing computer forensics in the Brazilian Army. In order to

achieve the proposed objective, we analyzed relevant recommendation of

organizations related to computer forensics, models of structures adopted by

government organizations engaged in the performing the activity, as well as the

standards established by the Brazilian Association of Technical Standards. We

considered also the dictates of Brazilian laws, rules of the Federal Public

Administration and, more specifically, of the Brazilian Army, in order to get the most

completeness, covering from the mission of the structure to the profile of the experts,

through the management structure of laboratories.

14

1 Delimitação do Problema

1.1 Introdução

Possuindo diversos sinônimos e podendo ser utilizada em variados contextos,

a perícia forense computacional é realizada desde os anos 80, segundo Daniel

(2011, p14). O aumento do uso da computação no ciclo da informação trouxe

consigo o crescimento dos incidentes de segurança computacionais, demandando

uma necessidade de análise de diferentes meios de tecnologia da informação na

busca de vestígios digitais.

Dificilmente um invasor conseguirá acessar uma rede de computadores, ou

alguém irá cometer um crime utilizando meios digitais, sem deixar quaisquer rastros.

Tal afirmação se apoia no Princípio de Locard, que afirma “que quando um indivíduo

entra em contato com um objeto ou outro indivíduo, sempre deixa vestígio desse

contato” (CHISUN E TURVEY, 2000 apud CALAZANS E CALAZANS, 2005, p5). Na

busca desses vestígios é que se baseia a perícia forense computacional,

semelhantemente aos demais ramos da perícia.

Com o crescimento da dependência dos recursos computacionais por parte

dos sistemas de informação, foi elevada a importância da discussão acerca da

dificuldade da garantia da segurança da informação em ambientes computacionais.

O ciclo da informação, composto, conforme Exército Brasileiro (2009), pela sua

criação, transmissão, manipulação, armazenamento e destruição, pode ser afetado

em diversas dimensões, de forma que as ameaças, por maior atenção que recebam,

nunca podem ser plenamente previstas, sendo possível apenas tratar os incidentes

de segurança que, porventura, ocorram, buscando-se encontrar indícios que

15

permitam reproduzir a sequência das ações desenvolvidas ou dados que auxiliem na

atribuição de responsabilidades.

Vacca (2005), definindo formalmente a perícia forense computacional, afirma

que ela consiste no processo de, metodicamente, examinar mídias computacionais

na busca por evidências. Todavia, verifica-se a busca por evidências não se

restringe apenas às mídias, podendo ser encontradas até mesmo em redes de

computadores, conforme a definição do primeiro Digital Forensic Research

Workshop (CARRIER, 2003):

“Use of scientifically proven techniques to collect, fuse

identify, examine, correlate, analyze and document digital

evidence

from

multiple,

actively

processing

and

transmitting digital sources for the purpose of uncovering

facts related to the planned intent, or measured success

of unauthorized activities meant to disrupt, corrupt, and or

compromise system components as well as providing

information to assist in response to or recovery from these

activities.”

Dessa forma, em um contexto em que a garantia dos atributos da segurança

da informação, disponibilidade, integridade, confidencialidade e autenticidade, é uma

tarefa cada vez mais difícil, até mesmo inalcançável em sua plenitude, Cook (2010)

define o tratamento de um incidente de segurança computacional como a resposta

executada por uma pessoa ou organização ao incidente propriamente dito, o que

inclui a preparação para a resposta, a identificação do incidente, sua contenção,

recuperação e análise, de modo a corrigir as vulnerabilidades que foram exploradas,

para que o mesmo não se repita de forma semelhante. Tal abordagem permite

verificar uma convergência de objetivos entre a atividade de tratamento de

incidentes e a de perícia computacional, tornando-as afins.

Antagonicamente, verifica-se que o tratamento de um incidente de segurança

tem como um de seus principais objetivos o restabelecimento pleno do serviço

afetado, o que se contrapõe à meticulosidade requerida pela perícia, uma vez que

esta visa, entre outros aspectos, a validade das evidências coletadas diante de um

possível processo legal. Neste ponto, cabe destacar que tais processos não se

16

restringem apenas à esfera criminal, mas alcança a esfera disciplinar, cível e a

administrativa.

Ao abordar o relacionamento da perícia com a lei, constata-se que ela

permeia diversas disciplinas da segurança da informação, desde a verificação

quanto à conformidade com políticas organizacionais de segurança, o que inclui o

controle de acesso, até a gerência de riscos e a modelagem de sistemas, entre

outras.

Desde o ano de 2009, é possível observar um maior engajamento do Exército

Brasileiro em atividades diretamente vinculadas à segurança da informação, em

especial à segurança computacional, fruto, entre outros fatores, de sua

responsabilidade pela coordenação de um dos três setores estratégicos da defesa

nacional, segundo Brasil (2008b), a saber, o setor cibernético, tarefa da qual foi

encarregado pelo Ministério da Defesa, conforme Brasil (2009d). Tais ações, se

contextualizadas, seguem uma tendência mundial de investimentos no setor

cibernético voltados para a garantia da segurança nacional. No referido trabalho de

coordenação, diversas etapas já foram vencidas, entre elas, o estabelecimento de

uma infraestrutura institucional de tratamento de incidentes de segurança

computacional, seguindo o modelo proposto por Da Silva (2010).

A infraestrutura de tratamento de incidentes de rede do Exército (ITIREx),

segundo Brasil (2010b), apoia-se no Sistema de Telemática do Exército (SisTEx) e

tem como missão proporcionar as bases física e lógica para a operação dos

sistemas de Informática e Comunicações de interesse do Sistema de Comando e

Controle do Exército (SC2Ex), além de realizar a manutenção dos sistemas em

produção.

Quanto à composição, de acordo com Brasil (2010b), integram o SisTEx o

Centro Integrado de Telemática do Exército (CITEx), órgão principal do Sistema, e

suas 12 organizações subordinadas, os Centros de Telemática de Área (CTA) e os

Centros de Telemática (CT), que trabalham em proveito, respectivamente, dos

Comandos Militares de Área e das Regiões Militares. A fim de prestar tal apoio, os

CTA e CT encontram-se distribuídos por todo país, conforme Brasil (1998), sendo

conhecidos como se segue: 1º CTA (Porto Alegre - RS), 2º CTA (Rio de Janeiro RJ), 3º CTA (São Paulo - SP), 4º CTA (Manaus - AM), 5º CTA (Recife - PE), 6º CTA

17

(Campo Grande MS), 7º CTA (Brasília DF), 11º CT (Curitiba PR), 21º CT (Belo

Horizonte MG), 41º CT (Belém PA), 51º CT (Salvador BA) e 52º CT (Fortaleza CE) .

Um dos projetos da criação do Setor Cibernético no Exército, a implantação

da Segurança Cibernética, prevê como um de seus produtos o estabelecimento da

estrutura para a realização de perícias forenses computacionais, aproveitando a

ITIREx, já existente desde 2010, conforme Brasil (2010b). Nessa abordagem,

aspectos relevantes relacionados ao tema merecem análise, não segundo os

aspectos técnicos, mas considerando-se os aspectos gerenciais e os custos

associados. Dessa forma, destaca-se como relevantes para estudo, dentre outros, a

viabilidade do aproveitamento dos investimentos aplicados na formação de recursos

humanos para a ITIREx e o custo associado à implantação unitária dos laboratórios

de perícia computacional, face a demanda de requisições e a diversidade de

equipamentos passíveis de serem periciados.

Brasil apud Carvalho (2011) define a Defesa Cibernética da seguinte forma:

“conjunto de ações defensivas, exploratórias e ofensivas,

no contexto de um planejamento militar, realizadas no

espaço cibernético, com as finalidades de proteger os

nossos sistemas de informação, obter dados para a

produção de conhecimento de inteligência e causar

prejuízos aos sistemas de informação do oponente ”.

A despeito da recente abordagem acerca desse tema, Segurança da

Informação e Comunicações bem como outros conceitos associados não são

novidade no Exército, afirmação que se comprova pela existência de diversas

normas abordando o tema, algumas das quais serão abordadas durante o presente

trabalho.

Contudo, especial atenção deve ser dedicada à Brasil (2010b), um dos

produtos do projeto de implantação da segurança cibernética, que tem como um de

seus anexos as Normas para Realização de Perícia Forense Computacional no

Sistema de Telemática do Exército (NRPFC/SisTEx), com a finalidade estabelecer as

diretrizes para o planejamento e a execução do serviço de perícia forense

computacional no âmbito do SisTEx.

Pelo exposto, se a perícia forense computacional for seccionada em duas

partes, a saber, estrutura e processo, verifica-se que esta última já se encontra em

18

fase de consolidação, uma vez que está documentada, ainda que em alto nível, e

parcialmente implementada. A estrutura, todavia, carece de uma apreciação mais

detalhada, uma vez que diversos aspectos ainda não foram discutidos, como a

formação de profissionais e os serviços a serem prestados, por exemplo.

A despeito da existência das supracitadas normas, verifica-se que alguns

aspectos ainda não foram completamente esgotados na discussão do tema, uma

vez que faz-se necessário o adequado conhecimento da legislação para que a

perícia no âmbito do Exército não extrapole os limites previstos. Cita-se, como

exemplo, a descoberta, durante a realização de uma perícia, de indícios de crimes

cuja investigação extrapole a competência Exército, como os casos de pedofilia. A

investigação de tais crimes é de responsabilidade exclusiva da Polícia Federal,

constituindo crime, inclusive, assegurar os meios ou serviços para o armazenamento

das fotografias, cenas ou imagens dessa natureza, segundo Brasil (1990). Dessa

forma, questiona-se qual seria o procedimento mais adequado: interromper a perícia

em andamento e informar à Polícia Federal ou concluir os trabalhos realizando a

notificação posteriormente?

1.2 Formulação do Problema

Diante do contexto exposto, no qual o Exército Brasileiro protagoniza a

coordenação da Defesa Cibernética, estabelecendo uma infraestrutura de

tratamento de incidentes de redes e propondo-se a realizar perícias forenses

computacionais,

algumas

questões

sobre

o

assunto

merecem

destaque,

principalmente no que se refere ao relacionamento entre essas duas atividades:

•

De que forma a perícia forense computacional deve ser encarada, enquanto

processo, no âmbito do Exército, como uma atividade independente ou como

parte do processo de tratamento de incidentes?

•

Como preservar os artefatos, dados gerados pelo invasor durante o

comprometimento de um sistema, para a realização de perícias frente à

necessidade do restabelecimento dos serviços afetados no espaço de tempo

mais curto possível?

Acerca dos laboratórios, ou seja, a infraestrutura física e lógica destinada à

atividade no Exército, questiona-se qual deve ser o melhor modelo a ser adotado, se

19

regionais, com composições e características semelhantes, ou especializados,

realizando tipos específicos de perícia, face à gama de diferentes tecnologias e

equipamentos passíveis de perícia.

Com relação à estrutura de perícia, no que concerne aos recursos humanos,

questiona-se qual deve ser o perfil do profissional responsável pela execução de

perícias forenses, ou seja, a formação considerada adequada. Ainda, qual deve ser

a composição mínima de uma equipe de execução de perícia forense computacional

para atender aos requisitos legais e à demanda de trabalho prevista para a

instituição?

1.3 Declaração de Objetivos e Escopo

Para atender aos questionamentos expostos no tópico anterior, a presente

monografia baseou-se em uma pesquisa documental, tomando como referência a

literatura nacional e mundial, abrangendo, além de artigos e livros, normas e

padrões de instituições reconhecidamente operantes na área, a legislação brasileira,

além da legislação normativa da Administração Pública Federal, convergindo para as

normas e instruções do Exército Brasileiro, instituição foco deste trabalho, visando,

como objetivo principal, à proposição de uma estrutura de perícia forense

computacional adequada aos objetivos da organização, frente ao seu projeto de

implantação da Defesa Cibernética.

Para alcançar o objetivo proposto, foram propostos os seguintes objetivos

específicos:

•

revisar a literatura nacional e mundial especializada na área de perícia

forense computacional, abrangendo desde os procedimentos executados no

processo de realização da perícia propriamente dita até os modelos de

estrutura laboratorial aplicados em organizações governamentais voltadas

para a perícia;

•

revisar a legislação brasileira, no que se refere à execução de perícias

forenses; e

•

revisar a documentação normativa da Administração Pública Federal e do

Exército Brasileiro, relacionada à segurança da informação, ao tratamento de

incidentes e à realização de auditorias e perícias.

20

•

verificar a estrutura de perícia de organizações afins, do Brasil e do mundo,

visando ao levantamento de vantagens e desvantagens relacionada às

estruturas adotadas.

•

analisar a estrutura organizacional do Exército Brasileiro, com foco nos

aspectos que se relacionam à perícia forense computacional.

Visando à definição do escopo do presente trabalho de monografia, foram

utilizadas como referencial as Instruções Reguladoras Para Utilização da Rede

Mundial de Computadores (Internet) por Organizações Militares e Militares do

Exército (BRASIL, 2001c), as quais afirmam que a instituição é responsável pelos

seguintes domínios:

•

exercito.gov.br: sob responsabilidade do Centro de Comunicação Social do

Exército (CComSEx), destinado a abrigar as páginas eletrônicas criadas e

manutenidas por aquele Centro, o qual é responsável pela gerência e

manutenção

do

sítio

oficial

do

Exército

Brasileiro

na

Internet

(http://www.exercito.gov.br );

•

eb.mil.br: sob responsabilidade do Departamento de Ciência e Tecnologia

(DCT), destinado a abrigar os sítios do Estado-Maior do Exército, dos Órgãos

de Direção Setorial, do Centro de Inteligência do Exército, da Secretaria Geral

do Exército e das demais organizações militares, o que inclui o

relacionamento dessas organizações com a rede corporativa do EB (EBNET),

com exceção dos estabelecimentos de ensino;

•

eb.br: destinado a abrigar os sítios das instituições militares de ensino e

pesquisa, abrangendo os subdomínios:

-

ime.eb.br: Gerenciado pelo Instituto Militar de Engenharia (IME),

subordinado ao DCT; e

-

ensino.eb.br: Gerenciado pelo Departamento de Educação e Cultura do

Exército (DECEx).

Assim, considerando a existência de mais de um domínio sob a

responsabilidade do Exército, faz-se importante definir que o presente trabalho de

pesquisa se restringe apenas ao domínio eb.mil.br e à EBNET.

21

1.4 Justificativas do Estudo

O presente trabalho de desenvolvimento de pesquisa se apresenta adequado

no que concerne aos objetivos do Curso de Especialização em Gestão da

Segurança da Informação e Comunicações, uma vez que se enquadra na linha de

pesquisa de procedimentos e processos de Segurança da Informação e

Comunicações, para o caso específico, procedimentos e processos atinentes ao

Exército Brasileiro, podendo, ainda, ser utilizado como referencial para futuras

implementações em outras organizações da Administração Pública Federal.

Os

projeto

mencionados,

ligados

à

Defesa

Cibernética,

inclue

o

desenvolvimento de doutrina relacionada ao assunto no escopo documental e

estrutural. Dessa forma, este estudo vai ao encontro das necessidades

organizacionais, por apresentar o necessário assessoramento às decisões

estratégicas.

Adicionalmente, diante do cenário mundial de crescimento da quantidade de

incidentes computacionais de segurança e da situação brasileira de carência de

normatização relacionada ao tema, verifica-se que o estudo encontra a necessária

acolhida e plausível justificativa.

22

2 Revisão Documental e da Literatura

Considerando a perícia forense computacional como uma atividade

relativamente recente, em relação a qual ainda há lacunas, foi buscado na literatura

uma base com a maior solidez possível, visando ao embasamento para a fase de

discussão.

A seguir, são apresentados alguns conceitos relacionados à atividade de

perícia forense computacional, seguidos de considerações a respeito de entidades

relevantes a ela relacionadas. Por fim, são apresentados alguns dos principais

desafios relacionados à perícia computacional.

2.1 A Perícia Forense Computacional

Segundo o US-CERT (2008, p1), a perícia forense computacional ainda não é

reconhecida como uma disciplina científica formal, todavia sua relevância é

crescente no relacionamento entre a computação e o direito, por sua utilidade em

processos legais, uma vez que as evidências por ela obtidas podem ter valor de

provas. Outra importante função da perícia computacional diz respeito à garantia da

Segurança da Informação e Comunicações no que concerne ao tratamento de

incidentes de segurança em redes computacionais, podendo-se destacar nesse

contexto duas possibilidades:

•

de forma auxiliar, no desenvolvimento da defesa em profundidade – também

conhecida como defesa em camadas, é definida por McGuiness (2001) como

uma série de mecanismos de segurança dispostos de maneira que, caso um

desses mecanismos falhe diante de um ataque, outro esteja posicionado para

conter o ataque. Perícias forenses computacionais podem esclarecer as

23

circunstâncias

de

um

incidente,

contribuindo

para

a

correção

de

vulnerabilidades que tenham sido exploradas.

•

diretamente, inserida no tratamento de incidentes – o tratamento de

incidentes,

conforme

proposto

por

Da

Silva

(2010)

inclui

diversos

procedimentos, entre eles a preservação de artefatos, que são os

remanescentes de atividade maliciosa, para, entre outras possibilidades, a

realização de perícias forenses computacionais. Nesse contexto, perícias

podem possibilitar a atribuição de responsabilidades pelos ataques que

culminaram no incidente de segurança.

Obviamente, com o crescimento da quantidade dos ataques nos últimos anos,

graças à evolução das técnicas de ataque e da capacidade computacional, entre

outros aspectos, torna-se impossível a atribuição de responsabilidades em todos os

incidentes constatados. Segundo DSCINT (DSCINT apud RIOS, 2009) o número de

ciberataques sofridos pelos sistemas do Departamento de Defesa dos Estados

Unidos da América gira em torno de 250 mil ao ano, quantidade que inviabiliza uma

análise forense para todos os ataques, de forma que apenas alguns ataques

recebem um tratamento do ponto de vista forense, por sua relevância e impacto. Há,

contudo, na história, alguns casos que merecem uma atenção especial, por

envolverem questões de relações internacionais, como a acusação da Estônia, no

ano de 2007, à Rússia pelo ataque à sua infraestrutura digital, além da

responsabilização, por parte da Geórgia, novamente à Rússia, pelas dezenas de

ataques desencadeados contra seus sites governamentais, afetando serviços

públicos, no ano de 2008 (RIOS et al, 2009), considerado por Stiennon (2010, p95) a

primeira ocorrência de guerra cibernética.

Outro importante exemplo da utilização da perícia forense computacional foi o

malware1 stuxnet, notícia do ano de 2010, que foi utilizado como vetor do ataque a

uma usina nuclear do Irã (EUROPEAN UNION COMMITTEE, 2010, p 39). Na

ocasião, potências ocidentais, associadas a Israel foram indicadas como suspeitas

pela ação, que afetou centrífugas de enriquecimento de urânio da usina iraniana. A

análise forense conduziu à conclusão de que o ataque não se dera pela internet,

tendo sido o malware inserido no ambiente computacional da usina por acesso físico

1

Malware: programas especificamente desenvolvidos para executar ações danosas em um

computador (CERT.BR, 2006)

24

a uma das máquinas, provavelmente a uma porta USB, conforme Knapp (2011, p

38)

A realização da perícia computacional não se constitui em uma tarefa trivial

que possa ser realizada sem o devido zelo. Muito pelo contrário, verifica-se que um

dos principais aspectos relacionados à perícia reside no rigor com que a atividade

deve ser executada, demandando adequado conhecimento técnico. Tal execução

envolve um processo que, segundo Kruse e Heiser (2002, p21), inclui a coleta, a

autenticação e a análise das evidências, conforme a Figura 1.

A respeito da perícia computacional, Gondim (2010, p18) afirma:

“A análise forense consiste na revisão detalhada de todos

os dados coletados. Isso inclui revisar arquivos de log,

conFigurações

de

sistema,

arquivos com histórico

mensagens de e-mail

de

relações de

confiança,

acessos em browsers,

e seus anexos, aplicações

instaladas, arquivos gráficos etc. São executadas análise

de software, correlação de timestamps, buscas e

quaisquer outras ações necessárias na investigação. A

análise forense também inclui a execução de tarefas de

mais baixo nível, tais como verificando informações que

foram logicamente deletadas do sistema para determinar

se arquivos deletados, espaço livre e usado contêm

fragmentos de arquivos, ou mesmo arquivos inteiros que

podem ser úteis na investigação”

Dessa forma, face à complexidade de sistemas computacionais em constante

evolução e a diversidade das fontes de evidências, uma considerável gama de

conhecimentos técnicos é exigida ao perito, desde sistemas operacionais até

protocolos de comunicação, além de ferramentas que possibilitem a execução da

perícia.

Mas, o que seriam evidências para a perícia forense computacional? Segundo

Solomon et al (2011, p56), evidências computacionais consistem em arquivos que

podem indicar como um incidente ocorreu. Tais arquivos, quanto ao seu conteúdo,

podem ser executáveis, conter imagens ou, ainda, logs, que nada mais são que

registros de eventos ocorridos no sistema em análise. Solomon et al (2011)

25

enquadra todas as evidências que podem ser apresentadas perante uma corte em

quatro tipos: real, documental, testemunhal e demonstrativa. Evidências reais são as

mais tangíveis e fáceis de entender, podendo ser tocadas ou observadas

diretamente. Já as evidências documentais, como o próprio nome aponta, se

referem a relatórios, impressos ou não, além de arquivos de log, devendo ser

autenticados. O terceiro grande grupo, as evidências testemunhais, é representado

por depoimentos acerca de fatos presenciados, podendo ser verbais ou por escrito.

Por fim, as evidências demostrativas, em geral, servem para auxiliar a compreensão

de outras evidências, que, por sua complexidade e profundidade técnica, não se

apresentem claras o suficiente perante um tribunal de leigos no que concerne aos

aspectos técnicos avaliados. As evidências obtidas por meio das perícias

computacionais geralmente se enquadram nos dois primeiros tipos, o que, todavia,

não exclui a possibilidade de enquadramento nos demais tipos.

Quanto à forma de coleta e análise, a perícia computacional pode ser

classificada em dois tipos: ao vivo e post mortem. De acordo com Carrier (2005,

p13) a análise ao vivo ocorre quando o próprio sistema em análise é utilizado para

localização de evidências, enquanto a post mortem consiste na utilização de

aplicações confiáveis para a execução da tarefa, geralmente ferramentas com

finalidade específica dedicada à perícia forense. Obviamente, a discussão acerca do

que seria a utilização ou não do sistema em análise é muito mais ampla, contudo,

está fora do escopo do presente trabalho, podendo ser analisada em trabalhos de

cunho técnico. No que concerne à confiabilidade das evidências, Carrier (2006)

afirma:

“The only difference between live and dead analysis is the

reliability of the results. The same types of data can be

analyzed using dead and live analysis techniques, but the

live analysis techniques rely on applications that could

have been modified to produce false data.”

Dessa forma, em um primeiro momento, a análise ao vivo deveria ser

completamente desaconselhável para fins forenses. Entretanto, quando se trata de

perícia em sistemas computacionais, deve-se tomar por relevantes as condições do

sistema a ser periciado em diferentes situações, por exemplo, em um contexto de

tratamento de incidente de segurança computacional em que o sistema não pode

26

ser desligado, a volatilidade de algumas fontes de evidências, que podem conter

informações importantes para a elucidação dos fatos em apuração, como a memória

RAM ou o tráfego de rede, que podem se tornar inacessíveis após o desligamento

do sistema, ou, ainda, outros aspectos, como a criptografia, que pode tornar

impossível uma análise post mortem.

No que concerne à formação do perito, dentre os muitos aspectos que podem

ser abordados, deve-se atentar para aqueles relacionados à cadeia de custódia e à

apresentação do laudo pericial. Nessa abordagem, o conhecimento acerca da

legislação que regula o assunto é fundamental para garantir que as informações

obtidas durante a perícia sejam admissíveis e apresentadas de maneira adequada

perante cortes judiciais. Dessa, forma, não é suficiente à formação do perito um

caráter de dedicação exclusiva aos conhecimentos técnico-científicos, sendo

necessária, também, uma abrangência mais ampla, que inclui conhecimentos

relacionados à legislação e outros nuances do direito.

Figura 1: O processo de Perícia Forense Computacional.(Fonte: Guliver, 2010)

Pelo Exposto nos parágrafos anteriores, verifica-se que a formação

especializada do perito forense computacional não se constitui apenas em mera

formalidade, sendo ponto fundamental, uma vez que a manipulação inadequada dos

dados coletados, sem o devido cuidado quanto à formalidade processual, além do

descuido durante todas as fases, pode invalidar a perícia perante uma corte quando

de uma possível utilização em processos judiciais diversos, sejam criminais,

27

disciplinares ou administrativos, entre outros. Tal afirmação conduz a duas

considerações:

1. A perícia forense computacional não pode ser realizada por pessoal não

qualificado; e

2. As equipes de tratamento de incidentes de rede devem, obrigatoriamente

possuir conhecimentos de perícia forense computacional.

Analisando a primeira consideração, tem-se que a perícia forense

computacional envolve um processo complexo, que inclui a coleta, a preservação e

a apresentação das evidências. Conforme afirma US-CERT (2008, p2):

“(...) What are some typical aspects of a computer

forensics investigation? First, those who investigate

computers have to understand the kind of potential

evidence they are looking for in order to structure their

search. Crimes involving a computer can range across the

spectrum of criminal activity, from child pornography to

theft of personal data to destruction of intellectual

property.

Second,

the

investigator

must

pick

the

appropriate tools to use. Files may have been deleted,

damaged, or encrypted, and the investigator must be

familiar with an array of methods and software to prevent

further damage in the recovery process.”

Dessa forma, verifica-se que a atividade de perícia não se resume aos

aspectos técnicos, envolvendo, ainda, procedimentos formais específicos e

requisitos legais, os quais, se negligenciados, podem invalidar todo um trabalho

técnico realizado.

Quanto à segunda consideração, verifica-se que a missão de uma equipe de

tratamento de incidentes de rede, em sua finalidade primeira, consiste no pleno

restabelecimento dos serviços afetados, o que inclui as funções de triagem,

tratamento, divulgação e retroinformação acerca dos incidentes. Considerando as

propriedades da segurança da informação, em especial, a integridade e a

disponibilidade, verifica-se que as atividades das equipes de tratamento são

desenvolvidas numa corrida contra o tempo, conforme a ABNT (2005, p101): “(…) a

28

integridade dos sistemas do negócio e seus controles sejam validados na maior

brevidade”.

Há que se atentar, contudo, que aspectos como a descoberta do invasor do

sistema e a determinação dos passos que foram realizados durante a invasão, os

quais podem ser úteis perante cortes legais, também se constituem em etapas do

tratamento do incidente propriamente dito. Sob essa ótica, verifica-se que são

fundamentais conhecimentos técnicos relacionados à perícia computacional para, no

mínimo, viabilizar a preservação dos artefatos deixados pelo invasor, para posterior

análise por equipes especializadas.

Ainda no contexto de apuração de responsabilidades, há aspectos legais

relacionados à coleta e ao tratamento das evidências que, se negligenciados, podem

trazer implicações graves para a equipe de tratamento de incidentes e para a própria

organização, culminando, inclusive em processos legais contrários. US-CERT (2008,

p3) cita, como exemplo das formalidades que devem ser obedecidas, que é

necessária autorização formal, explicitamente documentada, para a realização do

monitoramento e da coleta de informação relacionada à invasão de um sistema,

havendo, ainda, ramificações legais quanto ao uso de ferramentas para

monitoramento.

Face o exposto, verifica-se que cresce em importância a necessidade da

existência em qualquer organização de uma política de Segurança da Informação e

Comunicações claramente definida, que especifique o que é esperado no tratamento

da informação em nível organizacional e abordando a forma como os incidentes de

segurança serão encarados, incluindo os aspectos concernentes a uma possível

perícia forense computacional.

Uma vez definida a importância da formação do perito apresenta-se o

questionamento sobre como garantir a qualidade da formação do perito

computacional. A resposta que parece mais adequada consiste em basear a

qualificação dos peritos em padrões estabelecidos por entidades reconhecidamente

competentes no que concerne aos conhecimentos requeridos à perícia.

2.2 Entidades Vinculadas à Perícia Forense Computacional

No cenário mundial, as entidades não governamentais mais relevantes

dedicadas à perícia computacional são The International Organization on Computer

29

Evidence (IOCE), The Scientific Working Group on Digital Evidence (SWGDE), The

International Association, of Computer Investigative Specialists (IACIS), The High

Technology Crime Investigation Association (HTCIA) e The International Society of

Forensic Computer Examiners (ISFCE). Essas entidades oferecem em seu rol guias

de boas práticas para o exercício da atividade, além de proporcionarem capacitação

profissional. Algumas delas oferecem, ainda, em seu portfólio, exames de

certificação, para fins de atestado de proficiência de profissionais dedicados à

perícia forense computacional, buscando, dessa forma, o estabelecimento de

padrões mínimos de conhecimentos requeridos ao profissionais de dedicados ao

ramo.

No Brasil, a única entidade que possui expressividade no ramo da perícia

forense computacional é a Associação Brasileira de Especialistas em Alta Tecnologia

(ABEAT), responsável pela organização das conferências internacionais ICCyber –

Conferência Internacional de Perícias em Crimes Cibernéticos e ICoFCS – the

International Conference on Forensic Computer Science.

Apesar de não serem organizações dedicadas especificamente à perícia

forense computacional, merecem destaque, por sua importância em atividades

relacionadas ao assunto, o Centro de Estudos, Resposta e Tratamento de Incidentes

de Segurança no Brasil (CERT.BR) e o Centro de Atendimento a Incidentes de

Segurança (CAIS), da Rede Nacional de Ensino e Pesquisa. Tais entidades têm

contribuído substancialmente não somente para a consolidação da estrutura de

tratamento de incidentes no país, mas também para a formação de uma mentalidade

de preservação de evidências e cooperação com as forças judiciais, o que remete

diretamente à perícia. Adicionalmente, por motivos óbvios, merece citação a Polícia

Federal, que é a signatária da perícia forense computacional no que concerne ao

direito criminal, exceção feita ao direito penal militar, sendo responsável exclusiva

por determinadas investigações, por exemplo, casos de pedofilia.

2.3 Desafios Relacionados à Perícia Forense Computacional

Conforme já mencionado, a perícia computacional não é uma tarefa simples

e, ao contrário de outros ramos da perícia, cuja complexidade se encontra em

patamares estáveis, tem perante si desafios incrementais proporcionado pelos

avanços tecnológicos.

30

O primeiro desafio reside na evolução da tecnologia cloud computing, que

representa uma mudança de paradigma, em que os recursos computacionais, não

mais se encontram fisicamente no ambiente organizacional, estando dispersos pela

internet. Nesse novo modelo, os recursos são compartilhados por clientes distintos,

o que torna mais árdua a investigação forense. Heiser (apud SANTOS, 2010) afirma:

“Serviços de Cloud são especialmente difíceis de

investigar, porque os logs e dados de vários clientes

podem estar localizados conjuntamente e também estar

distribuídos com uma constante mudança no conjunto de

máquinas e data centers.”

Além disso, Santos (2010) afirma que a preservação da integridade das

evidências no ambiente de cloud computing pode ficar comprometida, uma vez que,

ao se compartilhar o ambiente computacional, em alguns casos, torna-se difícil até

mesmo a definição do momento em que um incidente ocorreu.

O

segundo

desafio

se

refere

ao

crescimento

da

capacidade

de

armazenamento dos dispositivos computacionais, que serão objeto de verificação na

busca por evidências. Não é difícil, atualmente, encontrar entre pessoas comuns,

discos rígidos com capacidade de armazenamento superior a 1 terabyte. Assim,

diante do crescimento da quantidade de dados a ser verificada, verifica-se o

crescimento proporcional do tempo necessário à conclusão da perícia, mesmo

lançando mão de equipamentos dedicados, com elevado poder de processamento

computacional, o que, em algumas situações, pode comprometer, ou mesmo

inutilizar, o valor da perícia computacional em processos perante cortes judiciais,

pela impossibilidade da apresentação das evidências coletadas em momento

oportuno.

Por fim, o terceiro desafio abordado é a crescente utilização da criptografia

para a garantia da confidencialidade. Atualmente, há ferramentas que são

praticamente intransponíveis no que se refere à quebra de senhas e acesso a

conteúdo criptografado. No Brasil, o caso recente mais notável foi a apreensão para

análise, em 2008, dos discos rígidos dos computadores do banqueiro Daniel Dantas

pela Polícia Federal. Graças a utilização de ferramenta gratuitas e disponíveis na

internet para criptografia de dados e à inexistência no ordenamento jurídico

brasileiro de dispositivos que pudessem obrigar o réu a revelar os códigos de acesso

31

aos sistemas periciados, mesmo após 2 anos de insistentes trabalhos por parte da

Polícia Federal e do FBI, os dados contidos nos discos rígidos permaneciam

inacessíveis, conforme afirma Globo (2010).

32

3 Metodologia

O Exército Brasileiro, organização à qual está direcionada a pesquisa, a

despeito de ser uma organização pertencente à Administração Pública Federal, se

constitui em uma instituição ímpar, com cultura e regulamentos específicos, com

missão prevista na Constituição Federal.

Face à situação exposta, verificou-se que o trabalho de pesquisa não poderia

estar focado exclusivamente na literatura ou em padrões impostos por normas

técnicas, devendo contemplar também a realidade institucional, na busca da

concepção de uma proposta que pudesse efetivamente ser implementada.

Por esse motivo, considerando o escopo da monografia e a fim de alcançar os

objetivos propostos para o presente trabalho acadêmico, foi planejada a realização

de uma pesquisa baseada documental e normativa voltada para as leis brasileiras e

para o universo relacionado à Administração Pública Federal, em particular, ao

próprio Exército, passando, ainda, pela consulta ao arcabouço literário nacional e

mundial vinculado ao tema.

Além da consulta documental, informações adicionais foram obtidas por meio

da observação direta e indireta, uma vez que, a despeito da inexistência de uma

estrutura formal estabelecida, há organizações militares que já realizam a perícia

forense computacional dentro do Exército, inserida no contexto do tratamento de

incidentes de segurança. A respeito da existência de fontes de informação não

registradas, Souto (apud DA SILVA, 2010) cita:

“além das fontes de informação registradas fisicamente,

existem, também, as fontes não registradas, presentes

nos canais informais. Assim, é importante destacar que o

33

sistema de comunicação de qualquer área é constituído

por canais formais e informais”.

Dessa forma, a experiência e as observações do próprio pesquisador, na

condição de integrante da estrutura de tratamento de incidentes de segurança do

Exército Brasileiro, foram bastante relevante no que concerne ao estabelecimento

dos pontos que deveriam ser pesquisados e dos tópicos que deveriam constar da

proposta para estrutura de perícia forense computacional, produto final do trabalho

de pesquisa.

Outra fonte relevante de informações para a pesquisa foi a Conferência

Internacional de Perícia em Crimes Cibernéticos (ICCyber), organizada pela

Associação Brasileira de Especialistas em Alta Tecnologia (ABEAT). A participação

na referida conferência possibilitou o estabelecimento de contatos com profissionais

de alto nível vinculados à perícia forense computacional, os quais, entre outras

contribuições, indicaram fontes confiáveis para auxiliar a coleta de dados.

Cabe, também, destacar a carência de fontes relacionadas à estruturação da

perícia forense computacional, tanto no contexto nacional quanto mundial, o que

dificultou sobremaneira a delineação da proposta, uma vez que, para alguns itens,

praticamente não havia fontes para comparação e avaliação.

Quanto à classificação, a presente pesquisa pode ser analisada sob dois

aspectos: quanto à natureza e quanto à forma de abordagem do problema.

Quanto à natureza, por ser destinado especificamente ao contexto do Exército

Brasileiro, o trabalho pode ser classificado como pesquisa aplicada, a qual,

conforme definido por da Silva e Menezes (2005, p20)

“objetiva gerar

conhecimentos para aplicação prática e dirigidos à solução de problemas

específicos.”

Analisando a pesquisa quanto à abordagem do problema, verifica-se que a

presente monografia se enquadra como pesquisa exploratória, uma vez que “visa

proporcionar maior familiaridade com o problema com vistas a torná-lo explícito (…)

Assume, em geral, as formas de Pesquisas Bibliográficas e Estudos de Caso. ”,

conforme descrito por da Silva e Menezes (2005, p20).

Sob o ponto de vista dos procedimentos técnicos, verifica-se que foram

utilizadas a pesquisa bibliográfica e a pesquisa documental, justificados pela

34

necessidade da revisão da literatura e do arcabouço normativo a respeito do assunto

abordado.

Prosseguindo na descrição da metodologia adotada, os procedimentos

realizados foram os seguintes:

•

Revisão da bibliografia relacionada ao tema, não âmbito nacional e

internacional;

•

Identificação e estudo da literatura produzida por entidades, no âmbito

mundial, vinculadas à perícia forense computacional:

− publicações do Scientific Working Group on Digital Evidence (SWGDE);

− publicações de The International Organization on Computer Evidence

(IOCE),

− publicações de The International Association, of Computer Investigative

Specialists (IACIS);

•

Revisão da literatura normativa, no âmbito nacional:

− norma ABNT NBR/ISO 17025;

− norma ABNT NBR/ISO 27002:2005; e

− norma ABNT NBR/ISO 27005:2008;

•

Revisão da legislação brasileira, relacionada ao tema:

− Constituição Federal Brasileira;

− Código de Processo Penal;

− Código de Processo Penal Militar;

•

Revisão do arcabouço normativo no âmbito da Administração Pública Federal:

− Instrução Normativa Nº 1, do Gabinete de Segurança Institucional da

Presidência da República (GSI/PR);

− Norma Complementar Nº 3, do Departamento de Segurança da Informação

e Comunicações do GSI/PR, que trata das diretrizes para elaboração de

política de Segurança da Informação e Comunicações nos órgãos e

entidades da administração pública federal; e

− Norma Complementar Nº 5, do Departamento de Segurança da Informação

e Comunicações do GSI/Pr, que trata da criação de equipes de tratamento

e resposta a incidentes em redes computacionais – ETIR.

•

Revisão do arcabouço normativo no âmbito do Exército Brasileiro:

35

− Instruções Gerais para Salvaguarda de Assuntos Sigilosos – IGSAS (IG 1051), de 26 de janeiro de 2001;

− Instruções Gerais de Segurança da Informação para o Exército Brasileiro

(IG 20-19), de 20 de setembro de 2001;

− Instruções Reguladoras Sobre Auditoria de Segurança de Sistemas de

Informação do Exército Brasileiro - IRASEG (IR 13-09), de 31 de janeiro

de 2007;

− Instruções Reguladoras Sobre Análise de Riscos Para Ambientes de

Tecnologia da Informação do Exército Brasileiro – IRRISC (IR 13-10), de

31 de janeiro de 2007;

− Instruções Reguladoras Sobre Segurança da Informação nas Redes de

Comunicação e de Computadores do Exército Brasileiro - IRESER (IR 1315), de 31 de janeiro de 2007;

− Instruções Reguladoras para Utilização da Rede Mundial de Computadores

(Internet) por Organizações Militares e Militares do Exército (IR 20- 26), de

novembro de 2001;

− Normas para Controle da Utilização dos meios de Tecnologia da Informação

no Exército (NORTI), de 28 de março de 2003;

− Diretriz para Utilização e Gestão de Software no Exército Brasileiro

(GESOFT), de 11 de setembro de 2007;

− Plano de Migração para Software Livre no Exército Brasileiro, versão 2010,

de 30 de abril de 2010;

− Diretriz de Segurança da Informação e Comunicações do Sistema de

Telemática do Exército (DSIC/SisTEx), de 21 de outubro de 2010;

•

Revisão e organização dos dados coletados;

•

Identificação dos aspectos a serem considerados e dos quesitos a serem

respondidos durante a confecção da proposta;

•

Análise dos dados coletados e resposta aos quesitos;

•

Composição da proposta.

Considerando a especificidade da Instituição Exército Brasileiro, com uma

missão diferenciada e sujeita a normas próprias, conforme já mencionado, verificouse a necessidade de propor uma estrutura particular para a realização de perícias

forenses computacionais, adaptada aos nuances organizacionais. Todavia, tal

36

proposta não poderia simplesmente ignorar a experiência de instituições

conceituadas em todo o mundo, dedicadas à perícia computacional, bem como

procedimentos e padrões que tem garantido a consecução de resultados relevantes

na área. Dessa forma, a análise de estruturas de perícia forense existentes foram

consideradas na metodologia do presente trabalho, de maneira que foram

selecionadas para análise considerações do Federal Bureau of Investigation (FBI),

da Polícia Federal e da California Task Force on Forensic Services.

Quanto à seleção de pontos relevantes para a proposta de estrutura de

perícia forense computacional, expõe-se a seguir os critérios que foram utilizados

em cada um dos tópicos analisados:

•

Foram consideradas as recomendações quanto a procedimentos de

organizações internacionais ligadas à perícia forense computacional, uma vez

que, em geral, reúnem em seus quadros instituições com larga experiência no

assunto;

•

Foram escolhidas organizações governamentais de perícia, por já possuírem

estruturas definidas, podendo apresentar resultados sobre vantagens e

desvantagens relacionadas aos modelos adotados.

•

Foram consultados os documentos fornecidos pela Associação Brasileira de

Normas técnicas, responsável pela padronização de procedimentos no âmbito

do Brasil;

•

A legislação brasileira foi analisada em sua plenitude, no que concernia ao

tema, uma vez que o cumprimento de seu conteúdo é mandatório;

•

Os conceitos e recomendações do Gabinete de Segurança Institucional da

Presidência da República foram considerados por serem suas normas

aplicáveis à toda a Administração Pública Federal;

•

As normas do Exército foram revisadas e consideradas, de maneira a garantir

a composição de uma proposta alinhada aos preceitos e objetivos

institucionais;

•

Outras

publicações

foram

consideradas,

por

apresentarem

aspectos

relevantes, que não foram encontrados nas organizações pesquisadas.

Quanto à identificação das respostas aos requisitos, verifica-se que as

mesmas foram encontradas ao longo dos documentos, tendo sido apresentadas de

forma a garantir um raciocínio estruturado.

37

O Quadro 1 apresenta a distribuição dos requisitos entre os documentos

pesquisados.

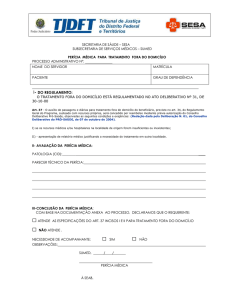

Documento

Requisito

ABNT NBR/ISO 17025

• Definir parâmetros de qualidade para os serviços

• Definir o modelo organizacional da estrutura de

California Task Force on

Forensic

Services

perícia forense computacional

Force • Definir parâmetros de qualidade para os serviços

Report

• Definir o tamanho das equipes e o regime de

trabalho

• Estabelecer

Computer Forensics

o

conceito

de

perícia

forense

computacional no Exército Brasileiro

• Delinear o processo para o serviço de perícia

forense computacional

• Com base na missão, definir os serviços que serão

Computer

Forensics

Education

prestados

• Definir o perfil dos peritos e a política de

treinamento para a(s) equipe(s)

Computer Security Incident • Definir a interface com a estrutura de tratamento de

Handling

CPP

CPPM

Guidelines for Best Practice

in the Forensic Examination

of Digital Technology

incidentes de rede já existente

• Definir o tamanho das equipes e o regime de

trabalho

• Definir as organizações envolvidas na estrutura

• Definir prazos para a conclusão de perícias

• Definir o modelo organizacional da estrutura de

perícia forense computacional

• Estabelecer

o

conceito

de

perícia

forense

computacional no Exército Brasileiro

DSIC/SisTEx

• Definir a missão da estrutura

• Definir as organizações envolvidas na estrutura

• Definir a interface com a estrutura de tratamento de

incidentes de rede já existente

38

• Definir a necessidade do estabelecimento de

normas em cada organização que regulem a

perícia forense computacional em complemento à

política de segurança da informação do exército

• Definir

responsabilidades

por

solicitações

e

autoridades a quem a estrutura deve se reportar

• Delinear o processo para o serviço de perícia

forense computacional

• Definir prazos para a conclusão de perícias

• Definir o perfil dos peritos e a política de

treinamento para a(s) equipe(s)

• Definir

IG 10-11

responsabilidades

por

solicitações

e

autoridades a quem a estrutura deve se reportar

• Definir prazos para a conclusão de perícias

IG 10-51

• Definir a classificação sigilosa dos assuntos

• Definir a necessidade do estabelecimento de

normas em cada organização que regulem a

IR 13-09

perícia forense computacional em complemento à

política de segurança da informação do exército

• Com base na missão, definir os serviços que serão

Proficiency

Test

Program

Guidelines

prestados

• Definir o perfil dos peritos e a política de

treinamento para a(s) equipe(s)

Recommended

Guidelines • Delinear o processo para o serviço de perícia

for Developing SOPs

Response to the Preliminary

Outline of Draft Forensic

forense computacional

• Definir o perfil dos peritos e a política de

treinamento para a(s) equipe(s)

Reform Legislation

Quadro 1: distribuição dos requisitos entre os documentos pesquisados

39

4 Resultados

Durante a fase de pesquisa, diversas fontes foram consultadas, de maneira a

garantir a maior abrangência possível para a composição da proposta.

O critério inicial para definição da relevância das fontes baseou-se na própria

condição do pesquisador enquanto participante das atividades de perícia forense

computacional no âmbito do Exército.

Além disso, o levantamento das organizações principais organizações no

mundo relacionadas à perícia forense computacional conduziu à descoberta de

novas fontes e padrões relevantes ao estudo realizado.

Sites especializados em análise e perícia digital também foram bastante úteis

para a indicação de autores e organizações relevantes à pesquisa.

Após o levantamento e análise das diversas fontes, nos tópicos seguintes são

apresentados os resultados, agrupados por sua natureza.

No item 4.1 são apresentadas recomendações e padrões propostos por

organizações que, em nível nacional e mundial, são reconhecidas como referenciais

para a perícia computacional.

Em seguida, no item 4.2 são exibidos modelos e dados relevantes de

organizações governamentais que tem a realização da perícia computacional entre

suas atribuições.

Após essa abordagem, no item 4.3 são expostas as considerações das

normas da Associação Brasileira de Normas Técnicas que foram apreciadas e tidas

como relevantes para a confecção da proposta.

No item 4.4 são mostrados os preceitos contidos na legislação Brasileira

julgadas pertinentes para a pesquisa.

40

O item 4.5 contém uma coletânea das informações consideradas úteis, que

foram verificadas nas normas do Gabinete de Segurança Institucional para toda a

Administração Pública Federal.

Após isso, no item 4.6 são expostos os resultados da pesquisa focada na

legislação do Exército Brasileiro, organização a quem se direciona o presente

trabalho.

Por fim, no item 4.7 são apresentadas resultados da pesquisa em outras

fontes, que incluem artigos de pesquisadores, os estudos de casos realizados

durante as disciplinas do Curso de Especialização e Gestão da Segurança da

Informação e Comunicações (CEGSIC) e informações coletadas sobre o curso de

pós graduação strictu sensu realizado na Universidade de Brasília, em parceria com

a Polícia Federal.

4.1 Organizações de Perícia Forense Computacional

4.1.1 Scientific Working Group on Digital Evidence (SWGDE)

O Scientific Working Group on Digital Evidence (SWGDE) é um grupo de

pesquisa norte-americano engajado no campo da análise de evidências digitais e de

multimídia. O SWGDE tem entre seus membros organizações federais, estaduais e

locais, universidades, agências internacionais e agências de definição de padrões,

dos quais pode-se destacar o Federal Bureau of Investigation (FBI), o Department of

Defense (DOD) e o serviço secreto americano.

SWGDE (2010) afirma:

“The forensic SWGs provide a mechanism for the

development and dissemination of consensus-based

guidelines

education,

and

recommendations

certification,

in

training,

the

areas

of

procedural

methodologies, quality assurance and quality control. ”

Dessa forma, pode-se considerar as recomendações e os guias de boas

práticas publicados pelo SWGDE como referência para a perícia forense

computacional.

41

Dentre as principais publicações do SWGDE para o escopo da presente

proposta, pode-se destacar o guia para programas de aplicação de testes de

proficiência (SWGDE, 2006), o guia para o estabelecimento de procedimentos

operacionais padrão para a perícia forense computacional (SWGDE, 2006b) e

recomendações para treinamento de recursos humanos (SWGDE, 2010b).

Quanto à execução da atividade de perícia, SWGDE (2006) defende que seja

realizada apenas por pessoal qualificado, devendo-se, para isso, ser utilizados

exames de proficiência. Para estes testes, propõem-se sua classificação em 4

categorias:

•

forense computacional;

•

áudio forense;

•

análise de vídeo; e

•

análise de imagens.

Tal divisão permite, com relação à proposta de estrutura do presente estudo,

refletir acerca de quais áreas devem ser abordadas na análise pericial

computacional, se apenas em um escopo restrito, incluindo apenas computadores

ou redes computacionais, ou de maneira mais abrangente, abordando áreas como a

análise de vídeo ou de imagens, as quais ainda não foram tratadas quanto às

responsabilidades ou a forma de análise dentro do Exército Brasileiro.

Testes de proficiência, de acordo com SWGDE (2006), podem ser internos ou

externos, devendo, contudo ser baseados nos seguintes parâmetros:

•

específicos para cada disciplina;

•

focados nos processos; e

•

conterem representatividade em itens rotineiramente avaliados.

Quanto à periodicidade da submissão a testes de proficiência, SWGDE (2006)

recomenda que os profissionais que ativamente trabalham com a perícia devem

concluir com sucesso ao menos um teste por ano, dentro de sua área de perícia

específica. Recomenda, também, que a equipe se submeta anualmente a testes

aplicados por organizações externas.

As seguintes contribuições são oferecidas por SWGDE (2006b):

•

afirma, com relação à padronização de procedimentos, que tal ação é

essencial para melhoria da qualidade e garantia da uniformidade dos

processos na realização da perícia, de maneira escrupulosa;

42

•

ressalta que devem existir procedimentos operacionais padrão para cada

procedimento a ser conduzido, os quais devem ser revisados pelo menos

uma vez por ano, arquivando-se versões anteriores para futuras referências;

•

recomenda, quanto ao dados que devem constar nesses procedimentos, que

sejam abordados no documento pelo menos o nome, dados para controle de

versão, a proposta e o escopo, definições e abreviaturas que não são

comumente utilizadas ou que possuem conotação especial no procedimento,

a lista de equipamentos a serem utilizados e os materiais e controles.

SWGDE (2010) aborda os seguintes tópicos:

•

a questão de treinamento de recursos humanos, destacando que devem ser

capacitados tanto os que executam perícias quanto os que supervisionam as

atividades;

•

programas de garantia da qualidade, recomendando que os mesmo sejam

definidos e implementados, de maneira a atestar a validade e a confiabilidade

dos procedimentos; e

•

a busca da educação continuada por meio de cursos, para a manutenção da

proficiência técnica, voltada para a evolução tecnológica, conhecimentos

relacionados à legislação e aquisição de novas habilidades.

Para fins de planejamento de treinamentos, SWGDE (2010) propõe a

seguinte divisão de categorias:

•

conscientização – provisão de conhecimentos básicos sobre evidências

digitais, além de possibilidades e limitações de hardware e software;

•

habilidades e técnicas – desenvolvimento de habilidades para uso

competente de ferramentas específicas;

•

conhecimento de processos – provisão de compreensão sobre os

procedimentos de obtenção de evidências digitais e como aplicá-los nas

diversas situações;

•

desenvolvimento de competências para procedimentos legais – preparação

para o testemunho perante cortes legais e apresentação de resultados da

perícia de forma precisa e confiável;

•

educação continuada – desenvolvimento de habilidades para a adaptação às

evoluções tecnológicas; e

43

•

aplicações e tecnologias específicas – treinamento em subdisciplinas e áreas

especializadas (ex: dispositivos móveis, análise de imagens).

Tal divisão, segundo SWGDE (2010) permite endereçar a capacitação às

funções de gerente, analista, técnico, além dos responsáveis pela resposta inicial a

incidentes, que terão o primeiro contato como as evidências.

Finalmente, SWGDE (2010) destaca que para a garantia da competências e

da proficiência dos peritos, faz-se necessário a definição de um currículo, que

aponte as habilidades e conhecimento que os profissionais devem possuir.

4.1.2 International Organization on Computer Evidence (IOCE)

O IOCE é composto por agências legais que conduzem investigações de

evidências digitais, que tenham a acreditação de seus governos locais ou nacionais.

Segundo IOCE (2011), os objetivos da organização são identificar e discutir

questões de interesse comum, facilitar a disseminação da informação relacionada ao

tema e desenvolver recomendações.

O IOCE, atuando desde 1992, foi responsável pela publicação de algumas

referências para a realização da perícia forense computacional além da estruturação

de equipes para sua execução, como os guias para a realização de perícias, para

treinamento e capacitação de pessoal e para o gerenciamento de laboratórios.

IOCE (2002) divide as atribuições relacionadas à perícia computacional em

papéis, que podem ser acumulados ou não por um indivíduo, que podem se

restringir à simples coleta das evidências em um determinado local até a análise

dessas evidências, incluindo a redação do relatório final, ou, ainda, na operação de

ferramentas com elevado grau de especialização.

A divisão de papéis apresentada por IOCE (2002) pode impactar diretamente

na capacitação do pessoal para a realização de tarefas. Por isso, para garantir o

grau de capacitação dos profissionais, IOCE (2002) recomenda que sejam aplicados

testes de proficiência, considerados fundamentais para um programa de garantia da

qualidade relacionado à perícia computacional.

IOCE (2002b) aborda os aspectos relacionados à formação de peritos, além

das habilidades necessárias ao exercício da perícia forense computacional. Nesse

contexto, destaca-se que a capacitação básica de peritos deve abranger um período

não inferior a 18 meses, o qual pode ser maior, dependendo das habilidades paras

44

as quais se deseja capacitar o profissional. Um ponto relevante a ser destacado é

que, independente do papel a ser desempenhado, toda a equipe deve estar

habilitada para prestar esclarecimentos perante uma corte. IOCE (2002c) aponta,

ainda, como boas técnicas para a capacitação a formação acadêmica, a utilização

de empresas privadas ou a capacitação em ferramentas de mercado.

Com relação à gerência de laboratórios de perícias forenses computacionais,

IOCE (2002c) apresenta dois modelos básicos: centralizado e distribuído. Os fatores

que podem influenciar a opção por um dos modelos são a área geográfica

abrangida, a legislação nacional, o tamanho da agência e fatores econômicos, entre

outros.

Os aspectos abordados por IOCE (2002c) relacionados à pessoal são

seleção, e cuidados com os peritos.

Sobre a seleção, IOCE (2002c) destaca as qualidades desejáveis quando do

recrutamento de pessoal para a função de perito. As qualidades chave destacadas