Copyright © 2012 by John Wiley & Sons, Inc. All rights reserved.

Cyber Security Policy

Guidebook Bayuk et all

Segurança Lógica e Física

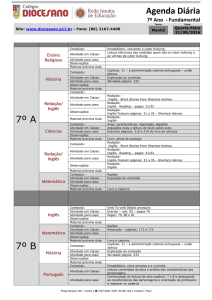

Sistema De

Gestão Da Segurança Da Informação (SGSI) ISO 17799

1- Políticas de Segurança

Deve-se possuir normas para definição de uma política de segurança da informação

na organização.

A Política de Segurança da Informação é composta por um conjunto de regras e

padrões que definem o que deve ser feito para garantir às informações da

organização os princípios de

1. confidencialidade,

2. Disponibilidade

3. integridade,

4. não repúdio,

5. Autenticidade

6. privacidade.

6 princípios da segurança

Privacidade

Redes Sociais, e-comerce

IES - SEGURANÇA LÓGICA E FISICA

3

Princípio da “Generalidade Focada”

• Cada processo a ser analisado para elaboração dos

documentos deve ser genérico, evitando marcas,

nomes ou versões de sistemas.

• Ex.: Não citar “CPUs octacore” evita que você tenha

que refazer os documentos com muita frequência.

• Todos os termos devem ter definições em um

documento separado, quando são aplicáveis ao

conjunto do projeto de políticas

• Em cada política, termos específicos devem ser

definidos com clareza.

• Um documento pode fazer referência a outros.

Conceito de segurança 1

• “Diz-se que um sistema é seguro se ele foi

alterado pelo proprietário com a intenção de

se reduzir a frequência ou a severidade dos

eventos adversos"

Handbook of Information and Communication

Security- Peter Stavroulakis,Mark Stamp (Eds.) - 2010

IES - SEGURANÇA LÓGICA E FISICA

5

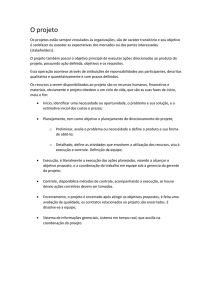

Elaboração das políticas é o primeiro

passo para projetos de segurança

Como construir uma boa política de segurança fornece as bases para a

implementação bem sucedida dos projetos de segurança futuros,

Esta é, sem dúvida, a primeira medida que deve ser tomada para

reduzir o risco de

utilização inaceitável de qualquer dos recursos de informação da

empresa.

O primeiro passo para aumentar a segurança de uma empresa é a

introdução de um título executivo, informando a equipe sobre os vários

aspectos de suas responsabilidades, o uso geral dos recursos da

empresa e explicando como informações sensíveis devem ser

manuseados.

Pessoa, again

• A política também descrever em detalhes o

significado de uso aceitável, bem como as

atividades proibidas.

• O desenvolvimento (e a boa execução) de uma

política de segurança é altamente benéfica, pois

não só aglutina todos os funcionários para

participar no esforço da empresa para proteger

suas comunicações,

• mas também ajudar a reduzir o desleixo e a

sensação falsa de segurança.

IES - SEGURANÇA LÓGICA E FISICA

8

Basicamente, a ISO 27001 estabelece os requisitos para a forma como

uma organização pode implementar os

processos/mecanismos/técnicas/dispositivos de segurança da norma ISO

17799:2005.

Manutenção

Melhoria

Monitoramento

Implantação

Revisão

Criação

Operação

5 aspectos das metas de políticas de

Segurança

1.

2.

3.

4.

5.

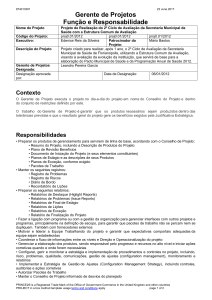

Cyber Governance

Cyber User

Cyber Conflict

Cyber Management

Cyber Infrastructure

Políticas - Taxonomia

Segurança nas Pessoas

Norma de Políticas de Segurança:

ISO 70431-2

“Nunca se aproxime de uma criatura

Que possua esse nível de ameaça

a INTEGRIDADE”

COMITÊ EXECUTIVO

Presidido pelo CIO

Comitê de Auditorias

Coord: Gerente de

Auditorias

Comite de Segurança

Coord: Chief Security

Officer (CSO)

Gerente de Segurança

da Informação

Administração da

Segurança

Políticas e Aderências

(Normas, Leis,

Padrões)

Gerência de Risco e

Contingência

Operações de

Segurança

Comite de Riscos

Coord: Gerente de

Riscos

Comitês Locais de

Informação LSC

1 por local

Donos dos Ativos de

Informação

(IAOs)

Gerentes de

Segurança do Site

(SSMs)

Vigilantes

Gerência de

suprimentos (energia,

água, outros)

Políticas de segurança como parte de

portfólio

• Comos os Serviços (ITIL)

• Os Projetos (PMBOK)

• As políticas são normatizadas, e devem ser

testadas e auditadas

Processos de gerencia

Dinâmica:

Elaborar, inclusive com a carta de Abertura,

as políticas de segurança para os 4 campii do IES

na grande Florianópolis, abrangendo as seguintes áreas:

CIO - CERUTTI

Comitê Geral de

segurança

Carta de abertura e

integração dos

documentos

Politica para sistemas

CORE

Felipe

Gustavo

Mateus Fernandes

Henrique

Giovane

Segurança Física

Hernan

Paulo

Flavio

Nivaldo

Beletti

Segurança de Email

Alessandra

Gisele

Sthéfany

Mariane

Evandro

Gabriel

Lucas

Diego

Waltencir

Alex

Segurança de Internet

Politica de autenticação

da rede

Patrícia

Bruno ximbinha

Carlos

Guilherme Aritana

Andréa

Kopplin gotinha

Matheus Ursinho

David boca de Havaiana

Gerente

Projeto N-1

Gerente do

Projeto 1

Gerente do

Projeto N+1

Interação com Comitê Geral

Coordenador

Relator

Revisor

Pesquisador

Auxiliar

Cenário

• Auditoria de Pentesters em 18 meses

• Auditoria externa das políticas em 12 meses

0.0.0.0

RCT

40 Mbps

1

2

10 Mbps

10 Mbps

10 Mbps

4

3

1.

2.

3.

4.

5.

6.

7.

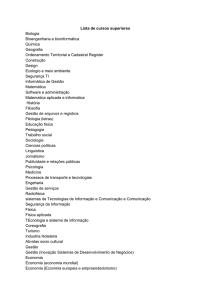

Ciência de Dados – Data Science

Comunicação M2M

INTELIGENCIA GEOESPACIAL

Internet das Coisas

Big Data – Hadoop (apache)

Cidades Inteligentes (smart Cities)

Video Analytics

Cerutties.wp.