Árpád Árbocz

[email protected] Ricardo Nogueira

[email protected]

1 2 Introdução O que é a Guerra Cibernética (Cyberwar).

Estatísticas sobre os ataques na internet.

Metodologias de defesa.

Conclusão

"A maior diferença entre a guerra física e a cibernética é

que, no mundo real, conseguimos dizer quem foi o autor

de um ataque", diz o professor Hendler.”

3 Guerra Ciberné2ca 4 Guerra Ciberné2ca O Cyber espaço é o quinto domínio da guerra.

Terra, mar, ar e espaço.

É uma variação da guerra eletrônica.

Permite que os conflitos sejam assimétricos.

5 Guerra Ciberné2ca Obje2vos (Cyber) inteligência e controle do inimigo:

§ Interromper comunicações;

§ Obter ou destruir informações.

Propaganda e contra-propaganda.

Atacar a infraestrutura crítica de um país:

§ Fornecimento de energia e água;

§ Sistemas de telecomunicações;

§ Sistemas financeiros;

§ Controle de tráfego aéreo.

6 Guerra Ciberné2ca Ataques Registrados Ciberataques à Estônia em 2007 deixa vários sites

do governo for a do ar.

Ataques cibernéticos à Geórgia anterior a invasão

dos Russos em 2008.

Israel ataca instalação nuclear na Síria em 2007.

“Operação Aurora”, invasão e roubo de informações

do Google em janeiro de 2010, provavelmente

executado pelo governo chinês.

7 Guerra Ciberné2ca Ataques Registrados Novembro de 2010, Stuxnet (estuznet) danifica

centrífugas do programa nuclear iraniano. “Um

protótipo funcional e temível de uma cyber-arma que

dará início a uma nova corrida armamentista no

mundo.” (Kaspersky Lab).

8 Flame “Uma nova ameaça” Flame 20MB.

28/05/2012

Um dos módulos com mais de 70 mil linhas de códigos

Identificado pela Kaspersky e McAfee.

Ativa microfones do PC e grava conversas, compacta e

envia por e-mail.

screenshots

Ativo desde Agosto de 2010 e indícios de 2007.

Identifica a presença de 100 softwares de segurança.

Considerada uma arma de ciberespioanagem.

Iran o pais mais atacado.

Rouba dados de dispositivos via Bluetooth.

focos de infecção presentes em Israel, Sudão, Síria,

Líbano, Arábia Saudita e Egito.

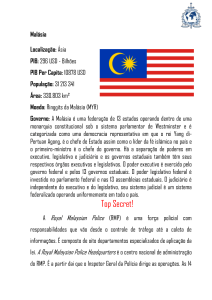

9 Áreas infectadas pelo Flame 10 O Brasil e a Cyberwar http://www.cert.br/

Lançada cartilha versão 4.0 segundo

trimestre.

Documento de Reestruturação das forças armadas e

reorganização da indústria nacional de defesa.

Estratégia nacional de defesa 18 de Dezembro de 2008.

decreto criado por Nelson Jobim e Roberto Mangabeira.

“Ao lado da destinação constitucional, das atribuições, da

cultura, dos costumes e das competências próprias de cada

Força e da maneira de sistematizá-las em estratégia de

defesa integrada, aborda-se o papel de três setores

decisivos para a defesa nacional: o espacial, o cibernético

e o nuclear.”

“O Ministério da Defesa e as Forças Armadas intensificarão

as parcerias estratégicas nas áreas cibernética, espacial e

nuclear e o intercâmbio militar com as Forças Armadas das

nações amigas”.

11 ... CDCiber - Centro de Defesa Cibernética inicia em

Junho de 2012 primeiros testes reais na Rio+20.

Ministro Celso Amorim da Defesa diz que armas

cibernéticas já são risco para redes.

Sisfron: Sistema Integrado de Monitoramento de

Fronteiras, 11.9 Bi.

“Quando for concluído, o sistema de defesa

compreenderá numa intrincada rede de radares

estacionários e móveis, sistemas de comunicações

e veículos aéreos não tripulados”.

12 13 ... Aeronave Remotamente Pilotada (ARP)

450 quilos de peso

seis metros de comprimento e 10 metros de

envergadura (da ponta de uma asa à outra)

Voa a 110 km/h e atinge cerca de 5 mil metros de

altitude

Suportando uma carga útil de 150 quilos, permanece

em voo por mais de 15 horas

Agosto de 2011

14 Guerra Ciberné2ca Ataques Registrados UAVs (Unmanned Aerial Vehicle) norte-americanos

são infectados por vírus (2011).

RQ-4 Global Hawk

MQ-1 Predator

GCS (Ground Control Station) - Base Aérea de Creech, Nevada.

15 Guerra Ciberné2ca Cenários em uma Guerra Ciberné2ca Uma guerra tradicional usando recursos de Guerra

Cibernética.

Um cyber ataque causando um cyber conflito.

Um cyber ataque causando uma resposta

convencional (guerra tradicional).

16 Guerra Ciberné2ca Cyber “Cold War” Nenhuma nação domina o “Campo de Batalha

Cibernético” na atualidade.

Diversos países estão investindo em Guerra

Cibernética.

ONU e OTAN discutem acordos e tratados.

Já são realizados exercícios de cyber ataques.

17 Guerra Ciberné2ca Principais países EUA, China e Rússia.

França, Inglaterra e Israel.

Alemanha, Coréia do Norte, Coréia do Sul, Estônia,

India, Turquia e Taiwan.

África do Sul, Austrália, Brasil, Canadá, Finlândia,

Holanda, Irã, Itália, Japão, Paquistão, Suécia, Suíça.

18 Hack2vismo 19 Hack2vismo Ideologia e Obje2vos Realizado por quem escreve código fonte ou

manipula bits para promover ideologia política.

Pela expressão política, liberdade de expressão, dos

direitos humanos e da informação ética.

Contra ações anti-pirataria e de censura online.

Apoio a movimentos sociais.

O acesso à informação é um direito humano básico.

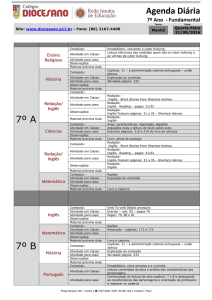

20 EstaKs2cas de Ataques Web Hacking Incident Database (WHID) Dados referentes a 2010:

222 incidentes categorizados.

15% - modificação de página.

13% - roubo ce informações.

21% - injeção de SQL (DDoS).

9% - referência cruzada (DDoS).

Aumento dos ataques de DDoS devido a ação do

grupo Anonymous.

21 McAFEE DAS Cyber Defense Report BR 2011/2012 SDA – Security & Defence Agenda situada em Bruxelas.

80 especialistas em cyber segurança entre governos,

empresas, organizações internacionais e meios

acadêmicos.

250 maiores especialistas em segurança de 37 países.

Funcionários da UE, Interpol, ONU, EUROCONTROL

(Organização Europeia para a Segurança da Navegação Aérea), OTAN (Organização do Tratado do Atlântico Norte) e OSCE (Organização para a Segurança e Cooperação na Europa).

50% considera o cyber espaço como um bem comum

como mar ou espaço.

22 Continuando ...

Os mais preparados contra ataques cibernéticos, EUA,

Reino Unido e Estônia, Albânia, México e Romênia.

38% dos entrevistados consideram a defesa antimíssil

tão importante quanto a guerra cibernética.

Mais de 50% acha que existe uma corrida armamentista

pelo ciberespaço.

56% destaca a falta de mão de obra qualificada.

“Os telefones fixos precisaram de 125 anos para atingir o

primeiro bilhão; os telefones celulares atingiram a

mesma marca em apenas 11 anos”, diz Hamadoun

Touré, secretário-geral da UIT.

23 EstaKs2cas de Ataques Ideologia e Obje2vos Os ataques e fraquezas são distintos.

Depende do mercado no qual sua empresa se encaixa.

As ofensivas que mais funcionaram sofrem modificações.

Os CSOs devem se focar nos exemplos que são

aplicáveis às companhias em que atuam.

Tomar atitude em relação a países sem regulamentação

em segurança de TI.

24 Metodologias de Defesa Segurança de Redes.

Políticas de Acesso.

Vírus, Worms e Trojans.

Topologias de Firewalls.

Sistemas de detecção de Intrusos (IDS).

Análises de Registros (LOGs)

Análises de Risco.

Criptografia e Criptoanálise.

25 Metodologias de Defesa Usar sempre programas originais.

Manter atualizados os sistemas operacionais,

navegadores e anti-vírus.

Usar senhas complexas e mudar de senha a pelo

menos cada 3 meses.

Não manter o computador acioso.

Ao acessar contas na internet sempre usar o Logout

ou Logoff para sair.

26 Conclusão As atividades de Guerra Cibernética e Segurança da

Informação devem ser consideradas permanentes e

dedicadas.

Os diversos prejuízos causados pela falta de

segurança em sistemas de informações mostram

que pode ser muito caro deixar as ações de

segurança em segundo plano.

27 Livros ... Confront and Conceal: Obama's Secret Wars and Surprising Use of American Power (Confrontar e esconder: as guerras secretas de Obama e o surpreendente uso do poder americano). Por David E. Sanger. “Segurança e defesa do espaço cibernético brasileiro”, de Raphael Mandarino Júnior, por Bernardo Wahl G. de Araújo Jorge. Cyber War: The Next Threat to National Security and What to Do About It. Por Clarke e Robert Knake. 28 Fontes Operação Aurora: Recomendação é manter alerta máximo http://convergenciadigital.uol.com.br/cgi/cgilua.exe/sys/

start.htm?infoid=21499&sid=18 Vírus Stuxnet foi desenvolvido por EUA e Israel, diz jornal http://tecnologia.terra.com.br/noticias/0,,OI5808632-­‐

EI12884,00-­‐Virus+Stuxnet+foi+desenvolvido+por+EUA+e+Israel

+diz+jornal.html Por quase dois anos, vírus 'Flame' roubou dados sem ser percebido http://g1.globo.com/tecnologia/noticia/2012/05/por-­‐quase-­‐dois-­‐

anos-­‐virus-­‐flame-­‐roubou-­‐dados-­‐sem-­‐ser-­‐percebido.html SAE lança o livro “Desafios Estratégicos para a Segurança e Defesa Cibernética” http://www.sae.gov.br/site/?p=8827 29 FIM

30