PANORAMA

As implantações de segurança são complexas e sobrecarregam as equipes

de TI com regras de segurança complicadas e montanhas de dados de diversas

fontes diferentes. O gerenciamento de segurança de rede Panorama™ dá a

você o poder de criar políticas consolidadas e fáceis para implantar recursos de

gerenciamento centralizado. Configure e controle firewalls de forma centralizada

com funcionalidades líderes no setor e uma base de regras eficientes e ganhe

insight sobre o tráfego e ameaças em toda a rede.

RA

O

N

PA

Principais recursos de segurança:

A

• Implante políticas corporativas de forma

centralizada para que sejam usadas

juntamente com políticas locais para ter

o máximo de flexibilidade.

M

GERENCIAMENTO

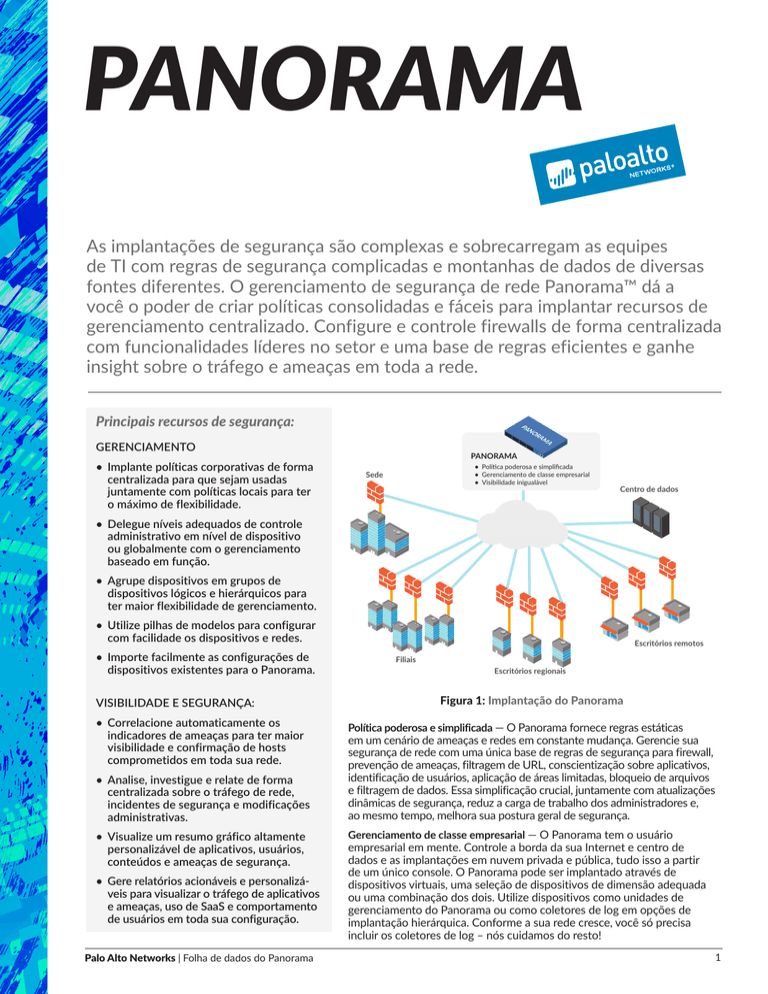

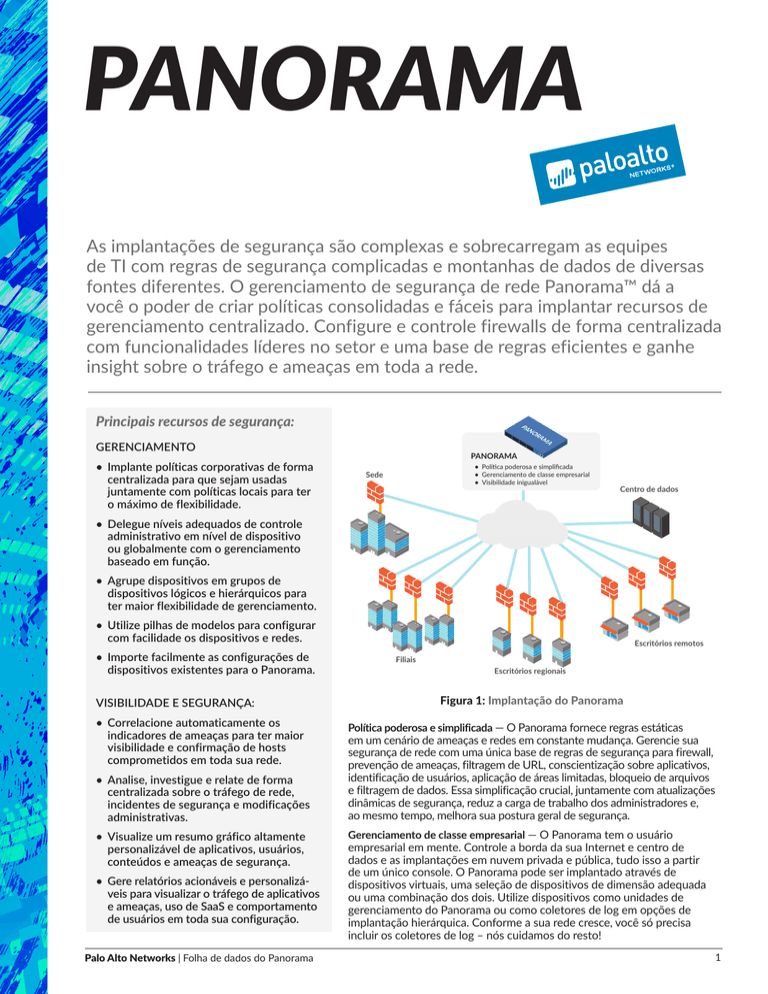

PANORAMA

• Política poderosa e simplificada

• Gerenciamento de classe empresarial

• Visibilidade inigualável

Sede

Centro de dados

• Delegue níveis adequados de controle

administrativo em nível de dispositivo

ou globalmente com o gerenciamento

baseado em função.

• Agrupe dispositivos em grupos de

dispositivos lógicos e hierárquicos para

ter maior flexibilidade de gerenciamento.

• Utilize pilhas de modelos para configurar

com facilidade os dispositivos e redes.

• Importe facilmente as configurações de

dispositivos existentes para o Panorama.

VISIBILIDADE E SEGURANÇA:

• Correlacione automaticamente os

indicadores de ameaças para ter maior

visibilidade e confirmação de hosts

comprometidos em toda sua rede.

• Analise, investigue e relate de forma

centralizada sobre o tráfego de rede,

incidentes de segurança e modificações

administrativas.

• Visualize um resumo gráfico altamente

personalizável de aplicativos, usuários,

conteúdos e ameaças de segurança.

• Gere relatórios acionáveis e personalizáveis para visualizar o tráfego de aplicativos

e ameaças, uso de SaaS e comportamento

de usuários em toda sua configuração.

Palo Alto Networks | Folha de dados do Panorama

Escritórios remotos

Filiais

Escritórios regionais

Figura 1: Implantação do Panorama

Política poderosa e simplificada — O Panorama fornece regras estáticas

em um cenário de ameaças e redes em constante mudança. Gerencie sua

segurança de rede com uma única base de regras de segurança para firewall,

prevenção de ameaças, filtragem de URL, conscientização sobre aplicativos,

identificação de usuários, aplicação de áreas limitadas, bloqueio de arquivos

e filtragem de dados. Essa simplificação crucial, juntamente com atualizações

dinâmicas de segurança, reduz a carga de trabalho dos administradores e,

ao mesmo tempo, melhora sua postura geral de segurança.

Gerenciamento de classe empresarial — O Panorama tem o usuário

empresarial em mente. Controle a borda da sua Internet e centro de

dados e as implantações em nuvem privada e pública, tudo isso a partir

de um único console. O Panorama pode ser implantado através de

dispositivos virtuais, uma seleção de dispositivos de dimensão adequada

ou uma combinação dos dois. Utilize dispositivos como unidades de

gerenciamento do Panorama ou como coletores de log em opções de

implantação hierárquica. Conforme a sua rede cresce, você só precisa

incluir os coletores de log – nós cuidamos do resto!

1

Visibilidade e conscientização automatizadas e inigualáveis

— A correlação automatizada de ameaças, com um

conjunto predefinido de objetos de correlação, acaba

completamente com a confusão criada por quantidades

monstruosas de dados. Ela identifica hosts comprometidos

e comportamentos maliciosos correlacionados a superfícies

que de outra forma seriam enterrados no caos do excesso

de informações. Isso reduz o tempo de permanência das

ameaças críticas em sua rede. O centro de comando de

aplicativo (Application Command Center – ACC) simples e

totalmente personalizável fornece insight abrangente sobre

os dados atuais e históricos da rede e de ameaças.

Controle simples de políticas: habilitar aplicativos com segurança

Habilitar aplicativos com segurança significa permitir o acesso

a determinados aplicativos, mas protegê-los com prevenções

de ameaças específicas, QoS e políticas de filtragem de URL,

dados ou arquivos. O Panorama permite que você defina

uma política com uma única base de regras de segurança

e simplifique o processo de importação, duplicação ou

modificação de regras em toda a sua rede. A combinação

do controle administrativo centralizado e local sobre as

políticas e objetos permite um equilíbrio entre uma segurança

consistente a nível mundial e uma flexibilidade ao nível local.

Gerenciamento de classe empresarial

Implantar grupos de dispositivos hierárquicos garante que os

grupos de níveis mais baixos herdem as configurações dos

grupos de níveis mais altos. Isso simplifica a gestão central

e permite organizar os dispositivos com base na função e

no local sem uma configuração redundante. As pilhas de

modelos permitem uma configuração simplificada de redes

e dispositivos. Além disso, uma interface de usuário comum

para o gerenciamento e os firewalls de última geração

tornam o gerenciamento intuitivo. Recursos como a pesquisa

global e o agrupamento de regras com base na etiqueta

permitem que os administradores de TI tirem proveito

de todas as informações na sua rede com facilidade.

Grupo compartilhado global

Unidades de negócios X DG

Ramificações DG

Centros de dados DG

Sede DG

Figura 1: ACC

Visibilidade de rede poderosa: Centro de Comando

de Aplicativo (ACC)

O centro de comando de aplicativo (ACC) do Panorama dá

a você uma visualização gráfica e altamente interativa dos

aplicativos, URLs, ameaças e dados (arquivos e padrões) que

passam pelos seus firewalls da Palo Alto Networks®. O ACC

inclui uma visualização com guias das atividades de rede,

atividades de ameaças e atividades bloqueadas e cada guia

inclui widgets pertinentes para uma melhor visualização dos

padrões de tráfego na sua rede. Guias personalizadas podem

ser criadas, as quais incluem widgets que permitem fazer

uma busca detalhada das informações mais importantes

para o administrador. O ACC fornece uma visualização

abrangente e totalmente personalizada de não apenas

os dados atuais, mas também dos dados históricos.

Dados adicionais sobre categorias de URL e ameaças

fornecem uma imagem completa e coerente das atividades

de rede. A visibilidade do ACC permite que você tome

decisões substanciadas sobre políticas e responda

rapidamente a potenciais ameaças de segurança.

Menor tempo de resposta: mecanismo de correlação

automatizada

O mecanismo de correlação automatizada integrado no

NGFW revela ameaças críticas que podem estar escondidas

na sua rede. Ele inclui objetos de correlação que são

definidos pela equipe de pesquisa de ameaças da Palo Alto

Networks. Esses objetos identificam padrões de tráfego

suspeitos ou uma sequência de eventos que indiquem um

resultado malicioso. Alguns objetos de correlação podem

identificar padrões dinâmicos que têm sido observados em

amostras de malware no WildFire™.

Palo Alto Networks | Folha de dados do Panorama

Finanças

Convidado

DC oeste

Zona do

aplicativo

Web

Troca.

DC leste

Zona do

aplicativo

Troca

Figura 2: Hierarquia de grupos de dispositivos

Modelo de ramificação

Modelo DC

Modelo de ramificação

Modelo leste

Modelo oeste

Modelo global

Figura 3: Pilhas de modelos

Monitoramento de tráfego: análise, relatórios e investigação

forense

O Panorama utiliza o mesmo conjunto de ferramentas

poderosas de monitoramento e relatórios disponíveis no nível

de gerenciamento de dispositivos locais. À medida que você

realiza consultas de log e gera relatórios, o Panorama extrai de

forma dinâmica os dados mais atuais diretamente dos firewalls

sob gerenciamento ou de logs encaminhados para o Panorama.

• Visualizador de log: seja para um dispositivo individual

ou para todos os dispositivos, você pode rapidamente

visualizar as atividades de log usando a filtragem de

log dinâmica ao clicar em um valor de célula e/ou usar

o construtor de expressões para definir um critério de

classificação. Os resultados podem ser salvos para consultas

futuras ou exportados para análises mais aprofundadas.

• Relatórios personalizados: relatórios predefinidos podem ser

usados da forma como estão, personalizados ou agrupados

em um relatório para atender a necessidades específicas.

2

• Relatórios de atividades de usuário: um relatório de

atividades de usuário mostra os aplicativos usados,

as categorias de URLs visitadas, os sites visitados e todas

as URLs visitadas durante um determinado período

de tempo por um único usuário. O Panorama constrói

os relatórios usando uma visualização agregada das

atividades dos usuários, independentemente do firewall

pelos quais elas estão protegidas ou do IP ou dispositivo

que eles possam estar usando.

• Relatórios de SaaS: um relatório de ameaças e uso de

SaaS fornece uma visibilidade detalhada de todas as

atividades de SaaS e ameaças relacionadas.

• Encaminhamento de log: o Panorama agrega os logs

coletados de todos os seus firewalls da Palo Alto Networks,

tanto fator forma físico como virtual, e os encaminha para

um destino remoto para fins de armazenamento de longo

prazo, investigação forense ou relatórios de conformidade.

O Panorama pode encaminhar todos os logs ou logs

selecionados, interceptações SNMP e notificações de

e-mail para um destino de logs remoto, como um servidor

syslog (sobre UDP, TCP ou SSL).

Arquitetura de gerenciamento do Panorama

O Panorama permite que organizações gerenciem seus

firewalls da Palo Alto Networks usando um modelo que

fornece tanto supervisão central como controle local.

O Panorama fornece diversas ferramentas para uma

administração centralizada:

• Modelos/Pilhas de modelos: o Panorama gerencia uma

configuração de dispositivos e redes comum através de

modelos. Os modelos podem ser usados para gerenciar

uma configuração de forma centralizada e, em seguida,

aplicar as alterações em todos os firewalls gerenciados. Essa

abordagem evita a necessidade de fazer a mesma alteração

de um firewall repetidamente em vários dispositivos. Para

tornar as coisas ainda mais fáceis, os modelos podem ser

empilhados e usados como blocos de construção durante

a configuração de dispositivos e redes.

• Grupos de dispositivos hierárquicos: o Panorama

gerencia políticas e objetos comuns através de grupos

de dispositivos hierárquicos. Grupos de dispositivos de

vários níveis são usados para gerenciar de forma central

as políticas em todos os locais de implantação com

necessidades comuns. Exemplos de grupos de dispositivos

podem ser determinados geograficamente (por exemplo,

Europa e América do Norte). Cada grupo de dispositivos

pode ter um subgrupo funcional de dispositivos

(por exemplo, perímetro ou centro de dados). Isso permite

que políticas comuns sejam compartilhadas em diferentes

sistemas virtuais em um dispositivo.

Você pode usar políticas compartilhadas para obter

um controle central enquanto ainda oferece ao seu

administrador de firewall local a autonomia para fazer

ajustes específicos para as necessidades locais. No nível

de grupos de dispositivos, é possível criar políticas

compartilhadas que são definidas como o primeiro conjunto

de regras (pré-regras) e o último conjunto de regras

(pós-regras) para serem avaliadas em relação aos critérios

de correspondência. As pré-regras e pós-regras podem ser

visualizadas em um firewall gerenciado, mas elas apenas

podem ser editadas a partir do Panorama no contexto das

funções administrativas que foram definidas. As regras de

dispositivos locais (aquelas entre pré-regras e pós-regras)

podem ser editadas pelo administrador de firewall local ou

por um administrador do Panorama que mudou para um

contexto de firewall local. Além disso, uma organização pode

Palo Alto Networks | Folha de dados do Panorama

usar objetos compartilhados definidos por um administrador

do Panorama, o que pode ser referenciado pelas regras de

dispositivos gerenciados localmente.

• Administração com base na função: a administração com

base na função é usada para delegar acesso administrativo

de nível de recursos, incluindo disponibilidade de dados

(ativado, somente leitura ou desativado e oculto da

visualização) para diferenciar membros da sua equipe.

Certos indivíduos podem ter um acesso adequado às

tarefas que sejam pertinentes aos seus trabalhos e,

ao mesmo tempo, é possível tornar outros acessos

ocultos ou somente leitura.

Gerenciamento de atualizações de software, conteúdo e

licença: à medida que sua implantação aumenta de tamanho,

você pode querer ter certeza de que essas atualizações

sejam enviadas para caixas downstream de uma maneira

organizada. Por exemplo, as equipes de segurança podem

preferir qualificar de forma centralizada a atualização de um

software antes que ela seja enviada através do Panorama

para todos os firewalls de produção de uma só vez. Usando

o Panorama, o processo de atualização pode ser gerenciado

de forma centralizada para atualizações, conteúdos

(atualizações de aplicativos, assinaturas de antivírus,

assinaturas de ameaças, banco de dados de filtragem

de URL etc.) e licenças de software.

VM

Coletor de log

M-100 M-500

Gerente

M-100 M-500

Coletor de log

M-100 M-500

Coletor de log

M-100 M-500

Figura 3: Arquitetura do Panorama

Usando modelos, grupo de dispositivos, administração com

base na função e gerenciamento de atualizações, é possível

delegar um acesso adequado para todas as funções de

gerenciamento, ferramentas de visualização, criação de

políticas, relatórios e registros em um nível global, assim

como no nível local.

Flexibilidade de implantação

As organizações podem implantar o Panorama tanto com

dispositivos de hardware como dispositivos virtuais.

Dispositivos de hardware

O Panorama pode ser implantado nos dispositivos de

gerenciamento M-100 ou M-500, os componentes de logs

e o gerenciamento individual podem ser separados de forma

distribuída para acomodar grandes volumes de dados de

log. O Panorama executado nesses dispositivos pode ser

implantado das seguintes maneiras:

• Centralizado: nesse cenário, todas as funções de

gerenciamento e logs do Panorama são consolidadas em

um único dispositivo (com a opção de alta disponibilidade).

3

• Distribuído: é possível separar as funções de gerenciamento

e logs em diversos dispositivos, dividindo as funções entre

gerentes e coletores de log.

• Gerente do Panorama: o gerente do Panorama é responsável

por lidar com as tarefas associadas à configuração de

políticas e dispositivos em todos os dispositivos gerenciados.

O gerente não armazena os dados de log localmente,

mas sim utiliza coletores separados de log para lidar com os

dados de log. O gerente analisa os dados armazenados nos

coletores de log para obter relatórios centralizados.

• Coletor de log do Panorama: organizações com grande

volume de logs e necessidades de retenção podem

implantar dispositivos de coletor de log do Panorama

dedicados que agregarão informações de log de diversos

firewalls gerenciados.

A separação do gerenciamento e coleta de log permite otimizar

sua implantação do Panorama para atender às necessidades de

escalabilidade, geográficas ou organizacionais.

Dispositivo virtual

O Panorama também pode ser implantado como um

dispositivo virtual no VMware® ESXi™, permitindo que

organizações apoiem suas iniciativas de virtualização e

consolidem espaço de rack, que, às vezes, é limitado ou

dispendioso em um centro de dados.

Especificações do Panorama

Número de dispositivos suportados

•Até 1.000

Alta disponibilidade

•Ativo/Passivo

Autenticação do administrador

•Banco de dados local

•RADIUS

APIs e ferramentas de gerenciamento

•Interface gráfica do usuário (GUI)

•Interface de linha de comando (CLI)

•REST API baseado em XML

O dispositivo virtual pode servir como um gerente

do Panorama e é responsável por lidar com as tarefas

associadas à configuração de políticas e dispositivos em

todos os dispositivos gerenciados. Ele pode ser implantado

de duas formas:

• Centralizado: todas as funções de gerenciamento e logs

do Panorama são consolidadas em um único dispositivo

virtual (com a opção de alta disponibilidade).

• Distribuído: a coleta de logs distribuídos do Panorama

requer uma combinação do dispositivo de hardware

e virtual.

Observação: o dispositivo virtual não pode ser usado como

um coletor de log do Panorama. Os coletores de log do

Panorama (dispositivos M-100 ou M-500) são responsáveis

por descarregar coletas de logs pesados e processar tarefas.

Fornecer a opção de um dispositivo de hardware ou virtual,

assim como a opção de combinar ou separar as funções

do Panorama, dá a você o máximo de flexibilidade para

gerenciar diversos firewalls da Palo Alto Networks em um

ambiente de rede distribuída.

Especificações do dispositivo virtual

Requisitos mínimos do servidor

•Disco rígido de 40 GB

•4 núcleos de CPU

•4 GB de RAM

Suporte de VMware

•VMware ESX 3.5, 4.0, 4.1, 5.0

Suporte de navegador

•IE v7 ou superior

•Firefox v3.6 ou superior

•Safari v5.0 ou superior

•Chrome v11.0 ou superior

Armazenamento de log

•Disco virtual VMware: 8 TB no máximo

•NFS

Palo Alto Networks | Folha de dados do Panorama

4

Figura 4: Dispositivo Panorama M-100

Figura 5: Dispositivo Panorama M-500

Dispositivo M-100

Dispositivo M-500

E/S

E/S

•(4) 10/100/1000, [1] porta serial de console DB9,

(1) porta USB

•Atualmente suportado: (3) 10/100/1000, (1) porta serial

de console DB9

•(4) 10/100/1000, (1) porta serial de console DB9,

(1) porta USB, (2) portas 10 GigE

•Atualmente suportado: (3) 10/100/1000, (1) porta serial

de console DB9

Armazenamento

Armazenamento

•Máximo suportado: RAID de 4 TB: 8 x HDD certificado

RAID de 1 TB para 4 TB de armazenamento RAID

Fonte de alimentação/Consumo máx. de energia

•500 W/500 W

BTU/h máximo

•Configuração máxima: RAID de 12 TB: 24 x HDD certificado

RAID de 1 TB para 12 TB de armazenamento RAID

•Atualmente suportado: 8 pares de RAID com 16 x HDD

certificado RAID de 1 TB para 8 TB de armazenamento RAID

•Configuração de envio padrão: 4 TB: 8 x HDD certificado

RAID de 1 TB para 4 TB de armazenamento RAID

Fonte de alimentação/Consumo máx. de energia

•1.705 BTU/h

Tensão de entrada (frequência de entrada)

•100-240 VCA (50-60 Hz)

•Duas fontes de alimentação, configuração redundante

hot swap

•1200 W/493 W (sistema total)

BTU/h máximo

Consumo máx. de corrente

•1.681 BTU/h

•10 A a 100 VCA

Tensão de entrada (frequência de entrada)

Tempo médio entre falhas (MTBF)

•100-240 VCA (50-60 Hz)

•14,5 anos

Consumo máx. de corrente

Montável em rack (dimensões)

•1 U, rack padrão de 19” (1,75”A x 23”P x 17,2”L)

Peso

•4,2A a 120 VCA

Tempo médio entre falhas (MTBF)

• 6 anos

•26,7 lbs.

Montável em rack (dimensões)

Segurança

•2 U, rack padrão de 19” (3,5”A x 21”P x 17,5”L)

•UL, CUL, CB

Peso

EMI

•Classe A de FCC, Classe A de CE, Classe A de VCCI

Ambiente

•Temperatura operacional: 40 a 104 °F, 5 a 40 °C

•Temperatura não operacional: -40 a 149 °F, -40 a 65 °C

•42,5 lbs.

Segurança

•UL, CUL, CB

EMI

•Classe A de FCC, Classe A de CE, Classe A de VCCI

Ambiente

•Temperatura operacional: 50 a 95 °F, 10 a 35 °C

•Temperatura não operacional: -40 a 158 °F, -40 a 65 °C

4401 Great America Parkway

Santa Clara, CA 95054

Principal:+1.408.753.4000

Vendas:+1.866.320.4788

Suporte:+1.866.898.9087

www.paloaltonetworks.com

© 2016 Palo Alto Networks, Inc. Palo Alto Networks é uma marca

registrada da Palo Alto Networks. Uma relação de nossas marcas

registradas pode ser encontrada em http://www.paloaltonetworks.com/

company/trademarks.html. Todas as outras marcas aqui mencionadas

podem ser marcas registradas de suas respectivas empresas.

pan-ds-panorama-040116