XIII JORNADA DE ENSINO, PESQUISA E EXTENSÃO – JEPEX 2013 – UFRPE: Recife, 09 a 13 de dezembro.

BOT E BOTNETS – PREVENÇÃO, COMBATE E BOAS PRÁTICAS

Eros Luis Leal Rodrigues Nascimento1, Isledna Rodrigues de Almeida 2

Introdução

É notável o aumento do número de pessoas que fazem uso frequente da internet. Pesquisa divulgada em maio de

2012 pelo Comitê Gestor da Internet no Brasil (CGI.br) revelou que o número de domicílios no Brasil com acesso à

internet cresceu de 27% para 38%, ou seja, um aumento de mais de 40%. Esse número cada vez maior de usuários

acarreta no crescimento de outra estatística: quantidade de máquinas infectadas. Segundo estatística do Centro de

Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil (CERT.br) o número de incidentes reportados ao

mesmo no ano de 2012 foi de 466029, um aumento de 66514 incidentes em relação a 2011.

Dentre as maiores ameaças estão os bots, classificado pela CERT.br como “um programa que dispõe de mecanismos

de comunicação com o invasor que permitem que ele seja controlado remotamente”.

Este estudo tem como objetivo apresentar técnicas de prevenção e boas práticas para que o número de incidentes seja

minimizado.

Material e métodos

Para concretizar este estudo foi feito um planejamento, o qual consistia na abordagem de três etapas que deveriam

ser idealizadas para o sucesso do mesmo: estudo inicial, abordagem e ferramentas.

Inicialmente foi realizado um estudo sobre conceitos de bots, botnets e outros códigos maliciosos para um melhor

entendimento do assunto abordado. Em seguida, foi feita uma pesquisa minuciosa em livros e na internet para

levantamento de como acontece a infecção, a propagação e a instalação de tais ameaças, além de formas de prevenção e

combates para os mesmos. Também foi feita uma pesquisa de estatísticas sobre a quantidade de ataques a

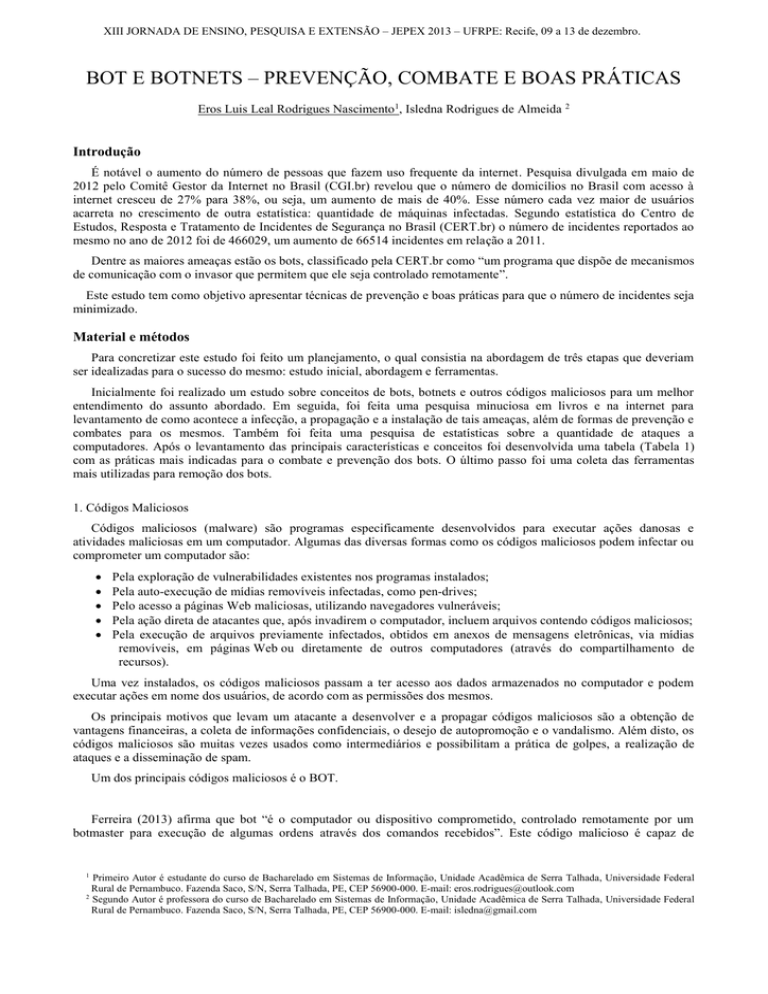

computadores. Após o levantamento das principais características e conceitos foi desenvolvida uma tabela (Tabela 1)

com as práticas mais indicadas para o combate e prevenção dos bots. O último passo foi uma coleta das ferramentas

mais utilizadas para remoção dos bots.

1. Códigos Maliciosos

Códigos maliciosos (malware) são programas especificamente desenvolvidos para executar ações danosas e

atividades maliciosas em um computador. Algumas das diversas formas como os códigos maliciosos podem infectar ou

comprometer um computador são:

Pela exploração de vulnerabilidades existentes nos programas instalados;

Pela auto-execução de mídias removíveis infectadas, como pen-drives;

Pelo acesso a páginas Web maliciosas, utilizando navegadores vulneráveis;

Pela ação direta de atacantes que, após invadirem o computador, incluem arquivos contendo códigos maliciosos;

Pela execução de arquivos previamente infectados, obtidos em anexos de mensagens eletrônicas, via mídias

removíveis, em páginas Web ou diretamente de outros computadores (através do compartilhamento de

recursos).

Uma vez instalados, os códigos maliciosos passam a ter acesso aos dados armazenados no computador e podem

executar ações em nome dos usuários, de acordo com as permissões dos mesmos.

Os principais motivos que levam um atacante a desenvolver e a propagar códigos maliciosos são a obtenção de

vantagens financeiras, a coleta de informações confidenciais, o desejo de autopromoção e o vandalismo. Além disto, os

códigos maliciosos são muitas vezes usados como intermediários e possibilitam a prática de golpes, a realização de

ataques e a disseminação de spam.

Um dos principais códigos maliciosos é o BOT.

Ferreira (2013) afirma que bot “é o computador ou dispositivo comprometido, controlado remotamente por um

botmaster para execução de algumas ordens através dos comandos recebidos”. Este código malicioso é capaz de

1

Primeiro Autor é estudante do curso de Bacharelado em Sistemas de Informação, Unidade Acadêmica de Serra Talhada, Universidade Federal

Rural de Pernambuco. Fazenda Saco, S/N, Serra Talhada, PE, CEP 56900-000. E-mail: [email protected]

2

Segundo Autor é professora do curso de Bacharelado em Sistemas de Informação, Unidade Acadêmica de Serra Talhada, Universidade Federal

Rural de Pernambuco. Fazenda Saco, S/N, Serra Talhada, PE, CEP 56900-000. E-mail: [email protected]

XIII JORNADA DE ENSINO, PESQUISA E EXTENSÃO – JEPEX 2013 – UFRPE: Recife, 09 a 13 de dezembro.

espalhar-se automaticamente, procurando vulnerabilidades existentes em programa instalados em computadores

(CERT.br, 2012).

A comunicação entre o invasor e o computador infectado pelo bot pode ocorrer via canais de IRC, servidores Web e

redes do tipo P2P, entre outros meios. Ao se comunicar, o invasor pode enviar instruções para que ações maliciosas

sejam executadas, como desferir ataques, furtar dados do computador infectado e enviar spam.

Um computador infectado por um bot costuma ser chamado de zumbi (zombie computer), pois pode ser controlado

remotamente, sem o conhecimento do seu dono. Também pode ser chamado de spam zombie quando o bot instalado o

transforma em um servidor de e-mails e o utiliza para o envio de spam.

Existem várias formas de se obter um bot: por e-mail, baixado em sites da internet, compartilhando arquivos, usando

uma mídia removível infectada, redes sociais, mensagens instantâneas, inserido pelo invasor, através de outro código

malicioso e recebido automaticamente pela rede. A instalação dos mesmos pode ocorrer através da execução explícita

ou da exploração de alguma vulnerabilidade na máquina do usuário. A diferença do bot para outras formas de invasores,

com exceção do worm, está na propagação, a qual acontece com o próprio enviando cópias de si através da rede ou por

e-mail.

Algumas das ações maliciosas que costumam ser executadas por intermédio de botnets são: ataques de negação de

serviço, propagação de códigos maliciosos (inclusive do próprio bot), coleta de informações de um grande número de

computadores, envio de spam e camuflagem da identidade do atacante (com o uso de proxies instalados nos zumbis).

A melhor forma de manter um computador livre da infecção de bots é através da prevenção. Como pode ser

observado na Tabela 1, existem várias formas de se proteger. Manter o sistema operacional e os softwares instalados

atualizados, ter um bom antivírus, fazer uso de um firewall pessoal, usar apenas programas originais, evitar instalar

aplicativos desenvolvidos por terceiros, evitar o acesso a sites recebidos por mensagem eletrônica, proteger sua

privacidade e utilizar senhas bem elaboradas são as melhores medidas que podem ser tomadas para evitar o contágio

deste código malicioso.

Identificar um bot instalado em uma máquina não é uma tarefa tão simples. Existem alguns meios de identificação,

sendo as mais eficientes fazer uso de antivírus, usar algum software específico para detecção de bots ou analisar o

tráfego de rede, percebendo características como: alta latência de rede, grandes volumes de tráfego ou tráfego em portas

incomuns. Quando o assunto é remoção de bots, o mais indicado é fazer uso do antivírus.

Resultados e Discussão

Ficou constatado que é bem complicado identificar um bot depois de instalado e a melhor forma de se manter um

computador livre da infecção do mesmo é através da prevenção.

Através dos resultados obtidos com este estudo, foi possível conhecer de fato as melhores formas de se prevenir e,

com isto, espera-se divulgar este método para diminuir o número de contaminação que está cada vez mais crescente e

conscientizar as pessoas para que esta incidência de bots seja minimizada através de boas práticas.

Agradecimentos

Agradecemos a UFRPE por proporcionar o curso de Bacharelado em Sistemas de Informação na Unidade Acadêmica

de Serra Talhada no qual podemos empregar os conhecimentos adquiridos nas disciplinas em prol da comunidade.

Referências

Ministério das Comunicações. Pesquisa revela maior crescimento em domicílios com internet no período de um ano.

http://www.mc.gov.br/o-ministerio/36-noticias/25138-pesquisa-revela-o-maior-crescimento-em-domicilios-cominternet-no-periodo-de-um-ano.html. 03 Set. 2013.

CERT.br. Estatísticas dos Incidentes Reportados ao CERT.br. http://www.cert.br/stats/incidentes/#2013.html. 03 Set.

2013.

Cartilha de Segurança para Internet, versão 4.0 / CERT.br – São Paulo: Comitê Gestor da Internet no Brasil, 2012.

Ferreira, P. Detecção de Botnets. http://projinf.estig.ipb.pt/~a21307/relatorio.pdf. 04 Set. 2013.

XIII JORNADA DE ENSINO, PESQUISA E EXTENSÃO – JEPEX 2013 – UFRPE: Recife, 09 a 13 de dezembro.

Tabela 1. Medidas

de prevenção, identificação e remoção de bots.

MEDIDAS

Manter o Sistema operacional atualizado

Manter os softwares instalados atualizados

Antivírus

Firewall Pessoal

Softwares de detecção de Bots (Ex.: Bot Net

Checker, BotHunter, etc)

Ferramenta de Remoção de Software MalIntencionado do Microsoft Windows

Usar apenas programas originais

Evitar instalar aplicativos desenvolvidos por

terceiros

Evitar o acesso a sites recebidos por mensagem

eletrônica

Proteger sua privacidade

Utilizar senhas bem elaboradas

Analisar rede de tráfego

PREVENÇÃO

X

X

X

X

IDENTIFICAÇÃO

REMOÇÃO

X

X

X

X

X

X

X

X

X

X

Medidas de prevenção, identificação e remoção de bots.

X