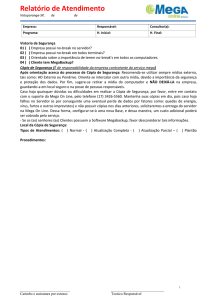

MÓDULO 17 – CÓPIAS DE SEGURANÇA E RECUPERAÇÃO DOS DADOS

A importância da cópia de segurança e a recuperação dos dados são independentes

de quão sofisticado seja o sistema de informação. É preciso estar preparado para

lidar com as adversidades que possam surgir e que podem afetar ou até mesmo

destruir por completo todos os dados de um banco de dados. Existem vários

problemas que podem acontecer com os dados, desde algo simples como um valor

digitado incorretamente na base de dados ou algo muito grave como um desastre

que destruiu o CPD inteiro e tudo que havia dentro dele. Em negócios que envolvem

a utilização dos sistemas de informação é provável que em algum momento algo

possa acontecer de errado com os dados. É preciso possuir ferramentas que

possam corrigir esses erros ou reconstruir o que foi destruído.

17.1 Cópias de segurança

A idéia da cópia de segurança é bem simples. Primeiro é executada a tarefa de

cópia de segurança dos dados de um banco de dados, respeitando um cronograma

regular que foi traçado. Essa cópia deve ser guardada em um local seguro, longe da

estrutura do CPD, pois se por acaso ocorrer um acidente e todo o CPD for destruído,

a cópia dos dados estará segura em outro local. As possibilidades para o

armazenamento da cópia dos dados são enormes, podendo ser guardada em um

cofre a prova de fogo, em um cofre de banco ou até mesmo em uma filial da

empresa que reside em outra estrutura.

A outra tarefa que deve ser realizada após a cópia de segurança ser gerada é a

criação de um arquivo de registro, também chamado de “log”, que contenha todas as

alterações que aconteceram nos dados. As alterações são as seguintes:

Atualização de registros existentes.

Inclusão de novos registros.

Exclusão de registros existentes.

Registros de todas as transações.

Com a geração do arquivo de registro (log) é possível ter documentado as

alterações que os dados sofreram.

17.2 A recuperação dos dados para frente

Vamos imaginar uma situação em que a tabela de clientes da empresa X foi

totalmente danificada. Para que seja possível recuperar os dados dessa tabela, é

preciso recorrer ao procedimento de recuperação para frente dos dados.

Para que esse procedimento seja realizado é necessário ter em mãos a última cópia

de segurança dos dados que foi feita e o arquivo de registro com todas as alterações

que foram feitas na tabela, desde que a ultima cópia de segurança foi realizada.

Com a cópia de segurança e o LOG a disposição, cabe ao programa de recuperação

detectar os dados que necessitam ser recuperados. O programa lê a primeira

entrada do arquivo de LOG que foi gravado após a última cópia de segurança ter

sido gerada e atualiza a cópia de segurança da tabela com a entrada do LOG. Volta

novamente ao início do LOG e continua rodando para frente realizando cada

atualização na cópia de segurança da tabela, na mesma ordem na qual elas foram

originalmente feitas na própria tabela do banco de dados. Quando esse

procedimento é concluído, a tabela perdida foi totalmente reconstruída.

17.3 A recuperação dos dados para trás

Para falarmos da recuperação dos dados para trás, vamos utilizar um exemplo

diferente de situação. Na empresa Y foi detectado que no meio de uma operação

normal no seu banco de dados, foi descoberto um erro que envolve um dado que

sofreu uma atualização recentemente. Seria muito fácil corrigir esse tipo de erro,

pois era só alterar novamente o valor errado para o valor correto e pronto, problema

solucionado. Só que não é bem assim que se resolve esse tipo de problema, pois

no caso de outra aplicação ter lido esse dado que estava incorreto e feito uso dele, o

erro foi expandido para outros cantos do banco de dados. Todas as alterações que

foram feitas no banco de dados desde que o erro foi descoberto devem ser

desfeitas. O processo para resolver esse tipo de situação é chamado de “Rollback”

ou recuperação para trás.

A idéia básica do Rollback é a seguinte: Começa com o banco de dados no seu

estado atual e o LOG posicionado na última entrada que foi feita nele.

OBS: Nesse tipo de procedimento não é necessário a utilização de cópias de

segurança.

O programa de recuperação prossegue para trás no arquivo de LOG,

restabelecendo cada valor de dado atualizado no banco de dados, com a sua

imagem de antes, até que alcance o ponto em que o erro aconteceu. As transações

são desfeitas em ordem revessa.

Alguns sist emas podem iniciar aut omat icament e uma operação de Rollback

, com o int uit o de desfazer as alt erações que foram feit as no banco de

dados por uma transação que falhou antes da sua conclusão.

17.4 Duplicação e espelhamento dos bancos de dados

O espelhamento ou duplicação do banco de dados é uma técnica de cópia de

segurança e recuperação bem diferente das técnicas que já falamos. Esse tipo de

operação tem como característica manter duas cópias do banco de dados inteiro e

atualizar os dados em ambas as cópias simultaneamente. Se acontecer de uma

cópia ser totalmente destruída, as aplicações que utilizam o banco de dados podem

continuar a serem executadas, só que agora utilizando o banco de dados que foi

duplicado.

Quanto maior a distância entre os bancos espelhados, melhor a segurança. Se as

cópias estiverem no mesmo disco e em uma fatalidade o disco ficar inoperante,

ambas são perdidas. Agora se elas estiverem em discos separados a probabilidade

de perder os dois discos e consequentemente os dois bancos diminui bastante.

17.5 Conclusão

As empresas devem está preparadas para a ocorrência de desastre com os seus

dados e com os seus sistemas de informação. Esse tipo cautela é algo caro para as

empresas, mas como elas estão cada vez mais dependentes dos seus sistemas de

informação para sobreviverem, as que quiserem ser realmente cuidadosas e

estarem preparadas para o pior, vão ter que investir. Existem alguns procedimentos

básicos que devem ser tomados para prevenir ou amenizar a ocorrência de

desastres com os dados e os sistemas de informação. São eles:

Manter seus sistemas de banco de dados e sistemas de informação

totalmente espelhados;

Contratar empresas de “Hot Sites” para que sejam mantidos hardwares

semelhantes ao utilizados no CPD da empresa, de modo que possam voltar

ao ar rapidamente após a ocorrência de algum tipo de desastre;

Investir em profissionais especializados;

Investir em equipamentos e tecnologia de última geração.

Se alguns dos cuidados que citamos forem implantados pelas empresas, a

possibilidade de ela ficar inoperante quando um desastre acontecer é bem menor do

que se não fosse tomado nenhum tipo de atitude para proteger os seus dados.

This document was created with Win2PDF available at http://www.win2pdf.com.

The unregistered version of Win2PDF is for evaluation or non-commercial use only.

This page will not be added after purchasing Win2PDF.