SISTEMA DE CONTROLE DE ACESSO A CONDOMÍNIOS BASEADO EM

RFID E BIOMETRIA

Allan Al Haj Naves Pereira1, Fernando Massao Fujikawa2, Kener dos Santos Kalilio3, Ricardo

Seriacopi Rabaça4, Paulo Alves Garcia5

Abstract Access control systems are used to prevent

access by unauthorized persons to certain places. Two

technologies are widely used: RFID (Radio Frequency

Identification) and biometrics using fingerprints. This paper

analyzes the characteristics of both individual systems and

its use in a combined application in condos that require

authentication of persons and registered vehicles. The

integration of these mentioned technologies are done in a

project using a Smart Card RFID reader, a fingerprint

reader, with a software developed in C + + and C Sharp,

using a database developed in SQL Server ® 2008.

Index Terms Access control. Condos Security. Radio

Frequency Identification. Biometrics using fingerprints.

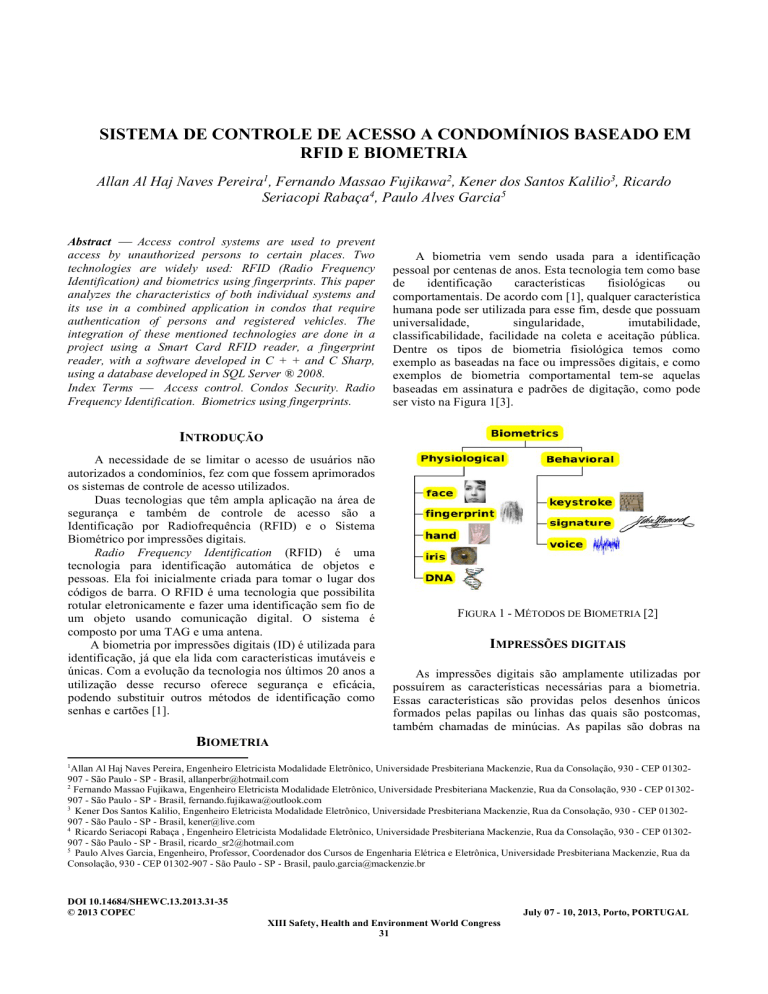

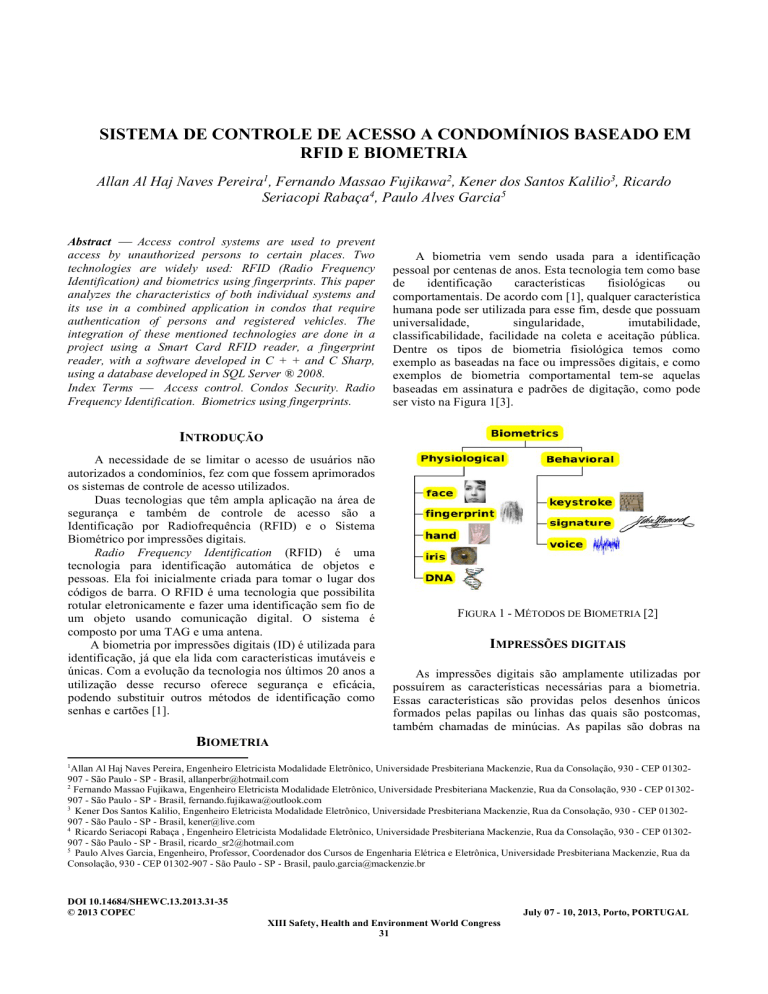

A biometria vem sendo usada para a identificação

pessoal por centenas de anos. Esta tecnologia tem como base

de

identificação

características

fisiológicas

ou

comportamentais. De acordo com [1], qualquer característica

humana pode ser utilizada para esse fim, desde que possuam

universalidade,

singularidade,

imutabilidade,

classificabilidade, facilidade na coleta e aceitação pública.

Dentre os tipos de biometria fisiológica temos como

exemplo as baseadas na face ou impressões digitais, e como

exemplos de biometria comportamental tem-se aquelas

baseadas em assinatura e padrões de digitação, como pode

ser visto na Figura 1[3].

INTRODUÇÃO

A necessidade de se limitar o acesso de usuários não

autorizados a condomínios, fez com que fossem aprimorados

os sistemas de controle de acesso utilizados.

Duas tecnologias que têm ampla aplicação na área de

segurança e também de controle de acesso são a

Identificação por Radiofrequência (RFID) e o Sistema

Biométrico por impressões digitais.

Radio Frequency Identification (RFID) é uma

tecnologia para identificação automática de objetos e

pessoas. Ela foi inicialmente criada para tomar o lugar dos

códigos de barra. O RFID é uma tecnologia que possibilita

rotular eletronicamente e fazer uma identificação sem fio de

um objeto usando comunicação digital. O sistema é

composto por uma TAG e uma antena.

A biometria por impressões digitais (ID) é utilizada para

identificação, já que ela lida com características imutáveis e

únicas. Com a evolução da tecnologia nos últimos 20 anos a

utilização desse recurso oferece segurança e eficácia,

podendo substituir outros métodos de identificação como

senhas e cartões [1].

FIGURA 1 - MÉTODOS DE BIOMETRIA [2]

IMPRESSÕES DIGITAIS

As impressões digitais são amplamente utilizadas por

possuírem as características necessárias para a biometria.

Essas características são providas pelos desenhos únicos

formados pelas papilas ou linhas das quais são postcomas,

também chamadas de minúcias. As papilas são dobras na

BIOMETRIA

1

Allan Al Haj Naves Pereira, Engenheiro Eletricista Modalidade Eletrônico, Universidade Presbiteriana Mackenzie, Rua da Consolação, 930 - CEP 01302907 - São Paulo - SP - Brasil, [email protected]

2

Fernando Massao Fujikawa, Engenheiro Eletricista Modalidade Eletrônico, Universidade Presbiteriana Mackenzie, Rua da Consolação, 930 - CEP 01302907 - São Paulo - SP - Brasil, [email protected]

3

Kener Dos Santos Kalilio, Engenheiro Eletricista Modalidade Eletrônico, Universidade Presbiteriana Mackenzie, Rua da Consolação, 930 - CEP 01302907 - São Paulo - SP - Brasil, [email protected]

4

Ricardo Seriacopi Rabaça , Engenheiro Eletricista Modalidade Eletrônico, Universidade Presbiteriana Mackenzie, Rua da Consolação, 930 - CEP 01302907 - São Paulo - SP - Brasil, [email protected]

5

Paulo Alves Garcia, Engenheiro, Professor, Coordenador dos Cursos de Engenharia Elétrica e Eletrônica, Universidade Presbiteriana Mackenzie, Rua da

Consolação, 930 - CEP 01302-907 - São Paulo - SP - Brasil, [email protected]

DOI 10.14684/SHEWC.13.2013.31-35

© 2013 COPEC

July 07 - 10, 2013, Porto, PORTUGAL

XIII Safety, Health and Environment World Congress

31

derme, camada interior da pele, que são visíveis através da

epiderme [1].

As minúcias podem ser classificadas conforme os tipos

de acidentes que estão presentes entre as cristas papilares,

existem nove minúcias classificáveis as quais são

exemplificadas na Figura 2, o ponto (1.a), o lago (1.b), a ilha

(1.c), a cortada (1.d) e os deltas e núcleos (1e) [1], [3]

FIGURA 2 - CLASSIFICAÇÃO DE MINÚCIAS [1]

As classificações das IDs são feitas a partir das posições

dos núcleos, números e posições dos deltas. O arco plano

não possui delta; a presilha interna possui delta à direita do

observador; a presilha externa possui delta à esquerda do

observador; e o verticilo possui dois deltas, um à direita e o

outro à esquerda do observador, como mostrado na Figura 3

[1], [3].

Com a imagem extraída (Figura 4.a), é realizada uma

equalização da imagem para eliminar os efeitos de uma força

maior ou menor na captura da imagem (Imagem 3.b), após

esse pré-tratamento é aplicado um filtro gaussiano que irá

agir suavizando os pixels e eliminando pontos indesejáveis

nas bordas das cristas (Figura 4.e), após o filtro gaussiano é

aplicado o filtro motion-blur que distorce a imagem em

janelas de 2x2 pixels realçando as linhas e distorcendo as

impurezas como pequenas partículas de sujeira ou poros

(Figura 4.d) [1], [3].

A imagem, agora, entra num processo de binarização,

ou seja, os vários tons de cinza serão transformados em preto

ou branco. Esse processo consiste em analisar a imagem em

janelas de 8x8 pixels, realizar uma média geométrica e obter

um valor limiar de cinza. Cada pixel desse tipo de imagem

possui 256 tons de cinza diferentes, após obter o limiar, cada

pixel da janela é comparado com o limiar, caso o pixel esteja

acima do limiar ele será preto, caso contrário, será branco

como visto na Imagem 3.e. Após a binarização é realizado

um processo de afinamento das linhas por algoritmos como

o proposto por Holt como visto na Figura 4.f [1], [3], [4].

a

b

c

d

e

f

FIGURA 4 - ETAPAS DO TRATAMENTO DA IMAGEM DE ID [1]

RADIO FREQUENCY IDENTIFICATION (RFID)

FIGURA 3 - CLASSIFICAÇÃO DE ID [1]

Sistemas de reconhecimento de ID’s

No sistema de reconhecimento de ID’s após a captura

da imagem, é realizado o tratamento da imagem de modo

que os padrões das papilas sejam mais visíveis. A partir daí,

é necessário escolher qual o método de reconhecimento de

ID’s que será utilizado. Alguns dos métodos de

reconhecimento, por exemplo, são os baseados em padrões

das cristas, outros são os baseados em minúcias, e outros são

baseados no interior das cristas (JAIN et al, 1997).

Tratamento da imagem

O tratamento da imagem, em qualquer modo de

reconhecimento, é um importante processo do sistema, pois

sem uma visão clara das papilas existem mais chances do

reconhecimento falhar. Quando uma imagem de ID é

extraída existem variáveis que podem comprometer a

qualidade, como sujeira ou poros, outro ponto a se

considerar é a força exercida sobre o leitor [1].

RFID é uma tecnologia que surgiu juntamente com a

tecnologia de radar utilizada na Segunda Guerra Mundial.

Esta tecnologia tem por princípio a identificação de

elementos através de radiofrequência [5], [6], [7]. O alcance

varia de milímetros a metros. Para a identificação de cada

elemento utiliza-se um transponder, um componente

específico de radiofrequência, que guarda informações de

identificação. O transponder localiza-se normalmente em

uma etiqueta (tag), ou no invólucro de algum objeto, como

por exemplo, cartões de plástico, neste caso ganhando a

nomenclatura de SmartCard. É comum o uso da

nomenclatura tag para referir-se diretamente ao transponder.

Os três elementos principais elementos de um sistema

RFID são: a tag, o dispositivo de leitura e/ou gravação

(Interrogator) e o controlador (módulo eletrônico de

controle ou computador com software de controle e

armazenamento dos dados) [5], [6], [7].

DESENVOLVIMENTO DO SISTEMA DE CONTROLE

DE ACESSO HÍBRIDO

Para a verificação da aplicabilidade do sistema de

controle de acesso a condomínios foi simulado um sistema

© 2013 COPEC

July 07 - 10, 2013, Porto, PORTUGAL

XIII Safety, Health and Environment World Congress

32

que utiliza uma antena RFID (modelo 501A do fabricante

Guangzhou D-Think Technologies - 13.56MHz), e um leitor

de biometria por digital, ligados a um computador. O

computador possui um banco de dados com modelos e

placas dos carros e impressões digitais dos moradores. Cada

automóvel do condomínio possui uma identificação RFID

que será relacionada aos moradores que podem dirigir

aquele automóvel. Cada morador do prédio deverá ter um

cadastro constando sua impressão digital e quais automóveis

poderá utilizar. O veículo que possuir uma tag válida passará

pelo primeiro portão da garagem do condomínio, sendo

barrado por um segundo portão que verificará a impressão

digital (ID) do condutor do veículo para finalizar o processo

de autenticação.

Descreve-se a seguir, o desenvolvimento do sistema

de controle de acesso híbrido.

Funcionamento global do software

Foi desenvolvido um software no ambiente de

programação (Microsoft Visual Studio 2010), em linguagem

de programação Visual C++, devido sua grande utilização

para este fim e a facilidade de busca de informações. Este

software permite a leitura e gravação de dados nos Smart

Cards.

O funcionamento do software pode ser dividido em

duas funcionalidades genéricas, o cadastro de novos usuários

que podem ter acesso ao local e a autenticação do usuário

antes da liberação de acesso, a Figura 5 mostra o

funcionamento global do software desde a aquisição de

dados para o cadastro do indivíduo até a comparação e

autorização de acesso, na Figura 6 é possível observar o

fluxo de dados.

Em primeira instância é necessário realizar cadastros das

pessoas e automóveis com autorização de acesso ao local, no

cadastro serão solicitadas informações como, nome, modelo

do automóvel, placa do automóvel, tag RFID e impressão

digital.

Esse conjunto de informações é armazenado em

variáveis temporárias, após a realização de conexão com o

servidor de banco de dados, esses dados são armazenados

em uma tabela de cadastros.

Quando há uma solicitação de liberação de acesso por

um usuário, o primeiro dado a dado a ser solicita será o

código da tag RFID, após a leitura do código pelo programa

o programa abrirá uma conexão com o banco de dados na

tabela de cadastros e fará a comparação do código com todos

os cadastros existentes. Quando existir um código de tag

RFID igual à linha é copiado para um segundo banco de

dados, levando consigo todas as informações, inclusivo as

impressões digitais.

Neste ponto é importante lembrar que para cada tag

RFID, está atrelado a um veículo e não a uma pessoa, ou

seja, pode haver mais de uma pessoa cadastrada com o

mesmo código RFID, pois várias pessoas podem conduzir o

mesmo veículo.

FIGURA 5- FLUXOGRAMA DO SOFTWARE DO SISTEMA DE

CONTROLE DE ACESSO

Realizada a cópia dessas linhas para a segunda tabela, é

solicitada a impressão digital, a consulta da impressão digital

é realizada através da segunda tabela, dessa forma durante o

processo existe a intersecção dos dados da tag RFID e da ID,

sendo que apenas uma pessoa autorizada a entrar no local e

autorizada a dirigir aquele veículo, teria a liberação.

Na Figura 7 se pode observar o processo de execução

do sistema, aqui descreveremos os processos divididos em

cadastro e consulta.

Descrição do processo de cadastro:

O usuário solicita um novo cadastro.

A interface C Sharp captura as informações pessoais e

os templates, acessa o banco de dados e armazena na

tabela “cadastro1.mdf”.

O código C Sharp executa o arquivo .exe que foi

gerado pela linguagem C++.

© 2013 COPEC

July 07 - 10, 2013, Porto, PORTUGAL

XIII Safety, Health and Environment World Congress

33

Após a leitura da tag RFID, o executável do Cadastro

RFID, acessa o banco de dados e armazena os dados na

tabela “cadastro1.mdf”.

Após a verificação da tag RFID, a solução volta para a

interface C Sharp para verificar a autenticidade da

impressão digital na tabela “cadastro1.mdf”.

FIGURA 7 - DIAGRAMA DE EXECUÇÃO DO SISTEMA.

CONCLUSÃO

FIGURA 1 - DIAGRAMA DE FLUXO DE DADOS DO

SOFTWARE

Descrição do processo de consulta:

O usuário solicita uma nova consulta.

O primeiro passo da consulta é a verificação do RFID,

é realizada a execução do .exe de consulta da tag RFID.

Após a leitura da tag, o executável C++ acessa o banco

de dados e na tabela “cadastro1.mdf”, verifica se há

correspondências.

Se houver uma tag correspondente, o executável da

consulta RFID, realiza a cópia da linha correspondente

na tabela “cadastro2.mdf”.

A partir do desenvolvimento e testes realizados no

sistema de controle de acesso foi possível verificar a

viabilidade de utilizarem-se sistemas de biometria por

impressão digital e identificadores por radiofrequência em

um sistema unificado e em série, trazendo um maior nível de

segurança realizando a autenticação em dois estágios,

primeiramente a autenticação do veículo, logo após a

autenticação do morador, evitando, desse modo uma invasão

que envolva um automóvel roubado.

A parte do sistema relacionada à biometria (leitor

biométrico e software C#) efetuou de forma satisfatória a

armazenagem e o reconhecimento das digitais de acordo

com as informações gravadas no banco de dados.

Quanto à parte do sistema relativa a identificação RFID

(leitor RFID e software C++) também se obteve resultado

satisfatório. O software efetuou gravações e leituras nos

SmartCards sem erros ou perdas de informações.

O banco de dados, desenvolvido em SQL, abrigou as

informações de digitais com perfeita consistência, ou seja,

© 2013 COPEC

July 07 - 10, 2013, Porto, PORTUGAL

XIII Safety, Health and Environment World Congress

34

não houve perda ou corrompimento de informações nem

perdas de correlações entre os dados.

Ao avaliar a viabilidade de implantação desse sistema

num ambiente produtivo deve ser levado em consideração o

número de cadastros e a infraestrutura do acesso ao

condomínio que deve disponibilizar de dois portões de

acesso.

A relação custo x benefício da utilização deste sistema

em condomínios mostrou-se viável, pois o custo dos leitores

biométrico e RFID não ultrapassam a casa de centenas de

reais, sendo o custo maior referente ao desenvolvimento do

software de integração o qual também não exige quantidade

de horas incompatíveis com o esperado.

Conclui-se, portanto, que em condomínios, sejam eles

com ou sem a presença de porteiros, a utilização de sistema

em série (RFID + Leitor biométrico) é viável tecnicamente e

economicamente.

REFERÊNCIAS

[1] MAZI, Renan Corio; PINO JÚNIOR, Arnaldo Dal Pino. Identificação

Biométrica através da impressão digital usando redes neurais artificiais.

Anais do XIV ENCITA 2008, ITA, Outubro, 19-22, 2009. 9 f. Instituto

Tecnológico da Aeronáutica, São José Dos Campos, 2009. Disponível

em: <www.bibl.ita.br/xvencita/FUND05.pdf>. Acesso em: 03 Março

2013.

[2]

BIO-METRICA. Disponível em: <http://www.bio-metrica.com/

RC_KC_BT2.PHP>. Acesso em Agosto de 2012

[3] UPMANYU, Maneesh; NANBOODIRI, Anoop M.; SRINATHAN,

Kannan; JAWAHAR, C. V.. Blind Authentication: A Secure CryptoBiometric Verification Protocol. Ieee Transactions on information

forensics and security, vol. 5, no. 2, June 2010. 14 f. Disponível em:

<http://ieeexplore.ieee.org/xpl/login.jsp?tp=&arnumber=5422721&url=

http%3A%2F%2Fieeexplore.ieee.org%2Fxpls%2Fabs_all.jsp%3Farnu

mber%3D5422721>. Acesso em: 03 Março 2013.

[4] RATHA, Nalini K.; KARU, Kalle; CHEN, Shaoyun; JAIN, Anil K..A

Real-Time Matching System for Large Fingerprint Databases. IEEE

Transactions on pattern analysis and machine intelligence, vol. 18, no.

8,

August

1996.

15

f.

Disponível

em:

<ieeexplore.ieee.org/iel1/34/11231/00531800.pdf>. Acesso em: 03

Março 2013.

[5] MILES, Stephen B.; SARMA, Sanjay E.; WILLIAMS, John R.. RFID

Technology and Applications. Cambridge University Press, 2008. 217

p.

[6] HUNT, V. Daniel; PUGLIA, Albert; PUGLIA, Mike. RFID: A Guide

To Radio Frequency Identification. John Wiley & Sons, 2007. 208 p.

[7] FINKENZELLER, Klaus. RFID Handbook: Fundamentals and

Applications in Contactless Smart Cards and Identification. 2th Ed.

John Wiley & Sons, 2003. 446 p..

© 2013 COPEC

July 07 - 10, 2013, Porto, PORTUGAL

XIII Safety, Health and Environment World Congress

35