MÓDULO 12 – A IMPORTÂNCIA DA SEGURANÇA DOS DADOS Os diferentes tipos de recursos corporativos possuem diferentes maneiras de serem gerenciados. O gerenciamento ideal vai depender muito da importância do recurso. Ex:

·

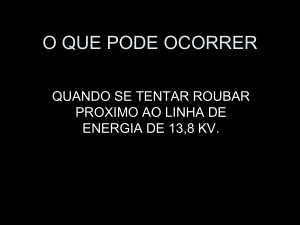

Os recursos como o dinheiro devem ser protegidos de eventuais roubos;

·

Os recursos que envolvem os equipamentos devem ser protegidos de má utilização;

·

A estrutura da empresa deve possuir guardas e sistemas de segurança. A segurança dos dados não é muito diferente dos outros recursos citados, sendo necessárias soluções padronizadas e bem pensadas que possam promover a segurança dos dados. A segurança dos dados é crítica para as empresas, pois os seus negócios dependem dos dados e dos sistemas de informação para o seu sucesso. Uma pequena brecha por menor que seja na segurança dos dados, pode afetar a capacidade de operação e de produção de uma empresa. Quando a segurança dos dados de uma empresa é questionada, pode ser que outras pessoas que não fazem parte da empresa sejam atingidas. Os clientes podem ter seus dados financeiros expostos, os fornecedores podem ter as suas transações expostas, além de vários outros problemas que são causados pelo vazamento de informações. Quando se trabalha com dados e sistemas de informação, algumas brechas de segurança podem ser encontradas. Citaremos abaixo algumas falhas de segurança conhecida. 1. Acesso não autorizado aos dados: O acesso não­autorizado é o tipo mais básico de falha na segurança dos dados. Ela acontece quando uma pessoa obtém o acesso a dados que ela não está autorizada a ver. Esse tipo de falha pode ser apenas de um registro de uma tabela de banco de dados, até o acesso a uma cópia de uma tabela inteira ou mesmo de um banco de dados inteiro. Ex: A empresa X está interessada em adquirir a lista inteira de clientes da empresa concorrente ou mesmo os planos de um novo produto que será lançado. Uma quantidade de diferentes usuários pode estar envolvida no acesso não autorizado aos dados, isso inclui também os próprios funcionários da empresa. Nos casos em que os funcionários estão envolvidos a situação é ainda mais complicada, devido ao fato de o controle ser mais complexo do que controlar o acesso de um usuário externo. 2. Modificação dos dados sem autorização: nesse tipo de situação, os valores dos dados são alterados sem que essa alteração esteja autorizada a ser executada.

Ex: imagina e situação em que o gerente de um banco aumenta o seu próprio salário. 3. Danos acidentais aos dados: Os danos acidentais também envolvem questões sobre a segurança dos dados. Os dados podem ser alterados ou corrompidos em uma ação acidental ou intencional, com isso alguns desses dados são inutilizados ou corrompidos. O hardware neste caso deve ser protegido, pois se ele for danificado intencionalmente os dados que estão armazenados nele também serão afetados. Existem vários métodos que são utilizados para causar a violação dos dados. Eles estão divididos em diversas categorias: 1. Acesso não autorizado ao computador: Uma boa forma de roubar os de uma empresa é através do acesso não autorizado aos computadores da empresa. Esse tipo de acesso pode ser feito das seguintes formas:

·

Obtendo o acesso de fora da empresa através da exploração de falhas de segurança na rede.

·

Roubo de login e senha de usuário da empresa, fazendo com que o acesso pareça que está sendo realizado por um usuário legítimo. 2. Interceptação de dados: A interceptação dos dados é bem parecida com o conceito de grampear linhas telefônicas. Os dados podem estar muito bem protegidos no computador da empresa, mas assim que são transmitidos para fora eles perdem todo o aparato de segurança que foi montado pela empresa e estão sujeitos a roubo enquanto estão sendo transmitidos. Alguns meios de transmissão são mais susceptíveis a interceptação dos dados do que outros.

·

·

·

Grampear cabo par trançado e coaxial é possível.

Transmissão via satélite também está sujeita a interceptação.

Interceptar transmissões via fibra óptica não é uma tarefa fácil de ser realizada. 3. Roubo de mídias, discos rígidos e computadores: é até estranho de se escutar quando alguém fala: é possível roubar um computador? E um disco rígido? Se fosse

antigamente quando todos os computadores eram enormes, esse tipo de questionamento era quase impossível de ser feito. Contudo, hoje isso é bastante possível, e pendrivers, mídias de CD, mídias DVD, discos de armazenamento externo, além dos notebooks, todos estão sujeitos a serem potenciais vítimas de roubo de dados intencionados. 12.1 Medidas que devem ser tomadas para promover a segurança dos dados Devido à importância crítica dos dados e as possíveis ameaças que eles possam sofrer, algumas medidas foram tomadas para proteger os dados e o hardware no qual eles estão armazenados. 12.1.1 Segurança física na estrutura da empresa Existem algumas medidas que devem ser tomadas para promover a segurança dos dados e dos sistemas de hardware existentes na empresa. As medidas são as seguintes:

·

·

·

Não colocar os equipamentos em porões para evitar possíveis problemas com enchentes;

Não colocar os equipamentos no térreo para evitar possíveis acidentes com automóveis desgovernados;

Não colocar os equipamentos acima do oitavo andar da empresa, pois é a altura máxima que a escada dos bombeiros pode alcançar. Questões de segurança física com relação ao acesso de pessoal ao CPD:

·

·

·

Acesso com senha;

Acesso com cartão magnético;

Acesso biométrico. 12.1.2 Controle no acesso aos sistemas da empresa

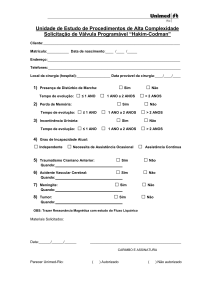

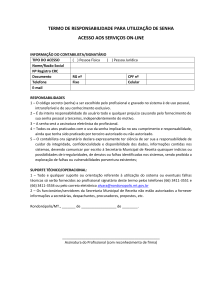

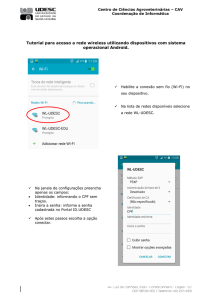

Além de proteger a estrutura é necessário também ter o controle no acesso de usuários aos sistemas da empresa. É preciso criar defesas contra o acesso de usuários não autorizados. Uma das melhores formas de controlar esse tipo de acesso é com a utilização de senhas pelos funcionários que deve ser pessoal. 12.1.3 Controle no acesso ao banco de dados Mesmo que o usuário tenha acesso ao banco de dados, é preciso criar algum tipo de restrição nesse acesso (ele não pode acessar tudo que deseja). Esse tipo de restrição faz com que o usuário só tenha acesso a determinados tipos de dados, de modo que apenas certas pessoas possam recuperá­los ou alterá­los. Em nível de SGBD um usuário não pode simplesmente sair acessando todos os dados que estão armazenados. O usuário precisa receber um tipo de autorização para acessar os dados. 12.1.4 Treinamento dos funcionários Uma medida de segurança que parece ser simples mas que surte muito efeito é treinar os funcionários da empresa em boas práticas de segurança. Algumas dessas práticas são:

·

·

·

·

Quando sair, desconecte o computador.

Não escreva a sua senha de acesso em local algum.

Não deixe disquetes e outros meios de armazenamento espalhados pelo escritório.

Não leve nenhum meio de armazenamento para fora do escritório. Promover a segurança dos dados não é algo simples de ser feito, devido à importância dos dados nas estratégias da empresa eles são muitos visados para promover vantagens competitivas. Se todas as medidas e cuidados que foram falados neste capítulo forem aplicadas é provável que não solucione todos os problemas, mas trará bem mais segurança aos dados do que se não fossem aplicados.