INSTITUTO CIENTÍFICO DE ENSINO SUPERIOR E PESQUISA – ICESP

CURSO DE TECNOLOGIA EM REDES DE COMPUTADORES

ELISNALDO SANTIAGO PRAZER

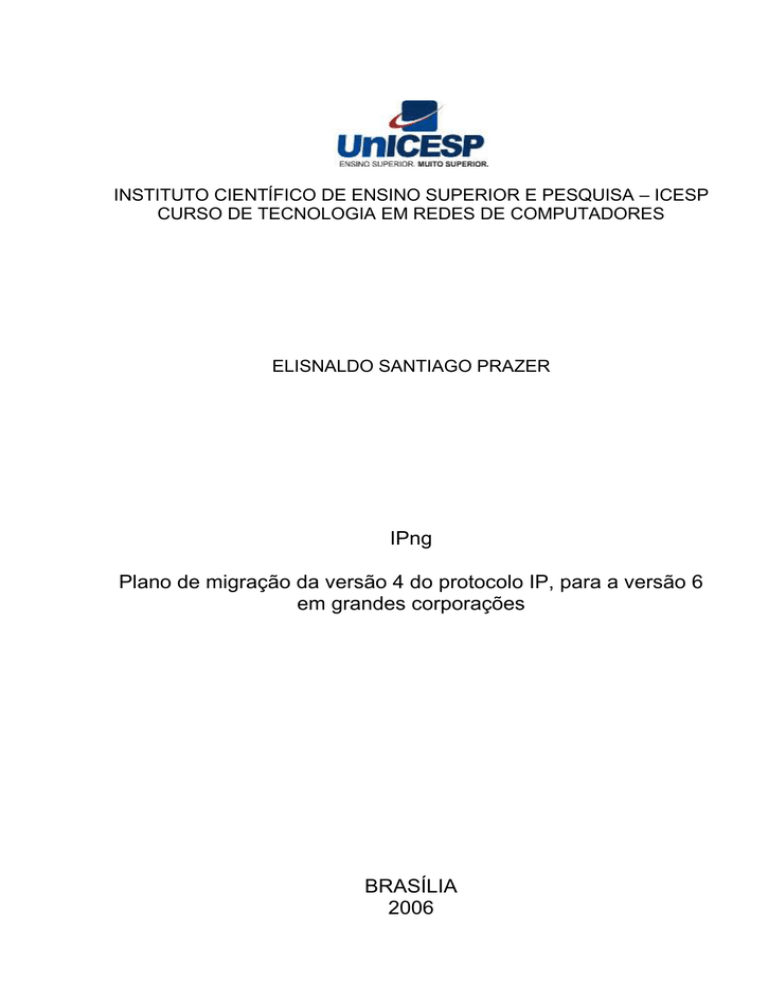

IPng

Plano de migração da versão 4 do protocolo IP, para a versão 6

em grandes corporações

BRASÍLIA

2006

2

ELISNALDO SANTIAGO PRAZER

IPng

Plano de migração da versão 4 para a versão 6 para grandes

corporações

Projeto apresentado ao Instituto Científico de Ensino

Superior-UnICESP como requisito parcial, para a obtenção do

título de tecnólogo em no curso de Tecnologia em Redes de

Computadores.

Orientador: Gustavo Fleury

BRASILIA

2006

3

LISTA DE FIGURAS

Figura

Página

Figura 7.1.1 – Modelo de referencia do TCP/IP baseado em 5 camadas ..................... 18

Figura 7.1.2 – Camadas conceituais dos serviços de internet (TCP/IP) ....................... 18

Figura 7.3.1.1 - Modelo do datagrama IP versão 4 ....................................................... 23

Figura 7.3.1.2 – Modelo do cabeçalho IP versão 4 ....................................................... 24

Figura 7.3.2.2.3 – Representação do funcionamento do protocolo ARP ....................... 30

Figura 7.3.3.1 – Esquema de interligação de redes com roteadores. ........................... 33

Figura 7.3.4.1 – processo de fragmentação do datagrama ........................................... 35

Figura 7.3.5.1 – Diagrama de encapsulamento conforme o Modelo OSI ...................... 36

Figura 7.3.6.1.1– Cabeçalho IP com endereço de destino no formato de multicast...... 38

Figura 7.3.7.1 – Encapsulamento de um datagrama IP criptografado em outro

datagrama IP para comunicação VPN .......................................................................... 41

Figura 7.3.10.1 – Detalhamento do cabeçalho do IPsec ............................................... 43

Figura 7.3.6.5.2 – Detalhamento do cabeçalho do IPsec utilizando ESP ...................... 44

Figura 7.4.1.1 - Modelo do datagrama IP versão 6 ....................................................... 46

Figura 7.4.1.1.1 – Comparação entre os cabeçalhos IP versão 6 e 4 ........................... 51

Figura 7.4.1.1.2 – Composição de um datagrama IPv6 com os cabeçalhos de extensão

...................................................................................................................................... 52

Figura 7.4.2.1 – Composição do cabeçalho hop-by-hop ............................................... 53

Figura 7.4.2.2 – Formato do campo TYPE .................................................................... 53

Figura 7.4.4.1 – Formato do cabeçalho de roteamento ................................................. 55

Figura 7.4.4.2 – Mecanismo de funcionamento do cabeçalho de roteamento com S/L=1

...................................................................................................................................... 57

Figura 7.4.5.1 – Formato do cabeçalho de fragmento ................................................... 58

Figura 7.4.5.2 – Processo de fragmentação de um datagrama..................................... 60

Figura 7.4.6.1 – Formato do cabeçalho de autenticação .............................................. 62

Figura 7.4.6.2 – Encapsulamento IP sobre IP ............................................................... 64

Figura 7.4.7.1 – Formato do cabeçalho criptografia ...................................................... 66

Figura 7.4.7.2 – ESP em modo TRANSPORTE ............................................................ 68

Figura 7.4.7.3 – ESP em modo TÚNEL ........................................................................ 69

Figura 7.4.7.4 – Funcionamento do ESP em modo TÚNEL .......................................... 69

Figura 7.4.8.1 – Endereço IPv6 representado em bits .................................................. 70

4

Figura 7.4.8.1.1 – Hierarquia de 3 níveis da Internet .................................................... 75

Figura 7.4.8.1.2 – Formato do endereço Unicast .......................................................... 75

Figura 7.4.8.2.1 – Formato do endereço Anycast ......................................................... 77

Figura 7.4.8.3.1 – Formato do endereço Multicast ........................................................ 77

Figura 7.4.10.1 – Formato do cabeçalho ICMPv6 ......................................................... 81

Figura 7.4.10.2 – Formato do pseudo cabeçalho ICMPv6 ............................................ 82

Figura 7.4.11.1 – Processo de reconhecimento do MTU dos links ............................... 86

Figura 7.4.11.2.1 – Processo de auto configuração de endereço “sem estado” ........... 87

Figura 7.4.11.3.1 – Processo fornecimento de endereço cliente/servidor ..................... 88

Figura 7.4.11.3.2 – Processo fornecimento de endereço com a utilização do DHCP

Relay ............................................................................................................................. 90

Figura 7.4.11.3.3 – Processo fornecimento de endereço combinando DHCP e DNS ... 90

Figura 7.4.1.4 – Comparação entre os cabeçalhos IP versão 6 e 4 .............................. 93

5

LISTA DE TABELAS

Tabela

Página

Tabela 7.2.1 – Tabela de evolução da Internet .....................................................................21

Tabela 7.3.2.1 -Formas de endereçamento do primeiro octeto do endereço IP ..............27

Tabela 7.3.2.2 – Classes do endereçamento IP....................................................................28

Tabela 7.3.3.1 – Exemplo de informações de uma tabela de roteamento ........................32

Tabela 7.3.6.1.1 – Tabela com algumas atribuições definidas para grupos de multicast

.......................................................................................................................................................39

Tabela 7.4.1.1 – Tabela de classes de datagramas para tráfego controlado por

congestionamento ......................................................................................................................50

Tabela 7.4.1.2 – Tabela de protocolos válida para o campo NEXT HEADER .................50

Tabela 7.4.2.1 – Valores de tipo de tratamento de datagramas pelos nós da rede ........53

Tabela 7.4.8.1 – Alocação de prefixos ....................................................................................72

Tabela 7.4.8.3.1 – Valores possíveis para o campo ESCOP ..............................................78

Tabela 7.4.8.3.2 – Valores Multicast reservados ..................................................................79

Tabela 7.4.8.3.3 – Valores Multicast para todos os nós (escopos 1 e 2) ..........................79

Tabela 7.4.8.3.4 – Valores Multicast para todos os nós (escopos 1, 2 ou 5) ...................79

Tabela 7.4.8.3.5 – Valores Multicast com outras funções ...................................................79

Tabela 7.4.10.1 – Valores e mensagens ICMPv6 .................................................................81

Tabela 7.5.1 – Processo fornecimento de endereço combinando DHCP e DNS ............92

6

LISTA DE SIGLAS

Sigla

Nomenclatura

AH

Authentication Header

ARP

Address Resolution Protocol

ARPA

Advanced Research Projects Agency

ARPANET

Rede de comunicação de dados desenvolvida pela agencia ARPA

BGP

Border Gateway Protocol

BIT

Dígito do sistema BINÁRIO de numeração

BOOTP

Bootstrap

BSD

Berkeley Software Distribution

CBC

Cipher Block Chaining

CDMF

Commercial Data Masking Facility

CIDR

Classes Inter-Domain Routing

CSMA/CD

Carrier Sense Multiple Access with Collision Detect

DARPA

Defense Advanced Research Projects Agency

DCA

Defense Communication Agency

DHCP

Dynamic Host Configuration Protocol

DNS

Domain Name Server

EGP

Exterior Gateway Protocol

ESP

Encap Security Payload

Ethernet

Tecnologia de rede local que utiliza a tecnologia CSMA/CD

GGP

Gateway-to-Gateway Protocol

Hardware

Partes físicas de um sistema computacional, eletrônicas ou não.

7

HMAC

Hashed Message Authentication Code

HOP

Pontos de roteamento pelos quais um datagrama passa em uma

transmissão

IAB

Internet Architecture Board

IANA

Internet Assigned Numbers Authority

ICCB

Internet Control and Configuration Board

ICMP

Internet Control Message Protocol

IESG

Internet Engineering Steering Group

IETF

Internet Engineering Task Force

IGMP

Internet Group Management Protocol

IGRP

Internet Gateway Routing Protocol

Internet

Rede pública

Intranet

Rede privada

IP

Internet Protocol

IPng

Internet Protocol next generation ou também conhecida como IPv6

IPv4

Versão 4 do protocolo IP

IPv6

Versão 6 do protocolo IP

MAC

Media Access Control

MAC

Message Autentication Code

Mainframe

Computadores de grande porte

MILNET

Segmento da ARPANET fechado para o serviço militar Norte Americano

MTU

Maximum Transmission Unit

NAT

Network Address Translation

ND

Neighbor Discovery

NIC

Network Interface Card

8

Octetos

Conjunto de oito bits

OSPF

Open Shortest Path First

PAD

Packet Assembler/Disassembler

payload

Parte de dados do cabeçalho IPv6

RFC

Request for Comments

RIP

Routing Information Protocol

S/L

Strict/Loose Bit Map

SA

Security Association

SHA

Secure Hash Algorithm

Socket

Interface de software para acesso direto de programas aos protocolos

Software

Parte lógica de um sistema computacional

SPI

Security Parameters Index

TCP

Transmission Control Protocol

TCP

Transmission Control Protocol

TLV

Type-Length-Value

TOS

Type Of Service

UDP

User Datagram Protocol

VPN

Virtual Private Network

www

Word Wide Web

9

SUMÁRIO

Capítulo

Página

1. Introdução............................................................................................................. 11

2. Justificativa .......................................................................................................... 13

3. Objetivo Geral ....................................................................................................... 14

4. Objetivo Específico .............................................................................................. 15

5. Metodologia .......................................................................................................... 16

6. Escopo da pesquisa............................................................................................. 17

7. Referencial Teórico .............................................................................................. 18

7.1. Apresentação do protocolo TCP/IP ............................................................. 18

7.2. Breve Histórico.............................................................................................. 19

7.3. Internet Protocol versão 4 (IPv4) ................................................................. 23

7.3.1. Cabeçalho do DATAGRAMA IPV4 ........................................................ 23

7.3.2. Endereçamento IPv4 .............................................................................. 27

7.3.2.1.

Subclasses do IPv4 ....................................................................... 28

7.3.2.2.

Protocolo de Tradução de Endereços (ARP)............................... 29

7.3.3. Roteamento ............................................................................................ 31

7.3.4. Fragmentação ........................................................................................ 35

7.3.5. Encapsulamento .................................................................................... 36

7.3.6. Multicasting ............................................................................................ 37

7.3.6.1.

Endereçamento multicast IP ......................................................... 38

7.3.6.1.1. Internet Group Management Protocol (IGMP) ........................ 39

7.3.7. Virtual Private Network (VPN) ............................................................... 40

7.3.8. Network Address Translation (NAT) .................................................... 41

7.3.9. Dynamic Host Configuration Protocol (DHCP).................................... 42

7.3.10. IP Security (IPsec) ............................................................................... 43

7.4. Internet Protocol versão 6 (IPv6) ................................................................. 46

7.4.1. Cabeçalho do DATAGRAMA IPv6 ......................................................... 46

7.4.1.1.

Cabeçalhos Concatenados IPv6 ................................................... 51

7.4.2. Cabeçalho Hop by Hop options (salto a salto) .................................... 53

7.4.3. Cabeçalho Destination options ............................................................ 54

7.4.4. Cabeçalho Routing ................................................................................ 55

7.4.5. Cabeçalho Fragment ............................................................................. 57

10

7.4.6. Cabeçalho Authentication ..................................................................... 62

7.4.7. Cabeçalho Encapsulating Security Payload (ESP) ............................. 65

7.4.8. Endereçamento IPv6 .............................................................................. 70

7.4.8.1.

Formato de Endereço Unicast Global .......................................... 74

7.4.8.2.

Formato de Endereço Anycast ..................................................... 76

7.4.8.3.

Formato de Endereço Multicast.................................................... 77

7.4.9. IEEE EUI-64............................................................................................. 80

7.4.10. Internet Control Message Protocol version (ICMPv6 6) ................... 80

7.4.11. Protocolo de Descoberta de Vizinhos (NDP – Neighbor Discovery

Protocol) .............................................................................................. 83

7.4.11.1. Processo de descoberta dos MTUs dos caminhos (Path MTU

Discovery Process)........................................................................ 85

7.4.11.2. Autoconfiguração de endereços .................................................. 86

7.4.11.3. DHCPv6 ........................................................................................... 87

7.5.

Compatibilidade entre IPv4 e IPv6 .......................................................... 91

7.6.

Comparando as versões do Protocolo ................................................... 93

7.7.

Reflexões sobre alguns motivos para migração de IPv4 para IPv6 ..... 95

7.8.

Conclusão do estudo ............................................................................... 97

Bibliografia 98

Outras fontes 99

11

1. Introdução

Com a grande evolução da computação, o ser humano torna-se cada vez

mais dependente dos recursos oferecidos pela tecnologia. Atualmente, a linha que

separa os eletrônicos dos sistemas informatizados está cada vez mais tênue, e os

grandes responsáveis por esta evolução são os recursos de comunicação de dados.

Antes dos anos 90, cada aparelho possuía sua função específica, ou seja,

aparelho de som para reprodução de músicas, telefone para conversação, máquina

fotográfica para registro de imagens, computadores para edição de documentos,

programação e execução de aplicativos e, comunicação de dados, atendia apenas a

interesses de grandes corporações para interligação de seus mainframes.

As redes de informação ganharam espaço nas coisas mais simples

possibilitando uma interação entre tudo isso. Um grande exemplo é a telefonia

celular que já é capaz de trafegar voz, dados e imagem utilizando-se de um

aparelho telefônico através de redes integradas à Internet. Computadores exercem

todas as atividades de eletrônicos como conversação, execução de jogos, captura e

edição de imagens e vídeos e até mesmo execução de músicas.

Tudo isso foi possível em função do protocolo TCP/IP que, de tão difundido,

tornou-se necessária à criação de mecanismos de segmentação entre as redes

privadas (Intranet) e a pública (Internet).

Às redes privadas, principalmente nos ambientes corporativos, foi permitida a

adoção de endereços TCP/IP de escolha própria cuja administração é realizada

exclusivamente pela organização. Já a rede pública possui uma unidade

controladora em cada país a fim de gerenciar a distribuição de IPs impedindo assim

a duplicidade.

12

A integração destes dois ambientes, redes privadas e pública, se dá por

dispositivos de tradução de endereços (NATs) que são implantados e administrados

por cada organização a qual é atribuída a responsabilidade pelo seu funcionamento.

Mesmo com vários recursos existentes para melhor aproveitamento dos

endereços públicos, a quantidade de usuários e empresas que utilizam a Internet

cresceu tanto que os 2 32 endereços de rede da Internet tendem a esgotar-se em

poucos anos.

Este foi o cenário que motivou grupos de pesquisa a trabalharem em um

novo modelo de endereçamento TCP/IP a fim de atender a demanda mundial. Este

modelo recebeu o nome de IPng e sua versão oficial é a IPV6 que entra para

substituir a atual IPV4.

13

2. Justificativa

Com o crescimento exponencial de utilização da Internet, os endereços

públicos de acesso estão ficando escassos e os recursos de telecomunicações,

saturados.

Com a grande dependência destes recursos, um colapso no sistema

acarretaria prejuízos imensuráveis para profissionais liberais e empresas que

dependem desta estrutura para manter seus negócios. A fim de evitar este conflito,

foi desenvolvida a versão 6 do protocolo IP.

O IPv6 eleva substancialmente a quantidade de endereços para a Internet,

bem como diminui o uso de banda de rede e reduz informações no cabeçalho de

dados.

Muito mais que a ampliação da faixa de endereçamento oficial, o IPv6 visa

melhorar o desempenho das redes, principalmente nos pontos onde se exige maior

processamento para passagem dos datagramas entre redes diferentes.

Outra questão importante é o novo conceito de “cabeçalhos concatenados”.

Isso permite um melhor gerenciamento de segurança do datagrama desde as

atividades mais simples como um “echo replay” (comando ping) até as mais

complexas como criptografia e VPN, por exemplo.

Face ao exposto, todas as grandes corporações deveriam iniciar um plano de

migração para esta nova tecnologia do protocolo IP. Esta mudança pode ser

implementada a longo prazo, uma vez que existem serviços de tradução que tornam

compatíveis, pelo menos por algum tempo, as duas versões do protocolo até

porque, tal migração pode representar um alto custo em hardware e software caso a

corporação ainda possua equipamentos que não suportem IPv6.

14

3. Objetivo Geral

Nesta primeira etapa do Trabalho de Conclusão de Curso (TCC1), será

realizado um estudo comparativo do protocolo IPv6 em relação ao IPv4,

apresentando as melhorias do protocolo em sua evolução. Serão abordadas as

funcionalidades mais utilizadas em ambientes de redes corporativos. Na segunda

etapa (TCC2), deverá ser apresentado um plano de migração de tecnologia entre

estes protocolos que poderá servir como base para planejamento de empresas de

médio e grande porte, a fim de diminuir os impactos, principalmente com a

substituição de hardware e ajustes de softwares ainda não compatíveis.

15

4. Objetivo Específico

Apresentar as diferenças entre as versões, a compatibilidade e os protocolos

afetados;

Listar alguns equipamentos ativos mais utilizados que sejam compatíveis

com a versão 6 do protocolo IP;

Expor os sistemas de segurança de maior utilização pelo mercado que já são

compatíveis com a nova versão;

Apresentar algumas práticas de configuração de ambiente que sejam mais

apropriadas para o funcionamento com o IPV6.

16

5. Metodologia

Foi realizado um estudo sobre as características da estrutura do protocolo

IPv6 baseada em comparação com o IPv4 para melhor compreensão.

Uma rica bibliografia foi utilizada para estudo, bem como bons sites da

Internet, a fim de se obter dados suficientes para um correto entendimento sobre o

assunto.

As propostas de adaptação apresentadas neste trabalho estão totalmente

fundamentadas no material de estudo e, em alguns casos, em experiências vividas

e compartilhadas na Internet.

17

6. Escopo da pesquisa

Este trabalho de pesquisa apresenta os prós e os contras de cada versão do

protocolo TCP/IP baseado em literaturas diversas com o intuito de orientar os

administradores de grandes redes sobre a melhor forma de migrar seu ambiente

para esta nova versão.

Para a parte 2 do trabalho, será tomada uma empresa fictícia, baseada em

características de uma empresa de grande porte real.

18

7. Referencial Teórico

O objetivo aqui é realizar um estudo detalhado sobre a versão 6 o protocolo

IP. Para isso, faremos uma breve revisão sobre o protocolo IPv4 para melhor

entendimento das novas funcionalidades do IPv6.

7.1. Apresentação do protocolo TCP/IP

O TCP/IP é um protocolo baseado em 5 camadas (Figura 7.1.1) e apresenta

as melhores condições de roteamento e serviços de rede. Estes serviços estão

divididos em três grupos dependentes entre si conforme Figura 7.1.2.

Aplicação

Transporte

Internet

Interface de Rede ou Enlace

Física ou de hardware

Sistemas e aplicativos

Verificação de erros

Serviços de endereçamento lógico e roteamento

Endereçamento físico (MAC)

Infra-estrutura de rede (cabos, conectores, etc.)

Figura 7.1.1 – Modelo de referencia do TCP/IP baseado em 5 camadas

SERVIÇO DE

APLICAÇÃO

SERVIÇO DE TRANSPORTE CONFIÁVEL

SERVIÇO DE ENTREGA DE PACOTES SEM CONEXÃO

Figura 7.1.2 – Camadas conceituais dos serviços de internet (TCP/IP)

Esta divisão facilita o desenvolvimento das pesquisas no sentido poderem

seguir suas linhas de trabalho simultaneamente.

O IP é definido como um sistema de entrega de pacote não-confiável, sem

conexão e com a filosofia do melhor esforço. Não-confiável, pois a entrega do

pacote não é garantida pelo protocolo. Quem faz a garantia são os protocolos

adjacentes. Sem conexão pois o pacote não estabelece um único caminho para

uma seqüência de quadros, ou seja, um dado pode ser fragmentado e cada

19

fragmento pode ser enviado por caminhos diferentes, sendo reagrupados e

reorganizados no destinatário. O melhor esforço é caracterizado pela procura do

caminho de menor custo para entrega do datagrama. Esta procura é realizada

utilizando-se como base de referência, tráfego, banda disponível, retardo do canal,

perda de pacotes e integridade do link.

Na versão 4, o protocolo é totalmente compatível com os hardwares e

softwares disponíveis no mercado. Já na versão 6, como ainda está em fase de

projeto, os primeiros sistemas e equipamentos compatíveis estão começando a

aparecer, depois de quase 10 anos de homologação do serviço.

7.2. Breve Histórico

O protocolo IP teve sua origem na década de 70 quando o Defense

Advanced Research Projects Agency (DARPA), um dos maiores financiadores de

pesquisa de redes de comutação de pacotes, iniciou os trabalhos para a criação de

uma tecnologia para interconexão de redes.

O DARPA desenvolveu sua primeira rede utilizando a tecnologia IP que foi

batizada de ARPANET.

Em 1979, o grupo de pesquisadores interessados no desenvolvimento da

tecnologia IP estava tão grande, que foi necessário a criação do comitê Internet

Control and Configuration Board (ICCB) para coordenar os trabalhos.

Nos anos 80 a ARPANET começou a se expandir interligando os centros de

pesquisa. Como tal expansão apontava para uma grande massa de usuários, a

Agência de Defesa nas Comunicações (DCA), que já havia ingressado à ARPANET,

determinou uma separação em uma rede militar (que passou a ser chamada de

MILNET) e outra rede de pesquisas (que permaneceu com o mesmo nome).

20

Nesta mesma época, a versão Berkeley ou Berkeley Software Distribution

(BSD) do UNIX, incorporou o TCP/IP em seu Sistema Operacional, permitindo que

mais de noventa por cento dos departamentos de ciência de computação das

universidades estivessem interligados podendo realizar transferência de arquivos

entre elas.

A Berkeley também desenvolveu o socket, uma interface para que sistemas

aplicativos pudessem acessar diretamente protocolos de comunicação, não

somente para o TCP/IP, mas outros que já existiam na época.

No final da década de 80, o crescimento da Internet já atingia uma taxa de

15% ao mês, chegando em 2005 com aproximadamente trezentos milhões de

computadores distribuídos em 209 países.

O Internet Architecture Board (IAB) foi o primeiro órgão regulador para

criação de padrões de evolução da Internet, definindo quais protocolos fariam parte

obrigatória do conjunto TCP/IP e quais seriam as suas políticas oficiais.

Em 1989, milhares de pessoas já tinha a Internet como fonte de negócios, o

que dificultava as implementações experimentais de novas idéias. Em função disso,

o IAB teve que ser reestruturado, criando um grupo com mais representantes da

comunidade. Este grupo ficou conhecido como Internet Engineering Task Force

(IETF) e tornou-se responsável pela padronização de protocolos e outros aspectos

técnicos.

Para se registrar os trabalhos de pesquisa com o TCP/IP, foram utilizadas as

Request for Comments (RFC)s de forma seqüencial e cronológica. Os conceitos,

padrões e propostas de protocolos devem ser aprovadas pelo Internet Engineering

Steering Group (IESG), um departamento do IETF, para que se tornarem oficiais.

Estas RFCs podem ser obtidas no site do IETF (http://www.ietf.org).

21

O maior fomentador de demandas tecnológicas, não vem do crescente

aumento da quantidade de conexões, mas sim da necessidade de tráfego que as

novas aplicações e serviços exigem para funcionarem bem na Internet.

Quando a rede mundial de computadores foi implementada, utilizava-se linha

de comando para as transações de dados. Com o surgimento dos sistemas

operacionais gráficos, vieram as aplicações Word Wide Web(www), o que

representou um drástico aumento na utilização do canal de comunicação. Como a

Internet está sempre evoluindo, as demandas por protocolos e equipamentos mais

ágeis não param de crescer. Para se ter uma idéia, temos atualmente telefonia e

vídeo sendo transitados via IP com alta definição e utilizando a mesma tecnologia

de trinta anos.

Na tabela abaixo apresentamos a evolução da expansão do uso da internet,

bem como a quantidade de gerencias nacionais que foram sendo espalhadas pelo

mundo para uma melhor administração da evolução.

Tabela 7.2.1 – Tabela de evolução da Internet

Número

Número de computadores

Ano

de redes

na rede

1980

10

10 2

10 3

10 5

10 6

1990

2000

10 5

10 7

10 8

Número de usuários

utilizando a rede

Número de

gerentes

10 2

10 6

10 8

10 9

10 0

101

10 2

10 3

2005

Fonte:COMER(2006) Interligação de rede com TCP/IP, 5ª ed.)

Frente ao apresentado na tabela acima, pesquisadores chegaram a uma

estimativa de que a disponibilidade de endereços de rede se prolongaria até 2028

se houvesse um bom reaproveitamento dos endereços não utilizados. De qualquer

forma, é consenso que duas coisas ficaram evidentes com base na estatística de

crescimento

da

Internet:

Aplicações

mais

sofisticadas

como

telefonia

e

22

videoconferência funcionam muito bem na versão 4 do IP e, os serviços de CIDR e

NAT conseguiram estender os endereços oficiais à quantidade necessária à

demanda atual

Levando em consideração que a versão 4 do IP, totalmente inalterada, já

está funcionando muito bem a mais de 30 anos, chegamos à conclusão de que o

projeto é bastante flexível e poderoso, uma vez que neste período “o desempenho do

processador aumentou por três ordens de grandeza, os tamanhos típicos de memória

aumentaram por um fator maior que 400 e a largura de banda dos enlaces de maior

velocidade na Internet aumentaram por um fator de cento e cinqüenta mil” (COMMER,

Douglas E., Interligação de redes com TCP/IP. V1, 5 ed. p.370).

Dado a tudo isso, é que os pesquisadores do IETF convidaram

representantes de muitas comunidades para participarem do processo de criação

de uma nova versão do TCP/IP. Deste novo grupo de trabalho foram elaboradas

algumas propostas para base do novo protocolo e a melhor delas foi denominada

SIP que teve sua versão estendida chamada de SIPP. Desta proposta nasceu o

IPng que posteriormente foi nominado de IPV6, pois a versão 5 apresentou uma

série de erros e mal entendidos.

Segundo COMER(2006), com a nova proposta para o IPV6, será possível se

24

alocar 10 endereços IP por metro quadrado da superfície do planeta.

23

7.3. Internet Protocol versão 4 (IPv4)

Como dito na apresentação do protocolo, o IP não garante a entrega do

pacote nem a seqüência de entrega, mas fornece informações para que a camada

TCP (que é um protocolo orientado a conexão) possa realizar a reorganização dos

frames.

Como não é o objetivo deste trabalho explorar a versão 4 do protocolo IP,

esta parte tem o objetivo apenas de referenciar sobre o funcionamento desta versão

para servir de base para as comparações e entendimentos da versão 6.

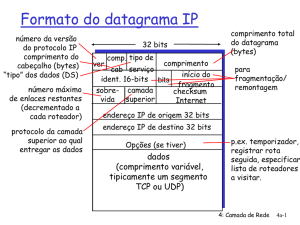

7.3.1. Cabeçalho do DATAGRAMA IPV4

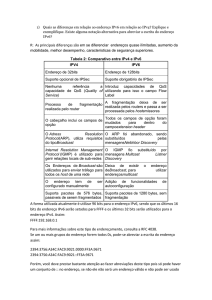

A figura abaixo apresenta um diagrama pedagógico da estrutura do

VERSÃO

DO IP

(VERSION)

TAMANHO

DO

CABEÇALH

O (HLEN)

31

30

29

28

27

26

25

24

23

22

21

20

19

18

17

TIPO DE SERVIÇO

(TOS)

COMPRIMENTO TOTAL

SINALIZADOR

DE

FRAGMENTO

(FLAG)

IDENTIFICAÇÃO

TEMPO DE VIDA DO

DATAGRAMA

(TIME TO LIVE)

16

15

14

13

12

11

10

9

8

7

6

5

4

3

2

1

0

datagrama IP.

IDENTIFICADOR DE INICIO DO DATAGRAMA

FRAGMENTADO

(OFFSET FRAGMENT)

CHECAGEM DE ERRO DO CABEÇALHO

(HEADER CHECKSUM)

PROTOCOLO

IP DE ORIGEM

IP DE DESTINO

PREENCHIMENTO

OPÇÃO DO IP

DADOS

..........

Figura 7.3.1.1 - Modelo do datagrama IP versão 4

Fonte: COMMER(2006, p. 48)

O datagrama IP é tratado em nível de software, não exercendo qualquer

influência na estrutura de hardware da rede. Por este motivo, os campos devem ser

bem definidos. Façamos um breve estudo de cada um dos campos acima:

24

VERS – Possui quatro bits que identificam a versão do protocolo IP

utilizada para a construção do datagrama. Este é o primeiro campo a ser

verificado pelo equipamento de roteamento a fim de não haver

interpretação errada do conteúdo do datagrama. Caso não seja

compatível, o datagrama é descartado.

HLEN – Informa o tamanho, em palavras de 32 bits, do cabeçalho IP. Um

cabeçalho padrão, ou seja, sem a utilização dos campos OPÇÕES IP e

PREENCHIMENTO, possui um tamanho 5. Isso porque os doze campos

iniciais possuem tamanho fixo.

TIPO DE SERVIÇO

(TOS)

IDENTIFICAÇÃO

FLAG

TIME TO LIVE

PROTOCOLO

IP DE ORIGEM

IP DE DESTINO

VERS

5x32

HLEN

COMPRIMENTO TOTAL

OFFSET FRAGMENT

HEADER CHECKSUM

OPÇÃO DO IP

PREENCHIMENTO

DADOS

..........

Figura 7.3.1.2 – Modelo do cabeçalho IP versão 4

TIPO DE SERVIÇO – Especifica como tratar o datagrama. Este campo

está subdivido em duas partes: Uma com dois bits ainda não utilizada e

outra com 6 bits que irão auxiliar o equipamento de roteamento a escolher

qual o melhor canal de comunicação, baseado nas políticas locais e

informações sobre os meios físicos a ele conectados.

TAMANHO TOTAL – Indica o tamanho total do datagrama em

quantidade de octetos. Este tamanho inclui o cabeçalho e a parte de

dados. Por possuir um tamanho de 16 bits, permite um tamanho máximo

de datagrama de 65.535 (sessenta e cinto mil, quinhentos e trinta e cinco)

bits ou 8192 bytes.

25

IDENTIFICAÇÃO – O datagrama possui uma identificação única e,

juntamente com os campos, FLAG, OFFSET e TAMANHO TOTAL,

auxiliam na remontagem do pacote fragmentado. Ele é copiado para cada

fragmento de modo que o destinatário possa identificar quais fragmentos

pertencem a qual pacote original.

FLAG – Este campo tem por objetivo informar aos roteadores quando um

datagrama pode ou não ser fragmentado e também, se o fragmento

recebido pertence ao meio ou ao fim do datagrama original.

OFFSET FRAGMENT – Sua finalidade é mapear onde se inicia cada

parte do datagrama original em um fragmento, ou seja, se um datagrama

de identificação X possuía um tamanho de 4500 octetos, em uma rede

Ethernet padrão, ele será fragmentado em 3 partes onde a identificação

será igual nos três, a flag do primeiro e do segundo indicarão que há

outros fragmentos relacionados à mesma identificação e o offset irá

indicar valores múltiplos de 1500. Isso auxilia na remontagem do

datagrama original.

TIME TO LIVE (TTL) – Indica o tempo de vida de um datagrama quando

lançado na rede. Este tempo é dado em saltos (hops). O campo possui 8

bits, o que permite um TTL máximo de 255 saltos. O objetivo deste

campo é cuidar para que pacotes com destinos desconhecidos não

fiquem circulando na rede eternamente.

PROTOCOLO – Especifica informações sobre a parte de dados do

datagrama, ou seja, em qual protocolo de alto nível, como o Transmission

Control Protocol (TCP) e o User Datagram Protocol (UDP), o datagrama

foi montado.

26

HEADER CHECKSUN – Tem como objetivo garantir a integridade do

cabeçalho do datagrama. É calculado a partir da técnica de complemento

de um ou inversão. É realizado apenas para o cabeçalho, permitindo

assim, que os protocolos superiores realizem sua própria checagem de

erros.

IP DE ORIGEM – Neste campo é inscrito o endereço do host que originou

o datagrama afim de que o destinatário saiba para quem responder se for

o caso.

IP DE DESTINO – Informa aos equipamentos de roteamento para qual

destino estes devem direcionar os datagramas.

OPÇÃO DO IP – Não é um campo obrigatório, porém sua maior utilização

aplica-se na parte de gerenciamento da rede. É um campo de tamanho

variável subdividido em três subcampos: cópia – que tem por objetivo

informar se o campo opção deve ou não ser copiado para todos os

fragmentos do datagrama; classe opção – informa a que classe pertence

a opção. Ela pode ser datagrama, controle de rede ou depuração e

medição; numero opção – especifica, dentro da classe, qual o objetivo

do datagrama.

PREENCHIMENTO – Como o campo opção do IP é variável, o campo

preenchimento tem como objetivo completar com zeros o cabeçalho para

que o mesmo possua um tamanho que seja múltiplo de 32 bits.

(NAUGLE, Matthew. Guia ilustrado do TCP/IP. 2001 / COMMER, Douglas. Interligação de redes com

TCP/IP)

27

7.3.2. Endereçamento IPv4

O endereçamento IP serve para identificar univocamente um host em uma

rede. Ele é organizado em quatro octetos que podem representar, além do

endereço do host, a rede a qual este pertence.

O endereçamento IPv4 é distribuído em cinco classes distintas que visam

organizar as faixas de endereçamento padrão para distribuição de redes e hosts

como mostra a tabela abaixo:

Tabela 7.3.2.1 -Formas de endereçamento do primeiro octeto do endereço IP

Classe

A

B

C

D

E

Endereço

inicial

0

128

192

224

240

Endereço

final

127

191

223

239

255

Binário

inicial

00000000

10000000

11000000

11100000

11110000

Binário

final

01111111

10111111

11011111

11101111

11111111

A classe D é utilizada para endereçamentos multicasting como veremos no

item 7.3.6. Já a classe E possui aplicações especiais e não é utilizada para

endereçamento de redes e estações.

As classes A, B e C se aplicam à identificação de hosts de um modo geral,

porém com alguns endereços reservados, ficando o endereçamento da seguinte

forma:

Classe A – 1.0.0.0 a 126.0.0

Classe B – 128.0.0.0 a 192.255.0.0

Classe C – 193.0.0.0 a 223.255.255.0

28

O endereço 0.0.0.0 somente é utilizado quando um novo host ingressa na

rede e não possui um endereço. Trata-se de um broadcast para um serviço de

DHCP que objetiva distribuir endereços IP dinamicamente.

O endereço 127.0.0.0 também é conhecido com endereço de loopback. Este

endereço é utilizado pelo software de protocolo para realizar testes na interface e

não circula na rede.

As classes têm como objetivo definir a quantidade de redes e de hosts dentro

um sistema de numeração. Veja na tabela abaixo como fica a distribuição:

Tabela 7.3.2.2 – Classes do endereçamento IP

Classe

A

B

Qtd redes

126

(28 63) 2 (16126)

Qtd hosts

224 2 (16777214)

216 2 (65536)

C

(216 31) 2 (2031616)

28 2 (253)

A subtração de dois do total da quantidade de hosts, deve-se ao fato de que,

quando todos os bits da parte host do endereço estão “setatos” em zero, temos o

endereço da rede geral e quando estes estão em um, representam um endereço de

broadcast.

7.3.2.1.

Subclasses do IPv4

As subclasses foram criadas de modo a se permitir a segmentação das

classes oficiais em pequenas sub-redes que pudessem ser roteadas. Ela é aplicada

em um endereço específico de uma classe válida a fim de aproveitar alguns octetos

da parte host para o endereço de rede.

29

As classes possuem máscaras de rede próprias que são:

Classe A – 255.0.0.0 (11111111.00000000.00000000.00000000)

Classe B – 255.0.0.0 (11111111.11111111.00000000.0000000)

Classe C – 255.255.255.0 (11111111.11111111.11111111.00000000)

Ao se observar a representação binária das máscaras, podemos concluir que

os “uns” agrupados forçam o octeto a representar a parte rede do endereço. Assim,

se forçarmos alguns bits da parte host em “um”, podemos fazer com que esta

também seja rede. Veja o exemplo abaixo:

Endereço - 130.64.80.25

Classe B

Máscara padrão – 255.255.0.0 ou /16

Máscara de sub-rede – 255.255.192.0 ou /18

Novas redes:

130.64.0.0

130.64.64.0

130.64.128.0

130.64.192.0

Observemos que com o simples acréscimo de dois bits para a máscara

classe B, pudemos dividir a rede em quatro novas sub-redes.

7.3.2.2.

Protocolo de Tradução de Endereços (ARP)

Para que os endereços de Internet funcionem em uma rede física, é

necessário que estes endereços lógicos (IP) estejam associados a um endereço

físico (NIC ou assemelhados). Para isso, foi criado o protocolo ARP que está mais

relacionado com a parte de hardware do que com o software em si.

No caso das redes ethernet, toda vez que uma nova interface de rede é

inserida no ambiente, um novo relacionamento entre seu NIC e seu endereço IP

30

deve ser realizado em cada estação da rede em um determinado domínio de

colisão. A questão é que isso não acontece dinamicamente. É necessário que

algum host faça uma requisição de um endereço físico a partir da informação do

endereço lógico, ou seja, quando algum outro host quiser se comunicar com o novo

equipamento. Para que isso aconteça, um broadcast especial é lançado na rede

local com o endereço lógico de destino. Todos os hosts irão ouvir a solicitação mas

apenas o que possuir tal endereço irá responder. Como o host destino também

necessita atualizar sua tabela ARP, ele aproveita o datagrama de solicitação, extrai

os dados do par IP/NIC e atualiza sua tabela.

Justamente porque os NIC não são configurados pelos administradores da

rede, essa tabela deve estar constantemente sendo atualizada. Isso acontece a

cada vez que um determinado host recebe qualquer tipo de solicitação (broadcast,

unicast ou multicast), ou quando o tempo de validade dos dados de sua tabela ARP

expira. Neste último caso, um broadcast ARP é lançado na rede com o endereço

lógico para que o destino devolva a solicitação com o NIC atualizado.

Veja abaixo um diagrama de funcionamento do ARP:

Tabela ARP

10.70.8.3 - 3c.ab.55.23.c6.ff

10.70.8.5 - 3c.b5.8e.73.55.a9

10.70.8.254 - aa.cb.45.78.b8.fc

10.70.8.66 - a6.87.32.b7.ee.76

10.70.8.20 - d4.55.ff.a8.66.b1

10.70.8.3

3c.ab.55.23.c6.ff

10.70.8.5

3c.b5.8e.73.55.a9

Roteador

10.70.8.254

aa.cb.45.78.b8.fc

Broadcast ARP

10.70.8.20

Ethernet

Resposta

d4.55.ff.a8.66.b1

10.70.8.66

a6.87.32.b7.ee.76

10.70.8.20

d4.55.ff.a8.66.b1

Tabela ARP

10.70.8.3 - 3c.ab.55.23.c6.ff

10.70.8.5 - 3c.b5.8e.73.55.a9

10.70.8.254 - aa.cb.45.78.b8.fc

10.70.8.66 - a6.87.32.b7.ee.76

10.70.8.20 - d4.55.ff.a8.66.b1

Figura 7.3.2.2.3 – Representação do funcionamento do protocolo ARP

31

7.3.3. Roteamento

Roteamento é a capacidade que alguns equipamentos possuem de interligar

domínios de broadcast diferentes (entenda-se por domínio de broadcast as redes

que pertencem à mesma rede lógica, definida por uma máscara ou sub-máscara).

Esta atividade é mais comumente realizada por equipamentos que possuem a

capacidade para roteamento (roteadores). Segundo COMMER(2006), na última

edição do seu livro “interligação de redes com TCP/IP 5ª edição 2006”, o termo

atualmente utilizado é encaminhamento ao invés de roteamento, mas será utilizado

este último por questão de familiaridade global.

O roteamento ou encaminhamento de frames está subdividido em dois tipos

básicos: Entrega direta e entrega indireta.

Roteamento com entrega direta

Duas máquinas pertencem a uma mesma rede se os

prefixos IP referentes a parte rede forem idênticos. Caso esta

afirmativa não se aplique, os hosts pertencem a redes diferentes.

Para que haja uma entrega direta do pacote, ou seja, para

que dois hosts possam trocar informações sem a intervenção de

um roteador, é necessário que a afirmativa do primeiro parágrafo

deste item seja verdadeira.

Roteamento com entrega indireta

Se dois hosts pretendem se falar mas seus prefixos são

diferentes, eles pertencem a redes diferentes, logo não podem se

comunicar sem a intervenção de um roteador. Neste caso, o

pacote é encaminhado para este equipamento que, normalmente

interliga duas ou mais redes, para que o mesmo possa dar um

32

novo destino ao pacote. Ou seja, o roteador “retira” o pacote de

uma rede e o “insere” em outra a ele diretamente conectada.

Para que o roteador saiba para onde enviar o pacote, é necessário que o

mesmo possua uma “tabela de roteamento” ou “tabela de encaminhamento”. Nesta

tabela são armazenados apenas os endereços de rede às quais ele conhece. Esta

tabela pode ser alimentada manualmente (rotas estáticas) ou automaticamente

(rotas dinâmicas). Normalmente as redes que são armazenadas nesta tabela foram

aprendidas por um processo semelhante ao da tabela ARP. A diferença é que ela

não contém endereço físico até porque a rede é uma entidade virtual. Mas vale

lembrar que os roteadores possuem uma tabela ARP para cada interface. Assim é

possível ao roteador direcionar o datagrama para o próximo roteador ou host.

Uma tabela de roteamento eficiente possui as informações como segue:

Tabela 7.3.3.1 – Exemplo de informações de uma tabela de roteamento

Destino

Distância

Rota

Rede A

0

Direta

Rede B

0

Direta

Rede C

1

Roteador B

Rede D

2

Roteador B

Podemos observar que a tabela pertence a um roteador que está entre as

redes A e B e que esta última é o caminho para se atingir as redes C e D. Na

seqüência é apresentada uma figura para exemplificar a situação acima:

33

Rede A

Rede D

Roteador A

Roteador C

Rede B

Roteador B

Rede C

Figura 7.3.3.1 – Esquema de interligação de redes com roteadores.

Como podemos observar, a tabela apresentada pertence ao roteador A que

se encontra localizado entre as redes A e B. E assim, cada roteador teria uma

tabela semelhante. Isso facilita ao roteador a identificação do caminho ao qual ele

deve submeter o datagrama.

Existem vários protocolos que foram desenvolvidos especialmente para a

alimentação desta tabela. Entre eles, os mais utilizados são:

Border Gateway Protocol (BGP) – Tem a função de

auxiliar os sistemas autônomos na comunicação entre si

permitindo que estes propagem informações sobre destinos

diretamente conectados ou cujas conexões sejam realizadas

através deles. Este protocolo utiliza o TCP como transporte

a fim de garantir a integridade da entrega. A tabela é

alimentada de uma única vez quando o roteador é ligado. As

34

atualizações são realizadas na medida em que os

datagramas vão sendo roteados.

Routing Information Protocol (RIP) – Trata-se de um

protocolo de roteamento que divulga suas rotas através da

utilização de um broadcast realizado a cada trinta segundos

baseado em vetor de distância, ou seja, qual o menor

caminho para se chegar ao destino. A divulgação é feita por

apenas um roteador dentro de um sistema autônomo. Os

demais

apenas

aprendem

estas

rotas

quando

são

divulgadas. Caso este roteador falhe, ou seja, se em 180

segundos não houver nova divulgação de rota, os demais

zeram o contador de tempo de validade dos dados da tabela

e um novo roteador é eleito para realizar tal atividade. Em

função deste tempo de propagação de rotas, ele se torna

lento para convergência de informações.

Open Shortest Path First (OSPF) – Trata-se de um

protocolo baseado em estado do enlace, ou seja, avalia qual

o melhor caminho em termos de tráfego, distancia,

confiabilidade, retardo do sinal, etc. Este protocolo não

alimenta tabelas de rotas em si, mas levanta o estado das

conexões dos roteadores vizinhos a partir de um roteador de

divulgação. Com ele podem-se definir prioridades por tipo de

serviço, bem como promover balanceamento de carga

através de vários caminhos para um único destino.

35

7.3.4. Fragmentação

A fragmentação foi implementada a fim de atender aos diversos tipos de

meios de transmissão. Cada meio possui um tamanho diferente e normalmente é

dado em octetos. As redes ethernet por exemplo, possuem uma “Unidade de

Transferência Máxima (MTU)” de 1500 octetos.

Cada fragmento de um datagrama possui um cabeçalho semelhante ao

original. Isto objetiva manter a integridade da informação. Em cada processo de

fragmentação, um cabeçalho novo é inserido no fragmento e a parte de dados é

novamente fragmentada. Neste cabeçalho, os campos offset e flags são

modificados em relação ao original, pois eles são responsáveis pela seqüênciação

do datagrama fragmentado tornando-o possível de ser remontado no destino.

Ident. -cabeçalho

offset - 0

flag - 000

tamanho - 3020 octetos

end. Orig - host A

end. Dest - host B

cabeçalho

Ident. -cabeçalho

offset - 0

flag - 000

tamanho - 3020 octetos

end. Orig - host A

end. Dest - host B

Dados

HOST A

cabeçalho

HOST B

Ethernet

Ethernet

MTU = 1500

Ident. -cabeçalho

offset - 0

flag - 001

tamanho - 1500 octetos

cabeçalho

Ident. -cabeçalho

offset - 1480

flag - 001

tamanho - 1500 octetos

Ident. -cabeçalho

offset - 2960

flag - 000

tamanho - 60 octetos

MTU = 600

Dados

Ident. -cabeçalho

offset - 0

flag - 001

tamanho - 600 octetos

cabeçalho

Da

dos

cabeçalho

Dados

Ident. -cabeçalho

offset - 580

flag - 001

tamanho - 600 octetos

cabeçalho

Da

dos

cabeçalho

Dados

Ident. -cabeçalho

offset - 1160

flag - 001

tamanho - 600 octetos

cabeçalho

Da

dos

Ident. -cabeçalho

offset - 1740

flag - 001

tamanho - 600 octetos

cabeçalho

Da

dos

Ident. -cabeçalho

offset - 2320

flag - 001

tamanho - 600 octetos

cabeçalho

Da

dos

Ident. -cabeçalho

offset - 2900

flag - 000

tamanho - 120 octetos

cabeçalho

Da

dos

Figura 7.3.4.1 – processo de fragmentação do datagrama

Dados

36

7.3.5. Encapsulamento

Encapsulamento é o processo de “empacotamento” de dados seguindo um

modelo de camadas. O OSI afirma que cada camada de um host de origem se

comunica apenas com a sua camada equivalente no host de destino. Isso se deve

ao fato de que cada nível possui um cabeçalho próprio que, para os níveis

inferiores, representam apenas dados.

Os níveis mais abaixo, obedecendo à hierarquia da pilha, não se preocupam

com o conteúdo vindo das camadas superiores.

No IP é acrescido o cabeçalho do datagrama e enviado para a camada

subjacente onde serão acrescentados novos cabeçalhos até o momento em que o

quadro é lançado na rede física.

No destinatário, o processo é inverso, ou seja, os últimos níveis primeiro

retiram seus cabeçalhos e repassam os dados para os níveis superiores conforme a

F

E

Aplicação

dado

Apresentação

encapsulament

o

R

dado

desencapsulamento

figura abaixo:

Aplicação

dado

Apresentação

dado

S

dado

Sessão

T

S

dado

Transporte

T

S

dado

Rede

S

dado

Enlace

Enlace

F

Física

Física

E

R

T

R

T

S

dado

Sessão

dado

S

Transporte

dado

S

T

Rede

dado

S

T

R

dado

S

T

R

E

S

T

R

F

dado

Meio físico

Figura 7.3.5.1 – Diagrama de encapsulamento conforme o Modelo OSI

E

F

37

7.3.6. Multicasting

Multicasting é um mecanismo utilizado pelos níveis inferiores do OSI para

direcionar um quadro de dados para mais de um host simultaneamente. A diferença

em relação ao broadcasting está na maneira de propagação da mensagem que se

difunde apenas em um grupo determinado e não para todos os hosts da rede.

No IP, o multicasting possui as seguintes características:

Endereço de grupo – cada grupo possui uma identificação única

classe D.

Número de grupos – Cada IP pode participar de até 2 28 grupos de

multicasting diferentes. Este valor se deve às limitações do tamanho

da tabela de roteamento.

Associação de grupo dinâmico – Cada host pode se associar ou

desassociar de grupos.

Uso do hardware – O IP pode se utilizar da capacidade do hardware

que propaga multicasting para difundir pacote para seu grupo. Caso

esta facilidade não seja suportada pela controladora, o IP se utiliza do

broadcasting ou do unicasting para implementar a facilidade.

Encaminhamento de internet – Permite que hosts se conectem a

outros grupos de multicasting em redes diferentes. Para tal facilidade,

os roteadores devem ser capazes de rotear pacotes de multicasting.

Semântica de distribuição – Os pacotes multicasting também

seguem a filosofia de “caminho de melhor esforço”, ou seja, os

datagramas podem ser fragmentados, sofrer retardos entre outros

problemas como qualquer outro pacote.

38

Associação e transmissão – Qualquer host pode enviar datagramas

a qualquer grupo de multicasting. A associação é declarada apenas

para limitar quem recebe pacotes multicasting.

7.3.6.1.

Endereçamento multicast IP

Os endereçamentos multicast podem ser permanentes (ou conhecidos), que

podem ser utilizados por protocolos de roteamento multicast ou transitórios que são

criados quando necessário e se desfazem quando todos os membros se

desvinculam do grupo.

Um datagrama é identificado como sendo de multicasting, quando os quatro

primeiros bits do campo “endereço de destino” do cabeçalho IP se inicia com a

VERS

HLEN

TIPO DE SERVIÇO (TOS)

31

30

29

28

27

26

25

24

23

22

COMPRIMENTO TOTAL

IDENTIFICAÇÃO

TIME TO LIVE

21

20

19

18

17

16

15

14

13

12

11

10

9

8

7

6

5

4

3

2

1

0

seqüência 1110, ou seja, valores entre 224 e 239.

FLAG

OFFSET FRAGMENT

PROTOCOLO

HEADER CHECKSUM

IP DE ORIGEM

1

1

1

0

I

P

D

E

D

E

S

T

I

N

O

OPÇÃO DO IP

PREENCHIMENTO

DADOS

..........

Figura 7.3.6.1.1– Cabeçalho IP com endereço de destino no formato de multicast

Alguns endereços de multicast representam, como já mencionado, grupos

fixos como por exemplo 224.0.0.12 que é o endereço utilizado para o serviço de

DHCP e o 224.0.0.10 que atende ao serviço de roteamento utilizando IGRP.

A próxima figura apresenta uma tabela com os endereços reservados mais

utilizados.

39

Tabela 7.3.6.1.1 – Tabela com algumas atribuições definidas para grupos de multicast

Endereço

224.0.0.1

224.0.0.2

224.0.0.9

224.0.0.10

224.0.0.12

Função

Todos os sistemas da sub-rede

Todos os roteadores da sub-rede

Roteadores RIP2

Roteadores IGRP

Serviço DHCP

Os limites de propagação dos datagramas multicast podem ser controlados,

utilizando o campo “tempo de vida” (TTL) em hops do pacote (0 para propagação

local ou 1 para interpretação por parte do roteador, 2 para propagação em um hop,

e assim por diante) ou pela configuração dos roteadores, bloqueando a propagação

de qualquer datagrama com endereço de multicast.

Para que haja roteamento de pacotes multicasting entre redes distintas, e até

mesmo para que haja um controle de cadastro e descadastro de novos hosts nos

grupos de multicast é necessário o protocolo IGMP.

7.3.6.1.1. Internet Group Management Protocol (IGMP)

IGMP é um protocolo padrão TCP/IP responsável pela administração das

associações e roteamentos de pacotes multicasting. Sua atividade pode ser

desmembrada em duas etapas:

Primeira etapa: Para que um novo host ingresse em um grupo, este deve

enviar um pacote IGMP para o endereço multicasting do

grupo de endereços solicitando sua inclusão. Os roteadores

multicasting, por sua vez, recebem o datagrama e o propaga

entre os outros roteadores das redes participantes.

Segunda etapa: Em função das associações serem dinâmicas, os roteadores

multicasting realizam ciclos periódicos de verificação de

40

permanência dos membros dos grupos. Se nenhum host

responder pelo mesmo, o roteador deixa de propagar

datagramas para os roteadores das redes adjacentes.

O IGMP foi projetado para evitar congestionamento da rede com difusão

desnecessária de datagramas.

Visto que os grupos multicasting são dinâmicos, cabe dizer que as tabelas de

roteamento para este serviço mudam toda vez que um host entra ou sai do grupo.

Se um host pertencente a um grupo X e este quiser enviar um datagrama

Multicasting para seu próprio grupo, o frame se propagará apenas para as redes

que possua hosts pertencentes ao grupo. Caso o host pertença a um grupo

diferente e queira mandar uma mensagem para um grupo onde nenhum host da sua

rede seja membro, o roteador multicasting terá que identificar as redes que

possuem membros cadastrados no grupo solicitado e propagar o datagrama para

todas de uma única vez. Isso poupa banda de rede.

7.3.7. Virtual Private Network (VPN)

Uma rede virtual privada parte do princípio de que se é possível criar um

túnel pela internet de maneira que duas redes privativas possam usar os vários links

públicos para se comunicarem com completa segurança.

A VPN utiliza os conceitos de tunelamento e criptografia para realizar tal

interligação de redes.

O tunelamento consiste em se inserir um datagrama completo na parte de

dados de outro datagrama. Se o interno for criptografado, todos os seus dados,

inclusive endereços de origem e destinos não poderão ser decodificados por

41

terceiros que não possuam as “chaves de criptografia” adequadas. A figura abaixo

descreve melhor esta situação.

Datagrama interno criptografado com cabeçalho

Cabeçalho do datagrama IP

Área de dados do datagrama externo

Figura 7.3.7.1 – Encapsulamento de um datagrama IP criptografado em outro datagrama IP para

comunicação VPN

Desta maneira, se é possível encaminhar pacotes entre redes privadas

utilizando o canal público. Mesmo assim, ainda encontramos problemas quando os

hosts da rede interna necessitam acessar também a rede pública, pois normalmente

as corporações não possuem um IP válido para cada host de sua rede local.

Para solucionar tal problema, foi criada a tecnologia de NAT, ou tradução de

endereços.

7.3.8. Network Address Translation (NAT)

Essa tecnologia visa permitir que endereços não válidos possam se

comunicar com endereços públicos sem gerar conflitos de endereços repetidos.

O NAT pode atuar de duas maneira: um-para-um e um-para-muitos

No modo um-para-um, apenas um endereço interno pode se comunicar com

outro público, ou seja, se possuíssemos apenas um endereço válido, apenas uma

estação por vez poderia se comunicar com o mundo externo.

Já na configuração um-para-muitos, um único endereço válido permite que

vários endereços internos se comuniquem com vários sites externos utilizando um

mesmo endereço de saída.

42

O NAT é um serviço do nível de transporte baseado em TCP. Ele, associado

aos protocolos de roteamento, permite as ações descritas acima. Quando o

datagrama é roteado de uma rede privada para uma rede pública, o nível de

transporte cria uma tabela de-para a fim de organizar as associações entre os

endereços públicos e privados.

7.3.9. Dynamic Host Configuration Protocol (DHCP)

Trata-se de um protocolo do tipo BOOTP que tem por objetivo proporcionar o

serviço de distribuição de endereços IP válidos para uma intranet. Este serviço pode

ser configurado de três maneiras diferentes:

- Configuração manual: O gerente de rede define que determinado MACADDRES irá possuir sempre o mesmo endereço.

- Configuração automática: O gerente de rede configura o servidor DHCP

para distribuir um endereço permanente para cada host da rede local

- Configuração Dinâmica: O serviço DHCP é configurado para “alocar”, por

um intervalo de tempo pré-determinado, um endereço para cada host. Quando este

tempo estiver vencendo, o host deverá renegociar a alocação deste endereço. Caso

o endereço não seja renegociado com o servidor, ele é liberado e será utilizado por

outro host.

Por se tratar de um protocolo do nível de transporte baseado em UDP, seu

pacote é encapsulado em um datagrama IP. Os servidores necessitam

desencapsular o pacote ao nível de transporte para realizar a identificação do

mesmo.

43

7.3.10. IP Security (IPsec)

Trata-se de um conjunto de protocolos criados pelo IETF a fim de garantir

comunicação de dados de forma segura pela internet utilizando-se de duas

facilidades básicas:

- Autenticação: onde as partes (hosts), ou apenas uma delas, realizam um

processo de autenticação para garantir que um host não será “clonado” por outro

mal intencionado.

- Criptografia: tem por objetivo criptografar o datagrama utilizando o mesmo

algoritmo em ambos os hosts que querem se comunicar.

Uma representação básica para o datagrama seria a seguinte:

Cabeçalho IPV4

Cabeçalho de

autenticação

Cabeçalho TCP

Tamanho do payload

Próximo cabeçalho

Índice de Parâmetros de Segurança

Número de seqüência

Dados de Autenticação (variável)

...

Dados TCP

reservado

Figura 7.3.10.1 – Detalhamento do cabeçalho do IPsec

Para este protocolo, existe um cabeçalho próprio que é inserido entre o

cabeçalho IP e a sua parte de dados e é identificado pelo roteador, analisando o

campo PROTOCOLO que deve estar preenchido com o valor 51.

- Próximo Cabeçalho – armazena o valor original do campo cabeçalho do

cabeçalho IP. Com isso, é possível a multi e demultiplexação do datagrama para se

tratar o conteúdo original.

44

- Tamanho do Payload – Especifica o tamanho do cabeçalho de

autenticação

- Índice de Parâmetros de Segurança – Especifica o esquema de

segurança utilizado

- Número de Seqüência – armazena o número de seqüência exclusivo para

cada datagrama

- Dados de Autenticação – contém os dados de segurança para o esquema

selecionado.

Para que o destinatário saiba que está recebendo uma seqüência de

datagramas

com

criptografia

Encap

Security

Payload

(ESP),

o

campo

PROTOCOLO do cabeçalho IP deve estar setado com o valor 50.

Como este campo não possui um tamanho fixo, o subcampo PRÓXIMO

CABEÇALHO marca que a informação não foi transmitida completamente no

datagrama corrente.

Cabeçalho

IPV4

Cabeçalho

ESP

Autenticado

Criptografado

Cabeçalho TCP

Dados

TCP

Término

ESP

Autenticação

ESP

Figura 7.3.6.5.2 – Detalhamento do cabeçalho do IPsec utilizando ESP

Como podemos observar, a inserção dos campos em vermelho delimitam a

área a ser criptografada e autenticada. Desta maneira, o cabeçalho de transporte

bem como os dados são codificados dificultando a visualização do seu conteúdo por

hosts não autorizados.

Vale atentar que o IPsec não analisa os campos mutáveis em seus cálculos

de integridade do datagrama (check sun). O TTL é utilizado pelos roteadores para a

45

checagem de erros. Isso é feito porque os campos “mutáveis” durante o percurso

entre uma origem e um destino podem afetar nos cálculos da criptografia.

46

7.4. Internet Protocol versão 6 (IPv6)

A versão 6 do protocolo IP, nada mais é do que uma melhoria da versão 4,

uma vez que esta última, conforme dito no item 7.2 é um projeto muito flexível e

estável.

O principal argumento então seria a re-estruturação do formato de

endereçamento de modo a atender a carência de alocações públicas. Tanto é

verdade que, como será observado neste trabalho, poucas diferenças de

funcionamento apareceram e a transparência de comunicação entre as versões foi

preservada.

As limitações estão mais presentes nos hardwares e firmwares que em

alguns casos, poderá haver a necessidade de substituição.

Esta parte do trabalho seguirá a mesma seqüência apresentada na versão 4

afim de facilitar a percepção das diferenças.

7.4.1. Cabeçalho do DATAGRAMA IPv6

VERSÃO

DO IP

(VERSION)

CLASSE DE TRÁFEGO

(CLASS)

RÓTULO DE FLUXO

(FLOW LABEL)

TAMANHO DO PAYLOAD

(PAYLOAD LABEL)

PRÓXIMO CABEÇALHO

(NEXT HEADER)

LIMITE DE SALTOS

(HOP LIMIT)

..........

ENDEREÇO DE ORIGEM

(SOURCE ADDRESS)

ENDEÇO DE DESTINO

(DESTINATION ADDRESS

Figura 7.4.1.1 - Modelo do datagrama IP versão 6

31

30

29

28

27

26

25

24

23

22

21

20

19

18

17

16

15

14

13

12

11

10

9

8

7

6

5

4

3

2

1

0

Vejamos como ficou o novo cabeçalho com o IPv6:

47

Como podemos observar, o novo cabeçalho foi simplificado em relação à

versão 4 em termos de campos de controle, porém o seu tamanho passou de 20

bytes para 40 que é fixo para qualquer tipo e tamanho de datagrama. Isso se deve

principalmente devido ao novo tamanho do endereço que passou de 4 para 16

octetos como veremos no item 7.4.2.

Abaixo segue a função de cada campo:

VERS – É praticamente o único campo que não foi modificado, ou seja,

tem como função identificar a versão do cabeçalho do datagrama. No

caso da versão 6, ele vem setado como 0110.

Class – A classe de tráfego possui função semelhante ao campo Type of

Service (TOS), ou seja, definir a prioridade do datagrama em um

mecanismo de roteamento. Na versão 6, é possível ao roteador distinguir

tipos de tráfego como:

o

“Controlado

por

congestionamento”

(congetion-

controlled) - pacotes são retirados da rede quando o índice

de utilização do canal está muito alto. Possui 7 níveis de

prioridade e seleção do que será descartado, seguindo a

ordem da tabela 7.4.1.1, ou seja, datagramas de FTP

possuem prioridade sobre os datagramas de e-mail, login

remoto, sobre os de FTP e assim por diante.

o “Não controlado por congestionamento” (noncongestioncontrolled) – Os datagramas de prioridade inferior são

descartados para priorizar o tráfego de datagramas com

prioridades mais altas. São sete níveis (8 a 15) mas não

possuem atribuições especificadas. Esta classe de dados

48

normalmente é caracterizada por informações que exigem

transmissão em tempo real. Exemplos de serviços que

utilizam essa classe, seira a transmissão de áudio e vídeo

de alta definição.

Flow Label – Tem como função definir um controle de fluxo

relacionado com o tipo de aplicação. Cada host, ao estabelecer

uma comunicação com outro em uma rede distinta, informa um

valor neste campo. O roteador memoriza-o a fim de criar uma

espécie de reserva de banda para essa comunicação. Caso este

host deixe de usar esse “canal” o roteador libera essa reserva para

outras comunicações. Essa reserva dura aproximadamente seis

segundos após o encerramento do ultimo datagrama trafegado.

Isso acontece para evitar que um host tente utilizar o mesmo rótulo

para comunicações distintas pelo mesmo roteador. Uma vez

estipulado o rótulo de fluxo e respeitando o prazo de validade em

um roteador, o serviço de roteamento não irá mais verificar dados

do datagrama uma vez que no primeiro enviado, estas informações

já foram armazenadas pelo roteador. A associação entre a CLASE

DE TRÁFEGO, RÓTULO DE FLUXO e ENDEREÇO DE ORIGEM,

geram uma identificação única na comunicação de dados.

Tamanho do payload – Informa o tamanho do datagrama sem o

cabeçalho. Se este for maior que 64KB (jumbogramas), um outro

cabeçalho (cabeçalho de opção) entrará no datagrama informando

o tamanho real.

49

Next header – Apresenta qual o tipo de cabeçalho virá

imediatamente seguinte ao cabeçalho base (no IPv6 um datagrama

pode conter vários cabeçalhos anexados). Equivale, de certo

modo, ao campo PROTOCOLO do IPv4. Tanto que os protocolos

do nível superior ainda continuam valendo como pode ser visto na

tabela 7.4.1.2. Mas este campo vai além de informar apenas o

protocolo. O IPv6 permite a criação de cabeçalhos de extensão (ou

cabeçalhos concatenados)

para

definir qual o

serviço

do

datagrama.

Hop-Limit – É a duração do datagrama em uma rede definido em

“saltos” de um roteador para outro. Ele é equivalente ao campo

TTL do IPv4, com uma única diferença teórica. No TTL, a unidade

de medida é o segundo, mas já foi comprovado que os roteadores

atuais conseguem transmitir datagramas entre si, em intervalos de

tempo bem inferiores a 1s. Como em cada roteador é

decrementado um no valor deste campo, praticamente o tempo de

vida é contado em saltos que duram menos que 1s.

Source Address – Este campo de 128 bits, assim como no IPv4,

indica qual o endereço de origem do datagrama.

Destination Address – Informa o endereço de destino da

informação.

50

Tabela 7.4.1.1 – Tabela de classes de datagramas para tráfego controlado por congestionamento

Valor de

prioridade

0

1

2

3

4

5

6

7

Especificação da prioridade

Prioridade não especificada

Tráfego em background

Transferências não continuadas (ex. e-mail)

Reservado para definições futuras

Transferências continuadas de grandes volumes (ex. FTP)

Reservado para definições futuras

Tráfego interativo (ex. logins remotos)

Controle de tráfego (ex.: protocolos de roteamento e gerencia

de redes)

Fonte: THOMAS(1996 p.98)

Tabela 7.4.1.2 – Tabela de protocolos válida para o campo NEXT HEADER

Código do

protocolo

0

1

2

3

4

5

6

8

17

41

43

44

50

51

58

59

60

Descrição

Reservado

ICMP

IGMP

GGP

IP (encapsulamento IP)

Stream

TCP

EGP

UDP

IPv6

Roteamento

Fragmentação

ESP

AH

ICMPv6

Sem próximo cabeçalho

Opções de destinação

Fonte:MURHAMMER, Martin W. et all(2000 p.49),MILLER(1997, p.40)

51

7.4.1.1.

Cabeçalhos Concatenados IPv6

Essa é uma das grandes inovações da versão 6 do IP que na versão 4, era

utilizado apenas na criptografia ESP. Isso permite uma maior flexibilidade do

datagrama que irá agilizar na comunicação dos dados entre os roteadores. Observe

a figura 7.4.1.1.1:

Version

Class

Version

Class

Flow label

Payload lengh

Version

Class

Flow label

Payload lengh

Version

Class

Flow label

Payload lengh

Version

Class

Flow label

Payload lengh

Flow label

Payload

lengh

Next

header

Hop limit

Source address

Destination

address

Next reader

TCP

header

Next reader

Routing

header

Next

reader

Fragment

header

Next

header

Hop limit

Source address

Destination

address

Hop limit

Source address

Destination

address

Hop limit

Source

address

Destination

address

Source

address

Destination

address

Data

Data

TCP

header

Routing

header

Next header

TCP header

Fragment

header

Next header

Routing

header

Hop limit

Data

TCP

header

Routing

header

Next header

TCP header

Data

TCP

header

Data

Figura 7.4.1.1.1 – Conceito de cabeçalhos concatenados

Fonte: Mark (1997,p.41 e 45)

Como podemos ver, os cabeçalhos de extensão e serviços são anexados

entre os dados e o endereço de destino. Todos eles possuem um campo PROXIMO

CABEÇALHO de 8 bits como o apresentado no cabeçalho principal. Porém a

quantidade de cabeçalhos que podem ser anexados é limitada e segue uma ordem

numérica (apesar do destino não checar tal ordem, ela facilita nas atividades de

roteamento) conforme apresentado na tabela 7.4.1.2.

52

Os cabeçalhos de extensão também possuem campos próprios referentes

aos serviços a eles atribuídos. Na próxima figura temos uma visão mais detalhada

VERSION=6

CLASS=6

31

30

29

28

27

26

25

24

23

22

21

20

19

18

17

16

15

14

13

12

11

10

9

8

7

6

5

4

3

2

1

0

de um datagrama com alguns cabeçalhos de extensão.

FLOW LABEL=80

PAYLOAD LENGTH=64Bytes

NEXT HEADER=0

HOP LIMIT=255

..........

ENDEREÇO DE ORIGEM

(SOURCE ADDRESS)

ENDEREÇO DE DESTINO

(DESTINATION ADDRESS

NEXT HEADER=43

HEADER LENGTH

Hop by Hop options

NEXT HEADER=44

HEADER LENGTH

Routing Options

NEXT HEADER=51

HEADER LENGTH

Fragment Identification

NEXT HEADER=6

HEADER LENGTH

Authentication Data

TCP header and Data

Figura 7.4.1.1.2 – Composição de um datagrama IPv6 com os cabeçalhos de extensão

Fonte: STEPHEN(1996, p.108), TCP/IP Tutorial e Técnico(2000, p. 352) e MARK(1997, p.45)

Observe que cada campo PROXIMO CABEÇALHO aponta para o campo de

informações do cabeçalho seguinte. Cada cabeçalho também possui um tamanho

próprio dependendo do seu tipo e seu valor sempre será múltiplo de 8. Na

seqüência do trabalho, veremos melhor alguns cabeçalhos.

53

7.4.2. Cabeçalho Hop by Hop options (salto a salto)

Este cabeçalho tem por objetivo informar aos “nós” por onde ele passa,

incluindo o próprio destinatário, sobre o tamanho do datagrama (se for do tipo

JUMBO), características de criação do pacote e ações do roteador conforme sua

interpretação do datagrama. Sua opção de extensão é variável no formato Type-

HEADER LENGTH

NEXT HEADER

TYPE

31

30

29

28

27

26

25

24

23

22

21

20

19

18

17

16

15

14

13

12

11

10

9

8

7

6

5

4

3

2

1

0

Length-Value (TLV) conforme podemos ver no esquema abaixo:

LENGTH

VALUE (de tamanho variável)

Figura 7.4.2.1 – Composição do cabeçalho hop-by-hop

Fonte: MARK(1997, p.46)

XX

Y

7

6

5

4

3

2

1

TYPE – Possui tamanho de 8 bits e segue a representação abaixo:

0

ZZZZZ

Figura 7.4.2.2 – Formato do campo TYPE

Fonte: TCP/IP Tutorial e Técnico (2000,p 353)

o XX – Informa como um nó que não reconhece o tipo do

datagrama deve processá-lo. Veja a tabela abaixo

Tabela 7.4.2.1 – Valores de tipo de tratamento de datagramas pelos nós da rede