Redes de computadores:

Sub-Camada de Access ao Meio(2)

Prof. Dr. Amine BERQIA

[email protected]

http://w3.ualg.pt/~bamine/

NORMA IEEE 802.3: ETHERNET(1)

É uma LAN tipo CSMA/CD 1-persistente. Origem no Aloha.

CABOS:

Name

10 Base 5

10 Base 2

10 Base T

10 Base F

Cable

Thick Coax

Thin Coax

Twisted Pair

Fiber Optics

Max Segment

500 m

200 m

100 m

2000 m

Nodes/seg.

100

30

1024

1024

Advantages

Good for Backbones

Cheapest System

Easy Maintenance

Best between buildings

NORMA IEEE 802.3: ETHERNET(2)

Repetidores.

Podem-se ligar

múltiplos cabos.

O repetidor é

transparente do

ponto de vista

de software.

Codificação Manchester

Seria fácil se:

binário 0 = 0 volts

binário 1 = 5 volts

Mas não existe forma de distinguir um 0 de nada-acontecer. É preciso saber quando é o

meio de bit SEM um relógio.

802.3 PROTOCOL SUB-CAMADA

MAC(1)

Definição de pacote

Preâmbulo

Start

Dest

multicast

broadcast

Source

Comprimento

Data

Pad

== 7 bytes de 10101010

== 1 byte de 10101011

== 6 bytes de endereço mac

== envio para grupo de estações.

== (dest. = todos os 1's) para todas as estações na rede

== 6 bytes de endereço mac

== número de bytes de dados

== vem da camada de rede

== assegura 64 bytes de dest addr até à soma de verificação.

O Pad assegura que a transmissão demora tempo suficiente para ainda está esteja a ser enviado

quando o primeiro bit alcançar o destino. O quadro precisa ainda estar saindo quando o ruído da colisão

de outra das estações volta ao remetente.

Checksum

== 4 bytes de CRC.

802.3 PROTOCOL SUB-CAMADA

MAC(2)

Porque é necessário Tamanho de Pacote mínimo.

802.3 PROTOCOL SUB-CAMADA

MAC(3)

ALGORITMO DE BACKOFF EXPONENCIAL BINÁRIO:

Depois dum colisão a estação espera ou 0 ou 1 slots. Se colide

novamente enquanto faz este envio, escolhe um tempo de 0,1,2,3 slots.

Se colide novamente o tempo de espera é de 0 a 23 -1 vezes. Tempo Max

é de 210 -1 (ou igual a 10 colisões.) Depois de 16 colisões, é gerado uma

informação de erro.

A slot é determinada pelo pior caso de tempo; 500 metros X 4

repetidores = 512 tempos de bit = 51.2 microsegundos.

500 m Rep 500 m Rep 500 m Rep 500 m Rep

500 m

O Algoritmo adapta-se ao numero de estações.

802.3 DESEMPENHO

Note que a eficiencia do canal depende de

F – comprimento do quadro,

B – largura de banda,

L – comprimento do cabo

c – velocidade da propagação do sinal

e -- numero óptimo de slots contenção por

quadro. (512 bits = 64 bytes significa que

quadro de 64 bytes tem valor == 1.) MAS,

este não é o valor óptimo.

1

eficiência do canal = --------------------1 + 2BLe/cF

Nota: Esforços de molhoria focam em B e L,

ambos fazem diminuir a eficiência.

Nota de padrões de trafego; chegadas não são

Poisson, mas similares entre si . Significa

que flutuações podem ocorrer na escala

de observação (parecido aos fractais.)

LANs 802.3 Comutadas (Switched)

Utiliza 10Base-T para cada um das estações. É um chassi de alta velocidade entre os

conectores. Funciona na base do principio que podem ser encaminhados muitos

pedidos dentro do comutador. Alivia congestão no repetidor.

Encaminhamento –

Destinos locais (on-switch) são encaminhados directamente para a porta apropriada.

Destinos para fora são enviados ao chassis(backplane).

Detecção de colisão As conexões na comutador forma de a

sua própria LAN e controla

colisões

que

como

vimos

anteriormente. Os comutador

acumula a transmissão em buffers

(memórias) assegurando que

nenhuma colisão aconteça.

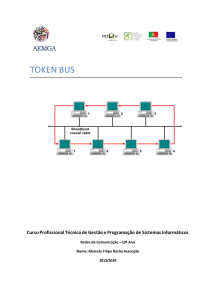

NORMA IEEE 802.4 TOKEN BUS(1)

Um anel, em que as estações tomam a sua vez é deterministico.

Utiliza um anel lógico em cabo linear.

Mecanismo:

Todas as estações estão numeradas; estação sabe de # seus

vizinhos.

UM token(testemunho), necessário para poder enviar, é

inicializado pela estação de número mais alto.

UMA estação, que recebe o token, faz um envio se tiver um

pedido, e depois envia o token para seu vizinho lógico (não

necessariamente físico).

Activação:

Estações podem entrar e sair do bus, sem quebrar o mecanismo.

Cabling Utiliza cabo coaxial de 75 ohm. Velocidades são 1, 5, 10 Mbps.

NORMA IEEE 802.4 TOKEN BUS(2)

PROTOCOLO TOKEN BUS DE SUBCAMADA MAC :

Estação tem 4 prioridades possíveis, 0, 2, 4, 6; estação mantém 4 filas para

pedidos.

Dentro de cada estação,

Token(testemunho) chega primeiro á fila de prioridade 6. Estação

envia aconteça até que nada para enviar OU temporizador expira.

Token(testemunho) segue para fila de prioridade 4. Estação envia até

que nada para enviar OU cronometro expira.

E assim por diante. . . .

Acerto adequado dos vários temporizadores assegura que pedidos de

prioridade mais alta acontecem primeiro.

NORMA IEEE 802.4 TOKEN BUS(3)

O formato do quadro:

Campos são:

Preâmbulo

Delimitador Start/End

Controlo de quadro

Endereço de destino

Endereço de fonte

Dados

Checksum

- utilizado para sincronizar o relógio do receptor.

- contém uma Codificação de Manchester (ilegal).

- contem controlo dos dados. Contem prioridade de

pacotes de dados.

- (igual a 802.3) - normalmente 6 bytes.

- (igual a 802.3) - normalmente 6 bytes.

- GRANDE - 8182 ou 8174 bytes

- (igual a 802.3)

TOKEN BUS:

MANUTENÇÃO DO ANEL LÓGICO(1)

Quadros de controle para manutenção do anel:

SOLICIT_SUCCESSOR: Fornece endereço do emissor e endereço do sucessor corrente. Estações

que não no anel, com endereço entre estes dois são convidados licitar para ser inserido.

Nenhuma resposta dentro de determinado tempo ==> continua como antes.

Uma resposta ==> recém-chegado é inserido; torna-se o novo sucessor.

Duas ou mais respostas ==> respostas colidem portanto invalidas.

TOKEN BUS:

MANUTENÇÃO DO ANEL LÓGICO(2)

Quadros de controlo para manutenção do anel:

RESOLVE_CONTENTION:

Faz com que estações que respondem não tentem tornarem-se sucessoras de imediato,

mas sim utilizem uma contagem decrescente binária de 0, 1, 2, ou 3 slots. Mecanismo

também assegura que tráfego não é reduzido pela solicitação. (limita a tempos mais

lentos.)

SET_SUCCESSOR: Utilizado pelas estações que saiam do anel. Enviado ao antecessor para

indicar que o sucessor da que abandona é agora o sucessor do antecessor.

WHO_FOLLOWS: O emissor do testemunho escuta para assegurara que o sucessor recebeu

e passou o testemunho. Se não acontece, envia um WHO_FOLLOWS ao sucessor da

estaçãoem falha que envia um SET_SUCCESSOR ao antecessor do falhado.

SOLICIT_SUCCESSOR_2: - O emissor do testemunho não consegue encontrar o sucessor e

não há resposta a um WHO_FOLLOWS; Isto provoca que todas as estações tenha que

licitar novamente para um lugar no anel – é como começar de novo.

CLAIM_TOKEN: Se o detentor do testemunho bloquear então não passa nada no anel. Os

temporizadores de todas as estações desligam e o algoritmo de contenção determina

quem consegue gerar o testemunho.

NORMA IEEE 802.5: TOKEN RING(1)

Não de difusão mas de ponto a ponto.

Todo digital em vez de analógico

(como utilizado pelo 802.3 para

detecção de colisão.)

Escolhido pela IBM para a sua LAN;

incluído pelo IEEE como Token

Ring.

Calcular o numero de bits no anel em

qualquer momento:

A R Mbps, um bit emitido cada 1/R

microsegundos (usecs).

À veloc. de 200 m/usec, cada bit

ocupa

200/R metros do anel.

Portanto um anel de 1 Mbps, com

uma circunferência de 1000 metros

tem apenas 5 bits em cima dele num

qualquer momento.

Alem disso, existe um atraso de 1 bit em

cada estação. (Bit de dados pode se

alterado antes de ser encaminhado.)

Testemunho tem 3 bytes. Deve

existir demora suficiente no anel de

forma que o testemunho inteiro

esteja lá. Por que?? Estações podem

desligar, etc. – não existe garantia

que estações contribuam para

atraso. Portanto pode ser preciso

adicionar demora artificial.

NORMA IEEE 802.5: TOKEN RING(2)

Arbitragem:

Tem de segurar o testemunho para poder transmitir

Modo Escuta:

Entrada apenas copiada para saída.

Transmita modo:

Captura o testemunho e coloca dados próprios no anel. À

medida que os dados do remetente dão a volta, remove

dados. No fim da transmissão, devolve o testemunho.

Receptor pode ACK recepção trocando um bit no fim de

pacote.

Eficiência é excelente:

Em alto utilização, com muitas estações a transmitir,

adquirirem o testemunho uma após a a outra.

NORMA IEEE 802.5: TOKEN RING(3)

Cabos:

Par trançado blindado/ 1 ou

4 Mbps.

Codificação Diferencial

de Manchester.

Fiabilidade-- Anel em

forma de Estrela

PROTOCOLO TOKEN RING DE

SUBCAMADA MAC(1)

Componentes da estrutura do quadro:

SD, ED

CA

Delimitadores - têm codificação ilegal para não ser confundido como dados.

Controle de Acesso, contem bits para,:

O bit de testemunho – troca este bit e é um preâmbulo de dados

Bit de monitor,

Bits de prioridade,

Bits de reserva

Controle de quadro Fornece numerosas opções de controlo.

Endereços/checksum de Origem/Destino

Igual a 802.3 & 802.4.

PROTOCOLO TOKEN RING DE

SUBCAMADA MAC(2)

Componentes de Estrutura do quadro:

Estado do Quadro

bit A – o receptor pretendido recebeu o pacote

bit C - o receptor copiou o pacote para os seus buffers.

Serve como reconhecimento (ACK).

Prioridades –

Testemunho dá prioridade deste testemunho – emissor tem de

esperar por testemunho de prioridade correcta. O byte de

controlo de acesso (do testemunho ou quadro de dados) tem bits

de reserva. À medida que passa o quadro, um requisitante pode

dizer que quer o testemunho àquela prioridade na próxima volta.

PROTOCOLO TOKEN RING DE

SUBCAMADA MAC(3)

MANUTENÇÃO DO ANEL:

Estação de monitorização vigia o anel, mas em caso de falha qualquer

estação pode se tornar monitor.CLAIM_TOKEN é um pedido para se tornar

o novo monitor.

Monitor vigia:

– . Administração de testemunho perdido - Se temporizador disser que testemunho não

visto por algum tempo, produz-se um novo.

– . Quadros órfão - (Quadro no anel, mas remetente bloqueia antes de escoar o.) Coloca a 1

bit de monitor no byte de controlo de acesso. Se na próxima volta este bit estiver a 1,

então algo está errado.

– . Quadro Adulterado – Monitor escoa quadro e emite novo testemunho.

– . Tempo de atraso - Assegura atraso suficiente para que testemunho caiba inteiro no anel.

Anéis quebrados são tratados por qualquer estação que vizinho inalcançável.

Utiliza

Controlo tipo BEACON.

Gestão de testemunho controlada pelo monitor por isso não descentralizada.

Gestão mais fácil, mas susceptível a comportamento estranho.

COMPARAÇÕES DE 802.3, 802.4, E

802.5:

POSITIVES

NEGATIVES

Has analog requirements.

Must detect possible weak remote station.

802.4 Highly reliable hardware.

More deterministic except

when token is lost.

Supports priorities.

Good throughput and

efficiency.

Cable can support

multiple channels.

Lots of analog.

Complex protocol.

Delay at low load waiting for token.

802.5 Connections are

Point-to-point.

Simple engineering.

Fully digital.

Use many media.

Priorities possible.

Short & long frames

possible.

Good throughput and

efficiency.

Centralized control means

critical component.

Delay at low load waiting for token.

Minimumsize = 64 bytes.

Non-deterministic/no priorities.

Short cable length.

Efficiency drops at higher speeds.

Small installed base.

Duuma forma geral, as diferenças são

pequenas. Todas as três têm aproximadamente

mesma tecnologia e velocidade.

802.3 Large installed base.

Simple protocol.

Good configurability.

Passive and cheap cable.

Low latency (no waiting

for token.)

IEEE 802.2: Controlo de Ligação

Lógica

Endereço

Destino

Entidade

Protocolo

LLC

Endereço

Origem

Controlo

Informação

Set mode/Information/

Entidade

Acknowledge/Poll

Protocolo

LLC

Set mode/Information/

Acknowledge/Poll

LLC Quando é necessário um protocolo

de ligação de dados fiável com controlo de

fluxo e de erros.

Também oculta diferenças inerentes nos

802.3/4/5 da camada de rede.

Três possíveis opções:

o Serviço datagrama não fiável.

o Serviço de datagrama confirmado (Ack).

o Serviço orientado a conexão fiável.