horustek.info | [email protected]

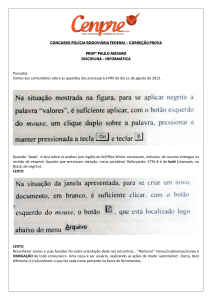

INFORMÁTICA

PROF PAULO MAXIMO, MSc

[email protected]

www.horustek.info

www.facebook.com/professor.maximvs

horustek.info | [email protected]

CONTEÚDO

1 Conceitos básicos e fundamentais sobre processamento de dados.

1.1 Componentes funcionais (hardware e software) de computadores.

1.2 Periféricos e dispositivos de entrada, saída e armazenamento de dados.

2 Conceitos básicos sobre Sistemas Operacionais.

2.1 Características dos principais Sistemas Operacionais do mercado.

3 Funções dos principais softwares aplicativos: editores de texto, planilhas eletrônicas,

navegadores e correio eletrônico.

4 Conceitos básicos de Internet e Intranet.

4.1 World Wide Web, padrões da tecnologia, Web.

5 Conceitos básicos de segurança de informação.

5.1 Sistemas de backup, tipos de backup e recuperação de backup.

5.2 Sistema antivírus.

5.3 Segurança na Internet.

5.4 Firewall.

6 Buscadores e indexadores de informações na Internet.

horustek.info | [email protected]

0

bits & Bytes

1

horustek.info | [email protected]

MÚLTIPLOS

Bytes

kilo

Mega

Giga

Tera

Peta

Exa

Yotta

Zetta

horustek.info | [email protected]

CPU

CACHE

BUSES

adaptadores

MEM

I/O

Arquitetura

DISCO

DISPLAY

TECLADO

REDE

horustek.info | [email protected]

R’s

UC

ALU

CORE CORE

CORE

...

1

2

n

CACHES

CPU

horustek.info | [email protected]

64 bits?!

128GB

32 bits?!

4GB/3GB

CPU

horustek.info | [email protected]

CPU

horustek.info | [email protected]

RAM

horustek.info | [email protected]

RAM x ROM

horustek.info | [email protected]

Armazenamento

DISPOSITIVO

CAPACIDADE

FD

1.44 MB

HD

1 TB+

CD

700 MB

DVD

4.7 GB

DVD DL

8.4 GB

BD

25 GB

BD DL

50 GB

RAM

1 GB+

Flash

512 MB+

horustek.info | [email protected]

Afinal, é drive ou

driveR?

Questão

horustek.info | [email protected]

Pen Drive – E

HD, FD

–M

CD/DVD – O

Atenção!

horustek.info | [email protected]

P R A T I C A N D O...

horustek.info | [email protected]

Um Chipset é um conjunto de chips que forma o principal

componente da placa-mãe. Ele contém, basicamente:

a) os drivers e os drives dos periféricos de entrada/ saída do

computador.

b) um conjunto de dispositivos de armazenamento

denominados pentes de memória ou memória RAM.

horustek.info | [email protected]

c) os controladores de acesso à memória, os controladores

do barramento IDE, AGP e ISA, e vários outros

componentes essenciais.

d) um conjunto de dispositivos de armazenamento

denominados BIOS ou memória ROM.

e) o HD, a memória RAM e os conectores para mouse e

teclado.

horustek.info | [email protected]

A primeira camada de

microcomputador contém o:

a) Sistema Operacional.

b) BOOT

c) CMOS

d) BIOS

e) Kernel

software

de

um

horustek.info | [email protected]

Sobre a CPU:

I. Um processador, além da capacidade de

realizar leituras e gravações na memória, deve

ser capaz de comunicar-se com o usuário. Ele

deve ser capaz de ler dados provenientes do

teclado, mouse e outros dispositivos de saída

de dados, bem como transferir dados para o

vídeo, impressora e outros dispositivos de

entrada de dados.

horustek.info | [email protected]

II. O processador possui um barramento de

dados, através do qual trafegam os dados que

são transmitidos ou recebidos pelo barramento

de endereços.

III. O processador utiliza o barramento de

endereços para indicar qual é a posição de

memória a ser acessada.

IV. Os processadores possuem, além do

barramento de dados e de endereços, o

barramento de controle.

horustek.info | [email protected]

Indique a opção que

afirmações verdadeiras.

a) I e II

b) II e III

c) III e IV

d) I e III

e) II e IV

contenha

todas

as

horustek.info | [email protected]

Com relação às impressoras, podemos afirmar:

a) Quanto maior o PPM, melhor a definição de

imagens da impressora.

b) Quanto menor o DPI, melhor a definição de

imagens da impressora.

c) Quanto maior o DPI, melhor a definição de

imagens da impressora.

d) A velocidade de uma impressora é medida em DPI.

horustek.info | [email protected]

O hardware, cuja função é fornecer o ponto de

acesso de um computador a uma rede de

computadores, é

a) o sistema operacional.

b) a placa-mãe.

c) a unidade central de processamento.

d) a placa (ou interface) de rede.

horustek.info | [email protected]

Considere a seguinte configuração

computador e assinale a opção correta.

de

um

Pentium V 2GHz, 1GB de RAM e 40GB de disco rígido

a) A capacidade total do disco rígido é 41GB.

b) A capacidade dos dispositivos de entrada/saída é

40GB.

c) A capacidade da memória somente de leitura é

41GB.

d) A capacidade da memória principal é 1GB

horustek.info | [email protected]

Em relação a hardware e software, é correto afirmar:

a) Para que um software aplicativo esteja pronto

para execução no computador, ele deve estar

carregado na memória flash.

b) O fator determinante de diferenciação entre um

processador sem memória cache e outro com esse

recurso reside na velocidade de acesso à memória

RAM.

c) Processar e controlar as instruções executadas no

computador é tarefa típica da unidade de aritmética e

lógica.

horustek.info | [email protected]

d) O pendrive é um dispositivo de armazenamento

removível, dotado de memória flash e conector USB,

que pode ser conectado em vários equipamentos

eletrônicos.

e) Dispositivos de alta velocidade, tais como discos

rígidos e placas de vídeo, conectam-se diretamente

ao processador.

horustek.info | [email protected]

Analise as seguintes afirmativas acerca dos

componentes de um PC:

1. USB é um tipo de barramento bastante popular,

utilizado para conectar diversos dispositivos e

periféricos a um microcomputador.

2. A memória flash é uma memória apenas de leitura

utilizada em cartões de memória, pen drives, mp3

players.

3. SATA é um tipo de conexão para a comunicação

entre o computador e dispositivos de armazenamento

em massa.

horustek.info | [email protected]

Assinale a alternativa correta:

a) Apenas uma das afirmativas é verdadeira.

b) Apenas as afirmativas 1 e 2 são verdadeiras.

c) Apenas as afirmativas 1 e 3 são verdadeiras.

d) Apenas as afirmativas 2 e 3 são verdadeiras.

e) As afirmativas 1, 2 e 3 são verdadeiras.

horustek.info | [email protected]

Nos computadores PC (Personal Computer), a

interface para discos rígidos que utiliza cabos de

quarenta ou oitenta fios paralelos para

transferência de dados é a Padrão

a) SATA

b) JUMPER

c) IDE/ATA

d) DVD/RAM

e) RAID/SATA

horustek.info | [email protected]

Dispositivo de acesso seqüencial é

a) o disquete.

b) o zip drive.

c) a fita Magnética.

d) o CD-ROM.

e) o DVD-ROM

horustek.info | [email protected]

Analise as três definições abaixo:

I. Conector acoplado à placa-mãe de um

microcomputador, disponível para instalação de

dispositivos, tais como: placas de memória, placas de

periféricos, etc.

II. Memória existente nos microcomputadores que

não perde as informações quando este é desligado,

sendo, portanto, utilizada para guardar os códigos

básicos de operação do equipamento e suas rotinas

de inicialização e auto-teste, que não podem ser

alteradas.

horustek.info | [email protected]

III. Dispositivo de entrada que captura imagens, fotos

ou desenhos, transferindo-os para arquivos gráficos

armazenáveis no computador.

Essas

definições

correspondem,

correta

e

respectivamente, a

a)Slot, BIOS e OCR.

b)Sparc, RAM e digitalizer.

c) PCC, ROM e OCR.

d) Slot, ROM e scanner.

e) BIOS, RAM e scanner.

horustek.info | [email protected]

Com relação aos componentes de hardware de

microcomputadores, a

a) RAM é uma memória de armazenamento

temporário, cujos dados são utilizados pela CPU, na

execução das tarefas.

b) RAM, ao contrário da memória ROM, é uma área

de armazenamento definitivo e seu conteúdo

somente é alterado ou apagado através de

comandos específicos.

c) interface AGP, um dispositivo do tipo E/S, é

utilizada,

principalmente,

para

conexão

de

impressoras.

horustek.info | [email protected]

d) interface AGP é o dispositivo responsável pela

comunicação entre o processador e memória cache.

e) instalação de gravadores de DVD nos

computadores atuais só foi possível, graças a

tecnologia SCSI que conecta esse dispositivo.

horustek.info | [email protected]

Memória de alta velocidade, normalmente

composta por registradores, que contribui para

aumento de velocidade em operações repetidas:

a)Disco óptico.

b)RAM.

c) ROM.

d) HD

e) Cache

horustek.info | [email protected]

01) O equipamento que permite efetuar comunicação

de dados por intermédio de uma linha telefônica é:

A)

B)

C)

D)

E)

a Placa Mãe.

a CPU.

a ROM.

o Modem.

a Winchester.

horustek.info | [email protected]

02) O periférico que apenas permite a saída de

informações (unidade exclusivamente de saída) é:

A)

B)

C)

D)

E)

o scanner.

o disquete.

a plotter.

o teclado.

o mouse.

horustek.info | [email protected]

03) Uma UPS é como se costuma chamar:

A)

B)

C)

D)

E)

uma bateria.

um no-break.

uma placa de rede.

um barramento plug-and-play.

um tipo de porta para dispositivos.

horustek.info | [email protected]

04) As tecnologias denominadas Matriz passiva e

Matriz ativa são utilizadas em monitores de vídeo de:

A)

B)

C)

D)

E)

CRT monocromático.

LCD monocromático.

CRT colorido.

LCD colorido.

CRT colorido ou monocromático.

horustek.info | [email protected]

05) Um monitor de vídeo de 15 polegadas significa

que o tamanho é representado pela medida:

A)

B)

C)

D)

E)

somada dos quatro lados da tela.

da horizontal da tela.

da vertical da tela.

somada da altura mais a largura da tela.

da diagonal da tela.

horustek.info | [email protected]

06) Uma placa de hardware, tal como placa de vídeo,

placa de som ou placa de rede, por exemplo, que fica

“dentro” da placa-mãe e não pode ser retirada é uma

placa:

A) Guest.

B) Host.

C) Slave.

D) Offboard.

E) Onboard.

horustek.info | [email protected]

07) Estrutura da arquitetura de um computador

formada basicamente por registradores, nos quais

são armazenados os dados e instruções correntes:

A)

B)

C)

D)

E)

Unidade Lógica e Aritmética.

Memória RAM.

Unidade central de processamento.

Hard-disk.

Unidade de controle (de programas).

horustek.info | [email protected]

08) Corresponde a hardware:

A) o antivírus, a CPU e a leitora de CD.

B) o disco rígido, o sistema operacional e o pendrive.

C) o disquete, a leitora de DVD e programa de

backup.

D) a CPU, o barramento de memória e o modem.

E) o barramento de memória, o browser e o disco

rígido.

horustek.info | [email protected]

09) Basicamente, as funções de cálculo/controle,

armazenamento

temporário

de

dados

e

leitura/gravação de dados são realizadas em um

microcomputador, respectivamente, nos dispositivos:

A) Periféricos, EPROM e ROM.

B) CPU, barramento e ROM.

C) CPU, RAM e periféricos.

D) ROM, CPU e SLOT.

E) SLOT, EPROM e periféricos.

horustek.info | [email protected]

10) São tipos de computadores:

A)

B)

C)

D)

E)

Mainframe e Word.

Excel e Windows.

Microcomputador e Internet.

Mainframe e minicomputador.

Microcomputador e Windows.

horustek.info | [email protected]

11) Os dispositivos de armazenamento considerados

não-voláteis são apenas:

A)

B)

C)

D)

E)

RAM e ROM.

RAM e Cache.

RAM e HD.

ROM e HD.

ROM e Cache.

horustek.info | [email protected]

12) A área de armazenamento temporário onde os

dados freqüentemente utilizados pelo processador

são armazenados para acesso rápido, é a:

A)

B)

C)

D)

E)

ROM

EDO

CACHE

SDRAM

DDRAM

horustek.info | [email protected]

13) As memórias cache de nível 1 (L1) e de nível 2

(L2) são encontradas nos:

A)

B)

C)

D)

E)

processadores.

buffers de disco.

buffers de memória.

slots da placa-mãe.

pentes de memórias.

horustek.info | [email protected]

14) A hierarquia de sistemas de armazenamento, de

acordo com a velocidade e custo decrescentes, pode

ser organizada pela seqüência dos dispositivos:

A) cache, disco ótico, disco magnético, memória principal

e registradores.

B) memória principal, registradores,

cache, disco

magnético e disco óptico.

C) memória principal, cache, registradores, disco ótico e

disco magnético.

horustek.info | [email protected]

D) registradores, cache, memória principal, disco

magnético e disco óptico.

E) registradores, memória principal, cache, disco ótico e

disco magnético.

horustek.info | [email protected]

15) Quanto ao armazenamento de dados, é correto

afirmar que:

A) CD-ROMs podem ter a capacidade máxima de

2048 MB.

B) O disco rígido (HD) é um exemplo de memória

RAM.

C) O disco DVD-R pode ser gravado em gravadores

DVD+R e o disco DVD+R também pode ser gravado

em DVD-R.

horustek.info | [email protected]

D) O Pen Drive é um dispositivo constituído com

memória flash, ou seja, preserva seu conteúdo sem a

necessidade de fonte de alimentação.

E) O disquete possui um mecanismo de proteção à

integridade dos dados nele armazenados, mesmo

que seja ejetado durante uma tarefa de leitura ou

gravação

horustek.info | [email protected]

16) Considere as afirmativas:

I. Levando em conta que um byte representa um

único caractere, o tamanho dos arquivos residentes

nas unidades de armazenamento do computador será

medido em bytes ou seus múltiplos, tais como,

Kilobytes, Megabytes, Gigabytes etc.

II. Cada arquivo armazenado no disco rígido do

computador pode ocupar o espaço de até 1024

kilobytes (Kb).

horustek.info | [email protected]

III. Cada pasta ou diretório pode conter até 1024

arquivos e, então, a sua medição de capacidade

máxima passa a ser em megabyte (Mb).

IV. O armazenamento de dados em disquete de três

polegadas e meia, pode alcançar, no máximo, 1,44

Mb.

horustek.info | [email protected]

Em relação ao armazenamento de dados no ambiente

Windows, é correto o que consta APENAS em

A) II e III.

B) I e IV.

C) I, II e III.

D) I, II e IV.

E) II, III e IV.

horustek.info | [email protected]

O disco rígido (HD) é o dispositivo de

hardware

a)no qual residem os arquivos do sistema

operacional e todo o espaço de trabalho das

memórias principal e cache L1.

b)que contém apenas os arquivos do

sistema operacional.

horustek.info | [email protected]

c) que contém apenas os documentos

resultantes da execução dos softwares

instalados no computador.

d) onde residem os arquivos do sistema

operacional e todo o espaço de trabalho

das memórias principal e cache L2.

e) no qual podem ser gravados os arquivos

do sistema operacional, os arquivos

decorrentes dos aplicativos instalados no

computador e os documentos produzidos

pelo Office.

horustek.info | [email protected]

Sobre o significado do hardware, podese afirmar que:

a) É a parte física do computador.

b) São componetes eletronicos como

programas de computador.

c) É a memória que torna o computador util

para uso.

d) Faz parte de um conjuto de programas

como Word, Excel entre outros.

e) É a parte lógica do computador, ou seja,

a memória.

horustek.info | [email protected]

Podemos afirmar que:

a)um caractere corresponde a um Bit.

b)um bit é composto por 8 Bytes.

c)um bit é a menor fatia de uma informação.

d)um BIT é representado por (0 ou 1),

dependendo do código ASCII ou EBCDIC.

e) um caractere corresponde a 8 Bytes.

horustek.info | [email protected]

O termo Byte significa:

a) troca de informações entre a CPU e a

memória principal.

b) troca de informações entre a CPU e

memória secundária.

c) Termo ASCII para representar um

caractere.

d) Conjunto de 8 Bits.

e) Memória localizada dentro da CPU

também conhecido como (L1).

horustek.info | [email protected]

Quantos Bytes há em um MB de memória

RAM?

a) 1.000.000

b) 1.024.000

c) 1.024.048

d) 1.048256

e) 1.048.576

horustek.info | [email protected]

O dispositivo do computador que busca

informações na memória principal,

executa tais instruções, busca as

próximas instruções e também as

processa e, assim sucessivamente,

milhões de vezes por segundo é:

a) CPU

b) Hardware

c) Software

d) periféricos de entrada e de saída de

dados.

horustek.info | [email protected]

Os principais elementos que compõem

uma Unidade Central de Processamento

são:

a)Unidade de controle e unidade lógica e

aritmética.

b)Unidade de saída e mouse.

c)Teclado e unidade de saída.

d)Unidade de Controle e teclado.

e)Unidade Aritmética e unidade lógica.

horustek.info | [email protected]

Marque a opção que apresenta um

arranjo de vários discos rígidos, formado

para aumentar a taxa de transferência e a

confiabilidade dos dados armazenados

nos discos rígidos.

a)AGP

b)CISC

c) UART

d) SMART

e) RAID

horustek.info | [email protected]

O elemento que ajuda a minimizar a

diferença de desempenho entre o

processador e demais componentes dos

computadores atuais é

a)o barramento PCI.

b)o barramento USB.

c) a memória cache.

d) a memória principal.

e) o disco rígido.

horustek.info | [email protected]

Nos dias atuais, cresce a importância

dos microcomputadores como recurso

indispensável

ao

aumento

da

produtividade. Os discos rígidos mais

modernos empregam uma tecnologia

com

melhor

desempenho

e

as

impressoras

são

conectadas

aos

microcomputadores por meio de um

barramento que possibilita maiores taxas

de transferência. Essa tecnologia e esse

barramento

são

conhecidos,

respectivamente, pelas siglas:

horustek.info | [email protected]

a) DDR e USB.

b) DDR e AGP.

c) SATA e AUI.

d) SATA e AGP.

e) SATA e USB.

horustek.info | [email protected]

Com base na arquitetura de um

microcomputador, o barramento válido e

exclusivo para instalação de interfaces

gráficas (placas de vídeo), é:

a) PCI

b) ISA

c) AGP

e) IDE

e) Serial

horustek.info | [email protected]

Com relação aos diversos dispositivos

de Hardware de um computador típico,

incluindo aqui os possíveis periféricos,

leia as seguintes afirmações.

I A memória RAM é formada por circuitos

de memória colocados em slots

especificados da placa mãe, e é usada

para armazenar os arquivos e programas

que estão sendo executados, como uma

espécie de mesa de trabalho. Todo o seu

conteúdo se perde ao desligar o

computador.

horustek.info | [email protected]

II As memórias ROM, também chamadas

de secundárias, tem função parecida,

porém armazenam apenas dados e têm

seu conteúdo preservado mesmo quando

se desliga o computador.

III Tanto as memórias RAM quanto ROM

são medidas em múltiplos de HZ (mega,

giga e etc).

horustek.info | [email protected]

Está correto o que se afirma em:

a) Somente I

b) Somente II

c) Somente III

d) Todas

e) Nenhuma

horustek.info | [email protected]

SOs

horustek.info | [email protected]

SOs

horustek.info | [email protected]

OSs

•comunidade

•CLI/GUI

•custo “ZERO”

•LIVE “distros”

•base (ainda) restrita

•ReiserFS, Ext3,FAT32,

NTFS

•segurança

•imunidade

horustek.info | [email protected]

A primeira camada de

microcomputador contém o:

a) Sistema Operacional.

b) BOOT

c) CMOS

d) BIOS

e) Kernel

software

de

um

horustek.info | [email protected]

Os programas, normalmente instalados no MBR

do Disco Rígido, que permitem ao usuário

escolher entre dois

ou mais

sistemas

operacionais instalados

na máquina

são

conhecidos

como Gerenciadores

de Boot.

Um dos mais comuns gerenciadores de boot

para o ambiente Linux é o:

(A) Lilo

(B) KDE

(C) Gnome

(D) Mandriva

(E) Red Hat

horustek.info | [email protected]

Considere as seguintes declarações sobre o sistema

Linux:

I. Os caracteres minúsculos e maiúsculos são tratados de

forma diferente.

II. Não existe arquivos com a extensão .EXE para

programas executáveis.

III. Os arquivos que terminam com um asterisco são

considerados ocultos.

É correto o que se afirma em

(A) III, apenas.

(B) II e III, apenas.

(C) I e III, apenas.

(D) I e II, apenas.

(E) I, II e III.

horustek.info | [email protected]

Os arquivos ISO, disponíveis para várias

distribuições Linux, são

(A) cópias dos arquivos de instalação do Linux.

(B) cópias da certificação dos sistemas Linux.

(C) textos dos programas de certifica ção dos

sistemas inux.

(D) imagens binárias dos sistemas Linux

certificados.

(E) imagens binárias dos CDs de instalação dos

sistemas Linux.

horustek.info | [email protected]

No Sistema Operacional Linux, para

recuperar-se um BackUp criado com o

comando TAR, deve-se utilizar a opção

a) TAR -file

b) TAR -c

c) TAR -v

d) TAR -x

e) TAR -history

horustek.info | [email protected]

No sistema operacional Linux, o comando

a) pwd mostra a senha de sua conta.

b) mkdir destrói um diretório.

c) shutdown -r +5 faz com que o sistema reinicie

após cinco minutos.

d) who mostra a versão do Linux e a quantidade

de memória do computador.

e) ls lista os usuários conectados na máquina via

rede.

horustek.info | [email protected]

Com relação aos comandos utilizados para organização

e manipulação de diretórios e arquivos no

Sistema Operacional Linux, as permissões dos

arquivos podem ser definidas com o uso do comando

chmod. Para um arquivo que

inicialmente

está

com as permissões -rwxrwxrwx, é correto afirmar

que, ao se executar o comando chmod 755

nome_do_arquivo para o referido arquivo, as suas

permissões

a) serão mantidas como inicialmente

b) passam a ser -w-r-xr-x.

c) passam a ser rwxr-xr-x.

d) passam a ser - - - - w- - w-.

e) passam a ser r-xr-xrwx.

horustek.info | [email protected]

Numa máquina Linux, o comando, seguido pelo

endereço IP, para verificar se a rede foi

configurada corretamente, é o

a) conf

b) xterm

c) spell

d) ping

e) traceroute

horustek.info | [email protected]

Em um sistema operacional Linux, o

comando:

a) kill serve para reinicializar o sistema.

b) ls serve para mover um arquivo.

c) man serve para obter documentação online.

d) clear serve para limpar a memória do

computador

e) pwd serve para alterar a senha do

computador (password) do usuário.

horustek.info | [email protected]

No processo de instalação do Linux, as

principais bibliotecas de sistema e os

arquivos de configuração e scripts de ficam

armazenados nos seguintes diretórios.

a)

b)

c)

d)

e)

/bin e /etc.

/bin e /root.

/lib e /etc.

/lib e /root.

/lib e /sys.

horustek.info | [email protected]

Em um sistema operacional, o kernel é

a) um computador central, usando um

sistema operacional de rede, que

assume o papel de servidor de acesso para

os usuários da rede.

b) a técnica usada para permitir que um

usuário dê instruções para a máquina,

usando instruções gráficas.

horustek.info | [email protected]

c) o processo de intervenção do sistema

operacional durante a execução de um

programa. Tem como utilidade desviar o

fluxo de execução de um sistema para uma

rotina especial de tratamento.

horustek.info | [email protected]

d) o núcleo do sistema, responsável

pela administração dos recursos do

computador, dividindo-os entre os vários

processos que os requisitam. No caso do

Linux, o Kernel é aberto, o que permite

sua alteração por parte dos usuários.

e) um pedido de atenção e de serviço feito

à CPU.

horustek.info | [email protected]

01 Um usuário com status de root é capaz de

alterar a senha de outro usuário por meio do

comando pwd.

horustek.info | [email protected]

02 É possível mudar a permissão de acesso de

um arquivo para um usuário ou grupo de usuários

por meio do comando chmod

horustek.info | [email protected]

03 É possível criar um link simbólico de um

determinado arquivo para um usuário por meio do

comando ln -s.

horustek.info | [email protected]

04 O módulo shell de um sistema operacional

tem, principalmente, a função de

(A) gerenciar o sistema de arquivos.

(B) controlar a interface com os usuários.

(C) armazenar o código de máquina.

(D) gerenciar os dispositivos de hardware.

(E) manipular as funções centrais do sistema.

horustek.info | [email protected]

05 A condição em que um sistema Unix se

encontra quando NÃO responde aos comandos

denomina-se

(A) hung

(B) wait

(C) idle

(D) fork

(E) bug

horustek.info | [email protected]

06 Existem duas maneiras de se tornar um

superusuário: realizando logon no sistema

diretamente como

root ou executando o

comando su enquanto

logado como outro

usuário com menores privilégios.

horustek.info | [email protected]

07 No comando $chmod u+rw arquivo1.txt do

Linux,

(A)o dono do arquivo pode ler, gravar e executar o

arquivo.

(B)todos os usuários têm permissões para ler o

arquivo.

(C)outros usuários, exceto o dono podem gravar

no arquivo.

(D)o grupo dono do arquivo pode executar.

(E)o dono do arquivo tem permissão de ler e

gravar

horustek.info | [email protected]

horustek.info | [email protected]

Um pouco de história...

horustek.info | [email protected]

•anel

•barra

•estrela

Topologias

horustek.info | [email protected]

Network

horustek.info | [email protected]

horustek.info | [email protected]

WiFi

horustek.info | [email protected]

PAN

LAN

MAN

WAN

Redes

horustek.info | [email protected]

IPV4

a.b.c.d*

0 a 255

IPV6

a.b.c.d.e.f.g.h

IP

0 a 65535

(#0000 a #FFFF)

horustek.info | [email protected]

REDES ESPECIAIS

127.0.0.1 (localhost)

192.168.x.y

10.x.y.z

IP

horustek.info | [email protected]

TCP/IP

•HTTP

•FTP

•SMTP

•POP3

Protocolos

horustek.info | [email protected]

•Roteador

•Backbone

•Switch

•DNS

•DHCP

Conceitos

horustek.info | [email protected]

•Gateway/proxy

•VPN

•Porta

•Servidor

•Serviço

•Host

Conceitos

horustek.info | [email protected]

•Criptografia

•SSL

•Telnet

•SSH

Conceitos

horustek.info | [email protected]

horustek.info | [email protected]

horustek.info | [email protected]

O envio e o recebimento de mensagens de correio eletrônico contendo

documentos e imagens anexos podem ser realizados por meio do

software

a) Hyper Terminal.

b) Skype.

c) Adobe Acrobat.

d) Microsoft Outlook.

e) Microsoft Publisher

horustek.info | [email protected]

Desde que autorizado, é possível copiar a figura contida na página web

utilizando-se o seguinte procedimento: clicar essa figura com o botão

direito do mouse, selecionar, na lista disponibilizada, a opção Salvar imagem

como e, a seguir, clicar o botão Salvar.

( ) Certo

( ) Errado

Para se fazer uma cópia do arquivo pas.zip, é necessária a instalação do

software Winzip ou Linuxzip no computador em uso.

( ) Certo

( ) Errado

horustek.info | [email protected]

Com relação a conceitos de Internet e de intranet, julgue os itens

subsequentes.

A terceira geração de padrões e de tecnologias de telefonia móvel,

denominada 3G, permite conexão com a Internet.

( ) Certo

( ) Errado

O procedimento de copiar arquivo de um sítio da Internet para o computador

pessoal é denominado download, ao passo que o procedimento para

transferir arquivos do computador para a Internet é chamado upload.

( ) Certo

( ) Errado

horustek.info | [email protected]

No endereço https://www.mi.gov.br, o termo https refere-se à intranet do

Ministério da Integração Nacional.

( ) Certo

( ) Errado

O Internet Explorer e o BrOffice são exemplos de navegadores da Internet.

( ) Certo

( ) Errado

O termo Wi-Fi é entendido como uma tecnologia de interconexão entre

dispositivos sem fios na qual é usado o protocolo IEEE 802.11.

( ) Certo

( ) Errado

horustek.info | [email protected]

No que se refere a tecnologias da informação, Internet e intranet, julgue os

seguintes itens.

As ferramentas de navegação na Internet, também conhecidas como

browsers, servem para acessar páginas e fazer downloads de arquivos

contendo textos e(ou) imagens para o computador e permitem a interação

entre usuários, por meio de programas de chat e e-mail via Web.

( ) Certo

( ) Errado

Intranets são redes que utilizam os mesmos recursos e protocolos da

Internet, mas são restritas a um grupo predefinido de usuários de uma

instituição específica.

( ) Certo

( ) Errado

horustek.info | [email protected]

Antivírus, worms, spywares e crackers são programas que ajudam a

identificar e combater ataques a computadores que não estão protegidos por

firewalls.

( ) Certo

( ) Errado

Os sistemas de informação são soluções que permitem manipular as

informações utilizadas pelas organizações, por meio de tecnologias de

armazenamento, acesso e recuperação de dados relevantes, de forma

confiável.

( ) Certo

( ) Errado

horustek.info | [email protected]

A responsabilidade pela segurança de um ambiente eletrônico é dos usuários.

Para impedir a invasão das máquinas por vírus e demais ameaças à

segurança, basta que os usuários não divulguem as suas senhas para

terceiros.

( ) Certo

( ) Errado

As redes wireless possuem a vantagem de permitir conexão à Internet, mas

não permitem a conexão à intranet por se tratar de rede corporativa local.

( ) Certo

( ) Errado

horustek.info | [email protected]

O navegador Internet Explorer 7.0 possibilita que se alterne de um sítio para

outro por meio de separadores no topo da moldura do browser, fato que

facilita a navegação.

( ) Certo

( ) Errado

O Outlook Express possui recurso para impedir a infecção de vírus enviados

por e-mail.

( ) Certo

( ) Errado

Uma VPN permite o acesso à Intranet usando-se um túnel na internet.

( ) Certo

( ) Errado

horustek.info | [email protected]

A opção de troca de usuários, após a realização do login no sistema

Windows XP, permite a execução de tarefas por um usuário sem a

interferência de outro usuário, que pode acessar o sistema usando conta e

senha próprios.

( ) Certo

( ) Errado

A ferramenta mais adequada para se fazer o gerenciamento de pastas e

arquivos no ambiente Windows é o Internet Explorer, que permite organizar

as informações de maneira estruturada e hierárquica.

( ) Certo

( ) Errado

horustek.info | [email protected]

Analise as seguintes afirmações relativas à Internet.

I - Plug-ins são aplicativos que acrescentam recursos adicionais para

navegadores da WWW. Com o auxilio de plug-ins os navegadores podem

exibir muito mais que apenas hipertextos.

II - Utilizando o FTP pode-se acessar e operar outro computador da Internet

De forma remota, executando programas ou mesmo controlando o próprio

sistema operacional, desde que se possua as permissões necessárias.

III - Um Hyperlink indica de forma convencionada quais as palavras, frases,

imagens e demais objetos a partir dos quais pode-se obter mais informações.

Cada um desses objetos está relacionado a uma página em um computador

próximo ou distante, que é apresentada quando o respectivo objeto é clicado.

IV - Um servidor POP3 armazena as mensagens enviadas para os usuários.

O programa de correio eletrônico utiliza o protocolo POP3 para recuperar

estas mensagens no servidor e transferi-Ias para o microcomputador do

usuário.

horustek.info | [email protected]

Estão corretas:

a) I, II e III

b) I, II e IV

c) II, III e IV

d) III e IV

e) I e II

horustek.info | [email protected]

Ao acessar a Internet, é comum o uso de senhas em diversas aplicações:

a senha do provedor, da conta de e-mail, de contas bancárias entre outras.

Recomenda- se que uma senha tenha pelo menos oito caracteres (letras,

números e símbolos), seja simples de digitar e fácil de lembrar.

Assinale a alternativa incorreta:

a) Uma senha ( password) na Internet, ou em qualquer sistema computacional,

serve para autenticar o usuário, ou seja, é utilizada no processo de verificação

da identidade do usuário, assegurando que este é realmente quem diz ser.

b) Deve-se utilizar sempre a mesma senha, para todas as contas na Internet.

c) Se você fornece sua senha para uma outra pessoa, esta poderá utilizá-la

para se passar por você na Internet.

d) O seu sobrenome, números de documentos, placas de carros, números de

telefones e datas de aniversário não são consideradas senhas seguras. Esses

dados são muito fáceis de se obter e podem ser utilizados em tentativas de

autenticação.

horustek.info | [email protected]

Em relação à tecnologia Internet e suas aplicações mais conhecidas, tais como

transferência de arquivos, correio eletrônico, etc. podemos afirmar que:

a) A maioria das aplicações mais conhecidas da Internet usa UDP. Entre essas

aplicações destacamos: Telnet (login remoto), SMTP (para correio eletrônico),

FTP (para transferência de arquivo) e HTTP (para a Web).

b) A maioria das aplicações mais conhecidas da Internet usa TCP. Entre essas

aplicações destacamos: Telnet (login remoto), SMTP (para correio eletrônico),

FTP (para transferência de arquivo) e HTTP (para a Web).

c) A maioria das aplicações mais conhecidas da Internet distribui a utilização

entre os serviços TCP e UDP. Telnet (login remoto), FTP (para transferência de

arquivo) e HTTP (para a Web) usam serviços TCP enquanto o SMTP (para

correio eletrônico) usa UDP.

d) Telefone por Internet, áudio sob demanda e a videoconferência são aplicações

multimídia que utilizam o serviço TCP/UDP da Internet.

horustek.info | [email protected]

O esquema de gerenciamento de nomes, hierárquico e distribuído, que define a

sintaxe dos nomes na Internet é o:

a) FTP

b) DNS

c) WWW

d) IP

horustek.info | [email protected]

Uma Intranet tradicional é

A) uma rede padrão LAN, que utiliza o protocolo TCP/IP para comunicação.

A) uma rede corporativa que utiliza o protocolo IPX da Internet para seu transporte

fundamental.

C) composta por inúmeras redes de empresas distintas.

A) uma rede privativa que permite fácil acesso à Internet, utilizando o protocolo

TCP/IP, diferentemente de uma Extranet.

A) uma rede na qual não podemos ter servidores, existindo apenas máquinas de

usuários.

horustek.info | [email protected]

HTML x HTTP x WWW x www

Atenção!

horustek.info | [email protected]

• 32 milhões de livros, 750 milhões de

artigos, 25 milhões de músicas, 500

milhões de imagens, 500 mil filmes, 3

milhões de programas de televisão e 100

bilhões de páginas web (50 PetaBytes)

• Web completou 1324 ExaBytes em 2013!

(1.324.000.000.000.000.000.000 Bytes)

horustek.info | [email protected]

horustek.info | [email protected]

•phishing

•spoofing

•sniffing

•spyware

•adware

•worms, vírus, trojans

•malware(*)

•backdoor

Segurança

horustek.info | [email protected]

horustek.info | [email protected]

horustek.info | [email protected]

horustek.info | [email protected]

horustek.info | [email protected]

horustek.info | [email protected]

horustek.info | [email protected]

horustek.info | [email protected]

horustek.info | [email protected]

horustek.info | [email protected]

horustek.info | [email protected]

horustek.info | [email protected]

horustek.info | [email protected]

horustek.info | [email protected]

Google é um serviço que permite a realização de buscas avançadas

por meio da combinação de resultados ou da inclusão de palavraschave. A busca por uma expressão inteira, por exemplo, Caixa

Econômica, no Google pode ser feita a partir da digitação do trecho

A) \*caixa econômica*/

B) “caixa econômica”

C) _ caixa_econômica_

D) (caixa econômica)

E) {caixa econômica}

horustek.info | [email protected]

Na configuração padrão do Microsoft Outlook, o grupo de mensagens Caixa

de Saída contém:

a) As mensagens recebidas pelo usuário que já foram lidas e podem ser

excluídas.

b) As mensagens excluídas pelo usuário mas que ainda podem ser recuperadas.

c) As mensagens enviadas pelo usuário mas que ainda não foram despachadas

para o destinatário final.

d) As mensagens enviadas pelo usuário e que já chegaram ao destinatário final.

horustek.info | [email protected]

Sobre o serviço de correio eletrônico não podemos afirmar que:

a) Para uma caixa postal receber uma mensagem o usuário não precisa estar

conectado à Internet.

b) As mensagens somente podem conter texto.

c) No formato user@host, user representa o usuário e host o computador onde

sua caixa postal está armazenada.

d) A troca de e-mail se dá entre usuários que estejam online ou não.

horustek.info | [email protected]

Em uma página aberta no Internet Explorer, após “clicar” com o mouse dentro

da página, o profissional pressiona uma combinação de teclas CTRL-F. Com esta

operação ele pretende

A) fazer a correção ortográfica no texto da página presente.

B) abrir o menu de opções da Internet.

C) exibir a barra de ferramentas.

D) exibir codificação Europeu ocidental (Windows).

E) localizar uma palavra ou um texto na página presente.

horustek.info | [email protected]

horustek.info | [email protected]

horustek.info | [email protected]

horustek.info | [email protected]

horustek.info | [email protected]

horustek.info | [email protected]

horustek.info | [email protected]

horustek.info | [email protected]

horustek.info | [email protected]

horustek.info | [email protected]

horustek.info | [email protected]

horustek.info | [email protected]

Painel de controle

horustek.info | [email protected]

horustek.info | [email protected]

horustek.info | [email protected]

horustek.info | [email protected]

Painel de controle

horustek.info | [email protected]

horustek.info | [email protected]

Windows Explorer

horustek.info | [email protected]

horustek.info | [email protected]

UAC

horustek.info | [email protected]

UAC

horustek.info | [email protected]

Painel de controle

horustek.info | [email protected]

Iniciar

horustek.info | [email protected]

Windows 10

horustek.info | [email protected]

Novo

PCs sem Windows

Atualização

Windows 7, 8, 8.1 (originais)

- reversível -

Windows 10

horustek.info | [email protected]

Windows 10

horustek.info | [email protected]

Windows 10

horustek.info | [email protected]

Windows 10

horustek.info | [email protected]

Ações

Windows 10

horustek.info | [email protected]

Windows 10

horustek.info | [email protected]

Windows 10

horustek.info | [email protected]

Modern (ex Metro) UI

Live Tiles

Windows 10

horustek.info | [email protected]

OSs

•MS

•GUI

•alto custo

•sem LIVE

•ampla base

•FAT32, NTFS

•inseguro

•infectável

•não é retro-compatível

horustek.info | [email protected]

No Windows temos o utilitário Scandisk.

Qual é a sua função?

a) Colocar todos os setores pertencentes

ao mesmo arquivo de maneira contígua no

disco rígido.

b) Verificar e corrigir erros em arquivos ou

pastas, além de detectar defeitos na

superfície do disco, demarcando áreas

defeituosas.

horustek.info | [email protected]

c) Possibilitar a localização exata de

arquivos e pastas no disco rígido.

d) Compactar a informação do disco e com

uma codificação que reduza o espaço em

disco utilizado.

e) Otimizar a velocidade de acesso aos

dados gravados no disco rígido.

horustek.info | [email protected]

No Windows XP:

A) um arquivo só pode ser lido se estiver fora da pasta

raiz.

B) os disquetes, por padrão, são lidos ou gravados na

unidade denominada unidade C:

C) a barra de tarefas é capaz de mostrar até oito

programas que estão sendo executados.

D) um arquivo pode ser renomeado através de um clique

do mouse no botão Iniciar e depois na opção Renomear.

E) os arquivos dos programas que nele são instalados,

via de regra, são armazenados na pasta Arquivos de

programas.

horustek.info | [email protected]

O

sistema Windows não permite a

formatação da unidade de disco em que

foi instalado.

horustek.info | [email protected]

Alternar rapidamente entre duas janelas

abertas no Windows é conseguido com

SHIFT+TAB.

horustek.info | [email protected]

Conforme a configuração padrão do

Windows XP, podemos recuperar arquivos

excluídos

da

lixeira

através

da

combinação de teclas CTRL+Z.

horustek.info | [email protected]

No Windows Explorer, a barra de títulos

indica o nome do arquivo que será aberto.

horustek.info | [email protected]

Em relação aos recursos do Painel de

Controle do Windows, para saber a

identificação de um computador na rede

deve-se usar o recurso Opções de

acessibilidade.

horustek.info | [email protected]

Acerca do Microsoft Windows, em sua

configuração padrão, um arquivo apagado

com

o

auxílio

da

tecla

CTRL

não poderá ser restaurado, mesmo que

ele esteja em um CD-ROM.

horustek.info | [email protected]

Acerca do Microsoft Windows, em sua

configuração padrão, no Painel de

Controle deve-se configurar as opções de

acessibilidade para permitir o acesso

à Internet via rede corporativa.

horustek.info | [email protected]

No Windows Explorer, para se fazer a

seleção de um conjunto de arquivos não

adjacentes deve-se, antes de dar um

clique sobre cada arquivo a ser

selecionado, pressionar a tecla CTRL.

horustek.info | [email protected]

Conforme a configuração padrão do

Windows XP marque a afirmativa correta:

(A) Podemos recuperar arquivos excluídos

da lixeira através da combinação de teclas

CTRL+Z.

(B) Ao simplesmente arrastar um arquivo

contido em uma unidade de disco para

outra, efetua-se uma remoção.

horustek.info | [email protected]

(C) A operação de exclusão total dos

arquivos de uma determinada unidade de

disco tem o mesmo resultado da

Formatação Completa desta mesma

unidade.

(D) Ícone é um aplicativo de atalho de um

determinado programa executável.

(E) Pode-se efetuar a cópia de disco para

disco através do Windows Explorer.

horustek.info | [email protected]

Inserir um atalho no desktop:

A) é possível mediante o pressionamento

do botão direito do mouse diretamente na

área de trabalho e a escolha de

"Propriedades".

B) é possível mediante o pressionamento

do botão direito do mouse diretamente na

área de trabalho e a escolha de "Novo

Atalho".

C) não é possível.

horustek.info | [email protected]

D) é possível mediante o pressionamento do

botão esquerdo do mouse diretamente na área

de trabalho e a escolha de "Propriedades".

E) é possível mediante o pressionamento do

botão esquerdo do mouse diretamente na área

de trabalho e a escolha de "Novo Atalho".

horustek.info | [email protected]

Quando um arquivo não pode ser alterado

ou

excluído

acidentalmente

deve-se

assinalar em Propriedades do arquivo o

atributo

A)

B)

C)

D)

E)

Criptografar o conteúdo.

Somente leitura.

Gravar senha de proteção.

Proteger o conteúdo.

Oculto.

horustek.info | [email protected]

No Windows XP:

A) um arquivo só pode ser lido se estiver fora da pasta

raiz.

B) os disquetes, por padrão, são lidos ou gravados na

unidade denominada unidade C:

C) a barra de tarefas é capaz de mostrar até oito

programas que estão sendo executados.

D) um arquivo pode ser renomeado através de um clique

do mouse no botão Iniciar e depois na opção Renomear.

E) os arquivos dos programas que nele são instalados,

via de regra, são armazenados na pasta Arquivos de

programas.

horustek.info | [email protected]

Nos sistemas operacionais Windows 2000 e Windows

XP, o único tipo de formatação de discos que oferece

opções como configuração de permissões de

segurança para pastas e arquivos, criptografia e

definição de cotas de disco é o

A)

B)

C)

D)

E)

NTFS

HPFS

FAT

FAT16

FAT32

horustek.info | [email protected]

O Gerenciador de dispositivos do Windows tem,

dentre as suas funções, a atribuição de

A) remover programas aplicativos do computador.

B) atualizar o software de dispositivos de hardware.

C) alterar a BIOS do computador.

D) carregar o sistema operacional no dispositivo de

memória.

E) configurar o dispositivo de hardware para carregar

o sistema operacional.

horustek.info | [email protected]

Em um aplicativo processado no ambiente

operacional do Microsoft Windows XP, um dos

requisitos

especificados

diz

respeito

ao

armazenamento do conteúdo da memória de um

microcomputador no disco rígido que, em seguida,

será desligado, permitindo, entretanto, o retorno ao

estado anterior. Para atender esse requisito, cuja

funcionalidade se insere entre as Propriedades de

Opções de energia, deve-se usar a opção de Ativar

A) Esquemas de energia. B) backup. C) No-break.

D) Restauração do sistema.

E) hibernação.

horustek.info | [email protected]

O Microsoft Windows XP está preparado com

programas e opções que oferecem recursos de

acessibilidade para

I. usuários surdos ou com deficiência auditiva;

II. usuários cegos ou com deficiência visual;

III. pessoas com deficiências motoras.

É correto o que se afirma em

A) I, apenas. B) I, II e III. C) I e III, apenas.

D) II, apenas. E) III, apenas.

horustek.info | [email protected]

Considerando teclado que inclua a tecla com o

logotipo do Windows, para "abrir Meu Computador" e

para "procurar um arquivo ou pasta" pode-se utilizar,

respectivamente, no Windows XP, as teclas de

atalho:

A) Tecla Windows + E e Tecla Windows + F

B) Tecla Windows + R e Tecla Windows + F

C) Tecla Windows + L e Tecla Windows + C

D) Ctrl + R e Alt + F4

E) Ctrl + Shift + E e Ctrl + Shift + Esc

horustek.info | [email protected]

Nos sistemas operacionais Windows 2000 e Windows

XP, o único tipo de formatação de discos que oferece

opções como configuração de permissões de

segurança para pastas e arquivos, criptografia e

definição de cotas de disco é o

A)

B)

C)

D)

E)

NTFS

HPFS

FAT

FAT16

FAT32

horustek.info | [email protected]

O Gerenciador de dispositivos do Windows tem,

dentre as suas funções, a atribuição de

A) remover programas aplicativos do computador.

B) atualizar o software de dispositivos de hardware.

C) alterar a BIOS do computador.

D) carregar o sistema operacional no dispositivo de

memória.

E) configurar o dispositivo de hardware para carregar

o sistema operacional.

horustek.info | [email protected]

Em um aplicativo processado no ambiente

operacional do Microsoft Windows XP, um dos

requisitos

especificados

diz

respeito

ao

armazenamento do conteúdo da memória de um

microcomputador no disco rígido que, em seguida,

será desligado, permitindo, entretanto, o retorno ao

estado anterior. Para atender esse requisito, cuja

funcionalidade se insere entre as Propriedades de

Opções de energia, deve-se usar a opção de Ativar

A) Esquemas de energia. B) backup. C) No-break.

D) Restauração do sistema.

E) hibernação.

horustek.info | [email protected]

•Navegação

•Correio eletrônico

•Grupos de discussão

•Busca e pesquisa

•Backup

Conceitos

horustek.info | [email protected]

•Total

•Diário

•Incremental

•Diferencial

Backup