Professor: Alisson Cleiton

www.alissoncleiton.com.br

Redes de Computadores– Professor Alisson Cleiton dos Santos

REDES DE COMPUTADORES

Alisson Cleiton dos Santos

2009/01

FACULDADE TECNOLÓGICA SÃO MATEUS

Desenvolvimento de Sistemas para Web

Portaria Ministerial nº 2.927 de 17 de Set. de 2004

0/17

Professor: Alisson Cleiton

www.alissoncleiton.com.br

6.

Equipamentos de Redes ......................................................................................... 2

6.1 Hubs ................................................................................................................. 2

6.1.1 Tipos de Hubs .............................................................................................. 2

6.2 Bridges (Pontes) ................................................................................................ 3

6.3 Switch .............................................................................................................. 3

6.4 Roteador ........................................................................................................... 3

6.5 Exercícios .......................................................................................................... 4

7.

Modelo de Referência OSI ...................................................................................... 4

7.1 Introdução......................................................................................................... 4

7.2 Modelo de Referência OSI .................................................................................... 4

7.3 Exercícios .......................................................................................................... 6

8.

Modelo TCP/IP X OSI ............................................................................................. 7

9.

Protocolos de Comunicação .................................................................................... 7

9.1 Introdução a Certificação Digital ........................................................................... 7

9.1.1 Criptografia .................................................................................................. 7

9.1.1.1 Algoritmos Criptográficos ......................................................................... 8

9.1.1.2 Chave Criptográfica ................................................................................. 8

9.2 Tipos De Criptografia .......................................................................................... 8

9.2.1 Criptografia Simétrica.................................................................................... 8

9.2.2 Criptografia Assimétrica ................................................................................. 8

9.2.3 Comparativo ................................................................................................ 9

9.3 Assinatura Digital ............................................................................................... 9

9.4 Certificação Digital ........................................................................................... 10

9.5 CERTIFICADO DIGITAL ...................................................................................... 10

9.5.1 Por que confiar em um certificado digital? ...................................................... 11

9.5.2 Responsabilidades ...................................................................................... 12

9.5.3 Validade .................................................................................................... 13

9.5.4 TCP ........................................................................................................... 14

9.5.5 IP ............................................................................................................. 14

9.5.5.1 Endereço IP .......................................................................................... 14

9.5.5.2 Representação do Endereço IP ................................................................ 15

9.5.5.3 Classes de endereçamento ..................................................................... 15

9.5.5.3.1 Classe A ............................................................................................. 15

9.5.5.3.2 Classe B ............................................................................................. 15

9.5.5.3.3 Classe C ............................................................................................. 15

FACULDADE TECNOLÓGICA SÃO MATEUS

Desenvolvimento de Sistemas para Web

Portaria Ministerial nº 2.927 de 17 de Set. de 2004

1/17

Redes de Computadores– Professor Alisson Cleiton dos Santos

SUMÁRIO

Professor: Alisson Cleiton

6.

Equipamentos de Redes

6.1

Hubs

www.alissoncleiton.com.br

Equipamento que permite a ligação física de cabos provenientes de vários micros. O hub é,

portanto, o centro físico de uma rede estrela. O Hub recebe sinais elétricos e os transmite a

todas as portas.

6.1.1 Tipos de Hubs

Passivos: Concentradores de cabos que não possuem qualquer tipo de alimentação elétrica

são chamados hubs passivos.

Ativos: São hubs que regeneram os sinais que recebem de suas portas antes de enviá-los para

todas as portas. Funcionando como repetidores.

Inteligentes: São hubs que permitem qualquer tipo de monitoramento.

Cascateamento: Existe a possibilidade de conectar dois ou mais hubs entre si. Quase todos os

hubs possuem uma porta chamada “Up Link” que se destina justamente a esta conexão. Basta

ligar as portas Up Link de ambos os hubs, usando um cabo de rede normal para que os hubs

passem a se enxergar.

FACULDADE TECNOLÓGICA SÃO MATEUS

Desenvolvimento de Sistemas para Web

Portaria Ministerial nº 2.927 de 17 de Set. de 2004

2/17

Redes de Computadores– Professor Alisson Cleiton dos Santos

Empilháveis: Esse hub possui uma porta especial em sua parte traseira, que permite a

conexão entre dois ou mais hubs. Essa conexão especial faz com que os hubs sejam

considerados pela rede um só hub e não hubs separados. A interligação através de porta

especifica com o cabo de empilhamento (stack) tem velocidade de transmissão maior que a

velocidade das portas.

Professor: Alisson Cleiton

6.2

www.alissoncleiton.com.br

Bridges (Pontes)

A ponte é um repetidor Inteligente. Ela tem a capacidade de ler e analisar os quadros de dados

que estão circulando na rede. Com isso ela consegue ler os campos de endereçamentos MAC

do quadro de dados. Fazendo com que a ponte não replique para outros segmentos dados que

tenham como destino o mesmo segmento de origem. Outro papel que a ponte em principio

poderia ter é o de interligar redes que possuem arquiteturas diferentes. O bridge não precisa

necessariamente ser um dispositivo dedicado.

6.3

Switch

De maneira geral a função do switch é muito parecida com a de um bridge, com a exceção que

um switch tem mais portas e um melhor desempenho, já que manterá o cabeamento da rede

livre. Outra vantagem é que mais de uma comunicação pode ser estabelecida

simultaneamente, desde que as comunicações não envolvam portas de origem ou destino que

já estejam sendo usadas em outras comunicações.

Existem duas arquiteturas básicas de Switches de rede: "cut-through" e "store-andforward":

Cut-through: apenas examina o endereço de destino antes de re-encaminhar o pacote.

Store-and-forward: aceita e analisa o pacote inteiro antes de o re-encaminhar. Este método

permite detectar alguns erros, evitando a sua propagação pela rede.

Hoje em dia, existem diversos tipos de Switches híbridos que misturam ambas as arquiteturas.

6.4

Roteador

Equipamento que interliga diferentes redes de computadores, funcionando como uma espécie

de “alfândega” da rede. Os roteadores são a alma da Internet. As diversas redes de

computadores que formam a Internet são, na verdade, interligadas por meio desses

equipamentos.

FACULDADE TECNOLÓGICA SÃO MATEUS

Desenvolvimento de Sistemas para Web

Portaria Ministerial nº 2.927 de 17 de Set. de 2004

3/17

Redes de Computadores– Professor Alisson Cleiton dos Santos

Equipamento que se parece muito com um HUB, mas tem um funcionamento melhor. O Switch

é um hub inteligente. Ele tem condições de retransmitir os sinais elétricos apenas para o

destinatário certo, porque tem a capacidade de ler os sinais elétricos e interpretá-los,

entendendo-os como quadros.

Professor: Alisson Cleiton

www.alissoncleiton.com.br

O papel fundamental do roteador é poder escolher um caminho para o datagrama chegar até

seu destino. Em redes grandes pode haver mais de um caminho, e o roteador é o elemento

responsável por tomar a decisão de qual caminho percorrer.

O papel do roteador é interligar redes diferentes (redes independentes), enquanto que papel

dos hub, pontes e switches são de interligar segmentos pertencentes a uma mesma rede.

6.5

Exercícios

7.

Modelo de Referência OSI

7.1

Introdução

Quando as redes de computadores surgiram, elas eram, na sua totalidade, proprietárias, isto é,

uma determinada tecnologia só era suportada por seu fabricante. Não havia a possibilidade de

misturar soluções de fabricantes diferentes, pois não existia compatibilidade. Dessa forma, um

fabricante era responsável pelo fornecimento de praticamente todos os componentes da rede.

Para facilitar a interconexão de sistemas de computador, a ISSO (International Standards

Organization) desenvolveu um modelo de referencia chamado OSI(Open Systems

Interconection), para que os fabricantes pudessem criar protocolos e componentes a partir

desse modelo. O modelo de referência OSI é composto de sete camadas.

7.2

Modelo de Referência OSI

O modelo referência OSI é composto por sete camadas, que são as seguintes:

Modelo da Camada OSI

Camada 7

Aplicação

Camada 6

Apresentação

Camada 5

Sessão

Camada 4

Transporte

Camada 3

Rede

Camada 2

Enlace

FACULDADE TECNOLÓGICA SÃO MATEUS

Desenvolvimento de Sistemas para Web

Portaria Ministerial nº 2.927 de 17 de Set. de 2004

4/17

Redes de Computadores– Professor Alisson Cleiton dos Santos

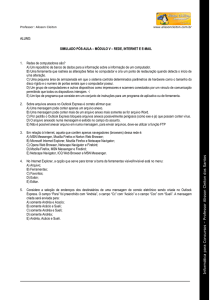

1. Cite os tipos de HUBs.

2. Um HUB inteligente é um HUB que possui?

3. Qual a diferença entre HUB ativo e o HUB passivo?

4. Descreva o repetidor/HUB Classe I e classe II

5. No máximo, quantos centímetros de cabo devem ser descascados para realizar a

crimpagem, mantendo a qualidade da conexão?

6. Cite dois equipamentos ativos e descreva onde utiliazr cada um deles.

7. Cite 2 vantagens e 2 desvantagens do HUB.

8. Você considera melhor realizar o cascateamento de HUBs ou empilhamento de HUBs?

Justifique sua resposta.

9. Em um hub qual o objetivo da portal uplink?

10. Cite 2 vantagens e 2 desvantagens do swtich.

11. Qual a semelhança entre uma bridge e um switch?

12. Em quais situações em uma rede deve-se utilizar um roteador?

Professor: Alisson Cleiton

www.alissoncleiton.com.br

Física

7 – Aplicação – Nessa camada estão os protocolos que envolvem diretamente os aplicativos

do usuário, como correio eletrônico, páginas web etc. São tratados os próprios dados

manipulados pelos usuários por meios das aplicações em seus computadores.

6 – Apresentação – Também chamada de camada de TRADUÇÃO(tradução da voz analógica

para sinais digitais). Responsável por resolver problemas relacionados ao tratamento de dados

em diferentes sistemas. Recebe os dados da camada superior e os transforma em dados que

serão entendidos pelo computador de destino, independentemente de sua plataforma. Ela, por

exemplo, converte formatos de caracteres diferentes (ASCII, Unicode), comprime e

descomprime dados etc. Também como outras tarefas desta camadas termos a compreensão

dos dados e a criptografia. As unidades de dados dessa camada são chamadas Mensagens.

5 – Sessão – Permite que os usuários de computadores diferentes estabeleçam uma sessão

entre eles. Ela, por exemplo, sincroniza a comunicação, verificando se houve falhas na

transmissão e reenviado dados a partir do ponto onde falharam.

4 - Transporte – responsável por garantir que a transferência de dados entre a origem e o

destino seja feita de forma confiável, independentemente da tecnologia de hardware utilizada

pelas outras camadas. Recebe dados da camada superior, divide-os em unidades menores e

repassa-os para a camada inferior (rede). As unidades de dados dessa camada são chamadas

de datagramas.

3 - Rede – Controla a operação da chamada sub-rede. A sub-rede é o conjunto de linhas de

comunicação e roteadores entre dois computadores que querem se comunicar e que estão em

redes locais diferentes. Uma diferença entre a camada de transporte e a de rede é que,

enquanto a de transporte está inteiramente dentro do computador, a de rede encontra-se em

roteadores, normalmente nas empresas de telefonia. As unidades de dados dessa camada são

chamadas de pacotes.

2 - Enlace – Nesta camada são descritos os equipamentos e protocolos que podem tratar dos

dados brutos, dando-lhes significado. As placas de rede, os Switches, as Pontes são

equipamentos que pertencem a esta camada. Os protocolos CSMA/CD, CSMA/CA e as diversas

tecnologias de rede (Ethernet, FDDI, Token Ring, ATM, IEEE 802.11 etc.) também são descritos

como pertencentes a essa camada.

Em geral, as especificações desta camada dividem os dados em quadros(frames), que

permitem o controle de fluxo, o envio livre de erros e o reconhecimento dos dados recebidos de

uma outra estação. Em resumo: o que, para a camada física, é apenas um conjunto de pulsos

elétricos seqüenciados, para a camada de Enlace pode ser entendido como um quadro sendo

transmitindo de uma estação para uma estação Y.

1 - Física – Descreve os equipamentos físicos usados na transmissão dos sinais brutos

(elétricos, luminosos ou eletromagnéticos) e os meios de transmissão. São integrantes desta

camada os cabos (UTP, Fibra óptica, Coaxial), os repetidores, os conectores (RJ-45, BNC) as de

TF, as ondas infravermelhas.

Um exemplo simples de como funciona essas camadas quando você envia um e-mail:

Quando você pressionar o botão Enviar no seu aplicativo de correio eletrônico, é desencadeada

uma série de reações interdependentes para o envio da mensagem:

1) A camada de aplicação de aplicação recebe a mensagem de e-mail a ser enviada e “arruma”

a mensagem em seu protocolo de envio de correios eletrônico

2) A camada de apresentação traduz a mensagem recebida para um formato “geral”, que será

compreendido pela camada de apresentação do computador de destino.

3) A camada de sessão adiciona à mensagem alguns controles que indicarão à camada de

transporte quem será o computador com quem a sessão será estabelecida.

4) A camada de transporte avalia se a mensagem precisa ser divida em pacotes (normalmente

precisa) e o faz, adicionando um número de controle e cada pacote é definido, em cada um

deles, quem é a origem e quem é o destino.

FACULDADE TECNOLÓGICA SÃO MATEUS

Desenvolvimento de Sistemas para Web

Portaria Ministerial nº 2.927 de 17 de Set. de 2004

5/17

Redes de Computadores– Professor Alisson Cleiton dos Santos

Camada 1

Professor: Alisson Cleiton

www.alissoncleiton.com.br

5) A camada de Rede adiciona, aos pacotes, um endereço que os fará identificar, perante a

estrutura da rede, a maneira como localizar o destino.

6) A camada de Enlace tem a responsabilidade de transformar os pacotes em “quadros”

(frames) que poderão ser transmitidos pela arquitetura da rede em questão.

7) Na camada Física, os dados são transferidos pelo meio de transmissão como sinais somente

(elétricos ou luminosos), ou seja, simples e seqüências de bits que aparentemente não

significam nada, mais que, na verdade, contêm valiosos dados enviados desde o usuário.

Transporte X Enalce

As camadas de Transporte e Enalce são parecidas no sentido de fazer com que os dados

transitem da origem até o seu destino, realizando o tratamento de erros, controle de fluxo e

seqüenciamento. Apesar de parecer que ambas fazem o mesmo trabalho, existem diferenças

entre estas duas camadas. Na camada de enalce, dois roteadores se comunicam diretamente

por meio de um meio físico ao passo que na camada de transporte, entre o emissor e o

receptor, pode existir uma rede ou mesmo várias redes, ou seja, a camada de enlace torna

possível a comunicação entre dois computadores ligados ponto-a-ponto, enquanto a camada

de transporte permite a comunicação entre dois computadores interligados por diferentes

redes.

1

2

3

4

5

Exercícios

1. Qual o principal objetivo da arquitetura OSI/ISO?

2. Quantas e quais são as camadas do modelo de referencia OSI?

3. Qual a camada do modelo OSI responsável pelas funções de criptografia, conversão

de códigos e formatação?

1. Apresentação

2. Sessão

3. Transporte

4. Física

4. O modelo de referencia OSI é:

1. Padrão direcionado para interconexão homogênea.

2. Padrão de arquitetura proprietária.

3. Exemplo de sistema fechado.

4. Exemplo de sistema aberto.

5. Qual é a camada do modelo OSI que suporta diretamente as aplicações do usuário

final?

1. Aplicação

2. Sessão

3. Apresentação

4. Rede

6. A camada do modelo OSI que atua como dispositivo de chaveamento (SWITCH) para

rede local é a:

1. Física

2. Enalce

3. Rede

4. Transporte

7. Relacione as camadas citadas do modelo ISO/OSI às funcionalidades

correspondentes, enumerando a coluna da direita com base nas informações da

esquerda:

– Física

( )Responsável pelo roteamento

– Enalce

( ) Responsável pela representação sintática,

– Rede

compressão e criptografia dos dados

– Sessão

(

) Controla a comunicação entre duas

- Apresentação

máquinas, sincronização

(

) Especifica interfaces mecânicas e

elétricas

FACULDADE TECNOLÓGICA SÃO MATEUS

Desenvolvimento de Sistemas para Web

Portaria Ministerial nº 2.927 de 17 de Set. de 2004

6/17

Redes de Computadores– Professor Alisson Cleiton dos Santos

7.3

Professor: Alisson Cleiton

www.alissoncleiton.com.br

(

8.

)Protocolos de controle de acesso ao meio.

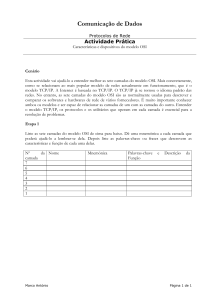

Modelo TCP/IP X OSI

A partir da tabela anterior podemos comparar o modelo OSI com o TCP/IP. Vejamos o que

acontece nas camadas do modelo TCP/IP e, o que mais nos interessa, quais protocolos estão

em que camadas.

Aplicação - As camadas de aplicação, apresentação e sessão do modelo OSI são cobertas

apenas por uma camada de aplicação no TCP/IP. A experiência com o modelo OSI mostrou que

as camadas de sessão e apresentação são pouco usadas na maioria das aplicações. Na camada

de aplicação do TCP/IP estão os protocolos de nível mais alto, ou seja, mais próximos do

usuário, como: HTTP, FTP, TELNET, SMTP, DNS, POP, IMAP e outros.

Transporte – Mesma função que a camada correspondente do modelo OSI. No TCP/IP, essa

camada contém dois importantes protocolos de transporte: o TCP e o UDP. A camada de

transporte é chamada de camada fim-a-fim. Isso indica que é ela que efetivamente se

comunica com o outro pólo da comunicação, pois abaixo dessa camada já entramos na fase de

roteamento dos dados, saindo do computador do usuário e entrando na área da sub-rede.

Inter-redes ou Internet – Nessa camada estão os protocolos responsáveis pelo

endereçamento dos pacotes. Aqui são determinadas as rotas que os pacotes deverão seguir

para chegar ao destino. Os principais protocolos dessa camada são: IP, ICMP, ARP, RIP e OSPF.

Interface de rede – O modelo TCP/IP não especifica muito bem o que deve acontecer abaixo

da camada Inter-redes. Em resumo, o modelo não se importa muito com isso, desde que essa

camada seja capaz de enviar pacotes IP. Essa camada corresponde, então, às camadas de

enlace e física do modelo OSI.

9.

Protocolos de Comunicação

9.1

Introdução a Certificação Digital

9.1.1 Criptografia

Criptografia é arte ou ciência de escrever em cifra ou em códigos. É então um conjunto de

técnicas que tornam uma mensagem incompreensível permitindo apenas que o destinatário

que conheça a chave de encriptação possa decriptar e ler a mensagem com clareza.

FACULDADE TECNOLÓGICA SÃO MATEUS

Desenvolvimento de Sistemas para Web

Portaria Ministerial nº 2.927 de 17 de Set. de 2004

7/17

Redes de Computadores– Professor Alisson Cleiton dos Santos

Devemos nos concentrar nos protocolos do modelo TCP/IP, no qual está baseado o

funcionamento da internet. Como a internet surgiu de um projeto militar, esse modelo acabou

sendo pautado por uma premissa fundamental: a rede deveria ser capaz de sobreviver à perda

de parte da sub-rede. Em outras palavras, isso quer dizer que, se parte da estrutura

(máquinas, linhas de comunicação) deixasse de funcionar, a rede deveria apta a transmitir e

receber mensagens.

O modelo TCP/IP é formado por quatro camadas.

Professor: Alisson Cleiton

www.alissoncleiton.com.br

A principal finalidade é reescrever uma mensagem original de uma forma que seja

incompreensível, para que ela não seja lida por pessoas não autorizadas. A idéia só funciona se

a pessoa (autorizada, lógico!) que receber a mensagem, conseguir transformar a mensagem

embaralhada em legível.

9.1.1.1

Algoritmos Criptográficos

São funções matemáticas usadas para codificar os dados, garantindo segredo e autenticação.

Os algoritmos devem ser conhecidos e testados, a segurança deve basear-se totalmente na

chave secreta, sendo que essa chave deve ter um tamanho suficiente para evitar sua

descoberta por força-bruta.

9.1.1.2

Chave Criptográfica

É o número que será usado, em conjunto com o algoritmo, que alterará a mensagem original.

9.2

Tipos De Criptografia

9.2.1 Criptografia Simétrica

Para encriptar

Para decriptar

Uma informação é encriptada através de um polinômio utilizando-se de uma chave (Chave A)

que também serve para decriptar novamente a informação. As principais vantagens dos

algoritmos simétricos são:

Rapidez: Um polinômio simétrico encripta um texto longo em milésimos de segundos.

Chaves pequenas: uma chave de criptografia de 128 bits torna um algoritmo simétrico

praticamente impossível de ser quebrado.

A maior desvantagem da criptografia simétrica é que a chave utilizada para encriptar é igual à

chave que decripta. Quando um grande número de pessoas tem conhecimento da chave, a

informação deixa de ser um segredo.

9.2.2 Criptografia Assimétrica

Também conhecido como algoritmo assimétrico, ou criptografia de chave-pública, é um

sistema que utiliza duas chaves diferentes, uma chave denominada secreta e outra

denominada pública. O par de chaves pertence a uma entidade ou pessoa e é calculado a partir

de um número aleatório.

FACULDADE TECNOLÓGICA SÃO MATEUS

Desenvolvimento de Sistemas para Web

Portaria Ministerial nº 2.927 de 17 de Set. de 2004

8/17

Redes de Computadores– Professor Alisson Cleiton dos Santos

Também denominado algoritmo simétrico, criptografia de chave simétrica ou criptografia

convencional, é um sistema que utiliza apenas uma chave para encriptar e decriptar a

informação.

Professor: Alisson Cleiton

www.alissoncleiton.com.br

Para encriptar

Para decriptar

Podemos considerar algumas desvantagens no uso de algoritmos assimétricos:

São lentos: Um polinômio assimétrico leva mais tempo para encriptar uma informação do

que um simétrico.

Utilizam chaves grandes: uma chave de criptografia de 3078 bits torna um polinômio

assimétrico equivalente a um polinômio simétrico com chave de 128 bits.

A grande vantagem do uso de criptografia assimétrica é que a chave que encripta é

diferente da que decripta, garantindo uma segurança muito maior no processo.

9.2.3 Comparativo

Criptografia Assimétrica

Uma única chave para cifrar e decifrar

Usa chaves diferentes para cifrar e decifrar

A chave tem que ser compartilhada entre os

usuários

A chave para criptografar é compartilhada

(pública), mas a chave de decriptografar é

mantida em segredo (privada).

Processos simples de criptografia e

Os processos são mais lentos,viável apenas em

decriptografia (exigem pouco processamento), pequenas quantidades de dados.

ideal para grandes quantidades de dados.

É mais suscetível a quebras de chave

É praticamente impossível quebrar as chaves.

Principais Algoritmos:

Principal algoritmo:

9.3

DES

3DES

AES

RSA

Assinatura Digital

A assinatura digital busca resolver dois problemas não garantidos apenas com uso da

criptografia para codificar as informações: a Autenticidade e a Integridade.

Autenticidade porque, com a assinatura digital, garante que quem enviou a mensagem é quem

diz ser. E Integridade, porque também garante que quem enviou mandou exatamente aquela

mensagem.

A assinatura digital se baseia em criptografia assimétrica. A diferença entre a assinatura digital

e a criptografia assimétrica. é a forma como as chaves são usadas. Na assinatura digital, o

remetente usará a chave privada para encriptar a mensagem. Por outro lado, o destinatário

usará a chave pública do remetente para confirmar que ela foi enviada por aquela pessoa.

Garantiremos, assim, que o remetente não vá dizer: “Ei, não fui eu que mandei essa

mensagem!”.

FACULDADE TECNOLÓGICA SÃO MATEUS

Desenvolvimento de Sistemas para Web

Portaria Ministerial nº 2.927 de 17 de Set. de 2004

9/17

Redes de Computadores– Professor Alisson Cleiton dos Santos

Criptografia Simétrica

Professor: Alisson Cleiton

www.alissoncleiton.com.br

Mas, e se ele disser: “Fui eu, mas não era isso que estava escrito!”.

Aí, entra um recurso incluso na assinatura digital: o Hash. HASH é um método matemático

que garante a integridade dos dados durante uma transferência qualquer. Quando o e-mail é

enviado, é calculado o hash (através de um programa) e enviado junto com a mensagem.

Quando a mensagem chega ao destinatário, ele calcula o hash e compara com o hash enviado

pelo remetente. Se os resultados forem iguais, garante-se a integridade dos dados enviados.

9.4

Certificação Digital

A Certificação Digital, também conhecida como Certificado de Identidade Digital, associa a

identidade de um titular a um par de chaves eletrônicas (uma pública e outra privada) que,

usadas em conjunto, fornecem a comprovação da identidade. É uma versão eletrônica (digital)

de algo parecido a uma Cédula de Identidade - serve como prova de identidade, reconhecida

diante de qualquer situação onde seja necessária a comprovação de identidade.

Dessa forma, um cliente que compre em um shopping virtual, utilizando um Servidor Seguro,

solicitará o Certificado de Identidade Digital deste Servidor para verificar: a identidade do

vendedor e o conteúdo do Certificado por ele apresentado. Da mesma forma, o servidor poderá

solicitar ao comprador seu Certificado de Identidade Digital, para identificá-lo com segurança e

precisão.

Caso qualquer um dos dois apresente um Certificado de Identidade Digital adulterado, ele será

avisado do fato, e a comunicação com segurança não será estabelecida.

O Certificado de Identidade Digital é emitido e assinado por uma Autoridade Certificadora

Digital (Certificate Authority).

CERTIFICADO DIGITAL

O certificado digital é um documento eletrônico assinado digitalmente e cumpre a função de

associar uma pessoa ou entidade a uma chave pública. As informações públicas contidas num

certificado digital são o que possibilita colocá-lo em repositórios públicos. Um Certificado

Digital normalmente apresenta as seguintes informações:

Nome da pessoa ou entidade a ser associada à chave pública

Período de validade do certificado

Chave pública

Nome e assinatura da entidade que assinou o certificado

Número de série.

FACULDADE TECNOLÓGICA SÃO MATEUS

Desenvolvimento de Sistemas para Web

Portaria Ministerial nº 2.927 de 17 de Set. de 2004

10/17

Redes de Computadores– Professor Alisson Cleiton dos Santos

9.5

Professor: Alisson Cleiton

www.alissoncleiton.com.br

Um exemplo comum do uso de certificados digitais é o serviço bancário provido via Internet.

Os bancos possuem certificado para autenticar-se perante o cliente, assegurando que o acesso

está realmente ocorrendo com o servidor do banco. E o cliente, ao solicitar um serviço, como

por exemplo, acesso ao saldo da conta corrente, pode utilizar o seu certificado para autenticarse perante o banco.

Serviços governamentais também têm sido implantados para suportar transações eletrônicas

utilizando certificação digital, visando proporcionar aos cidadãos benefícios como agilidade nas

transações, redução da burocracia, redução de custos, satisfação do usuário, entre outros.

9.5.1 Por que confiar em um certificado digital?

Entre os campos obrigatórios do certificado digital encontra-se a identificação e a assinatura da

entidade que o emitiu, os quais permitem verificar a autenticidade e a integridade do

certificado. A entidade emissora é chamada de Autoridade Certificadora ou simplesmente AC. A

AC é o principal componente de uma Infra-Estrutura de Chaves Públicas e é responsável pela

emissão dos certificados digitais. O usuário de um certificado digital precisa confiar na AC.

FACULDADE TECNOLÓGICA SÃO MATEUS

Desenvolvimento de Sistemas para Web

Portaria Ministerial nº 2.927 de 17 de Set. de 2004

11/17

Redes de Computadores– Professor Alisson Cleiton dos Santos

Certificado Digital da Autoridade Certificadora Raiz Brasileira – ICP Brasil

Professor: Alisson Cleiton

www.alissoncleiton.com.br

A escolha de confiar em uma AC é similar ao que ocorre em transações convencionais, que não

se utilizam do meio eletrônico. Por exemplo, uma empresa que vende parcelado aceita

determinados documentos para identificar o comprador antes de efetuar a transação. Estes

documentos normalmente são emitidos pela Secretaria de Segurança de Pública e pela

Secretaria da Receita Federal, como o RG e o CPF. Existe, aí, uma relação de confiança já

estabelecida com esses órgãos. Da mesma forma, os usuários podem escolher uma AC à qual

desejam confiar a emissão de seus certificados digitais.

Para a emissão dos certificados, as ACs possuem deveres e obrigações que são descritos em

um documento chamado de Declaração de Práticas de Certificação – DPC. A DPC dever ser

pública, para permitir que as pessoas possam saber como foi emitido o certificado digital. Entre

as atividades de uma AC, a mais importante é verificar a identidade da pessoa ou da entidade

antes da emissão do certificado digital. O certificado digital emitido deve conter informações

confiáveis que permitam a verificação da identidade do seu titular.

Por estes motivos, quanto melhor definidos e mais abrangentes os procedimentos adotados por

uma AC, maior sua confiabilidade. No Brasil, o Comitê Gestor da ICP-Brasil é o órgão

governamental que especifica os procedimentos que devem ser adotados pelas ACs. Uma AC

que se submete às resoluções do Comitê Gestor pode ser credenciada e com isso fazer parte da

ICP-Brasil. O cumprimento dos procedimentos é auditado e fiscalizado, envolvendo, por

exemplo, exame de documentos, de instalações técnicas e dos sistemas envolvidos no serviço

de certificação, bem como seu próprio pessoal. A não concordância com as regras acarreta em

aplicações de penalidades, que podem ser inclusive o descredenciamento. As ACs credenciadas

são incorporadas à estrutura hierárquica da ICP-Brasil e representam a garantia de

atendimento dos critérios estabelecidos em prol da segurança de suas chaves privadas.

A certificação digital traz diversas facilidades, porém seu uso não torna as transações

realizadas isenta de responsabilidades. Ao mesmo tempo que o uso da chave privada autentica

uma transação ou um documento, ela confere o atributo de não-repúdio à operação, ou seja, o

usuário não pode negar posteriormente a realização daquela transação. Por isto, é importante

que o usuário tenha condições de proteger de forma adequada a sua chave privada.

Existem dispositivos que incrementam a proteção das chaves, como os cartões inteligentes

(smart cards). Eles se assemelham – em formato e tamanho – a um cartão de crédito

convencional. Os smart cards são um tipo de hardware criptográfico dotado de um

microprocessador com memória capaz de armazenar e processar diversos tipos de

informações.

Com eles é possível gerar as chaves e mantê-las dentro de um ambiente seguro, uma vez que

as operações criptográficas podem ser realizadas dentro do próprio dispositivo.

Alguns usuários preferem manter suas chaves privadas no próprio computador.

Neste caso, são necessárias algumas medidas preventivas para minimizar a possibilidade de se

comprometer a sua chave privada:

FACULDADE TECNOLÓGICA SÃO MATEUS

Desenvolvimento de Sistemas para Web

Portaria Ministerial nº 2.927 de 17 de Set. de 2004

12/17

Redes de Computadores– Professor Alisson Cleiton dos Santos

9.5.2 Responsabilidades

Professor: Alisson Cleiton

www.alissoncleiton.com.br

Caso o software de geração do par de chaves ofereça a opção de proteção do acesso à

chave privada através de senha, essa opção deve ser ativada, pois assim há a garantia

de que, na ocorrência do furto da chave privada, a mesma esteja cifrada;

Não compartilhar com ninguém a senha de acesso à chave privada;

Não utilizar como senha dados pessoais, palavras que existam em dicionários ou

somente números, pois são senhas facilmente descobertas. Procurar uma senha longa,

com caracteres mistos, maiúsculos e minúsculos, números e pontuação;

Em ambiente acessível a várias pessoas, como em um escritório, usar produtos de

controle de acesso ou recursos de proteção ao sistema operacional, como uma senha de

sistema ou protetor de tela protegido por senha;

Manter atualizado o sistema operacional e os aplicativos, pois versões mais recentes

contêm correções que levam em consideração as vulnerabilidades mais atuais;

Não instalar o certificado com a chave privada em computadores de uso público.

Em caso de suspeita de comprometimento da chave privada, seja por uma invasão sofrida no

computador ou pelo surgimento de operações associadas ao uso da chave que não sejam de

conhecimento do seu proprietário, a revogação do certificado deve ser solicitada o mais

rapidamente possível à AC responsável pela sua emissão. Além disso, é necessário estar alerta

às recomendações da DPC quanto aos procedimentos necessários a revogação do certificado.

O certificado digital, diferentemente dos documentos utilizados usualmente para identificação

pessoal como CPF e RG, possui um período de validade. Só é possível assinar um documento

enquanto o certificado é válido. É possível, no entanto, conferir as assinaturas realizadas

mesmo após o certificado expirar.

O certificado digital pode ser revogado antes do período definido para expirar. As solicitações

de revogação devem ser encaminhadas à AC que emitiu o certificado ou para quem foi

designada essa tarefa. As justificativas podem ser por diversos fatores como comprometimento

da chave privada, alterações de dados do certificado ou qualquer outro motivo.

A AC, ao receber e analisar o pedido, adiciona o número de série do certificado a um

documento assinado chamado Lista de Certificados Revogados (LCR) e a publica. O local de

publicação das LCRs está declarado na DPC da AC que emitiu o certificado, e em muitos casos

o próprio certificado possui um campo com apontador para um endereço WEB que contém o

arquivo com a LCR. As LCRs são publicadas de acordo com a periodicidade que cada AC definir.

Essas listas são públicas e podem ser consultadas a qualquer momento para verificar se um

certificado permanece válido ou não.

Após a revogação ou expiração do certificado, todas as assinaturas realizadas com este

certificado tornam-se inválidas, mas as assinaturas realizadas antes da revogação do

certificado continuam válidas se houver uma forma de garantir que esta operação foi realizada

durante o período de validade do certificado. Mas como obter essa característica?

Existem técnicas para atribuir a indicação de tempo a um documento, chamadas carimbo de

tempo. Estes carimbos adicionam uma data e hora à assinatura, permitindo determinar quando

o documento foi assinado.

FACULDADE TECNOLÓGICA SÃO MATEUS

Desenvolvimento de Sistemas para Web

Portaria Ministerial nº 2.927 de 17 de Set. de 2004

13/17

Redes de Computadores– Professor Alisson Cleiton dos Santos

9.5.3 Validade

Professor: Alisson Cleiton

www.alissoncleiton.com.br

O usuário pode solicitar a renovação do certificado para a AC após a perda de validade deste.

Na solicitação, o usuário pode manter os dados do certificado e até mesmo o par de chaves, se

a chave privada não tiver sido comprometida. Mas, por que não emitir os certificados sem data

final de validade? Porque a cada renovação da validade do certificado renova-se também a

relação de confiança entre seu titular e a AC.

Essa renovação pode ser necessária para a substituição da chave privada por uma outra

tecnologicamente mais avançada ou devido a possíveis mudanças ocorridas nos dados do

usuário. Essas alterações têm como objetivo tornar mais robusta a segurança em relação às

técnicas de certificação e às informações contidas no certificado.

9.5.4 TCP

9.5.5 IP

Encarregado da entrega de pacotes para todos os outros protocolos da família TCP/IP. Ele

oferece um sistema de entrega de dados sem conexão. Isto é, os pacotes IP não são garantidos

de chegarem ao seu destino, nem de serem recebidos na ordem. Este tem por missão

identificar as máquinas/redes e escolher a melhor rota para entregar os pacotes.

9.5.5.1

Endereço IP

Endereço que o protocolo IP usa para localizar origem e destino. O endereço IP é um número

no seguinte formato: X.Y.Z.W, ou seja, são quatro números separados por ponto. Não podem

existir duas máquinas, com o mesmo número IP, dentro da mesma rede. Caso seja configurado

um novo equipamento com o mesmo número IP de uma máquina já existente, será gerado um

conflito de números IP e um dos equipamentos não se conseguirá comunicar com a rede. O

valor máximo para cada um dos números (X.Y.W OU Z) é 255. O endereço IP é composto por

duas partes, a primeira parte identifica a rede em que um equipamento está conectado,

enquanto a segunda parte identifica o próprio equipamento da rede. Desta forma, foi criada a

hierarquia de endereçamento de dois níveis. O campo do número de rede composto dos bits

mais significativos foi chamado de prefixo de rede, isto porque essa parte identifica o número

da rede. O Endereço IP pode ser fornecido a um computador de duas formas:

Endereço

Fixo

IP

é fornecido ao computador pelo administrador da rede. Esse endereço é

configurado diretamente dentro das propriedades do computador e este

computador sempre vai apresentar este endereço.

Endereço

Dinâmico

IP

é usado em todas as conexões domésticas à Internet. Nesse caso, o endereço

IP é fornecido ao computador no momento em que este se conecta à rede, e

FACULDADE TECNOLÓGICA SÃO MATEUS

Desenvolvimento de Sistemas para Web

Portaria Ministerial nº 2.927 de 17 de Set. de 2004

14/17

Redes de Computadores– Professor Alisson Cleiton dos Santos

O TCP é o protocolo da camada de transporte que oferece o serviço de comunicação confiável e

é orientado a conexão sobre a cama da rede IP. Este em como objetivo estabelecer uma

comunicação ponto-a-ponto confiável entre o computador de origem e o computador destino.

Este protocolo tornou-se extremamente difundido por ser utilizado pela internet.

Professor: Alisson Cleiton

www.alissoncleiton.com.br

devolvido quando o computador é desligado da rede.

Um computador recebe o endereço IP dinâmico de um servidor que usa um protocolo chamado

DHCP (Dynamic Host Configuration Protocol – Protocolo de Configuração Dinâmica de Host). O

protocolo DHCP é, em suma, o responsável pela atribuição automática de endereços IP aos

computadores na rede.

Não pode haver computadores, na rede, com enderecos IP que terminem em 255 ou 0. Isso

porque 0, no final do endereço IP, representa o endereço da rede. No caso do 255, no fim do

endereço, ele é chamado de “endereço de broadcast”, pois é usado para o envio de pacotes a

todos os micros da mesma rede.

9.5.5.2

Representação do Endereço IP

O endereço IP é representado por um número de 32 bits (4 bytes). Como se sabe, cada bit se

refere a um sinal elétrico ou tensão elétrica, e pode ser 0 ou 1(no formato decimal), o que

daria um total de 232 ou 4.294.967.296(quatro bilhões duzentos e noventa e quatro milhões

novecentos e sessenta e sete mil duzentos e noventa e seis) possíveis endereços IP. Caso

tivesemos de nos referir a endereços IP na sua forma binária, teríamos algo como: o endereço

IP da maquina é: 11101111.11101010.10101010.10101010.

Classes de endereçamento

É importante observar que ao configurar uma rede IP deve-se levar em consideração algumas

regras para a formação do endereço que será utilizado. Vale lembrar que uma parte do número

IP representa a rede a outra parte representa o próprio computador.

9.5.5.3.1

Classe A

Os endereços classificados como pertencentes à classe A possuem o primeiro número do

endereço entre 1 e 127, sendo que os outros três bytes podem variar cada um deles entre 0

até 255. Os 24 bits restantes (3 bytes) significam que as redes classe A podem ter 224 ou

16.777.216 computadores diferentes ligados a cada rede.

É importante observar que os endereços classificados na classe A possuem o primeiro

quadrante (oito bits) representando a rede, ou seja, deve ser igual em todos os computadores

que compõem a rede local. Os outros três números representam o equipamento(host) e devem

ser necessariamente diferentes.

9.5.5.3.2

Classe B

Os endereços classificados como pertencentes à classe B possuem o primeiro quadrante(byte)

com valores entre 128 e 191 e o segundo quadrante com valores entre 0 e 255. É possível

endereçar até 16.384 diferentes redes. Cada rede pertencente à Classe B pode oferecer 65.534

computadores conectados.

9.5.5.3.3

Classe C

As redes consideradas pequenas têm os primeiros 24 bits definidos pelo comitê organizador,

deixando apenas oito bits para serem determinados pelos administradores de rede loca. Essas

redes podem ter, no maximo, 28 e 256 equipamentos conectados na rede. Os endereços IP das

redes classe C tem o primeiro quadrante na faixa de 192 até 223.254.255.255.

FACULDADE TECNOLÓGICA SÃO MATEUS

Desenvolvimento de Sistemas para Web

Portaria Ministerial nº 2.927 de 17 de Set. de 2004

15/17

Redes de Computadores– Professor Alisson Cleiton dos Santos

9.5.5.3

Professor: Alisson Cleiton

www.alissoncleiton.com.br

9.5.6 FTP

O File Transfer Protocol é um protocolo que trabalha na camada de aplicação do modelo

TCP/IP. Tem como objetivo a transferência de programas e arquivos de todos os tipo, por

meio de redes TCP/IP. Suas principais características são a confiabilidade e eficiência com que

realiza as transferências. Embora seja possível utilizar outros protocolos como o SMTP e HTTP

que veremos mais a frente. Ele utiliza o protocolo TCP e escuta as requisições nas portas

201(dados) e 21(controle).

9.5.7 UDP

1

IANA (Internet Assigned Numbers Authority) é a organização mundial que funciona como a máxima autoridade na

atribuição dos "números" na Internet. Entre os quais estão os números das portas e os endereços IP.

FACULDADE TECNOLÓGICA SÃO MATEUS

16/17

Desenvolvimento de Sistemas para Web

Portaria Ministerial nº 2.927 de 17 de Set. de 2004

Redes de Computadores– Professor Alisson Cleiton dos Santos

O protocolo UDP (User Datagram Protocol) oferece aos procotolos da camada de aplicação um

serviço não orientado à conexão, ou seja, não confiável. O protocolo UDP transmite uma

mensagem pelos canais de comunicação, igualmente como acontece com o TCP, entretanto,

este protocolo não se responsabiliza pela ordem em que os segmentos chegarão como também

não oferece garantia de que chegarão. Todos esses controles são repassados aos protocolos da

camada de aplicação que utilizam UDP como protocolo de transporte.