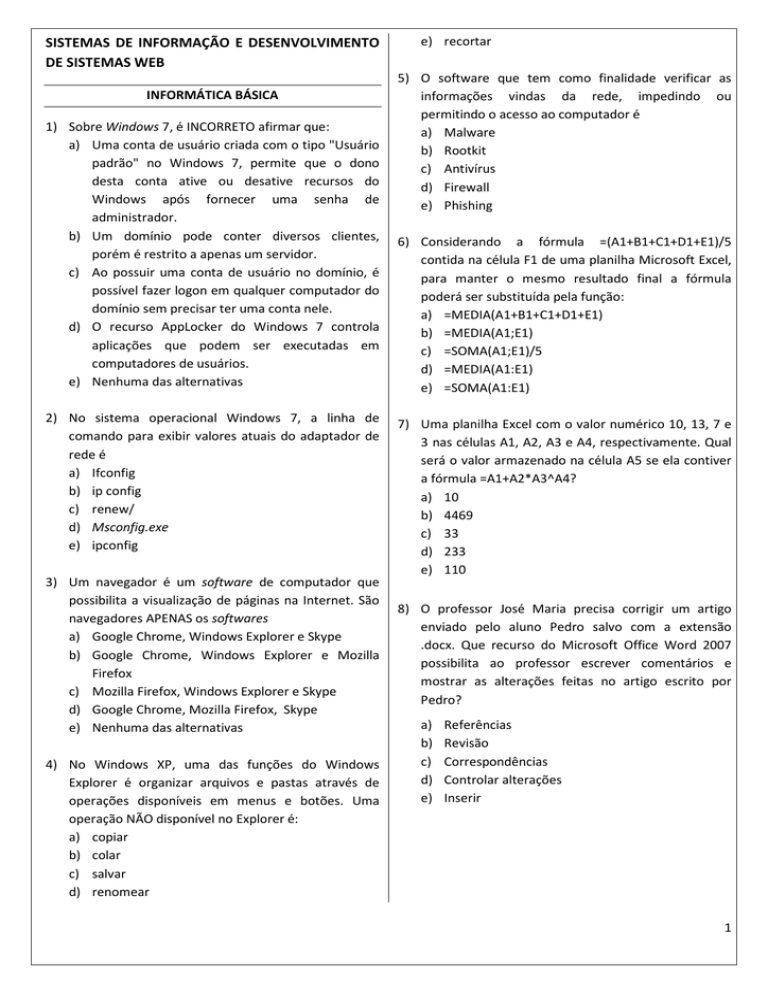

SISTEMAS DE INFORMAÇÃO E DESENVOLVIMENTO

DE SISTEMAS WEB

INFORMÁTICA BÁSICA

1) Sobre Windows 7, é INCORRETO afirmar que:

a) Uma conta de usuário criada com o tipo "Usuário

padrão" no Windows 7, permite que o dono

desta conta ative ou desative recursos do

Windows após fornecer uma senha de

administrador.

b) Um domínio pode conter diversos clientes,

porém é restrito a apenas um servidor.

c) Ao possuir uma conta de usuário no domínio, é

possível fazer logon em qualquer computador do

domínio sem precisar ter uma conta nele.

d) O recurso AppLocker do Windows 7 controla

aplicações que podem ser executadas em

computadores de usuários.

e) Nenhuma das alternativas

2) No sistema operacional Windows 7, a linha de

comando para exibir valores atuais do adaptador de

rede é

a) Ifconfig

b) ip config

c) renew/

d) Msconfig.exe

e) ipconfig

3) Um navegador é um software de computador que

possibilita a visualização de páginas na Internet. São

navegadores APENAS os softwares

a) Google Chrome, Windows Explorer e Skype

b) Google Chrome, Windows Explorer e Mozilla

Firefox

c) Mozilla Firefox, Windows Explorer e Skype

d) Google Chrome, Mozilla Firefox, Skype

e) Nenhuma das alternativas

4) No Windows XP, uma das funções do Windows

Explorer é organizar arquivos e pastas através de

operações disponíveis em menus e botões. Uma

operação NÃO disponível no Explorer é:

a) copiar

b) colar

c) salvar

d) renomear

e) recortar

5) O software que tem como finalidade verificar as

informações vindas da rede, impedindo ou

permitindo o acesso ao computador é

a) Malware

b) Rootkit

c) Antivírus

d) Firewall

e) Phishing

6) Considerando a fórmula =(A1+B1+C1+D1+E1)/5

contida na célula F1 de uma planilha Microsoft Excel,

para manter o mesmo resultado final a fórmula

poderá ser substituída pela função:

a) =MEDIA(A1+B1+C1+D1+E1)

b) =MEDIA(A1;E1)

c) =SOMA(A1;E1)/5

d) =MEDIA(A1:E1)

e) =SOMA(A1:E1)

7) Uma planilha Excel com o valor numérico 10, 13, 7 e

3 nas células A1, A2, A3 e A4, respectivamente. Qual

será o valor armazenado na célula A5 se ela contiver

a fórmula =A1+A2*A3^A4?

a) 10

b) 4469

c) 33

d) 233

e) 110

8) O professor José Maria precisa corrigir um artigo

enviado pelo aluno Pedro salvo com a extensão

.docx. Que recurso do Microsoft Office Word 2007

possibilita ao professor escrever comentários e

mostrar as alterações feitas no artigo escrito por

Pedro?

a)

b)

c)

d)

e)

Referências

Revisão

Correspondências

Controlar alterações

Inserir

1

9) Com relação aos elementos de um computador e à

sua arquitetura básica, assinale a opção correta.

a) Barramento é uma via de comunicação de baixo

desempenho por onde circulam os dados

tratados pelo computador.

b) A unidade central de processamento é

responsável pela armazenagem dos programas e

dos dados.

c) O processador - ou microprocessador - é

responsável pelas entradas e pelas saídas de

dados do computador.

d) Registradores são memórias de alta velocidade,

localizadas em um processador, que guardam

dados para uso imediato pelo processador.

e) Barramento é um processador de alto

desempenho que emite comandos para os

dispositivos de entrada e saída.

10) Assinale a opção que indica o dispositivo que opera

em todas as cinco camadas do modelo TCP/IP.

a) Roteador

b) Gateway

c) Bridge

d) Hub

e) Switch

que só deve ser acessado por instâncias dessa mesma

classe. Assinale a alternativa que melhor descreve o

que esse dado pode ser.

a) Somente público

b) Somente privado

c) Somente protegido

d) Privado ou público

e) Privado ou protegido

14) O PHP é uma linguagem de programação de ampla

utilização, interpretada, que é especialmente

interessante para desenvolvimento para a Web e

pode ser mesclada dentro do código HTML. Os

quatro tipos básicos das variáveis na linguagem PHP

são:

a) boolean, byte, float e integer.

b) byte, integer e double.

c) integer, null, double, e string.

d) boolean, integer, float e string.

e) boolean, byte, integer, double e string.

15) Um conteúdo será considerado como um código PHP

pelo interpretador se estiver dentro do par de tags:

a) <php> </php>

b) <?php ?>

c) <?php php?>

d) <?> </?>

e) <script language=PHP ?>

CONHECIMENTOS ESPECÍFICOS

11) Na linguagem Java a classificação de variáveis são:

a) de classe, de instância e final

b) de classe, abstrata, e final

c) de instância, final e encapsulada

d) abstrata, final e encapsulada

e) de classe, final e encapsulada

12) Os tipos primitivos da linguagem Java são:

a) boolean, byte, short, int, long, float, double, char.

b) integer, null, double, short, int, string.

c) logical, boolean, short, local, extended, float,

double, cast.

d) boolean, byte, narrow, int, wide, fixed, double,

char.

e) logical, boolean, null, double, short, int, string

13) Os membros de uma classe (atributos e operações)

podem ser privados, protegidos ou públicos em

programação orientada a objetos. Suponha agora

que se tenha um dado em uma determinada classe

16) Em uma função, escrita na linguagem de

programação PHP, a passagem de parâmetros por

referência é feita por meio da utilização do caractere:

a) ?

b) !

c) @

d) <?> </?>

e) &

17) Representa as funcionalidades externamente

observáveis do sistema e os elementos externos ao

sistema que interagem com ele.

a) Diagrama de Caso de Usabilidade

b) Diagrama de Visão

c) Diagrama de Caso de Uso

d) Diagrama de Classe

e) Diagrama de Sequência

18) A máquina de Von Neumann tinha cinco partes

básicas:

a) A memória, a unidade de lógica e aritmética, a

unidade de controle e o equipamento de entrada

de saída.

2

b) A memória secundária, a unidade de lógica e

aritmética, a unidade de controle, o equipamento

de entrada de saída e a unidade central de

processamento.

c) A memória, a unidade de lógica e aritmética, o

equipamento de entrada de saída e a unidade

central de processamento.

d) A memória secundária, a unidade de lógica e

aritmética, a unidade de controle e o

equipamento de entrada de saída.

e) A memória primária, a memória secundária, a

unidade de lógica e aritmética, a unidade de

controle e o equipamento de entrada de saída.

19) Que tipo de memória oferece melhor desempenho

no campo da arquitetura de computadores?

a) Disco rígido SATA

b) Disco rígido IDE

c) Cache

d) Registrador

e) RAM

20) Os algoritmos de criptografia assimétricos utilizam:

a) duas chaves, sendo uma privada para cifrar e

outra pública para decifrar

b) duas chaves públicas diferentes, sendo uma para

cifrar e outra para decifrar

c) duas chaves, sendo uma pública para cifrar e

outra privada para decifrar

d) uma mesma chave privada, tanto para cifrar

quanto para decifrar

e) nenhuma alternativa está correta

21) Um computador (ou sistema computacional) é dito

seguro se atende a três requisitos básicos de

segurança:

a) integridade, senha e disponibilidade

b) confiabilidade,

responsabilidade

e

disponibilidade

c) integridade, confidencialidade e disponibilidade

d) responsabilidade, disponibilidade e autenticação

e) onde você está, em quem você confia e

integridade

22) Gerenciamento Eletrônico de Documentos (GED) não

são simplesmente sistemas de gerenciamento de

arquivos. Assinale o conceito e/ou definição

INCORRETO.

a) Tabela de Temporalidade - Instrumento de

destinação,

aprovado

pela

autoridade

competente, que determina prazos e condições

de guarda tendo em vista a transferência,

recolhimento, descarte ou eliminação de

documentos.

b) Preservação - Prevenção da deterioração e danos

em documentos, por meio de adequado controle

ambiental e/ou tratamento físico e/ou químico.

c) Gestão da Informação - Administração do uso e

circulação da informação, com base na teoria ou

ciência da informação.

d) Arquitetura da Informação - Envolve a

organização do fluxo de informação visando

torná-la útil e ininteligível.

e) Gestão de Documentos - Conjunto de

procedimentos e operações técnicas referentes à

produção, tramitação, uso, avaliação e

arquivamento de documentos em fase corrente e

intermediária, visando sua eliminação ou

recolhimento para guarda permanente.

23) O que a função explode faz no PHP?

a)

b)

c)

d)

e)

Divide uma string em strings.

Multiplica uma string.

Limita uma string.

É uma estrutura de controle.

Serve como condicional para uma string.

24) Para aumentar a segurança de uma aplicação WEB,

que protocolo pode ser utilizado para garantir a

integridade e confidencialidade dos dados?

a) HTTP

b) DNS

c) TCP

d) UDP

e) HTTPS

25) Quais dos dois mecanismos abaixo podem ser

utilizados pelo PHP para gerenciamento de sessão de

usuário?

a) Cookies e URL Rewriting.

b) SQL Injection e Connection Pooling.

c) Prefetch e Cookies.

d) Connection Pooling e IDS.

e) SQL Injection e IDS.

26) Para esconder um determinado id CSS com JavaScript

usa-se:

a) document.getElementById('id').style.display=‘blo

ck’;

b) window.getElementById('id').style.display=‘block’

;

c) ) css.getElementById('id').style.display=‘block’;

d) html.getElementById('id').style.display=‘block’;

e) document.getElementById('id').style.hide=‘yes’;

3

27) Para importar determinada fonte de uma URL

específica em CSS usa-se:

a)

b)

c)

d)

e)

@font {src:url();}

@import {url:src();}

@font-family {src:url:();}

@font-face {src:url();}

@text-font {url:url();}

28) São cláusulas SQL:

a) SELECT, FROM, WHERE, GROUP BY, HAVING,

ORDER BY, DISTINCT.

b) FROM, GROUP BY, HAVING, ORDER BY, DISTINCT.

c) FROM, WHERE, GROUP, HAVING, ORDER BY,

DISTINCT.

d) FROM, WHERE, GROUP BY, ORDER BY, DISTINCT.

e) FROM, WHERE, GROUP BY, HAVING, ORDER BY,

DISTINCT.

29) Quais destes sistemas de Banco de Dados usam SQL?

a)

b)

c)

d)

e)

MongoDB, MySQL, InterBase, Firebird, Informix.

Oracle, MySQL, InterBase, Firebird, Informix.

Oracle, MySQL, InterBase, MongoDB, Informix.

Oracle, MySQL, InterBase, Firebird, CouchDB.

Oracle, MySQL, CouchDB, Firebird, Informix.

30) Em um suposto banco de dados SQL com dados de

pessoas, como consultar todos que tenham 20 anos?

a)

b)

c)

d)

e)

SELECT * FROM pessoas WHERE idade=’20’

SELECT * WHERE pessoas FROM idade=’20’

SELECT pessoas WHERE idade=’20’

SELECT * FROM pessoas AND idade=’20’

SELECT * FROM pessoas WHERE idade==’20’

4