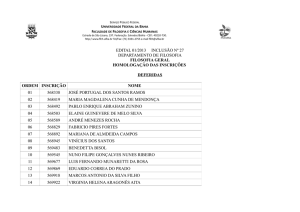

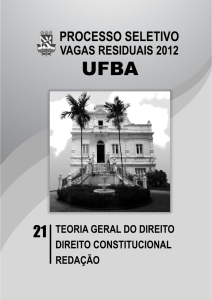

INSTRUÇÕES

Para a realização das provas, você recebeu este Caderno de Questões, uma Folha de

Respostas para as Provas I e II e uma Folha de Resposta destinada à Redação.

1. Caderno de Questões

• Verifique se este Caderno de Questões contém as seguintes provas:

Prova I: ESTRUTURA DE DADOS — Questões de 01 a 35

Prova II: CIRCUITOS DIGITAIS E ARQUITETURA DE COMPUTADORES — Questões de 36 a 70

Prova de REDAÇÃO

• Qualquer irregularidade constatada neste Caderno de Questões deve ser imediatamente

comunicada ao fiscal de sala.

• Nas Provas I e II, você encontra apenas um tipo de questão: objetiva de proposição simples.

Identifique a resposta correta, marcando na coluna correspondente da Folha de Respostas:

V, se a proposição é verdadeira;

F, se a proposição é falsa.

ATENÇÃO: Antes de fazer a marcação, avalie cuidadosamente sua resposta.

LEMBRE-SE:

¾ A resposta correta vale 1 (um), isto é, você ganha 1 (um) ponto.

¾ A resposta errada vale −0,5 (menos meio ponto), isto é, você não ganha o ponto e ainda

tem descontada, em outra questão que você acertou, essa fração do ponto.

¾ A ausência de marcação e a marcação dupla ou inadequada valem 0 (zero). Você não

ganha nem perde nada.

2. Folha de Respostas

• A Folha de Respostas das Provas I e II e a Folha de Resposta da Redação são pré-identificadas.

Confira os dados registrados nos cabeçalhos e assine-os com caneta esferográfica de TINTA

PRETA, sem ultrapassar o espaço próprio.

• NÃO AMASSE, NÃO DOBRE, NÃO SUJE, NÃO RASURE ESSAS FOLHAS DE RESPOSTAS.

• Na Folha de Respostas destinada às Provas I e II, a marcação da resposta deve ser feita

preenchendo-se o espaço correspondente com caneta esferográfica de TINTA PRETA. Não

ultrapasse o espaço reservado para esse fim.

• O tempo disponível para a realização das provas e o preenchimento das Folhas de Respostas é

de 4 (quatro) horas e 30 (trinta) minutos.

ESTAS PROVAS DEVEM SER RESPONDIDAS PELOS CANDIDATOS

AO SEGUINTE CURSO:

• SISTEMAS DE INFORMAÇÃO

UFBA – 2012 – Vagas Residuais – 1

PROVA I — ESTRUTURA DE DADOS

QUESTÕES de 01 a 35

INSTRUÇÃO:

Para cada questão, de 01 a 35, marque na coluna correspondente da Folha de

Respostas:

V, se a proposição é verdadeira;

F, se a proposição é falsa.

A resposta correta vale 1 (um ponto); a resposta errada vale −0,5 (menos meio

ponto); a ausência de marcação e a marcação dupla ou inadequada valem 0 (zero).

Questão 01

Uma função f(n) é dita ser O(g(n)) se existem constantes positivas c e N, tais que f(n)≤c.g(n)

para todo n≥N, sendo f(n) e g(n) funções reais assintoticamente não negativas.

Questão 02

Considerando-se dois algoritmos, A e B, cujas complexidades são, respectivamente,

O(n5) e O(2n), o algoritmo A é sempre mais eficiente que o algoritmo B.

Questão 03

Uma pilha possui uma ordem linear caracterizada por “mais recente para o menos recente”,

tornando as pilhas estruturas de dados indicadas para algoritmos que processam estruturas

aninhadas de profundidade imprevisível.

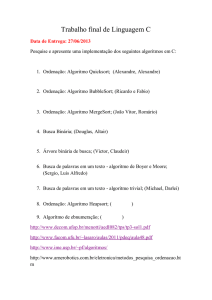

QUESTÕES 04 e 05

No quadro a seguir, são apresentados dois algoritmos que operam sobre as estruturas

de dados Pilha e Fila.

Algoritmo I

Algoritmo II

Fila F;

inteiro a, b;

Pilha P;

Fila F;

enfileirar (F, 0);

enfileirar (F, 1);

para i = 0 até 9 faça

a = desenfileirar (F);

b = desenfileirar (F);

enfileirar (F, b);

enfileirar (F, a + b);

imprime (a);

fim-para.

enquanto (eVazia (P) = Falso)

enfileira (F, desempilha (P));

fim-enquanto

enquanto (eVazia (F) = Falso)

empilhar (P, desenfileirar (F));

fim-enquanto

Com base nesses algoritmos, pode-se afirmar:

Questão 04

Como resultado final da execução do Algoritmo I, a sequência 0, 1, 1, 2, 3, 5, 8, 13, 21, 34

será impressa no dispositivo de saída.

Questão 05

Qualquer que seja o conteúdo original da Pilha P, após a execução do Algoritmo II P, conterá

exatamente os mesmos elementos originais e armazenados na mesma ordem.

UFBA – 2012 – Vagas Residuais – Estrutura de Dados – 2

QUESTÕES de 06 a 09

A seguir, estão apresentados alguns trechos de códigos-fonte, em linguagem C.

No primeiro trecho, é definida uma estrutura de dados para representar uma Lista

Duplamente Encadeada.

Na sequência, são codificadas funções para implementação das operações básicas

de inicialização, busca, inserção não ordenada, remoção e inserção ordenada nessa lista,

sendo que a operação de inicialização é executada uma única vez, antes de que qualquer

outra operação seja executada.

typedef struct tNode{ int dado;

struct tNode* prev;

struct tNode* next;

} No;

typedef struct { No* inicio;

No* final;

int tamanho;

} ListaDuplamenteEncadeada;

typedef

void

ListaDuplamenteEncadeada

LDE;

inicializaçãoLDE (LDE* L) {

L->início = L->final = NULL;

}

No*

buscaElementoLDE (LDE L, int n) {

No* posAtual = L. inicio;

while ((posAtual != NULL) && ( posAtual->dado ! = n))

posAtual = posAtual->next;

return posAtual;

}

Bool insereElementoLDE(LDE* L, int n) {

No *novoNo = (No*) malloc (sizeof (No));

if (novoNo == NULL)

return FALSE;

novoNo->dado = n;

novoNo->prev = NULL;

novoNo->next = NULL;

if (L->inicio == NULL) {

L->inicio =

L->final = novoNo;

}

else {

L->final->next = novoNo;

novoNo->prev = L->final;

}

L->tamanho++;

return TRUE;

}

UFBA – 2012 – Vagas Residuais – Estrutura de Dados – 3

void

}

void

removeElementoLDE(

LDE*

L,

No*

pos)

{

if (L->inicio == L->final ) {

L->inicio =

L->final

= NULL;

}

else {

if (pos == L->inicio ) {

L->inicio = pos->next;

L->inicio->prev = NULL;

}

else {

if ( pos == L->final ) {

L->final

= pos->prev;

L->final->next = NULL;

}

else {

pos->prev->next = pos->prev;

pos->next->prev = pos->next;

}

}

}

free(pos)

L->tamanho--;

insereElementoLDE(LDE*

L,

No

*novoNo)

{

if (L->inicio == NULL) {

L->inicio =

L->final = novoNo;

}

else {

No* posAtual = L->inicio;

while ( (posAtual != NULL) &&

(posAtual->dado < novoNo->dado ) )

posAtual = posAtual->next;

if (posAtual == NULL) {

L->final->next = novoNo;

novoNo->prev

= L->final;

L->final = novoNo;

}

else {

if (posAtual == L->inicio ) {

L->inicio->prev = novoNo;

novoNo->next

= L->inicio;

L->inicio

= novoNo;

}

else {

novoNo->prev = posAtual->prev;

novoNo->next = posAtual;

posAtual->prev->next = novoNo;

posAtual->prev = novoNo;

}

}

}

L->tamanho++;

}

UFBA – 2012 – Vagas Residuais – Estrutura de Dados – 4

Tal qual está codificada no enunciado, pode-se afirmar que a função

Questão 06

buscaElementoLDE é capaz de buscar um valor n em uma lista do tipo

ListaDuplamenteEncadeada.

Questão 07

insereElementoLDE insere corretamente um novo nó com valor n em uma lista do tipo

ListaDuplamenteEncadeada.

Questão 08

removeElementoLDE remove corretamente o nó apontado por pos em uma lista do tipo

ListaDuplamenteEncadeada, considerando que pos aponta para um nó existente.

Questão 09

insereElementoLDE é capaz de inserir um novo nó com valor n em uma lista do tipo

ListaDuplamenteEncadeada, de forma a manter uma ordenação crescente nos valores

armazenados nos nós da lista, assumindo que os campos prev e next do novo nó têm

valor NULL.

Questão 10

Para qualquer tipo de lista encadeada, as operações de inserção, remoção e busca por um

nó têm sempre complexidade O(n) no pior caso, sendo n o número de nós da lista.

Questão 11

Em uma árvore binária pode haver, no máximo, 2k−1 nós de nível k, sendo 1 o nível da raiz da

árvore.

Questão 12

A altura de uma árvore binária completa com n nós é da ordem de log2n.

Questão 13

Um Min-Heap de altura h possui, no mínimo, 2h −1 nós e, no máximo, 2h+1 −1 nós, sendo a

altura o número de nós no maior caminho da raiz até uma folha.

Questão 14

É possível construir um algoritmo não recursivo para implementar um percurso em pré-ordem

em uma árvore binária, utilizando-se, para isso, uma estrutura auxiliar de pilha.

UFBA – 2012 – Vagas Residuais – Estrutura de Dados – 5

QUESTÕES de 15 a 21

A tabela a seguir apresenta, na primeira coluna, três algoritmos de ordenação,

numerados de 1 a 3 e, na segunda coluna, são definidas funções de complexidade

identificadas pelas letras de a a c.

Algoritmo

Função de Complexidade

1) Ordenação por Seleção

a) O(n2)

2) Ordenação por Inserção

b) O(n)

3) Quick Sort

c) O(n.log(n))

Considerando-se as informações, pode-se afirmar:

Questão 15

O algoritmo 1 possui complexidade de melhor caso correspondente à opção b.

Questão 16

O algoritmo 1 possui complexidade de pior caso correspondente à opção a.

Questão 17

O algoritmo 2 possui complexidade de pior caso correspondente à opção b.

Questão 18

O algoritmo 2 possui complexidade de melhor caso correspondente à opção c.

Questão 19

O algoritmo 3 possui complexidade de melhor caso correspondente à opção c.

Questão 20

O algoritmo 3 possui complexidade de pior caso correspondente à opção c.

Questão 21

A principal diferença entre os algoritmos 2 e 3 está no caso de um conjunto de valores

já ordenado e, assim, o algoritmo 2 consegue ser mais eficiente, pois detecta esse fato

com apenas uma passada nos elementos do conjunto, com custo total O(1), enquanto o

algoritmo 3 tem custo O(n.log(n)) para esse caso.

UFBA – 2012 – Vagas Residuais – Estrutura de Dados – 6

Questão 22

O principal custo a ser analisado em algoritmos de ordenação externa é o relativo às

transferências de dados entre a memória interna e a memória externa.

Questão 23

O algoritmo Heapsort possui complexidade O(n.log(n)) no pior caso e é um algoritmo de

ordenação estável.

Questão 24

A estratégia mais utilizada em algoritmos de ordenação externa é inicialmente dividir os

registros em blocos de memória externa do mesmo tamanho da memória interna disponível,

em seguida, ordená-los na memória interna e, depois, intercalá-los (merge), criando blocos

cada vez maiores em memória interna.

Questão 25

Considerem-se um arquivo contendo n registros, uma memória interna de m palavras

e um conjunto de f fitas magnéticas.

Para um algoritmo de ordenação por intercalação balanceada de f-caminhos,

a ordenação do conjunto pode ser feita em P(n) passadas, em que P(n)= logf (n/m).

Questão 26

O algoritmo de busca sequencial pode realizar um número de comparações da ordem

de O(1), dependendo do valor que se está buscando (em uma sequência qualquer de

valores).

Questão 27

O algoritmo de busca binária efetua um número de comparações da ordem de O(log(n)),

no pior caso.

Questão 28

Uma árvore binária de busca é uma árvore binária em que todo nó interno i contém um

registro k, todos os nós da subárvore esquerda de i possuem registros maiores que k e

todos os nós da subárvore direita de i possuem registros menores que k.

UFBA – 2012 – Vagas Residuais – Estrutura de Dados – 7

Questão 29

A seguir, estão apresentados dois trechos de códigos-fonte, em linguagem C.

Enquanto, no primeiro trecho, é definida uma estrutura de dados para representar

um nó de uma Árvore Binária de Busca e é declarada uma variável representando a raiz

dessa árvore, no segundo trecho, é apresentada a codificação de uma função que implementa

a operação básica de inserção de um nó nessa Árvore Binária de Busca.

typedef struct tNode { int data;

struct tNode* left;

struct tNode* right;

} TreeNode;

TreeNode* raiz;

void

insertNode(TreeNode** r, TreeNode* n) {

if ( (*r) == NULL ) {

(*r) = n;

return;

}

if ( (*r)->data > n->data)

if ((*r)->left != NULL)

insertNode(&((*r)->left), n);

else

(*r)->left = n;

else

if ((*r)->right != NULL)

insertNode(&((*r)->right), n);

else

(*r)->right = n;

}

A função insertNode, tal qual está codificada no enunciado, é capaz de inserir um novo nó

na árvore, mantendo sua condição de binária de busca, considerando que os campos left

e right do novo nó têm valor NULL.

Questão 30

Segundo a definição de balanceamento em árvores AVL, uma árvore é considerada não

balanceada quando, para qualquer um de seus nós, a diferença entre as alturas das duas

subárvores é maior do que zero.

Questão 31

Após a inserção de um novo nó em uma árvore AVL, que a deixa desbalanceada, é sempre

possível retornar a árvore à sua condição de balanceamento, aplicando-se uma única

operação de rotação (à direita ou à esquerda) ou duas (inicialmente, à esquerda e, depois,

à direita ou vice-versa).

Questão 32

Após a inserção de um novo nó em uma árvore balanceada do tipo AVL, será sempre

necessária a execução de uma sequência não vazia de rotações à direita, e/ou à esquerda.

UFBA – 2012 – Vagas Residuais – Estrutura de Dados – 8

Questão 33

Os algoritmos de busca baseados em transformações de chaves ou hashing possuem dois

problemas básicos: a criação da função de hash, que transforma as chaves em endereços

da tabela hash, e o tratamento de colisão entre chaves, ou seja, chaves cuja função de

transformação gera valores iguais para endereçamento na tabela hash.

Questão 34

Para tratar o problema de colisão em algoritmos de hashing, as técnicas chamadas de

endereçamento aberto associam a cada endereço da tabela hash uma lista encadeada,

portanto, chaves em que ocorra a colisão podem ser armazenadas sequencialmente na

mesma entrada da tabela hash.

Questão 35

Em uma árvore-B, de altura h, páginas folhas podem ficar em níveis diferentes da árvore, à

medida em que as chaves são inseridas na estrutura.

UFBA – 2012 – Vagas Residuais – Estrutura de Dados – 9

PROVA II — CIRCUITOS DIGITAIS E ARQUITETURA

DE COMPUTADORES

QUESTÕES de 36 a 70

INSTRUÇÃO:

Para cada questão, de 36 a 70, marque na coluna correspondente da Folha de

Respostas:

V, se a proposição é verdadeira;

F, se a proposição é falsa.

A resposta correta vale 1 (um ponto); a resposta errada vale −0,5 (menos meio

ponto); a ausência de marcação e a marcação dupla ou inadequada valem 0 (zero).

Questão 36

O número decimal 2241, ou seja (2241)10, convertido para a base binária, com 16 bits de

representação, é igual a (1110100011000001)2.

Questão 37

O número binário (1100111101100011)2, convertido para a base hexadecimal é igual a

(CF63)16.

Questão 38

Sendo o número binário (10000110)2 o minuendo e o número binário (00001101)2 o

subtraendo, o resultado (ou diferença) dessa subtração binária é igual a (01001110)2.

Questão 39

Considerando-se a expressão X = (CAFE)16 + (1FF)16 + (A23)16, que representa a soma de

três números hexadecimais, o valor final de X é igual a (D720)16.

Questão 40

Sendo 11010111 a representação, em complemento de 2, com 8 bits, de um número

decimal X, esse número decimal é −86.

Questão 41

As formas sinal-magnitude, complemento de 1 e complemento de 2 do número decimal −82,

representadas com 8 bits, são, respectivamente, 11010010, 10101101 e 10101110.

Questão 42

No padrão IEEE 754, para a representação de números binários em ponto flutuante

de precisão simples (32 bits), o número decimal −118.625 é representado como

1 10000101 11011010100000000000000.

Questão 43

O número BCD (binary coded decimal) 1001 0110.0110 0010 0101 corresponde ao número

1100000.101 no sistema binário.

UFBA – 2012 – Vagas Residuais – Circuitos Digitais e Arquitetura de Computadores – 10

Questão 44

Para uma tabela-verdade com N entradas, existem 2N – 1 combinações possíveis válidas dos

valores de entrada, uma vez que a combinação com todas as entradas valendo zero não é

considerada válida.

Questão 45

A expressão algébrica para a saída X do circuito apresentado

é X = !(!A.B).!(!B.!C).!D.!!E, considerando o sinal de exclamação (!) como sendo a

operação NOT.

Questão 46

A expressão algébrica para a saída X desse circuito é semanticamente equivalente à

X = A!B!CD + ABCD + !A!D, em que o sinal ! indica a operação NOT.

Questão 47

Considerando-se a universalidade das portas NAND e NOR, é correto afirmar que o circuito

representado por (I) é semanticamente equivalente à porta AND representada por (II).

Questão 48

O teorema x + (y + z) = (x + y) + z = x + y + z corresponde à lei distributiva da Álgebra

Booleana.

Questão 49

Aplicando-se exclusivamente os Teoremas de DeMorgan à expressão !((AB+C).(A+BC)),

obtém-se a expressão (!A+!B).!C + !A.(!B+!C), considerando-se o sinal de exclamação (!)

como sendo a operação NOT.

UFBA – 2012 – Vagas Residuais – Circuitos Digitais e Arquitetura de Computadores – 11

QUESTÕES 50 e 51

Para responder a essas questões, considere a tabela-verdade apresentada e o sinal

de exclamação (!) como sendo a operação NOT.

Entradas

Saída

A

B

C

D

X

0

0

0

0

0

0

0

0

1

1

0

0

1

0

0

0

0

1

1

0

0

1

0

0

1

0

1

0

1

1

0

1

1

0

0

0

1

1

1

1

1

0

0

0

0

1

0

0

1

0

1

0

1

0

0

1

0

1

1

1

1

1

0

0

0

1

1

0

1

0

1

1

1

0

0

1

1

1

1

0

Questão 50

X = (!A.!B.!C.D) + (!A.B.!C.!D) + (!A.B.!C.D) + (!A.B.C.D) + (A.!B.C.D) é a expressão de

soma-de-produtos.

Questão 51

Um mapa de Karnaugh-Veitch permite o agrupamento de três pares (duplas ou duetos),

além da célula isolada representada por A!BCD.

Questão 52

Na operação de um meio-somador, as três entradas — os dois dígitos binários e o bit de

“vem-um” (carry in)) — são somadas para a produção de um bit de soma e um bit de

“vai-um” (carry out) como saídas do circuito.

Questão 53

Num somador paralelo de carry antecipado, o carry de saída (“vai-um”) de cada estágio é

gerado ou propagado com base nos valores das entradas.

UFBA – 2012 – Vagas Residuais – Circuitos Digitais e Arquitetura de Computadores – 12

Questão 54

Entradas

Saída

!A1

!A2

!A3

!A4

!A5

!A6

!A7

!A8

!A9

!S3

!S2

!S1

!S0

1

1

1

1

1

1

1

1

1

1

1

1

1

X

X

X

X

X

X

X

X

0

0

1

1

0

X

X

X

X

X

X

X

0

1

0

1

1

1

X

X

X

X

X

X

0

1

1

1

0

0

0

X

X

X

X

X

0

1

1

1

1

0

0

1

X

X

X

X

0

1

1

1

1

1

0

1

0

X

X

X

0

1

1

1

1

1

1

0

1

1

X

X

0

1

1

1

1

1

1

1

1

0

0

X

0

1

1

1

1

1

1

1

1

1

0

1

0

1

1

1

1

1

1

1

1

1

1

1

0

A tabela-verdade apresentada é de um CI 74147, que é um codificador de prioridade

decimal para BCD, que tem nove entradas representando os dígitos decimais de 1 a 9 e

produz um código BCD invertido correspondente à entrada de número mais alto ativada.

Se as entradas !A5, !A7 e !A3 estiverem simultaneamente em nível BAIXO enquanto todas

as demais estiverem simultaneamente em nível ALTO, então o CI produzirá a saída (!S3 a

!S0) igual a 0111, considerando-se o sinal de exclamação (!) para representar o nível ativo

BAIXO.

Questão 55

Na figura, se o código Gray 1011 for aplicado às entradas G3G2G1G0, o valor gerado nas

saídas binárias B3B2B1B0 será, respectivamente, 1101.

UFBA – 2012 – Vagas Residuais – Circuitos Digitais e Arquitetura de Computadores – 13

Questão 56

A figura apresenta um circuito com 16 entradas de dados, oito — I0 a I7 — aplicadas

a cada um dos multiplexadores. Esse circuito funciona como um multiplexador de 16 entradas

de dados, sendo que as quatro entradas de seleção de dados (S0, S1, S2 e S3) escolhem

uma das 16 entradas para transferi-la para a saída X.

Nesse circuito, quando S3 = 0, o multiplexador da parte inferior é selecionado e as entradas

S2, S1 e S0 desse multiplexador determinam qual das entradas de dados será transferida

para a saída X.

Questão 57

(I)

(II)

(III)

E1

E2

Saída

E1

E2

Saída

H

E

Saída

0

0

Não muda

0

0

Não muda

0

X

Não muda

0

1

Q=0

0

1

Q=0

1

0

Q=0

1

1

Q=1

1

0

Q=1

1

0

Q=1

1

1

Inválida

1

1

!Q0

E1 = entrada 1, E2 = entrada 2, H = entrada de habilitação

As tabelas-verdade (I), (II) e (III) correspondem, respectivamente, ao funcionamento de

um flip-flop S-R, um flip-flop J-K e um latch D transparente, considerando-se o sinal de

exclamação (!) como nível ativo BAIXO.

UFBA – 2012 – Vagas Residuais – Circuitos Digitais e Arquitetura de Computadores – 14

Questão 58

(I)

(II)

(III)

E1

E2

Saída

E1

E2

Saída

H

E1

Saída

1

1

Não muda

0

0

Não muda

0

X

Não muda

0

1

Q=1

0

1

Q=0

1

0

Q=0

1

1

Q=1

1

0

Q=0

1

0

Q=1

0

0

Inválida

1

1

Inválida

E1 = entrada 1, E2 = entrada 2, H = entrada de habilitação

As tabelas-verdade (I), (II) e (III) correspondem, respectivamente, ao funcionamento dos

latches S – R (porta NOR), !S – !R (porta NAND) e latch D, considerando-se o sinal de

exclamação (!) como nível ativo BAIXO.

Questão 59

A figura apresenta um contador de módulo 16 que, ao receber uma frequência inicial

(entrada do clock) de 1MHz, gera, na saída Q do flip-flop mais à direita, uma frequência

de saída de 31.250kHz.

Questão 60

As arquiteturas de computadores são classificadas em diferentes gerações, sendo que a

primeira geração se caracteriza pelos computadores baseados em válvulas, a segunda,

pelos computadores baseados em transistores e a terceira, pelos computadores baseados

em circuitos integrados.

Questão 61

A figura apresenta a estrutura geral do computador IAS (Institute for Advanced Studies),

também conhecido como “máquina de von Neumann”.

UFBA – 2012 – Vagas Residuais – Circuitos Digitais e Arquitetura de Computadores – 15

QUESTÕES 62 e 63

Endereço

Conteúdo

100

300

110

20

120

1

200

200

1000

110

1100

55

1110

15

1200

45

Questão 62

Considerando-se uma arquitetura que utiliza o modo de endereço “base com deslocamento”

e o formato de instrução <OPCODE, OP1, OP2, OP3>, sendo OPCODE o código (mnemônico)

da instrução, OP1 o operando destino e OP2 e OP3, os operandos fonte, então a instrução

<ADD R3, 100, 110> atribui ao registrador R3 o valor 320.

Questão 63

Considerando-se uma arquitetura que utiliza o modo de endereço “base com índice e

deslocamento” e o formato de instrução <OPCODE, OP1, OP2, OP3>, sendo OPCODE o

código (mnemônico) da instrução, OP1 o operando destino e OP2 e OP3 os operandos

fonte, então a instrução <ADD R3, -1100, -1090> atribui ao registrador R3 o valor 320.

Questão 64

Nas arquiteturas de computadores, o tratamento de múltiplas interrupções — através da

técnica baseada em prioridades — permite que uma interrupção de maior prioridade faça

com que o tratamento de uma interrupção com menor prioridade seja interrompido.

Questão 65

Uma instrução por ciclo de relógio, operações registrador-para-registrador, formato de

instruções simples e modos de endereçamento simples são características presentes nas

arquiteturas CISC (complex instructions set computer), não adotadas nas arquiteturas RISC

(reduced instructions set computer).

UFBA – 2012 – Vagas Residuais – Circuitos Digitais e Arquitetura de Computadores – 16

QUESTÕES 66 e 67

Número Código da

Operando Operando

da

instrução

destino

fonte 1

instrução (OPCODE)

Operando

fonte 2

Descrição

I1

ADD

$3

$4

$2

// $3 = $4 + $2

I2

SUB

$5

$3

$1

// $5 = $3 - $1

I3

LW

$1

200

($3)

I4

ADD

$1

$6

$3

// $1 = memória[200 + $3]

// $1 = $6 + $3

LW = load word, ADD = soma, SUB = subtração

Com base nos dados da tabela, pode-se afirmar:

Questão 66

No trecho de código apresentado, existe uma dependência de dados verdadeira — ou

dependência de leitura após escrita — entre as instruções I1 e I2 no acesso ao registrador $3.

Questão 67

No trecho de código apresentado, as instruções I3 e I4 apresentam uma antidependência —

ou dependência de escrita após leitura — no acesso ao registrador $1.

Questão 68

Uma decisão importante, no projeto organizacional de um sistema multicore, é se os núcleos

individuais (cores) serão superescalares e/ou se irão implementar multiprogramação

simultânea (SMT – simultaneous multithreading).

Questão 69

Emprego de múltiplos pipelines e alteração na ordem de execução das instruções são

técnicas adotadas pelas arquiteturas superescalares para melhorar o desempenho da

execução de instruções escalares.

Questão 70

Se um sistema computacional foi observado durante sete dias, verificando-se que ele

foi usado durante 18 horas em três dias e durante 16 horas nos outros quatro dias, pode-se

afirmar que houve uma taxa média de utilização de 70% para o período de observação.

UFBA – 2012 – Vagas Residuais – Circuitos Digitais e Arquitetura de Computadores – 17

PROVA DE REDAÇÃO

INSTRUÇÕES:

• Escreva sua Redação com caneta de tinta AZUL ou PRETA, de forma clara e

legível.

• Caso utilize letra de imprensa, destaque as iniciais maiúsculas.

• O rascunho deve ser feito no local apropriado do Caderno de Questões.

• Na Folha de Resposta, utilize apenas o espaço a ela destinado.

• Será atribuída a pontuação ZERO à Redação que

—

—

—

—

—

—

se afastar do tema proposto;

for apresentada em forma de verso;

for assinada fora do local apropriado;

apresentar qualquer sinal que, de alguma forma, possibilite a identificação do candidato;

for escrita a lápis, em parte ou na sua totalidade;

apresentar texto incompreensível ou letra ilegível.

Os textos a seguir devem servir como ponto de partida para a sua Redação.

I.

— Quanto ainda há de Jorge Amado na Bahia de hoje?

Resposta:

— Muito e pouco. A literatura amadiana é movida por um pensar e reinventar a Bahia.

Mestiçagem, sincretismo, é a Bahia de suas páginas. E é uma Bahia real. Jorge Amado não

traduz uma Bahia que não existe. Mas existem várias Bahias. E Jorge começou a escrever

na primeira metade do século passado. Havia uma necessidade e até uma urgência de

mapear e entender o que se via. No entanto, nenhuma cultura é estática. O que se vê

também muda. Não existe uma identidade única, nem definitiva, pois se trata de um processo

dinâmico. [...]

LEITE, Gildeci. “Não existe uma Bahia, mas várias Bahias.” MUITO. Revista Semanal do Grupo A Tarde. Salvador, n. 204,

p. 8. 26 fev. 2012. Entrevista dada a Eron Rezende, Grupo A Tarde.

II.

O tema da identidade cultural é muito mal resolvido no campo da Antropologia e no

campo da Sociologia. A gente tem, às vezes, até uma certa rejeição à maneira como a

questão da identidade é colocada. Na Antropologia, nós falamos de identidade de uma

maneira sempre relacional, opositiva, chamando atenção para contrastes, chamando atenção

para um jogo constante de oposições que ligam grupos entre si, e negamos muito a ideia de

que haja uma substância de um grupo social que o caracteriza de uma vez por todas. Não

acreditamos, por exemplo, numa coisa como baianidade, como uma essência, como uma

coisa já dada: numa coisa como brasilidade, que escape ao jogo das oposições que nós

UFBA – 2012 – Vagas Residuais – Redação – 18

fazemos entre nossas características e características outras. Eu não gosto muito de abordar

a temática da identidade cultural, porque, em nome da identidade cultural, se fala muita

bobagem. [...]

SERRA,Ordep. Identidade e reflexão crítica. In: Carnaval e identidade cultural na Bahia, hoje. Seminários de Carnaval (2.:

1998: Salvador, Ba.) Seminários de Verão II. Folia universitária/Pró-Reitoria de Extensão da UFBA. Salvador, 1999.

PROPOSTA: A partir das ideias contidas nos fragmentos apresentados, produza um texto

argumentativo-dissertativo, analisando criticamente a ideia de que

“Não existe uma Bahia, mas várias Bahias.”

OBSERVAÇÕES:

— Discuta a questão da baianidade vinculada à problemática da cultura nacional e à existência, ou

não, de uma singularidade.

— Embase seus argumentos em conhecimentos e reflexões sobre a Bahia de ontem e a de hoje.

UFBA – 2012 – Vagas Residuais – Redação – 19

RASCUNHO

UFBA – 2012 – Vagas Residuais – Redação – 20