D) Estrela, Roteador, Anel.

E) Anel, Hub e Switch.

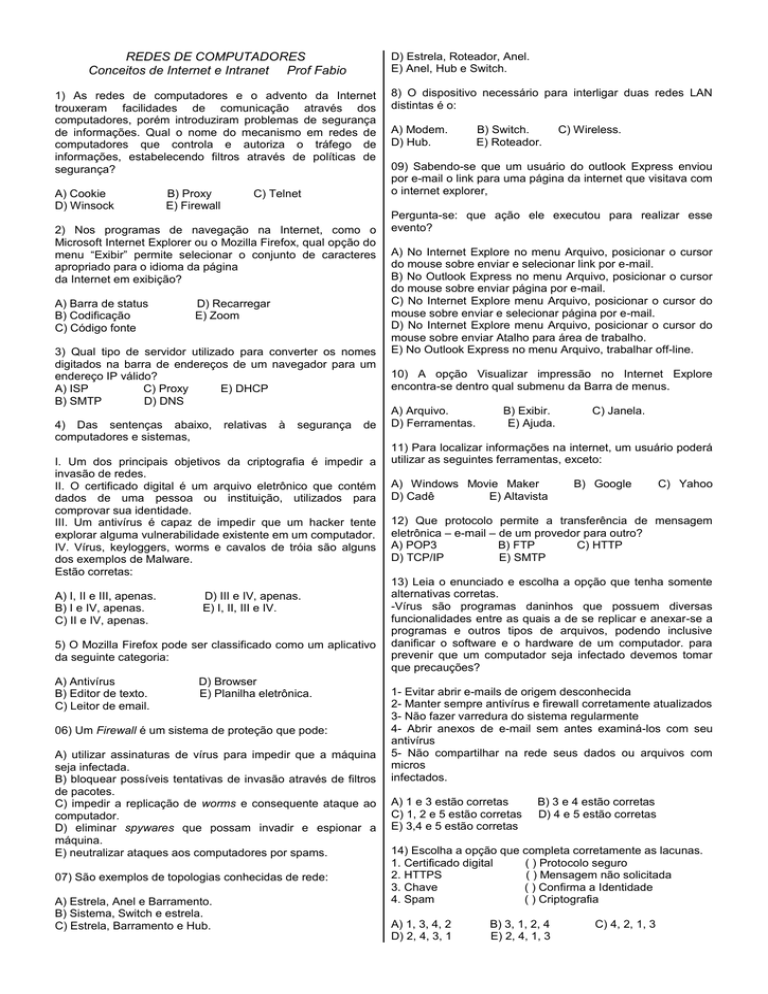

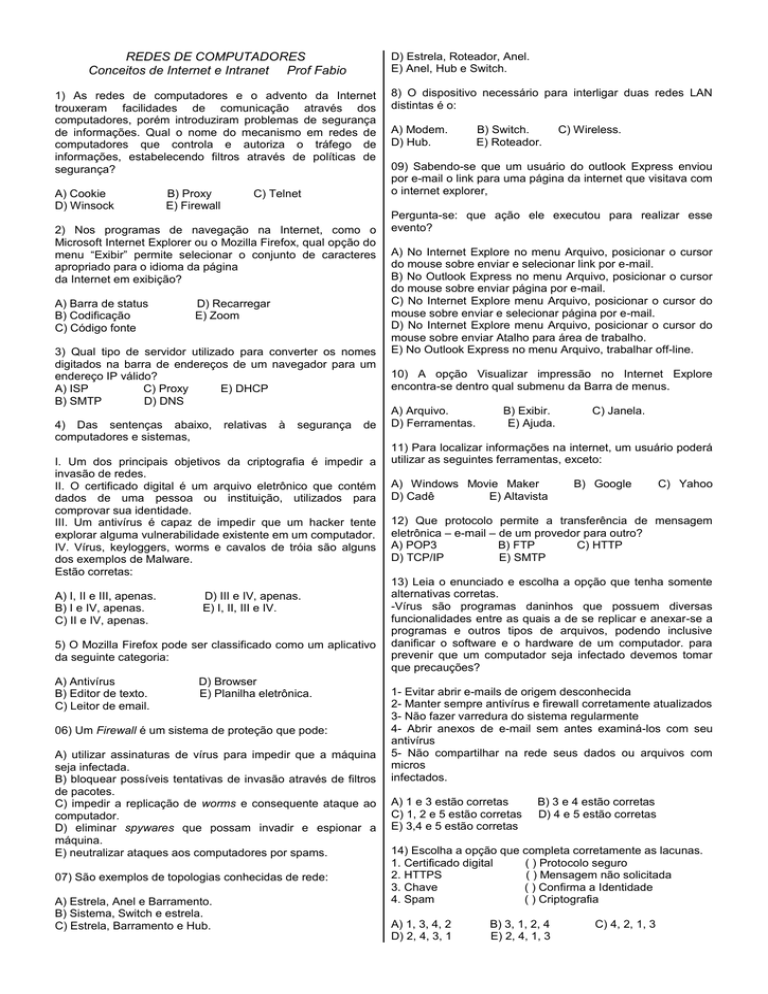

REDES DE COMPUTADORES

Conceitos de Internet e Intranet Prof Fabio

1) As redes de computadores e o advento da Internet

trouxeram facilidades de comunicação através dos

computadores, porém introduziram problemas de segurança

de informações. Qual o nome do mecanismo em redes de

computadores que controla e autoriza o tráfego de

informações, estabelecendo filtros através de políticas de

segurança?

A) Cookie

D) Winsock

B) Proxy

E) Firewall

C) Telnet

2) Nos programas de navegação na Internet, como o

Microsoft Internet Explorer ou o Mozilla Firefox, qual opção do

menu “Exibir” permite selecionar o conjunto de caracteres

apropriado para o idioma da página

da Internet em exibição?

A) Barra de status

B) Codificação

C) Código fonte

D) Recarregar

E) Zoom

3) Qual tipo de servidor utilizado para converter os nomes

digitados na barra de endereços de um navegador para um

endereço IP válido?

A) ISP

C) Proxy

E) DHCP

B) SMTP

D) DNS

4) Das sentenças abaixo,

computadores e sistemas,

relativas

à

segurança

de

I. Um dos principais objetivos da criptografia é impedir a

invasão de redes.

II. O certificado digital é um arquivo eletrônico que contém

dados de uma pessoa ou instituição, utilizados para

comprovar sua identidade.

III. Um antivírus é capaz de impedir que um hacker tente

explorar alguma vulnerabilidade existente em um computador.

IV. Vírus, keyloggers, worms e cavalos de tróia são alguns

dos exemplos de Malware.

Estão corretas:

A) I, II e III, apenas.

B) I e IV, apenas.

C) II e IV, apenas.

D) III e IV, apenas.

E) I, II, III e IV.

5) O Mozilla Firefox pode ser classificado como um aplicativo

da seguinte categoria:

A) Antivírus

B) Editor de texto.

C) Leitor de email.

D) Browser

E) Planilha eletrônica.

06) Um Firewall é um sistema de proteção que pode:

A) utilizar assinaturas de vírus para impedir que a máquina

seja infectada.

B) bloquear possíveis tentativas de invasão através de filtros

de pacotes.

C) impedir a replicação de worms e consequente ataque ao

computador.

D) eliminar spywares que possam invadir e espionar a

máquina.

E) neutralizar ataques aos computadores por spams.

07) São exemplos de topologias conhecidas de rede:

A) Estrela, Anel e Barramento.

B) Sistema, Switch e estrela.

C) Estrela, Barramento e Hub.

8) O dispositivo necessário para interligar duas redes LAN

distintas é o:

A) Modem.

D) Hub.

B) Switch.

E) Roteador.

C) Wireless.

09) Sabendo-se que um usuário do outlook Express enviou

por e-mail o link para uma página da internet que visitava com

o internet explorer,

Pergunta-se: que ação ele executou para realizar esse

evento?

A) No Internet Explore no menu Arquivo, posicionar o cursor

do mouse sobre enviar e selecionar link por e-mail.

B) No Outlook Express no menu Arquivo, posicionar o cursor

do mouse sobre enviar página por e-mail.

C) No Internet Explore menu Arquivo, posicionar o cursor do

mouse sobre enviar e selecionar página por e-mail.

D) No Internet Explore menu Arquivo, posicionar o cursor do

mouse sobre enviar Atalho para área de trabalho.

E) No Outlook Express no menu Arquivo, trabalhar off-line.

10) A opção Visualizar impressão no Internet Explore

encontra-se dentro qual submenu da Barra de menus.

A) Arquivo.

D) Ferramentas.

B) Exibir.

E) Ajuda.

C) Janela.

11) Para localizar informações na internet, um usuário poderá

utilizar as seguintes ferramentas, exceto:

A) Windows Movie Maker

D) Cadê

E) Altavista

B) Google

C) Yahoo

12) Que protocolo permite a transferência de mensagem

eletrônica – e-mail – de um provedor para outro?

A) POP3

B) FTP

C) HTTP

D) TCP/IP

E) SMTP

13) Leia o enunciado e escolha a opção que tenha somente

alternativas corretas.

-Vírus são programas daninhos que possuem diversas

funcionalidades entre as quais a de se replicar e anexar-se a

programas e outros tipos de arquivos, podendo inclusive

danificar o software e o hardware de um computador. para

prevenir que um computador seja infectado devemos tomar

que precauções?

1- Evitar abrir e-mails de origem desconhecida

2- Manter sempre antivírus e firewall corretamente atualizados

3- Não fazer varredura do sistema regularmente

4- Abrir anexos de e-mail sem antes examiná-los com seu

antivírus

5- Não compartilhar na rede seus dados ou arquivos com

micros

infectados.

A) 1 e 3 estão corretas

C) 1, 2 e 5 estão corretas

E) 3,4 e 5 estão corretas

B) 3 e 4 estão corretas

D) 4 e 5 estão corretas

14) Escolha a opção que completa corretamente as lacunas.

1. Certificado digital

( ) Protocolo seguro

2. HTTPS

( ) Mensagem não solicitada

3. Chave

( ) Confirma a Identidade

4. Spam

( ) Criptografia

A) 1, 3, 4, 2

D) 2, 4, 3, 1

B) 3, 1, 2, 4

E) 2, 4, 1, 3

C) 4, 2, 1, 3

15) Na ferramenta de navegação Microsoft Internet Explorer,

é possível guardar endereços de páginas visitadas para

acesso posterior através do menu Favoritos. Qual a

combinação de teclas que abre a barra de Favoritos?

A) Ctrl + E.

D) Ctrl + I.

B) Ctrl + F.

E) Ctrl + L.

C) Ctrl + H.

16) No menu “Ferramentas” do navegador Microsoft Internet

Explorer, a opção “Programas” permite especificar qual

programa

o

sistema

operacional

Windows

utiliza

automaticamente para cada serviço da Internet. Qual das

alternativas abaixo descreve um programa que NÃO PODE

SER ESPECIFICADO nesta opção?

A) Calculadora

C) E-mail

E) Lista de contatos

B) Editor de HTML

D) Grupos de notícias

17) O serviço conhecido como FTP, nas redes de

computadores e Internet, serve para

A) transferir arquivos entre computadores.

B) formatar figuras em um programa.

C) transferir figuras entre diferentes programas.

D) detectar falhas de comunicação na rede.

E) protocolar arquivos em formato de texto.

18) O nome dado ao protocolo de comunicação usado em

navegadores da World Wide Web para interpretar comandos

em linguagem de formatação de páginas é

A) HTML

B) HTTP

C) SMTP

D) TCP/IP

E) WWW

19) A ação resultante de pressionar as teclas Alt+HOME no

navegador Internet Explorer é

A) abrir uma caixa de diálogo para localizar/substituir texto na

página

atual.

B) atualizar a página aberta.

C) abrir a lista de páginas favoritas.

D) carregar a página inicial que aparece quando se abre o

navegador.

E) abrir a lista de páginas visitadas, permitindo a escolha da

próxima

página a carregar.

20) A característica principal de um tipo de programa nocivo

denominado WORM é

A) permitir a espionagem remota, uma vez instalado num

computador conectado à Internet

B) infectar arquivos executáveis com extensões EXE, COM,

SYS

C) Afetar a trilha zero dos discos ou o setor de boot de

disquetes

D) Atacar arquivos que utilizam macros de programas do

pacote Microsoft Office

E) Replicar-se automaticamente, fazendo cópias de si mesmo

21) A tecla de função F11, no navegador Internet Explorer da

Microsoft, em relação à página aberta serve para

A) abrir uma caixa de diálogo para localizar/substituir texto na

página

atual.

B) ir para a página inicial.

C) parar o carregamento da página atual.

D) alternar entre os modos de exibição normal e de tela

inteira.

E) atualizar a página aberta.

22) Qual das alternativas abaixo dá nome ao tipo de ameaça

propagada por meio de mensagens fraudulentas, chamadas

de spam, caracterizada por um tipo de fraude concebida para

obter informações pessoais sobre o usuário de Internet,

convencendo-o a facultar-lhe essas informações sob falsos

pretextos?

A) Adware.

B) Cavalo de Tróia.

C) Phishing

D) Retrovirus

E) Vírus de macro.

23) Arquivos de dados produzidos por suíte de aplicativos

para escritório, por ex. Microsoft Office, costumam ser alvo

predileto de contaminação por

a) trojans.

b) worms.

c) hijackers . d) vírus de boot.

e) vírus de macro.

24) Ativado quando o disco rígido é ligado e o sistema

operacional é carregado; é um dos primeiros tipos de vírus

conhecido e que infecta a partição de inicialização do sistema

operacional. Trata-se de

a) vírus de boot.

b) cavalo de Tróia.

d) vírus de macro.

e) spam.

c) verme.

25) Uma das formas de se fazer upload de um arquivo

hospedado em um computador local para um

computador servidor remoto é por intermédio do

protocolo

(A) POP3.

(B) FTP. (C) SMTP.

(D) HTML.

(E) DNS.

26) O dispositivo que, ligado ao modem, viabiliza a

comunicação sem fio em uma rede wireless é

(A) o sistema de rede.

(B) o servidor de arquivos.

(C) a porta paralela.

(D) a placa-mãe.

(E) o roteador.