JORNADAS SAM/ CONAMET/ SIMPOSIO MATERIA 2003

16-01

ESTUDO DOS REQUISITOS NECESSÁRIOS À INSTALAÇÃO DE UM SISTEMA

OPERACIONAL PARA A IMPLEMENTAÇÃO DE UM FIREWALL NA

ARQUITETURA RISC/6000 MODELO F40

Paulo Henrique Carvalho Aguiar a y Luciana Recart Cardoso b

a

Fundação do Ensino Superior de Rio Verde, Rio Verde, Brasil. [email protected]

b

Fundação do Ensino Superior de Rio Verde, Rio Verde, Brasil. [email protected]

O presente trabalho descreve sucintamente um estudo sobre alguns conceitos fundamentais utilizados na

segurança de redes como firewall e suas técnicas: o Screening Filter e o Bastion Host, que são facilmente

configuradas em qualquer arquitetura, uma vez instalado um sistema operacional. O objetivo deste estudo é

apontar os requisitos necessários para a instalação do sistema operacional Linux na arquitetura RISC/6000 F40.

Obtivemos como resultado uma descrição detalhada das condições exigidas pela referida arquitetura para uma

configuração das políticas de segurança da mesma.

Palavras-chave: segurança, firewall, sistemas operacionais, arquitetura RISC/6000

1 INTRODUÇÃO

Com o surgimento da Internet, aliado ao seu

vertiginoso crescimento, foi possível compartilhar

recursos e idéias entre usuários espalhados pelo

mundo todo.

Independentemente de seu porte, a maioria das

empresas, está conectando suas redes internas à

grande rede, o que aumenta significativamente a

vulnerabilidade e os riscos envolvendo a segurança de

suas informações. Em uma época em a informação,

mais do que os recursos materiais, assume tanto o

papel de objeto, quanto de resultado do trabalho,

surgem cada vez mais mecanismos que visam protegê la. Entre as tecnologias mais utilizadas para reforçar a

segurança de dados está o firewall, freqüentemente

instalado no ponto de acesso da rede local à Internet.

O firewall, se bem instalado e configurado, filtra e

monitora o envio e recebimento de dados entre a

Internet e os sistemas internos da organização através

da análise do tráfego IP (Internet Protocol). O firewall

deve ser encarado como a primeira linha de defesa, e

não a única, sua implementação física pode variar

muito, sendo constituída por um conjunto de

componentes de hardware, redes e softwares

específicos para este fim. A maneira de configurar

estes equipamentos dependerá da disponibilidade de

investimento e do grau de segurança exigidos pela

organização. A forma de implementação das técnicas

de firewall, como o Screening Filter e o Bastion Host,

difere pouco de um sistema operacional para outro.

Assim, objetivo desse estudo foi concatenar requisitos

necessários

para reconhecimento da arquitetura

Powerpc pelo sistema operacional Linux, que

possibilita

a

implementação

de

firewall

em

RISC/6000, modelos F40, F50 e outros.

A maior dificuldade na configuração de algumas

versões de firewall estão centradas na diferença entre

arquiteturas. Na arquitetura PC (Personal Computer),

por exemplo, as versões IPChains e IPTables são

facilmente configuradas. Pois a ampla popularização

desta

arquitetura

favoreceu

o

surgimento

e

disseminação de sistemas operacionais com ela

compatíveis, inclusive gratuitos, como é o caso do

Linux em suas várias versões. Porém em arquiteturas

proprietárias, como a Powerpc, as implementações de

firewall no sistema operacional AIX, são distribuídas

apenas comercialmente pela IBM.

2. TÉCNICAS DO FIREWALL

Visando uma maior defesa tanto contra ataques

internos, quanto externos, as técnicas de utilização de

firewall, que poderem ser usadas em conjunto,

possibilitando aumentando o nível de segurança da

rede.

2.1 Screening Filter

Sistemas que utilizam Screening Filter roteiam de

modo seletivo os pacotes entre hosts internos e

externos. Eles permitem ou bloqueiam certos pacotes,

utilizando a política de segurança imposta. O tipo de

roteador que é usado num firewall com Screening

Filter é conhecido como um Screening Router.

Um roteador dispõe das seguintes informações num

pacote: Endereço IP (Internet Protocol) da origem e do

destino, o tipo de protocolo se o pacote é um pacote

TCP (Transmission Control Protocol), UDP (User

Datagram Protocol) ou ICMP (Internet Control

Message Protocol), a porta de origem e de destino.

Além desses itens o roteador ainda sabe as seguintes

informações: A interface por onde o pacote chegou, a

interface por onde o pacote será transmitido.

Desta maneira, um Screening Filter pode filtrar

pacotes tanto com base no seu endereço, quanto com

base no seu protocolo. O Screening Filter é uma

ferramenta muito útil para se utilizar em conjunto com

outras ferramentas [1].

1111

JORNADAS SAM/ CONAMET/ SIMPOSIO MATERIA 2003

2.2- Bastion Host

Bastion Host é o termo aplicado a um host que age

como um poin-to-point entre a sua “rede segura” e a

Internet “não segura”, ou entre sub-redes da Intranet,

podendo ser associado de várias maneiras. Seu

funcionamento pode ser comparado à entrada de um

edifício: tanto para entrar, quanto para sair do prédio

obrigatoriamente é necessário passar por ele.

Para um Bastion Host, que está conectado à Internet e

à rede interna, a maior atenção deve ser dada à

segurança. O papel do Bastion Host consiste em atuar

como um Servidor Proxy para vários serviços,

rodando Software Proxy especializado para alguns

protocolos tais como: HTTP (Hyper Text Transfer

Protocol), FTP (File Transfer Protocol) ou filtrar

mensagens de e-mail, através do protocolo SMTP

(Simple Mail Transfer Protocol). Entretanto, usuários

que possuam uma conta no Bastion Host com

identificação dupla, uma local e outra no servidor

remoto, poderão acessar serviços nas duas redes, o que

pode gerar uma quebra de segurança.

Esta solução possui algumas desvantagens, como

talvez o Bastion Host tenha que gerenciar muitos

usuários, isto requererá um controle muito eficaz de

senha de acesso, pois sem esta ferramenta, um hacker

poderá entrar na rede privada, desde que consiga um

acesso de usuário. Além disso, gerenciar o acesso de

um grande número de usuários garantindo uma boa

performance, dependerá de uma máquina bastante

robusta [2].

3DESCRIÇÃO

DA

ARQUITETURA

E

INSTALAÇÃO DO SISTEMA OPERACIONAL

LINUX NO RISC/6000 MODELO F40

A arquitetura do RISC/6000 modelo F40 possui

peculiaridades que a torna bastante diferente da

arquitetura PC. Devido a sua especificidade, essas

características serão detalhadamente descritas a seguir.

3.1Descrição

Física

do

Hardware

com

Processador RISC/6000 Modelo F40

A arquitetura da máquina utilizada nesse projeto tem

versão TR97112 de 22/04/97, possui dois discos SCSI

de tamanho 4.5 Gigabytes cada, onde são designados

B1 e B2. Seu processador é de 166 Mhz, com 128 de

RAM. A placa mãe é composta de 2 slots ISA de 16

bits, 7 slots PCI de 32 bits, 2 slots PCI de 64 bits, 8

bancos de memória DIMM de 168 vias, a placa mãe é

dual, suportando até 2 processadores porém está

apenas com um, uma controladora SCSI para 6 discos,

uma unidade de CD-ROM ligada a controladora SCSI,

uma unidade de floppy disk e também uma unidade de

fita Date de 20 Gigabyte. Para suportar o aquecimento

causado por processadores tão potentes utiliza três

ventiladores internos de exaustão. Tudo isso acoplado

a um gabinete projetado para um rack de 19

polegadas.

3.2- Sistema Operacional para a Implementação de

Firewall

Antes de optar por um outro sistema operacional para

arquiteturas Powerpc, foi analisada a possibilidade de

16-01

implementar um firewall no sistema operacional AIX.

Entretanto, observamos que a implementação no AIX

difere da implementação no sistema operacional

Linux, no qual existem duas versões de firewall que

são o IPChains, mais antiga voltada para o Kernel 2.2

e o IPTables, voltada para o Kernel 2.4. Porém, não

encontramos nenhuma destas versões voltadas para o

AIX, devido a está limitação, optamos por instalar a

versão do Linux Debian 3.0r1 Woody, baixando as

imagens ISO dos mirrors localizados no Site da

mesma. Para a instalação desta versão utilizamos

apenas o CD1, os demais pacotes da Debian, são

adicionais [3].

3.3- Imagens de Boot

As imagens de Boot fornecidas pela Debian não

funcionam para a F40, então utilizou-se uma

modificação de Leigh Brown e a imagem de Root da

Debian, as quais são 1.44/root.bin, copiando para um

disquete no formato dd if=./nome do arquivo

of=/dev/sda1 [4].

3.4- Sobre o Hardware

A imagem de boot não reconheceu a placa de vídeo.

Mas isto não impossibilitou a instalação, pois ela pode

ser feita via null-modem. Antes de iniciar qualquer

instalação deve-se atualizar a OF (Open Firmware) da

máquina, é preciso descompactar o arquivo antes de

iniciar a atualização. Da versão que nela se encontrava

citada no item 3.1, atualizamos para TR02311 de

24/01/2003. Os arquivos de atualização se encontram

no Site da mesma [5].

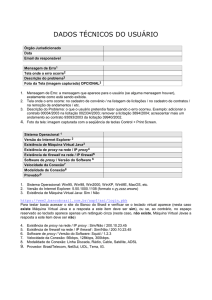

3.5- Procedimentos de Instalação

Para começar a instalação, inicializamos a máquina e

seguimos os seguintes passos: Fomos para o prompt

da OF e iniciamos a instalação pelo disquete de boot.

No prompt digitamos: boot floppy:, em seguida

digitamos

no

Linux

prompt:

root=/dev/fd0

load_ramdisk=1. A partir daqui o sistema deve bootar

até pedir o disco de root para então executar o shell ou

setup de instalação (udbootstrap). No momento de

particionar o disco rígido, a primeira partição do HD

deve ser de 4MB, esta partição deve ser bootavel, ou

seja, carregar o sistema na memória. Porém, nessa

máquina ocorreu um pouco diferente, na parte do root

as imagens não reconheciam a arquitetura da máquina.

Realizamos algumas tentativas e foi possível executar

essa fase através de um Hiper-Terminal em uma

máquina com Windows 98, utilizando as portas

seriais, tanto do PPC quanto do PC.

Após instalarmos o sistema operacional Linux, versão

Debian no Hardware RISC/6000 modelo F40, a

máquina ficou apta para a implementação de um

firewall.

4-CONCLUSÃO

A tecnologia da Internet mudou não só a maneira com

que as organizações interagem com seus clientes ou

usuários, mas também a maneira como lidam com a

questão de segurança de rede.

1112

JORNADAS SAM/ CONAMET/ SIMPOSIO MATERIA 2003

Como a Internet está se tornando um fórum de

comunicações corporativas e comércio internacional,

está também exigindo investimentos em soluções e

inovações de segurança que protejam o patrimônio da

organização. Nesse sentido, a utilização de um

firewall se torna indispensável, pois além de proteger

a rede, é um instrumento tecnológico fundamental na

implantação da política de segurança da organização.

O Firewall não garante cem por cento de segurança às

redes,

mas

sua

ausência

pode

deixá -las

demasiadamente vulneráveis a ataques externos.

Com este trabalho podemos reunir os requisitos

necessários para implementação de firewall em

arquiteturas RISC/6000, modelos F40, F50 e outros,

descrevemos as técnicas de utilização de firewall, que

podem ser usadas em conjunto, e descrevemos outros

mecanismos de segurança comumente utilizados em

conjunto com o firewall para aumentar o nível de

segurança da rede. Além disso, deixamos o F40

plenamente configurado com o sistema operacional

Debian instalado pronto para receber a implementação

firewall e demais políticas de segurança que forem

mais adequadas ou acessíveis economicamente para o

contexto onde serão utilizados.

REFERENCIAS BIBLIOGRÁFICAS

[1] BARROS, E. M. Segurança de Redes com

Firewall: Universidade Federal de Santa Catarina

UFSC, 1999. Santa Catarina, SC. Anais (on-line).

Disponível

em:

<http://www.disco5\paginas\firewall.htm>. Acesso em

22 agosto 2002.

[2] VILELA, Awdrey Vieira. Estudos de Técnicas de

Detecção e Prevenção de Intrusos: Universidade

Federal de Lavras UFLA, 2001. Lavras, MG.

Anais(on-line).

Disponível

em:

<http://www.comp.ufla.br/~joukim/extensao/intruso.p

df>. Acesso em 22 agosto 2002.

[3] (Debian, 2003), Downloading Debian CD images

via

HTTP/FTP.

Disponível

em:

<http://www.debian.org/CD/http-ftp>.

Acesso em: 15 abril 2003.

[4] (Linux on the RS/6000, 2003), 7025 F40.

Disponível

em:

<http://www.solinno.co.uk/leigh/zImage.prep-f40v2>.

<http://ftp.br.debian.org/debian/dists/stable/main/disks

-powerpc/current/pre>.

Acesso em: 15 abril 2003.

[5]

(IBM, 2003), Download IBM RS/6000.

Disponível em:

<http://techsupport.services.ibm.com/server/mdownlo

ad/download.html>.Acesso em 15 abril 2003.

Acesso em 22 agosto 2002.

1113

16-01