CENTRO ESTADUAL DE EDUCAÇÃO TECNOLÓGICA

PAULA SOUZA

FACULDADE DE TECNOLOGIA DE LINS PROF. ANTONIO SEABRA

CURSO SUPERIOR DE TECNOLOGIA EM REDES DE COMPUTADORES

JOÃO PAULO DE OLIVEIRA BRITTO

RONEY EIDI INOUE

Um Estudo sobre as Técnicas de Transição e Atribuição de

Endereçamento IPv6.

LINS/SP

2º SEMESTRE/2012

CENTRO ESTADUAL DE EDUCAÇÃO TECNOLÓGICA

PAULA SOUZA

FACULDADE DE TECNOLOGIA DE LINS PROF. ANTONIO SEABRA

CURSO SUPERIOR DE TECNOLOGIA EM REDES DE COMPUTADORES

JOÃO PAULO DE OLIVEIRA BRITTO

RONEY EIDI INOUE

Um Estudo sobre as Técnicas de Transição e Atribuição de

Endereçamento IPv6.

Trabalho

de

Conclusão

de

Curso

apresentado à Faculdade de Tecnologia de

Lins para obtenção do Título de Tecnólogo

em Redes de Computadores.

Orientador: Prof. Me. Júlio Fernando Lieira.

LINS/SP

2º SEMESTRE/2012

JOÃO PAULO DE OLIVEIRA BRITTO

RONEY EIDI INOUE

Um Estudo sobre as Técnicas de Transição e Atribuição de

Endereçamento IPv6.

Trabalho de Conclusão de Curso

apresentado à Faculdade de Tecnologia

de Lins, como parte dos requisitos

necessários para a obtenção do título

de Tecnólogo(a) em Tecnólogo em Redes sob

orientação do Prof. Me.Júlio Fernando Lieira.

Data de aprovação: ___/___/___

____________________________

Orientador Prof. Me. Júlio Fernando Lieira

______________________________

Orientador Prof. Me. Naylor Garcia Bachiega

______________________________

Orientador Prof. Me. Adriano de Souza Marques

Aos meus pais Eidi e Cláudia, a minha irmã Natália

a minha namorada Kelly e aos meus amigos e parentes

pelo apoio e incentivo que sempre me deram.

Aos meus pais, aos meus irmãos,

aos meus amigos e parentes

pelo apoio e incentivo.

AGRADECIMENTOS

Agradeço primeiramente a Deus, que me deu saúde e forças para realização

desta obra.

Agradeço aos meus pais de uma forma grandiosa, Eidi e Claudia, que sempre

me apoiaram nos estudos, em minha vida e na conclusão desse trabalho.

Agradeço minha irmã, Natália, que sempre esteve presente, e sempre me

ajudou em tudo que eu precisei nesse trabalho.

Agradeço a minha namorada Kelly, que sempre me apoiou e incentivou para

a realização desse trabalho.

Agradeço aos colegas de classe por todos os momentos que passamos

juntos no decorrer do curso e por todo companheirismo e amizade que

demonstraram sempre.

Agradeço aos professores por todo o conhecimento que me foi passado e por

toda a ajuda e compreensão em todos os momentos do curso.

Agradeço ao meu amigo e companheiro de TCC, João Paulo, por sempre

estar disposto a ajudar em tudo que fosse necessário nesse trabalho.

Agradeço também ao Professor Me. Rogério Pinto Alexandre que me ajudou

muito quando precisei dele.

Ao orientador Professor Me. Júlio Fernando Lieira, pela sua paciência,

inteligência, e por sempre estar disposto a ajudar em tudo nesse trabalho.

E a todos aqueles que de alguma forma contribuíram ou torceram pela

concretização deste trabalho.

Roney Eidi Inoue

AGRADECIMENTOS

Agradeço primeiramente a Deus, que me deu saúde e forças para realização

desta obra.

Agradeço aos meus pais, meus irmãos e meus amigos pelo apoio e incentivo.

Agradeço ao Roney que estava sempre correndo atrás para resolver

problemas que apareciam no desenvolvimento da obra.

Agradeço aos professores em especial ao Júlio e o Naylor que sempre

tiveram atenção e paciência nas orientações.

João Paulo de Oliveira Britto

RESUMO

O protocolo IPv4 surgiu nos anos 70 com a finalidade de interligar as

universidades americanas. Cada vezes mais equipamentos são conectados, e com

isso começa a surgir os primeiros sinais da internet. A popularização da internet

aumentou de um modo imenso para a época em que o protocolo IP foi criado, com

isso a quantidade de endereços IPv4 foi se tornando insuficiente. A partir do

esgotamento de endereços IPv4 foi necessário criar o protocolo IPv6 que possui

mais de 340 undecilhões de endereços IPs . Esse trabalho tem como objetivo

apontar as diferenças entre as duas versões do protocolo, demonstra uma forma de

transição do protocolo IPv4 para o IPv6, para que não haja um grande impacto nas

redes atuais. O estudo de caso apresenta um servidor de DNS e DHCP

implementados em um sistema operacional Linux, que utiliza o mecanismo de pilha

dupla e duas máquinas clientes, uma Linux e outra Windows para os devidos testes

de funcionalidade do protocolo IPv6.

Palavras-chave: IPv4. IPv6. DNS. DHCP. Ubuntu. Windows.

ABSTRACT

The IPv4 protocol emerged in the 70s with the purpose of connecting

American universities. Each times more devices are connected, and this begins to

emerge the first signs of the internet. The popularization of the Internet has increased

a lot so for the time when the IP protocol was created, thus the amount of IPv4

addresses was becoming insufficient. From the depletion of IPv4 addresses was

necessary to create the IPv6 protocol which has more than 340 undecilhões of IP

addresses. This paper aims to point out the differences between the two versions of

the protocol, demonstrates a way to transition from IPv4 protocol to IPv6, so that

there is a big impact in today's networks. The case study presents a DNS server and

DHCP implemented on a Linux operating system, which uses the mechanism of dual

stack and two client machines, one Linux and one Windows to the appropriate

functionality testing of the IPv6 protocol.

Keywords: IPv4. IPv6. DNS. DHCP. Ubuntu. Windows.

LISTA DE ILUSTRAÇÕES

Figura 1.1 - (a) Estrutura do sistema de telefonia. (b) Sistema distribuído de

comutação proposto por Baran. ................................................................................ 19

Figura 1.2 - Crescimento da ARPANET. (a) Dezembro de 1969. (b) Julho de 1970.

(c) Março de1971. (d) Abril de 1972. (e) Setembro de 1972 ..................................... 21

Figura 1.3 - Exemplo de Topologia Barramento ........................................................ 24

Figura 1.4 - Exemplo de Topologia Anel ................................................................... 25

Figura 1.5 - Exemplo de Topologia Estrela ............................................................... 26

Figura - 1.6 Comparativo da camada OSI e TCP/IP ................................................. 30

Figura 1.7 - Como a camada de aplicação funciona ................................................. 30

Figura 1.8 - Protocolos e redes no modelo TCP/IP inicial ......................................... 31

Figura 2.1 - Cabeçalho IPV4 ..................................................................................... 35

Figura 2.2 - Formatos de endereços IP ..................................................................... 39

Figura 2.3 - Endereços IP Especiais ......................................................................... 40

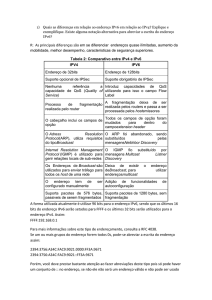

Figura 3.1 – Comparação do Protocolo IPV4 x IPV6 ................................................ 43

Figura 3.2 - Primeiro passo para transformar um endereço MAC no padrão EUI-64 49

Figura 3.3 - Segundo passo para transformar um endereço MAC no padrão EUI-64

.................................................................................................................................. 50

Figura 4.1 – Configuração da Rede. ......................................................................... 59

Figura 4.2 – Reiniciando a Rede. .............................................................................. 59

Figura 4.3 – Estrutura do DNS Bind. ......................................................................... 60

Figura 4.4 – Instalação do Bind9. .............................................................................. 61

Figura 4.5 – Configuração do Bind9. ......................................................................... 61

Figura 4.7 – Ferramenta nslookup. ........................................................................... 63

Figura 4.8 – Instalação do Teredo. ............................................................................ 63

Figura 4.9 – Ping no Servidor DNS Versão 4. ........................................................... 64

Figura 4.10 – Ping no Servidor DNS Versão 6. ......................................................... 64

Figura 4.11 – Ping voltado para internet. .................................................................. 65

Figura 4.12 – IPv6 de Link Local. .............................................................................. 66

Figura 4.13 – Testando a conectividade via IPv6 de link-local, Windows para Linux.

.................................................................................................................................. 67

Figura 4.14 – Testando a conectividade via IPv6 de link-local, Linux para Windows.

.................................................................................................................................. 67

Figura 4.15 – Cenário da atribuição de IPv6 através do radvd para cliente Linux..... 69

Figura 4.16 – Cenário da atribuição de IPv6 através do radvd para cliente Windows.

.................................................................................................................................. 69

Figura 4.17 – Atribuição de IPv6 através do radvd para cliente Windows. ................ 70

Figura 4.18 – Atribuição de IPv6 através do DHCPv6 para cliente Windows. ........... 72

Figura 4.19 – Instalação do isc-dhcp-server.............................................................. 73

Figura 4.20 – Configuração do dhcp IPv4. ................................................................ 73

Figura 4.21 – Configuração do dhcp IPv6. ................................................................ 74

Figura 4.22 – Alteração do isc-dhcp6-server. ............................................................ 75

Figura 4.23 – Alteração do isc-dhcp6-server 2. ......................................................... 75

Figura 4.24 – Reinicialização do isc-dhcp6-server. ................................................... 76

Figura 4.25 – Reinicialização do isc-dhcp-server. ..................................................... 76

Figura 4.26 – Cliente dhcp. ....................................................................................... 77

Figura 4.27 – Ping cliente servidor. ........................................................................... 77

Figura 4.28 – Configurações do Cliente Linux........................................................... 78

Figura 4.29 – Configurações do Cliente Windows. .................................................... 79

Figura 4.30 – Configurações do Cliente Ubuntu para obter endereço via DHCPv6. . 79

Figura 4.31 – Configurações IPv6 no Linux Ubuntu obtidas via DHCP. .................... 80

Figura 4.32 – Ping do cliente Windows para cliente Linux. ....................................... 80

Figura 4.33 – Ping do cliente Linux para cliente Windows. ....................................... 81

Figura 4.34 – Cenário para teste de roteamento entre duas redes IPv6. .................. 81

Figura 4.35 – Comando traceroute6 cliente Linux para cliente Windows. ................. 83

LISTA DE ABREVIATURAS E SIGLAS

ARPA - Advanced Research Projetcts

ARPANET - Advanced Research and Projects Agency

ATM - Asynchronous Transfer Mode

BBN - Bolt, Beranek and Newman

DF - Don’t Fragment

DNS - Domain Name System

FDDI - Fiber Distributed Data Interface

FTP - File Transfer Protocol

HTTP - Hypertext Transfer Protocol

IBM - International Business Machines

ICANN - Internet Corporation for Assigned Names and Numbers

ICMP - Internet Control Message Protocol

IEEE - Institute of Electrical and Electronic Engineers

IETF - Internet Engineering Task Force

IGMP - Internet Group Management Protocol

IMP - Interface Message Processor

IP - Internet Protocol

IPV4 - Internet Protocol version 4

IPV6 - Internet Protocol version 6

ISO - International Organization for Standardization

LAN - Local Architecture Network

MAC - Media Access Control

NCP - Network Control Protocol

OSI - Open Systems Interconnection

PPP - Point-to-Point Protocol

RARP - Reverse Address Resolution Protocol

SCSI - Small Computer System Interface

SIP - Session Initiation Protocol

SMTP - Simple Mail Transfer Protocol

SRI - Stanford Research Institute

TCP/IP - Transmission Control Protocol/Internet Protocol

UCLA - University of California, Los Angeles

UCSB - University OF California, Santa Barbara

UDP - User Datagram Protocol

WWW - WORLD WIDE WEB

SUMÁRIO

INTRODUÇÃO .......................................................................................................... 17

1 ARPANET .............................................................................................................. 19

1.1 REDES E SUAS TOPOLOGIAS ..................................................................... 21

1.1.1 Topologia de Redes ................................................................................. 23

1.1.2 Topologia Barramento ............................................................................. 23

1.1.3 Topologia Anel ......................................................................................... 24

1.1.4 Topologia Estrela ..................................................................................... 25

1.2 MODELO DE REFERÊNCIA OSI ................................................................... 26

1.2.1 Camada Fisica ......................................................................................... 26

1.2.2 Camada Enlace........................................................................................ 26

1.2.3 Camada de Rede ..................................................................................... 27

1.2.4 Camada de Transporte ............................................................................ 27

1.2.5 Camada de Sesão ................................................................................... 27

1.2.6 Camada de Apresentacão........................................................................ 27

1.2.7 Camada de Aplicação .............................................................................. 28

1.3 MODELO DE REFERÊNCIA TCP/IP .............................................................. 28

1.3.1 Camada de Aplicação do TCP/IP ............................................................ 30

1.3.2 Camada de Transporte ............................................................................ 31

1.3.3 Camada de Internet (Inter-rede) .............................................................. 32

1.3.4 Camada de Interface com a rede ............................................................. 33

2 ESTRUTURA DO PROTOCOLO IPV4 .................................................................. 34

2.1 O DATAGRAMA IP ......................................................................................... 34

2.1.1 Campo IHL ............................................................................................... 35

2.1.2 Campo Type of Service ............................................................................ 35

2.1.3 CampoTotal Length .................................................................................. 36

2.1.4 Campo Identification, DF,MF e Fragment Offset ..................................... 36

2.1.5 Campo Time to Live ................................................................................. 37

2.1.6 Campo Header Checksum ....................................................................... 37

2.1.7 Os campos source address e destination address ................................... 37

2.1.8 Campo options ......................................................................................... 38

2.2 ENDEREÇO IPv4 ........................................................................................... 38

2.2.1 Classes do protocolo IPV4 ....................................................................... 38

3 PROTOCOLO IPV6 ................................................................................................ 41

3.1 OBJETIVOS PROPOSTOS PELO PROTOCOLO IPV6 ................................. 41

3.2 CARACTERÍSTICAS DO IPV6 ....................................................................... 42

3.3 ESTRUTURA DO CABEÇALHO IPV6 ............................................................ 43

3.3.1Diferenças entre os cabeçalhos IPV4 e IPV6 ........................................... 44

3.3.2 Cabeçalhos de Extensão ........................................................................ 44

3.4 SERVIÇOS BÁSICOS EM REDES IPV6 ........................................................ 46

3.4.1 ICMPv6 ................................................................................................... 46

3.4.2 DHCPv6 .................................................................................................. 46

3.4.3 DNS ........................................................................................................ 47

3.5 CLASSIFICAÇÃO DOS ENDEREÇOS IPV6 ................................................. 47

3.5.1 Categoria de Endereços IPV6 Unicast ..................................................... 47

3.6 IDENTIFICADOR DE INTERFACE ................................................................. 49

3.7 ENDEREÇOS IPV6 ESPECIAIS ..................................................................... 50

3.8 TÉCNICAS DE TRANSIÇÃO .......................................................................... 51

3.8.1 Classificação das técnicas de transição................................................... 52

3.8.2 Pilha Dupla............................................................................................... 52

3.8.3 Técnicas de Tunelamento ........................................................................ 53

3.8.3.1 Tunnel Brokers ................................................................................. 53

3.8.3.2 Usar túnel IPv6 pode tornar o acesso lento ...................................... 53

3.8.4 Túneis 6to4, ISATAP e Teredo ................................................................ 54

3.8.4.1Túneis 6to4 ........................................................................................ 54

3.8.4.2 IPv6 Rapid Deployment – 6rd ........................................................... 54

3.8.4.3 NAT 444............................................................................................ 55

3.8.4.4 ISATAP – Intra-Site Automatic Tunnel Addressing Protocol ............. 55

3.8.4.5 Teredo .............................................................................................. 55

3.8.4.6 Nat64/Dns64 ..................................................................................... 56

4 IMPLEMENTAÇÃO DE UM AMBIENTE DE REDE IPv6........................................ 58

4.1 ATRIBUINDO ENDEREÇO IP AO SERVIDOR ............................................... 58

4.2 INSTALAÇÃO E CONFIGURAÇÃO BIND DNS .............................................. 60

4.3 INSTALAÇÃO DO TUNEL MIREDO TEREDO ............................................... 63

4.4 ENDEREÇOS IPV6 ......................................................................................... 65

4.4.1 Atribuindo IPv6 Manualmente .................................................................. 68

4.4.2 Configuração de endereços Stateless através do radvd .......................... 68

4.4.3 Configuração de endereços Statefull através do DHCPv6 ...................... 71

4.4.4 Instalção e Configuração do Servido DHCP ............................................ 72

4.5 ROTEAMENTO ENTRE DUAS REDES IPV6 ................................................. 65

CONCLUSÃO............................................................................................................ 84

REFERÊNCIAS BIBLIOGRÁFICAS .......................................................................... 85

17

INTRODUÇÃO

Uma rede de computadores é formada por um ou mais equipamentos

interligados, e pode ser composta não apenas por computadores, mas por vários

tipos de equipamentos como impressoras, celulares, videogames, geladeiras e

outros dispositivos. Para que ocorra comunicação entre esses equipamentos, existe

um determinado conjunto de regras a serem seguidas, em uma dessas regras se

inclui o protocolo IP, que foi criado para que as máquinas se comuniquem utilizando

uma forma comum de comunicação. Segundo TANENBAUM (2003, p. 337): “[...] Na

Internet, cada host e cada roteador têm um endereço de protocolo de internet (IP)

que codifica seu número de rede e seu número de host. A combinação é exclusiva.

Em princípio, duas máquinas na Internet nunca têm o mesmo endereço IP [...]”.

O Protocolo IP foi criado no início da década de 70, ele foi desenvolvido junto

com uma das primeiras redes a ser criada, a extinta Agência de Pesquisa em

Projetos Avançados (ARPANET) que era patrocinada pelo Departamento de Defesa

dos Estados Unidos, sua conexão era feita por linhas telefônicas dedicadas. Através

do aperfeiçoamento dos protocolos da ARPANET surgiu o protocolo de Controle de

Transmissão/Protocolo de Internet (TCP/IP), que trouxe uma maior vantagem em

relação ao antigo protocolo. O protocolo IP possuía uma quantidade de

endereçamentos mais que suficiente para época, atualmente há aproximadamente

4,3 bilhões de endereços sendo utilizados, e como é previsto um crescimento

contínuo no uso da internet, futuramente não haverá endereços suficientes. Para

solucionar esse problema foi desenvolvido o IPV6 que é substituto do IPV4.

Em seu projeto o IPV4 não inclui mobilidade, segurança e nem qualidade de

serviço, é um protocolo não orientado a conexão (não há garantia que os dados

serão entregues ao destinatário). O protocolo IPV6 substituto do IPV4 basicamente

possui as mesmas funções mais com algumas diferenças, seu espaçamento de

endereços é estendido, atribuindo assim faixas gigantescas de endereços IPs, ele

possui maior segurança em relação o IPV4.

Esse trabalho visa apresentar as mudanças de versões de IP e mostrar que

haverá um impacto em todas as áreas, com o objetivo de mostrar as mudanças de

uma versão para outra, descrevendo as características e diferenças do IPV4 em

18

relação ao IPV6 de um modo que a transição tenha o menor impacto nas redes

atuais, minimizando possíveis problemas que possa surgir com essa transição.

O trabalho está estruturado em quatro capítulos. A seguir uma breve descrição

de cada um.

O primeiro capítulo descreve alguns conceitos de redes de computadores, com

foco nas camadas da arquitetura TCP/IP.

No segundo capítulo fala sobre a estrutura do protocolo IPv4.

No terceiro capítulo o principal foco do trabalho, que é falando sobre o novo

protocolo IPv6, sua estrutura, cabeçalho e formas de transições.

No quarto e último capítulo a parte da implementação, usando máquinas

virtuais com diferentes sistemas operacionais e mostrando na prática como funciona

o novo protocolo IPv6.

19

1 ARPANET

Segundo Tanenbaum (2003) os primeiros resquícios da Advanced Research

and Projects Agency (APARNET) surgem na década de 50, no auge da guerra fria, o

departamento de defesa americano queria uma rede de controle e comando que

fosse capaz de sobreviver a uma guerra nuclear. Naquela época toda a

comunicação militar passava por rede telefônica pública e assim se tornando

vulnerável, pois se alguma central interurbana fosse destruída comprometeria toda a

região servida por aquela central (Figura 1.1 (a)). Uma solução proposta na época é

mostrada na Figura 1.1 (b), onde podemos notar caminhos alternativos entre dois

pontos quaisquer da rede.

Figura 1.1 - (a) Estrutura do sistema de telefonia. (b) Sistema distribuído de

comutação proposto por Baran.

Fonte: TANENBAUM, 2003, p.55

Segundo Tanenbaum (2003) em 1957 diante da disputa entre marinha, exército

e a força área o então presidente dos Estados Unidos naquela época Eisenhower

decide criar uma única organização de pesquisa de defesa, chamada Advanced

20

Research Projetcts (ARPA). No início possuía apenas um escritório e um pequeno

orçamento se comparado com os padrões do pentágono.

Segundo Tanenbaum (2003) muitos anos se passaram e o departamento de

defesa dos Estados Unidos não tinha ainda um sistema melhor de comando e

controle e a ARPANET não possuía um foco específico. No ano de 1967 quando seu

diretor, na época Larry Roberts, focou ARPANET apenas para redes e junto com um

grupo de especialistas para decidir o que fazer para que essa rede funcionasse, um

deles Wesley Clark tem a ideia de criar uma sub-rede comutada por pacotes,

deixando

cada

host

com

seu

roteador.

minicomputadores conhecidos como

A

sub-rede

era

composta

por

Interface Message Processors (IMPs),

conectados por linha de comunicação de 56Kbps. Cada IMP era conectado pelo

menos a dois outros IMPs, isso era feito para garantir a confiabilidade da sub-rede,

caso algum IMP ou uma linha de comunicação fosse destruída a mensagem

automaticamente passaria por outro caminho.

Segundo Tanenbaum (2003) logo depois da ARPANET abrir uma concorrência

em que 12 empresas apresentam propostas para construção da sub-rede, no final

de 1968 a Bolt, Beranek and Newman (BBN) uma empresa de consultoria de

Cambridge, Massachusetts, assinou o contrato para montar a sub-rede e

desenvolver seus softwares. A BBN utilizou nos IMPs microcomputadores

HoneyWell DDP-316 modificados, com memória principal de 12kb palavras de

16bits, não possuía unidade de disco, o software era dividido em duas partes subrede e host.

Segundo Tanenbaum (2003) havia um problema, não havia software para os

hosts, para solucionar o problema Roberts reuniu os pesquisadores, que em sua

maioria era formada por universitários, que descobriram que teriam de entender o

projeto que iriam realizar, pois não havia nenhum especialista no projeto.

Segundo Tanenbaum (2003) no ano de 1969 uma rede experimental passa a

ser utilizada e era conectada a quatro locais diferentes a Universidade da Califórnia

em Los Angeles (UCLA), Universidade da Califórnia em Santa Barbara (UCSB),

Stanford Research Institute (SRI) e Universityof Utah, todos tinham hosts diferentes

e incompatíveis, isso tornava o desafio ainda maior para os pesquisadores. A rede

cresceu rapidamente e logo se estendeu por todo território norte-americano.

Segundo Cerf e Kahn (apud TANENBAUM, 2003, p.57) em algumas

experiências feitas foi constado que o Network Control Protocol (NCP) da ARPANET

21

não era adequado para execução em várias redes, diante desse problema os

pesquisadores desenvolveram os protocolos Transmission Control Protocol e

Internet Protocol (TCP/IP). Segundo TANENBAUM (2003) TCP/IP foi criado

especificamente para manipular a comunicação sobre inter-redes e se tornou

importante no momento em que cada vez mais redes eram conectadas à ARPANET.

Figura 1.2 - Crescimento da ARPANET. (a) Dezembro de 1969. (b) Julho de 1970.

(c) Março de1971. (d) Abril de 1972. (e) Setembro de 1972

Fonte: TANENBAUM, 2003, p.55

Com o passar dos anos a APARNET foi se aperfeiçoando, e cada ano que se

passava havia um crescimento considerável, com isso houve um aperfeiçoamento

dos seus recursos, de seus protocolos e se desenvolveram novas topologias para as

ligações das redes internas.

1.1 REDES E SUAS TOPOLOGIAS

Cada vez mais os seres humanos se tornam dependes dos computadores.

Segundo Tanenbaum (2003) muitas empresas possuem páginas de internet

vinculadas a outras páginas, que contém informações sobre produtos, preços,

vendas, suporte técnico, seja um grande banco, ou uma simples loja ou até mesmo

22

um usuário doméstico com suas páginas pessoais. Atualmente, grande parte dos

brasileiros possui pelo menos um computador interligado a rede mundial de

computadores, internet, e a tendência é que cada vez mais aumente a quantidade

desses usuários. Devido à informatização de grande parte dos serviços prestados é

comum ouvir “o sistema está fora do ar”, inviabilizando muitos serviços e gerando

certa impotência aos usuários. Nem sempre esses problemas estão relacionados à

rede em geral. Para poder entender o que acontece em uma rede a melhor forma é

entendê-la. Tanenbaum (2003).

Segundo Tanenbaum (2003) uma rede não é composta apenas por

computadores, mas sim por diversos tipos de equipamentos, exemplo disso é a

conexão de dispositivos como geladeiras, televisores, celulares, vídeo games e

outros equipamentos interligados a uma rede. A idéia fundamental é que todas as

casas tenham pelo menos um desses dispositivos conectados a rede e que haja

cada vez mais dispositivos conectados entre si.

Segundo Torres (1998) para haver comunicação em uma rede é necessário

dois ou mais equipamentos independentes interligados entre si, através de cabo

(meio físico) ou sem fio (ondas eletromagnéticas), esses equipamentos são capazes

de se comunicar utilizando uma linguagem própria, um determinado conjunto de

regras a serem seguidas, regras essas conhecidas como protocolos, que foram

criados para que as máquinas se comuniquem utilizando uma forma comum de

comunicação, fazendo com que a rede funcione corretamente utilizando uma

linguagem universal. Existem conjuntos de protocolos conhecidos como modelos de

referência. Destes, dois se destacam: o Open Systems Interconnection (OSI) que é

um modelo utilizado para entender como os protocolos de rede funcionam; e o

TCP/IP que atualmente é utilizado na comunicação via Internet e também na

comunicação entre os computadores da rede de uma empresa.

Segundo Torres (1998) no modelo de referência TCP/IP cada máquina

necessita de uma identificação única, identificação conhecida como endereço IP.

Não é possível duas máquinas se conectarem na internet ou em uma mesma rede

utilizando o mesmo endereço IP, também há necessidade do endereço físico da

placa de rede, o Media Access Control (MAC), que é uma identificação única da

placa de rede dos equipamentos. Segundo Tanenbaum (2003) o protocolo IP possui

um cabeçalho com endereço de destino e endereço de origem. Quando há uma

solicitação de envio de dados, esses dados são divididos em pacotes e enviados

23

pela rede, dependendo do tipo de protocolo há uma confirmação que os dados

foram recebidos corretamente, ele envia uma mensagem pela rede confirmando a

entrega ou informando a falta de algum pacote, solicitando novamente o pacote que

não foi entregue. Por outro lado, existem os protocolos não confiáveis, onde não há

essa confirmação e as mensagens são enviadas em ordem, mas podem chegar ao

destino fora de ordem ou, caso alguma se perca pelo caminho, a mensagem

chegará faltando uma parte.

1.1.1 Topologia de Redes

Segundo Torres (1998) existem vários tipos de topologia de redes, cada

topologia tem sua aceitação, isso depende muito da necessidade. As redes são

dividas em dois tipos: cliente/servidor e ponto a ponto, e a topologia é definida

conforme a necessidade da rede Atualmente a topologia estrela é muito utilizada nas

redes locais.

As topologias de uma rede que definem a estrutura de uma rede. Existe a

topologia física, que é um esboço efetivo dos fios ou meios físicos, e uma outra parte

que é a topologia lógica, que determina como os meios físicos são acessados pelos

hosts para envio de dados.

A topologia lógica de uma rede é um formato de como os hosts se comunicam

através dos meios. Os mais comuns de topologias lógicas são broadcast e

passagem de token.

A topologia broadcast é quando cada host envia seus dados a todos os outros

hosts conectados ao meio físico da rede, não existe uma ordem. A ordem é primeiro

a chegar, primeiro que pode ser usado.

A topologia passagem de token, tem o controle de acesso à rede, quando um

host recebe o token significa que esse host pode enviar dados na rede. Se o host

não tiver dados para ser enviado, ele passa o token para o próximo host, assim o

processo sendo repetido.

24

1.1.2 Topologia Barramento

Segundo Torres (1998) nessa topologia há apenas um cabo interligando todas

as máquinas, o cabo utilizado é coaxial com um terminador de 50 ohms em cada

ponta. Essa topologia tem limite de 185 metros de cabo, com o coaxial fino, caso

haja a necessidade de ampliação, pode ser utilizado um repetidor que amplia o sinal.

Nesse tipo de topologia pode ser feita apenas uma transação por vez, devido o

compartilhamento do mesmo cabo. Caso haja mais de uma transação ocorrerão

colisões de pacotes paralisando assim a rede por um período de tempo.

Segundo Torres (1998) há um grave problema de segurança com essa

topologia, quando um pacote é transmitido pela rede para outra máquina, todas as

outras máquinas recebem esse pacote, mas apenas a máquina destino o abrirá,

devido a um campo de identificação que contém o número do nó de destino. Esse

número já vem gravado de fábrica na placa de rede, esse número é único, não

existem duas máquinas com o mesmo número.

Essa topologia é ideal para se utilizar com poucas máquinas, em casa ou em

um pequeno escritório.

Figura 1.3 - Exemplo de Topologia Barramento

Fonte: TOPOLOGIA, 2012.

1.1.3 Topologia Anel

25

Segundo Torres (1998) a topologia anel é conectada apenas por um cabo, as

máquinas formam um laço fechado. O padrão Token Ring segue o padrão do

Institute of Electricaland Electronics Engineers (IEEE 802.5) da International

Business Machines (IBM) é o mais conhecido da topologia anel. Nesta, os pacotes

circulam no anel, pegando os dados e os distribuindo aos seus destinos, como na

Topologia Barramento apenas uma transação pode ser feita por vez.

Figura 1.4 - Exemplo de Topologia Anel

Fonte: CINEL, 2012.

1.1.4 Topologia Estrela

Segundo Torres (1998) atualmente é a topologia mais utilizada, todas as

máquinas são conectadas a um aparelho concentrador, Hub ou Switch. Todas as

máquinas são ligadas independentemente através de um cabo até o aparelho

concentrador, se esse aparelho for um Hub todos os pacotes serão enviados a todos

da rede, assim como acontece na topologia barramento, portanto continuará

havendo colisões e falta de segurança.

Segundo Torres (1998) no caso do Switch a rede estará logicamente e

fisicamente em estrela, o switch tem a capacidade de analisar o cabeçalho de

endereçamento dos pacotes e enviar diretamente ao seu destino, fazendo com que

a rede se torne mais rápida e segura, eliminando problemas de colisões de pacotes

e segurança. Esse tipo de topologia possibilita a transmissão simultânea de dados.

26

Figura 1.5 - Exemplo de Topologia Estrela

Fonte: REDES,2012.

1.2

MODELO DE REFERÊNCIA OSI

Segundo Day e Zimmermann (apud TANENBAUM 2003, p.45) o modelo de

referência Open Systems Interconnection (OSI) da International Standards

Organization (ISO) foi desenvolvido para padronizar os protocolos utilizados nas

camadas de rede. O modelo de referência OSI possui 7 camadas, esse modelo

raramente é utilizado, suas camadas são de extrema importância para estudos.

1.2.1 Camada Física

Segundo Tanenbaum (2003) é a camada que controla a transmissão de bits

por um canal de comunicação que deve garantir que o bit chegue do outro lado da

mesma forma que saiu, através de meio físico de transmissão.

1.2.2 Camada de Enlace

Segundo Tanenbaum (2003) Tem função de garantir que os dados transmitidos

de um computador cheguem ao outro com integridade. Essa camada tem a função

de criar e reconhecer os limites de um quadro, contornando qualquer problema que

possa provocar dano, perda ou até mesmo duplicação de quadros. Deve também

implementar funções de controle de fluxo e evitar que um transmissor mais rápido

envie uma quantidade de dados excessiva a um receptor lento.

27

1.2.3 Camada de Rede

Segundo Tanenbaum (2003) é a camada de comunicação da sub-rede que é

responsável pelas formas de estabelecimento de conexão, manutenção e

desconexão de chamadas na rede, tendo função de roteamento e a possibilidade de

controle de endereçamento, controle de congestionamento e controle de fluxo. A

camada de rede é responsável por qualquer problema que possa ocorrer na rede.

1.2.4 Camada de Transporte

Segundo Tanenbaum (2003) essa camada tem como função aceitar dados da

camada acima e dividi-los em unidades menores caso necessário, é a primeira

camada fim-a-fim no modelo OSI, ou seja, o protocolo da camada de transporte é

conhecido e trocado entre os hosts de origem e de destino, fazendo com que fique

totalmente transparente para a sub-rede de comunicação. Uma função básica dessa

camada é aceitar dados da camada de sessão, dividi-los em unidades menores, se

necessário, passar essas unidades para a camada de rede e garantir que todas as

unidades cheguem corretamente ao seu destino. Essa camada também oferece à

camada superior serviços de entrega de dados com poucos erros, em sequência,

sem duplicação ou perda de informação.

1.2.5 Camada de Sessão

Segundo Tanenbaum (2003) é a camada que permite que dois usuários em

máquinas diferentes estabeleçam uma sessão entre si, que permite a troca de

dados, muito parecida com a camada de transporte, mas também oferece outros

tipos de serviços úteis em algumas aplicações. Essa camada possui um

gerenciamento de símbolos que impede que duas partes tentem executar a mesma

operação ao mesmo tempo e a sincronização realizando a verificação periódica de

transmissões, se ocorrer uma falha ela continuará a partir do ponto que estavam

quando ocorreu a falha.

28

1.2.6 Camada de Apresentação

Segundo Tanenbaum (2003) a camada de apresentação é responsável pela

sintaxe dos dados transferidos entre duas entidades da camada. Ela também é

responsável por outros aspectos de representação da informação. Exemplo, pode-se

usar compressão de dados para reduzir o número de bits que serão transmitidos e

também criptografia para garantir segurança e privacidade da informação.

1.2.7

A Camada de Aplicação

Segundo Tanenbaum (2003) a camada de aplicação provê a interface entre os

processos de comunicação de rede e as aplicações finais dos usuários. Essa

camada tem uma variedade de protocolos que são necessários para o

funcionamento correto, por exemplo, acesso à transferência de arquivos,

gerenciamento da transferência, troca de mensagens e documentos, possíveis

consultas a banco de dados, etc. A camada de aplicação possui uma série de

protocolos necessários para os usuários. Um protocolo de aplicação muito utilizado

é o Hyper Text Transfer Protocol (HTTP), que é base para o World Wide Web

(WWW). Quando um navegador solicita uma página da web, ele envia o nome da

página desejada ao servidor, utilizando o protocolo HTTP. O servidor, ao receber o

pedido, transmite a página solicitada pelo navegador. Há outros protocolos de

aplicação que são usados para transferências de arquivos, correio eletrônico e

transmissão de notícias pela rede.

Há um modelo de referência muito semelhante ao modelo OSI, mas com

algumas diferenças, esse modelo é conhecido como TCP/IP é um dos modelos mais

utilizados nas redes atuais.

1.3

MODELO DE REFERÊNCIA TCP/IP

Modelo de referência TCP/IP surgiu na década de 70 e foi utilizado na extinta

ARPANET. Segundo Tanenbaum (2003) esse modelo mudou as redes de

computadores geograficamente distribuídas da época, atualmente é um dos

modelos mais utilizados nas redes de computadores e é utilizado na principal delas,

29

a internet. O TCP/IP se trata de um conjunto de protocolos, por isso leva esse nome

de TCP e IP que é o nome dos dois mais importantes protocolos. É um protocolo

baseado no paradigma de chaveamento de pacotes (packet switching).

Segundo Tanenbaum (2003) o TCP/IP pode ser utilizado sobre qualquer

estrutura de rede simples como uma ligação ponto a ponto, ou até mesmo uma rede

de pacotes complexa. Podendo ser empregadas em redes como Ethernet, TokenRing, FDDI, PPP, ATM, X.25, Frame-Relay, barramentos SCSI, enlaces de satélite,

ligações telefônicas discadas e muitos outros tipos de meio de comunicação com

protocolo TCP/IP.

Esse modelo é semelhante ao modelo OSI, entretanto, diferentemente do

modelo OSI, o modelo TCP/IP possui apenas 4 camadas e em sua arquitetura é

realizada a divisão de funções do sistema de comunicação em estrutura de

camadas. Suas camadas são camada de Aplicação, Transporte, Inter-Rede,

Interface de Rede.

As camadas se comunicam umas com as outras. A camada de aplicação tem a

função de se comunicar com os programas, para cada tipo de programa existe um

protocolo específico. Os protocolos principais presentes na camada de aplicação

são: protocolo para envio de e-mail, Simple Mail Transfer Protocol (SMTP); protocolo

de transferência de arquivo, File Transfer Protocol (FTP); para navegação na web,

protocolo de transferência de hipertexto Hypertext Transfer Protocol (HTTP).

Depois de processar o pedido do programa, a camada de aplicação se

comunica com a camada de transporte que é responsável em dividir os dados em

segmentos, se necessário. Os protocolos desta camada são o TCP e o User

Datagrama Protocol (UDP). Esta camada também é responsável por colocar os

segmentos em ordem e verificar se estão intactos.

A camada inferior, a Inter-Rede, é responsável em adicionar informações de

endereçamento, como o endereço IP de origem e destino. É nesta camada que está

presente o protocolo IP. Depois de adicionado os endereços, o pacote é enviado

para a camada de Interface de Rede. Essa camada envia ou recebe os dados da

interface de rede física. A seguir será mostrado a função detalhada de cada camada

do modelo TCP/IP.

30

Figura - 1.6 Comparativo da camada OSI e TCP/IP

Fonte: CLUBE DO HARDWARE, 2007

1.3.1 Camada de Aplicação do TCP/IP

Segundo Tanenbaum (2003) a camada de aplicação contém todos os protocolos

de nível mais alto, entre eles os protocolos de TELNET - protocolo de terminal virtual, o

FTP - protocolo de transferência de arquivos e o SMTP - protocolo de correio eletrônico

o HTTP entre outros. Cada protocolo tem uma função específica de acordo com o

programa que está sendo executado. Esta camada faz a comunicação entre os

programas e o protocolo de transporte.

Figura 1.7 - Como a camada de aplicação funciona

Fonte: CLUBE DO HARDWARE, 2007

Quando há uma solicitação de e-mail que está armazenado em um servidor, é feito

um pedido para o sistema de comunicação TCP/IP que é atendida pelo protocolo SMTP

31

da camada de aplicação, a qual se comunica com a camada de transporte através de

uma porta, cada protocolo utiliza uma porta padrão, o HTTP utiliza a porta 80 o FTP a

porta 20, no caso do SMTP a porta 25. O uso do número da porta permite ao protocolo

responsável pelo transporte saber que tipo de conteúdo tem no pacote de dados,

identificando, assim, a aplicação (programa) que deve receber os dados.

1.3.2 CAMADA DE TRANSPORTE

Segundo Tanenbaum (2003) a camada de transporte é responsável por

transformar os dados vindos da camada de aplicação em unidades menores e passá-los

para camada inferior. Também é responsável por remontar estes fragmentos na

máquina destino. Nessa camada dois protocolos fim a fim foram definidos, o TCP e o

UDP. O TCP é um protocolo mais confiável que permite a entrega de mensagens sem

erros, pois ele possui controle de fluxo, controle de erro, ele fragmenta o fluxo de bytes

de entrada em mensagem discreta e passa cada uma delas para a camada inferior, a

camada inter-rede.

Uma das funções do TCP também é controlar o fluxo e impedir que um transmissor

muito rápido sobrecarregue um receptor mais lento, enviando uma quantidade de

mensagens maior do que ele possa manipular. Na recepção de dados o TCP é

responsável em colocar os pacotes em ordem e verificar se está faltando algum pacote

ou se houve algum problema com os dados dentro dos pacotes. Caso haja algum

problema uma nova solicitação é feita e o transmissor reenviará o pacote que está

faltando.

Figura 1.8 - Protocolos e redes no modelo TCP/IP inicial

Fonte: TANENBAUM, 2003, p.49

32

Segundo Tanenbaum (2003) o protocolo UDP é um protocolo não orientado a

conexão, não confiável ele apenas realiza multiplexação para que várias atividades

possam acessar o sistema de forma coerente. Diferente do TCP ele apenas envia os

dados, não conferindo se houve alguma perda de pacote e também não os reordena

caso cheguem fora de ordem no destino. A vantagem do UDP é que por não fazer

verificações ele se torna um protocolo mais rápido que o TCP. A aplicação que solicita a

transmissão fica responsável em verificar se os dados foram entregues de forma correta.

O protocolo UDP não é um protocolo confiável, mas pela sua rapidez é ideal para

execução de música, vídeo e conferências on-line.

Quando o TCP ou UDP recebem os dados da camada da aplicação esses dados

são adicionados ao cabeçalho. Na recepção o cabeçalho é removido e enviado a

aplicação destino apropriada. O cabeçalho contém varias informações de controle,

número de porta de origem e destino, e um número de sequência para confirmação de

recebimento e o mecanismo de reordenamento utilizado apenas pelo TCP e uma soma

de verificação chamada Checksum ou CRC que é um calculo para verificar se os dados

foram entregues intactos. O cabeçalho UDP tem 8 bytes, o do TCP entre 20 e 24 bytes

Tanenbaum (2003).

1.3.3 Camada de Internet (Inter-rede)

Segundo Tanenbaum (2003) essa camada tem como função permitir que as

máquinas injetem pacotes em qualquer rede e garanta que os dados possam

trafegar independentemente até o destino, podendo chegar em ordem diferente

daquela ordem que foi enviada. É função das camadas superiores reorganizá-las.

A camada de internet tem a função de adicionar o cabeçalho aos pacotes de

dados que foram recebidos da camada superior, e adicionar um endereço IP de

origem e de destino. Todo roteador possui uma tabela que contém as redes

conhecidas, quando uma solicitação é feita na internet o roteador verifica primeiro se

o computador destino está na mesma rede ou em alguma rede que ele conheça a

rota. Caso ele não conheça ele envia o pacote para o gateway padrão (outro

roteador) esse processo se repete até que o pacote chegue ao destino.

33

A camada de Internet tem a função de entregar pacotes IP onde for necessário,

para que cada máquina seja identificada.

A camada Internet contém os protocolos IP e Internet Control Message

Protocol (ICMP) e Internet Group Management Protocol (IGMP). Os protocolos

Address Resolution Protocol (ARP) e Reverse Address Resolution Protocol (RARP)

são pertencentes na verdade aos dois níveis, Internet e Interface de Rede, pois

realizam funções com informações de ambas as camadas.

1.3.4 Camada de interface com a Rede

Segundo Tanenbaum (2003) na camada de interface com a rede se encontra

um grande vácuo, não há uma especificação exata do que se ocorre nessa camada,

sabe se que o host se conecta a rede utilizando algum protocolo para que seja

possível o envio de pacotes. Ela trata questões necessárias para que um pacote IP

possa estabelecer um link com os meios físicos da rede e definir os procedimentos

para que se possa estabelecer uma interface com o hardware de rede para acessar

o meio de transmissão

A camada de Interface com a rede inclui funções de mapeamento de

endereços IP para endereços físicos de hardware e encapsulamento de pacotes IP

em quadros. Dependendo do tipo de hardware a camada de interface com a rede

defini a conexão com os meios físicos.

Para um melhor entendimento da arquitetura TCP/IP, nos próximos capítulos

será detalhada a estrutura do datagrama IP nas duas versões do protocolo IP (IPv4

e IPv6) e suas particularidades.

34

2 ESTRUTURA DO PROTOCOLO IPV4

Existem duas versões do protocolo IP: o IPV4 usado atualmente, que

utilizamos na grande maioria das situações, e o IPV6 que é a versão atualizada, que

prevê um número incrivelmente maior de endereços e deve começar a se

popularizar quando os endereços IPV4 começarem a se esgotar.

Segundo Florentino (2012) no IPV4, os endereços IPs são compostos por 4

blocos de 8 bits (32 bits no total), que são representados através de números de 0 a

255, como por exemplo os IPs "200.156.23.43" ou "64.245.32.11".

As faixas de endereços começadas com "10", com "192.168" ou com de

"172.16" até "172.31" são reservadas para uso em redes locais e por isso não são

usados na internet. Os roteadores que compõem a grande rede são configurados

para ignorar estes pacotes, de forma que as inúmeras redes locais que utilizam

endereços na faixa "192.168.0.x" (por exemplo) podem conviver pacificamente.

2.1. O DATAGRAMA IP

Para um bom entendimento do protocolo IP, será mostrado a função de cada

parte do datagrama IP. Segundo Tanenbaum (2003) um datagrama IP é formado por

duas partes, uma parte de cabeçalho e uma parte de texto. O cabeçalho possui uma

parte fixa de 20 bytes e outra opcional de tamanho variável, que é transmitido em

ordem big endian, da esquerda para a direita, com o bit de mais alta ordem do

campo Version aparecendo primeiro.

35

Figura 2.1 - Cabeçalho IPV4

Fonte: TANEMBAUM, 2003, p. 335

2.1.1 Campo IHL

Segundo Tanenbaum (2003) como o tamanho do cabeçalho não é fixo, o

campo no cabeçalho, IHL, tem a função de informar seu tamanho em palavras de 32

bits. O valor mínimo é 5, já o valor máximo desse campo é 15, 4 bits, o que limita o

cabeçalho a 60 bytes e o campo Options a 40 bytes. Para algumas opções, como a

que registra a rota percorrida pelo pacote, 40 bytes é muito pouco, o que torna a

opção pouco viável.

2.1.2 Campo Type of Service

Segundo Tanenbaum (2003) é um dos poucos campos que sofreu uma

pequena modificação ao longo dos anos. Ele é destinado a distinguir entre diferentes

classes de serviço, ele possibilita variar combinações de confiabilidade e velocidade.

Se tratando de uma transferência de voz digitalizada, a entrega mais rápida vence a

entrega segura. Mas se tratando de transferência de arquivos, uma transmissão sem

erros é mais importante do que uma transmissão rápida.

36

Segundo Tanenbaum (2003) o campo de 6 bits continha (da esquerda para a

direita) um campo precedente de três bits e três flags, D, T e R. O campo precedente

tinha uma prioridade que variava de 0 que é o normal a 7 que era o pacote de

controle de rede. Esses três bits de flags permitiam que o host especificasse o que

era mais importante no conjunto: baixo delay (retardo) na entrega; maior Throughput

(desempenho); ou maior confiabilidade.

Segundo Tanenbaum (2003), na teoria esses campos permitem que os

roteadores optem entre um enlace de satélite com alto throughput, mas com grande

retardo ou uma linha dedicada com baixo throughput e baixo retardo. Atualmente os

roteadores ignoram completamente o campo Type of Service.

2.1.3 Campo Total Length

Segundo Tanenbaum (2003) esse campo inclui tudo o que há no datagrama,

cabeçalho e dados, com o tamanho máximo e de 65.535 bytes. Atualmente, esse

limite superior é tolerável nas redes que transmitem em megabits, mas com as

futuras redes de gigabits será necessário um datagrama maior.

2.1.4 Campos Identification, DF, MF e Fragment Offset

Uma vez que os datagramas IP podem ter que passar por várias redes até

atingir seu destino, e que estas redes podem diferir no tamanho do pacote

suportado, pode ser necessário que o datagrama IP seja fragmentado em unidades

menores.

Segundo Tanenbaum (2003) o campo Identification é necessário para permitir

que o host de destino identifique a qual datagrama pertence um fragmento recém

chegado. Todos os fragmentos de um datagrama possuem o mesmo valor de

Identification. Em seguida, há um bit não utilizado e dois campos de 1 bit. Don’t

Fragment (DF) que significa não fragmentar. Ele ordena aos roteadores a não

fragmentarem o datagrama, pois a máquina de destino é incapaz de juntar os

fragmentos novamente. Quando o datagrama é marcado com o bit DF, o transmissor

sabe que ele chegará apenas como um único fragmento, mesmo que isso possa

significar que o datagrama deva evitar uma rede de pacotes pequenos que esteja no

melhor caminho, e seguir por uma rota menos adequada devido ao seu tamanho.

37

More Fragments (MF) que significa mais fragmentos, todos os fragmentos,

exceto o último, têm esse conjunto de bits, necessário para saber quando chegaram

todos os fragmentos de um datagrama.

Segundo Tanenbaum (2003), o campo FRAGMENT OFFSET é o campo que

informa a que ponto do datagrama atual o fragmento pertence. Todos os fragmentos

de um datagrama, exceto o último, que devem ser múltiplos de 8 bytes, a unidade

elementar de fragmento. Como o campo possui 13 bits, um datagrama pode ser

fragmentado no máximo em 8192 fragmentos. Assim, o tamanho máximo de um

datagrama é igual a 65.536 bytes (8192 vezes 8 bytes).

2.1.5 Campo Time to Live

Segundo Tanenbaum (2003) é um contador que limita a vida útil dos pacotes.

O pacote é enviado pelo host destino com um valor (que no máximo pode ser 255) e

deve ser decrementado a cada hop, ou seja, a cada roteador por onde passar e,

chegando no zero, o pacote é descartado. Este recurso evita que os datagramas

fiquem vagando indefinidamente. Quando tiver montado um datagrama completo, a

camada de rede precisara saber o que fazer com ele, nessa parte o campo Protocol

informa a que protocolo de transporte o datagrama deve ser entregue. Os protocolos

TCP e UDP são umas das possibilidades.

2.1.6 Campo Header Checksum

Segundo Tanenbaum (2003) o campo header checksum faz apenas uma

conferência no cabeçalho. Esta verificação é útil para a detecção de erros gerados

por palavras de memória incorretas em um roteador.

2.1.7 Os campos source address e destination address

Segundo Tanenbaum (2003) estes campos indicam o endereço IP origem (do

host que enviou o pacote) e o endereço IP do destino (host que deverá receber o

pacote),

respectivamente.

Nas

próximas

seções

serão

abordados

detalhadamente os conceitos relacionados com endereçamento IP.

mais

38

2.1.8 Campo options

Segundo Tanenbaum (2003) esse campo possibilita que versões posteriores

do protocolo incluam informações inexistentes no projeto original, e evita a alocação

de bits de cabeçalho para informações raramente necessárias. Há opções de

tamanhos variáveis. Cada uma começa com um código de um byte que identifica a

opção. Estas opções são seguidas por um campo de tamanho de opção de 1 byte e

depois por um ou mais bytes de dados. Segundo Tanenbaum (2003) O campo

Options é preenchido até alcançar um múltiplo de quatro bytes. Originalmente, havia

cinco opções definidas, mas com o tempo foram acrescentadas mais algumas.

2.2 ENDEREÇO IPv4

Segundo Tanenbaum (2003) para um computador estar conectado a internet,

há a necessidade de um endereço IP, o qual codifica seu número de rede e seu

número de host. Esta combinação é exclusiva, ou seja, duas máquinas conectadas a

internet nunca podem ter o mesmo endereço IP. Todos os endereços IPV4 (IP

versão 4), possuem 32 bits e são usados nos campos Source address e Destination

address dos pacotes IP.

É importante saber que um endereço IP não se refere realmente a um host,

quando na verdade, ele se refere a uma interface de rede, pois se um host estiver

conectado a duas redes, ou um host tiver duas placas de redes, ele precisará ter

dois endereços IP. Na prática, a maioria dos hosts está conectado em uma única

rede, utilizando apenas um endereço IP.

2.2.1 Classes do protocolo IPV4

Segundo Tanenbaum (2003) geralmente os endereços de rede, que são

números de 32 bits na versão 4 do protocolo IP, são escritos de forma decimal com

pontos. Cada um dos 4 bytes é escrito em forma decimal, de 0 a 255. Por exemplo,

o endereço hexadecimal de 32 bits C0290614 é escrito como 192.41.6.20, o

endereço IP mais baixo é 0.0.0.0 e o mais alto é 255.255.255.255. Os valores 0 e -1

(todos os dígitos 1) têm significados especiais, O valor 0 significa esta rede ou esta

39

máquina (host), o valor -1 é usado como um endereço de difusão que significa todos

os hosts na rede indicada.

Os protocolos IP foram divididos em cinco categorias, conforme figura 2.2.

Essa divisão chegou a ser chamada endereçamento de classe completo, atualmente

essa referência não é mais utilizada.

Figura 2.2 - Formatos de endereços IP

Fonte:TANENBAUM, 2003, p. 337

Segundo Tanenbaum (2003) as classes A, B, C e D permitem até 128 redes

com 16 milhões de hosts cada uma (classe A), 16.384 redes com até 65.536 hosts

cada (classe B), 2 milhões de redes com até 256 hosts cada (classe C), embora

algumas dessas redes sejam especiais. Além disso, é admitida a multidifusão, na

qual um datagrama é direcionado a vários hosts. Neste caso, são utilizados os

endereços da classe D.

Segundo Tanenbaum (2003) os endereços que começam com 1111 são

reservados para uso futuro. Há uma empresa responsável em atribuir os números de

redes para que não haja conflitos, essa empresa é a Internet Corporation for

Assigned Namesand Numbers (ICANN).

40

Figura 2.3 - Endereços IP Especiais

Fonte:TANENBAUM, 2003, p. 338

Segundo Tanenbaum (2003) o endereço IP 0.0.0.0 é utilizado pelos hosts

quando eles estão sendo inicializados. Todos os endereços IP que têm 0 como seu

número de rede refere-se à rede atual, estes endereços permitem às máquinas

referenciar suas próprias redes sem saber seu número, elas precisam conhecer sua

classe para saber quantos zeros devem ser incluídos.

O endereço que consiste apenas em dígitos 1 permite a difusão na rede local,

geralmente uma LAN. Os endereços com um número de rede apropriado e que

tiverem apenas valores 1 no campo de host permitem que as máquinas enviem

pacotes de difusão para LANs distantes, em qualquer parte da Internet. Esse

recurso geralmente é desativado pelos administradores de rede. Já os endereços

com o formato 127.xx.yy.zz são reservados para teste de loopback e significa que os

pacotes enviados para este endereço não são transmitidos, mais sim processados

localmente e tratados como pacotes de entrada.

A quantidade de endereços IPV4 já se tornou escassa. Para solucionar esse

problema foram desenvolvidos vários projetos e em um desses projetos surgiu o

protocolo de Internet Versão 6 (IPV6) com endereços IP suficientes para atenderem

todas as necessidade dos usuários. Essa nova versão será detalhada no próximo

capítulo.

41

3 PROTOCOLO IPV6

Segundo Florentino (2012) o endereço IPV6 é representado por 8 blocos de

16 bits cada um, separados pelo caractere dois pontos (:). Cada grupo de 16 bits,

chamado deca-hexateno ou duocteto, possui 4 símbolos hexadecimais que podem

variar de 0000 a FFFF. O endereço IPV6 possui uma escrita bem longa, o que

dificulta na sua representação. Para facilitar sua representação, regras foram criadas

para ser mais fácil de assimilar:

Zeros à esquerda em cada duocteto podem ser omitidos. Assim,

2001:0DB8:00AD:000F:0000:0000:0000:0001

pode

ser

representado

por:

2001:DB8:AD:F:0:0:0:1;

Blocos vazios contínuos podem ser representados pelos caracteres “::”

(quatro pontos) uma única vez dentro do endereço (o valor que vem antes do

primeiro sinal de dois pontos representa os primeiros bits, e o que vem após o

segundo sinal de dois pontos representa os últimos bits do endereço). Assim,

2001:0DB8:00AD:000F:0000:0000:0000:0001

pode

ser

representado

por:

2001:DB8:AD:F::1.

3.1 OBJETIVOS PROPOSTOS PELO PROTOCOLO IPV6

Segundo Pinto (2011) o protocolo IPv6 foi proposto com os seguintes

objetivos:

Suportar bilhões de hosts - expansão do espaço de endereçamento e uma

hierarquia mais versátil;

Reduzir a tabela de roteamento;

O protocolo é expansível, só é preciso mexer no cabeçalho de extensão;

Cabeçalho do protocolo simplificado, diminuiu o tempo de processamento na

análise dos cabeçalhos, por parte de roteadores e hosts;

Mais segurança (autenticação e privacidade) em relação ao IPV4;

Foi criado um novo campo que tem suporte a mecanismos de controle de

qualidade de serviço, tem maior sensibilidade ao tipo de serviço, como, por

exemplo, serviços de tempo real (UDP);

Multicasting permitido, através da especificação de escopos de sessões de

multicasting;

42

Roteamento mais eficaz, inclusive nos que tem hosts móveis;

Máquinas com wireless podem mudar de lugar, mas sem mudança em seus

endereços IP;

Máquinas se auto-configuram (número IP, DNS, etc.) ao serem ligadas na

rede, essa operação se chama 'plug and play';

Coexistência das duas versões do protocolo por tempo indeterminado, pois

não se pode determinar uma data específica para que todas as máquinas no

mundo troquem seus softwares.

3.2 CARACTERÍSTICAS DO IPV6

Segundo Florentino (2012) o IPv6 alargou o endereçamento de IP de 32 bits

para 128 bits. O IPv6 sustenta as principais características que fizeram do IPv4 um

sucesso mundial. Assim como o IPv4, o IPv6 é um protocolo sem conexão - cada

datagrama contém um endereço de destino e é roteado de forma independente. O

IPv6 também possui um número máximo de roteadores por onde pode passar (Hop

Limit). Com objetivo de simplificar a principal função do IP, rotear pacotes, sete

campos no IPv6 foram suprimidos: IHL, identification, flags, fragment offset, header

checksum, options e Padding. Quatro foram trocados de nome e em alguns casos,

alterados: Total length, protocol type, time to live (TTL), type of service. Os três

foram mantidos : Version, Source Address, Destination Address. E um inventado:

Flow Label. Na Figura 3.1 apresentada a seguir são mostradas as diferenças entre

os cabeçalhos IPv4 e IPv6.

43

Figura 3.1 – Comparação do Protocolo IPV4 x IPV6

Fonte: JÚNIOR, 2006, p.20

As características que definem o protocolo IPV6 são: ampliação da

capacidade de endereçamento e encaminhamento, capacidade de qualidade de

serviço, competência de providenciar autenticação e privacidade, simplificação dos

cabeçalhos.

3.3 ESTRUTURA DO CABEÇALHO IPV6

Segundo Florentino (2012) o cabeçalho IPV6 sofreu algumas mudanças em

sua estrutura para que se tornasse um pouco mais simples, houve uma redução no

número de campos, que foi reduzido para apenas oito e o tamanho foi fixado de 40

Bytes. Outra mudança considerável é que ele se tornou mais flexível e eficiente, com

a adição de cabeçalhos de extensão que não precisam ser processados por

roteadores intermediários. Essas alterações permitiram que mesmo com um espaço

44

de endereçamento quatro vezes maior se comparando com o IPv4, o tamanho total

do cabeçalho IPv6 fosse apenas duas vezes.

Para que o protocolo IPV6 se tornasse mais leve foram removidos seis campos

existentes no cabeçalho IPv4, como resultado tanto da inutilização de suas funções

quanto de sua reimplantação com o uso de cabeçalhos de extensão.

3.3.1 Diferenças entre os cabeçalhos IPV4 e IPV6

Existem muitas diferenças de um protocolo IPv4 para o IPv6, a seguir uma

comparação entre as 2 versões de protocolos destacando sua principais diferenças.

3.3.2 Cabeçalhos de Extensão

Segundo Florentino (2012) o IPV6 tem o cabeçalho de extensão, estes

cabeçalhos ficam entre o cabeçalho base e o cabeçalho da camada acima, não há

nenhuma quantidade nem tamanho fixo para eles. Caso tenham muitos cabeçalhos

de extensão no mesmo pacote, eles serão adicionados em série formando uma

“cadeia de cabeçalhos”.

As especificações do IPV6 definem seis cabeçalhos de extensão: Hop-by-Hop

Options, Destination Options, Routing, Fragmentation, Authentication Header e

Encapsulating Security Payload.

Com a utilização dos cabeçalhos de extensão do IPV6 tende a aumentar a

velocidade de processamento nos roteadores, o único cabeçalho de extensão

processado em cada roteador é o Hop-by-Hop; os outros são tratados apenas pelo

nó identificado no campo Endereço de Destino do cabeçalho base. Novos

cabeçalhos de extensão podem ser definidos e usados sem a necessidade de

alteração do cabeçalho base

É bom destacar, que para evitar os nós existentes ao longo do caminho do

pacote precise percorrer toda a cadeia de cabeçalhos de extensão para conhecer

quais informações deverão tratar. Esses cabeçalhos são enviados determinando

uma ordem. Geralmente, os cabeçalhos importantes para todos os nós envolvidos

no roteamento devem ser colocados em primeiro lugar, os outros importantes

apenas para o destinatário final são colocados no final da cadeia.

45

Segundo Florentino (2012) a vantagem dessa sequência é que o nó pode

parar de processar os cabeçalhos assim que encontrar algum cabeçalho de

extensão dedicado ao destino final, tendo certeza de que não há mais cabeçalhos

importantes a seguir. Assim, é possível melhorar significativamente o processamento

dos pacotes porque, em muitos casos, apenas o processamento do cabeçalho base

será suficiente para encaminhar o pacote. Deste modo, a sequência a ser seguida é:

Hop-by-Hop Options

Routing

Fragmentation

Authentication Header

Encapsulating Security Payload

Destination Options

Também vale lembrar que, se um pacote for enviado para um endereço

multicast (entrega de informação para múltiplos destinatários simultaneamente,

antigo broadcast), os cabeçalhos de extensão serão encaminhados por todos os nós

do grupo.

Em relação à flexibilidade oferecida pelos cabeçalhos de extensão, merece

destaque o desenvolvimento do cabeçalho Mobility, utilizado pelos nós que possuem

suporte à mobilidade IPV6.

Conheça mais sobre o processamento do cabeçalho:

Hop-by-Hop – Carrega informações que devem ser processadas por todos

os nós ao longo do caminho do pacote.

Destination Options – Carrega informações que devem ser processadas

pelo nó de destino do pacote.

Routing – Desenvolvido inicialmente para listar um ou mais nós

intermediários que deveriam ser visitados até o pacote chegar ao destino.

Atualmente utilizado como parte do mecanismo de suporte à mobilidade do

IPV6.

Fragmentation – Carrega informações sobre os fragmentos dos pacotes

IPV6.

Authentications Header – Utilizado pelo IPSec para prover autenticação e

garantia de integridade aos pacotes IPV6.

46

Encapsulating Security Payload – Também utilizado pelo IPSec, garante a

integridade e a confidencialidade dos pacotes.

3.4 SERVIÇOS BÁSICOS EM REDES IPV6

Segundo Florentino (2012) o IPv6 tem muitos novos recursos em relação ao

protocolo anterior, uma delas é a possibilidade de atribuir endereços IP ao host

automaticamente através do Stateless Address, que nele tem um suporte mais

elaborado para QoS, do gerenciamento de grupos multicast e do recurso de

mobilidade IPv6.

3.4.1 ICMPv6

Segundo Florentino (2012) Para o IPv6 suportar esses novos recursos, o

protocolo ICMPv6 tem um papel capital, além de continuar a exercer as mesmas

funções que tinha no seu antecessor, o ICMPv4. O protocolo ICMPv6 também

exerce as funções antes desempenhadas pelos protocolos ARP, RARP e IGMP.

Para que se possa ter exata noção de sua importância, se deixarmos o firewall das

estações de trabalho bloquearem toda e qualquer mensagem ICMPv6, a rede

simplesmente irá parar de funcionar, pois são mensagens deste tipo as

responsáveis pela descoberta de vizinhança, atribuição de endereços Stateless e

pela descoberta de roteadores e gateways em redes IPV6.

3.4.2 DHCPv6

Segundo Florentino (2012) diferentemente do serviço DHCP no protocolo

anterior, no DHCPv6 existem mais de 30 opções disponíveis no campo options para

oferecer as mais variadas informações a uma máquina na rede, como nome,

domínio, servidor DNS, servidor WINS, endereço de Proxy, configurações de VoIP

entre outros.

Pode-se também combinar a utilização de um servidor DHCPv6 (atribuição

StateFull) com a autoconfiguração descrita anteriormente (configuração Stateless)

sendo usado o servidor DHCP para prover aquilo que a configuração Stateless não

pode oferecer.

47

3.4.3 DNS

Segundo Florentino (2012) diferentemente do DHCP, onde existe serviços

diferentes para trabalhar com IPv4 e IPv6, um servidor DNS pode conter registros de

nomes tanto do tipo A (IPv4) quanto do tipo AAAA (IPv6). Nem é necessário que o

servidor esteja em pilha dupla com endereços das duas famílias. É possível fazer

pesquisas IPv6 que são processadas apenas através de um endereço IPv4 e viceversa.

3.5 CLASSIFICAÇÃO DOS ENDEREÇOS IPV6

Segundo Florentino (2012) os endereços IPv6 podem ser classificados em:

Unicast – Este tipo de endereço identifica um host de forma única e exclusiva

(um-para-um). Já que os números de endereços possíveis são imensos,

este endereço viabiliza que todos os hosts do mundo possam ter

conectividade fim-a-fim, lembrando que não é necessário trabalhar com

endereços públicos e privados, como acontece no IPv4;

Multicast – Identificam um conjunto de hosts que recebem o mesmo fluxo de

pacotes (um-para-muitos). É usado para transmissão de áudio e vídeo e em

alguns protocolos de roteamento;

Anycast – é um endereço compartilhado por mais de um host com o intuito de

alcançar o host mais próximo (um-para-um-de-muitos). Usados nos serviços

UDP, principalmente DNS, quando por exemplo, temos diversos servidores

publicados em diferentes localidades com o mesmo número IP.

De acordo com Florentino (2012) no IPv6 não existe endereço de broadcast

responsável por direcionar um pacote para todos os nós de um mesmo domínio,

como no IPv4. No IPv6, essa função é desempenhada por tipos específicos de

endereços multicast.

3.5.1 Categorias de Endereços IPv6 Unicast

De acordo com IPV6.BR (2012) as principais categorias de endereços

unicast:

Global Unicast (2000::/3) – paralelo aos endereços públicos IPv4, o

endereço global unicast é globalmente roteável e acessível na Internet IPv6..

A estrutura do protocolo foi desenvolvida para utilizar os 64 bits mais a

48

esquerda para identificação da rede e os 64 bits mais a direita para

identificação da interface. Assim, exceto em alguns casos específicos, todas

as sub-redes em IPv6 tem o mesmo tamanho de prefixo, 64 bits (/64), o que

possibilita 264 = 18.446.744.073.709.551.616 dispositivos por sub-rede.

Atualmente, está reservada para atribuição de endereços a faixa 2000::/3

(001),

que

corresponde

aos

endereços

de

2000::

a

3fff:ffff:ffff:ffff:ffff:ffff:ffff:ffff. Isto representa 13% do total de endereços

possíveis com IPv6, o que nos permite criar:

2(64−3) = 2.305.843.009.213.693.952 (2,3×1018) sub-redes (/64) diferentes ou

2(48−3) = 35.184.372.088.832 (3,5×1013) redes /48

Link Local (FE80::/64) – Pode ser utilizado apenas em enlace específico

onde a interface está conectada, o endereço link local é atribuído

automaticamente utilizando o prefixo FE80::/64. Os 64 bits reservados para a

identificação da interface são configurados utilizando o formato IEEE EUI-64

descrito no capítulo 3.6. Destacando que os roteadores não devem

encaminhar para outros enlaces, pacotes que possuam como origem ou

destino um endereço link-local;

Unique Local Address - ULA (FC00::/7 ou FD00::/7) – Endereço com

probabilidade de ser globalmente único, usado apenas para comunicações

locais, comumente dentro de um mesmo enlace ou conjunto de enlaces. Um

endereço ULA não deve ser roteável na Internet global. Um endereço ULA,

criado utilizando um ID global alocado pseudo-randomicamente, é composto

das seguintes partes:

Prefixo: FC00::/7;

Flag Local (L): se o valor for 1 (FD) o prefixo é atribuído localmente. Se o

valor for 0 (FC), o prefixo deve ser atribuído por uma organização central

(ainda a definir);

Identificador global: identificador de 40 bits usado para criar um prefixo

globalmente único;

Identificador da Interface: identificador da interface de 64 bits.

49

De acordo com IPV6.BR (2012) a estrutura de um endereço ULA é

FDUU:UUUU:UUUU:: onde U são os bits do identificador único, gerado

aleatoriamente por um algoritmo específico. Permite que qualquer enlace possua um

prefixo /48 privado e único globalmente. Deste modo, caso duas redes, de empresas

distintas, por exemplo, sejam interconectadas, provavelmente não haverá conflito de

endereços ou necessidade de renumerar a interface que o esteja usando. Além

disso, o endereço ULA é independente de provedor, podendo ser utilizado na

comunicação dentro do enlace mesmo que não haja uma conexão com a Internet.

3.6

Identificadores de Interface

De acordo com IPV6.BR (2012) os identificadores de interface (IID), que são

usados para distinguir as interfaces dentro de um enlace, devem ser únicos dentro

do mesmo prefixo de sub-rede. O mesmo IID pode ser usado em múltiplas interfaces

em um único nó, porém, elas devem estar associadas a diferentes sub-redes.

Geralmente utiliza-se um IID de 64 bits, que pode ser obtido de diversas

formas. Ele pode ser configurado manualmente, a partir do mecanismo de

autoconfiguração stateless do IPv6, a partir de servidores DHCPv6 (statefull), ou

formados a partir de uma chave pública (CGA).

Recomenda-se que o IID seja construído baseado no endereço MAC da

interface, no formato EUI-64.

Um IID no formato EUI-64 baseado em um MAC de 48 bits, que é o utilizado

pelo padrão Ethernet IEEE 802, é criado da seguinte forma, supondo que o

endereço MAC da interface de rede seja 08:00:27:CD:24:63, então:

Primeiro, adiciona-se os dígitos hexadecimais FF-FE entre o terceiro e quarto

Byte do endereço MAC (transformando no padrão EUI-64), o qual fica

08:00:27:FF:FE:CD:24:63, como mostrado na figura 1:

48 bits - MAC ADRESS

08

08

00

00

27

27

CD

FF

FE

24

63

3

CD

24

63

3

64 bits - EUI-64

Figura 3.2 - Primeiro passo para transformar um endereço MAC no padrão EUI-64

Fonte: Elaborado pelos autores,2012

50

Segundo, faz-se o complemento de 1 no sétimo bit do primeiro byte (chamado

de bit U/L – Universal/Local) do endereço MAC, isto é, se for 1, será alterado para

0; se for 0, será alterado para 1(Figura 2):

48 bits - MAC ADRESS

08

08

00

00

27

27

CD

FF

FE

24

63

3

CD

24

0000 1000

0000 1010