INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE –

CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

CURSO DE PROGRAMAÇÃO E SUPORTE EM SISTEMAS COMPUTACIONAIS

Antônio Vinícius Menezes Medeiros

Estael David de Menezes Neto

ARGOS – SISTEMA DE CONTROLE DE MONITORIA

Aracaju

2010

Antônio Vinícius Menezes Medeiros

Estael David de Menezes Neto

ARGOS – SISTEMA DE CONTROLE DE MONITORIA

Trabalho de Conclusão de Curso

apresentado

à

Coordenadoria

de

Informática do Instituto Federal de

Educação, Ciência e Tecnologia de

Sergipe, como parte das exigências do

curso técnico “Programação e Suporte

em Sistemas Computacionais”, para a

obtenção do título de Técnico de Nível

Médio.

Orientador: Professor MSc. Marcus Aurelius de Oliveira Vasconcelos

Aracaju

2010

Antônio Vinícius Menezes Medeiros

Estael David de Menezes Neto

ARGOS – SISTEMA DE CONTROLE DE MONITORIA

Trabalho de Conclusão de Curso

apresentado

à

Coordenadoria

de

Informática do Instituto Federal de

Educação, Ciência e Tecnologia de

Sergipe, como parte das exigências do

curso técnico “Programação e Suporte

em Sistemas Computacionais”, para a

obtenção do título de Técnico de Nível

Médio.

Aprovado pela banca examinadora em ____ de ________________ de _______.

BANCA EXAMINADORA:

___________________________________________

Professor MSc. Marcus Aurelius de Oliveira Vasconcelos – IFS/SE

(Orientador)

___________________________________________

Professor MSc. Marcelo Machado Cunha – IFS/SE

___________________________________________

Professora Esp. Jislane Silva Santos de Menezes – IFS/SE

Dedicamos este trabalho às pessoas que

mais amamos nesta vida, nossos pais,

nossas mães, nossa família, pois sempre

nos apoiaram incondicionalmente.

AGRADECIMENTOS

Agradecemos em primeiro lugar a Deus, que iluminou o nosso caminho durante

essa caminhada;

Agradecemos também aos nossos pais, pessoas muito especiais em nossas vidas,

que em todos os momentos nos deram apoio, nos incentivaram, nos encorajaram e

que de coração estiveram do nosso lado nos momentos em que mais precisamos;

Em especial queremos agradecer aos nossos colegas e amigos, Carlos David,

Hector Hiroshi, Givanildo, Kelvin Mendes e Nilton Bruno pela palavra amiga e pela

força nos momentos difíceis desta jornada;

Agradecemos a todos aqueles que, direta ou indiretamente, contribuíram para a

realização deste trabalho;

E por fim gostaríamos de agradecer ao nosso orientador Marcus Aurelius, que nos

ajudou e soube nos conduzir durante o desenvolvimento do trabalho.

“Nos tesouros da Sabedoria estão as

máximas da ciência”

Ecl. 1,25

RESUMO

Este trabalho é o resultado do desenvolvimento de uma aplicação do tipo clienteservidor para gerenciar a utilização dos computadores de uma monitoria via rede,

utilizando o ambiente de desenvolvimento integrado Borland Delphi e o banco de

dados MySQL. Trata-se de um projeto para atender às necessidades da biblioteca

do Instituto Federal de Educação, Ciência e Tecnologia de Sergipe (IFS) – Campus

Aracaju, que apesar de contar com computadores para catalogar os livros e

disponibilizar acesso a Internet aos alunos ainda não informatizou por completo este

setor. Diferentemente das demais aplicações cliente-servidor, essa aplicação é

formada por apenas um executável que pode atuar tanto como cliente quanto como

servidor. O trabalho atingiu seus objetivos uma vez que ele permitiu aos seus

desenvolvedores demonstrar os conhecimentos adquiridos durante o curso e ficará

disponibilizado na Internet para a posteridade para os que desejarem consultá-lo e

utilizá-lo como referência ou fonte de aprendizado.

Palavras-chave: Sistema de gerenciamento de monitoria, Aplicação cliente-servidor,

Banco de dados.

ABSTRACT

This work is the result of the development of a client-server application to manage

the use of computers of a LAN via network using the integrated development

environment Borland Delphi and the MySQL database. This project meets the needs

of the IFS – Campus Aracaju's library. Despite having computers to catalog its books

and provide Internet access to students, it isn't fully computerized sector yet. Unlike

other client-server applications, this application consists of only one executable that

can act as both client and server. This work achieved its goals since it allowed its

developers to show knowledge they acquired through the course and it will be

available on the Internet for posterity for those who wish to view it and use it as

reference or source for learning.

Keywords: LAN management system, Client-server application, Database.

LISTA DE FIGURAS

Figura 1 – Diagrama de Entidade-Relacionamento

27

Figura 2 – Diagrama de casos de uso

36

Figura 3 – Aplicação servidor – Tela de carregamento

70

Figura 4 – Aplicação servidor – Tela principal

71

Figura 5 – Aplicação servidor – Menus e barra de ferramentas

71

Figura 6 – Aplicação servidor – Lista de alunos

72

Figura 7 – Aplicação servidor – Cadastro de aluno

73

Figura 8 – Aplicação servidor – Histórico do aluno – Aba "Seções"

73

Figura 9 – Aplicação servidor – Histórico do aluno – Aba "Observações"

74

Figura 10 – Aplicação servidor – Registro de observação

74

Figura 11 – Aplicação servidor – Reserva de seção

75

Figura 12 – Aplicação servidor – Fila de espera

75

Figura 13 – Aplicação cliente – Tela de login

76

Figura 14 – Aplicação cliente – Tela de login – Sair

77

Figura 15 – Aplicação cliente – Tela de login – Encerrar aplicação

77

Figura 16 – Aplicação cliente – Tela principal – Aba "Aluno"

78

Figura 17 – Aplicação cliente – Tela principal – Aba "Seção"

78

Figura 18 – Aplicação cliente – Aviso de tempo restante

79

Figura 19 – Aplicação servidor – Envio de mensagem

79

Figura 20 – Aplicação cliente – Aviso de mensagem recebida

80

Figura 21 – Aplicação servidor – Expulsão de aluno

80

Figura 22 – Aplicação servidor – Estender tempo

81

Figura 23 – Aplicação servidor – Importação da base de dados

82

Figura 24 – Aplicação servidor – Exportação da base de dados

82

Figura 25 – Aplicação servidor – Lista de máquinas

83

Figura 26 – Aplicação servidor – Histórico da máquina

84

Figura 27 – Aplicação servidor – Ícone da área de notificação

84

Figura 28 – Comunicação entre o sistema e o banco de dados através do

96

MDAC

Figura 29 – Hermes, Argos Panoptes e Io

100

LISTA DE TABELAS

Tabela 1 – Atributos da entidade ALUNO

56

Tabela 2 – Atributos da entidade MAQUINA

57

Tabela 3 – Atributos da entidade OBSERVACAO

58

Tabela 4 – Atributos da entidade SECAO

59

Tabela 5 – Atributos envolvidos no relacionamento POSSUI

60

Tabela 6 – Atributos envolvidos no relacionamento RESERVA

61

Tabela 7 – Atributos envolvidos no relacionamento RECEBE

61

SUMÁRIO

1

INTRODUÇÃO

13

2

AMBIENTE ENCONTRADO

14

3

AMBIENTE IDEAL

16

4

AMBIENTE PROPOSTO

18

4.1

Questões de segurança, desempenho e tolerância a falhas

22

5

DIAGRAMA ENTIDADE-RELACIONAMENTO (DER)

27

5.1

Dicionarização do DER

27

5.1.1

Entidade ALUNO

27

5.1.2

Entidade MAQUINA

28

5.1.3

Entidade OBSERVACAO

29

5.1.4

Entidade SECAO

29

6

ANÁLISE DE REQUISITOS

30

6.1

Requisitos funcionais

30

6.2

Requisitos não-funcionais

32

6.2.1

Requisitos de produto

32

6.2.2

Requisitos de processo

34

6.2.3

Requisitos externos

35

7

DIAGRAMA DE CASOS DE USO

36

7.1

Documentação estendida dos casos de uso

37

7.1.1

Cadastrar máquina

37

7.1.2

Cadastrar aluno

38

7.1.3

Registrar observação

39

7.1.4

Reservar seção

40

7.1.5

Visualizar fila de espera

42

7.1.6

Iniciar seção

43

7.1.7

Monitorar tempo

44

7.1.8

Bloquear seção

45

7.1.9

Encerrar seção

46

7.1.10 Estender tempo

47

7.1.11 Expulsar aluno

49

7.1.12 Enviar mensagem

50

7.1.13 Retomar seção

51

7.1.14 Verificar comunicação entre as máquinas

51

7.1.15 Encerrar aplicação

52

7.1.16 Exportar base de dados

53

7.1.17 Importar base de dados

54

8

PROJETO DE ARQUIVOS

56

8.1

Entidade ALUNO

56

8.2

Entidade MAQUINA

57

8.3

Entidade OBSERVACAO

58

8.4

Entidade SECAO

58

8.5

Relacionamento POSSUI

60

8.6

Relacionamento RESERVA

60

8.7

Relacionamento RECEBE

61

9

SCRIPT DE CRIAÇÃO DA BASE DE DADOS

62

10

IMPLEMENTAÇÃO

64

10.1

Ferramentas e técnicas utilizadas

64

10.2

Possibilidade de integração com outros projetos

68

11

PROJETO DE INTERFACES

70

12

PROJETO DE RELATÓRIOS

85

13

CONCLUSÃO

86

REFERÊNCIAS

87

APÊNDICE A – CONHECIMENTOS COMPLEMENTARES

89

Componentes Indy

89

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

Microsoft Data Access Components (MDAC)

92

Funções da API do Windows

97

ANEXO A – ESCOLHA DO NOME ARGOS

100

ANEXO B – LICENÇA PÚBLICA GERAL DO GNU (GPL)

102

Introdução

101

Termos e condições para cópia, distribuição e modificação

103

Exclusão de garantia

109

Argos – Sistema de controle de monitoria – 12

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

1 INTRODUÇÃO

Este trabalho objetiva demonstrar os conhecimentos de programação e

suporte em sistemas computacionais adquiridos durante o curso através do projeto,

desenvolvimento e implementação de um sistema do tipo cliente-servidor para

gerenciar o uso dos computadores da monitoria da biblioteca do Instituto Federal de

Educação, Ciência e Tecnologia de Sergipe (IFS) através da infraestrutura de rede

presente na mesma. Durante o desenvolvimento da aplicação foram utilizados o

ambiente de desenvolvimento integrado Borland Delphi 7 e o banco de dados

MySQL, ferramentas apresentadas pelos professores no decorrer do curso.

Argos – Sistema de controle de monitoria – 13

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

2 AMBIENTE ENCONTRADO

A biblioteca Dr. Augusto César Leite do Campus Aracaju do IFS possui a

serviço dos alunos uma monitoria com 10 computadores para a utilização de

programas e acesso a sites da Internet.

O controle do uso desses computadores é feito pelos funcionários da

biblioteca. Ao solicitar a utilização de um computador, o aluno deixa a sua carteirinha

da biblioteca com o funcionário responsável pela monitoria. Este anota em um

pedaço de papel o horário em que o aluno entrou na monitoria e anexa este papel à

carteirinha do aluno. As carteirinhas dos alunos são mantidas pelo funcionário no

balcão da biblioteca para que ele possa saber quem está utilizando a monitoria.

Os alunos dispõem de uma única conta de usuário do Windows, cujo nome de

usuário é “aluno” e cuja senha é também “aluno”, para acessar os computadores da

monitoria. Não há uma configuração individual para cada aluno, de modo que os

programas e arquivos do computador ficam acessíveis a todos os alunos, mesmo

àqueles que não necessitam utilizá-los. Na Área de Trabalho e na pasta Meus

Documentos podem ser encontrados arquivos e pastas de todos os alunos.

Os computadores da monitoria devem ser utilizados para fins de estudo

exclusivamente. Não é permitida na monitoria a utilização dos computadores para

visita de sites pornográficos, sites de e-mail, redes de relacionamentos, assim como

não é permitida a utilização de sites e programas de bate-papo e de jogos.

A instalação de programas e jogos nos computadores e o acesso aos sites

não é controlado pela monitoria nem pela biblioteca, mas pelos técnicos da

Coordenadoria de Tecnologia da Informação (CTI), responsáveis pela manutenção

dos computadores do Instituto. Há uma lista de sites já conhecidos que são

bloqueados pelo servidor que fornece às máquinas da monitoria o acesso à Internet

e a configuração feita em cada máquina não permite a instalação de programas

pelos alunos. Mesmo assim, há alunos que conseguem burlar o controle da CTI.

Como não há uma conta de usuário para cada aluno, não é possível

acompanhar a atividade individual de cada aluno e é mais difícil identificar possíveis

usuários abusivos da monitoria. Para garantir o cumprimento das normas da

monitoria, em intervalos de tempo regulares, o funcionário da biblioteca responsável

Argos – Sistema de controle de monitoria – 14

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

pelo controle do acesso aos computadores entra na monitoria e verifica as

atividades dos alunos. O aluno que não observar essas restrições é primeiramente

advertido e, em insistência da infração, é expulso da monitoria.

A partir do momento em que entra na monitoria, o aluno tem direito a utilizar o

computador que lhe foi cedido por meia hora (30 minutos). É permitido ao aluno

durante este tempo sair de uma máquina para utilizar outra, desde que a mudança

seja informada ao funcionário da biblioteca. Este, no entanto, nem sempre é

informado quando um aluno muda de computador, o que torna ainda mais difícil o

controle do acesso aos computadores da monitoria.

Uma vez encerrado o tempo que foi concedido para o aluno se utilizar da

monitoria, este deve encerrar as atividades que estava executando no computador e

deixá-la. Esse tempo pode ser ampliado caso não haja alunos necessitando utilizar

os computadores. Caso isto aconteça, o aluno deverá deixar o computador assim

que surgir outra pessoa necessitando utilizar os computadores, encerrando suas

atividades na máquina para que a outra pessoa possa utilizar o computador. Como

já foi dito, o aluno também deve deixar a monitoria se for solicitada a sua saída pelo

funcionário responsável por infração às normas da monitoria.

Argos – Sistema de controle de monitoria – 15

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

3 AMBIENTE IDEAL

A solução proposta pela equipe de desenvolvimento para tornar mais prático e

eficiente o gerenciamento dos computadores da monitoria foi o desenvolvimento de

uma aplicação do tipo cliente-servidor que, utilizando a infraestrutura de rede do

Instituto,

permitisse

ao

funcionário

responsável

controlar

o

uso

desses

computadores pelo computador que se encontra na recepção da biblioteca.

Neste computador seria instalada a aplicação servidor, responsável pela

gerência dos computadores da monitoria. Em cada computador da monitoria seria

instalada a aplicação cliente, que manteria constante comunicação com a aplicação

servidor, enviando a esta informações sobre a utilização da máquina – como hora de

entrada e saída do aluno, programas abertos e sites utilizados – e liberando ou

bloqueando seu uso conforme recebesse instruções dela para fazê-lo.

Um domínio de rede seria implementado com a função de armazenar as

contas de usuário e configurações personalizadas do Windows para cada aluno do

Instituto. As máquinas da monitoria seriam configuradas para utilizar as contas de

usuário configuradas nesse domínio e possuiriam contas locais apenas para os

administradores, que poderiam utilizar essas contas nas máquinas para resolver

eventuais problemas. Os alunos seriam então obrigados a utilizar suas próprias

contas de usuário configuradas no domínio. O sistema acompanharia o login e logoff

dessas contas nos computadores da monitoria, utilizando-as para controlar o acesso

dos alunos a esses computadores.

Um computador pertencente ao domínio da rede seria utilizado para

armazenar a base de dados do sistema, que conteria, além das informações

pessoais, utilizadas para identificação, o registro das atividades executadas por cada

aluno – mais especificamente, sites acessados e programas iniciados. A base de

dados do sistema também armazenaria as normas de uso dos computadores da

monitoria, ou seja, a lista de programas e sites que não poderiam ser utilizados

pelos alunos.

Em cada máquina da monitoria, a aplicação cliente acompanharia cada

atividade desempenhada pelo aluno que a estivesse utilizando e acessaria as

normas de uso para verificar se aquela atividade era permitida na monitoria. Caso

Argos – Sistema de controle de monitoria – 16

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

constasse nas normas de uso que ela deveria ser bloqueada, a aplicação cliente

automaticamente encerraria essa atividade e avisaria ao funcionário que o aluno

tentou executá-la.

Caso verificasse que um mesmo aluno estivesse infringindo as regras da

monitoria com frequência, o funcionário responsável poderia, a qualquer momento,

através de seu computador, acionar um comando que bloquearia o computador da

monitoria que estivesse sendo utilizado por aquele aluno, expulsando-o. Sua conta

de usuário seria bloqueada no domínio de rede, impossibilitando-o de acessar

qualquer uma das outras máquinas até que obtivesse nova permissão para uso pelo

funcionário.

O sistema também facilitaria a comunicação entre o funcionário e os alunos

quanto à questão da mudança de máquina: ele permitiria ao aluno sair de um

computador e entrar em outro qualquer que estivesse disponível para uso, utilizando

neste o tempo que lhe restava da sua concessão de acesso à monitoria. Toda a

transição seria feita pelas próprias aplicações clientes instaladas nas máquinas e o

funcionário seria apenas avisado pela aplicação servidor.

Além das funções de controle de entrada e saída de usuários e de

monitoramento das atividades destes, os funcionários da biblioteca solicitaram à

equipe de desenvolvimento que o sistema fornecesse informações estatísticas a

respeito da utilização dos computadores da monitoria, como, por exemplo, quais são

os programas e sites mais utilizados. Isso poderia ajudá-los na identificação dos

interesses dos alunos, possibilitando a melhoria do acervo da biblioteca, assim como

na identificação de práticas abusivas que estivessem sendo praticadas com

frequência na monitoria.

Argos – Sistema de controle de monitoria – 17

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

4 AMBIENTE PROPOSTO

Diante da constatada impossibilidade de se implantar um domínio de rede na

instituição, que tornaria o sistema mais eficiente e funcional, a equipe de

desenvolvimento propôs a criação de uma aplicação mais simples, que utilizará a

estrutura de rede e a configuração de contas de usuário do Windows já existente na

biblioteca.

Os computadores da monitoria continuarão a utilizar apenas uma conta de

usuário do Windows para todos os alunos, cujo nome de usuário é “aluno” e cuja

senha é também “aluno”, como visto anteriormente, e o sistema possuirá seu próprio

cadastro de alunos, que será armazenado na base de dados. A aplicação servidor,

portanto, será a responsável pelo controle da entrada e saída de alunos nos

computadores da monitoria, e não mais o domínio de rede.

Nas máquinas da monitoria, a aplicação cliente será iniciada assim que for

feito login na conta de usuário “aluno” e mostrará sua própria tela de login, que

impedirá o aluno de acessar o sistema operacional. Os alunos deverão utilizar esta

tela para entrar no sistema, informando sua matrícula. Já na máquina da recepção, a

aplicação servidor será iniciada na máquina da recepção assim que o funcionário

fizer login na conta de usuário “administrador”. Mais informações sobre esse assunto

serão fornecidas na seção 4.1.

O monitoramento e registro das atividades dos alunos – sites acessados e

programas iniciados – também não pôde ser implementado, dada a insuficiência de

documentação sobre recursos da linguagem de programação adotada que

permitissem desenvolver essa funcionalidade. Como consequência, a geração de

estatísticas com base no registro das atividades dos alunos também não pôde ser

implementada.

Informados

disso,

os

funcionários

entrevistados

disseram

que

sua

necessidade primária era o controle da entrada e saída de alunos da monitoria e que

a ausência das funcionalidades que não poderiam ser implementadas não afetava

seu interesse pelo desenvolvimento do sistema. Assim sendo, a equipe de

desenvolvimento deu continuação ao projeto.

Argos – Sistema de controle de monitoria – 18

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

A base de dados armazenará informações pessoais de cada aluno para

facilitar sua identificação. Essas informações – matrícula, nome completo, nome do

curso, turma, endereço, bairro, CEP, cidade, estado, telefone residencial, celular,

identidade, CPF e e-mail – deverão ser informadas pelo aluno na primeira vez em

que ele solicitar a utilização de uma máquina da monitoria para que o funcionário

cadastre-o na base de dados.

Os funcionários da biblioteca também poderão fazer observações a respeito

de cada aluno – poderão registrar, por exemplo, pendências do aluno com a

biblioteca, momento em que o mesmo trancar a matrícula ou deixar de estudar no

Instituto –, que serão armazenadas na base de dados, de forma que o funcionário

responsável pela monitoria possa visualizar essas anotações antes de liberar a

máquina para uso, permitindo ou negando o acesso de determinados alunos às

máquinas.

Diante disso, o que será armazenado na base de dados se restringirá à

identificação e às observações relativas a cada aluno e o histórico das seções

iniciadas pelos mesmos, com informações simples, como a data, a hora e em que

máquina cada seção foi iniciada.

No computador da recepção da biblioteca será instalada a aplicação servidor,

que será manuseada por um funcionário da biblioteca, responsável pela gerência

dos computadores da monitoria. Em cada computador da monitoria será instalada a

aplicação cliente, que manterá constante comunicação com a aplicação servidor e

liberará ou bloqueará o uso do computador conforme receba instruções da mesma

para fazê-lo. Tanto a aplicação servidor quanto as aplicações cliente acessarão a

base de dados, que poderá ser instalada no próprio computador que receberá a

aplicação servidor ou em outro computador, contanto que este seja acessível pelas

demais máquinas da rede.

O controle do uso dos computadores da monitoria continuará sendo feito

pelos funcionários da biblioteca. Ao solicitar a utilização de um computador, o aluno

informará ao funcionário responsável a sua matrícula e a máquina que deseja

utilizar, caso possua alguma preferência. Este passará essas informações à

aplicação servidor, juntamente com o tempo ao qual o aluno terá direito a usar a

máquina (que será, por padrão, 30 minutos, mas poderá ser qualquer outra

Argos – Sistema de controle de monitoria – 19

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

quantidade de tempo informada pelo funcionário ou mesmo tempo indeterminado,

deixando neste caso o aluno livre para usar o computador o tempo que desejar). A

solicitação do aluno será registrada.

Se houver uma máquina disponível para uso (e, caso o aluno tenha informado

uma máquina de sua preferência, seja essa máquina), o aluno poderá se dirigir a

essa máquina e informar sua matrícula na tela inicial do sistema. Após verificar na

base de dados que o aluno solicitou a utilização daquela máquina, a aplicação

cliente nela instalada armazenará na base de dados o horário em que o aluno

começou a utilizar a máquina e dará início à contagem do tempo restante para o fim

da seção. A aplicação servidor será avisada pela aplicação cliente do início da seção

e automaticamente informará ao funcionário sua ocorrência.

Se não houver uma máquina ou se a máquina solicitada pelo aluno não

estiver disponível para uso, o mesmo deverá permanecer nas dependências da

biblioteca para que seja avisado quando for possível sua entrada na monitoria.

Quando isso acontecer (quando uma máquina, ou quando a máquina solicitada,

caso tenha sido especificada, estiver disponível), a aplicação servidor mostrará ao

funcionário da biblioteca um aviso, informando que aquele aluno tem preferência

pela utilização da máquina liberada. O funcionário então prosseguirá à liberação da

máquina para uso do aluno, como descrito anteriormente.

Os alunos que estiverem utilizando os computadores da monitoria poderão

visualizar em suas telas quanto tempo lhes resta para utilizar o computador e serão

avisados automaticamente pelo sistema quando estiver se aproximando o fim deste

tempo. O sistema também facilitará a comunicação entre o funcionário que está

administrando a monitoria e os alunos permitindo que aquele envie mensagens a

estes, dispensando assim seu deslocamento da biblioteca para a monitoria apenas

para dar avisos.

Caso verifique que um mesmo aluno está infringindo as regras da monitoria

com frequência e decida que este aluno deve ser expulso, o funcionário poderá, a

qualquer momento, através de seu computador, acionar um comando que encerrará

a seção deste aluno. Essa expulsão será computada no registro de atividades

daquele aluno e sua matrícula será bloqueada na base de dados, impossibilitando-o

então de acessar qualquer uma das outras máquinas até que obtenha nova

Argos – Sistema de controle de monitoria – 20

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

permissão para uso do funcionário responsável pela administração da monitoria.

Para evitar abusos, as aplicações cliente encerrarão automaticamente as

seções em suas máquinas caso verifiquem que não apresentam atividade dentro de

certo tempo, garantindo assim que não haja máquinas da monitoria reservadas para

alunos que não as estejam utilizando. Da mesma forma, elas não aceitarão que um

aluno inicie uma seção caso verifiquem que certo tempo já se passou desde que o

funcionário autorizou sua entrada. Esse tempo será, por padrão, 5 minutos, mas

poderá ser alterado na configuração do sistema.

Encerrado o tempo que foi concedido para o aluno utilizar o computador da

monitoria, sua seção será inicialmente bloqueada pela aplicação cliente, as

atividades que estavam em execução não serão encerradas imediatamente. Caso

não haja alunos esperando um computador ser liberado, a seção permanecerá

bloqueada, permitindo ao aluno retomá-la caso o funcionário conceda-lhe mais

tempo para continuar utilizando a máquina em que estava. Caso contrário, ela será

automaticamente encerrada.

Se não houver alunos esperando um computador, o aluno pode solicitar ao

funcionário mais tempo para continuar utilizando a máquina em que estava. Este

informará à aplicação servidor a quantidade de tempo que deve ser acrescida à

concessão de uso original (que será, por sugestão do programa, 30 minutos, mas

poderá ser qualquer outra quantidade de tempo informada pelo funcionário ou

mesmo tempo indeterminado, deixando neste caso o aluno livre para usar o

computador o tempo que desejar).

A aplicação servidor então registrará o acréscimo na base de dados e o aluno

poderá se dirigir à máquina que estava utilizando, digitar sua matrícula na tela de

login e retomar a seção, utilizando a partir de então o acréscimo concedido pelo

funcionário. O sistema também permitirá ao funcionário encerrar a qualquer

momento esta nova concessão de uso, caso surja outro aluno necessitando utilizar

os computadores da monitoria.

Caso o aluno não solicite mais tempo ou o faça mas não retome a seção

bloqueada, ela poderá ser finalizada pelo funcionário acionando um comando na

aplicação servidor ou será automaticamente finalizada pela aplicação cliente dentro

de algum tempo, segundo o princípio das seções que não apresentam atividade,

Argos – Sistema de controle de monitoria – 21

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

explicado anteriormente.

Uma vez que a seção seja encerrada, por qualquer motivo, a aplicação cliente

reiniciará o computador, finalizando assim todas as atividades que estavam em

execução. O aluno que estava utilizando aquela máquina só poderá voltar a utilizá-la

ou utilizar outro computador solicitando ao funcionário da biblioteca a utilização de

um computador da monitoria, passando por todo o processo descrito novamente (ver

o 10º parágrafo desse mesmo capítulo).

Vale lembrar que se o motivo do encerramento da seção for uma expulsão, a

matrícula do aluno estará bloqueada para acesso e ele só poderá utilizar uma

máquina da monitoria novamente se o funcionário responsável registrar uma

observação que libere sua matrícula (ver o 14º parágrafo desse mesmo capítulo).

4.1 Questões de segurança, desempenho e tolerância a falhas

Um dos pedidos feitos à equipe de desenvolvimento pelos funcionários foi que

o sistema não questionasse por senhas, o que evitaria problemas que poderiam

ocorrer caso algum funcionário esquecesse sua senha, e manteria a organização já

presente na biblioteca (as únicas senhas lá estabelecidas são as das contas de

usuário do Windows).

Para atender a esse pedido, a equipe de desenvolvimento decidiu

implementar apenas um executável, que seria instalado em todos os computadores,

no servidor e nos clientes, e não dois executáveis diferentes, um para o cliente e

outro para o servidor, como normalmente acontece com as aplicações do tipo

cliente-servidor.

A decisão se a aplicação se comportará como cliente ou servidor será tomada

no momento em que a mesma for iniciada: ela verificará se a conta de usuário do

Windows ativa no momento possui privilégios de administrador (a que somente os

funcionários têm acesso); se isso acontecer, será iniciada como servidor, senão

(caso da conta de usuário "aluno"), será iniciada como cliente.

Isso não apenas atende ao pedido dos funcionários, aumentando a

praticidade do sistema, como também torna sua implementação mais simples e

Argos – Sistema de controle de monitoria – 22

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

aumenta a flexibilidade do mesmo em caso de queda no servidor, como será

explicado mais adiante.

Para evitar que algum aluno encerre a aplicação cliente no intervalo de tempo

em que é feito login na conta de usuário "aluno" e a aplicação é iniciada (isso pode

ser feito, por exemplo, acionando o Gerenciador de Tarefas), a equipe de

desenvolvimento recomenda que as máquinas da monitoria sejam configuradas para

fazer login automático na conta de usuário “aluno” assim que o computador for

ligado. Isso traz não apenas o benefício da segurança, como também dispensa ao

aluno realizar login primeiro no Windows para só depois fazer login no sistema,

tornando mais fácil seu acesso às máquinas da monitoria.

Uma vez exibida a tela de login da aplicação cliente, que ocupará toda a tela

e não poderá ser fechada ou minimizada, impedindo assim o acesso do aluno ao

sistema operacional, ela bloqueará quaisquer recursos que possam ser utilizados

pelo aluno para burlá-la ou encerrá-la, como o Gerenciador de Tarefas, a alternância

entre janelas (realizada pela combinação de teclas Alt + Tab) e o acesso ao menu

Iniciar ou à Área de Trabalho. Todos esses bloqueios, com exceção do bloqueio ao

Gerenciador de Tarefas, serão desfeitos assim que o aluno iniciar sua seção,

permitindo que o mesmo tenha acesso ao sistema operacional condizente com os

privilégios definidos para sua conta de usuário pelo administrador.

Será adotada para o banco de dados uma política de usuários que dificultará

o acesso à base de dados do sistema: as aplicações cliente e a aplicação servidor

acessarão a base de dados através de um usuário restrito que será criado apenas

para essa finalidade; o usuário administrador do banco de dados não será, portanto,

utilizado pelo sistema. Sua senha será reservada ao funcionário responsável pela

manutenção para realizar possíveis correções na base de dados, que serão feitas

manualmente utilizando um Sistema de Gerenciamento de Banco de Dados (SGBD).

A troca de informações entre as aplicações servidor e cliente será feita

preferencialmente através do banco de dados para evitar redundância e minimizar o

tráfego de informações pela rede. Na ocorrência de alteração em algum registro,

uma aplicação apenas avisará à outra, para que esta verifique na base de dados a

alteração e execute as ações relativas à mesma.

Argos – Sistema de controle de monitoria – 23

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

A única exceção a essa regra serão as mensagens enviadas pelo funcionário

aos alunos, que serão transmitidas pela rede de um computador para outro e não

serão armazenadas na base de dados, pois os funcionários da biblioteca

entrevistados não encontraram utilidade no registro dessas mensagens.

As aplicações cliente instaladas nas máquinas da monitoria estarão

verificando constantemente sua comunicação com a aplicação servidor e o banco de

dados instalados no computador da recepção. Se houver alguma falha nessa

comunicação (isso pode acontecer devido a, por exemplo, uma falha no

fornecimento de energia, no switch, em algum cabo de rede, no sistema operacional

da máquina servidor ou da máquina cliente, um travamento da aplicação servidor ou

da aplicação cliente instalada na máquina, etc.), o acompanhamento da entrada e

saída de usuários da monitoria será prejudicado.

Tanto a equipe de desenvolvimento quanto os próprios funcionários

entrevistados

não

acharam

interessante

manter

a

aplicação

cliente

em

funcionamento caso houvesse alguma interrupção na comunicação entre esta e a

aplicação servidor ou a base de dados, porque a partir do momento em que essa

comunicação fosse interrompida não haveria como o funcionário acompanhar pela

aplicação servidor a entrada e saída de alunos na monitoria, o que contraria

completamente os objetivos do sistema.

Diante disso, decidiu-se que, para garantir a integridade do sistema, a

aplicação cliente só desempenhará suas atividades se for possível sua comunicação

com a aplicação servidor e o banco de dados e bloqueará a seção na máquina em

que está sendo executada caso essa comunicação seja interrompida. Essa seção

não será imediatamente finalizada, permitindo ao aluno voltar a utilizar o computador

caso a comunicação entre este e o servidor ou o banco de dados seja restabelecida.

Se a falha ocorrer na comunicação entre as aplicações cliente e servidor, é

possível também encerrar a aplicação cliente em qualquer uma das máquinas da

monitoria e iniciar nessa mesma máquina uma aplicação servidor, uma vez que o

único critério utilizado pela aplicação para decidir se deve ser iniciada como servidor

ou cliente é o nível de privilégio da conta de usuário do Windows na qual está sendo

iniciada, como explicado anteriormente. Para isso, o funcionário deve fazer logoff da

conta de usuário "aluno" nessa máquina e fazer login na sua conta administrativa,

Argos – Sistema de controle de monitoria – 24

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

iniciando assim a aplicação servidor nessa conta.

Durante sua inicialização, a aplicação servidor verificará se já existe uma

aplicação servidor em execução em alguma máquina na rede, pois não pode haver

na rede duas aplicações servidoras em execução ao mesmo tempo. Se houver, ela

questionará ao funcionário se deve substituir a que está em execução no momento.

Caso o funcionário opte por isso, ela iniciará normalmente, e a outra, percebendo

que uma nova aplicação servidor foi iniciada, se encerrará automaticamente. Caso

contrário, ela abortará sua inicialização e a aplicação servidor que já estava sendo

executada permanecerá em execução normalmente.

Quando os problemas de comunicação entre as máquinas forem resolvidos, o

aluno que estava na monitoria deverá se dirigir à máquina que estava utilizando e

digitar sua matrícula. Verificando que sua seção estava bloqueada, a aplicação

cliente liberará a máquina para seu uso e retomará a contagem do tempo restante

para o fim de sua seção. Haverá, no entanto, um limite de tempo para que a seção

seja retomada. Se transcorrido esse tempo a seção não for retomada, ela será

automaticamente encerrada como se fosse uma seção que não apresenta atividade.

Caso não seja possível retomar imediatamente a comunicação entre as

máquinas, para que o aluno não seja prejudicado em suas atividades, será permitido

ao funcionário da biblioteca encerrar a aplicação cliente para que o aluno termine o

que estava fazendo, guarde seus arquivos e saia. Para isso, o funcionário deverá

acionar o devido comando na tela de login da aplicação cliente e fornecer-lhe o

nome de usuário e senha de uma conta administrativa do Windows. Após verificar

que a conta possui privilégios de administrador, a aplicação cliente se encerrará sem

fazer logoff da conta de usuário “aluno”, permitindo que o aluno utilize livremente o

computador.

É importante observar que, caso encerre a aplicação cliente em execução na

conta de usuário “aluno”, o funcionário deverá se responsabilizar por acompanhar a

utilização do computador pelo aluno.

Haverá também comandos na tela de login da aplicação cliente que permitirão

aos funcionários fazer logoff da conta “aluno”, caso precisem utilizar suas contas

nesses computadores, ou ainda desligar ou reiniciar o computador, sem precisar

alternar para suas contas de usuário para depois fazê-los.

Argos – Sistema de controle de monitoria – 25

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

Para realizar qualquer uma dessas três operações não será necessária

nenhuma validação, pois o próprio aluno poderia executá-los se a tela de login da

aplicação cliente não estivesse sendo exibida e ele tivesse acesso ao sistema

operacional. Uma vez acionado um desses comandos, a própria aplicação se

encarregará de executá-los, sem contudo fechar sua tela de login ou conferir acesso

ao sistema operacional antes que sejam concluídos, evitando assim que alunos

fraudulentos acionem esses comandos numa tentativa de burlar sua segurança.

Argos – Sistema de controle de monitoria – 26

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

5 DIAGRAMA ENTIDADE-RELACIONAMENTO (DER)

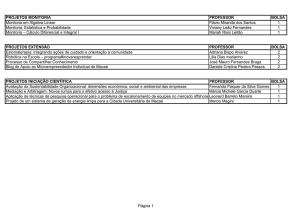

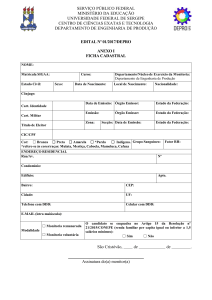

A partir do ambiente proposto (ver capítulo 4), foi elaborado um Diagrama de

Entidade-Relacionamento (DER), mostrado na Figura 1. Para isso foi utilizada a

notação de Abrial (1974), abordada em Elmasri & Navathe (2006).

ALUNO

(1,1)

RESERVA

(0,n)

SECAO

(1,1)

(0,n)

RECEBE

POSSUI

(0,n)

OBSERVACAO

(1,1)

MAQUINA

Figura 1 – Diagrama de Entidade-Relacionamento

5.1 Dicionarização do DER

As explicações a seguir sobre as entidades e seus atributos foram elaboradas

com base na notação estudada em Elmasri & Navathe (2006).

5.1.1 Entidade ALUNO

Definição: aluno matriculado na escola.

Argos – Sistema de controle de monitoria – 27

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

Atributos:

•

Matrícula (PK): matrícula do aluno

•

Nome: nome completo do aluno

•

Curso: nome do curso do aluno

•

Turma: turma do aluno

•

Endereço: endereço do aluno, com logradouro, número e complemento

•

Bairro: bairro onde o aluno mora

•

CEP: CEP do logradouro onde o aluno mora

•

Cidade: cidade onde o aluno mora

•

Estado: estado onde o aluno mora

•

Telefone: telefone residencial do aluno com área

•

Celular: celular do aluno com área

•

RG: número do documento de identidade do aluno com órgão expedidor

•

CPF: número do CPF do aluno

•

E-mail: e-mail do aluno

•

Status: situação do aluno com relação à escola e a biblioteca

5.1.2 Entidade MAQUINA

Definição: computador da monitoria.

Atributos:

•

Código (PK): código da máquina

•

Nome: nome de rede (hostname) da máquina

•

Processador: breve descrição do processador da máquina, com frabricante,

nome, modelo e clock interno

•

Memória: quantidade de memória RAM da máquina

•

Sistema: nome e versão do sistema operacional instalado na máquina

Argos – Sistema de controle de monitoria – 28

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

5.1.3 Entidade OBSERVACAO

Definição: observação feita por um funcionário da biblioteca a respeito de

determinado aluno.

Atributos:

•

Código (PK): código da observação

•

Matrícula do aluno (FK): matrícula do aluno que recebeu a observação

•

Data: data em que a observação foi feita

•

Hora: hora em que a observação foi feita

•

Texto: conteúdo da observação

5.1.4 Entidade SECAO

Definição: concessão de tempo que é feita pelo funcionário da biblioteca a um aluno

para que este possa utilizar um computador da monitoria.

Atributos:

•

Código (PK): código da seção

•

Matrícula do aluno (FK): matrícula do aluno que iniciou a seção

•

Código da máquina (FK): código da máquina na qual a seção foi iniciada

•

Data: data em que a seção foi iniciada

•

Hora: hora em que a seção foi iniciada

•

Tempo concedido: tempo que foi concedido ao aluno para utilizar a máquina

•

Tempo usado: tempo que o aluno utilizou a máquina

•

Status: situação da seção

Argos – Sistema de controle de monitoria – 29

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

6 ANÁLISE DE REQUISITOS

Como visto em Sommerville (2007), os requerimentos de um sistema

consistem nas descrições dos serviços oferecidos pelo sistema e suas restrições

operacionais. Podem ser classificados em requisitos funcionais ou requisitos nãofuncionais.

6.1 Requisitos funcionais

Os requisitos funcionais de um sistema descrevem o que ele deve fazer.

Durante o levantamento dos requisitos do Sistema de controle de monitoria,

os requisitos funcionais identificados foram:

a) Cadastrar máquina: o sistema cadastrará na base de dados a máquina

na qual estiver sendo executado. Tal cadastro ocorrerá automaticamente

na primeira vez em que ele for executado nessa máquina;

b) Cadastrar aluno: o sistema possibilitará ao funcionário todas as

operações referentes a cadastro de alunos: adição, alteração, busca e

exclusão;

c) Registrar observação: o funcionário poderá registrar observações a

respeito de determinado aluno na base de dados. Uma observação

poderá permitir ou proibir o acesso de um aluno aos computadores da

monitoria;

d) Reservar seção: quando um aluno solicitar a utilização de um

computador, o sistema registrará sua solicitação na base de dados. Se

houver uma máquina disponível, o aluno poderá se dirigir à mesma e

iniciar a seção. Se não, a aplicação avisará ao funcionário quando uma

máquina for liberada para que o aluno possa utilizá-la;

e) Visualizar fila de espera: o sistema deverá possibilitar ao funcionário

visualizar a lista de alunos que solicitaram uma seção no momento em

que não havia computadores disponíveis e estão aguardando que um

computador seja liberado;

Argos – Sistema de controle de monitoria – 30

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

f) Iniciar seção: quando o aluno iniciar uma seção em uma máquina da

monitoria, o sistema deverá registrar a hora de início da seção, avisar ao

funcionário que uma nova seção foi iniciada e iniciar a contagem do

tempo restante para o término da seção;

g) Monitoramento de tempo: a partir do momento em que o aluno iniciar

uma seção, o sistema realizará a contagem do tempo restante para o

término da seção, avisando ao aluno quando o fim da seção estiver

próximo. O sistema também verificará quanto tempo se passou desde a

última atividade iniciada pelo aluno e encerrará a seção caso nenhuma

nova atividade tenha sido iniciada dentro de certo tempo;

h) Bloquear seção: o sistema bloqueará a seção caso o tempo concedido

ao aluno seja encerrado ou a comunicação com o servidor seja

interrompida, impedindo o acesso do aluno ao computador. As atividades

em execução não serão encerradas, permitindo que o aluno retome a

seção caso o funcionário estenda seu tempo ou a comunicação com o

servidor seja reestabelecida. O sistema deverá finalizar automaticamente

a seção bloqueada caso não seja retomada dentro de certo tempo;

i) Encerrar seção: a seção será encerrada caso apresente inatividade,

caso o funcionário ordene seu encerramento ou expulse o aluno. A

aplicação cliente então registrará o fim da seção e reiniciará o

computador, garantindo que todas as atividades em execução sejam

encerradas;

j) Estender tempo: o sistema possibilitará ao funcionário da biblioteca

estender o tempo da seção de um aluno ou mesmo liberar por tempo

indeterminado sua permanência dentro da monitoria;

k) Expulsar aluno: quando o funcionário ordenar que um aluno seja expulso

da monitoria, o sistema encerrará a seção do aluno e registrará uma

observação informando que o mesmo foi expulso, bloqueando sua

matrícula para acesso da monitoria;

l) Enviar mensagem: o sistema permitirá que o funcionário envie

mensagens a todos alunos que estiverem utilizando os computadores da

monitoria ou a um aluno em particular;

Argos – Sistema de controle de monitoria – 31

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

m) Retomar seção: uma vez que a seção esteja bloqueada, o aluno poderá

retomá-la e voltar a utilizar a máquina caso o funcionário lhe conceda

mais tempo ou caso a comunicação da aplicação cliente com a aplicação

servidor e a base de dados seja retomada;

n) Verificar comunicação entre as máquinas: a aplicação cliente deverá

constantemente verificar se é possível sua comunicação com a aplicação

servidor e o banco de dados, impedindo o aluno de utilizar a máquina se

esta comunicação for interrompida;

o) Encerrar aplicação: a aplicação cliente deverá possibilitar ao funcionário

seu encerramento;

p) Backup da base de dados: o sistema deverá possibilitar ao funcionário

gerar e restaurar cópias de segurança da base de dados.

6.2 Requisitos não-funcionais

Os requisitos não-funcionais de um sistema são requisitos que não estão

diretamente relacionados com suas funções específicas, mas são restrições a essas

funções.

De acordo com a classificação proposta em Sommerville (2007), os requisitos

não-funcionais identificados durante o levantamento de requisitos podem ser

divididos em requisitos de produto, requisitos de processo e requisitos externos.

6.2.1 Requisitos de produto

Os requisitos de produto especificam o comportamento do produto. São eles:

a) Requisitos de usabilidade:

- Interface gráfica amigável: a interface do sistema deverá ser mais

simples e intuitiva possível. Para que isto se torne realidade, conceitos

de usabilidade serão amplamente usados pelos desenvolvedores do

projeto, tudo isso com a finalidade de que o tempo de aprendizado seja

Argos – Sistema de controle de monitoria – 32

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

pequeno e o sistema ofereça maior produtividade ao usuário;

- Mensagens de erro claras: a fim de auxiliar o funcionário em seu

trabalho, erros bem definidos e claros deverão ser levados em

consideração no momento do desenvolvimento;

b) Requisitos de performance:

- Garantia de disponibilidade constante: como se trata de um sistema de

controle de toda a monitoria, é interessante o funcionamento do mesmo

em situações extremas,

- Tempo de resposta: o sistema deverá garantir que qualquer das

operações seja efetuada no menor tempo possível.

- Manter os computadores atualizados: os computadores nos quais o

sistema será instalado deverão ser revisados quanto à capacidade de

processamento e memória, a fim de que o sistema possa neles

apresentar máximo desempenho.

c) Requisitos de armazenamento:

- Banco de dados: o sistema utilizará uma base de dados para

armazenar os dados que utilizar. É recomendável que um computador

seja utilizado apenas para abrigar a base de dados.

d) Requisitos de confiabilidade:

- Uso de nobreak: é recomendável a utilização de nobreak para garantir

que o sistema não vai cair por falta de energia elétrica ou queda na

tensão da rede elétrica, impedindo assim a perda de dados.

- Utilização de uma estrutura de rede estável: a estrutura de rede que

será utilizada para proporcionar a comunicação entre as máquinas deve

ser projetada de modo a ser a mais veloz possível. Deve, além disso,

possuir

mecanismos

que

evitem

o

tráfego

de

informações

desnecessárias e garantam a segurança na rede, como switches,

roteadores e firewalls.

- Uso de SGBD: o uso de um SGBD, além garantir a integridade dos

dados, proporciona mais velocidade nas operações de consulta,

inserção e remoção de itens na base de dados.

Argos – Sistema de controle de monitoria – 33

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

- Correto ajuste do relógio do sistema: a fim de que a operação entre as

máquinas seja sincronizada, os relógios dos computadores nos quais o

sistema for instalado devem estar sincronizados com um servidor de

hora da rede.

- Fornecimento de dados consistentes: toda informação armazenada

deve ser processada de forma que possa ser facilmente re-extraída da

base de dados. Também deverá haver algum mecanismo de

cancelamento de operações em caso de algum problema de

comunicação.

e) Requisitos de manutenibilidade:

- Log de erros: a fim de auxiliar na manutenção do sistema, mensagens

de erro bem definidas e claras deverão ser armazenadas em um

arquivo de texto sempre que um erro ocorrer com o sistema.

- Modularidade: o sistema deverá possuir uma arquitetura modular para

possibilitar menor custo de extensão ou substituição de partes do

software.

6.2.2 Requisitos de processo

Os requisitos de processo derivam das políticas e procedimentos adotados

pelos clientes e desenvolvedores em suas organizações. São eles:

a) Requisitos de entrega:

- Entrega de sistema: o sistema deverá ser entregue até o final do ano de

2010.

b) Requisitos de implementação:

- Utilização da linguagem de programação Borland Delphi: deverá ser

utilizada a linguagem de programação Borland Delphi, que possibilita o

desenvolvimento do sistema segundo o paradigma de programação

orientado a objetos.

- Utilização do banco de dados MySQL: o sistema deverá utilizar o banco

de dados MySQL para gerir suas informações.

Argos – Sistema de controle de monitoria – 34

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

- Utilização da Structured Query Language (SQL): para realizar consultas

à base de dados, o sistema deverá utilizar a SQL, que é uma linguagem

padronizada e específica para esse tipo de operação.

6.2.3 Requisitos externos

A designação requisitos externos abrange todos os requisitos que derivam de

fatores externos ao sistema e seu processo de desenvolvimento. São eles:

a) Requisitos de segurança:

- Definição de privilégios no Windows: em cada máquina que executará o

sistema, deverá ser criada uma conta de usuário limitada do Windows

para acesso dos alunos e uma conta administrativa para eventual

utilização dos funcionários.

- Criação de uma conta de usuário para o sistema no banco de dados:

deverá ser criada uma conta de usuário no banco de dados para uso

exclusivo do sistema, com permissões para realizar as operações

CREATE TABLE, SELECT, INSERT, UPDATE e DELETE.

b) Restrições éticas:

- Privacidade de um aluno em relação a outro: o sistema deverá garantir

que nenhum aluno tenha acesso a informações sobre outros alunos.

Argos – Sistema de controle de monitoria – 35

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

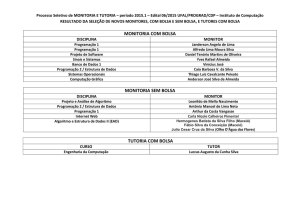

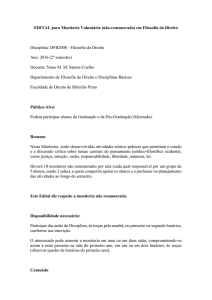

7 DIAGRAMA DE CASOS DE USO

Para a elaboração do diagrama de casos de uso mostrado na Figura 2 foi

utilizada a notação abordada em Larman (2002).

Figura 2 – Diagrama de casos de uso

Argos – Sistema de controle de monitoria – 36

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

7.1 Documentação estendida dos casos de uso

O detalhamento dos casos de uso exibido a seguir foi feito utilizando a

notação abordada em Larman (2002).

7.1.1 Cadastrar máquina

Atores: funcionário.

Pré-condição: o arquivo de configuração estar ausente.

Pós-condição: o sistema cadastra a máquina na base de dados e gera o arquivo de

configuração, contendo o código que foi atribuído à máquina.

Entrada: as características da máquina (ver 5.1.2).

Saída: nenhuma.

Fluxo de eventos principal:

1. O caso de uso começa quando o sistema é executado pela primeira vez

em uma máquina;

2. O sistema obtém do sistema operacional as informações sobre a

máquina;

3. O sistema verifica se já possui uma máquina cadastrada com o mesmo

nome de rede;

4. O sistema armazena na base de dados o cadastro da nova máquina;

5. O sistema armazena em um arquivo localmente o código da máquina e o

caso de uso termina.

Argos – Sistema de controle de monitoria – 37

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

Fluxo de eventos secundário:

1. Se no passo 3 o sistema encontrar na base de dados uma máquina

cadastrada com o mesmo nome de rede:

a) O usuário será questionado se a máquina já cadastrada corresponde

à máquina que se deseja cadastrar;

b) Caso a resposta do usuário seja positiva, o sistema obterá o código

da máquina já cadastrada na base de dados e prosseguirá ao passo

5;

c) Caso a resposta do usuário seja negativa, o sistema prosseguirá ao

passo 4, realizando um novo cadastro.

2. Se no passo 4 o sistema não conseguir armazenar na base de dados o

cadastro da nova máquina, uma mensagem de erro será exibida e a

operação será abortada. O sistema será então encerrado.

7.1.2 Cadastrar aluno

Atores: funcionário.

Pré-condição: nenhuma.

Pós-condição: o sistema cadastra o aluno na base de dados.

Entrada: as informações sobre o aluno (ver 5.1.1).

Saída: confirmação do cadastro.

Fluxo de eventos principal:

1. O caso de uso começa quando o funcionário clica em “Cadastrar aluno”;

2. O sistema solicita ao funcionário que digite as informações sobre o aluno;

Argos – Sistema de controle de monitoria – 38

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

3. O funcionário fornece ao sistema os dados do aluno: matrícula, nome

completo, nome do curso, etc;

4. O sistema verifica se já existe aluno cadastrado com a mesma matrícula

do aluno a ser cadastrado;

5. O sistema armazena na base de dados o cadastro do novo aluno;

6. O sistema retorna uma mensagem de confirmação ao funcionário e o

caso de uso termina.

Fluxo de eventos secundário:

1. Se no passo 4 o sistema constatar que a matrícula informada já foi

cadastrada, uma mensagem será mostrada e a operação será abortada.

O sistema retornará então ao passo 2;

2. Se no passo 5 o sistema não conseguir armazenar na base de dados o

cadastro do novo aluno, uma mensagem de erro será exibida e a

operação será abortada.

7.1.3 Registrar observação

Atores: funcionário.

Pré-condição: o aluno estar cadastrado na base de dados.

Pós-condição: o sistema registra uma observação sobre o aluno na base de dados.

Entrada: a data e a hora atuais, a matrícula do aluno, a observação em si e se o

aluno pode ou não utilizar a monitoria.

Saída: confirmação do registro da observação.

Argos – Sistema de controle de monitoria – 39

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

Fluxo de eventos principal:

1. O caso de uso começa quando o funcionário seleciona um aluno na lista e

clica em “Registrar observação”;

2. O sistema solicita ao funcionário que digite as informações sobre a

observação;

3. O funcionário fornece ao sistema a matrícula do aluno, a observação a

ser registrada e define se o sistema deve bloquear (ou liberar, caso já

esteja bloqueada) a matrícula do aluno para acesso à monitoria;

4. O sistema obtém a data e a hora atuais e armazena na base de dados a

observação a respeito do aluno;

5. Se no passo 3 o funcionário definiu que o acesso do aluno à monitoria

deveria ser bloqueado (ou liberado), o sistema altera na base de dados o

status do aluno;

6. O sistema retorna uma mensagem de confirmação ao funcionário e o

caso de uso termina.

7.1.4 Reservar seção

Atores: funcionário.

Pré-condição: a máquina estar cadastrada na base de dados e conectada ao

servidor.

Pós-condição: o sistema registra na base de dados uma reserva de seção para o

aluno.

Entrada: a matrícula do aluno e a máquina que ele deseja utilizar (se houver

preferência) e o tempo que será concedido para que ele utilize a máquina.

Saída: confirmação da reserva.

Argos – Sistema de controle de monitoria – 40

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

Fluxo de eventos principal:

1. O caso de uso começa quando o funcionário clica em “Reservar seção”;

2. O sistema solicita ao funcionário que informe a matrícula do aluno, a

máquina que ele deseja utilizar (se houver preferência) e o tempo que

será concedido para que ele utilize a monitoria. O sistema sugere uma

quantidade de tempo padrão predeterminada pelo funcionário na sua

configuração;

3. O funcionário fornece ao sistema as informações solicitadas;

4. O sistema verifica se o aluno está cadastrado na base de dados;

5. O sistema verifica se o aluno possui permissão para acessar a monitoria;

6. O sistema verifica se o aluno já pode entrar na monitoria: se ele não

definiu nenhuma preferência de máquina, o sistema verifica se há alguma

máquina disponível para uso, senão o sistema verifica se a máquina

solicitada encontra-se disponível;

7. O sistema armazena na base de dados a reserva de seção;

8. O sistema retorna uma mensagem de confirmação ao funcionário e o

caso de uso termina.

Fluxo de eventos secundário:

1. Se no passo 4 for constatado que o aluno não está cadastrado na base

de dados:

a) O sistema informará que o aluno não está cadastrado e oferecerá ao

funcionário a opção de cadastrá-lo;

b) Se o funcionário optar pelo cadastro, o cadastro de aluno será

iniciado (<<extend>> Cadastrar aluno);

c) O sistema retornará ao passo 2.

2. Se no passo 5 for constatado que o aluno não possui permissão para

acessar a monitoria:

a) O sistema informará que o aluno não possui permissão para acessar

a monitoria e oferecerá ao funcionário a opção de visualizar as

Argos – Sistema de controle de monitoria – 41

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

observações feitas a respeito daquele aluno;

b) O funcionário poderá registrar uma observação que permitirá que o

aluno

acesse

a

monitoria

novamente

(<<extend>>

Registrar

observação);

c) O sistema retornará ao passo 2.

3. Se no passo 6 for constatado que o aluno ainda não pode entrar na

monitoria:

a) O sistema armazenará na base de dados a solicitação do aluno e

informará ao funcionário da impossibilidade do mesmo entrar na

monitoria;

b) O sistema retornará ao passo 6.

7.1.5 Visualizar fila de espera

Atores: funcionário.

Pré-condição: haver alunos aguardando que um computador seja liberado.

Pós-condição: os alunos continuarão aguardando a liberação de um computador.

Entrada: nenhuma.

Saída: lista dos alunos que estão aguardando que um computador seja liberado.

Fluxo de eventos principal:

1. O caso de uso começa quando o funcionário clica em “Fila de espera”;

2. O sistema obtém da base de dados a lista das seções que não foram

iniciadas porque no momento em que foram solicitadas não havia

computadores disponíveis;

3. O sistema lista essas seções informando, para cada uma, o código da

Argos – Sistema de controle de monitoria – 42

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

seção, a matrícula e o nome do aluno, a máquina que foi solicitada (se

houve essa solicitação), a hora em que a seção foi solicitada e o tempo

que foi concedido pelo funcionário e o caso de uso termina.

7.1.6 Iniciar seção

Atores: funcionário e aluno.

Pré-condição: a seção ter sido reservada e a aplicação cliente estar conectada à

aplicação servidor e ao banco de dados.

Pós-condição: o sistema registra na base de dados o início da seção e avisa ao

funcionário que a seção foi iniciada.

Entrada: a matrícula do aluno e o código da máquina na qual ele iniciou a seção.

Saída: aviso do início da seção.

Fluxo de eventos principal:

1. O caso de uso começa quando o aluno digita sua matrícula na tela de

login da aplicação cliente e clica em “Login”;

2. A aplicação cliente verifica na base de dados se há uma seção reservada

para o aluno;

3. A aplicação cliente registra na base de dados o início da seção e fecha a

tela de login;

4. A aplicação cliente envia uma mensagem à aplicação servidor, que

informa ao funcionário o início da seção e o caso de uso termina.

Argos – Sistema de controle de monitoria – 43

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

Fluxo de eventos secundário:

1. Se no passo 2 for constatado que não há uma seção reservada para o

aluno, a aplicação cliente exibirá na tela de login uma mensagem de erro

e a operação será abortada.

7.1.7 Monitorar tempo

Atores: funcionário e aluno.

Pré-condição: a seção estar em andamento ou bloqueada e a aplicação cliente

estar conectada à aplicação servidor e ao banco de dados.

Pós-condição: a seção pode permanecer em andamento, ser bloqueada ou

encerrada.

Entrada: hora atual.

Saída: quanto tempo resta ao aluno para ele utilizar a máquina em que se encontra.

Fluxo de eventos principal:

1. O caso de uso é iniciado de minuto em minuto, enquanto uma seção está

em andamento ou bloqueada;

2. Se a seção estiver em andamento:

a) A aplicação cliente verifica há quanto tempo o aluno não mexeu o

mouse ou apertou alguma tecla e se esse tempo é igual ao tempo

para considerar uma seção inativa;

b) A aplicação cliente verifica quanto tempo se passou desde seu início

e se o tempo concedido para o aluno utilizar a máquina se esgotou;

Argos – Sistema de controle de monitoria – 44

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

3. Se a seção estiver bloqueada, a aplicação cliente verifica quanto tempo

se passou desde seu bloqueio e se esse tempo é igual ao tempo para

considerar uma seção inativa;

4. O caso de uso termina.

Fluxo de eventos secundário:

1. Se no passo 2, item a, a aplicação cliente verificar que a máquina não

apresenta atividade, o monitoramento do tempo será suspenso e a seção

será encerrada (<<extend>> Encerrar seção);

2. Se no passo 2, item b, a aplicação cliente verificar que o tempo concedido

para o aluno utilizar a máquina se esgotou, a seção será bloqueada

(<<extend>> Bloquear seção);

3. Se no passo 2, item b, a aplicação cliente verificar que o tempo concedido

para o aluno utilizar a máquina está próximo de acabar, uma mensagem

será exibida alertando-o que o fim da seção está próximo;

4. Se no passo 3 a aplicação cliente verificar que já se passou muito tempo

desde que a seção foi bloqueada, o monitoramento do tempo será

suspenso e a seção será encerrada (<<extend>> Encerrar seção).

7.1.8 Bloquear seção

Atores: aluno.

Pré-condição: a seção estar em andamento.

Pós-condição: a aplicação cliente registra na base de dados o bloqueio da seção,

exibe a tela de login e informa o motivo pelo qual a seção foi bloqueada.

Entrada: o código da seção e o motivo pelo qual ela foi bloqueada.

Argos – Sistema de controle de monitoria – 45

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

Saída: mensagem informando o motivo pelo qual a seção foi bloqueada.

Fluxo de eventos principal:

1. O caso de uso começa quando o tempo concedido ao aluno esgota ou

quando a comunicação entre as máquinas é interrompida;

2. A aplicação cliente tenta registrar na base de dados que a seção foi

bloqueada;

3. A aplicação cliente tenta enviar uma mensagem à aplicação servidor para

informar ao funcionário que a seção foi bloqueada;

4. A aplicação cliente exibe a tela de login, impossibilitando o aluno de

acessar o sistema operacional e exibindo uma mensagem que informa o

motivo pelo qual a seção foi bloqueada, e o caso de uso termina.

Fluxo de eventos secundário:

1. Se no passo 2 a aplicação cliente não conseguir acessar a base de

dados, este erro será ignorado, pois a perda da comunicação com a base

de dados é um dos motivos que pode desencadear o bloqueio da seção,

e o sistema prosseguirá ao passo 3;

2. Se no passo 3 a aplicação cliente não conseguir enviar uma mensagem à

aplicação servidor, este erro será ignorado, pois a perda da comunicação

com a aplicação servidor é um dos motivos que pode desencadear o

bloqueio da seção, e o sistema prosseguirá ao passo 4;

7.1.9 Encerrar seção

Atores: funcionário e aluno.

Pré-condição: a seção estar em andamento ou bloqueada.

Argos – Sistema de controle de monitoria – 46

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

Pós-condição: a aplicação cliente registra na base de dados o encerramento da

seção e reinicia o computador.

Entrada: o código da seção e o motivo pelo qual ela foi encerrada.

Saída: nenhuma.

Fluxo de eventos principal:

1. O caso de uso começa quando a seção é considerada inativa, quando o

tempo para retomá-la é encerrado, quando o funcionário solicita o

encerramento de uma seção bloqueada ou a expulsão do aluno;

2. A aplicação cliente tenta registrar na base de dados que a seção foi

encerrada;

3. A aplicação cliente reinicia o computador e o caso de uso termina.

Fluxo de eventos secundário:

1. Se no passo 2 a aplicação cliente não conseguir acessar a base de

dados, este erro será ignorado, pois a seção pode estar bloqueada devido

à perda da comunicação com a base de dados, e o sistema prosseguirá

ao passo 3;

7.1.10 Estender tempo

Atores: funcionário e aluno.

Pré-condição: a seção estar em andamento ou bloqueada e a aplicação cliente

estar conectada à aplicação servidor.

Argos – Sistema de controle de monitoria – 47

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

Pós-condição: a aplicação cliente registra na base de dados o acréscimo de tempo

e informa ao aluno que seu tempo foi estendido.

Entrada: o código da seção e a quantidade de tempo que deve ser acrescentada.

Saída: mensgem informando ao aluno que seu tempo foi estendido.

Fluxo de eventos principal:

1. O caso de uso começa quando o funcionário seleciona a seção na lista e

clica em "Estender tempo";

2. A aplicação servidor solicita ao funcionário que informe a quantidade de

tempo que deve ser acrescentada;

3. O funcionário fornece à aplicação servidor a quantidade de tempo que

deve ser acrescentada;

4. A aplicação servidor registra na base de dados o acréscimo de tempo e

envia uma mensagem à aplicação cliente;

5. A aplicação cliente exibe uma mensagem ao aluno informando-lhe o novo

limite de tempo e o caso de uso termina.

Fluxo de eventos secundário:

1. Se no passo 4 a aplicação cliente não conseguir acessar a base de

dados, uma mensagem será mostrada e a operação será abortada.

2. Se no passo 5 a seção estiver bloqueada:

a) A aplicação cliente fechará a tela de login;

b) A aplicação cliente registrará na base de dados o início de uma nova

seção com o tempo adicional que foi concedido ao aluno;

c) A aplicação cliente retornará ao passo 5.

Argos – Sistema de controle de monitoria – 48

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

7.1.11 Expulsar aluno

Atores: funcionário e aluno.

Pré-condição: a seção estar em andamento e a aplicação cliente estar conectada à

aplicação servidor.

Pós-condição: a aplicação cliente registra a expulsão do aluno, encerra sua seção

e bloqueia sua matrícula.

Entrada: o código da seção e o motivo pelo qual o aluno foi expulso.

Saída: mensagem informando ao aluno sua expulsão.

Fluxo de eventos principal:

1. O caso de uso começa quando o funcionário seleciona a seção na lista e

clica em "Expulsar aluno";

2. A aplicação servidor solicita ao funcionário que informe o motivo da

expulsão do aluno;

3. O funcionário fornece à aplicação servidor o motivo da expulsão do aluno;

4. A aplicação servidor registra na base de dados que o aluno foi expulso

(<<include>> Registrar observação) e envia uma mensagem à aplicação

cliente;

5. A aplicação cliente avisa ao aluno de sua expulsão, encerra a seção

(<<include>> Encerrar seção) e o caso de uso termina.

Fluxo de eventos secundário:

1. Se no passo 4 o sistema não conseguir armazenar a expulsão do aluno

na base de dados, uma mensagem de erro será exibida e a operação

será abortada.

Argos – Sistema de controle de monitoria – 49

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

7.1.12 Enviar mensagem

Atores: funcionário e aluno.

Pré-condição: a seção estar em andamento e a aplicação cliente estar conectada à

aplicação servidor.

Pós-condição: a aplicação cliente exibe a mensagem na tela para o aluno.

Entrada: o código da seção e a mensagem em si.

Saída: mensagem enviada pelo servidor.

Fluxo de eventos principal:

1. O caso de uso começa quando o funcionário seleciona a seção na lista e

clica em "Enviar mensagem";

2. A aplicação servidor solicita ao funcionário que informe a mensagem a ser

enviada;

3. O funcionário fornece à aplicação servidor a mensagem a ser enviada;

4. A aplicação servidor envia a mensagem à aplicação cliente;

5. A aplicação cliente exibe a mensagem recebida da aplicação servidor e o

caso de uso termina.

Fluxo de eventos secundário:

1. Se no passo 4 a aplicação servidor não conseguir enviar a mensagem à

aplicação cliente, uma mensagem de erro será exibida e a operação será

abortada.

Argos – Sistema de controle de monitoria – 50

INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DE SERGIPE – CAMPUS ARACAJU

COORDENADORIA DO CURSO TÉCNICO EM INFORMÁTICA

7.1.13 Retomar seção

Atores: funcionário e aluno.

Pré-condição: a seção estar bloqueada e a aplicação cliente estar conectada à

aplicação servidor e ao banco de dados.

Pós-condição: o sistema registra na base de dados o início de uma nova seção e

avisa ao funcionário que a seção foi retomada.

Entrada: a matrícula do aluno e o código da máquina na qual a seção foi retomada.

Saída: aviso do início da seção.

Fluxo de eventos principal:

1. O caso de uso começa quando a seção está bloqueada, a tela de login da

aplicação cliente está em exibição e o aluno digita sua matrícula e clica

em “Login”;

2. A aplicação cliente verifica quanto tempo restava para o aluno utilizar da

seção que foi bloqueada e registra na base de dados o início de uma