Coleta de Dados Segura

Combate a Fraudes

Whatsapp - alerta risco de fraudes na versão para computadores e dispositivos

• Empresa de segurança alerta para

risco de fraudes eletrônicas na versão

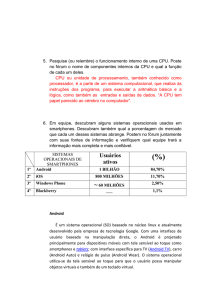

para computadores do aplicativo

• 900 milhões de celulares e densidade

de 138,23 cel/100 hab.

900,5 milhões

de usuários em Ago/2015

• 200 milhões de PC´s Ago/15 (permite

que hackers distribuam programas

maliciosos como vírus ou do tipo

ransomware)

Combate a fraudes – exemplos de correlacionamento de dados

• As investigações desta etapa,

segundo a PF, partem de apuração

das circunstâncias de contratação de

navio sonda pela Petrobrás com

'concretos indícios de fraude.

PF deflagra Operação

Passe Livre, 21ª fase

da Lava Jato, e

prende amigo de Lula

•

O empresário José Carlos Bumlai,

amigo do ex-presidente Lula, foi preso

em Brasília, no hotel Golden Tulip.

Fonte: Estadão OESP – 24/11/2015

BB evita fraudes eletrônicas com envio de SMS

• BB enviou 96 milhões de mensagens

de alerta via celular.

Conseguiu evitar que R$ 43Mi

fossem perdidos em fraudes

eletrônicas.

• Começaram a enviar SMS para

confirmar toda transação do cartão de

crédito acima de R$ 30 ou qualquer

operação suspeita.

• Desse volume, 83 mil SMS foram

respondidas.

O ambiente Móvel e as ameaças

Primeira detecção:

Agosto/2010 – Android Malware

(+ 300 familias de vírus)

O mais relevante: GinMaster

Agosto/2011 – Android Trojan

(legitmate android APP)

Agosto /2012 – Resistent android

virus (High Risk)

De 2013 em diante – (cryptovirus

and ADMIN remote control)

Corporativo - Houve um evento... O que fazer?

Primeiro Passo: COLETA

(Classificar, Integridade, Custódia)

Segundo Passo: Documentar

(Foto, Filme, Ata, Cópia, Assist. Técnico)

Terceiro Passo: Busca

(Correlacionar, Buscar evidências)

Quarto Passo: Preservar

(guardar a mídia, informar e aguardar)

Quinto

(promover imparcialidade)

Passo: Contratar

COLETA DE DADOS: CÓDIGO CIVIL

Passos

1 – Cadeia de custódia (Busca e apreensão)

2 – Preservar a evidência (Imagem forense)

3 – Criar Cópia (Segurança)

4 – Coletar evidências (Investigação)

5 – Formalizar (Laudo)

OBS:. Caso encontre alguma evidência de crime federal, assassinato, pedofilia, sequestro, tráfico, ..., etc,

encaminhe o material ao jurídico ou delegacia mais próxima. A omissão nesses casos é crime.

Passos Relevantes da Investigação

Cadeia de Custódia

Backup, Cópia Forense e Investigação

Software Open Free: (Ex:. HELIX, FTK Imager, Santoku, .., etc)

Hardware: (Ex: Mala Forense, DOC HDD – Write Protect Hardware)

Obs: Emitir ticket da operação é uma vantagem...

Telefonia Móvel e a Informação

O smartphone é um alvo cada vez mais desejado e as informações são coletadas por

uma gama maior de autores: hackers, governos e empresas.

Quais são as soluções oferecidas?

• ENDPOINT

• SISTEMAS DE GERENCIAMENTO CORPORATIVO

• SOLUÇÕES DE SEGURANÇA MÓVEL

• FERRAMENTAS DE INVESTIGAÇÃO

• SISTEMAS OPERACIONAIS E HARDWARE MAIS ROBUSTOS

FLUXO DA INFORMAÇÃO

• PESSOAS – Identidade, Single Sing-On, Policy Manager, APP

• DADOS – Segurança, Ciclo de Vida, Avaliação, criptografia, DLP (Data Loss Prevention)

• APLICAÇÕES – Desenvolvedores (SaaS), Hosting and Assessment

• CONECTIVIDADE – Disponibilidade, ameaças - Mitigar com SSL e IPS (Intrusion Prevention Services)

Ataques no Brasil – A Evolução do SmartPhone

Cenário Nacional

Aumento de 240% em sites maliciosos

1 em 16 ataques maliciosos

MALNETS

REDES SOCIAIS

2/3 de todos os ataques em 2012

lançados via malnets

Internet dentro da Internet

76% das empresas tem iniciativas

BYOD.(uso de dispositivos pessoais no

trabalho)

15% das aplicações corporativas até

2015

92 minutos por dia navegando na Web

móvel

DISPOSIT.

MÓVEIS

SaaS

Aplicações da Web atacadas a cada

dois minutos

INCIDENTE – Um dispositivo suspeito.

• Bateria não suporta o dia todo, mesmo em modo StandBy,

• Ele fica lento no modo avião, para executar qualquer APP.

• O aparelho desobedece comandos básicos, (liga/desliga)

• O aparelho liga sozinho de madrugada, sempre no mesmo horário,

• Executa tarefas, mesmo que você não encoste na tela (aciona câmera),

• Você verifica a execução de módulos que não fazem parte de nenhuma aplicação do gerenciador,

• Seu uso médio de internet subiu...

NOVO DESAFIO – DIREITO DIGITAL

• A era do Big Data – É beneficiada pela difusão das vulnerabilidades (Vetores de Ataque...)

• Politica de segurança – O uso particular inevitável do computador Corporativo,

• Freeware – Termo de Uso... Coletar dados...

• O usuário na empresa: Eu posso... Mas eu não sei o quanto... (falta declaração do uso)

• O desenvolvedor alega... O usuário autorizou ...

• A empresa paga...

Mobilidade – Leis que se enquadram

No Brasil

•

Crime Digital - Reclusões amenas

Lei 12.735/1989 (Azeredo) – espionagem, discriminação e difamação através de meios de

comunicação

6 meses a 2 anos de reclusão

Lei 12.737/2012 (C. Dieckmann) – penaliza indivíduos que promovem fraudes e invasões por

meios eletrônicos.

3 meses a 1 ano de reclusão (Crime 154-A do Cod.bPenal)

- Classifica o enquadramento dos crimes como pequeno potencial ofensivo.

• Outros que se aplicam – Exposição Legal

Ex:. Funcionário - Artigos 155 e 171

Alta Gestão - Lei 6.826/2010 (Ementa em tramite no Senado)

SOX - 07/2002 – Artigos 101, 401, 402, 404, 406, 802, 807, 906

SEGURANÇA DA INFORMAÇÃO - RECOMENDAÇÕES

• Segurança – Para Dispositivos Móveis, Notebook´s e formação de regra de privacidade

para funcionários.

• Criação do seu Sistema de Aprovação de software (Freeware e APP´s)

(Política de Segurança eficiente)

• Habilitação de longo prazo de software e APP em todo o seu ciclo de vida.

(incluir atualizações)

NIST SP-800-163

HANDS ON

Programação

• COMO INICIAR UMA INVESTIGAÇÃO,

• COMO PRESERVAR E COLETAR DADOS EM CELULARES DE FORMA CORRETA,

• ONDE PROCURAR OS DADOS RELEVANTES

• EXTRAINDO AS EVIDÊNCIAS DA IMAGEM FORENSE

Principais pontos HANDS-ON

1. Como retirar a mídia (HDD, PenDrive, ..., etc)

1. A quente – via USB (memória RAM, HDD protegido senha)

2. A frio – removendo o disco (post mortem)

2. Acessando via USB (memória RAM)

1. Software de Write Protect p/ Porta USB

2. Versões 4+ é necessário a senha da tela de bloqueio para acessar

arquivos via USB

3. Outras Ferramentas/Curiosidades

4. Software forense - FTK Imager

5. Considerações : Coleta de Provas

1. Com dispositivos Write Protect Hardware é possível efetuar uma

investigação, sem se preocupar com a quebra da integridade.

2. Localização dos dados – onde está a evidência ...

Principais partições de dados

Let’s start with a list of standard internal memory partitions on Android phones and tablets. These are:

•

/boot

Esta é a partição que permite que o telefone iniciar, como o nome sugere. Ela inclui o kernel e o ramdisk.

•

/system

Como o nome indica, todos os arquivos pertencentes a OS são armazenados nesta partição. Isso também

inclui todos os aplicativos do sistema que fazem parte do Android.

Clearing partição / Limpeza de Sistema irá remover do seu dispositivo Android. No entanto, você ainda pode ser

capaz de inicializar em modo de recuperação ou baixar e piscar uma nova ROM.

•

•

/recovery

/data

Este é o local onde os dados do usuário são armazenados. Isso inclui tudo, desde configurações de usuário e

personalizações, aplicativos, mensagens (SMS / MMS), contatos. Limpando essa partição restaura o telefone

para as configurações de fábrica.

•

/cache

Armazena registros e dados de aplicativos acessados com freqüência. Download a partir do Google Play Store.

•

/misc

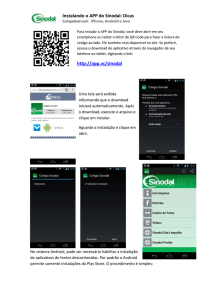

Como Ativar MODO Desenvolvedor

• Para explorar o sistema android é necessário ativar o Modo DEBUG dentro do menu de

Desenvolvedor.

Versões <= 3

Versões >= 4

Dentro de Configurações de Aplicativos

Dentro de Configurações / Sobre o Telefone

Clicar repetidas vezes no “Numero da Versão” até

aparecer a mensagem e retornar no menu anterior

* A partir da versão 4, o

mesmo menu é utilizado

para desenvolvimento e

testes de aplicativos.

Pontos importantes no momento da Análise - PC

1. Nos sistemas Windows, é possível encontrar muitas evidências nos FileSlacks, através

dos softwares de Forense.

2. Cada versão de S.O. tem suas particularidades, porém todos tem arquivos

fragmentados das operações realizadas no computador, com riqueza de detalhes.

3. Atenção aos vírus. Uma maquina infectada guarda o IP do invasor dentro do executável

ou arquivos de sistema.

Pontos importantes no momento da Análise – Smartphone

1. Para cada versão de fabricante o Sistema android é diferente , ou seja , arquivos

podem estar em locais distintos, sendo que caso a caso um estudo deverá ser

realizado

2. A Cada atualização de versão de aplicativos o mesmo pode ocorrer a estrutura dos

dados, WhatsApp, Facebook etc.

3. Para realização do “root” do aparelho para cada modelo o procedimento é diferente.

4. SANTOKU – Já vem com exploit para forçar root no android, mas precisa criar a

vulnerabilidade com o modo desenvolvedor ativo.

FIM

DÚVIDAS ?

ERICO C. MANFREDI

[email protected]