Segurança de Sistemas de

Informação

Mestrado em Ciência da Informação

Tito Carlos S. Vieira

E-mail: [email protected]

Tito Carlos S. Vieira

[email protected]

Novembro 2009

1

Software malicioso e vírus digitais

Malware – software intencionalmente concebido para

“furar” um sistema, quebrar as políticas de segurança,

transportar conteúdos maliciosos.

Ex. Vírus, vermes ou bombas lógicas

O malware possui a capacidade de atacar e destruir a

integridade de um sistema.

Ex. Cavalos de troia ou troianos, que permitem acesso remoto.

Muitas formas de malware podem apagar ficheiros do

sistema, ou torná-los completamente inutilizáveis.

Os erros de programação não são habitualmente

incluídos no conceito malware.

Tito Carlos S. Vieira

[email protected]

Novembro 2009

2

A contaminação, actualmente, é muito rápida.

Ex. Internet, etc…

Exemplo: Vírus Melissa

Apareceu em 1999

Propagava-se através de documento Word enviados por e-mail

Qualquer um que abrisse o ficheiro despoletava o vírus, que enviava

um e-mail para 50 endereços, anexando o documento

Consequência: vários servidores de e-mail ficaram indisponíveis.

Exemplo: ILOVEYOU

Apareceu em 2000

Pequena porção de código que era despoletado quando alguem abria

uma mensagem

O vírus enviava cópia da mensagem para todos os contactos do livro

de endereços e começava a corromper ficheiros.

Tito Carlos S. Vieira

[email protected]

Novembro 2009

3

Exemplo: Cod Red

Apareceu em 2001

Infectou mais de 20.000 sistemas em ~10minutos e mais de 250.000

em 9 horas

Provocou graves problemas.

Exemplo: Blaster

Provocava a paragem do sistema.

Infectou ~120.000 nas primeiras 36h

Não se propagava por e-mail mas sim por uma vulnerabilidade dos SO

da Microsoft

Estava também programado fazer DoS ao site de actualizações da

Microsoft

Outros: Welchia, Sobig, etc…

Tito Carlos S. Vieira

[email protected]

Novembro 2009

4

Tipificação

Não existe uma escala de perigosidade do software

malicioso, embora possam variar entre o simples

aborrecimento (abertura sistemática de janelas) até à

destruição de ficheiros

Tipificação baseada no comportamento do programa:

Cavalos-de-troia (trojan horses)

Vírus

Vermes (Worms)

Rootkits

Spyware (spy software)

Adware (advertise software)

Bombas lógicas

Hoaxes

Pranks

Tito Carlos S. Vieira

[email protected]

Novembro 2009

5

Cavalos-de-tróia

São programas executáveis que se escondem no sistema

destino como programas legítimos.

Actuam em background e geralmente mascaram a sua

actividade com protecções do ecrã.

Instalam portas de acesso nos sistemas infectados permitindo

que os atacantes possam entrar remotamente.

Podem provocar DoS (denial of service):

- Esgotam os recursos da máquina até que esta deixa de responder

Ex: BackOrifice, NetBus, Subseven, etc…

Tito Carlos S. Vieira

[email protected]

Novembro 2009

6

Vermes

São uma variante dos vírus

Exploram vulnerabilidades conhecidas do sistema e

geralmente provocam a paragem do mesmo

São geralmente propagados pela Internet

Rootkits

Aplicações que visam assumir o controlo total do sistema

Disfarçam-se de programas de administração por linha de

comando (populares em Unix)

Podem-se integrar no próprio kernel do sistema

O atacante pode esconder processos que estão a executar no

sistema

Tito Carlos S. Vieira

[email protected]

Novembro 2009

7

Spyware

Auxilia na recolha de informação sobre o sistema infectado e

os utilizadores do mesmo, sem conhecimento destes.

Algumas ferramentas de auditoria de sistemas podem

considerar-se Spyware, embora legitimo.

Este tipo de programas tem sido usado para monitorizar os

hábitos de navegação na Internet.

Adware

É uma forma de spyware menos intrusivo

Destina-se a monitorizar a navegação na Internet e a provocar

a abertura de determinadas páginas, de forma não solicitada.

Geralmente inclui publicidade.

Tito Carlos S. Vieira

[email protected]

Novembro 2009

8

Bomba relógio

É um programa que se executa apenas sobre determinadas

condições (Ex. data e hora especificadas)

Geralmente não envolve reprodução nem disseminação

Hoaxes

São avisos sobre supostos novos vírus, que obviamente não

existem

Costumam trazer informação/indicação para que o utilizador

os reencaminhe a todos os contactos do livro de endereços

Tito Carlos S. Vieira

[email protected]

Novembro 2009

9

Pranks

Fazem com que o computador insulte o utilizador quando este

executa determinadas acções (outras variantes são: efeitos

sonoros, efeitos visuais)

Um efeito comum é o de tentar alertar o utilizador de que o

computador não está funcional, sugerindo forma de o

resolver. Naturalmente fica pior…

Tito Carlos S. Vieira

[email protected]

Novembro 2009 10

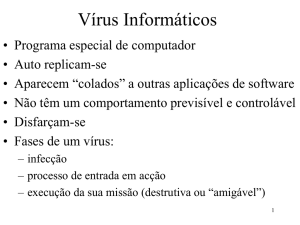

Vírus informático

Programas com objectivos que podem variar entre o simples

aborrecimento até à destruição de ficheiros.

Para ser considerado um vírus deve ter a capacidade de se:

- Auto-executar

- Replicar

Classificação do vírus em função do propósito:

- File infector

- tipicamente residente em memória;

- É usual infectarem código executável (Ex: .exe, .com, etc…)

- Master boor sector viruses

- Afecta a área de arranque de um disco rígido

- Quando o computador arranca o vírus é carregado para a memória

- System infector

- Infecta especificamente os ficheiros do sistema operativo existentes

no sector de arranque

- Adquire controlo sobre algumas funções do próprio SO

Tito Carlos S. Vieira

[email protected]

Novembro 2009 11

- E-mail vírus

- Recorrem ao e-mail para se disseminarem

- Multi-partite

- Infectam quer o sector de arranque quer outros programas e ficheiros

- São “pouco vulgares”… (em parte devido à sua complexidade)

- Ex. Junkie, Telefónica, o On e Half, etc…

- Macro viruses

- Afectam apenas ficheiros de dados

- Geralmente são construídos em VBA, disponível no MS Office

- Ex. Concept, CAP, etc..

- Script viruses

- São diferenciados dos vírus de Macros porque podem ser invocados

pelo interpretador (Ex. MS Windows script host)

- Pode ser invocado por um simples ficheiro de texto no Desktop

- Ex. LoveLetter, etc..

Tito Carlos S. Vieira

[email protected]

Novembro 2009 12

Sinais sobre a possível existência

de vírus no computador

Actividade inesperadamente elevada de mensagens de correio

electrónico, especialmente com assuntos iguais e pouco normais.

O sistema aparenta ter menos memória livre do que deveria.

O sistema efectua reboots sozinho.

Alguns ficheiros ficam corrompidos ou não se comportam como o

esperado.

Alguns ficheiros ou programas desaparecem.

Alguns ficheiros ou programas desconhecidos aparecem no

sistema.

Aparecem mensagens estranhas no ecrã.

Tito Carlos S. Vieira

[email protected]

Novembro 2009 13