IBM i

Versão 7.3

Banco de Dados

Administração

IBM

IBM i

Versão 7.3

Banco de Dados

Administração

IBM

Aviso

Antes de utilizar estas informações e o produto suportado por elas, leia as informações em “Avisos” na página 47.

Esta edição se aplica ao IBM i 7.3 (número do produto 5770-SS1) e a todas as liberações e modificações

subsequentes, até que seja indicado de outra forma em novas edições. Esta versão não é executada em todos os

modelos RISC (Reduced Instruction Set Computer), nem nos modelos CISC.

Este documento pode conter referências ao Código Interno Licenciado. O Código Interno Licenciado é um Código

de Máquina e é licenciado a você sob os termos do IBM License Agreement for Machine Code.

© Copyright IBM Corporation 1998, 2015.

Índice

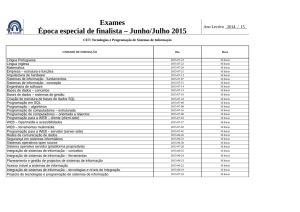

Administração de Banco de Dados . . . 1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

O que há de novo para o IBM i 7.3 . . . . . . . 1

Arquivo PDF para Administração de Banco de Dados 1

Administração de Banco de Dados . . . . . . . 2

Acessando Dados Através de Interfaces do Cliente 2

Acessando Dados com Java . . . . . . . 2

Acessando Dados com o Domino . . . . . 2

Acessando Dados com o ODBC . . . . . . 2

Acessando Dados com o IBM i PASE . . . . 2

Acessando Dados com o Provedor IBM i Access

para Windows OLE DB . . . . . . . . . 2

Acessando Dados com o IBM i Access para

Windows .Net Provider . . . . . . . . . 3

Acessando Dados com o Net.Data . . . . . 3

Acessando Dados Através de uma Partição do

Linux . . . . . . . . . . . . . . . 3

Acessando Dados Utilizando o DRDA

(Distributed Relational Database Architecture) . 3

Alterando e Gerenciando Objetos de Banco de

Dados . . . . . . . . . . . . . . . 3

Criando Objetos de Banco de Dados . . . . . 4

Assegurando a Integridade dos Dados. . . . . 4

Importando e Exportando Dados entre Sistemas . 4

Trabalhando com Vários Bancos de Dados . . . 4

Trabalhando com tabelas temporais de período do

sistema . . . . . . . . . . . . . . . 5

Tabelas Temporais de Período do Sistema. . . 5

Coluna de tempo inicial . . . . . . . 5

Coluna de tempo final . . . . . . . . 5

ID de início de transação . . . . . . . 6

Período SYSTEM_TIME. . . . . . . . 6

Tabelas de históricos . . . . . . . . . . 6

Criando uma tabela temporal de período do

sistema . . . . . . . . . . . . . . 7

Exemplos adicionais de CREATE TABLE da

tabela temporal de período do sistema. . . 8

Inserindo dados em uma tabela temporal de

período do sistema . . . . . . . . . . 9

Atualizando dados em uma tabela temporal

de período do sistema . . . . . . . . . 10

Excluindo dados em uma tabela temporal de

período do sistema . . . . . . . . . . 11

Usando uma tabela temporal de período do

sistema para controlar informações de

auditoria . . . . . . . . . . . . . 12

Conflitos de valor de registro de data e hora

da tabela temporal de período do sistema . . 14

Consultando os dados temporais do período

do sistema . . . . . . . . . . . . . 15

Especificando os critérios de tempo em

uma consulta . . . . . . . . . . . 15

Especificando os critérios de tempo usando

o registro especial CURRENT TEMPORAL

SYSTEM_TIME . . . . . . . . . . 17

Especifique os critérios de tempo para uma

visualização . . . . . . . . . . . 19

© Copyright IBM Corp. 1998, 2015

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Restrições ao inserir, atualizar ou excluir

dados em uma tabela temporal de período do

sistema . . . . . . . . . . . . . .

Considerações de E/S nativa com uma tabela

temporal de período do sistema . . . . .

Mantendo a tabela de históricos . . . . .

Particionando uma tabela temporal de período

do sistema . . . . . . . . . . . . .

Controle de acesso de linha e coluna com uma

tabela temporal de período do sistema . . .

Salvando e restaurando as tabelas temporais

de período do sistema . . . . . . . . .

Usando catálogos para localizar informações

sobre a tabela temporal de período do sistema.

Restrições da tabela temporal . . . . . .

Trabalhando com Acionadores e Restrições . . .

Gravando Programas do DB2 . . . . . . .

Backup e Recuperação do Banco de Dados . . . .

Administração de Banco de Dados Distribuída . .

Consultas e Relatórios . . . . . . . . . . .

Segurança . . . . . . . . . . . . . . .

Opções de Autoridade para Análise e Ajuste de

SQL . . . . . . . . . . . . . . . .

Row and Column Access Control (RCAC) . . . .

Visão Geral . . . . . . . . . . . . .

Permissões e Máscaras. . . . . . . . . .

Instruções SQL . . . . . . . . . . . .

Funções Protegidas . . . . . . . . . . .

Proteger Acionadores . . . . . . . . . .

Autoridade administrativa . . . . . . . .

Melhores Práticas ao Usar Permissões e Máscaras

Criando Permissões e Máscaras. . . . . .

Única Permissão com Todos os Usuários .

Única Permissão com um Perfil de Grupo

Única Permissão com uma Tabela

Dependente . . . . . . . . . . .

Única Permissão com um UDF . . . . .

Permissões para Cada Usuário . . . . .

Atributos de Diversas Permissões . . . .

Nomes de Objetos Não Qualificados . . .

Objetos Dependentes . . . . . . . . .

Propriedade . . . . . . . . . . .

Esquema . . . . . . . . . . . .

Autoridade de Esquema . . . . . . .

UDFs Protegidos . . . . . . . . .

ALWCPYDTA e Nível de Isolamento . . .

Restaurando Objetos . . . . . . . .

Operações Adicionais . . . . . . . . .

Incluindo o Perfil do Aplicativo em

Permissões e Máscaras. . . . . . . .

Recuperar o Armazenamento . . . . .

Relatórios de Consulta. . . . . . . .

MQTs . . . . . . . . . . . . .

Tabelas temporais . . . . . . . . .

Perfis de Grupo e QIBM_DB_SECADM . .

Parâmetros Copy File (CPYF) . . . . .

21

22

22

23

23

24

24

25

25

25

26

26

26

27

27

32

33

34

35

36

36

36

36

36

36

37

37

37

38

38

39

39

39

39

40

40

40

40

41

41

41

41

41

42

42

42

iii

OmniFind Text Search Server for DB2 for

Usando o RCAC em Arquivos Lógicos

Multiformatados. . . . . . . . . .

Propagação de Dados Mascarados . . . .

Classic Query Engine (CQE) e SQL Query Engine

(SQE) . . . . . . . . . . . . . . .

Diferenças entre nativo aberto e consulta SQL

envolvendo RCAC . . . . . . . . . .

iv

IBM i: Administração de Banco de Dados

i

43

. 43

. 44

. 46

. 46

Ordenação de Conjunto de Resultados .

.

.

. 46

Avisos . . . . . . . . . . . . . . . 47

Informações sobre a Interface de Programação.

Marcas Registradas . . . . . . . . . .

Terms and conditions . . . . . . . . .

.

.

.

. 49

. 49

. 49

Administração de Banco de Dados

O DB2 para IBM® i fornece funções de administração de banco de dados, de backup e recuperação, de

consulta e de segurança.

Você também pode explorar outras informações do banco de dados utilizando a árvore de navegação

principal ou o Localizador de Informações do Banco de Dados.

|

O que há de novo para o IBM i 7.3

|

|

Leia sobre informações novas ou significativamente alteradas para a coleta de tópicos de administração

de Banco de Dados.

|

Tabela Temporal de Período do Sistema

|

Uma tabela temporal de período do sistema é uma tabela que mantém versões históricas de suas linhas.

|

Como Saber o Que É Novo ou Que Foi Alterado

|

Para ajudar a ver onde as alterações técnicas foram feitas, o centro de informações utiliza:

|

v A imagem

marca onde começam as informações novas ou alteradas.

|

v A imagem

marca onde terminam as informações novas ou alteradas.

|

|

Nos arquivos PDF, você poderá ver barras de revisão (|) na margem esquerda das informações novas ou

alteradas.

|

|

Para localizar outras informações sobre as novidades ou alterações neste release, consulte Memorando

para Usuários.

Arquivo PDF para Administração de Banco de Dados

Você pode visualizar e imprimir um arquivo PDF dessas informações.

Para visualizar ou fazer o download da versão em PDF deste documento, selecione Administração do

banco de dados.

Salvando Arquivos PDF

Para salvar um PDF em sua estação de trabalho para exibição ou impressão:

1. Clique com o botão direito do mouse no link do PDF no seu navegador.

2. Clique na opção que salva o PDF localmente.

3. Navegue para o diretório no qual deseja salvar o PDF.

4. Clique em Salvar.

Fazendo Download do Adobe Reader

É necessário ter o Adobe Reader instalado em seu sistema para visualizar ou imprimir esses PDFs. É

possível fazer download de uma cópia gratuita a partir do website da Adobe

(http://get.adobe.com/reader/)

© Copyright IBM Corp. 1998, 2015

.

1

Administração de Banco de Dados

O DB2 for i fornece vários métodos para configurar e gerenciar bancos de dados.

Conceitos relacionados:

Gerenciamento de Diário

Acessando Dados Através de Interfaces do Cliente

É possível acessar os dados do DB2 for i através de interfaces do cliente no servidor, tais como driver

Java Database Connectivity (JDBC), o driver Open Database Connectivity (ODBC), o IBM i Portable

Application Solutions Environment (IBM i PASE), o OLE DB Provider, o .Net Provider, o Net.Data, ou a

Distributed Relational Database Architecture (DRDA).

Acessando Dados com Java

Você pode acessar dados do DB2 for i em seus programas Java™ utilizando o driver JDBC (Java Database

Connectivity) que está incluído com o programa licenciado IBM Developer Kit para Java.

O driver permite executar as seguintes tarefas:

v Acessar arquivos do banco de dados.

v Acessar funções do banco de dados JDBC com SQL (Linguagem de Consulta Estruturada) incorporada

para Java.

v Executar instruções SQL e processar resultados.

Conceitos relacionados:

Acessando o Banco de Dados do System i5 com o IBM Developer Kit para Driver JDBC do Java

Acessando Dados com o Domino

Você pode utilizar o IBM Lotus Domino para i5/OS para integrar dados dos bancos de dados do DB2 for

i e bancos de dados do Domino em ambas as direções.

Para obter vantagem dessa integração, você precisa entender e gerenciar como as autorizações funcionam

entre os dois tipos de bancos de dados.

Conceitos relacionados:

Lotus Domino para i5/OS

Acessando Dados com o ODBC

Você utiliza o driver ODBC (IBM i Access para Windows Open Database Connectivity) para permitir que

aplicativos clientes ODBC compartilhem efetivamente dados entre si e com o servidor.

Conceitos relacionados:

Administração do ODBC

Acessando Dados com o IBM i PASE

O IBM i Portable Application Solutions Environment (IBM i PASE) é um ambiente de tempo de execução

integrado para AIX, UNIX ou outros aplicativos que estão em execução no sistema operacional do IBM i.

O IBM i PASE suporta a CLI (Interface de Nível de Chamada) do DB2 for i.

Conceitos relacionados:

Banco de Dados

Acessando Dados com o Provedor IBM i Access para Windows OLE DB

O Provedor IBM i Access para Windows OLE DB, junto com o Kit de Ferramentas do Programador,

facilita o desenvolvimento de aplicativos cliente/servidor do IBM i a partir do PC do cliente Microsoft

Windows.

2

IBM i: Administração de Banco de Dados

O Provedor IBM i Access para Windows OLE DB fornece interfaces de acesso no nível de registro dos

programadores para arquivos de banco de dados do DB2 for i. Além disso, ele fornece suporte para SQL,

filas de dados, programas e comandos.

Referências relacionadas:

Provedor OLE DB do System i Access para Windows

Acessando Dados com o IBM i Access para Windows .Net Provider

O acesso ao IBM i Access para Windows .Net Provider.

O IBM i Access para Windows .Net Provider permite o acesso ao DB2 para IBM i através da interface

Microsoft ADO.NET.

Acessando Dados com o Net.Data

O Net.Data é um aplicativo executado em um servidor. Você pode utilizar o Net.Data para criar

facilmente documentos da Web dinâmicos que são chamados de macros da Web. As macros da Web

criadas para o Net.Data têm a simplicidade de HTML com a funcionalidade de aplicativos CGI-BIN.

O Net.Data facilita a inclusão de dados ativos em páginas da Web estáticas. Dados ativos incluem

informações que estão armazenadas em bancos de dados, arquivos, aplicativos e serviços do sistema.

Conceitos relacionados:

Aplicativos Net.Data para o Servidor HTTP

Acessando Dados Através de uma Partição do Linux

A IBM e vários distribuidores Linux cooperaram para integrar o sistema operacional Linux com a

confiabilidade da arquitetura IBM i.

O Linux traz uma nova geração de aplicativos baseados na Web para o produto IBM i. A IBM modificou

o kernel Linux PowerPC para executar em uma partição lógica secundária e contribuiu para a volta do

kernel à comunidade Linux.

Acessando Dados Utilizando o DRDA (Distributed Relational Database

Architecture)

Um banco de dados relacional distribuído consiste em um conjunto de objetos SQL que são espalhados entre

sistemas de computador interconectados. Cada banco de dados relacional tem um gerenciador de banco

de dados relacional para gerenciar as tabelas em seu ambiente.

Os gerenciadores de banco de dados comunicam-se e cooperam entre si de forma que um determinado

gerenciador de banco de dados acesse as instruções SQL em execução em um banco de dados relacional

em outro sistema.

Referências relacionadas:

Função do Banco de Dados Relacional Distribuído e SQL

Alterando e Gerenciando Objetos de Banco de Dados

O DB2 for i fornece métodos SQL (Linguagem de Consulta Estruturada) e de sistema para alterar e

gerenciar os objetos de bancos de dados.

Há vários métodos disponíveis para trabalhar com objetos de banco de dados. É possível usar a interface

IBM Navigator for i, instruções SQL ou comandos do IBM i.

Conceitos relacionados:

Tarefas de Banco de Dados do Navegador do System i

Referências relacionadas:

Terminologia: Acesso de Arquivo SQL versus Tradicional

Administração

3

Criando Objetos de Banco de Dados

A primeira etapa no desenvolvimento do banco de dados é criar objetos que conterão os dados. Você

pode criar tabelas, visualizações e índices com SQL. Também pode criar arquivos físicos e lógicos

utilizando a interface de sistema tradicional.

Você pode criar objetos de banco de dados utilizando o IBM Navigator for i, o SQL ou a interface de

sistema tradicional.

Conceitos relacionados:

Tarefas de Banco de Dados do Navegador do System i

Referências relacionadas:

Terminologia: Acesso de Arquivo SQL versus Tradicional

Assegurando a Integridade dos Dados

O DB2 for i fornece diversas medidas de integridade, incluindo limitações, programas do acionador e

controle de comprometimento.

Restrições, acionadores e controle de comprometimento podem proteger seu banco de dados contra

inserções, exclusões e atualizações inadvertidas. As restrições dizem basicamente como os valores de

dados podem ser alterados, enquanto os acionadores são ações automáticas que iniciam ou acionam um

evento, como uma atualização de uma tabela específica.

Conceitos relacionados:

Controle de Consolidação

“Trabalhando com Acionadores e Restrições” na página 25

Você pode utilizar acionadores ou restrições para gerenciar dados nas tabelas de bancos de dados.

Importando e Exportando Dados entre Sistemas

Importar dados é o processo de recuperação de dados de origens externas, enquanto exportar dados é o

processo de extrair dados de DB2 for i e copiá-los para outro sistema.

Importar dados para o DB2 for i pode ser um evento único ou pode ser uma tarefa contínua, como

atualizações semanais com o objetivo de fazer relatórios comerciais. Esses tipos de operações de

movimentação de dados são normalmente realizados por meio das funções importar, exportar ou

carregar.

Conceitos relacionados:

Copiando um Arquivo

Copiando Arquivos

Copiando Dados do Arquivo de Origem

Movendo um Arquivo

Tarefas relacionadas:

Importando e Exportando Dados

Carregando e Descarregando Dados de Sistemas Diferentes do System i

Trabalhando com Vários Bancos de Dados

O sistema fornece um banco de dados do sistema (identificado como SYSBAS) e a habilidade para

trabalhar com um ou mais bancos de dados de usuários.

Os bancos de dados do usuário são implementados através do uso de conjuntos de discos independentes,

que são configurados na função de gerenciamento de disco doSystem i Navigator. Depois que um

conjunto de discos independente é configurado, ele é exibido como outro banco de dados na pasta Banco

de dados do System i Navigator.

4

IBM i: Administração de Banco de Dados

Quando você expande um sistema no System i Navigator e, em seguida, expande os Bancos de Dados, é

exibida uma lista de bancos de dados com os quais você pode trabalhar. Para estabelecer uma conexão

com um banco de dados, expanda o banco de dados com o qual deseja trabalhar.

Conceitos relacionados:

Gerenciamento de Disco

|

Trabalhando com tabelas temporais de período do sistema

|

|

|

|

Definir uma tabela temporal de período do sistema permite manter versões históricas de linhas da tabela.

Uma tabela temporal de período do sistema armazena as versões atuais de seus dados e utiliza sua sua

tabela de históricos associada para armazenar versões anteriores de linhas que foram atualizadas ou

excluídas.

|

|

|

|

|

|

|

|

|

|

Uma tabela temporal de período do sistema é uma tabela SQL que pode ser criada utilizando as

instruções SQL CREATE TABLE ou ALTER TABLE. O gerenciamento de histórico para a tabela funciona

para as duas instruções SQL de Data Manipulation Language (DML) e também para operações de E/S do

DB nativo. O gerenciador do banco de dados utiliza o período SYSTEM_TIME para preservar as versões

históricas de cada linha que é afetada por uma operação de atualização ou de exclusão. O gerenciador do

banco de dados armazena as versões históricas das linhas em uma tabela de históricos, que está associada

à tabela temporal de período do sistema. Uma tabela de alteração para incluir a versão estabelece o link

entre a tabela temporal de período do sistema e sua tabela de históricos. Ao fazer referência a apenas

uma tabela temporal de período do sistema, suas consultas têm acesso a seus dados no momento atual e

nos momentos passados.

|

|

|

Tabelas Temporais de Período do Sistema

|

|

|

As colunas de tempo inicial, tempo final e ID de início da transação devem ser criadas usando a cláusula

GENERATED ALWAYS AS. Quando esta cláusula é usada, o DB2 for i mantém os valores de registro de

data e hora nessas colunas.

|

Coluna de tempo inicial:

|

|

A coluna de tempo inicial representa a hora em que os dados na linha se tornaram atuais. Ela é definida

como um TIMESTAMP(12).

|

|

|

|

|

O gerenciador de banco de dados gera um valor para esta coluna utilizando uma leitura do relógio do

sistema. Se várias linhas forem inseridas ou atualizadas em uma única transação SQL, o valor para a

coluna de tempo inicial é gerado apenas uma vez, no momento da primeira instrução de mudança de

dados, e é utilizado como o valor de tempo inicial para todas as operações de mudança de dados nessa

transação.

|

|

|

Quando uma tabela existente é alterada para incluir uma coluna de tempo inicial, a coluna de tempo

inicial é preenchida com o valor padrão 0001-01-01-00.00.00.000000000000 para todas as linhas

existentes.

|

Coluna de tempo final:

|

A coluna de tempo final representa a hora em que os dados na linha não eram mais atuais.

|

|

|

As linhas na tabela temporal de período do sistema são, por definição, atuais, portanto, a coluna de

tempo final é preenchida com um valor padrão, o 9999-12-30-00.00.00.000000000000. Para linhas em

uma tabela de históricos, o valor na coluna de tempo final representa quando a linha foi incluída na

Uma tabela temporal de período do sistema deve ter uma coluna de tempo inicial, uma coluna de tempo

final, uma coluna de ID de início da transação e um período SYSTEM_TIME.

Administração

5

| tabela de históricos. Para obter mais informações sobre como este valor é definido para as linhas do

| tempo, consulte Atualizando os dados em uma tabela temporal de período do sistema e Excluindo dados

| em uma tabela temporal de período do sistema.

| Quando uma tabela existente é alterada para incluir uma coluna de tempo final, a coluna de tempo final

| é preenchida com o valor padrão 9999-12-30-00.00.00.000000000000 para todas as linhas existentes.

| ID de início de transação:

| A coluna de ID de início de transação captura o horário da primeira operação de mudança de dados na

| transação.

|

|

|

|

|

|

|

|

Se várias linhas forem inseridas ou atualizadas em uma única transação SQL, então, os valores para a

coluna de ID de início de transação serão os mesmos para todas as linhas e serão exclusivos dos valores

gerados para esta coluna por outras transações. Quando a coluna de ID de início da transação não for

nula, é possível usá-la para identificar todas as linhas nas tabelas que foram gravadas pela mesma

transação. Se o ID de início da transação for definido para permitir o valor NULL, ele é definido para um

valor apenas quando o ID de início da transação não corresponder ao valor da coluna de tempo inicial. A

diferença entre a o ID de início da transação e a coluna de tempo inicial tem mais explicações no tópico

Conflitos de valores de registro de data e hora da tabela temporal de período do sistema.

| Período SYSTEM_TIME:

| O período SYSTEM_TIME indica o período de tempo quando a versão de uma linha é atual.

| O período SYSTEM_TIME é definido por uma coluna de tempo inicial e uma coluna de tempo final.

|

|

|

|

|

|

Tabelas de históricos

|

|

|

|

|

As colunas na tabela de históricos e tabela temporal de período do sistema devem ter os mesmos exatos

nomes, ordem e tipos de dados. É possível criar uma tabela de históricos com os mesmos nomes e

definições como as colunas da tabela temporal de período do sistema, usando a cláusula LIKE da

instrução CREATE TABLE. Exemplo:

Cada tabela temporal de período do sistema está ligada a uma tabela de históricos. Quando uma linha é

atualizada ou excluída de uma tabela temporal de período do sistema, o gerenciador de banco do dados

insere uma cópia da linha antiga em sua tabela de históricos associada, com um registro de data e hora

do tempo final atualizado. Este armazenamento de dados anteriores da tabela temporal de período do

sistema fornece a capacidade de recuperar dados de momentos passados.

CREATE TABLE hist_policy_info LIKE policy_info;

| Uma tabela de históricos será sujeita às seguintes regras e restrições quando o versionamento estiver

| ativado:

| v Uma tabela de históricos não pode ser explicitamente eliminada. Ela só pode ser implicitamente

|

eliminada quando a tabela temporal do período do sistema associada for eliminada.

| v As colunas da tabela de históricos não podem ser explicitamente incluídas, eliminadas ou mudadas.

| v Uma tabela de históricos não pode ser definida como pai, filho ou de autorreferência em uma restrição

|

de referência.

|

|

|

|

Quando o versionamento é estabelecido, uma mudança para uma tabela temporal de período do sistema

causa uma mudança correspondente implícita na tabela de históricos. Por exemplo, se uma tabela

temporal de período do sistema é alterada para incluir uma coluna, a mesma coluna é incluída na tabela

de históricos.

6

IBM i: Administração de Banco de Dados

|

|

|

|

Como excluir dados em uma tabela de históricos pode prejudicar sua habilidade de auditar o histórico de

dados da tabela temporal de período do sistema, deve-se restringir o acesso a uma tabela de históricos

para proteger seus dados.

Referências relacionadas:

|

|

CREATE TABLE

ALTER TABLE

|

|

|

|

Criando uma tabela temporal de período do sistema

|

Ao criar uma tabela temporal de período do sistema, deve-se:

|

|

v Definir sua tabela nova ou existente para que ela possa ser usada como uma tabela temporal de

período do sistema:

Criar uma tabela temporal de período do sistema e uma tabela de históricos correspondente que estejam

em um relacionamento de versionamento resulta em duas tabelas que controlam quando as mudanças de

dados ocorrerão e preserva versões históricas desses dados.

|

|

– Definindo as colunas de tempo inicial, tempo final e ID de início da transação para o gerenciador do

banco de dados usar para manter os horários histórios para cada linha.

|

– Definindo um período SYSTEM_TIME para controlar quando uma linha é atual.

|

v Criar uma tabela de históricos para receber linhas antigas da tabela temporal de período do sistema.

|

|

v Incluir o versionamento para estabelecer o link entre a tabela temporal de período do sistema e a

tabela de históricos.

|

|

O exemplo na seção a seguir mostra a criação de uma tabela que armazena informações de política para

os clientes de uma empresa de seguros

|

Para criar uma tabela temporal de período do sistema

|

|

1. Crie uma tabela com as colunas de tempo inicial, tempo final e ID de início da transação e um

período SYSTEM_TIME.

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

No exemplo a seguir, a tabela POLICY_INFO armazena informações sobre a cobertura de seguro de um

cliente. As colunas do período SYSTEM_TIME, SYS_START e SYS_END, mostram quando uma linha é

atual. A coluna TS_ID mostra o horário da primeira operação de mudança de dados na transação que

afetou a linha.

CREATE TABLE policy_info

( policy_id CHAR(4) NOT NULL,

coverage

INT NOT NULL,

sys_start TIMESTAMP(12) NOT NULL GENERATED ALWAYS AS ROW BEGIN,

sys_end

TIMESTAMP(12) NOT NULL GENERATED ALWAYS AS ROW END,

ts_id

TIMESTAMP(12) NOT NULL GENERATED ALWAYS AS TRANSACTION START ID,

PERIOD SYSTEM_TIME (sys_start, sys_end) );

2. Crie uma tabela de históricos correspondente. É possível criar uma tabela de históricos com os

mesmos nomes de coluna e descrições que as colunas da tabela temporal de período do sistema,

usando a cláusula LIKE da instrução CREATE TABLE. Exemplo:

CREATE TABLE hist_policy_info LIKE policy_info;

3. Inclua o versionamento na tabela temporal de período do sistema para estabelecer um link com a

tabela de históricos. Exemplo:

ALTER TABLE policy_info ADD VERSIONING USE HISTORY TABLE hist_policy_info;

|

|

Quando todas as três etapas estiverem concluídas, a tabela de históricos HIST_POLICY_INFO recebe as

linhas antigas da tabela POLICY_INFO.

|

|

|

|

|

A cláusula ON DELETE ADD EXTRA ROW pode ser opcionalmente especificada na instrução ALTER

TABLE ADD VERSIONING. Se a cláusula for especificada, uma linha extra será inserida na tabela de

históricos quando uma linha é excluída da tabela temporal de período do sistema. Quando a linha

adicional é gravada na tabela de históricos, os valores das colunas de expressão geradas, incluindo a

coluna de tempo inicial e de tempo final, são gerados. Para obter mais informações sobre como ON

Administração

7

|

|

|

|

|

DELETE ADD EXTRA ROW pode ser usado para controlar informações de auditoria, consulte Usando

uma tabela temporal de período do sistema para controlar informações de auditoria.

Referências relacionadas:

CREATE TABLE

ALTER TABLE

| Exemplos adicionais de CREATE TABLE da tabela temporal de período do sistema:

| Exemplos adicionais incluem ocultar colunas e mudar uma tabela existente para uma tabela temporal de

| período do sistema.

| Ocultando colunas

|

|

|

|

|

As colunas tempo inicial, tempo final e ID de início da transação podem ser definidas como IMPLICITLY

HIDDEN. As colunas definidas como IMPLICITLY HIDDEN não aparecem na lista de seleção, a menos

que explicitamente referenciadas. Como os valores das colunas tempo inicial, tempo final e ID de início

da transação são gerados pelo gerenciador do banco de dados, ocultá-las pode minimizar qualquer

impacto em seus aplicativos existentes.

| Exemplo:

| v Uma consulta SELECT * executada com relação a uma tabela não retorna quaisquer colunas

|

implicitamente ocultas na tabela de resultados.

| v Uma instrução INSERT sem uma lista de coluna não espera que o valor padrão seja especificado para

|

quaisquer colunas ocultas implicitamente.

| O exemplo a seguir cria a tabela POLICY_INFO com as colunas TIMESTAMP(12) SYS_START, SYS_END e

| TS_ID definidas como ocultas implicitamente.

| CREATE TABLE policy_info

|

( policy_id CHAR(4) NOT NULL,

|

coverage

INT NOT NULL,

|

sys_start TIMESTAMP(12) NOT NULL

|

GENERATED ALWAYS AS ROW BEGIN

|

IMPLICITLY HIDDEN,

|

sys_end

TIMESTAMP(12) NOT NULL

|

GENERATED ALWAYS AS ROW END

|

IMPLICITLY HIDDEN,

|

ts_id

TIMESTAMP(12) NOT NULL

|

GENERATED ALWAYS AS TRANSACTION START ID

|

IMPLICITLY HIDDEN,

|

PERIOD SYSTEM_TIME (sys_start, sys_end) );

|

|

|

|

|

|

Criar a tabela de históricos HIST_POLICY_INFO usando a cláusula LIKE da instrução CREATE TABLE

resulta na tabela de históricos herdando o atributo oculto implicitamente da tabela POLICY_INFO. Se você

não usar a cláusula LIKE ao criar a tabela de históricos, então, quaisquer colunas definidas como ocultas

na tabela temporal de período do sistema também deverá ser definida como oculta na tabela de históricos

associada. Se as definições de coluna não corresponderem, você não será capaz de incluir o

versionamento.

| Mudando uma tabela existente para uma tabela temporal de período do sistema

| No exemplo a seguir, as três colunas de registro de data e hora e um período SYSTEM_TIME são

| incluídas na tabela existente, EMPLOYEES, preparando-a para ser usada como uma tabela temporal de

| período do sistema.

| ALTER TABLE employees

|

ADD COLUMN sys_start TIMESTAMP(12) NOT NULL GENERATED ALWAYS AS ROW BEGIN

|

ADD COLUMN sys_end TIMESTAMP(12) NOT NULL GENERATED ALWAYS AS ROW END

|

ADD COLUMN ts_id TIMESTAMP(12) NOT NULL GENERATED ALWAYS AS TRANSACTION START ID

|

ADD PERIOD SYSTEM_TIME(sys_start, sys_end);

8

IBM i: Administração de Banco de Dados

|

|

Uma tabela de históricos deve ser criada e o versionamento incluído para terminar de ativar o rastreio de

linhas do tempo.

|

|

|

Inserindo dados em uma tabela temporal de período do sistema

|

|

|

|

O gerenciador do banco de dados gera automaticamente os valores das colunas de registro de data e hora

de tempo inicial e tempo final quandos os dados são inseridos em uma tabela temporal de período do

sistema. O gerenciador do banco de dados também gera o valor de ID de início da transação que

identifica exclusivamente a transação que está inserindo a linha.

|

|

Neste exemplo, os seguintes dados foram inseridos em 31 de janeiro de 2015 (31-01-2015) na tabela criada

no exemplo em Criando uma tabela temporal de período do sistema.

|

|

|

|

|

|

|

|

|

Insira três linhas na tabela POLICY_INFO.

|

|

A tabela POLICY_INFO agora contém os dados de cobertura de seguro na tabela a seguir. As entradas de

colunas SYS_START, SYS_END e TS_ID foram geradas pelo gerenciador do banco de dados.

|

Tabela 1. Dados na tabela temporal de período do sistema, POLICY_INFO, depois das instruções INSERT

|

POLICY_ID

COVERAGE

SYS_START

SYS_END

TS_ID

|

|

A123

12000

2015-01-3122.31.33.495925000000

9999-12-3000.00.00.000000000000

2015-01-3122.31.33.495925000000

|

|

B345

18000

2015-01-3122.31.33.495925000000

9999-12-3000.00.00.000000000000

2015-01-3122.31.33.495925000000

|

|

|

C567

20000

2015-01-3122.31.33.495925000000

9999-12-3000.00.00.000000000000

2015-01-3122.31.33.495925000000

|

|

Os valores de registro de data e hora SYS_START são os mesmos para todas as três linhas inseridas

recentemente porque, neste exemplo, as linhas foram inseridas como parte da mesma transação.

|

|

A tabela de históricos HIST_POLICY_INFO permanecerá vazia porque nenhuma linha do tempo é gerada

por uma inserção.

|

|

|

|

|

|

|

|

A coluna de tempo inicial, SYS_START, representa o horário em que a linha se tornou atual. O gerenciador

do banco de dados gera esse valor usando uma leitura do relógio do sistema no momento em que ele

executa a primeira instrução de mudança de dados na transação que gera a linha. O gerenciador do

banco de dados também gera a coluna de ID de início da transação TS_ID, que captura o horário quando

a execução iniciou para uma transação que afeta a linha. Na maioria dos casos, os valores de registro de

data e hora para essas duas colunas são os mesmos, porque eles são resultados da execução da mesma

transação. Se a coluna de ID de início da transação for definida para permitir o valor NULL, ele será

NULL quando o valor da coluna de ID de início da transação for idêntico à coluna de tempo inicial.

|

|

|

|

|

Quando várias transações estão atualizando a mesma linha, podem ocorrer conflitos de registro de data e

hora. O gerenciador do banco de dados pode resolver esses conflitos, ajustando os valores de registro de

data e hora da coluna de tempo inicial. Em tais casos, os valores na coluna de tempo inicial e na coluna

de ID de início da transação diferem. O tópico Conflitos de valor de registro de data e hora da tabela

temporal de período do sistema fornece mais detalhes sobre ajustes de registro de data e hora.

Inserir dados em uma tabela temporal de período do sistema é semelhante a inserir dados em uma tabela

comum.

INSERT INTO policy_info (policy_id, coverage)

VALUES(’A123’,12000);

INSERT INTO policy_info (policy_id, coverage)

VALUES(’B345’,18000);

INSERT INTO policy_info (policy_id, coverage)

VALUES(’C567’,20000);

Administração

9

| Referências relacionadas:

| INSERT

| Atualizando dados em uma tabela temporal de período do sistema

| A atualização de dados em uma tabela temporal de período do sistema resulta em linhas incluídas na

| tabela de históricos associada da tabela temporal de período do sistema.

|

|

|

|

|

Além disso, para atualizar os valores em linhas da tabela temporal de período do sistema, a instrução

UPDATE faz com que o gerenciador do banco de dados insira uma cópia da linha existente na tabela de

históricos associada. A linha do tempo é gerada como parte da mesma transação que atualiza a linha. Se

uma única transação atualiza a mesma linha várias vezes, apenas uma linha do tempo será gerada, e essa

linha reflete o estado do registro antes de quaisquer mudanças feitas pela transação.

| No exemplo a seguir, a cobertura de seguro de um cliente é aumentada em 28 de fevereiro de 2016

| (28-02-2016). Este exemplo usa a tabela criada em Criando uma tabela temporal de período do sistema

| com linhas que foram incluídas em Inserindo dados em uma tabela temporal de período do sistema.

| A tabela a seguir contém os dados da tabela POLICY_INFO antes da atualização.

|

Tabela 2. Dados na tabela temporal de período do sistema POLICY_INFO, antes da instrução UPDATE

|

POLICY_ID

COVERAGE

SYS_START

SYS_END

TS_ID

|

|

A123

12000

2015-01-3122.31.33.495925000000

9999-12-3000.00.00.000000000000

2015-01-3122.31.33.495925000000

|

|

B345

18000

2015-01-3122.31.33.495925000000

9999-12-3000.00.00.000000000000

2015-01-3122.31.33.495925000000

|

|

|

C567

20000

2015-01-3122.31.33.495925000000

9999-12-3000.00.00.000000000000

2015-01-3122.31.33.495925000000

| Atualize a cobertura para a política C567 para 25000.

| UPDATE policy_info

|

SET coverage = 25000

|

WHERE policy_id = ’C567’;

| A atualização para a política C567 afeta a tabela temporal de período do sistema e sua tabela de

| históricos, fazendo com que o seguinte ocorra:

| 1. O valor de cobertura para a linha com a política C567 é atualizado para 25000.

| 2. Na tabela temporal de período do sistema, o gerenciador do banco de dados atualiza os valores

|

SYS_START e TS_ID para o registro de data e hora da atualização, e o valor SYS_END fica inalterado.

| 3. A linha original é inserida na tabela de históricos. O gerenciador do banco de dados atualiza o valor

|

SYS_END para o registro de data e hora da atualização. Esta linha pode ser interpretada como a

|

cobertura válida para a política C567 de 2015-01-31-22.31.33.495925000000 para 2016-02-28|

09.10.12.649592000000.

|

Tabela 3. Dados na tabela temporal de período do sistema, POLICY_INFO, após a instrução UPDATE

|

POLICY_ID

COVERAGE

SYS_START

SYS_END

TS_ID

|

|

A123

12000

2015-01-3122.31.33.495925000000

9999-12-3000.00.00.000000000000

2015-01-3122.31.33.495925000000

|

|

B345

18000

2015-01-3122.31.33.495925000000

9999-12-3000.00.00.000000000000

2015-01-3122.31.33.495925000000

|

|

|

C567

25000

2016-02-2809.10.12.649592000000

9999-12-3000.00.00.000000000000

2016-02-2809.10.12.649592000000

10

IBM i: Administração de Banco de Dados

|

Tabela 4. Dados na tabela de históricos, HIST_POLICY_INFO, após a instrução UPDATE

|

POLICY_ID

COVERAGE

SYS_START

SYS_END

TS_ID

|

|

|

C567

20000

2015-01-3122.31.33.495925000000

2016-02-2809.10.12.649592000000

2015-01-3122.31.33.495925000000

|

|

|

Se uma ou mais atualizações ocorrerem durante a execução sob o controle de compromisso, e o usuário

recuperar a transação, então, as atualizações para a tabela temporal de período do sistema e as inserções

na tabela de históricos são recuperadas.

|

|

|

|

|

|

|

Quando várias transações estão atualizando a mesma linha, podem ocorrer conflitos de registro de data e

hora. Quando esses conflitos ocorrerem, a configuração para a opção SYSTIME_PERIOD_ADJ QAQQINI

determina se os ajustes registro de data e hora são feitos ou se a transação falha. O tópico Conflitos de

valor de registro de data e hora da tabela temporal de período do sistema fornece mais detalhes sobre

ajustes de registro de data e hora. Os programadores de aplicativos podem considerar o uso dos valores

SQLCODE ou SQLSTATE para manipular os códigos de retorno relacionados ao ajuste do valor de

registro de data e hora a partir das instruções de atualização SQL.

|

Referências relacionadas:

|

ATUALIZAR

|

|

|

|

|

Excluindo dados em uma tabela temporal de período do sistema

|

|

|

|

No exemplo a seguir, o proprietário da política B345 decide cancelar a cobertura de seguro. Os dados

para o cliente foram excluídos no dia 1 de setembro de 2016 (01-09-2016) da tabela de exemplo criada no

tópico Criando uma tabela temporal de período do sistema e atualizados no tópicoAtualizando os dados

em uma tabela temporal de período do sistema.

|

A tabela a seguir contém os dados da tabela POLICY_INFO antes da exclusão.

|

Tabela 5. Dados na tabela temporal de período do sistema, POLICY_INFO, antes da instrução DELETE

|

POLICY_ID

COVERAGE

SYS_START

SYS_END

TS_ID

|

|

A123

12000

2015-01-3122.31.33.495925000000

9999-12-3000.00.00.000000000000

2015-01-3122.31.33.495925000000

|

|

B345

18000

2015-01-3122.31.33.495925000000

9999-12-3000.00.00.000000000000

2015-01-3122.31.33.495925000000

|

|

|

C567

25000

2016-02-2809.10.12.649592000000

9999-12-3000.00.00.000000000000

2016-02-2809.10.12.649592000000

|

|

A instrução a seguir exclui as informações de política para o ID de política B345.

|

|

A exclusão da política B345 afeta a tabela temporal de período do sistema e sua tabela de históricos,

fazendo com que o seguinte ocorra:

|

|

|

1. A linha original é copiada para a tabela de históricos. O gerenciador do banco de dados atualiza o

valor da coluna SYS_END para o registro de data e hora da primeira operação de mudança de dados na

transação.

|

|

2. A linha na qual o valor da coluna policy_id é B345 é excluída da tabela temporal de período do

sistema.

A exclusão de uma linha de uma tabela temporal de período do sistema remove a linha da tabela e inclui

uma ou duas linhas na tabela de históricos associada. A instrução DELETE copia a linha existente na

tabela de históricos associada antes que a linha seja excluída da tabela temporal de período do sistema.

As linhas na tabela de históricos são incluídas com os registros de data e hora do sistema apropriados.

DELETE FROM policy_info WHERE policy_id = ’B345’;

Administração

11

|

Tabela 6. Dados na tabela temporal de período do sistema, POLICY_INFO, após a instrução DELETE

|

POLICY_ID

COVERAGE

SYS_START

SYS_END

TS_ID

|

|

A123

12000

2015-01-3122.31.33.495925000000

9999-12-3000.00.00.000000000000

2015-01-3122.31.33.495925000000

|

|

|

C567

25000

2016-02-2809.10.12.649592000000

9999-12-3000.00.00.000000000000

2016-02-2809.10.12.649592000000

|

Tabela 7. Dados na tabela de históricos HIST_POLICY_INFO após a instrução DELETE

|

POLICY_ID

COVERAGE

SYS_START

SYS_END

TS_ID

|

|

C567

20000

2015-01-3122.31.33.495925000000

2016-02-2809.10.12.649592000000

2015-01-3122.31.33.495925000000

2015-01-3122.31.33.495925000000

2016-09-0112.18.22.959254000000

2015-01-3122.31.33.495925000000

| B345

18000

|

|

| Referências relacionadas:

| EXCLUIR

|

|

|

|

Usando uma tabela temporal de período do sistema para controlar informações de

auditoria

Uma trilha de auditoria das mudanças que foram feitas para a tabela temporal de período do sistema

pode se tornar mais informativa com a adição de um ou mais colunas de expressão geradas.

| Alguns exemplos de informações de auditoria que podem ser controladas são

| v quando os dados foram modificados

| v quem modificou os dados

| v qual operação SQL modificou os dados.

|

|

|

|

Para controlar quando os dados foram modificados, defina a tabela como uma tabela temporal de

período do sistema. Para controlar quem e qual instrução SQL modificou os dados, use uma coluna de

expressão gerada. Para obter mais informações sobre colunas de expressão geradas disponíveis, consulte

CREATE TABLE.

| No exemplo a seguir, a tabela POLICY_INFO contém duas colunas extras. AUDIT_USER controla quem

| modificou os dados usando o registro especial SESSION USER. AUDIT_OP controla a operação SQL que

| modificou os dados usando a DATA CHANGE OPERATION.

|

CREATE TABLE policy_info

|

(policy_id CHAR(4) NOT NULL,

|

coverage

INT NOT NULL,

|

audit_user VARCHAR(128) GENERATED ALWAYS AS (SESSION USER),

|

audit_op

CHAR(1) GENERATED ALWAYS AS (DATA CHANGE OPERATION),

|

sys_start TIMESTAMP(12) NOT NULL GENERATED ALWAYS AS ROW BEGIN,

|

sys_end

TIMESTAMP(12) NOT NULL GENERATED ALWAYS AS ROW END,

|

ts_id

TIMESTAMP(12) NOT NULL GENERATED ALWAYS AS TRANSACTION START ID,

|

PERIOD SYSTEM_TIME (sys_start, sys_end) );

|

| CREATE TABLE hist_policy_info LIKE policy_info;

|

| ALTER TABLE policy_info ADD VERSIONING USE HISTORY TABLE hist_policy_info

|

ON DELETE ADD EXTRA ROW;

| Cada linha na tabela temporal do sistema e sua tabela de históricos correspondente rastreia se a linha foi

| mudada por uma operação de inserção, atualização ou exclusão, e o nome do usuário que modificou a

| linha pela última vez.

12

IBM i: Administração de Banco de Dados

|

ON DELETE ADD EXTRA ROW

|

|

|

|

Se a clásula ON DELETE ADD EXTRA ROW for especificada na instrução ALTER TABLE ADD

VERSIONING, uma linha extra será inserida na tabela de históricos quando uma linha é excluída de uma

tabela temporal de período do sistema. Esta linha adicional contém informações sobre a própria operação

de exclusão.

|

|

|

|

|

|

|

|

|

|

|

|

O exemplo a seguir ilustra o valor de ON DELETE ADD EXTRA ROW. Este exemplo mostra uma série de três

transações. Em junho de 2014, USER1 insere uma linha na tabela do POLICY_INFO. Então, em janeiro de

2015, USER2 atualiza a linha. Finalmente, em agosto de 2015, USER3 exclui a linha:

|

|

|

|

|

Sem a cláusula ON DELETE ADD EXTRA ROW, essa série de transações gravaria somente as seguintes

duas entradas na tabela de históricos. A primeira entrada registra a linha como era antes de o USER2 ter

feito sua atualização, e a segunda entrada registra a linha como ela era antes de o USER3 ter feito a

exclusão. A operação de exclusão de registra a linha como existia na tabela temporal na última vez. Sem a

cláusula ON DELETE ADD EXTRA ROW, não há registro de auditoria da própria operação de exclusão.

|

|

Tabela 8. Dados na tabela de históricos, HIST_POLICY_INFO, após a instrução DELETE quando ON DELETE ADD EXTRA

ROW não for especificado

|

POLICY_ID

COVERAGE

AUDIT_USER

AUDIT_OP

SYS_START

SYS_END

TS_ID

|

|

A123

12000

USER1

T

2014-06-3122.31.33.495925

2015-01-3122.31.33.857632

2014-06-3122.31.33.495925

|

|

|

A123

25000

USER2

i

2015-01-3122.31.33.857632

2015-08-3122.31.33.634521

2015-01-3122.31.33.857632

|

|

|

|

|

Com a cláusula DELETE ADD EXTRA ROW incluída na instrução ADD VERSIONING, uma linha extra

gravada na tabela de históricos. Como os valores de tempo inicial e tempo final são gerados para a linha

extra, eles são o mesmo valor de registro de data e hora. Este registro de data e hora também

corresponde ao valor de tempo final da primeira linha inserida para a exclusão. Na tabela a seguir, essa

linha adicional é mostrada:

|

|

Tabela 9. Os dados na tabela de históricos, HIST_POLICY_INFO, após a instrução DELETE, quando ON DELETE ADD

EXTRA ROW é especificado

|

POLICY_ID

COVERAGE

AUDIT_USER

AUDIT_OP

SYS_START

SYS_END

TS_ID

|

|

A123

12000

USER1

T

2014-06-3122.31.33.495925

2015-01-3122.31.33.857632

2014-06-3122.31.33.495925

|

|

A123

25000

USER2

i

2015-01-3122.31.33.857632

2015-08-3122.31.33.634521

2015-01-3122.31.33.857632

|

|

|

|

A123

25000

USER3

d

2015-08-3122.31.33.634521

2015-08-3122.31.33.634521

2015-08-3122.31.33.634521

Referências relacionadas:

|

Criando colunas de auditoria

INSERT INTO policy_info (policy_id, coverage)

VALUES (’A123’,12000);

UPDATE policy_info

SET coverage = 25000

WHERE policy_id = ’A123’

DELETE FROM policy_info

WHERE policy_id = 'A123'

Administração

13

|

|

|

|

|

|

Conflitos de valor de registro de data e hora da tabela temporal de período do

sistema

O gerenciador do banco de dados irá impedir que uma linha do tempo de uma tabela temporal de

período do sistema seja gerada com um registro de data e hora de tempo final menor do que o registro

de data e hora de tempo inicial. Esse tipo de conflito pode ocorrer quando várias transações atualizaram

a mesma linha de uma tabela temporal de período do sistema.

| Um cenário de exemplo é mostrado na tabela abaixo. Os registros de data e hora para este exemplo

| foram simplificados como um item temporário, em vez de uma leitura do relógio do sistema de amostra.

|

Tabela 10. Transações simultâneas em uma tabela temporal de período do sistema

|

|

|

Data e Hora

Atuais

Transação A

Transação

A, valor

SYS_START

Transação B

Transação

B, valor

SYS_START

|

|

|

|

T1

|

|

|

|

T2

INSERT INTO

policy_info (policy_id,

coverage)

VALUES (’T888’,8000)

T2

|

T3

COMMIT

T2

|

|

|

T4

UPDATE policy_info

SET policy_id = ’X999’

WHERE policy_id = ’T888’

T1

|

|

T5

COMMIT

T1

|

|

|

|

|

|

Quando várias linhas são inseridas ou atualizadas na mesma transação, a coluna de tempo inicial é a

mesma para todas as linhas afetadas. O valor para o início da linha vem de uma leitura do relógio do

sistema no momento da primeira mudança de dados na transação. Na tabela acima, todas as linhas

inseridas ou atualizadas pela transação A possuem um registro de data e hora de tempo inicial de T1, e a

linha inserida pela transação B possui um registro de data e hora de tempo inicial de T2. No tempo T3, a

inserção da linha dois é confirmada com um registro de data e hora de tempo inicial de T2.

|

|

|

|

|

|

|

Quando a transação A atualiza a linha em que o POLICY_ID é igual a 'T888' no tempo T4, o registro

atualizado de data e hora de tempo inicial da linha é mudado para T1 porque a atualização ocorreu na

transação A. A linha original é inserida na tabela de históricos e o valor do registro de data e hora de

tempo final para a linha do tempo é atualizado para corresponder ao valor de registro de data e hora de

tempo inicial da linha atualizada, T1. O valor de tempo inicial da linha do tempo é T2. Isso resultaria em

uma linha do tempo com um valor de registro de data e hora de tempo final, T1, que é anterior ao seu

valor de registro de data e hora de tempo inicial, T2. Isso não é permitido.

|

|

|

|

|

|

|

|

|

|

A opção SYSTIME_PERIOD_ADJ QAQQINI determina qual ação o sistema executa quando uma linha do

tempo possui um registro de data e hora de tempo final que é menor que o registro de data e hora de

tempo inicial. O valor QAQQINI pode ser configurado para *ERROR ou *ADJUST, com *ERROR sendo o

valor padrão. Quando *ERROR é utilizado, um erro com SQLCODE -20528 e SQLSTATE 57062 será

retornado quando o valor de registro de data e hora de tempo final for menor que o valor de registro de

data e hora de tempo inicial. Quando *ADJUST é utilizado, um ajuste é feito para o valor de registro de

data e hora de tempo inicial e o registro de data e hora de tempo final, em vez de retornar um erro. Em

tais casos, os valores na coluna inicial da linha e a coluna de ID de início da transação serão diferentes.

Para obter mais informações sobre a opção SYSTIME_PERIOD_ADJ QAQQINI, consulte Desempenho e

otimização de consulta.

14

INSERT INTO

policy_info (policy_id,

coverage)

VALUES (’S777’,7000)

IBM i: Administração de Banco de Dados

T1

|

|

|

|

Outro exemplo de quando esta situação pode ocorrer é quando o relógio do sistema é ajustado. Isso pode

acontecer ao mudar o horário da conta para o horário de verão. Como no caso anterior, o valor da opção

QAQQINI deve determinar se um erro é retornado ou se os valores de registro de data e hora são

ajustados.

|

|

|

Consultando os dados temporais do período do sistema

|

Para consultar uma tabela temporal, é possível especificar os critérios de tempo de várias maneiras:

|

v em uma consulta usando explicitamente uma especificação de período SYSTEM_TIME,

|

|

v em uma consulta usando implicitamente o registro do sistema CURRENT TEMPORAL SYSTEM_TIME,

ou

|

v em uma definição de visualização.

|

Especificando os critérios de tempo em uma consulta:

|

|

Ao consultar uma tabela temporal de período do sistema, é possível incluir FOR SYSTEM_TIME na

cláusula FROM para consultar o estado atual e passado de seus dados.

|

|

Os períodos de tempo podem ser especificados de três maneiras:

v valorAS OF

|

|

|

|

|

|

|

|

|

|

|

|

Consultar uma tabela temporal de período do sistema pode retornar resultados para um determinado

ponto ou período no tempo. Os resultados podem incluir valores atuais e valores históricos anteriores.

Inclui cada linha para a qual o valor de tempo inicial é menor ou igual ao valor e o valor de tempo

final é maior que valor. Zero linhas são retornadas se o valor for o valor nulo.

v FROM value1 TO value2

Inclui linhas que existem completamente dentro do período que é especificado de value1 a value2. Uma

linha é incluída se o valor de tempo inicial for menor que value2 e o valor de tempo final for maior

que value1. Zero linhas são retornadas se value1 for maior ou igual a value2, ou se value1 ou value2

forem o valor nulo.

v BETWEEN value1 AND value2

Inclui linhas que se sobrepõem em qualquer momento entre value1 e value2. Uma linha é incluída se

seu valor de tempo inicial for menor ou igual a value2 e se o valor de tempo final for maior que value1.

Zero linhas são retornadas se value1 for maior que value2, ou se value1 ou value2 forem o valor nulo. Se

value1 = value2, a expressão será equivalente a AS OF value1.

|

Para obter informações detalhadas sobre períodos de tempo, consulte referência de tabela e Consultas.

|

Referências relacionadas:

|

SELECT

|

Exemplo: critérios de tempo na consulta:

|

|

Essas consultas de amostra solicitam informações de política a partir de uma tabela temporal de período

do sistema. Cada consulta usa uma variação da especificação FOR SYSTEM_TIME.

|

|

A tabela temporal POLICY_INFO e sua tabela de históricos associada que é usada nos exemplos contêm

estas linhas:

|

Tabela 11. Tabela temporal de período do sistema POLICY_INFO

|

POLICY_ID

COVERAGE

SYS_START

SYS_END

TS_ID

|

|

A123

12000

2015-01-3122.31.33.495925000000

9999-12-3000.00.00.000000000000

2015-01-3122.31.33.495925000000

|

|

C567

25000

2016-02-2809.10.12.649592000000

9999-12-3000.00.00.000000000000

2016-02-2809.10.12.649592000000

Administração

15

|

|

Tabela 12. Tabela de históricos HIST_POLICY_INFO

|

POLICY_ID

COVERAGE

SYS_START

SYS_END

TS_ID

|

|

C567

20000

2015-01-3122.31.33.495925000000

2016-02-2809.10.12.649592000000

2015-01-3122.31.33.495925000000

| B345

18000

2015-01-312016-09-012015-01-31|

22.31.33.495925000000

12.18.22.959254000000

22.31.33.495925000000

|

| v

|

Consulta sem período especificado

|

SELECT policy_id, coverage, sys_start, sys_end

|

FROM policy_info

|

WHERE policy_id = ’C567’

|

Esta consulta retorna uma linha. A instrução SELECT consulta apenas a tabela POLICY_INFO. A tabela de

|

históricos não é consultada porque FOR SYSTEM_TIME não foi especificado.

|

Tabela 13. Resultado da consulta sem período especificado

|

POLICY_ID

| C567

|

|

| v

|

|

|

|

|

|

|

|

COVERAGE

SYS_START

SYS_END

25000

2016-02-2809.10.12.649592000000

9999-12-3000.00.00.000000000000

Consulta com a cláusula FOR SYSTEM_TIME AS OF especificada

SELECT policy_id, coverage, sys_start, sys_end

FROM policy_info

FOR SYSTEM_TIME AS OF ’2016-02-28-09.10.12.649592000000’

Essa consulta retorna três linhas. A instrução SELECT consulta as tabelas POLICY_INFO e

HIST_POLICY_INFO. A coluna de tempo inicial do período é inclusiva, enquanto a coluna de tempo final

é exclusiva. A linha da tabela de históricos com um valor de coluna SYS_END de 2016-02-2809.10.12.649592000000 é igual ao valor AS OF, mas deve ser menor do que o valor a ser retornado

|

Tabela 14. Resultado da consulta com um período FOR SYSTEM_TIME AS OF especificado

|

POLICY_ID

COVERAGE

SYS_START

SYS_END

|

|

A123

12000

2015-01-3122.31.334959250000

9999-12-3000.00.00.000000000000

|

|

C567

25000

2016-02-2809.10.12.649592000000

9999-12-3000.00.00.000000000000

| B345

|

|

| v

18000

2015-01-3122.31.33.495925000000

2016-09-0112.18.22.959254000000

|

|

|

|

|

|

|

|

Consulta com FOR SYSTEM_TIME FROM...TO especificado.

SELECT policy_id, coverage, sys_start, sys_end

FROM policy_info

FOR SYSTEM_TIME FROM ’0001-01-01-00.00.00.000000000000’

TO ’9999-12-30-00.00.00.000000000000’

WHERE policy_id = ’C567’

Essa consulta retorna duas linhas. A instrução SELECT consulta as tabelas POLICY_INFO e

HIST_POLICY_INFO.

|

Tabela 15. Resultado da consulta com FOR SYSTEM_TIME FROM...TO especificado.

|

POLICY_ID

COVERAGE

SYS_START

SYS_END

|

|

C567

25000

2016-02-2809.10.12.649592000000

9999-12-3000.00.00.000000000000

16

IBM i: Administração de Banco de Dados

|

Tabela 15. Resultado da consulta com FOR SYSTEM_TIME FROM...TO especificado. (continuação)

|

POLICY_ID

COVERAGE

SYS_START

SYS_END

|

|

|

|

|

|

|

|

|

|

|

|

|

|

C567

20000

2015-01-3122.31.33.495925000000

2016-02-2809.10.12.649592000000

v

Consulta com FOR SYSTEM_TIME BETWEEN...AND especificado.

SELECT policy_id, coverage

FROM policy_info

FOR SYSTEM_TIME BETWEEN ’2016-02-28-09.10.12.649592000000’

AND ’9999-12-30-00.00.00.000000000000’

Essa consulta retorna três linhas. A instrução SELECT consulta as tabelas POLICY_INFO e

HIST_POLICY_INFO. As linhas com um valor de coluna SYS_START de 2016-02-28-09.10.12.649592000000

são iguais ao value1 e são retornadas porque o horário de início de um período é incluído. As linhas

com um valor de coluna SYS_END de 2016-02-28-09.10.12.649592000000 são iguais a value1 e não são

retornadas porque o horário de encerramento de um período não é incluído.

|

Tabela 16. Resultado da consulta com FOR SYSTEM_TIME BETWEEN...AND especificado.

|

POLICY_ID

COVERAGE

|

A123

12000

|

C567

25000

|

|

B345

18000

|

|

Especificando os critérios de tempo usando o registro especial CURRENT TEMPORAL

SYSTEM_TIME:

|

|

|

Usar o registro especial CURRENT TEMPORAL SYSTEM_TIME para especificar o tempo AS OF para

uma consulta pode reduzir ou eliminar as mudanças que são necessárias para executar um aplicativo em

momentos diferentes.

|

|

|

|

|

|

|

Quando você tem um aplicativo que deseja executar em uma tabela temporal de período do sistema para

consultar o estado de seus dados para várias datas diferentes, é possível configurar a data em um registro

especial. Se você precisar consultar os dados a partir de hoje, desde o final do último trimestre ou a partir

da mesma data do ano passado, poderá não ser possível mudar o aplicativo para incluir especificações

AS OF para cada instrução SQL. Esta restrição é provavelmente o caso em que você está usando

aplicativos empacotados. Para abordar tais cenários, é possível usar o registro especial SYSTEM_TIME

TEMPORALCURRENT para configurar o registro de data e hora no nível da tarefa.

|

|

|

Configurar o registro especial SYSTEM_TIME TEMPORAL CURRENT não afeta as tabelas não temporais.

Apenas consultas em tabelas temporais com versionamento ativado usam o tempo definido no registro

especial. Não há impacto também nas instruções DDL.

|

|

|

Quando o registro especial CURRENT TEMPORAL SYSTEM_TIME é configurado como um valor não

nulo, os aplicativos que emitem uma consulta em qualquer tabela temporal de período do sistema retorna

dados a partir dessa data ou registro de data e hora.

|

|

|

|

|

|

Quando o registro especial CURRENT TEMPORAL SYSTEM_TIME é configurado como um valor não

nulo, as instruções de modificação de dados, como INSERT, UPDATE e DELETE na tabela temporal de

período do sistema são bloqueadas, porque, se o registro especial for configurado para algum momento

no passado, por exemplo, há cinco anos, então, permitir as operações de modificação de dados pode

resultar em mudanças em seus registros de dados históricos. Modificar a tabela de históricos não é

permitido.

Administração

17

|

|

|

|

|

|

|

|

Os comandos do pré-compilador CRTSQLxxx possuem uma opção sensível à hora do sistema, que indica

se as referências às tabelas temporais de período do sistema em instruções SQL estáticas e dinâmicas são

afetadas pelo valor do registro especial CURRENT TEMPORAL SYSTEM_TIME. Esse comportamento

pode também ser especificado para os programas SQL, procedimentos ou funções pela opção SYSTIME

na instrução SET OPTION. O padrão é *SYSTIME. Todos os programas SQL e programas de serviço que

foram criados antes do 7.3 são considerados *NOSYSTIME. Quando o valor for *SYSTIME, o registro

especial será aplicado às instruções que fazem referência às tabelas temporais de período do sistema.

Quando o valor for *NOSYSTIME, o registro especial será ignorado.

| Referências relacionadas:

| CURRENT TEMPORAL SYSTEM_TIME

| Exemplo: critérios de tempo especificados usando o registro especial CURRENT TEMPORAL SYSTEM_TIME:

| Essas consultas de amostra solicitam informações de política de uma tabela temporal de período do

| sistema para um momento específico, usando o registro especial CURRENT TEMPORAL SYSTEM_TIME.

| A tabela temporal POLICY_INFO e sua tabela de históricos associada que é usada nos exemplos são:

|

Tabela 17. Tabela temporal de período do sistema POLICY_INFO

|

POLICY_ID

COVERAGE

SYS_START

SYS_END

TS_ID

|

|

A123

12000

2015-01-3122.31.33.495925000000

9999-12-3000.00.00.000000000000

2015-01-3122.31.33.495925000000

|

|

|

C567

25000

2016-02-2809.10.12.649592000000

9999-12-3000.00.00.000000000000

2016-02-2809.10.12.649592000000

|

Tabela 18. Tabela de históricos HIST_POLICY_INFO

|

POLICY_ID

COVERAGE

SYS_START

SYS_END

TS_ID

|

|

C567

20000

2015-01-3122.31.33.495925000000

2016-02-2809.10.12.649592000000

2015-01-3122.31.33.495925000000

| B345

|

|

| v

18000

2015-01-3122.31.33.495925000000

2016-09-0112.18.22.959254000000

2015-01-3122.31.33.495925000000

|

|

|

|

|

|

|

|

|

|

|

|

Exemplo 1: Configure o registro especial CURRENT, TEMPORAL SYSTEM_TIME para um ano anterior

ao registro de data e hora. Suponha um registro de data e hora atual de 2016-05-1714.45.31.434235000000.

SET CURRENT TEMPORAL SYSTEM_TIME = CURRENT TIMESTAMP – 1 YEAR;

A consulta a seguir da tabela temporal de período do sistema retorna resultados a partir de um ano

atrás.

SELECT policy_id, coverage FROM policy_info;

Como POLICY_INFO é uma tabela temporal de período do sistema e o registro especial CURRENT

TEMPORAL SYSTEM_TIME não é nulo, a consulta é executada como:

SELECT policy_id, coverage FROM policy_info

FOR SYSTEM_TIME AS OF CURRENT TEMPORAL SYSTEM_TIME;

A instrução SELECT consulta as tabelas POLICY_INFO e HIST_POLICY_INFO, e retorna:

|

Tabela 19. Resultado de consulta com um registro especial configurado.

|

POLICY_ID

COVERAGE

|

A123

12000

|

C567

20000

|

|

B345

18000

18

IBM i: Administração de Banco de Dados

|

|

|

|

|

|

|

|

|

|

|

|

v

|

Tabela 20. Resultado de consulta com um registro especial configurado.

|

POLICY_ID

COVERAGE

|

A123

12000

|

C567

25000

|

|

|

|

|

|

|

|

|

|

|

|

B345

18000

|

|

|

|

Exemplo 2: Configure o registro especial CURRENT, TEMPORAL SYSTEM_TIME para um registro de

data e hora, e referencie uma tabela temporal de período do sistema nas definições de visualização.

CREATE VIEW coverage AS SELECT policy_id, coverage FROM policy_info;

SET CURRENT TEMPORAL SYSTEM_TIME = TIMESTAMP(’2016-02-28-09.10.12.649592000000’);

SELECT * FROM coverage;

Como a visualização faz referência a POLICY_INFO, que é uma tabela temporal de período do sistema, e

o CURRENT TEMPORAL SYSTEM_TIME está configurado, a referência de tabela na visualização

possui FOR SYSTEM_TIME AS OF CURRENT TEMPORAL SYSTEM_TIME implicitamente incluído nele. A

instrução SELECT consulta as tabelas POLICY_INFO e HIST_POLICY_INFO, e retorna:

v Exemplo 3: Configure o registro especial CURRENT TEMPORAL SYSTEM_TIME e faça referência a

uma tabela temporal de período do sistema em uma subseleção.

CREATE VIEW customer_policy AS SELECT * FROM customer_info

WHERE cust_policy_id IN (SELECT policy_id FROM policy_info);

SET CURRENT TEMPORAL SYSTEM_TIME = TIMESTAMP(’2016-02-28-09.10.12.649592000000’);

SELECT * FROM customer_policy;

A consulta neste exemplo envolve uma visualização em uma tabela não temporal de período do

sistema que faz referência a uma tabela temporal de período do sistema.

O registro especial CURRENT TEMPORAL SYSTEM TIME é aplicado a todas as tabelas temporais de

período do sistema em uma visualização. Ele é ignorado para qualquer outra referência de tabela. Para

esta consulta de uma visualização, FOR SYSTEM_TIME AS OF CURRENT TEMPORAL SYSTEM TIME é

implicitamente incluído na referência de tabela POLICY_INFO.

|

|

|

|

|

|

|

|

|

v Exemplo 4: Configure o registro especial e execute uma consulta que contém uma especificação de

período. Esta é uma consulta inválida.

|

Especifique os critérios de tempo para uma visualização:

|

|

|

|

Uma especificação de período A FOR SYSTEM_TIME que segue o nome de uma visualização em uma

referência de tabela se aplica a todas as referências de tabela temporal de período do sistema na definição

dessa visualização. Se a visualização não acessa nenhuma tabela temporal, a especificação do período não

entra em vigor na tabela de resultados da visualização.

|

|

Uma referência de visualização seguida por uma especificação de período não deve incluir uma função

externa que não seja NO SQL, ou uma função SQL que não seja capaz sequencialmente.

|

|

Para consultar uma visualização que faz referência a uma tabela temporal, use um dos seguintes

métodos:

|

|

v Especifique uma especificação de período SYSTEM_TIME seguindo o nome de uma visualização na

cláusula FROM de uma consulta.

SET CURRENT TEMPORAL SYSTEM_TIME = CURRENT TIMESTAMP - 1 YEAR;

SELECT * FROM policy_info FOR SYSTEM_TIME AS OF TIMESTAMP(’2016-02-28-09.10.12.649592000000’);

Um erro é retornado porque há várias especificações de período. O registro especial foi definido para

um valor não nulo e a consulta também especificou um horário. Quando a consulta usa uma cláusula

FOR SYSTEM_TIME, o registro especial CURRENT TEMPORAL SYSTEM_TIME deve ser o valor

NULL.

Administração

19

| v Use o registro especial CURRENT TEMPORAL SYSTEM_TIME. Neste caso, não se deve incluir uma

|

especificação de período na consulta.

| Exemple: critérios de tempo na visualização:

| Essas consultas de amostra solicitam informações de política a partir de uma visualização criada em uma

| tabela temporal de período do sistema.

| A tabela temporal POLICY_INFO e sua tabela de históricos associada que é usada nos exemplos são:

|

Tabela 21. Tabela temporal de período do sistema POLICY_INFO

|

POLICY_ID

COVERAGE

SYS_START

SYS_END

TS_ID

|

|

A123

12000

2015-01-3122.31.33.495925000000

9999-12-3000.00.00.000000000000

2015-01-3122.31.33.495925000000

|

|

|

C567

25000

2016-02-2809.10.12.649592000000

9999-12-3000.00.00.000000000000

2016-02-2809.10.12.649592000000

|

Tabela 22. Tabela de históricos HIST_POLICY_INFO

|

POLICY_ID

COVERAGE

SYS_START

SYS_END

TS_ID

|

|

C567

20000

2015-01-3122.31.33.495925000000

2016-02-2809.10.12.649592000000

2015-01-3122.31.33.495925000000

|

|

|

B345

18000

2015-01-3122.31.33.495925000000

2016-09-0112.18.22.959254000000

2015-01-3122.31.33.495925000000

|

|

|

|

|

|

|

|

|

|

Exemplo 1: crie uma visualização COVERAGE que faz referência à tabela temporal de período do sistema

POLICY_INFO. Em seguida, consulte a visualização e identifique uma especificação de período FOR

SYSTEM_TIME para retornar linhas que eram atuais a partir de um ano atrás. Suponha um registro de

data e hora atual de 2016-05-17-14.45.31.434235000000.

CREATE VIEW coverage AS

SELECT policy_id, coverage

FROM policy_info;

SELECT * FROM coverage

FOR SYSTEM_TIME AS OF CURRENT TIMESTAMP - 1 YEAR;

| A instrução SELECT consulta as tabelas POLICY_INFO e HIST_POLICY_INFO, e retorna:

|

Tabela 23. Resultado da consulta de uma visualização que tem uma especificação de período.

|

POLICY_ID

COVERAGE

|

A123

12000

|

C567

20000

|

|

B345

18000

| Exemplo 2: crie uma visualização COVERAGE que faz referência a uma tabela temporal de período do

| sistema POLICY_INFO e retorna linhas que eram atuais a partir de um ano atrás.

| CREATE VIEW coverage AS

|

SELECT policy_id, coverage

|

FROM policy_info

|

FOR SYSTEM_TIME AS CURRENT TIMESTAMP - 1 YEAR;

|

| SELECT * FROM coverage;

| A consulta dessa visualização sempre retorna linhas que eram atuais A PARTIR DE um ano atrás.

| Assumindo um registro de data e hora atual de 2016-05-17-14.45.31.434235000000, a consulta retorna os

| mesmos resultados que os resultados que foram retornados no exemplo um.

20

IBM i: Administração de Banco de Dados

|

|

|

|

Restrições ao inserir, atualizar ou excluir dados em uma tabela temporal de

período do sistema

|

Restrições para cursores e UPDATE/DELETE WHERE CURRENT OF

|

|

|

|

|

|

Um cursor FOR UPDATE não pode ser definido se inclui uma especificação de período na tabela

identificada na cláusula FROM. O exemplo a seguir retorna um erro:

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Se a cláusula FOR UPDATE for removida da instrução DECLARE CURSOR e uma especificação de

período for definida, o cursor se tornará somente leitura. Se uma instrução UPDATE WHERE CURRENT

OF ou DELETE WHERE CURRENT OF for usada para tentar atualizar ou excluir linhas na tabela

temporal de período do sistema e sua tabela de históricos associada, um erro será retornado. O exemplo a

seguir retorna um erro:

|

|

|

|

A atualização retorna um erro porque ela implicitamente tenta atualizar linhas do tempo. A instrução

SELECT consulta explicitamente a tabela POLICY_INFO e consulta implicitamente sua tabela de históricos

associada, HIST_POLICY_INFO. As linhas em uma tabela de históricos que são acessadas implicitamente não

podem ser atualizadas.

|

Restrições para inserir, atualizar e excluir dados em uma visualização

|

|

|

|

|

|

|

Inserções, atualizações e exclusões não são permitidas em relação a uma visualização que tem uma

especificação de período definida. Por exemplo, a instrução UPDATE a seguir retornaria um erro:

|

|

|

|

|

|

|

|

|

|

|

|

|

A atualização retorna um erro porque ela implicitamente tenta atualizar linhas do tempo. No entanto, é