Teste

de

invasão

dispositivos móveis

com

De muitas maneiras o processo é semelhante ao de um ambiente

tradicional, mas com algumas pequenas diferenças ao longo do

caminho.

Lembre-se que em matéria de segurança, os dispositivos

móveis são tão diversos que são de uma quantidade

desconhecida. Você também precisa ter em mente como os

usuários desses dispositivos funcionam. Eles podem ser

extremamente móveis e isso significa que os dados e

comunicações podem estar fluindo em todas as direções e

maneiras diferentes, ao contrário das configurações de

escritório tradicional.

Então, como é o processo de teste quando os dispositivos

móveis? Aqui está uma visão geral de como avaliar esses

dispositivos.

Footprinting – Muitas das ferramentas de varredura que

examinamos em nossa fase footprinting podem ser usado para

localizar e identificar um dispositivo móvel conectado a uma

rede. Uma ferramenta como o Nmap, por exemplo, pode ser usada

para pegar a impressão digital de um sistema operacional em

muitas condições e retornar informações quanto à sua versão e

tipo.

Depois de encontrar os dispositivos móveis no ambiente,

certifique-se de anotar suas informações como endereço MAC,

endereço IP, versão, tipo e qualquer outra coisa de valor.

Scanning – Para dispositivos móveis conectados à rede que você

está avaliando, use um software como o Kismet para descobrir

quais redes sem fio os dispositivos estão procurando.

Exploitation – Use ataques de man-in-the-middle, spoofing, ARP

poisoning e outros mecanismos para atacar um dispositivo. Use

ataques

de

inserção

de

tráfego

para

identificar vulnerabilidades do lado do cliente de sistemas e

dispositivos vulneráveis ??ou manipular o tráfego capturado

para explorar servidores back-end.

Post Exploitation – Inspecione áreas de dados sensíveis em

dispositivos móveis para informações tais como o SMS (Short

Message Service) e os bancos de dados do histórico do

navegador. Note que as ferramentas forenses estão disponíveis

para telefones celulares podem extrair essa informação também.

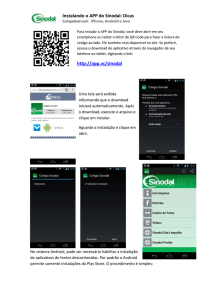

Pentest usando o Android

Uma outra opção que é possível para você usar em pentests é um

dispositivo móvel. Examinaremos as ferramentas que podem ser

instaladas no Android e que podem aprimorar nossas capacidades

para executar um teste completo.

Se você deseja tentar qualquer uma dessas ferramentas, você

precisará fazer root no seu telefone e certifique-se de ter

feito backup de seus dados.

Ferramentas de rede

IP Tools da AmazingByte é uma coleção de ferramentas

usadas para fornecer informações sobre diferentes

propriedades da rede, incluindo informações de

roteamento, configurações de DNS, configuração de IP e

muito mais.

LanDroid de Fidanov Networks é uma outra coleção de

ferramentas da informação de rede bem como ferramentas

de IP. Não é tão completo quanto o IP Tools, mas ainda é

útil e bem projetado.

The Network Handbook da Smoothy Education é um conjunto

de ferramentas e informações projetadas para auxiliar na

solução de problemas de rede, mas também pode ser útil

para obter informações sobre uma rede.

Fing da Overlook é um conjunto de ferramentas para

análise de rede que inclui a capacidade de auxiliar na

avaliação de segurança de rede, detecção de host e

algumas ferramentas Wi-Fi.

Mobile NM por Gao Feng é uma versão móvel do poderoso

scanner de portas e redes Nmap. A versão móvel opera

essencialmente com as mesmas capacidades que o Nmap

convencional.

Port Scanner por Catch 23 pode ganhar muitas das mesmas

informações que o resto das ferramentas nesta lista, mas

também inclui suporte para tecnologias como 3G e muito

mais.

Network Discovery por Aubort Jean-Baptiste é semelhante

ao Fing em muitos aspectos, mas com uma interface

diferente.

Packet Capture por Grey Shirts é tipo Wireshark, mas não

usa permissões de root para operar.

Packet Generator by NetScan Tools é um dos poucos

crafters de pacotes disponíveis para o sistema

operacional Android, e funciona de forma semelhante aos

crafters de pacotes comuns como hping.

Shark for Root por Elviss Kuštans é essencialmente uma

versão reduzida do Wireshark para Android. Ao contrário

de alguns outros sniffers, este requer acesso root no

dispositivo para funcionar corretamente. Você deve fazer

o download do Shark Reader para examinar o tráfego

capturado no telefone ou no tablet em que ele é

executado.

O Scanner UPnP da GeminiApps pode digitalizar e detectar

dispositivos Universal Plug and Play na rede. Isso

significa que outros computadores, dispositivos móveis,

impressoras e outros dispositivos podem ser revelados na

rede.

Intercepter-NG é um conjunto de ferramentas de rede que

tem a funcionalidade de várias ferramentas bem

conhecidas separadas e oferece uma alternativa boa e

única sobre outras ferramentas de sniffing.

NetCat para Android por NikedLab é simplesmente uma

porta do NetCat original para o sistema operacional

Android.

PacketShark da GL Communications é um aplicativo de

sniffer de pacotes. Suas características incluem uma

interface amigável de opções de captura, suporte

a filtro, visualização de captura ao vivo e carregamento

do Dropbox de arquivos capturados.

SharesFinder por srcguardian é um utilitário projetado

para encontrar compartilhamentos de rede no segmento de

rede local. Pode ser útil na localização de ações não

seguras ou desprotegidas.

Ferramentas de sequestro de sessão

(session hijacking)

DroidSheep por Andreas Koch trabalha como um

sequestrador de sessão para sites não criptografados e

permite que você salve cookies / arquivos / sessões para

análise posterior. Este não está disponível na Google

Play Store e deve estar localizada através de uma

pesquisa. O dispositivo deve ser root.

FaceNiff é uma aplicação que lhe permite sniffar e

interceptar perfis de sessão web através de redes Wi-Fi.

Esta ferramenta também não está disponível na Google

Play Store e deverá procura-la.

SSLStrip para Android (Root) por NotExists é um

aplicativo usado para segmentar sessões habilitadas para

SSL e usar links não

sniffar seu conteúdo.

habilitados

para

SSL

para

Negação de serviço

Service – DoS)

(Denial

of

Low Orbit Ion Cannon (LOIC) por Rifat Rashid é uma

ferramenta para rede de stress-testing causando um

ataque de negação de serviço contra um aplicativo de

destino. O LOIC executa um ataque de negação de serviço

(DoS) (ou quando usado por vários indivíduos, um ataque

DDoS) em um site de destino, inundando o servidor com

pacotes TCP ou UDP com a intenção de interromper o

serviço de um determinado host.

AnDOSid por Scott Herbert permite que os profissionais

de segurança para simular um ataque de DOS. AnDOSid

lança um ataque HTTP POST flood, onde o número de

solicitações HTTP torna-se tão grande que o servidor de

uma vítima tem problemas para responder a todos eles.

Easy Packet Blaster por Hunter Davis é outro utilitário

que é simples de usar, mas pode muito efetivamente

desligar um host de rede com o tráfego.

Scanners

WPScan para Android por Alessio Dalla Piazza é um

scanner de vulnerabilidade black-box para WordPress

escrito em Ruby que tenta encontrar vulnerabilidades de

segurança conhecidas em instalações WordPress.

O App Scanner da Trident Inc. é um utilitário projetado

especificamente para atacar aplicativos e suas

potenciais vulnerabilidades.

CCTV Scanner é um aplicativo projetado para localizar

câmeras em redes e fornecer informações sobre os

dispositivos.

NetCut por Fortiz Tools é usado para testar a segurança

de firewalls.

Ferramentas de SQL injection

DroidSQLi é uma ferramenta automatizada da injeção em

bancos MySQL para o Android. Ele permite que você teste

sua aplicação web baseada em MySQL contra ataques de

injeção SQL.

Sqlmapchik por Maxim Tsoy é uma multi-plataforma GUI da

ferramenta sqlmap.

dispositivos móveis.

É

usado

principalmente

em

SQLite Editor por Weavebytes é uma ferramenta de alta

qualidade e muito eficaz para avaliar e testar injeções

SQL em aplicações web.

Ferramentas de Proxy

SandroProxy by sandrob é usado para enviar seu tráfego

através de um proxy pré-selecionado para encobrir

ataques ofuscantes.

Psiphon não é realmente uma ferramenta proxy, mas uma

tecnologia VPN que pode ser usado para proteger o

tráfego de e para um dispositivo móvel. Ele pode ser

usado para proteger apenas o tráfego da web ou pode

encapsular todo o tráfego em um dispositivo através do

serviço.

Testes de aplicativos da Web

HTTP Injector por Evozi é usado para modificar pedidos

de e para sites e é útil na análise de aplicações web.

A HTTP Tool da ViBO foi projetada para permitir que o

testador execute solicitações HTTP personalizadas para

avaliar como uma aplicação responde.

Burp Suite é simplesmente uma porta da mesma ferramenta

versão desktop.

Leitores de arquivos de log

Syslog é usado para ler arquivos de log em um sistema

móvel.

ALog leitor é outro leitor de arquivo de log.

Ferramentas Wi-Fi

Wifite é uma ferramenta de craqueamento automatizado sem

fio para Android e a plataforma Linux. Ele pode quebrar

WEP e WPA, bem como redes habilitadas para WPS.

AirMon by Maxters é um aplicativo para detectar,

monitorar e pegar o tráfego sem fio.

WifiKill by Mat Development pode escanear uma rede e

encerrar hosts sem fio que ele descobre.

Wigle Wi-Fi Wardriving de WiGLE.net é uma versão da

mesma ferramenta para o ambiente desktop.

Kismet está disponível para Android e é uma versão da

popular ferramenta Linux.

Pentesting Suites

DSploit Scripts by jkush321 é um conjunto de ferramentas

que podem facilmente mapear sua rede, obter as

impressões digitais dos sistemas operacionais de hosts e

os serviços em execução, buscar vulnerabilidades

conhecidas, crackear os procedimentos de logon de muitos

protocolos TCP e executar ataques man-in-the-middle como

sniffing de senhas e manipulação de tráfego em tempo

real.

ZANTI é um kit de ferramentas de diagnóstico de rede

abrangente que permite auditorias complexas e testes de

invasão com o apertar de um botão. A zANTI oferece uma

ampla gama de varreduras totalmente personalizáveis para

revelar tudo, desde tentativas de autenticação, backdoor

e ataques de força bruta a banco de dados, DNS e

protocolos específicos, incluindo pontos de acesso

rogue.

Hackode por Ravi Kumar Purbey é outro conjunto de

ferramentas muito parecido com zANTI e dSploit em escopo

e poder.

Ficando anônimo

O Orbot é um aplicativo de proxy gratuito do Tor Project

que capacita outros aplicativos para usar a Internet com

mais segurança. O Orbot usa o Tor para criptografar o

tráfego da Internet e depois o esconde saltando através

de uma série de computadores em todo o mundo.

O Orweb do Guardian Project é um navegador web

particular projetado especificamente para trabalhar com

o Orbot e é gratuito. Pode ser um pouco lento, mas

oferece um alto grau de proteção e a maneira mais

anônima de acessar qualquer site, mesmo que seja

normalmente bloqueado, monitorado ou na Web oculta.

Incognito é um navegador da web criado para navegação

privada. Pode não ser tão seguro e privado como Orweb,

mas ainda é uma ótima opção para se ter disponível.

Contra medidas

Semelhante à proteção de desktops, servidores, redes e outros

equipamentos, você pode dar alguns passos básicos para tornar

os dispositivos móveis mais resistentes aos ataques. O que

está incluído aqui é uma orientação básica, mas não uma lista

abrangente de tudo o que pode ser feito:

A definição de senhas em todos os dispositivos móveis é

um requisito para todos os dispositivos que serão

conectados a uma rede corporativa e / ou armazenam dados

confidenciais. Vale a pena notar que a ativação de

certos recursos, como a criptografia, exigirá a

configuração de uma senha antes que eles funcionem.

Senhas fortes são recomendadas em todos os dispositivos.

Esta etapa é de particular importância porque muitos

dispositivos móveis permitem que você use métodos

diferentes para desbloquear o dispositivo diferente das

senhas. Muitos dispositivos permitem definir códigos

PIN, gestos e senhas alfanuméricas regulares.

Instale aplicativos antimalware para impedir a

propagação e a infecção de malware. Idealmente, o

aplicativo antimalware deve escanear não só o

dispositivo, mas também aplicativos recém-instalados e

e-mail para efeito máximo.

Use a criptografia em todos os dispositivos sempre que

possível para proteger o armazenamento interno e os

cartões SD. Esta é uma parte essencial da proteção de

dados em um dispositivo no caso de ser perdido ou

roubado. Observe que alguns dispositivos mais antigos e

sistemas operacionais mais antigos não oferecem suporte

à criptografia.

Certifique-se de que o dispositivo esteja sempre

atualizado com as atualizações de software mais

recentes. Isso pode ser problemático porque dispositivos

que são subsidiados por empresas sem fio, como a AT&T,

nem sempre recebem as atualizações mais recentes até

muito depois de serem lançadas. É o caso com

dispositivos subsidiados que rodam Android. O Google

lançará atualizações para o sistema, mas os provedores

podem liberá-las para seus usuários depois de até um ano

ou mais.

Evite instalar aplicativos de fontes desconhecidas. Nem

todos os aplicativos que podem ser instalados em um

dispositivo devem vir do Google ou da Apple. Muitos

podem ser baixados de vários sites. Embora muitas dessas

aplicações sejam legítimas, outras podem conter malware

ou causar outros problemas.

Faça uma cópia de segurança do dispositivo regularmente.

Evite fazer root ou jailbreaking em um dispositivo.

Embora possa parecer atraente para obter mais poder e

controle sobre um dispositivo, fazendo isso introduz

riscos de segurança.

Ative wipe remotos, se possível. Esse recurso, se

disponível, deve estar habilitado em dispositivos que

contenham dados confidenciais e que possam ser perdidos

ou roubados.

Verifique os aplicativos antes de fazer o download.

Alguns aplicativos podem ser prejudiciais ao seu

dispositivo móvel, seja por levar malware ou direcionálo para um site mal-intencionado que pode coletar suas

informações confidenciais.

Sugestões de livros:

Problemas

comuns

dispositivos móveis

com

Os dispositivos móveis são comuns. No entanto, um monte de

problemas comuns também ocorrem que poderiam ser maneiras

fáceis para um atacante causar danos:

Um dos problemas mais comuns com dispositivos móveis é

que muitas vezes eles não têm senhas definidas, ou as

senhas são incrivelmente fracas. Enquanto alguns

dispositivos oferecem sistemas biométricos simples de

usar e eficazes para autenticação em vez de senhas, eles

estão longe de ser um padrão. Embora a maioria dos

dispositivos suporte senhas, códigos PIN e autenticação

baseada em gestos, muitas pessoas não usam esses

mecanismos, o que significa que se o dispositivo for

perdido ou roubado, seus dados podem ser facilmente

acessados.

Conexões sem fio desprotegidas também são um problema

conhecido em muitos dispositivos e parecem ser piores em

dispositivos móveis. Isso é mais do que provável, devido

aos proprietários desses dispositivos estarem fora e em

busca de um ponto de acesso aberto e conectar sem levar

em conta se ele está protegido ou não.

Problemas de malware parecem ser mais um problema com

dispositivos móveis do que com outros dispositivos. Isto

é devido aos proprietários que transferem apps do

Internet com pouca preocupação que podem conter o

malware e não ter um scanner antimalware no dispositivo.

Os usuários negligenciam a instalação de software de

segurança em dispositivos móveis, mesmo que esse

software esteja prontamente disponível nos principais

fornecedores sem restrições e seja gratuito. Muitos

proprietários desses dispositivos podem até acreditar

que o malware não existe para dispositivos móveis ou que

eles são imunes.

Softwares descontinuados e desatualizados do sistema

operacional é um grande problema. Da mesma forma que os

sistemas de desktop, patches e correções para software

de SO móvel também são liberados de vez em quando. Esses

patches podem não ser aplicados por uma série de razões.

Quando isso acontece, os patches e atualizações que o

Google lança podem não funcionar nas versões alteradas

pelas operadoras. Nesse caso, você precisaria aguardar

que sua operadora faça alguma atualização para seu

dispositivo antes de poder aplicar o patch. Este

processo pode levar meses ou mesmo um ano e em alguns

casos nunca.

Muito parecido com o sistema operacional, pode haver

software no dispositivo que não está corrigido e está

desatualizado.

Conexões com a Internet podem estar ligadas e inseguras,

o que pode levar alguém a entrar no sistema da mesma

maneira que uma invasão outra sistema.

Os dispositivos móveis podem estar enraizados ou

jailbroken, o que significa que se esse dispositivo

estiver conectado à sua rede, pode ser uma maneira fácil

de introduzir malware em seu ambiente.

A fragmentação é comum em dispositivos Android.

Especificamente, isso se refere ao fato de que, ao

contrário do iOS, há um grande número de versões do

sistema operacional Android com diferentes recursos,

interfaces e muito mais. Isso pode levar a problemas de

suporte para a empresa devido à quantidade de variação e

inconsistência.

Embora estes sejam alguns dos problemas conhecidos que existem

nos dispositivos móveis, eles não representam necessariamente

o estado atual das ameaças e você deve fazer a devida

diligência se você estiver gerenciando um ambiente que permite

esses dispositivos.

Uma maneira de ajudá-lo a obter uma ideia geradl dos problemas

conhecidos na área móvel é usar o Open Web Application

Security Project (OWASP). OWASP é uma organização que mantém o

controle de várias questões, tais como preocupações de

aplicação web, e também mantém as listas top 10 de várias

questões, incluindo problemas de dispositivos móveis. Você

pode querer dar uma olhada através do site www.owasp.org,

periodicamente para aprender os últimos problemas que podem

estar aparecendo e que você pode usar em seu processo de

teste.

No entanto, ainda há mais uma área que os dispositivos móveis

realmente trouxe para a frente que precisamos dar uma olhada,

e que é o Bring Your Own Device (BYOD).

Traga seu próprio dispositivo /

traga seus próprios problemas

BYOD tem sido uma tendência ao longo dos últimos anos no mundo

dos negócios e tem acelerado em popularidade. Simplificando, o

conceito de BYOD é aquele em que os funcionários fornecem seu

próprio equipamento na forma de smartphones, laptops, tablets

e outros tipos de eletrônicos. Hoje em dia, quando os

funcionários trazem suas próprias coisas, é principalmente na

forma de tablets, smartphones, laptops e notebooks

simplesmente por serem pequenos e poderosos. Esses

dispositivos são conectados à rede corporativa e os

funcionários usam os dispositivos para fazerem seus trabalhos.

Hoje, muitos funcionários esperaram que eles sejam capazes de

usar seus smartphones e outros dispositivos pessoais, como

tablets no trabalho. O problema com esta situação é que manter

um ambiente seguro com o equipamento que a companhia não

possui e não pode ter toda a gerência sobre eles. Enquanto as

empresas tomaram medidas para definir sua posição sobre como

esses dispositivos serão autorizados a interagir com serviços

corporativos, ainda há preocupações. Os departamentos de TI,

por necessidade, têm de ser extremamente vigilantes sobre as

questões de segurança que podem aparecer neste ambiente.

Uma das maiores defesas que podem ser usadas inicialmente é

que a TI e a segurança detalhem claramente os requisitos que

cada dispositivo deve atender antes de serem usados no

ambiente corporativo. Por exemplo, uma política pode precisar

ser estabelecida, afirmando que os dispositivos atendem a

certos padrões, como patches, requisitos de antimalware,

requisitos de senha, aplicativos permitidos e bloqueados, bem

como requisitos de criptografia. Além disso, a empresa nunca

deve deixar de usar dispositivos de detecção de intrusão na

própria rede para controlar as atividades desses hosts quando

eles aparecem.

Na prática, duas coisas devem acontecer administrativamente

para garantir que as coisas sejam feitas corretamente. Em

primeiro lugar, deve existir uma política que estabelece as

responsabilidades do administrador do sistema em relação ao

seu manuseio de dispositivos móveis. Em segundo lugar, uma

política deve ser criada e tornada consciente para os usuários

finais para que eles compreendam a responsabilidade que vem

com seus dispositivos pessoais à rede.

Muitas pessoas que conectaram seus smartphones pessoais às

redes corporativas descobriram a maneira mais difícil

e

custosa por ter feito istozê-lo. Especificamente, tem

acontecido alguns casos em que os indivíduos que anexaram seus

próprios dispositivos pessoais na rede da empresa tiveram seu

telefone pessoal limpado, com todos os seus dados e outras

informações perdidas estavam armazenados neles. Por quê isso

aconteceu? Simplesmente imagine, um administrador do sistema

enviou um comando de limpeza remota para o dispositivo e

instruiu-o a limpar-se de todos os aplicativos e dados para

evita-lo de cair nas mãos erradas. Ou um administrador pode

ter encontrado o dispositivo e não reconhecê-lo, então limpou

como uma ação de resposta.

Para evitar o problema que vem com o apagamento remoto de

dispositivos de propriedade pessoal, as empresas devem fazer

os funcionários assinar um documento declarando que aceitam a

possibilidade de que isso possa acontecer.

A fim de tornar o BYOD e a integração de dispositivos móveis

mais fáceis, muitas empresas recorreram a soluções de software

de gerenciamento. Essas soluções permitem o rastreamento,

monitoramento e gerenciamento de dispositivos móveis no mesmo

sentido que as soluções de gerenciamento de ativos

empresariais tradicionais. As soluções incluem o software

Microsoft System Center Mobile Device Manager e a tecnologia

de gerenciamento MaaS360 da IBM.

Sugestões de livros:

Modelos de segurança mobile

Então, como os arquitetos mobiles construíram seus sistemas

com um olho voltado para resolver problemas de segurança?

Várias medidas foram tomadas, mas no geral tem havido uma

tentativa de abordar o problema da segurança através de cinco

áreas-chave, cada uma abordando um problema específico ou

necessidade:

O controle de acesso é usado para proteger dispositivos,

que inclui senhas, biometria e tecnologias de menor

privilégio, por exemplo;

A assinatura digital tornou-se parte do modelo de

aplicação da maioria, se não de todos os S.O. móveis.

Esse recurso permite que os aplicativos sejam assinados

para que eles possam ser verificados de que eles são

originários de um autor específico e não podem ser

manipulados sem que tais atividades sejam detectadas.

Embora a assinatura digital não seja necessária, o

Android não permitirá a instalação de aplicativos de

fontes desconhecidas por padrão. No iOS, aplicativos de

fontes desconhecidas não podem ser instalados, a menos

que o proprietário modifique ou use “jailbreaks” para

que o telefone permita isso;

A criptografia é outro componente vital do modelo de

segurança de um sistema operacional móvel. A

criptografia é empregada em dispositivos para garantir

que os dados sejam mantidos seguros no caso de um

dispositivo ser perdido, roubado ou comprometido. Embora

não consistentemente implementado em muitos dispositivos

móveis no passado, isso mudou, com o Android 6.0

(codinome Marshmallow), mesmo exigindo criptografia de

armazenamento por padrão;

Isolamento, que visa limitar o acesso de um aplicativo

tem, é uma questão importante abordada em dispositivos

móveis. Essencialmente, esta é uma forma de privilégio

mínimo para aplicativos, onde se você não precisa

acessar dados sensíveis ou processos, você não o fará.

O controle de acesso baseado em permissões funciona de

forma semelhante aos sistemas operacionais de servidor e

desktop. Esse recurso limita o escopo de acesso de um

aplicativo bloqueando as ações que o usuário pode

tentar, mas não foi concedido acesso a ele.

Sistema Operacional Android

do Google

Primeiro, vamos olhar para o líder de mercado, o Android, em

nossa exploração de sistemas operacionais móveis.

O Android foi lançado em 2003 nas mãos do Android Inc., que

foi adquirido pela Google em 2005. Desde o início, o sistema

operacional foi projetado para ser uma plataforma móvel que

não era apenas rico em recursos, poderoso e móvel, mas também

de código aberto. Como projetado, o Android pode ser instalado

em uma ampla gama de hardware, e suporta e se integra com

milhares de tecnologias avançadas de software. Ele também foi

projetado para se integrar com fontes de dados externas,

serviços em nuvem e outras tecnologias, bem como para executar

aplicativos localmente. Para fornecer esses recursos e fazê-lo

com segurança, o Google seguiu os cinco princípios mencionados

anteriormente. Isso resultou em segurança para usuários,

dados, aplicativos, o dispositivo e a rede em torno dele.

O Android

muitos de

idêntico

série de

começar a

é baseado diretamente no kernel do Linux e empresta

seus Design do sistema operacional. Embora não seja

ao sistema operacional Linux, ele compartilha uma

influências de design que você notaria se você

cavar no sistema operacional ou ajustar o sistema.

O Android foi projetado e criado com um modelo de segurança de

várias camadas que permite a flexibilidade essencial em uma

plataforma aberta, oferecendo proteção para usuários e

aplicativos.

Outro objetivo do sistema operacional é apoiar os

desenvolvedores e tornar a plataforma fácil de trabalhar e

fácil de envolver controles de segurança. Na prática, os

desenvolvedores devem ser capazes de chamar facilmente os

controles de segurança do sistema, e se eles são

desenvolvedores experientes, eles podem ajustar os controles

conforme necessário. Os desenvolvedores menos experientes ou

aqueles que não estão familiarizados com as configurações de

segurança adequadas são protegidos porque o sistema coloca as

configurações padrão no lugar para garantir que a segurança é

mantida.

Alguns dispositivos, como os de certas partes da Ásia,

foram exibidos como uma ameaça de segurança por terem malware

pré-instalado. Dispositivos da Huawei, por exemplo, foram

exibidos por ter malware na forma de rootkits neles quando

eles foram enviados.

Mas e os próprios usuários do dispositivo? O que o Android

oferece para protegê-los enquanto eles usam o sistema? Assim

como o Android foi desenvolvido para tornar mais fácil aos

desenvolvedores desenvolver e implantar aplicativos, o sistema

foi projetado com o usuário em mente. Para este fim, o sistema

foi desenvolvido com a expectativa de que os ataques

acontecessem, como o problema comum de malware, roubo de dados

e outros. Ele também foi projetado com a ideia de que os

próprios usuários podem tentar coisas que podem afetar

negativamente o sistema. Android foi projetado para permitir

que o usuário trabalhe com o sistema e fazer tarefas diárias,

mas não dar-lhes um alto nível de acesso. O Android não

permite que o usuário tenha acesso root para o sistema sem o

usuário deliberadamente anular essa proteção.

Se você tiver um dispositivo Android ou tiver lido sobre o

sistema operacional, você pode ter ouvido o termo “fazer

root”. Em poucas palavras, isso se refere a um processo de

obtenção de acesso root a um dispositivo. Normalmente, isso

envolve a execução de um aplicativo ou script que concede

acesso root ao usuário. Uma vez que o acesso é concedido, o

usuário pode fazer quase tudo o que quiser no sistema sem

restrição. No entanto, uma das desvantagens deste processo é

que o dispositivo está agora exposto a maior perigo de ameaças

externas também.

Design do Android

Android é composto por uma série de componentes que trabalham

juntos para fazer o trabalho do sistema. Cada componente do

sistema é auto-suficiente e se concentra em executar qualquer

tarefa que foi projetada para fazer. Cada componente

concentra-se em medidas de segurança para si e assume que

todos os outros componentes também estão fazendo o mesmo. Além

disso, em uma instalação normal, apenas uma pequena porção do

sistema operacional Android é executado com acesso root, sendo

este o kernel, e todo o resto é executado com menos acesso e

em uma sandbox de aplicativos para isolar e proteger cada

aplicativo.

Sandboxing é uma técnica comum usada no desenvolvimento de

aplicativos, e é muito eficaz no fornecimento de segurança,

estabilidade e isolamento. O sandboxing, como o nome indica,

limita o acesso de um aplicativo ou ambiente a uma parte

específica do sistema, criando essencialmente sua própria

“sandbox” para trabalhar. O Sandboxing não se limita a uma

plataforma ou tecnologia específica; Em vez disso, é um

conceito encontrado em muitas áreas implementadas de maneiras

diferentes, em tecnologias como Java, Android e navegadores da

web.

Então, quais são os componentes básicos do sistema operacional

Android?

Hardware do dispositivo – o Android é executado em uma ampla

gama de configurações de hardware, incluindo smartphones,

tablets e set-top boxes. Tenha em mente que esta lista de

hardware é muito curta e pode ser estendida substancialmente

para incluir outros dispositivos, como smartwatches.

Sistema operacional Android – O sistema operacional principal

é construído sobre o kernel do Linux. Todos os recursos do

dispositivo, como funções da câmera, dados GPS, funções

Bluetooth, funções de telefonia, conexões de rede e similares

são acessados através do sistema operacional.

Tempo de execução do aplicativo do Android – as aplicações do

Android são, na maioria das vezes, escritas na linguagem de

programação Java e executadas na máquina virtual Dalvik. No

Android 4.4 e superior, um substituto mais rápido para Dalvik

foi introduzido conhecido como Android runtime (ART). No

Android 5.0 e superior, o ART substituiu completamente Dalvik.

As aplicações Android estendem o sistema operacional Android

principal. Existem duas fontes primárias para aplicações:

Aplicativos pré-instalados – são aplicativos que vêm préembalados com o sistema operacional Android. Esses aplicativos

incluem itens como o Gmail, o Calendário e outros. Estes não

incluem o bloatware que vem pré-instalado de uma operadora

telefônica.

Aplicativos instalados pelo usuário – o Android oferece um

ambiente de desenvolvimento aberto que oferece suporte a

qualquer aplicativo de terceiros. O Google Play oferece aos

usuários centenas de milhares de aplicações.

O Google fornece um conjunto de serviços baseados em nuvem que

estão disponíveis para qualquer dispositivo Android

compatível. Os principais serviços são os seguintes:

O Google Play é um conjunto de serviços que permitem aos

usuários descobrir, instalar e adquirir aplicativos a partir

do seu dispositivo Android ou da Web. O Google Play facilita

que os desenvolvedores acessem usuários do Android e

potenciais clientes. O Google Play também fornece revisão da

comunidade, verificação de licenças do aplicativo, verificação

de segurança de aplicativos e outros serviços de segurança.

As atualizações do Android oferecem novos recursos e

atualizações de segurança para dispositivos Android, incluindo

atualizações pela Web ou via over-the-air (OTA).

Os serviços de aplicativos incluem estruturas que permitem que

aplicativos Android usem recursos em nuvem, como fazer backup

de dados e configurações de aplicativos e mensagens em nuvem

(cloud-to-device messaging – C2DM) para envio de mensagens.

Na prática, o Android provou ser flexível, aberto, adaptável,

portátil e altamente

personalizável.

estável,

bem

como

extremamente

Apple iOS

O segundo sistema operacional móvel mais popular no mercado é

o iOS da Apple, que está presente em vários dispositivos,

incluindo o iPod, iPad e iPhone. Assim como o Android é

baseado no kernel do Linux, o iOS é uma versão mais enxuta do

OS X para o Mac. Contudo, enquanto ele é baseado no OS X, que

é baseado no FreeBSD, não é totalmente compatível com Unix.

Ao contrário do Android, que abrange todos os cinco

componentes principais do design do sistema, iOS abrange

apenas quatro. Especificamente, aborda estas áreas:

Controle de acesso tradicional – O iOS fornece opções de

segurança de controle de acesso tradicionais, incluindo

opções de configuração de senha, bem como opções de

bloqueio de conta.

Proveniência da aplicação – Assim como os itens Android

que estão na Google Play Store têm sua verificação e,

portanto, confiável, no iOS é o mesmo tipo de acordo com

aplicativos criados por desenvolvedores aprovados pela

Apple, que têm a capacidade de assinar seu aplicativo

antes de colocá-lo na loja.

Criptografia – O iOS usa criptografia AES-256 acelerada

por hardware para criptografar todos os dados

armazenados no dispositivo, bem como criptografia

adicional para e-mail e outros serviços.

Isolamento – O sistema operacional iOS isola cada

aplicativo de todos os outros aplicativos no sistema e

aplicativos não são permitidos exibir ou modificar os

dados, a lógica ou similares uns dos outros.

Há algo para prestar atenção e expandir nesta lista, algo que

é mais do que parece, e que é a questão de proveniência do

aplicativo. Tanto o Android quanto o iOS usam isso para

garantir que os aplicativos que são instalados pelo usuário

vêm de fontes legítimas, ou seja, desenvolvedores aprovados.

No entanto, os usuários de dispositivos Apple não podem

instalar aplicativos não aprovados pela Apple em seu telefone,

como usuários do Android podem.

Mas com isso em mente, você pode ter visto um iPhone ou dois

executando um aplicativo ou outra coisa que não veio da App

Store. Então, como isso ocorre? Através de um processo

conhecido como jailbreaking. Então, o que é jailbreaking, e

como ele funciona? Vamos falar sobre isso um pouco.

Primeiro de tudo, você precisa entender que muitos fabricantes

de smartphones, tablets, consoles de jogos e outros sistemas

incluem gerenciamento de direitos digitais (DRM) em seus

produtos. DRM existe para controlar os tipos de software que

você pode executar em seu dispositivo, bem como preservar a

segurança em alguns casos. Este é o lugar onde jailbreaking se

encaixa. Jailbreaking é usado para contornar as restrições

impostas pelo DRM e permitem que você execute o que quiser

executar e fazer o que quiser no dispositivo.

Do ponto de vista técnico, o jailbreaking é simplesmente

aplicar um conjunto de patches no nível do kernel de um

sistema que permite que o proprietário do dispositivo execute

aplicativos não assinados. Esse processo também concede acesso

root ao dispositivo e remove as restrições associadas ao

acesso não-root.

Uma desvantagem deste processo é uma pequena coisa chamada

anular a sua garantia. Outra desvantagem é que você está

efetivamente abrindo o dispositivo com tanto acesso que tudo

pode ser executado sem restrições, incluindo malwares.

Sugestões de livros:

Modelos,

arquiteturas

e

objetivos de segurança em

sistemas operacionais móveis

A rápida adoção do dispositivo móvel no local de trabalho teve

duas consequências óbvias: aumento da produtividade e

capacidade, bem como aumento correspondente dos riscos à

segurança. Os arquitetos de dispositivos móveis sempre fizeram

um tradeoff entre segurança e os recursos, inclinando-se quase

sempre para novos recursos, deixando a segurança como

opção tardia. Embora novos recursos de segurança ajudaram a

reduzir um pouco os problemas presentes, muitos dos

dispositivos ainda têm problemas a serem resolvidos.

Uma grande parte de problemas nos ambientes empresariais é que

os dispositivos pertencentes a indivíduos transitam dentro e

fora do ecossistema empresarial. Os dispositivos que são

usados tanto para fins pessoais quanto empresariais acabam

misturando as necessidades de segurança e os tipos de dados de

ambas as áreas de uma maneira potencialmente insegura. Os

gerentes de segurança de muitas organizações tiveram de lidar

com dispositivos de propriedade pessoal acessando serviços

corporativos, exibindo dados corporativos e conduzindo

operações comerciais. O problema é que esses dispositivos

pessoais não são gerenciados pela organização, o que significa

que qualquer coisa armazenada neles não é gerenciada.

Objetivos da segurança mobile

Os sistemas operacionais móveis têm quatro opções,

basicamente: Blackberry, Windows Mobile, Google Android e

Apple iOS. Destes, os sistemas operacionais Apple iOS e Google

Android são de longe os mais comumente encontrados

nos dispositivos modernos. A fim de simplificar, iremos

discutir apenas iOS e Android.

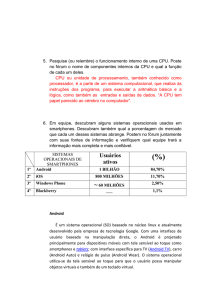

Dos sistemas operacionais móveis disponíveis, o sistema

operacional Android domina com cerca de 83 por cento da quota

de mercado. Segundo lugar no mercado é iOS da Apple com cerca

de 14 por cento e Windows e Blackberry possuir 2,6 por cento e

0,3 por cento, respectivamente.

Estima-se que cerca de 1,5 bilhões de dispositivos estejam

rodando o sistema operacional Android em todo o mundo, e essa

tendência não está mostrando sinais de desaceleração em breve.

Ambos os sistemas operacionais foram projetados para

solucionar algumas das ameaças e riscos mais básicos, como os

seguintes:

Ataques baseados na Web

Ataques baseados em rede

Malware

Ataques de engenharia social

Abuso de disponibilidade de recursos e serviços

Perda de dados maliciosa e não intencional

Ataques à integridade dos dados

Antes de analisar os modelos de segurança desses dois sistemas

operacionais, pode ser útil uma breve recapitulação de cada um

desses ataques em relação a dispositivos móveis:

Ataques na Web e na Rede – Normalmente são lançados por

sites maliciosos ou sites legítimos comprometidos. O

site de ataque envia conteúdo de rede mal formado para o

navegador da vítima, fazendo com que o navegador execute

uma lógica maliciosa escolhida pelo invasor.

Malware – Pode ser dividido em três categorias de alto

nível: vírus de computador tradicional, vermes de

computador e cavalo de Tróia. Assim como os sistemas

tradicionais, os malwares afetam os sistemas móveis e,

de fato, existem pedaços de malware projetados

exclusivamente para dispositivos móveis.

Ataques de Engenharia Social – Os ataques de engenharia

social como a tentativa de phishing para enganar o

usuário para que divulgue informações confidenciais. Os

ataques de engenharia social também podem ser usado para

atrair um usuário para instalar malware em um

dispositivo móvel. Em muitos casos, os ataques de

engenharia social são mais fáceis de realizar em

dispositivos móveis, em grande parte, devido à sua

natureza pessoal e ao fato de que eles já são usados

para compartilhar informações sobre mídias sociais e

outros serviços similares.

Perda de dados – A perda de dados ocorre quando um

dispositivo usado para armazenar dados sensíveis é

transportado por uma pessoa maliciosa ou é perdido.

Embora muitas dessas situações possam ser mitigadas

através de criptografia e limpezas remotas, o problema

ainda é muito sério.

Roubo de Dados – Este é um dos maiores problemas que

emergiram com dispositivos móveis, pois criminosos miram

nas informações que tem neles. Malware foi observado em

dispositivos móveis que rouba informações confidenciais.

Sugestões de livros:

Mesmo com bloqueio, falha em

aparelhos Samsung permite

execução de apps

A Samsung está trabalhando em uma correção para uma falha de

segurança na tela de bloqueio de alguns de seus dispositivos

Android, disse a empresa na quarta-feira (20/3) ao

site AllThingsD. A vulnerabilidade permite a um usuário pular

as medidas de segurança e executar qualquer aplicativo que

quiser.

A brecha foi identificada e reportada porTerence Eden, um

“entusiasta da tecnologia móvel”, como ele mesmo se descreve.

Eden também postou um vídeo em seu blog que demonstrava como a

falha poderia ser explorada.

“É possível desativar completamente a tela de bloqueio e obter

acesso a qualquer aplicativo – mesmo quando o telefone está

“seguramente” bloqueado com um padrão, PIN, senha ou detecção

de rosto”, disse.

Ainda de acordo com o blogueiro, o problema não é do sistema

operacional em si, mas está ligado ao modo como a Samsung

implementa o Android em seus aparelhos. “Só testei em um

Galaxy Note II executando Android 4.1.2 – e acredito que

também funcione no Samsung Galaxy SIII. E pode funcionar em

outros aparelhos da Samsung”, disse.

Eden afirmou ter reportado a falha à Samsung em fevereiro.

“Estamos cientes desse problema e liberaremos uma correção o

mais breve possível”, disse um representante da Samsung ao

AllThingsD. “A Samsung considera a privacidade e a segurança

dos dados do usuário a sua prioridade.”

Mesmo com bloqueio, falha em aparelhos Samsung permite

execução de apps – Mobilidade – IDG Now!.

Dez dicas para aumentar a

segurança dos dispositivos

móveis

Com o crescimento do uso de tablets e smartphones nas

empresas, incentivados pelo movimento Bring Your Own Device

(BYOD), que permite que os funcionários tragam para o ambiente

de trabalho seus dispositivos próprios, as informações

corporativas ficaram mais expostas. Para que os usuários

possam utilizar esses aparelhos com maior proteção, a

StoneSoft elaborou dez dicas para reforçar a segurança dos que

acessam constantemente a web móvel.

“Hoje, a internet pode fazer quase qualquer coisa e,

infelizmente, o crime organizado também encontraram uma terra

de oportunidades. Para o consumidor, o cibercrime pode parecer

uma ameaça distante, principalmente relacionada à espionagem

entre países ou de hackers contra grandes empresas”, alerta

Airamo, diretor de segurança da informação da Stonesoft. Ele

afirma que os usuários que acessam sites de compras online e

outros serviços na web móvel também podem ser prejudicados.

Airamo observa que as pessoas carregam atualmente dados

importantes nos smartphones, tanto pessoais quanto informações

sensíveis da empresa, o que exige que o mercado corporativo e

usuários adotem medidas de segurança para não ser vítima do

ataques.

O executivo da Stonesoft adverte que “o malware também pode

danificar o dispositivo móvel e as informações armazenadas

cair nas mãos de pessoas erradas, uma vez que é fácil roubar

esses aparelhos.

Veja abaixo dez dicas para aumentar a segurança desse

terminais:

1 – Atualize regularmente programas e o sistema operacional do

dispositivo móvel. Normalmente, as atualizações são enviadas

automaticamente. Porém ao escolher um novo aparelho,

certifique-se de que os upgrades estão disponíveis para o

ambiente do modelo em questão.

2 – Instale em seu dispositivo software apenas de fontes

confiáveis, como de lojas de aplicativos como a App Store,

Google Play ou Loja Nokia.

3 – Cuidado com compras de aplicativos porque eles podem ser

muito caros.

4 – Esteja ciente das permissões concedidas pelas diferentes

aplicações. De vez em quando, você deve rever todos os

direitos de usuários e políticas de privacidade que são

aceitos.

5 – Altere o código de acesso padrão e PIN do cartão SIM Card.

6 – Se seus dispositivos móveis suportam criptografia de

dados, você deve ativar esses recursos.

7- Conecte os dispositivos móveis a um serviço online que pode

remotamente localizar aparelhos perdidos ou roubados e, se

necessário, realizar uma limpeza remota para apagar seus

dados.

8 – Em caso de furto ou roubo, você deve informar

imediatamente à operadora para evitar uso indevido do aparelho

e que os dados sejam transferidos para um novo cartão.

9 – Quando trocar de dispositivo por um mais novo remova todas

as informações pessoais e restaure as configurações originais

de fábrica. Você também deve remover todas as informações de

cartões SIM e cartões de memória antigos.

10 – Realize cópias regulares de todos os dados do dispositivo

móvel. Os serviços em nuvem são muito úteis para esta

finalidade, mas você não deve enviar informações como um

empregado sem permissão.

Dez dicas para aumentar a segurança dos dispositivos móveis –

Tecnologia – CIO.

FBI alerta sobre spyware

comercial que agora infecta

aparelhos Android

Um recente aviso do FBI sobre malware noAndroid inclui a

versão móvel do spyware que foi vendida para a execução de

leis e governos, demonstrando como tais aplicações comerciais

podem representar uma ameaça para as empresas privadas e

consumidores.

O Internet Crime Complaint Center, do FBI, disse nesta semana

que o FinFisher estava entre os mais recentes malware que

chamaram sua atenção, junto com um cavalo de Tróia chamado

Loozfon. Para infectar celulares, os criminosos estavam

enviando mensagens de texto com links que levam para um site

malicioso.

O FinFisher tem sido utilizado por algum tempo para

comprometer computadores pessoais. A versão comercial foi

originalmente vendida como spyware para a aplicação da lei e

governos em quase uma dúzia de países.

“O FinFisher é um excelente exemplo sobre o que é tão

arriscado sobre as agências governamentais usarem ferramentas

de software que podem ser utilizadas para fins maliciosos”,

Stephen Cobb, segurança evangelista para a ESET, disse por email. “Há uma ironia enorme em um aviso do FBI sobre um

software desenvolvido para fins de aplicação da lei ser agora

uma ameaça para os nossos telefones Android.”

A versão Android do FinFisher permite que cibercriminosos

assumam o controle de um dispositivo e monitorem seu uso para

roubar informações pessoais, tais como IDs de usuário e senhas

para sites bancários online. O Loozfon rouba listas de

contatos e o número do telefone infectado. Os criminosos usam

tais informações para criar mensagens de texto convincentes

para atrair mais pessoas para sites maliciosos.

Ambos malware tiram vantagem das vulnerabilidades dentro do

WebKit, um mecanismo de layout de código aberto usado no

Safari, da Apple, e outros navegadores, como o Google Chrome,

disse Daniel Ford, diretor de segurança da empresa de

segurança móvel Fixmo. Nesse ponto, FinFisher e Loozfon são

semelhantes aos outros malware Android para roubo de dados.

O FinFisher, desenvolvido pelo Gamma Group, do Reino Unido,

foi descoberto pela primeira vez em julho, em Bahrein, onde

foi usado para espionar ativistas dentro do reino do Golfo

Pérsico. Gamma negou ter vendido o software para o Bahrain. Em

agosto, a fornecedora de segurança Rapid7 encontrou servidores

de comando e controle em outros 10 países: Estados Unidos,

Indonésia, Austrália, Catar, Etiópia, República Checa,

Estônia, Mongólia, Letônia e Dubai.

Marcus Carey, pesquisador de segurança da Rapid7, disse que

não viu nenhuma evidência de que o FinFisher esteja sendo

amplamente utilizado no mercado móvel. “Não sabemos se o

FinFisher está dentro ou fora de controle”, disse Carey.

“Alguns dos relatos que eu vi fazem parecer que ele está em

toda parte.”

LoozFon é o perigo maior, disse Rapid7. Descoberto há dois

meses, os criminosos estão enviando links com textos que

prometem altos salários para trabalhar em casa. “Esse tipo de

malware é muito comum no mercado Android”, disse Carey.

A Rapid7 não sabe dizer quantos telefones podem ter sido

comprometidos com o LoozFon, disse Giri Sreenivas, vicepresidente e gerente geral da empresa. O cavalo de Tróia

provavelmente está sendo amplamente utilizado em aplicações

móveis falsificadas encontradas em desagradáveis mercados

online fora dos EUA.

A maioria das infecções de celular

ocorre quando aplicativos falsos de mercados Android são

baixados, especialmente da China e da Rússia, disse a McAfee.

O risco de malware nos telefones Android é uma preocupação

crescente. Um estudo divulgado este ano pela Symantec

constatou que 67% das grandes empresas estavam preocupadas com

o malware se espalhando de dispositivos móveis para redes

internas.

A McAfee informou ter encontrado 7000 malware visando a

plataforma Android nos primeiros três meses do ano, contra

1.000 para outros sistemas operacionais móveis. Por

comparação, o número total de malware descoberto em meados de

2011 foi na ordem das centenas, disse a empresa de segurança.

Parte do aumento foi devido a melhorias na detecção.

Apesar da crescente ameaça, operadoras e fabricantes de

aparelhos Android continuam a fazer um mau trabalho em

atualizar o software, mostram estudos recentes.

Fonte: IDG Now!

Expansão de Adware no Sistema

Android

Entre o início de julho e o final de setembro, pesquisadores

da FortiGuard Labs relataram um aumento acentuado em adware

para Android, com novas evidências sugerindo que o trojan

bancário móvel Zitmo (Zeus-in-the-Mobile) está evoluindo para

um botnet. Nesse contexto, foi feita a detecção de crackers

romenos que estariam realizando, em grande escala, varreduras

em busca de vulnerabilidades da web.

Adware para o Sistema Android em

Plena Ascensão

Nos últimos três meses, a FortiGuard Labs informou que foi

registrado um aumento no Android baseado em adware móvel com

um volume de atividade comparável à Netsky.PP, um dos

geradores mais infames e prolíficso de spam encontrados na

história da Internet. Duas variantes de adware, conhecidas

como Android/ NewyearL e Android/Plankton tem conseguido se

infiltrar em várias aplicações que incorporam um conjunto de

ferramentas comuns para anúncios indesejados, que são exibidos

na barra de status do celula;, eles acompanham o usuário

através do seu número IMEI e liberam ícones no desktop do

dispositivo.

“O aumento de adware no Android pode, provavelmente, ser

atribuído a usuários que instalam em seus dispositivos móveis

aplicações legítimas que contêm o código adware incorporado.

Ele sugere que alguém ou algum grupo esteja tentando ganhar

dinheiro, provavelmente a partir de programas de publicidade

afiliados desonestos”, diz Guillaume Lovet, gerente sênior da

FortiGuard, Fortinet Response Threats Team Labs.

Estes tipos de aplicações requerem muitos exigências

desnecessárias para uma aplicação normal, indicando que há uma

agenda escondida. Tal solicitação de dados inclui a permissão

para acessar partes do dispositivo que são irrelevantes para a

aplicação, para ter acesso ao histórco de navegação do mesmo,

dados de contato, registros telefônicos e de identidade, além

de arquivos de log do sistema.

A Sofisticação do Trojan Zitmo

Zitmo (ou Zeus-in-the-mobile) é o componente móvel de alta

notoriedade do Trojan bancário ZeuS, que contorna autenticação

de dois fatores, interceptando códigos de confirmação a partir

de SMS para acessar contas bancárias. As novas versões para

Android e Blackberry têm agora acrescentado caraterísticas de

botnet, dentre elas, a capacitação dos cibercriminosos para

controlar o cavalo de Tróia através de comandos de SMS.

“A nova versão do Zitmo já pode estar em estado selvagem na

Europa e na Ásia. Enquanto nós estamos detectando apenas

alguns exemplos do malware nessas regiões, é o que nos leva a

acreditar que o código esteja, atualmente, sendo testado por

seus autores ou implantado por muitos ataques direcionados”,

complementou o pesquisador Lovet.

Como mais bancos e comerciantes on-line lançaram o sistema de

autenticação de dois fatores (geralmente através do uso de um

código de SMS para trazer o segundo fator de autenticação e

confirmar a transaçã), os usuários de Android e Blackberry

devem estar atentos porque a qualquer momento a sua

instituição financeira poderá pedir para instalar o software

em seu dispositivo de acesso a web, pois isso é algo que os

bancos raramente solicitam de seus clientes.

Crackers Romenos e Vulnerabilidade

no phpMyAdmin

Nos últimos três meses, a FortiGuard Labs detectou

verificações em grande escala para a vulnerabilidade em

questão. Essas verificações foram realizadas por meio de uma

ferramenta desenvolvida por crackers romenos a procura de

servidores Web que executam versões vulneráveis do software de

administração do MySQL (phpMyAdmin), com a finalidade de

assumir o controle desses servidores.

A ferramenta, chamada ZmEU, contém seqüências de código no que

se refere a carga AntiSec, o movimento global iniciado por

elementos que compuseram o Anonymous e o Lulzsec no ano

passado. Essas checagens estão sendo realizadas em todo o

mundo e, em setembro, quase 25 por cento dos sistemas de

monitoramento da FortiGuard detectaram a realização de pelo

menos uma varredura por dia.

Fonte: Under-Linux

Mobile Banking: Tendências e

Riscos Ocultos

Enquanto

aplicativos

bancários

móveis

estão crescendo rapidamente em termos de popularidade, 68 por

cento dos proprietários de smartphones, que ainda não adotaram

estas aplicações estão atrasados devido aos temores em relação

a segurança, enquanto que apenas 12 por cento acreditam que o

esforço de baixar e instalar esses aplicativos não justifica a

conveniência, de acordo com algumas considerações da

Metaforic.

Em contrapartida, apenas 14 por cento dos entrevistados

disseram que as preocupações de segurança impediram-nos de

usar o PC baseado em serviços bancários online. Esses

consumidores podem estar certos ao se preocupar. Sendo assim,

a Juniper Research descobriu que o malware para Android

representa um percentual de até mais de 3.325 por cento (um

dado assustador), e um outro estudo mostra que 92 por cento

dos top apps do iPhone apresentam comprometimento, indicando

que o ambiente móvel é potencialmente mais perigoso do que o

ambiente de PC clássico.

Mesmo com proteção por senha, um aplicativo ainda pode

potencialmente ser comprometido via reembalagem, ataques

direcionados através de drive-by downloads, ataques man-inthe-middle, keyloggers, e outras técnicas nefastas. Além

disso, a maioria dos consumidores não executa todos os

processos de segurança em seus smartphones, como soluções

anti-vírus e afins. Além disso, um estudo recente mostra que

essas proteções móveis pegam apenas de 20 a 80 por cento

[NCSU-DSC].

“Como a conveniência dos smartphones alimenta a crescente

popularidade de aplicativos de mobile banking, é claro que o

usuário médio não pode compreender os riscos envolvidos, e não

está levando a segurança a sério e nem seguindo os passos

necessários para proteger seus dispositivos móveis”, disse Dan

Stickel, CEO da Metaforic. “A menos que os aplicativos móveis

sejam imunizados contra modificações indesejadas, os usuários

e os bancos enfrentam potencialmente desconcertantes riscos

financeiros. É apenas uma questão de tempo até que uma

violação grave ocorre.”

Na verdade, o Gartner informou agora os primeiros prejuízos

bancários anunciados referentes a apps, e parece provável que

os compromissos vão subir junto com a popularidade e as

capacidades destes aplicativos móveis. Em junho, a McAfee

informou que mais de $ 78 milhões foram roubados através de

servidores automatizados de back-end referente a segmentação

de contas online das pessoas. Porém, isso é apenas uma parte

dos prejuízos causados pelos bankers, pois as más investidas e

os danos são bem maiores do que possamos imaginar.

Fonte: Under-Linux

4

tecnologias

transformar a TI

que

vão

Social, mobilidade, cloud computing e informação. Estas são

quatro tendências tecnológicas que vão mudar a forma como as

empresas atuam em seu dia a dia, de acordo com o Gartner. Em

coletiva de imprensa realizada nesta terça-feira (03/04),

durante lançamento do evento Gartner Data Center –

Infrastructure & Operations Summit, que ocorre em São Paulo,

capital, Cassio Dreyfuss, vice-presidente da empresa, detalhou

os quatro aspectos. De acordo com o executivo, atualmente os

setores que mais se adequam a essas melhores práticas são o

financeiro – que é atuante e tira partido de maneira ativa -,

a indústria de seguros, varejo, educação e saúde.

As empresas brasileiras, que registraram aumento de 12,5% no

orçamento de TI em 2011, devem ter em mente que tecnologia é

um investimento que aumenta a produtividade dos negócios.

“Como bola da vez, o País passa por um período indisciplinado

em que os profissionais do setor devem saber fazer gestão das

ferramentas e não apenas aplicá-las e cuidar da manutenção”,

afirmou.

Assim, eis os quatro pontos em que as empresas devem prestar

mais atenção (e investimentos) na visão do Gartner:

Social: deve-se construir uma estratégia de mídias sociais e

integrá-la com o Business Intelligence e com as estratégias de

colaboração. Dreyfuss explicou que essa área é tão grande e

tão ampla que é necessário a gestão. “É preciso desenhar

processos estruturais que garantam que o desempenho será o

projetado.”

Mobilidade: o movimento traga seu próprio dispositivo (bring

your own device, Byod) é o grande responsável por esse tópico.

Aqui, os setores de TI devem trabalhar com o departamento de

marketing para identificar aplicações e estratégias que

aprimoram a experiência de usuário ou suporte a novas ofertas.

“Esse movimento permite que os profissionais sejam mais

criativos”, afirmou David Coyle, vice-presidente de pesquisas

do Gartner, apesar de todos os problemas de segurança que esse

modelo pode causar.

Cloud computing: as companhias devem desenvolver estratégias e

planos para se moverem em direção a uma arquitetura que

facilite a adoção do modelo. Neste segmento, o executivo

apontou que os brasileiros ainda estão atrasados. “A relação é

a mesma que os CIOs tiveram com o outsourcing há 20 anos.

Acham que vão perder a importância dentro das empresas, o que

não é verdade. Eles devem aplicar as tecnologias aos negócios

e não apenas executá-las.”

Informação: “Esqueça o que você aprendeu em gestão de dados.

Dados estruturados não servem mais. Novos desafios surgem com

o Big Data”, afirmou Dreyfuss.

Fonte: Information Week