METASPLOIT: um cenário de intrusão

Alex Sander de Oliveira Toledo1

Vinícius Augusto Celestino Souza2

RESUMO: Este trabalho apresenta uma análise dos principais aspectos relacionados à segurança da informação no que diz respeito à intrusão ou mecanismos

para teste de penetração em um ambiente computadorizado, evidenciando as maneiras de como ocorre uma invasão via rede de computadores através do

framework Metasploit.

PALAVRAS-CHAVE: Segurança da Informação. Metasploit. Segurança. Redes de Computadores.

1INTRODUÇÃO

2 VISÃO GERAL DE SEGURANÇA DA INFORMAÇÃO

A segurança da informação tornou-se uma área impres-

A tecnologia da informação cresce exponencialmente a

cindível dentro de todas as organizações, uma vez que a in-

cada ano, milhares de versões de software são lançadas cons-

formação é um dos bens de maior valor para uma empresa. A

tantemente, processadores, HD’s, memórias estão cada vez

segurança da informação, apesar de aparentar ser de respon-

mais potentes, com isso o poder de processamento de uma

sabilidade exclusiva do setor de tecnologia, é possível observar

máquina pode chegar a limites até então não imagináveis.

que ela é também, de responsabilidade de cada pessoa que

faz parte de uma organização.

Logo os riscos envolvendo o sigilo e segurança da informação começa também a tomar outro curso. Quando mencionamos

Logo, para que isso ocorra é necessário que as normas pre-

o que é segurança da informação, logo pensamos em aspectos

sentes na política de segurança, sejam objetivas e claras, e que

somente de tecnologia, como hardware ou software, porém é im-

estejam difundidas dentro da cultura organizacional. Segundo Ca-

portante lembrar que o capital humano, ou seja, as pessoas tam-

ruso (1999, p.49) “a política de segurança é um contínuo proces-

bém têm uma parcela de responsabilidade na segurança dos ati-

so de revisão, que é válida para toda organização, implantadas

vos da informação em uma empresa, organização ou instituição.

como regras claras e objetivas e sustentada pela alta hierarquia”.

Uma das maneiras de se proteger os ativos organizacionais

E mesmo assim vemos que às vezes os profissionais ainda são

é definir e implantar logo de início uma boa política de segurança .

negligentes quando se fala em segurança da informação.

Uma das ameaças que podem colocar em risco a seguran-

Segundo Caruso e Steffen (1999, p.102) política de segurança é:

ça da informação em uma organização é a intrusão. A intrusão é

“Um conjunto de diretrizes gerais destinadas a gover-

uma maneira que máquinas ou pessoas utilizam para invadir um

nar a proteção a ser dada a ativos da companhia. As

sistema ou uma rede de computadores para se apoderarem de

consequências de uma política de segurança imple-

informações de empresas, organizações e instituições. Logo, os

mentada corretamente podem ser resumidas em três

testes de intrusão são maneiras de se verificar previamente possí-

aspectos: Redução da probabilidade de ocorrência;

veis falhas em um sistema, a fim de que, depois de identificadas,

Redução dos danos provocados por eventuais ocor-

sejam corrigidas e monitoradas para que se possa manter a inte-

rências; criação de procedimentos para se recuperar

gridade, confiabilidade e disponibilidade do sistema.

de eventuais danos.”

Ao se realizar este tipo de teste, pretende-se verificar o quanto

vulnerável está o sistema e assim adotar, de maneira efetiva, políticas para defesa contra invasores ou ameaças potenciais.

Este artigo apresenta uma prática de utilização da ferramenta Metasploit como um modelo de intrusão e verificação de

3 VISÃO GERAL DO FRAMEWORK METASPLOIT

O framework Metasploit é uma ferramenta que auxiliam

profissionais e empresas na realização de teste de penetração em sistemas e redes.

falhas dentro de um sistema de informação, expondo suas ca-

O Metasploit é também um sistema open source desenvol-

racterísticas e aplicação na administração da segurança com-

vido e mantido pela empresa Rapid7 e outros desenvolvedores

putacional e na criação de teste de vulnerabilidade.

autônomos, que utiliza seu próprio banco de dados com deze-

168 | PÓS EM REVISTA DO CENTRO UNIVERSITÁRIO NEWTON PAIVA 1/2012 - EDIÇÃO 5 - ISSN 2176 7785

nas de possibilidades de testes de sistemas.

contras os ativos de TI e expõe as ameaças na segurança de

Conforme o site metasploit.com3, a ferramenta é líder em

testes de penetração, e que, além disso, fornece informações

sobre vulnerabilidade de segurança em várias plataformas, sistemas operacionais, servidores e assim contribuir para que os

dados ou infraestrutura;

Administrador de TI e segurança de rede – Realiza teste

de invasão dentro de sua própria rede;

Engenharia de qualidade – Identifica vulnerabilidades em

desenvolvedores escrevam seus códigos com mais segurança.

sua aplicação, especialmente em recursos de terceiros;

3.1HISTÓRIA DO FRAMEWORK METASPLOIT

assim contribuir para segurança tanto no sistema de detecção

IDS/IPS – Ajuda a entender como funciona o Metasploit e

Em um projeto que teve início em 2003, HD Moore4 que-

de intrusão (IDS) quanto sistema de prevenção de intrusão (IPS).

ria trazer para a comunidade open source uma ferramenta que

fosse útil para realização de teste de segurança. A primeira ver-

4 CENÁRIO DE INTRUSÃO

são foi escrita na linguagem Perl Scripting e teve participação de

Para demonstrar um teste de vulnerabilidade de um siste-

mais dois desenvolvedores.

ma, foram utilizadas duas máquinas virtuais pertencentes a uma

Como a linguagem de programação possuía algumas limi-

mesma faixa de IP. A máquina utilizada para mostrar as vulnera-

tações, em 2005 foi dado o início de migração para a linguagem

bilidades é a Back Track (Sistema Operacional Linux), máquina

de programação Ruby, que é utilizada até hoje.

essa contendo o framework Metasploit, que é o responsável por

E foi então, que em 2009, a Rapid7, empresa de gestão de

viabilizar a demonstração de testes de penetração ou pen-test.

soluções em vulnerabilidade, adquiriu o framework Metasploit. E

De outro lado uma máquina também Linux chamada Metasploi-

que, conforme o site metasploit.com, a empresa hoje mantém a

table, que é uma máquina com algumas vulnerabilidades de

ferramenta em processo de desenvolvimento, principalmente para

portas e serviços já configurados, para permitir a realizações e

soluções comerciais e para profissionais de segurança em TI.

simulações de teste.

3.2 APLICAÇÕES DO FRAMEWORK METASPLOIT

4.1RELATOS DOS TESTES DE INTRUSÃO

O framework Metasploit possui diversas aplicações que são

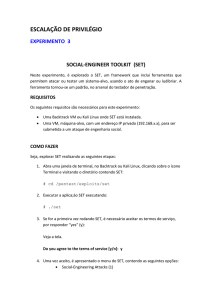

Para visualizar algumas vulnerabilidades do sistema, foi utili-

úteis para tanto para empresas como para consultores ou CISO

zado um escaneamento através opção Quick Scan (OS detect).

(Chief Information Security Officer). Conforme o site metasploit.

Esta opção identifica o sistema operacional e suas possíveis vul-

com o Metasploit permite a verificação dos seguintes assuntos:

nerabilidades (figura 1).

Verificador de Penetração – Realiza testes de penetração

Neste caso, será utilizado um IP já conhecido para efetuar-

mos o teste (figura 2).

PÓS EM REVISTA DO CENTRO UNIVERSITÁRIO NEWTON PAIVA 1/2012 - EDIÇÃO 5 - ISSN 2176 7785 l 169

Após o escaneamento o Framework Metasploit será utiliza-

na máquina (figura 3). Note também que o próprio Framework

do para identificar qual o sistema está sendo utilizado na máqui-

mostra uma mensagem sugerindo os Exploits ou pontos que

na explorada, bem como todos os serviços que estão instalados

podem ser explorados naquele sistema (figura 4).

O próximo passo, utilizando o framework, através da varredu-

aberta- uma sessão direta com alguma porta (figura 5).

ra por portas, será feita uma penetração no sistema operacional e

O framework agora descobre uma vulnerabilidade através

de um serviço disponível na máquina, que está sendo testada e

em seguida abrirá uma sessão com ela, através de um WebApp

(figura 6).

170 | PÓS EM REVISTA DO CENTRO UNIVERSITÁRIO NEWTON PAIVA 1/2012 - EDIÇÃO 5 - ISSN 2176 7785

Então agora possuímos acesso direto a máquina e podemos acessar de qualquer lugar e explorar os seus recursos.

CONCLUSÃO

Os testes de penetração têm por finalidade verificar de maneira efetiva e preventiva as principais ameaças e pontos fracos

de um sistema antes de ser implantado. Desta maneira, pretende-se minimizar os riscos e ameaças que o sistema pode sofrer.

Ao tratarmos a informação como um bem de alto valor para a organização, é de grande importância que todo o ambiente computacional esteja seguro e que os pontos vulneráveis estejam

identificados e tratados.

O framework Metasploit visa melhorar e ajudar a manter a

qualidade também na fabricação de software, permitindo que os

sistemas possam ser testados e homologados antes de ir para

o ambiente de produção.

Por fim, ao ter esses cuidados, poderemos garantir maior

disponibilidade do sistema, integridade das informações e confiança dos usuários. Além disso, ao expormos as vulnerabilidades de um sistema, estaremos defendendo todo o ambiente de

produção, agregando confiabilidade ao produto e tomando medidas corretivas com antecedências.

REFERÊNCIAS BIBLIOGRÁFICAS

CARUSO, Carlos A. A., STEFFEN, Flavio Deny. Segurança em Informática e de Informações. São Paulo. Senac/SP, 1999.

METASPLOIT: consultas e serviços. 2011. Disponível em: <http://www.

mestasploit.com>. Acesso em: 29 set. 2011

PEIXOTO, Mário C. P. Engenharia Social e Segurança da Informação na Gestão Corporativa. Rio de Janeiro: Brasport, 2006.

SILVA, Pedro Tavares; CARVALHO, Hugo; TORRES, Catarina Botelho.

Segurança dos Sistemas de Informação: Gestão Estratégica da Segurança Empresarial. Portugal. Centro Atlântico, 2003.

NOTAS DE RODAPÉ

1 Coordenador e Professor do Curso de Bacharelado em Sistemas de

Informação do Centro Universitário Newton Paiva

2 Graduando em Bacharelado em Sistemas de Informação do Centro

Universitário Newton Paiva

3 http://www.metasploit.com

4 O projeto de HD Moore (chefe de arquitetura e segurança da Rapid7)

consistia em trazer para o campo computacional uma ferramenta eficaz

para auxiliar os desenvolvedores e chefes de segurança efetuarem teste

em seus software de maneira rápidas e com boas práticas.

PÓS EM REVISTA DO CENTRO UNIVERSITÁRIO NEWTON PAIVA 1/2012 - EDIÇÃO 5 - ISSN 2176 7785 l 171