P

Pró-Reitoria de Pós-Graduação e Pesquisa

Lato Sensu em Perícia Digital

Trabalho de Conclusão de Curso

INVESTIGAÇÃO FORENSE SOBRE O APLICATIVO

WHATSAPP EM DISPOSITIVOS ANDROID

Autor: Alex Masson Sandrim

Orientador: Prof. Msc. Marcelo Beltrão Caiado

Brasília - DF

2014

Alex Masson Sandrim

INVESTIGAÇÃO FORENSE SOBRE O APLICATIVO WHATSAPP EM

DISPOSTIVOS ANDROID

Artigo apresentado ao curso de pósgraduação em Perícia Digital da

Universidade Católica de Brasília como

requisito para obtenção do título de

especialista em Perícia Digital.

Orientador: Prof. Msc. Marcelo Beltrão

Caiado

Brasília

2014

Artigo de autoria de Alex Masson Sandrim, intitulado “INVESTIGAÇÃO

FORENSE SOBRE O APLICATIVO WHATSAPP EM DISPOSITIVOS ANDROID”,

apresentado como requisito parcial para obtenção do grau de especialista em Perícia

Digital da Universidade Católica de Brasília, em Out 2014, defendido e aprovado, pela

banca examinadora abaixo assinada:

________________________________________

Professor Msc. Marcelo Beltrão Caiado

Orientador

Curso de Perícia Digital – UCB

________________________________________

Professor Msc. Paulo Roberto Corrêa Leão

Examinador

Curso de Perícia Digital – UCB

Brasília

2014

Dedico este trabalho à Deus, minha família

e minha noiva que sempre me apoiaram

em todos os momentos.

1

INVESTIGAÇÃO FORENSE SOBRE O APLICATIVO WHATSAPP EM

DISPOSITVOS ANDROID

Alex Masson Sandrim

Resumo:

Esta pesquisa empírica desenvolveu estudos sobre técnicas de perícia forense acerca

da utilização do aplicativo WhatsApp no sistema operacional Android, com o propósito

de entender a arquitetura deste aplicativo de Instant Messenger no sistema da Google,

visto que ele é consumido por um grande número de usuários de smartphones, sendo

uma excelente fonte de evidências para a investigação forense.

Verificou-se os diretórios que o sistema Android utiliza para instalação de aplicativos,

as restrições e formas de acesso à estes locais. Também foram analisados os

principais arquivos que o WhatsApp utiliza para armazenar as informações de

mensagens de texto, arquivos enviados e recebidos e contatos.

A metodologia empregada foi um estudo de caso, em que um smartphone foi periciado

utilizando duas ferramentas: WhatsApp Xtract e UFED 4 PC. Após a extração dos

dados verificou-se o resultado, comparando os dados que foram apresentados em

relatórios gerados em ambas as ferramentas citadas acima, analisando o

desempenho de cada software em extrair os dados dos arquivos que o WhatsApp

utiliza para armazenar as informações e a capacidade de recuperar mensagens que

foram excluídas.

Palavras-chave: WhatsApp. Android. Instant Messenger. Smartphones. WhatsApp

Xtract. UFED 4 PC.

1 INTRODUÇÃO

Os smartphones têm se tornado cada vez mais presentes na vida das pessoas.

Atualmente com seu custo de aquisição tornando-se cada vez menor, uma grande

parcela da população mundial já possui um celular com as características inteligentes.

Juntamente com a popularização dos smartphones uma enorme gama de

aplicativos vem surgindo diariamente e dentre estes uma parcela apresenta grande

relevância, os mensageiros instantâneos.

Dentre estes mensageiros podemos destacar um: WhatsApp. Este aplicativo é

um dos mais solicitados nas lojas do Google Play, tendo registrados em torno de

1.000.000.000 de instalações segundo dados da Google Play atualizados em 30 de

setembro de 2014.

Podemos destacar os motivos para sua popularização: facilidade de uso,

gratuidade e a enorme possibilidade de envio de mensagens e arquivos multimídia

bastando apenas estar conectado à Internet, sem nenhum custo adicional.

Outro ponto relevante para o estudo é que segundo pesquisa de mercado do

IDC realizado no segundo quadrimestre de 2014, a maior parte dos smartphones

rodam o sistema operacional Android, e devido ao seu código aberto os fabricantes

utilizam este sistema para embarcar seus equipamentos.

2

Considerando que o sistema Android e o WhatsApp são os campeões de venda

em suas categorias, a investigação forense torna-se essencial, considerando a

comunicação entre as pessoas utilizando esta ferramenta, o conteúdo do WhatsApp

tornou-se uma importantíssima fonte de evidências.

1.1 JUSTIFICATIVA

Segundos dados divulgados através de Twitter (2014), percebe-se um alto

volume de mensagens trocadas através do WhatsApp, e portanto torna-se fonte de

informações que podem contribuir para a coleta de evidências em investigação

forense.

1.2 CONTEXTUALIZAÇÃO DO PROBLEMA

Os meios de comunicações e a prestação de serviços caminham para a total

integração com a Internet, muitos serviços inclusive passaram a ser oferecidos

somente por meio deste canal.

Os smartphones vem desempenhando papel fundamental nos acessos a

Internet e revolucionando a maneira de como as pessoas se comunicam.

Com a popularização dos dispositivos móveis, utilizando o sistema Android,

novas aplicações têm surgido, principalmente de mensageiros instantâneos, com

destaque para o WhatsApp.

Muitas pessoas trocam diariamente uma infinidade de mensagens via

WhatsApp segundo divulgado via Twitter do próprio WhatsApp em 01 de abril de 2014

foram enviadas 20 milhões de mensagens, seja por meio de mensagens

convencionais, arquivos de áudio ou vídeo.

Neste sentido muitos crimes passaram a ser planejados e executados

utilizando-se o deste aplicativo, da qual podemos citar a circulação de imagens e

vídeos de pedofilia, ou mesmo cyberbulling.

O sistema Android foi escolhido porque atualmente é o mais utilizado nos

smartphones, segundo pesquisa do IDC realizado no segundo quadrimestre de 2014.

Devido a toda esta mudança, estes dispositivos passaram a ser objetos muito

importantes em uma investigação forense, com disponibilização de informações uteis

para as investigações.

1.3 PROBLEMA

Muitas pessoas utilizam o aplicativo de mensagens instantâneas WhatsApp nos

smartphones Android, o que gera uma quantidade considerável de informação, seja

com o envio de texto ou arquivos multimídias como áudio e/ou vídeo.

Em uma investigação forense o conteúdo investigado pode não estar no

computador pessoal do suspeito e sim no seu dispositivo móvel, em que utilizou o

aplicativo para o envio das informações.

Como extrair informações do WhatsApp para auxiliar em uma perícia forense?

3

1.4 PRESSUPOSTO

Os especialistas têm cada vez mais periciado dispositivos móveis e

principalmente aplicativos de mensagens instantâneas devido a imensa popularização

destes equipamentos. Assim sendo, torna-se indispensável o entendimento adequado

para a realização de uma perícia de qualidade, com uma metodologia que propicie o

maior número de evidências, e que não contaminem o dispositivo móvel na tentativa

de adquirir estas informações.

Para tanto, é fundamental a utilização de ferramentas que tenham a capacidade

de extrair informações dos arquivos utilizados pelo Android, sejam pagas ou gratuitas,

que auxiliem os profissionais no trabalho com os dispositivos móveis.

1.5 PROPÓSITOS

1.5.1 Objetivo Geral

Analisar na arquitetura do Sistema Android como o aplicativo WhatsApp

armazena informações, de forma a auxiliar uma investigação forense.

1.5.2 Objetivos Específicos

Para alcançar o objetivo geral é necessário:

a) Identificar a arquitetura do sistema Android;

b) Identificar como o WhatsApp armazena as informações;

c) Verificar as ferramentas disponíveis no mercado;

d) Extrair os dados dos arquivos utilizados pelo WhatsApp;

e) Analisar os resultados obtidos;

f) Comparar os resultados obtidos pelas ferramentas empregadas.

1.6 ORGANIZAÇÃO DO TRABALHO

O trabalho encontra-se dividido da seguinte forma:

a) Referencial Teórico: os principais conceitos sobre a coleta de informações

das mensagens trocadas via WhatsApp e apresentados pela literatura;

b) Materiais e métodos: os recursos e as didáticas utilizadas para adquirir

informações sobre o conteúdo que foi transmitido ou recebido pelo

WhatsApp no dispositivo móvel;

c) Resultados da pesquisa: os dados e as informações obtidas em resposta

à aplicação dos métodos de coleta de dados;

d) Discussões e análise dos resultados: as informações colhidas são

confrontadas com a literatura; e

4

e) Conclusão: desfecho do trabalho, apresentando a resposta ao problema

apresentado.

2. REFERENCIAL TEÓRICO

Como referencial teórico foram utilizados artigos de universidades, publicações

acadêmicas à respeito do tema abordado e pesquisa em sites especializados em

informática e no sistema operacional Android, além de artigos, jornais acadêmicos

destacando a questão de perícia em mensageiros instantâneos com foco no

WhatsApp.

2.1. SISTEMA OPERACIONAL ANDROID

O sistema operacional Android foi lançado oficialmente em 2008 pela Google

Inc. e tem seu kernel baseado em Linux, sendo a primeira plataforma realmente aberta

para dispositivos móveis. Gomes; Fernandes, (2014).

Devido ao Android ser livre e de código aberto, ele é extremamente utilizado

por empresas, desenvolvedores e consumidores, pois possibilita um preço menor dos

aplicativos e a personalização do sistema.

A licença utilizada pelo Android é a Apache 2.0, bastante aceita comercialmente

e que possui como característica não obrigar as empresas a abrir o código fonte de

todo o software.

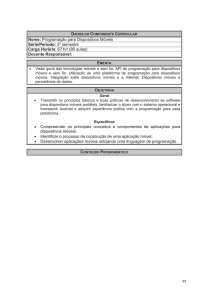

O Android tem sua arquitetura baseada em camadas que se comunicam entre

si, onde as camadas inferiores fornecem serviços para as superiores.

Segundo Oliveira (2012), o Android é composto por um conjunto de bibliotecas

em C/C++ que fornecem serviços para as aplicações.

As aplicações são escritas em linguagem Java e são compiladas utilizando-se

de um conjunto de bibliotecas para desenvolvedores (SDK) que transforma este

código em uma extensão .apk que o Android utiliza para instalar a aplicação, onde

msão instanciadas separadamente em uma máquina virtual Dalvik que as executa.

Cada aplicação é um usuário Linux que tem seu próprio UID e GID, residindo

em uma sandbox. Assim sendo, cada aplicação tem seu próprio processo Linux.

Isto é uma boa forma de garantir a segurança, pois cada aplicação precisa pedir

permissão para acessar outra aplicação ou framework do sistema.

Para as aplicações trocarem informações é necessário que compartilhem um

mesmo UID, assim, serão tratados pelo kernel como o mesmo processo e

compartilhando da mesma máquina virtual Dalvik.

Podemos ver as camadas que formam a estrutura do Sistema Android na

Figura 1.

5

Figura 1 Camadas do Sistema Android

Fonte: Oficina da Net (2014)

2.2 ARMAZENAMENTO DE INFORMAÇÕES NO ANDROID

O Android em suas primeiras versões utilizava o sistema de arquivos YAFFS2

que foi projetado para trabalhar com memórias flash do tipo NAND. Após a versão 2.3

o Google passou a adotar o padrão Ext4, devido à sua capacidade de trabalhar com

multitarefas, e considerando que os processadores foram evoluindo e atingindo

maiores velocidades, e também pela quantidade de arquivos que poderiam ser

gravados. Além disto, o Android utiliza o SQLite como gerenciador de banco de dados

para as aplicações. Oliveira (2012).

Os diretórios utilizados pelo Android

assemelham-se aos utilizados pelo Linux, apenas com o acréscimo de diretórios

específicos, conforme pode ser verificado no Quadro 1.

Quadro 1 Diretórios do Sistema Android.

Diretório

/

/cache

/data

/default.prop

/dev

/etc

/init

/lib

/lost+found

/media

/proc

/root

/sbin

Definição

Diretório raiz do sistema tudo se encontra abaixo deste diretório.

Arquivos temporários que armazenam informações acessadas com frequência.

Contém dados do usuário.

Armazena definições de propriedades padrão do sistema.

Arquivos de dispositivos.

Arquivos de configuração que podem ser editados.

Contém programas da inicialização do sistema Android.

Contém bibliotecas utilizadas pelos binários.

Qualquer arquivo corrompido será colocado neste diretório para tentar sua recuperação.

Contém arquivos que representam mídias removíveis.

Contém arquivos que representam sistemas e informações de processos.

Diretório do superusuário root.

Contém arquivos utilizados na manutenção do sistema pelo usuário root.

Diretório do cartão de memória não removível do Android. É o único diretório acessível

/sdcard

para o usuário comum.

/system

Armazena o sistema operacional em uma partição separada.

/tmp

Arquivos temporários que são apagados quando o sistema é reinicializado.

Fonte: TechMundo.

6

2.3 GERÊNCIA DE MEMÓRIA

Como visto em Oficina da Net (2014), o gerenciamento de memória no Sistema

Android é baseado no kernel Linux 2.6.

Quando uma aplicação é inicializada, ela é carregada na RAM e permanece lá

até o sistema operacional necessitar de mais memória ou quando é solicitado uma

limpeza da memória RAM. Caso contrário, o próprio sistema se encarrega de retirar a

aplicação de memória visto que utiliza-se do garbage collector do Java na máquina

Virtual Dalvik, que é onde as aplicações realmente estão instanciadas.

2.4 WHATSAPP

O WhatsApp foi criado em 2009 por Brian Acton e Jam Koum, e tem sua

principal característica de ser um sistema multiplataforma para o envio de mensagens

de texto e multimídia, podendo até compartilhar a localização do GPS.

Em fevereiro de 2014 o WhatsApp foi adquirido pelo Facebook pelo valor de

$19 bilhões. Conforme anunciado pela sua conta no Twitter, em 25 de agosto de 2014,

o WhatsApp informou que sua base de usuários ativos gira em torno de 600 milhões

no mundo todo. G1.com (2014).

2.5 USUÁRIO E UTILIZAÇÃO

Para utilização do WhatsApp, basta possuir o aplicativo instalado em um

dispositivo que tenha acesso a internet e que contenha um chip SIM com um número

de telefone.

O padrão que o WhatAapp usa para identificar os usuários segue o seguinte

padrão: número do [email protected].

Após o cadastro do usuário, o aplicativo faz um upload da base de contatos do

dispositivo e envia para os servidores centrais do WhatsApp para verificar quais

usuários do contato já são usuários do aplicativo, ver Figura 2.

Depois basta adicionar o contato na sua lista de amigos do WhatsApp. Também

é possível enviar mensagens mesmo que não haja consentimento do outro usuário,

além de formas para bloquear números de telefone específicos.

7

Figura 2 - Exemplo de Janela do WhatsApp.

Fonte:Techtudo(2013)

2.6 PERÍCIA FORENSE NO WHATSAPP

O WhatsApp armazena as mensagens em um arquivo de banco de dados

chamado msgstore.db e os contatos em wa.db, que estão originalmente no diretório

/sdcard/whatsapp/Databases, conforme representado na Figura 3.

Figura 3 – Esquema da base de dados dos arquivos msgstore.db e wa.db.

Fonte: Thakur (2013)

8

De acordo com Thakur (2013), a aplicação é instalada no diretório

/data/data/com.whatsaspp e carregada na RAM para o acesso ser mais rápido. As

mensagens são armazenadas principalmente no cartão de memória externa para fins

de backup, o que ocorre diariamente por volta das 4 horas da manhã.

O desafio é que estes arquivos de base de dados estão criptografados, o que

impede a leitura do seu conteúdo.

Os principais diretórios do WhatsApp estão descritos no Quadro 2.

Quadro 2 - Diretórios do WhatsApp.

Diretório

Conteúdo

Diretório que contém as bases de dados com o backup das

/sdcard/whatsapp/databases

mensagens e dos contatos do WhatsApp criptografados.

Diretório onde estão armazenados todos os tipos de arquivos

/sdcard/whatsapp/media

de áudio, vídeo e imagens que foram enviados e recebidos.

Diretório onde as imagens que referem-se aos perfis dos

/sdcard/whatsapp/Profile Pictures

contatos estão armazenadas.

Diretório acessado somente se o dispositivo estiver rooteado.

/data/data/com.whatsapp

Contém os subdiretórios abaixo.

Diretório onde estão armazenados a base de dados com as

/data/data/com.whatsapp/databases mensagens trocadas msgstore.db e os contatos wa.db ambos

sem criptografia.

Diretório onde estão armazenados diversos dados com a

imagem dos perfis dos contatos, estatísticas, logs e

/data/data/com.whatsapp/files

timestamps.

Fonte: Mahajan,Dahiya,Sanghvi (2013)

3 FERRAMENTAS

3.1 ANDROID DEVICE BRIDGE

O Android Device Bridge (ADB) é fornecido juntamente com o Android SDK,

que é disponibilizado para os desenvolvedores, fornecendo uma interface de linha de

comando permitindo então a integração entre o usuário e o sistema operacional do

dispositivo. Para usar o ADB é necessário que o dispositivo esteja habilitado no modo

de debug.

3.2 WHATSAPP XTRACT ZENA FORENSICS

O WhatsApp Xtract foi desenvolvido por Francesco Picasso, baseado em um

aplicativo escrito em Phyton que explora a vulnerabilidade do sistema de criptografia

do Android, descriptografando os arquivos msgtore.db, wa.db, conforme figura 4,

gerando então um relatório do seu conteúdo no formato HTML. XDA Developers

(2012).

A vantagem desta ferramenta é que não é necessário rootear o dispositivo, pois

estes arquivos encontram-se na memória externa, o que evita comprometer a

integridade dos arquivos no dispositivo, além do fato de sua licença ser gratuita.

9

A desvantagem é que como estes arquivos representam informações estáticas,

as mensagens que foram deletadas não são apresentadas no relatório e também as

mensagens mais atuais, pois estas ainda estão na memória RAM e só são transferidas

para a memória interna periodicamente e do aparelho necessariamente

desbloqueado.

Figura 4 - Relatório HTML gerado pelo WhatsApp Xtract.

Fonte: Thakur (2013)

3.3 UFED 4 PC

UFED é uma solução baseada em software da empresa Celebrite, líder mundial

em forense de dispositivos móveis.

A vantagem deste aplicativo é que ele consegue realizar o dump de memória

interna, externa, do sistema de arquivos e gerar relatórios com muitas informações

incluindo arquivos excluídos e linha do tempo do dispositivo. Outra vantagem muito

significativa é que é possível realizar as atividades citadas acima com o aparelho

bloqueado, e até descobrir qual a senha do dispositivo. Sua desvantagem é que ele

não informa o diretório de onde a informação foi obtida, além de seu código ser

fechado e sua licença ser paga, ver a figura 5 com a tela do UFED com sua aba de

mensageiros instantâneos.

10

Figura 5 - Tela do UFED de Mensageiros Instantâneos .

Fonte: Mahajan,Dahiya,Sanghvi (2013)

4. METODOLOGIA

a)

b)

c)

d)

Esta pesquisa empírica enquadra-se metodologicamente:

quanto à natureza: Pesquisa prática, por ser aplicada especificadamente à

extração de dados do aplicativo WhatsApp em sistemas Android.

quanto à forma de abordagem do problema: Qualitativa, por ser descritiva em

relação aos meios que são utilizados para realizar a extração de dados.

quanto aos fins: Exploratória, pois não há grande quantidade de informação

disponível na literatura relacionado ao pressuposto.

quanto aos meios: Estudo de caso, pois foi restrito à um ambiente pequeno

para realização da pesquisa e aprofundou-se na utilização de duas

ferramentas de extração, WhatsApp Xtract e UFED 4 PC.

4.1 MÉTODOS, INSTRUMENTOS

Utilizou-se como objeto de estudo um celular da marca Samsung, modelo GTI9505, com o sistema Android, versão 4.4.2.

Para analisar o conteúdo do WhatsApp foram empregados os seguintes

aplicativos:

a) WhatsApp Xtract v2.1, desenvolvido pela Zena Forensics

b) UFED 4 PC v2.2, desenvolvido pela Cellebrite

11

4.2 PROCEDIMENTOS, COLETA E TRATAMENTO DOS DADOS

Para a realização da extração dos dados do WhatsApp é necessário empregarse softwares especializados, que sejam capazes de ler os arquivos que contém dados

importantes utilizados na troca de mensagens e a lista de contatos, e com estas

informações gerar relatórios que auxiliem na interpretação dos resultados.

4.3 WHATSAPP XTRACT

Inicialmente foi realizado o download do programa. Dentro de sua pasta são

encontrados

vários

scripts

em

Phyton.

Empregou-se

o

script

whatsapp_xtract_drag'n'drop_database(s)_here para gerar o relatório dos arquivos

msgstore.db e wa.db, que foram copiados a partir do dispositivo.

Para a exibição do relatório, somente é necessário clicar e arrastrar os arquivos

extraídos do dispositivo móvel em cima do script Phyton descrito acima.

Após este procedimento o script executa e produz um relatório no formato

HTML com os resultados obtidos.

4.4 UFED 4 PC

O UFED 4 PC trabalha com três tipos de extração: física, lógica e do sistema

de arquivos.

O software da Celebritte também proporciona relatórios sobre o dispositivo,

calcula hash, visualiza arquivos de banco de dados e outros tipos de informações

sobre mensageiros instantâneos e e-mails, tudo isso separado em categorias.

Para iniciar a extração dos dados, é escolhido primeiramente o modelo do

dispositivo móvel em uma janela com diversas opções de modelos e fabricantes,

posterior a esta etapa é apresentada uma janela com os três tipos de extração

possíveis, após escolhido o tipo de extração o software processa, e então é gerado o

relatório com os dados obtidos.

4.5 RESULTADOS

4.5.1 WhatsApp Xtract

O software apresentou os seguintes resultados:

a) Visualização da lista de contatos relacionando número do celular com o

usuário da conta do WhatsApp e a data e hora da última mensagem

relacionada a este contato, conforme Figura 6.

12

Figura 6 Lista de Contatos do WhatsApp.

Fonte: Próprio Autor

b) Também apresenta uma visão geral das mensagens trocadas, exibe

também o thumbnail das imagens enviadas e/ou recebidas, com a

respectiva data e hora, conforme figura 7.

Figura 7 Mensagens trocadas com o envio de uma imagem.

Fonte: Próprio Autor

c) Apresenta uma visualização com informações sobre os integrantes de

grupos do WhatsApp, conforme figura 8.

13

Figura 8 Visualização de integrantes de grupo do WhatsApp.

Fonte: Próprio Autor

4.5.2 UFED 4 PC

O software produz uma variedade de relatórios, separando as informações em

diversas categorias o que facilita a busca por dados mais específicos

Pode-se destacar a visualização dos seguintes elementos:

a) Imagem dos perfis dos contatos, conforme Figura 9.

Figura 9 Imagem do perfil do WhatsApp dos contatos.

Fonte: Próprio Autor

14

b) Exibir o conteúdo das imagens enviadas e recebidas pelo usuário,

conforme Figura 10.

Figura 10 Imagens enviadas e recebidas no WhatsApp.

Fonte: Próprio Autor

c) Capacidade de exibir o conteúdo dos arquivos de banco de dados,

conforme Figura 11.

Figura 11 Arquivo de banco de dados do WhatsApp.

Fonte: Próprio Autor

15

d) Geração de valores de hashes para garantir a integridade das imagens,

conforme Figura 12.

Figura 12 Cálculo de hash executado pelo UFED 4PC.

Fonte: Próprio Autor

Outra característica percebida foi a recuperação de mensagens que foram

excluídas, fato este percebido na opção de extração física.

O UFED também exibe o formato de linha de tempo o que auxilia o perito a

entender o contexto das mensagens do WhatsApp, conforme Figura 13.

Figura 13 Linha do tempo das mensagens do WhatsApp.

Fonte: Próprio Autor

16

5 ANÁLISE DOS RESULTADOS

Realizando uma análise comparativa entre os dois softwares podemos destacar

as seguintes vantagens e desvantagens como está representado no Quadro 3:

Quadro 3 - Análise comparativa dos softwares.

Característica

Licença

Necessidade do dispositivo estar desbloqueado

Acessa pastas do usuário root

Apresenta alguma mensagem que foi excluída

Consegue extrair dados da memória volátil

Exibe thumbnail das imagens enviadas

Exibe thumbnail da foto dos perfis dos contatos

Exibe linha do tempo

Gera relatórios em mais de um formato

Facilidade de uso

Necessidade do usuário copiar algum arquivo do dispositivo para o

computador

Compatível com IOS e Android

WhatsApp

Xtract

Gratuito

Sim

Não

Não

Não

Sim

Não

Não

Não

Não

UFED 4

PC

Pago

Não

Sim

Sim

Sim

Sim

Sim

Sim

Sim

Sim

Sim

Sim

Não

Sim

Fonte: Próprio Autor

5.1 DISCUSSÃO DOS RESULTADOS

O software WhatsApp Xtract realiza uma descriptografia e apresenta os

arquivos msgstore.db e wa.db e então gera um relatório baseado nestes arquivos em

formato HTML, o que torna a visualização mais amigável ao usuário. No entanto, o

UFED 4PC além de analisar estes mesmos arquivos citados, também inspeciona

outras áreas do dispositivo e outros arquivos do WhatsApp, o que incrementou a

quantidade de informações encontradas.

Outro ponto essencial foi a extração da memória volátil, pois por característica

do WhatsApp as mensagens atuais só são migradas para a memória externa quando

é realizado o backup diariamente às 4 da manhã ou quando o Android necessitar de

mais memória e retirar a aplicação da memória.

6 CONCLUSÃO

Com a disseminação de smartphones na sociedade moderna, a perícia destes

dispositivos tornou-se essencial para a obtenção de evidências que possam ajudar

nos mais diversos casos, principalmente tratando-se de aplicativos de mensagens

instantâneas, que podem conter as mais diversas informações sobre o planejamento,

execução e ocultação de crimes, sejam estes cibernéticos ou não.

17

Neste artigo, foi dada atenção especial para o WhatsApp, pois este aplicativo é

bastante utilizado pelos usuários de celulares Android, que é um dos mais utilizados

pelos fabricantes de smartphones. IDC (2014).

6.1 TRABALHOS FUTUROS

A partir do estudo realizado neste artigo e com a finalidade de dar continuidade

ao trabalho, seria interessante explorar as possibilidades de extração de dados de

dispositivos móveis quando o aparelho é formatado novamente com as configurações

de fábrica, factory reset.

Outro trabalho que poderia ser realizado é a extração de dados da memória

RAM para adquirir informações que são mantidas apenas na memória volátil do

sistema, seguindo a arquitetura do sistema Android, onde as aplicações apenas são

retiradas da memória quando não há espaço suficiente para carregar outras

aplicações, fato este que possibilita a extração de muitos dados que só existem na

RAM.

Complementando este tópico, é sugerido também a extração de dados de GPS

do dispositivo, pois informações de localização podem contribuir de maneira positiva

com uma investigação auxiliando as autoridades competentes.

18

7. RESUMO EM LINGUA ESTRANGEIRA

Forensic Investigation in WhatsApp application on Android devices

Alex Masson Sandrim

Abstract:

This research has developed studies about forensic techniques about WhatsApp app

in the operational system Android, with the purpose to understand the architecture of

this instant messenger app in the Google’s system, since it’s a largely used app by the

smartphone users and a great source of evidences for the forensic investigation.

It has verified the directories that Android uses to install the applications, restrictions

and access forms to that paths. Also has analyzed the WhatsApp's main files used to

store information about text message, sent and received files, beyond the contacts.

A case study has utilized in the methodology, a smartphone was inspected using two

software applications: WhatsApp Xtract and UFED 4 PC. After data extraction has

verified the result, comparing extracted data exhibited in the reports produced by the

softwares, comparing the performance of each one in extract information about

WhatApp files and the capacity to retrieve deleted messages.

Keywords: WhatsApp. Android.Instant Messenger.Smartphone. WhatsApp Xtract.

UFED 4 PC.

19

8 REFERÊNCIAS

TWITTER. Twitter.com. New daily record: 20B messages sent (inbound) and 44B

messages received (outbound) by our users = 64B messages handled in just 24

hours. abr 2014.Disponível em:

<https://twitter.com/WhatsApp/status/451198381856014337>. Acesso em: 27 out.

2014.

GOMES, Rafael Caveari; FERNANDES; Jean Alves R., FERREIRA, Vinicius Correa.

Sistema Operacional Android. Rio de Janeiro.2012. Engenharia de

Telecomunicações- Universidade Federal Fluminense, Rio de Janeiro, 2012.

OLIVEIRA, Johnatan Santos de. Forense Computacional em Dispositivos

Android: Um estudo de caso para smartphone. Brasília. 2012. Monografia (Latu

Sensu Perícia Digital) – Universidade Católica de Brasília, Brasília, 2012.

OFICINA DA NET. Tudo sobre o Google Android OS. Oficina da Net. Disponível

em <http://www.oficinadanet.com.br/artigo/outros_sistemas/google_android_os>.

Acesso em: 16 out. 2014.

TECMUNDO. Entendendo a Estrutura de pastas do Linux e do Android.

TecMundo. Disponível em <http://www.tecmundo.com.br/android/25841-entendendoa-estrutura-de-pastas-do-linux-e-android.htm>. Acesso em: 16 out. 2014.

TECHTUDO. Como enviar uma mensagem do WhatsApp por email. TechTudo.

Disponível em <http://www. techtudo.com.br/dicas-e-tutoriais/noticia/2013/06/comoenviar-uma-conversa-do-whatsapp-por-e-mail.html>. Acesso em 16 out. 2014.

SIMÃO, André Morum L. Proposta de método para análise pericial em

smartphone com sistema operacional Android. Brasília. 2011. Dissertação

(Mestrado em Engenharia Elétrica). Departamento de Engenharia Elétrica,

Universidade de Brasília, Distrito Federal, 2011.

THAKUR, Neha S. Forensic Analysis of WhatsApp on Android Smartphones.

New Orleans. 2013. Dissertação (Mestrado em Ciência da Computação) – University

of New Orleans, New Orleans, 2013.

MAHAJA, A.; DAHIYA,M.S; SANGHIVI,H.P. Forensic Analysis of Instant

Messenger Applications on Android Devices. International Journal of Computer

Applications, Volume 68. Abril 2013.

XDA Developers. Whatsapp Xtract: Backup Messages Extractor / Database

Analyzer / Chat-Backup. abr 2012. Disponível em:

<http://forum.xda-developers.com/showthread.php?t=1583021>. Acesso em: 27 out.

2014

IDC. Smartphone OS Market Share, Q2 2014. abr 2014. Disponível em

<http://www.idc.com/prodserv/smartphone-os-market-share.jsp>. Acesso em: 21 out.

2014.

20

G1.com. Facebook compra o aplicativo WhatsApp por US$ 16 bilhões. fev 2014.

Disponível em <http://g1.globo.com/tecnologia/noticia/2014/02/facebook-compra-oaplicativo-whatsapp-por-us-16-bilhoes.html>. Acesso em: 21 out. 2014.