Manual: Antivírus - Criação de exceção

Setor: DAT (Documentação, Análise e Treinamento)

Versão:

1.0.0

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

Histórico de atualizações

Classificação: ATENDIMENTO

Código:

ATM-023

Histórico de atualizações

Versão

Data

Autor

Comentários

1.0.0

21/11/2016

Wanderson Valentim

Primeira Versão do documento.

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

Indice

Indice ................................................................................................................................... 3

Introdução ............................................................................................................................ 4

AVG Internet Security ............................................................................................................. 5

Avast! Free Antivírus. 8.0 .......................................................................................................10

AVIRA ANTIVÍRUS ................................................................................................................13

Kaspersky Anti-Vírus .............................................................................................................17

Norton Security ....................................................................................................................23

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

Introdução

Antivírus é um software que detecta, impede e atua na remoção de programas de software maliciosos, como vírus e worms. São programas usados para

proteger e prevenir computadores e outros aparelhos de códigos ou vírus, a fim de dar mais segurança ao usuário. Existem diversas formas de uma máquina

contrair vírus. Eles podem aparecer por meio de pen drives, e-mails, sites de conteúdo erótico ou duvidoso, download de arquivos e programas infectados e

por vários outros meios. Esses vírus e códigos maliciosos possuem a finalidade de interferirem no funcionamento do computador ou outro aparelho para

registrar, corromper, destruir dados e transferir informações para outras máquinas. Como principal função do antivírus é proteção, alguns deles reconhecem

até o TEF Pay&Go como vírus, sendo necessária a criação da exceção. Nesse manual faremos um passo a passo pelos principais antivírus em atividade para

demonstrar como é criada a exceção em cada um.

Na tabela abaixo podem ser verificados os IPs, portas ou diretórios caso for necessário criar as devidas exceções;

IP´s túnel SSL/Porta

IP e porta CGR

186.251.26.128/26

200.219.234.34

201.77.202.128/27

Porta 7070

Porta 10.000

Diretórios

C:\Program Files (x86)\SETIS\Pay&Go Servidor\PGMngr.exe

C:\Program Files (x86)\SETIS\Pay&Go Servidor\PGTerm.exe

C:\TEF_Dial\tef_dial.exe

C:\PAYGO\Req

C:\PAYGO\Resp

C:\Program Files (x86)\SETIS\Pay&Go Cliente\PGcLIw32

C:\Program Files (x86)\TunelSSL\TunelSSL.exe

C:\Program Files (x86)\TunelSSL\TunelSSLService.exe

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

4

AVG Internet Security

Seu mecanismo de proteção em tempo real contra vírus, rootkits, worms, trojans, spyware e phishing não tem nada a invejar a soluções de pagamento. O

motor a proteção residente verifica todos os arquivos em busca de ameaças. Para criar exceção siga o passo a passo.

1.

Abra o AVG Internet Security ao lado do relógio com duplo clique;

2.

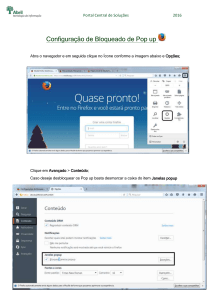

Clique no botão “Opções” no canto superior da tela e será aberta uma lista, clique em “configurações avançadas”;

“Configurações avançadas”

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

5

3.

Será aberta a janela “configurações avançadas”;

4.

Clique na opção “Exceções” na lista à esquerda e será habilitado a opção “Adicionar exceção”;

5.

Clique em “Adicionar exceção” e será aberta a janela “Tipo de exceção”.

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

6

Em “Tipo de exceção”, é permitida a escolha do tipo de exceção que iremos criar, os tipos são os seguintes.

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

7

Aplicativo ou arquivo: Um arquivo pode ser um documento, um arquivo de mídia ou qualquer outro tipo de arquivo. Um aplicativo ou programa é na

realidade também um arquivo de tipo especial (arquivo executável).

Insira um caminho completo para o arquivo (por exemplo, C:\Program Files (x86)\SETIS\Pay&Go Servidor\PGMngr.exe) ou clique em Procurar para encontrar

o arquivo em seu computador; o caminho será então preenchido automaticamente. Em todos os casos, será necessário saber o local exato do arquivo.

Normalmente, os documentos ficam localizados em Meus Documentos ou em sua área de trabalho, programas na pasta Arquivos de programas

(extensão.exe) na unidade C.

Na criação de exceção para o Pay&Go é solicitada a criação para o Pay&Go (PGMngr.exe e PGTerm.exe e TEF_DIAL.exe).

Pasta: Pasta é qualquer diretório em seu computador que deseja que seu conteúdo (ou seja, subpastas também) seja ignorado pelo AVG. Insira um

caminho completo para o arquivo (por exemplo, C:\Users\You\Documents\Exceptions) ou clique em Procurar para encontrá-lo e marcá-lo como uma

exceção. Todo seu conteúdo (ou seja, subpastas também) será ignorado pelo AVG.

Na criação de exceção para o Pay&Go é solicitada a criação para o Pay&Go Pastas (C:\ProgramData\Pay&Go Servidor\Data e C:\TEF_Dial).

URL: Digite o endereço web exato que você deseja excluir da proteção do AVG (por exemplo, http://ar.ntk.com.br:443). A melhor maneira é copiar e

colar da barra de endereços do navegador web para evitar erros de digitação. Você pode também usar curingas (p.ex. *.google.com excluirá

search.google.com, mail.google.com, translate.google.com, etc.)

Abaixo na seção Use essa exceção para, não altere nada. Para as URLs, apenas o Proteção Online está disponível e caso seja desmarcado, ocorrerá falha na

criação da exceção.

Certificação: Impede o monitoramento do AVG na certificação selecionada. Não verificará o tráfego protegido de/para o servidor (website), se

precavendo de futuros reconhecimentos indevidos de vírus.

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

8

6.

Após seleção do tipo de “Exceção” desejado clique em “Ok” e retornará para a tela “Configurações Avançadas” já com a exceção criada conforme

imagem abaixo;

7.

Clique em “Aplicar” para salvar e aplicar as exceções criadas.

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

9

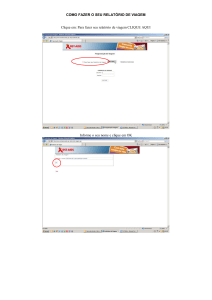

Avast! Free Antivírus. 8.0

Como é apenas um antivírus, os recursos também são poucos. O programa escaneia o computador em busca de malware, bloqueia a entrada deles por sites

ou unidades de armazenamento externas e ainda analisa programas instalados em busca de atualizações. Possui uma ferramenta interessante que é o

bloqueio de sites, .exe e diret em sua navegação local. Para criar a exceção siga o passo a passo:

1.

Abra o Avast! Free Antivírus ao lado do relógio com duplo clique;

2.

Clique na opção “Configurações” e será apresentada uma lista de opções;

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

10

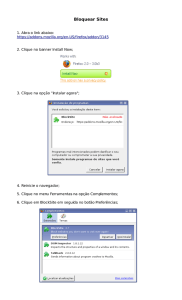

3.

Puxe a barra de rolagem para baixo e clique em “Exclusões” e será aberta abaixo uma lista com os tipos possíveis de “Exceção”.

Os listados são:

Caminho dos arquivos: Como nomeado, através dessa opção é possível a seleção do diretório a ser retirado do escaneamento do antivírus.

URL´s: Através dessa opção, é possível retirar sites específicos ou URLs do monitoramento do Avast. Por favor, note o 'http://' será adicionado

automaticamente, Por favor, note que você precisa para diferenciar entre 'http://' e 'https://'.

Cyber Capture: Cyber capture, incluso recentemente e a mais nova ferramenta que defende e alerta os usuários sobre novas ameaças. Ela permite

que a equipe de especialistas em análise de segurança da Avast se comunique com os usuários em tempo real.

Modo Estendido: Modo Estendido, que pode ativar um modo de lista branca e impedir a execução de arquivos quando não está claro se estão

infectados ou não. (Imagem pagina 14)

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

11

4.

Clique em “Ok” e as “exceções criadas” serão salvos;

As exceções criadas serão listadas em cada tipo selecionado.

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

12

AVIRA ANTIVÍRUS

O Avira Free Antívirus inova por várias características. Ele consome menos memória do que os antivírus concorrentes e assim libera um melhor desempenho

para outros processos ou programas. Também podemos falar da sua alta taxa de detecção de vírus, onde contém um grande acervo em seu banco de dados,

o qual é atualizado a todo o momento.

Para criação de regras siga o passo a passo:

1. Abra o AVIRA Antivírus ao lado do relógio com duplo e clique na opção “Abrir” (como exemplo abaixo);

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

13

2.

Clique na opção “System Scaner” ao lado direito, após clique na opção Configuração;

3.

Clique na opção “Varrer” (ex: Imagem página 16);

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

14

4.

Clique sob a opção “Exceção”;

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

15

5.

Será aberta a tela “Exceções”. Clicando no botão “[...]” permite a seleção do “Diretório” do .exe ou pasta a ser omitida na varredura do Avira

Antivírus;

6.

Após seleção do “diretório” selecione uma “Ação” (Adicionar a lista de omissão ou remover);

7.

Após selecionar a “Ação”, clique em “Aplicar” para que as alterações sejam salvas.

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

16

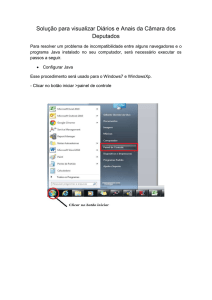

Kaspersky Anti-Vírus

Apesar de ser considerado um dos melhores antivírus que existem, o KasperSky sempre é visto como um programa que consome muitos recursos do PC, o que acaba deixando o

sistema lento. Ainda assim, ele vale a pena especialmente pelo plano que cobre diversos dispositivos de um mesmo usuário (como Windows, Mac, Android, etc). A parte

positiva de ele ser um pouco mais pesado que o normal, é que o KasperSky é conhecido por encontrar vulnerabilidades que os outros não acham sempre . Para criar exceção siga

o passo a passo.

1.

Abra o Kaspersky ao lado do relógio dando um duplo clique;

2.

Clique na opção “Configuração” (canto inferior esquerdo, ícone engrenagem);

3.

Na coluna ao lado esquerdo clique em “Adicional”;

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

17

4.

Clique na opção “Ameaças e exclusões”;

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

18

5.

Após o clique, será aberta a janela de “Configurações de ameaças e exclusões”, clique sob a opção “Especificar os aplicativos confiáveis”;

6.

Após o clique será aberta à janela “Exclusões do aplicativo” (imagem abaixo);

7.

Clique no botão “Procurar” e será exibida a janela para seleção do “diretório” da aplicação selecionada;

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

19

Não verificar arquivos antes de abrir: Essa caixa de seleção

ativa/desativa a exclusão da verificação de arquivos que são abertos

por este aplicativo.

Não Monitorar a atividade de aplicativos: Essa caixa de seleção

ativa/desativa a exclusão da atividade de um aplicativo da verificação

da Defesa Proativa.

Não Herdar Restrições do processo principal (Aplicativo): Se a

caixa estiver marcada, a atividade do aplicativo será gerenciada de

acordo com as regras especificadas pelo usuário ou com o status do

aplicativo.

Não Monitorar a atividade de aplicativos secundários: Essa caixa

de seleção ativa/desativa a exclusão da verificação de qualquer

atividade do aplicativo secundário.

Permitir a interação com a interface do Kaspersky Anti Virús: Se a

caixa de seleção for marcada, o aplicativo é autorizado a gerenciar o

Kaspersky Anti-Virus usando a interface gráfica do usuário. Poderá ser

necessário permitir que o aplicativo gerencie a interface do Kaspersky

Anti-Virus ao usar um aplicativo de conexão remota à área de trabalho

ou um aplicativo que suporte a operação de um dispositivo de inserção

de dados. Exemplos desses dispositivos incluem painéis táteis e tablets.

gráficos.

Marcando a opção “Não verificar todo o tráfego” são habilitadas às opções “Apenas para endereços IP especificados” e “Apenas portas

especificadas” que nada mais são as opções que permitem o “não” rastreamento do Kaspersky em Ip´s ou portas especificadas na rede.

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

20

Utilize o diretório disponível na introdução.

8.

Após finalizar a seleção do “Diretório” e marcar o tipo de “Não” verificação, clique em “Adicionar”.

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

21

Todas as regras criadas são exibidas através do painel de “Aplicativos confiáveis”.

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

22

Norton Security

O Norton é outro que oferece planos de proteção para diversos dispositivos, segurança online e vírus poderosos. Ele pode até te oferecer 25 gigas de espaço

só para armazenamento seguro de arquivos, como fotos, vídeos e documentos.

Para criar exceção siga o passo a passo.

1.

Abra o Norton Security ao lado do relógio com um duplo clique;

2.

Clique sob a opção ”Configurações”;

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

23

3.

Após ser aberta a tela “configurações”, Clique em “Firewall”;

4.

Será aberta a tela abaixo;

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

24

5.

Clique no botão “Adicionar”;

6.

Será apresentada a janela “Procurar arquivos ou pastas”, nela é possível a seleção do “Diretório” do .exe ou pasta a ser adicionada a exceção;

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

25

7.

Selecione o “programa” e clique em “Ok”;

8.

Será apresentada a tela “Alerta de segurança”, o campo “opções” já é apresentado como preenchido sendo necessário à alteração de “Configur.

Manual (recomendad)” para “Permitir sempre”;

9.

Após alteração clique em “Ok” e o “.exe” ou “pasta” selecionada será listada no “Firewall/controle de programas como Programa de confiança”;

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

26

Por outro lado, a criação liberação de portas ou Ip´s é feita de forma diferente.

Na tela “Firewall” (Passo 1 ao 5)

1.

Clique na opção “Adicionar”;

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

27

2.

Na tela “Adicionar regra” deixe marcada a opção “Permitir” e clique em “avançar”;

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

28

3.

Será aberta a janela “Adicionar regra”, marque a “terceira opção” como na imagem abaixo;

4.

Marque a terceira “opção”, para que o procedimento seja aplicado tanto na entrada como saída do host, e clique em “Avançar”;

5.

Será solicitado o tipo de protocolo desejado (TCP, UDP, TCP e UDP, ICMP, ICMPV6 e todos).

Também solicita que marque o tipo de comunicação que deseja permitir, marque a segunda opção como na imagem abaixo.

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

29

As opções são as seguintes:

TCP: A regra é aplicada às comunicações do protocolo TCP.

UDP: A regra é aplicada às comunicações do protocolo UDP.

TCP E UDP: A regra é aplicada às comunicações TCP e UDP. (Utilizado para a criação de exceção para porta)

ICMP: A regra é aplicada às comunicações do protocolo ICMP (Internet Control Message Protocol).

Essa opção estará disponível somente se você adicionar uma regra de tráfego ou modificar uma regra de tráfego ou de programa que controle o tráfego do

ICMP.

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

30

ICMPv6: A regra é aplicada às comunicações do protocolo ICMP (Internet Control Message Protocol para versão 6 do protocolo de Internet).

Essa opção estará disponível somente se você adicionar uma Regra de tráfego ou modificar uma Regra de tráfego ou de programa que controle o tráfego do

ICMPv6.

Todos: A regra é aplicada a todos os protocolos suportados.

Ao selecionar essa opção, você não pode especificar os tipos de comunicações ou portas aos quais as regras serão aplicadas.

Marque a opção desejada e selecione A regra é aplicada somente se corresponder a todas as portas relacionadas abaixo.

10. Após seleção do Tipo de protocolo e quais computadores ou sites que de seja permitir acesso clique em adicionar;

11. Será aberta a tela Rede que possibilita escolher como indicar a liberação.

Individualmente: Para especificar um computador, você deve utilizar o endereço IP desse

computador ou o nome. Você também pode especificar os endereços IP ou nomes de vários

computadores separando cada uma das entradas com um espaço.

Usando um intervalo: Especificar um intervalo de computadores.

Para especificar um intervalo de computadores, use os endereços IP inicial e final do intervalo.

Usando um endereço de rede: Especificar todos os computadores em uma rede.

Para especificar todos os computadores, use o endereço de rede e a máscara de sub-rede da

rede.

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

31

12. Selecione como deseja indicar “liberação”, após inserção do IP/Nome da maquina a ser liberada, clique em “Ok” e será apresentada a regra criada

como no exemplo abaixo;

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

32

Para criação de exceção de portas

1.

Na tela “Adicionar regra” (tópico 3) , selecione a opção “Qualquer computador” e clique em “avançar;

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

33

2.

Selecione a opção “TCP e UDP” e clique em “Adicionar”;

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

34

3.

Será exibida a janela “Especificar Portas”;

Portas conhecidas na lista: A regra aplica-se às portas selecionadas na

lista. A lista contém as portas usadas mais frequentemente. Você pode

selecionar cada porta à qual você deseja que essa regra se aplique.

Portas especificadas individualmente: A regra é aplicada às portas

que você inserir. É possível a inserção de vários números de porta

separados por espaços.

Intervalo de portas: A regra é aplicada a uma série de portas. Insira o

número de porta inicial (menor) e o número de porta final (maior).

Local: Portas locais são aquelas geralmente utilizadas, no computador,

como conexões de entrada.

Remoto: Portas remotas são as portas do computador com o qual o seu

computador se comunica. Geralmente são usadas como conexões de

saída.

4.

Selecione a opção “Portas especificadas Manualmente” e a localidade (de acordo com a necessidade da liberação) e clique em “Ok”;

5.

A regra ficará registrada no campo “Adicionar Regra” conforme exemplo abaixo, clique em “Avançar”;

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

35

6.

Marque a opção “Ativado” em aplicar regra para tráfego;

7.

Será solicitado que “nomeie a criação da regra” e clique em “avançar”;

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

36

8.

Clique em “Ok” e regras criadas serão adicionadas à lista de regras já existentes no Norton.

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

37

9.

Clique em “Aplicar”.

OBS: Quando é criada a exceção de portas por conta de um erro -4010 (erro de comunicação com o Pay&Go Servidor), é necessária a exceção para a porta

que equivalente ao terminal com erro.

ntk.com.br

Material desenvolvido por:

Rodrigo Becker

[email protected]

38