Universidade de Brasília

Instituto de Ciências Exatas

Departamento de Ciência da Computação

Curso de Especialização em Gestão da Segurança da Informação e

Comunicações

LEONARDO SILVA BITTENCOURT

Os principais Incidentes computacionais no Cadastro Nacional de

Informações Sociais – INSS - consequências para o SISBEN – sistema

de benefício do INSS

Brasília

2011

Leonardo Silva Bittencourt

Os principais Incidentes computacionais no Cadastro Nacional de

Informações Sociais – INSS - consequências para o SISBEN – sistema

de benefício do INSS

Brasília

2011

Leonardo Silva Bittencourt

Os principais Incidentes computacionais no Cadastro Nacional de

Informações Sociais – INSS - consequências para o SISBEN – sistema

de benefício do INSS

Monografia apresentada ao Departamento

de

Ciência

da

Computação

da

Universidade de Brasília como requisito

parcial para a obtenção do título de

Especialista em Ciência da Computação:

Gestão da Segurança da Informação e

Comunicações.

Orientador: Professor Mestre Tiago Conde Teixeira

Universidade de Brasília

Instituto de Ciências Exatas

Departamento de Ciência da Computação

Brasília

Dezembro de 2011

Desenvolvido em atendimento ao plano de trabalho do Programa de

Formação de Especialistas para a Elaboração da Metodologia Brasileira

de Gestão da Segurança da Informação e Comunicações - CEGSIC

2009/2011.

© 2011 - Leonardo Silva Bittencourt. Qualquer parte desta publicação

pode ser reproduzida, desde que citada a fonte.

Bittencourt, Leonardo Silva

Os

principais

Incidentes

computacionais

no

Cadastro

Nacional

de

Informações Sociais – INSS - consequências para o SISBEN – sistema de benefício

do INSS. Leonardo Silva Bittencourt – Brasília: O autor, 2011. p.;

Ilustrado; 25 cm.

Monografia (Gestão Estratégica da Segurança da Informação e

Comunicação) – Universidade de Brasília. Instituto de Ciências Exatas.

Departamento de Ciência da Computação, 2011.

Inclui Bibliografia.

1. Segurança, Informação. 2. Incidentes. 3. CNIS, INSS. I. Título.

Dedicatória

Dedico este trabalho à minha mãe Maria Edilde Silva, eterna batalhadora, à

minha filha Maria Luisa Alves Bittencourt pela alegria e aos meus amigos pelos

incentivos.

Agradecimentos

Agradeço a todos os professores do Curso de Especialização da Segurança

da Informação e Comunicações pelo conhecimento transmitido, aos tutores pelas

experiências compartilhadas, aos colegas da turma Laranja pela troca do saber, ao

Ministério da Previdência Social pela oportunidade e ao nobre orientador professor

Tiago Conde pela paciência e ensinamentos.

Ninguém educa ninguém, ninguém educa a si mesmo, os homens se educam

entre si, midiatizados pelo mundo.

Paulo Freire.

Sumário

Dedicatória ..................................................................................................................3

Agradecimentos ..........................................................................................................4

Sumário .......................................................................................................................6

Resumo .......................................................................................................................8

Abstract .......................................................................................................................9

1 Delimitação do Problema....................................................................................10

1.1 Introdução........................................................................................................11

1.2

1.2.1

Formulações da situação problema .............................................................12

O que é o Cadastro Nacional de Informações Sociais?............................12

1.2.2 Quais as informações que alimentam o Cadastro Nacional de Informações

Sociais? .................................................................................................................12

1.2.3

Quais as funções do CNIS para os sistemas de concessão de benefícios

previdenciários utilizados pelo INSS?....................................................................12

1.2.4

O que é incidente computacional?............................................................12

1.2.5

Onde está localizado incidente computacional nas diversas normas de

Segurança da Informação e Comunicação?..........................................................12

1.2.6

Que tipo de incidentes computacionais sofre o CNIS? .............................12

1.2.7

Quais as principais consequências para o SISBEN?................................12

1.2.8

Quais os principais tratamentos dados aos incidentes de segurança

computacional do sistema CNIS?..........................................................................12

1.3 Objetivos e escopo ..........................................................................................12

1.3.1 Objetivo Geral ...........................................................................................12

1.3.2 Objetivos Específicos ................................................................................12

1.3.3 Escopo ......................................................................................................13

1.4 Justificativa ......................................................................................................13

1.5 Hipótese...........................................................................................................13

1.6 Metodologia .....................................................................................................13

2 Revisões de Literatura e Fundamentos..................................................................15

2.1 A Segurança da Informação e Comunicação ..................................................15

2.2 Ativo de Informação .........................................................................................16

2.3 Riscos ..............................................................................................................16

2.4 Vulnerabilidade ................................................................................................16

2.5 Ameaça............................................................................................................16

2.6 Incidentes de Segurança Computacional ........................................................17

2.7 Ataque .............................................................................................................17

2.8 Tratamento e resposta de incidentes computacionais.....................................19

3. Análise do Cadastro Nacional de Informações Sociais – CNIS -INSS .............21

4. Os principais incidentes de segurança computacional no CNIS – INSS ...........27

5. As principais consequências dos incidentes de segurança computacional no

CNIS com relação ao sistema de Benefício do INSS. ...........................................33

6 Conclusões .........................................................................................................38

6.1 Conclusão........................................................................................................38

Referências e Fontes Consultadas........................................................................40

Resumo

O presente trabalho apresenta os principais incidentes de segurança computacional

no Cadastro Nacional de Informações Sociais com consequência direta o SISBEN –

Sistema de benefícios do INSS, responsável pelas concessões de benefícios

previdenciários. O CNIS é a base de dados nacional que contém informações

cadastrais de trabalhadores empregados e contribuintes individuais, empregadores,

vínculos empregatícios e remunerações, além dos dados cadastrais de pessoas

jurídicas e de estabelecimentos empregadores reconhecidos pela Previdência

Social.

Essas informações são as bases para a concessão de benefícios por

incapacidade como aposentadoria por invalidez ou auxílio doença, pensão por

morte, aposentadoria por idade ou por tempo de contribuição, auxílio maternidade,

além de disciplinar o pagamento de salário-família e auxílio-reclusão. As

informações desse sistema migram para os sistemas de concessão de benefícios

que estão sobre a responsabilidade do Instituto Nacional do Seguro Social (INSS),

sendo responsável mensalmente pelo pagamento de mais de 28 milhões de

benefícios com um valor aproximado 19 bilhões de reais garantindo aos cidadãos

brasileiros sua sobrevivência nos diversos recantos do Brasil. O CNIS vem ao longo

do tempo sofrendo com esse tipo de ação adversa. Assim, buscamos nesse estudo

de caso identificar os principais incidentes de segurança computacional nesse

sistema, as principais consequências para o SISBEN, e por fim descrever os

principais tratamentos dados a esses incidentes de segurança computacional.

Palavras-chave: Segurança, Informação, Incidentes, CNIS, INSS.

Abstract

This paper presents a review of the treatment given by Social Security to computer

security incidents in the National Register of Social Information serves as a basis for

grants of welfare benefits. The CNIS is the national database that contains

registration information of employees and individual taxpayers, employers,

employment contracts, and salaries, in addition to cadastral data of legal entities and

establishments of employers recognized by Social Security. This information is the

basis for granting disability benefits to retirement for disability or sickness, death

pension, retirement by age or by time of contribution, maternity assistance, and

discipline the payment of family allowances and confinement allowance. The

information system of systems migrated to the granting of benefits that are on the

responsibility of the National Institute of Social Security (INSS) is responsible for

monthly payment of more than 28 million of benefits with an approximate value of 19

billion reais granting citizens Brazilians their survival in different corners of Brazil.

Computer security incident is any action or set of actions taken against a computer or

computer network and which results or may result in loss of confidentiality, integrity or

performance of a data communication network or computer system, in particular,

access. The CNIS has over time suffering with this type of adverse action. Thus, we

identify that the major computer security incidents in the system and finally describe

the main treatments given to these computer security incidents.

Key words: Security, Information, Incidents, CNIS, INSS.

1 Delimitação do Problema

A Previdência Social brasileira tem por finalidade oferecer cobertura aos

cidadãos que tiverem atividades remuneradas e não pertencentes a Regimes

Próprios de Previdências em casos de invalidez, morte ou idade avançada,

proteger a maternidade, disciplinar o pagamento de salário-família e auxílioreclusão e garantir aposentadorias e pensões. O sistema previdenciário

nacional é executado pelo Instituto Nacional do Seguro Social (INSS) que

exerce papel fundamental na estabilidade social do País. Os benefícios pagos

pelo INSS garantem ao cidadão sua sobrevivência nos distintos recantos do

Brasil, além de ser responsável pela economia local de muitos municípios

brasileiros. É através dos dados do Cadastro Nacional de Informações que os

bancos de dados do INSS são alimentados para concessão de benefícios

previdenciários.

O presente estudo de caso, pela importância da Previdência social para

o nosso país e do CNIS para o sistema de benefício do INSS, identificará os

incidentes de segurança computacional no Cadastro Nacional de Informações

Sociais, base que alimenta os sistemas de concessões de benefícios

previdenciários, e as consequências para o SISBEN – Sistema de Benefício do

INSS.

1.1 Introdução

O sistema previdenciário executado pelo Instituto Nacional do Seguro

Social (INSS) exerce papel fundamental na estabilidade social do País. Os

benefícios pagos pelo INSS garantem ao cidadão sua sobrevivência nos

distintos recantos do Brasil, além de ser responsável pela sustentabilidade de

muitos municípios brasileiros.

As despesas com aposentadorias, pensões e auxílios aproximam-se,

atualmente, de 8% do PIB nacional sendo responsável por mais de 28 milhões

de benefícios, pessoas que subsistem graças aos seus pagamentos de

aposentadorias, pensões, auxílios e outras dezenas de milhões são

dependentes dos titulares desses benefícios, assim, igualmente dependem

indiretamente do INSS.

Com objetivo de atender seus segurados o INSS está investindo cada

vez mais em sistemas computacionais com objetivo de facilitar a vida dos

servidores e de seus segurados, agilizando o processo de concessão de

benefícios previdenciários. É através do Cadastro Nacional de Informações

Sociais que o INSS vem alcançando esse objetivo, porém essa facilitação vem

sofrendo com incidentes computacionais, e consequentemente maculando o

sistema de benefício do INSS. Em razão dessa situação, buscamos levantar o

questionamento sobre esses incidentes no CNIS, com intuito de identificá-los,

quais as principais conseqüências para o SISBEN e o qual o tratamento que

está sendo feito para minimizar esses incidentes.

Para tanto, na primeira seção conceituaremos o Cadastro Nacional de

Informações Sociais – CNIS. Na seção seguinte, será conceituado incidente

computacional e localizaremos nas diversas normas de Segurança da

Informação e Comunicação como forma de fundamentar o contexto do

problema levantado e na terceira seção iremos descrever as principais

consequências dos incidentes computacionais do CNIS para o SISBEN, depois

verificaremos os tratamentos dado a esses incidentes de segurança

computacional. Por fim, serão tecidas algumas considerações conclusivas.

1.2 Formulações da situação problema

1.2.1 O que é o Cadastro Nacional de Informações Sociais?

1.2.2 Quais as informações que alimentam o Cadastro Nacional de

Informações Sociais?

1.2.3 Quais as funções do CNIS para os sistemas de concessão de benefícios

previdenciários utilizados pelo INSS?

1.2.4 O que é incidente computacional?

1.2.5 Onde está localizado incidente computacional nas diversas normas de

Segurança da Informação e Comunicação?

1.2.6 Que tipo de incidentes computacionais sofre o CNIS?

1.2.7 Quais as principais consequências para o SISBEN?

1.2.8 Quais os principais tratamentos dados aos incidentes de segurança

computacional do sistema CNIS?

1.3 Objetivos e escopo

1.3.1 Objetivo Geral

O objetivo geral deste trabalho é identificar e analisar os principais

incidentes de segurança computacional no Cadastro Nacional de Informações

Sociais e suas principais consequências para o Sistema de Benefício do INSS.

1.3.2 Objetivos Específicos

1. Descrever sobre Cadastro Nacional de Informações Sociais;

2. Descrever sobre incidentes computacionais;

3. Identificar os principais incidentes de segurança computacional no

CNIS;

4. Identificar as principais consequências dos incidentes computacionais do

CNIS para o SISBEN?

5. Descrever os tratamentos dados pelo INSS aos principais incidentes de

segurança computacional no CNIS.

1.3.3 Escopo

O presente estudo buscará em evidências empíricas identificar os

incidentes de segurança computacional no Cadastro Nacional de Informações

Sociais que é a base de informações para a concessão de benefícios

previdenciários. Nesse sentido, através dos dados quantitativos pesquisado no

INSS

e

as

referências

bibliográficas

de

tratamento

de

incidentes

computacionais, será feita uma correlação entre os dados empíricos e o

tratamento desses incidentes como também será tecido conclusões sobre este

estudo de caso.

1.4 Justificativa

O presente estudo de caso foi escolhido primeiramente devido à

importância do INSS para o nosso país como distribuidor de renda e

estabilidade social, especificamente foi escolhido o sistema CNIS por sistema

crítico que alimenta todos os bancos de dados dos sistemas de concessão de

benefícios executados pelo INSS.

1.5 Hipótese

A falta de um tratamento ou o tratamento inadequado nos incidentes

computacionais ocorridos contra o sistema de Cadastro Nacional de

Informações Sociais implicará na perda de confiabilidade, integridade e

autenticidade

de

suas

informações

por

consequência

alimentará

inadequadamente com essas informações os sistemas de concessão de

benefícios previdenciários deixando vulnerável a segurança da informação e

comunicações no processo de concessão de benefícios executado pelo INSS.

1.6 Metodologia

A Metodologia Científica é o estudo dos pormenores dos métodos

empregados em cada área científica específica, e em essência dos passos

comuns a todos estes métodos. Marconi e Lakatos (2003, p.83) definem o

método científico como o conjunto das atividades sistemáticas e racionais que,

com maior segurança e economia, permitem alcançar o objetivo conhecimentos válidos e verdadeiros - traçando o caminho a ser seguido,

detectando erros e auxiliando as decisões do cientista. Para Yin (2010), o

estudo de caso é uma estratégia de pesquisa indicada para explorar, descrever

ou explicar acontecimentos contemporâneos em ambientes nos quais os

eventos não necessitam ser controlados pelo pesquisador.

O presente estudo de caso utilizou como metodologia o método indutivo

de análise quantititativa e uma revisão bibliografica. A técnica de pesquisa

empregada, nesse estudo foi uma pesquisa de campo, quantitativo-descritiva.

Uma pesquisa de campo é aquela utilizada com o objetivo de conseguir

informações e/ou conhecimentos acerca de um problema, para o qual se

procura uma resposta, ou de uma hipótese, que se queira comprovar, ou ainda,

descobrir novos fenômenos Marconi e Lakatos (2003). A principal técnica

utilizada foi a entrevista com gestorer do Cadastro Nacional de Informações

Sociais vinculados ao INSS e a análise de investigação de fraudes contra o

INSS, realizada pela Assessoria de Pesquisa Estratégica e de Gerenciamento

de Riscos do MPS.

2

Revisões

de

Literatura

e

Fundamentos

A revisão literária desse trabalho foi dividida em

Na primeira parte foi buscada na literatura especializada, a partir de uma

visão macro da Segurança da Informação e Comunicação, a descrição sobre

incidentes computacionais, na segunda parte foi feita uma introdução sobre o

Cadastro Nacional de Informações Sociais – CNIS. No terceiro momento,

buscamos identificar os principais incidentes de segurança computacional no

CNIS e as principais consequências desses incidentes computacionais para o

SISBEN, e por fim descrevemos os tratamentos dados pelo INSS aos principais

incidentes de segurança computacional ocorrido contra o CNIS.

2.1 A Segurança da Informação e Comunicação

A ABNT NBR ISO/IEC 27002:2005 (p. ix) subscreve que a Segurança da

Informação visa a proteger uma organização de diversos tipos de ameaças,

buscando entre outros aspectos minimizar os danos.

O Decreto nº 3505 de 2000, Segurança da Informação é a “Proteção dos

sistemas de informação contra a negação de serviço a usuários autorizados,

assim como contra a intrusão, e a modificação desautorizada de dados ou

informações, armazenados, em processamento ou em trânsito, abrangendo,

inclusive, a segurança dos recursos humanos, da documentação e do material,

das áreas e instalações das comunicações e computacional, assim como as

destinadas a prevenir, detectar, deter e documentar eventuais ameaça a seu

desenvolvimento.”

A Instrução Normativa GSI/PR nº 1, de 13 de junho de 2008, Segurança

da Informação e Comunicações: ações que objetivam viabilizar e assegurar a

disponibilidade, a integridade, a confidencialidade e a autenticidade das

informações.

2.2 Ativo de Informação

Para SÊMOLA ( 2003, pp. 1-2) a informação constitui per si um ativo (no

sentido de ser um bem a ser valorizado e preservado), em nossa visão ativo

da informação

é o conjunto dos indivíduos, compostos tecnológicos e

processos envolvidos em alguma das etapas do ciclo de vida da informação.

2.3 Riscos

Michaelis (2008) aborda que “Risco é possibilidade de perigo, incerto,

mas previsível, que ameaça de dano à pessoa ou à coisa...”, ou seja, podemos

considerar como risco, a possibilidade de um evento desfavorável vir a ocorrer.

2.4 Vulnerabilidade

A norma 05/IN01/DSIC/GSIPR explica que vulnerabilidade é qualquer

fragilidade dos sistemas computacionais e redes de computadores que

permitam a exploração maliciosa e acessos indesejáveis ou não autorizados.

2.5 Ameaça

BEAL (2008, p. 14 e 18.) aborda que a ameaça é a expectativa de

acontecimento acidental ou proposital, causado por um agente, interno ou

externo, que pode afetar um ambiente, sistema ou um ativo de informação. As

ameaças podem impactar, de diferentes modos, a sobrevivência de uma

organização, seja ela pública ou privada. As ameaças exploram as

vulnerabilidades e podem ser classificadas em ambientais (naturais como fogo,

chuva, raios, terremotos etc.), técnicas (falhas em hardware e software etc.),

lógicas (furto de senhas eletrônicas, invasão de sistemas entre outras) e

humanas (fraude, sabotagem, erro de operação, venda de informações etc.).

A norma 04/IN01/DSIC/GSIPR nos ensina que ameaça é o conjunto de

fatores externos ou causa potencial de um incidente indesejado, que pode

resultar em dano para um sistema ou organização.

BEAL (2008, p. 14.) explica que a vulnerabilidade é a fragilidade que

poderia ser explorada por uma ameaça para concretizar um ataque tendo como

efeito um impacto. O impacto é o efeito ou consequência de um ataque ou

incidente para a organização, neste caso estudado sempre será um resultado

negativo.

2.6 Incidentes de Segurança Computacional

A norma 06/IN01/DSIC/GSIPR subscreve que incidente é o evento que

tenha causado algum dano, colocado em risco algum ativo de informação

crítico ou interrompido a execução de alguma atividade crítica por um período

de tempo inferior ao tempo objetivo de recuperação;

A ABNT NBR ISO/IEC 27002:2005 (p.98) aborda que a Gestão de

incidentes de segurança da informação tem como objetivo Assegurar que

fragilidades e eventos de segurança da informação, associados com sistemas

de informação sejam comunicados, permitindo a tomada de ação corretiva em

tempo hábil.

Para Gondim (2010) um incidente de segurança computacional é

definido como qualquer ação ilegal, não autorizada ou inaceitável que envolve

um sistema computacional ou rede de computadores.

2.7 Ataque

O ataque é a concretização de uma ameaça, bem-sucedida ou não

mediante uma ação ou omissão deliberada e planejada. Os ataques podem

ser de origem externa ou interna à organização.

Schultz (2002) aponta que os ataques de origem interna, que, ao

contrário do que se apregoa, não necessariamente são em maior número que

os externos, possuem motivações e padrões diversos daqueles, exigindo,

assim, análise e contramedidas diferenciadas.

Em regra, os ataques são realizado por pessoas, ainda que com o uso

de recursos computacionais ou de outra natureza, a sua prevenção torna-se

extremamente complexa por meios automatizados.

Schell (2001) afirma que não há ciência capaz de eliminar

definitivamente os incidentes de segurança da informação, restando a opção

da constante vigilância e verificação.

2.7.1 Discrição dos principais ataques.

As principais intenções dos ataques no sistema de Informaçõas

são:

Violação de

segurança

Descrição

Falsidade

informática

Alegada intenção de provocar engano nas relações jurídicas, introduzir,

modificar, apagar ou suprimir dados informáticos ou por qualquer outra forma

interferir num tratamento informático de dados, produzindo dados ou

documentos não genuínos, com a intenção de que estes sejam considerados

ou utilizados para finalidades juridicamente relevantes como se o fossem.

Inclui a mistificação de sites Web para roubo de credenciais e a distribuição de

mensagens de correio eletrônico de phishing

Interferência em

sistema

informático

Alegada ação intencional e não autorizada ou a tentativa de impedir ou

interromper gravemente o funcionamento do sistema informático, introduzindo,

transmitindo, danificando, apagando, deteriorando, alterando, suprimindo ou

tornando inacessível qualquer componente de software ou hardware. Inclui os

ataques de negação de serviço.

Acesso ilegítimo Alegado acesso ou tentativa de acesso intencional e não autorizado à

a

sistema totalidade ou a parte do sistema informático. Inclui roubo de informação,

informático

nomeadamente segredo comercial, industrial ou dados confidenciais

protegidos por lei.

Interferência

dados

em O ato intencional e não autorizado ou a tentativa de apagar, danificar,

deteriorar, alterar, suprimir ou tornar inacessíveis dados do sistema

informático. Inclui malware e distribuição do mesmo por correio eletrônico.

Recolha

não O ato intencional e não autorizado de reunir informação sobre redes e

autorizada

de sistemas informáticos.

informação sobre

sistema

informático

Violação

de Alegada violação de direitos autorais, independentemente dos conteúdos

direitos de autor

serem constituídos por informação, código fonte, projetos gráficos ou

quaisquer outros elementos do sistema informático protegidos por direitos de

autor.

Mensagem

de Alegada recepção/envio de mensagens de correio eletrônico não solicitadas,

correio eletrônico quer sejam produzidas para efeitos de marketing direto ou sem motivação

não solicitada

aparente. Não inclui distribuição de malware ou ataques de phishing.

Outra violação de Outra alegada violação (da política) de segurança informática.

segurança

2.8 Tratamento e resposta de incidentes computacionais

A norma 05/IN01/DSIC/GSIPR nos conceitua que o tratamento e

resposta de incidente é o serviço que consiste em receber, filtrar, classificar e

responder às solicitações e alertas e realizar as análises dos incidentes de

segurança, procurando extrair

informações que permitam impedir a

continuidade da ação maliciosa e também a identificação de tendências.

A Resposta a incidentes de segurança é uma metodologia organizada

para gerir consequências a uma violação num sistema computacional que

proteja algum ativo de informação de uma determinada organização. O

principal objetivo do processo de resposta a incidentes de segurança é

minimizar o impacto de um incidente e permitir o restabelecimento dos

sistemas o mais rápido possível.

É a política da sergurança da informação que define um

resposta a incidente

plano de

identificando as etapas do processo que devem ser

seguidos quando um incidente ocorrer. O processo de resposta a incidentes

deve ser produto de uma sinergia entre as diferentes equipes organizacionais,

unindo do escorpo gerencial ao nível técnico.

A responsabilidade do tratamento e resposta a incidentes é da CSIRT

(Computer Security Incidente Response Team). Uma equipe de resposta a

incidentes de seguranc¸a que é constituido por diversas pessoas da

organização como: gestores de segurança, analista de segurança, entre outros.

O tratamento de incidentes são norteados por princípios que segundo

os autores Kenneth Wyk e Richard Forno [Kenneth R. Wyk 2001], o processo

de resposta a incidentes de segurancça deve possuir cinco etapas:

1. Identificação: cabe a esta etapa detectar ou identificar de fato a

existência de um incidente de segurança, essa identificação se dará através de

monitoramento dos sistemas computacionais, utilizando um conjunto de

ferramentas como IDS (sistema de deteccão de intrusão).

2. Coordenação: responsável por identificar a existência de um incidente

e suas consequências na etapa anterior valorando os danos causados pelo

incidente em questão.

3. Mitigacão: tem como o objetivo isolar o problema e determinar a

extensão dos danos , evitar a propagação como implementar soluções

temporárias para o restabelecimento do sistema atingido e posteriomente

soluções definitivas.

4. Investigação: etapa que a equipe de tratamento concentra-se em

coletar e analisar as evidências do incidente de segurança, essas evidências

serão de suma importância para a resolução do incitente como terá uma função

pro-ativa para futuros incidentes com características semelhantes.

5. Educação: consiste em avaliar o processo de tratamento de

incidentes e verificar a eficácia das soluções implementadas, sendo que as

lições apredidas devem ser propagadas para toda a equipe como forma de

autodefesa no futuro.

3.

Análise do Cadastro Nacional de Informações Sociais –

CNIS -INSS

3.1 O INSS

O INSS é formado por mais de 2 mil unidades orgânicas (Agências,

Unidades de Atendimento Autônomas, Gerências e superintendências

regionais), sendo que em sua maioria são Agências da Previdência Social APS.

A rede da Previdência social possui mais de 10000 computadores

conectados, por todo o Brasil. A conexão entre os escritórios da Dataprev,

Gerências Executivas do INSS e as Agências da Previdência Social são feita

por meio de circuito dedicado com uma média de 64 kbps, sendo que a

conexão entre os Centros de Tratamento da Informação da Dataprev (Rio de

Janeiro, São Paulo e Brasília) com o Ministério da Previdência – MPS é feita

por meio de backbone de 2 Mbps.

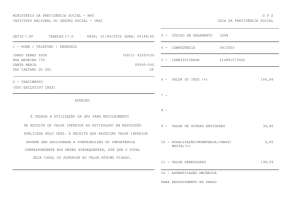

O INSS trabalha com duas grandes áreas que estão interligadas como

mostra a Procuradoria: responsável pelas ações judiciais do INSS; Benefícios:

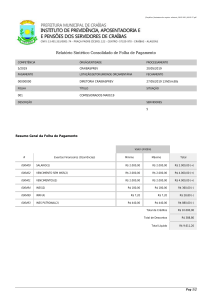

reconhecimento e concessão dos benefícios, como podemos ver com a figura

abaixo:

CNIS

Empregado

Pessoas

Procuradoria

Ações

Benefícios

Beneficiário

Benefícios

Fig. - Arquitetura de Informação

Fonte – Dataprev [MPS, 2011]

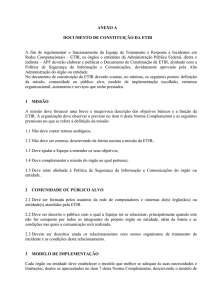

3.2 O Sistema de Benefícios da Previdência Social - SISBEN

O Sistema de Benefícios da Previdência Social - SISBEN é o sistema

usado pelo INSS para concessão de benefícios. O SISBEN foi desenvolvido

na linguagem de programação COBOL/74, o Banco de Dados DMSII da

UNISYS e o Sistema Operacional é o MVS também da UNISYS e acessa o

CNIS – Cadastro Nacional de Informações Sociais para obter informações

sobre as pessoas que vão ou que já concederam algum tipo de benefício.

Conforme figura

Fig. - Arquitetura do Sistema de Benefícios da Previdência Social

Fonte – Dataprev [MPS, 2011]

O SISBEN é utilizado nas agências do INSS com o nome de PRISMA,

que é a versão para PC, já que a base mesmo do SISBEN fica em um

computador de grande porte no Rio de Janeiro, como exemplifica a Figura.

3.3 O CNIS

O Governo Federal com o objetivo de criar uma base de dados

integrada, determinou a criação do CNT - Cadastro Nacional do Trabalhador,

através do decreto 97.936 de 1989, na forma de consórcio entre Ministério da

Previdência e Assistência Social (MPAS), Ministério do Trabalho (MTb) e Caixa

Econômica Federal (CEF). Posteriormente assumiu, conforme lei 8.212 de

1991, a denominação de CNIS.

O Cadastro Nacional de Informações Sociais é a base de dados nacional

que

contém

informações

cadastrais

individuais,

empregadores,

contribuintes

de

trabalhadores

vínculos

empregados

empregatícios

e

e

remunerações. Os objetivos do CNIS são:

Atender com maior eficácia, os direitos dos trabalhadores, mantendo

informações

confiáveis

sobre

sua

vida

laboral

e

liberando-os

gradualmente do ônus da prova;

Inibir fraudes e desvios na concessão de benefícios previdenciários e

trabalhistas mediante o cruzamento das informações administradas

pelos vários sistemas governamentais;

Buscar o gerenciamento racional e coordenado de informações

dispersas em sistemas de diversos órgãos governamentais;

Manter informações confiáveis dos estabelecimentos empregadores,

permitindo um maior controle sobre a arrecadação e um direcionamento

mais eficaz da fiscalização trabalhista e previdenciária;

Simplificar e reduzir os procedimentos e os custos de coleta de

informações sociais impostos aos estabelecimentos empregadores e à

sociedade;

Instrumentalizar as instituições governamentais com informações sociais

confiáveis como forma de subsidiar a formulação e a avaliação das

políticas públicas; e

Contribuir para a integração das informações administradas por outras

instituições governamentais no âmbito da Seguridade Social.

As fontes de informações que alimentam este cadastro são:

CADASTRO DE TRABALHADORES

Contém os dados básicos e complementares de pessoas físicas

engajadas

em

atividades

produtivas.

Incluem-se

neste

universo

os

trabalhadores empregados ou contribuintes individuais, tais como empresários,

funcionários públicos, ou quaisquer pessoas detentoras de NIT , PIS ou PASEP

e que tenham informado a partir de 1971 (para empregados) ou 1973 (para

contribuintes individuais) seus dados sociais, ou previdenciários ao governo

federal. São fontes deste cadastro: PIS/PASEP; RAIS; FGTS; CAGED e

Cadastro de Contribuintes Individuais.

CADASTRO DE EMPREGADORES

Contém os dados cadastrais de pessoas jurídicas e de estabelecimentos

empregadores

reconhecidos

pela

Previdência

Social.

Todos

os

estabelecimentos empregadores, independente do ramo de suas atividades

(rural, comercial, industrial, etc., que tenham fornecido dados sociais,

previdenciários ou fiscais ao governo federal a partir de 1964 estarão

cadastrados. São fontes deste cadastro: CGC; Cadastro de Empregadores do

INSS; RAIS; CAGED e FGTS;

CADASTRO

DE

REMUNERAÇÕES

VÍNCULOS

DO

EMPREGATÍCIOS

TRABALHADOR

EMPREGADO

/

E

RECOLHIMENTOS DO CONTRIBUINTE INDIVIDUAL

Contém os dados de vínculos empregatícios desde 1976, e respectivas

remunerações mensais a partir de 1990, além de recolhimentos dos

contribuintes individuais efetuados mensalmente através de carnê (Guia de

Recolhimento do Contribuinte Individual - GRCI) desde 1979. As informações

dos vínculos empregatícios/ remunerações e recolhimentos de contribuintes

individuais permitem determinar o tempo de serviço do trabalhador e o valor do

seu benefício previdenciário. São fontes deste Cadastro: para Vínculos

Empregatícios: RAIS, FGTS e CAGED.

AGREGADOS

DE

VÍNCULOS

EMPREGATÍCIOS

/

REMUNERAÇÕES POR ESTABELECIMENTO EMPREGADOR

Contém dados acumulados de vínculos empregatícios e remunerações

mensais, fornecendo uma visão gerencial de massa salarial e quantidade de

vínculos. Permite a realização de confrontos com as bases de Arrecadação da

Previdência Social, para detectar possíveis divergências entre contribuição

potencial e contribuição efetiva.

Os gestores dos diversos bancos de dados que alimentam o CNIS são:

Gestor:

CEF

-

CAIXA

ECONÔMICA

FEDERAL

PIS - Programa de Integração Social – FGTS - Fundo de Garantia do

Tempo de Serviço.

Gestor: BANCO DO BRASIL - PASEP - Programa de Formação do

Patrimônio do Servidor Público.

Gestor: MPAS - MINISTÉRIO DA PREVIDÊNCIA SOCIAL Cadastro de

Contribuintes Individuais (CI);

Base

de

Recolhimentos

do

Contribuinte

Individual;

Base de Arrecadação Previdenciária; CEI - Cadastro Específico do

INSS;

Gestor: MPAS / MTb / CEF RAIS - Relação Anual de Informações

Sociais.

Gestor: RECEITA FEDERAL - CGC - Cadastro Geral de Contribuintes

Gestor:

MTb

CAGED

-

Cadastro

Geral

de

Empregados

e

Desempregados.

As normas que tratam sobre o Cadastro Nacional de Informações

Sociais são:

Lei nº. 10.403, de 8 de janeiro de 2002, in verbis:

..."(nr) "art. 29-a. o INSS utilizará, para fins de cálculo do saláriode-benefício, as informações constantes no cadastro nacional de informações sociais –

CNIS sobre as remunerações dos segurados. § 1o o INSS terá até 180 (cento e

oitenta) dias, contado...

Decreto nº 1.058, de 21 de fevereiro de 1994.

Trata o decreto do programa de formação do patrimônio do servidor

público - PASEP; d) à tabela do código nacional de atividade econômica CNAE; e) ao cadastro permanente de admissões e dispensas de empregados;

f) à relação anual de informações sociais - RAIS; g) ao Cadastro Nacional de

informações Sociais - CNIS

Decreto nº 4.079, de 09 de janeiro de 2002

Trata da carteira profissional ou da carteira de trabalho e previdência

social e, a partir de 1o de julho CNIS valem para todos os efeitos como prova

de filiação à previdência social, relação de emprego e tempo de contribuição.

Os volumes de dados do CNIS são gigantescos conforme demonstração

abaixo:

•

Registros de dados cadastrais - 190 milhões

115 milhões de empregados a partir de 1971;

75 milhões de contribuintes Individuais a partir de 1973.

•

Registros de Elos

Pis/Pasep - 5 milhões;

C.I - 5 milhões.

•

Dados de Óbitos

CNIS -10 milhões.

•

Registros de dados cadastrais - 26 milhões

18 milhões de CNPJ cadastrados a partir de 1964;

8 milhões de CEI cadastrados.

•

Registros de Vínculos - 600 milhões

RAIS - a partir de 1976;

CAGED - a partir de 1985;

GRE/FGTS - de 1995 a dezembro 1998;

GFIP - a partir de janeiro de 1999;

1,3 bilhões de recolhimentos do Contribuinte Individual a partir

de 1985;

Recuperação das microfichas de 1973 a 1984 (aprox. 500 milhões

de recolhimentos).

4. Os principais incidentes de segurança computacional no

CNIS – INSS

O INSS vem ao longo de sua existência se alargando como protetor e

distribuidor de renda nacional, para cumprir esse papel constitucional, vem

investindo em tecnologia da informação e comunicação para melhor atender

seus segurados. Porém esse investimento em sistemas de informação vem

sofrendo, ao longo dos anos, fraudes.

A Previdência percebendo a necessidade de combater a fraude contra o

seu patrimônio criou a Assessoria de Pesquisa Estratégica – APE. No ano de

1998 instituiu a Assessoria de Pesquisas Estratégicas regulamentando sua

atuação (Portaria INSS/DAF nº. 433/1998). O objetivo dessa assessoria é em

conjutno com o Ministério Público e a Polícia Federal, combater às fraudes

previdenciárias. A partir dessa experiência, foram constituídos grupos de

trabalho em vários Estados, todos apresentando resultados efetivos na

apuração do ilícito previdenciário.

O trabalho em regime de força tarefa previdenciária já realizou as

seguintes operações desde o ano de 2003 até 2011:

OPERAÇÕES

ANO

REALIZADAS

2003

08

2004

20

2005

28

2006

44

2007

41

2008

43

2009

13

2010

42

2011

39

TOTAL

278

Elaboração APEGR

Fonte: APEGR/SE/MPS 2010

Através do convívio empírico dessas fraudes percebemos que um dos

sistemas do INSS mais atingindo é o CNIS, então nossa investigação partiu

dos dados coletados das operações realizadas em regime de força tarefa

(MPS-MPF-DPF), para verificar se essa transcrição em fraude se derivava de

incidentes computacionais ocorrido no CNIS.

Após o estudo das várias operações realizadas contra a fraude

previdenciária,

foi

possível

identificar

quatro

tipos

de

incidentes

computacionais:

violação de segurança é classificado como intrusão ilegal ou não

autorizada em sistemas computacionais, traduzindo no incidente de falsidade

informática, que tem a intenção de provocar engano nas relações jurídicas,

como introduzir e modificar os dados ou documentos do sistema.

Os principais incidentes computacionais identificados sofridos pelo CNIS

são:

•

Inclusão de vínculo empregatício fictício;

•

Inclusão de remuneração fictícia;

•

Alteração de vínculo empregatício;

•

Alteração da Remuneração.

A inclusão de vínculo empregatício fictício no CNIS tem por objetivo o

requerimento e a concessão de um benefício do INSS, sem que o suposto

segurado tenha direito ao tempo de contribuição informado ao sistema. Essa

informação, geralmente, é feita pela GFIP – Guia do Fundo de Garantia e

Informação Previdenciária.

A Inclusão de remuneração fictícia é o incidente praticado por indivíduos

ou grupo organizado com objetivo de incluir renda de segurados do INSS para

que no futuro o requerente tenha salários para ser calculado o valor do seu

benefício, porque se no CNIS não houver renda os benefícios, em regra, serão

concedido no salário mínimo..

A alteração de vinculo é o tipo de incidente praticado para que o cidadão

possa ter mais tempo de contribuição do que teria na realidade, alterar vínculos

concomitantes, com objetivo de requerer benefício do INSS.

Alteração de Remuneração é o incidente praticado por indivíduos ou

grupos organizados e que tem o objetivo de aumentar a renda de segurados

para o mesmo na hora do requerimento de seu benefício receba um salário de

benefício maior do que teria direito.

Alguns fatores externos facilitam os incidentes computacionais contra o

CNIS, entre eles:

•

As carteiras de identidades fornecidas pelos institutos de

identificações dos estados brasileiros, muitas sem confiabilidade,

devido serem confeccionadas mediante apresentação de certidões

de nascimento de precária certificação.

•

O CPF, simples matrícula fiscal, muitas vezes, convertido em

registro de identidade, mercê da ausência de uma identificação

nacional fidedigna.

•

Nos cartórios nacionais, é possível registrar pessoas, conseguir

certidão de óbito, casamento, com identidade diversa (para que

uma pessoa se registre em um cartório em caso de recém-nascidos

precisa-se apenas de um atestado médico, confirmando o

nascimento, ou se a pessoa tem certa idade e nunca se registrou,

atualmente precisa apenas de duas testemunhas, não há um banco

de dados unificado no país nem um registro nacional de digitais. Em

caso de óbito se necessita apenas do atestado médico, não

havendo nenhum batimento com os hospitais ou IML.)

•

Para se enterrar um morto no país, em regra, se exige apenas o

atestado médico da morte, deixando por conta dos parentes do

morto a averbação nos cartórios.

•

Expansão da rede atendimento do INSS agências de atendimento

de 1.110 (2009) para 1.830 em 2010, e 1850 no ano de 2011,

ampliando a presença física do INSS de 950 cidades para 1670

municípios brasileiros havendo maior incidência de incidentes

computacionais contra o sistema CNIS e consequentemente ao

sistema de benefício previdenciário.

Os incidentes estudados, juridicamente, causam dano a órgão público e

são tipificados pelo Código Penal Brasileiro, esses ilícitos criminais praticados

contra a Previdência Social foram disciplinados pela Lei 9.983/2000, que

introduziu no Código Penal as figuras típicas seguintes:

- Apropriação indébita previdenciária (art. 168-A, CP - Apropriar-se de

coisa alheia móvel, de que tem a posse ou a detenção.);

- Inserção de dados falsos (art. 313-A, CP - Inserir ou facilitar, o

funcionário autorizado a inserção de dados falsos, alterar ou excluir

indevidamente dados corretos nos sistemas informatizados ou bancos de

dados da Administração Pública com o fim de obter vantagem indevida para si

ou para outrem ou para causar dano.);

- Alteração não autorizada no sistema informatizado da Previdência (art.

313-B, CP - Modificar ou alterar, o funcionário, sistema de informações ou

programa de informática sem autorização ou solicitação de autoridade

competente.);

- Sonegação de contribuição (art. 337-A - Suprimir ou reduzir

contribuição social previdenciária e qualquer acessório, mediante as seguintes

condutas: I – omitir de folha de pagamento da empresa ou de documento de

informações previsto pela legislação previdenciária, segurados empregado,

empresário, trabalhador avulso ou trabalhador autônomo ou a este equiparado

que lhe prestem serviços; II – deixar de lançar mensalmente nos títulos

próprios da contabilidade da empresa as quantias descontadas dos segurados

ou as devidas pelo empregador ou pelo tomador de serviços; III – omitir, total

ou parcialmente, receitas ou lucros auferidos, remunerações pagas ou

creditadas e demais fatos geradores de contribuições sociais previdenciárias);

- Divulgação de informações sigilosas ou reservadas (art. 153, § 1º, CP Divulgar, sem justa causa, informações sigilosas ou reservadas, assim

definidas em lei, contidas ou não nos sistemas de informações ou banco de

dados da Administração Pública.);

- Falsidade documental (art. 296, § 1º - Falsificar, fabricando-os ou

alterando-os: § 1º - Incorre nas mesmas penas: I - quem faz uso do selo ou

sinal falsificado; II - quem utiliza indevidamente o selo ou sinal verdadeiro em

prejuízo de outrem ou em proveito próprio ou alheio; III - quem altera, falsifica

ou faz uso indevido de marcas, logotipos, siglas ou quaisquer outros símbolos

utilizados ou identificadores de órgãos ou entidades da Administração

Pública.);

- Falsificação de documento público (art. 297- Falsificar, no todo ou em

parte, documento público, ou alterar documento público verdadeiro.);

- Violação de sigilo funcional (art. 325, §§ 1º e 2º, CP - Revelar fato de

que tem ciência em razão do cargo e que deva permanecer em segredo, ou

facilitar-lhe a revelação: § 1o Nas mesmas penas deste artigo incorre quem: I –

permite ou facilita, mediante atribuição, fornecimento e empréstimo de senha

ou qualquer outra forma, o acesso de pessoas não autorizadas a sistemas de

informações ou banco de dados da Administração Pública; II – se utiliza,

indevidamente, do acesso restrito. § 2o Se da ação ou omissão resulta dano à

Administração Pública ou a outrem.).

- Estelionato qualificado (art. 171, §3º, do Código Penal - Obter, para si

ou para outrem, vantagem ilícita, em prejuízo alheio, induzindo ou mantendo

alguém em erro, mediante artifício, ardil, ou qualquer outro meio fraudulento: §

3º - A pena aumenta-se de um terço, se o crime é cometido em detrimento de

entidade de direito público ou de instituto de economia popular, assistência

social ou beneficência.).

As fraudes combatidas ao longo dos anos pelo MPS e derivadas de

incidentes computacionais sofridos pelo Cadastro Nacional de Informações

Sociais têm como consequência principal: o aumento do déficit do INSS, e,

subsidiariamente, facilitação à fraude contra o patrimônio do INSS, pressão

social perante os gestores do INSS, concessão irregulares de benefícios,

aumento de demandas judiciais, pressão social sobre os servidores do INSS,

porque seu indeferimento não é aceito pela parte indeferida pelo conhecimento

de pessoas que não tem direito a benefícios, mas recebem, entre outros.

5. As principais consequências dos incidentes de segurança

computacional no CNIS com relação ao sistema de Benefício

do INSS.

Este capítulo apresenta as principais consequências dos incidentes

computacionais no CNIS que afetam diretamente o sistema de concessão de

benefício do INSS.

Os incidentes levantados, nesse estudo, podem ser definidos como reais

(aqueles que estão em vias de ocorrer ou ocorrendo) e potenciais (aqueles

com diferentes probabilidades de efetivação).

Partindo-se do pressuposto do diagnóstico que fizemos, nesse estudo,

os incidentes no sistema CNIS, proporcionam tanto riscos reais, uma vez que

ocorrem a materialização dos incidentes nos sistemas de benefícios do INSS,

quanto riscos potenciais, pois o INSS ainda está engatinhando em políticas da

Segurança da Informação e se não adotadas poderão cada vez mais se

efetivar os riscos de incidentes computacionais no SISBEN.

Tendo-se como verdadeira a expressão, “risco é sinônimo de incidente

computacional”, apesar do INSS estar tomando algumas providências com

relação à SIC, notamos que falta uma preocupação básica da alta gestão do

INSS

que deveria voltar-se inicialmente para a elaboração de medidas de

controle direcionadas ao ambiente interno, onde na maioria das vezes as

perdas derivam de estratégias inadequadas, de uma administração mal

conduzida, ou de um quadro técnico deficiente, no que concerne à política de

segurança da informação e comunicação.

Há também que tomar providências com os fatores externos, esses

facilitam os incidentes de segurança computacional no CNIS e por

consequência no SISBEM, pois a norma 04/IN01/DSIC/GSIPR nos ensina que

ameaça é o conjunto de fatores externos ou causa potencial de um incidente

indesejado, que pode resultar em dano para um sistema ou organização.

A política de SIC não pode ser tomada apenas pelos reflexos imediatos,

sem uma ordenação, sem uma determinação da cúpula administrativa do

INSS, e com pouco envolvimento do seu corpo funcional, a ABNT NBR

ISO/IEC 27002:2005 (p. ix) subscreve que a Segurança da Informação visa a

proteger uma organização de diversos tipos de ameaças, buscando entre

outros aspectos minimizar os danos.

É nesse sentido, que o Decreto nº 3505 de 2000, nos informa que

Segurança da Informação é a “Proteção dos sistemas de informação contra a

negação de serviço a usuários autorizados, assim como contra a intrusão, e a

modificação desautorizada de dados ou informações, armazenados, em

processamento ou em trânsito, abrangendo, inclusive, a segurança dos

recursos humanos, da documentação e do material, das áreas e instalações

das comunicações e computacional, assim como as destinadas a prevenir,

detectar, deter e documentar eventuais ameaças a seu desenvolvimento.”

Por fim a IN do GSI/PR nº 1, de 13 de junho de 2008, que é a base de

toda a SIC para a APF, grifa que Segurança da Informação e Comunicações:

são ações que objetivam viabilizar e assegurar a disponibilidade, a integridade,

a confidencialidade e a autenticidade das informações.

A falta ou a pouca clarividência de uma Política de Segurança da

Informação dificulta uma respostas aos incidentes de segurança computacional

que exige uma metodologia organizada para gerir consequências a uma

violação num sistema computacional que proteja algum ativo de informação de

uma determinada organização. O principal objetivo do processo de resposta a

incidentes de segurança é minimizar o impacto de um incidente e permitir o

restabelecimento dos sistemas o mais rápido possível.

Foi notado nesse estudo que os incidentes identificados: inclusão de

vínculo empregatício; alteração da Remuneração está ligada a prejuízo

patrimonial do INSS e por consequência, por se tratar de uma autarquia

pública, um prejuízo para sociedade brasileira.

Sempre o incidente trará um dano para organização, como subscreve a

norma 06/IN01/DSIC/GSIPR que incidente é evento que tenha causado algum

dano, colocado em risco, algum ativo de informação crítico ou interrompido a

execução de alguma atividade crítica por um período de tempo inferior ao

tempo objetivo de recuperação.

É importante que o INSS entenda que gerir incidentes é evitar prejuízo e

diminuir fragilidades sistêmicas, é dar mais segurança aos seus clientes interno

e externo como bem patrocina a ABNT NBR ISO/IEC 27002:2005 (p.98) que a

Gestão de incidentes de segurança da informação tem como objetivo

assegurar fragilidades e eventos de segurança da informação, associados com

sistemas de informação sejam comunicados, permitindo a tomada de ação

corretiva em tempo hábil.

Portanto é a política da sergurança da informação que define um plano

de resposta a incidente identificando as etapas do processo que devem ser

seguidos quando um incidente ocorrer.

O tratamento de incidentes são norteados por princípios que segundo

os autores Kenneth Wyk e Richard Forno [Kenneth R. Wyk 2001], o processo

de resposta a incidentes de segurancça deve possuir cinco etapas:

identificação, coordenação, mitigacão, investigação educação.

Na Identificação o INSS, peca por seu sistema de idetificação a ações

adversas ao sistema CNIS, ainda embrionário, essa identificação se dá através

de processos reativos, como após a detecção de determinada fraude contra o

INSS verifica-se a exestências de vulnerabilidades que contribuiram para o

incidente computacional.

Na área de Coordenação, o responsável por identificar a existência de

um incidente e suas consequências, também está iniciando como processo,

não havendo uma coordenação especializada para identificar os incidentes

ocorridos no CNIS, sendo pulverizada tanto no Ministério da Previdência

Social, como no órgão executório o INSS.

Com relação a

Mitigacão, tem como o objetivo isolar o problema e

determinar a extensão dos danos , evitar a propagação como implementar

soluções temporárias, o INSS está buscando mecanismo para cumprir essa

parte, porém as mitigações são feitas posterior, como exemplo as auditoria

realizada em benefícios, que buscam a mitigar as ações adversas sofriada pelo

CNIS.

A Investigação que é a etapa que deveria ter uma equipe de tratamento

concentrada em coletar e analisar as evidências do incidente de segurança,

está a quem do necessário, geralmente, é feita após uma atiivdade de

auditoria, monitoramento, ou ainda, operações em parceria do MPS com o

DPF, assim que é identificado as irregularidades procura-se encaminhar ao

setor responsável para as devidas providências.

Com relação a

Educação que consiste em avaliar o processo de

tratamento de incidentes e verificar a eficácia das soluções implementadas,

está em fase inicial, sem um resultado amadurecido e palpável. Mesmo assim

o INSS vem buscando meios para combater os incidentes.

O INSS vem implantando inovações nos processos gerenciais, em

sistemas corporativos, nos recursos humanos entre outros, com intuito geral,

servido indiretamente como resposta aos incidentes computacionais, verificado

nesse estudo. Dentre as inovações estão:

•

Recursos humanos

O estoque de conhecimento de uma organização é importante para o

processo de combate aos incidentes computacionais com isso o INSS vem

investindo no nível de conhecimento das pessoas seja no âmbito técnico para

fazer com que as pessoas aumentem sua percepção.

•

Ouvidoria

A Ouvidoria do Ministério da Previdência Social foi criada como

instrumento de melhoria da qualidade dos serviços previdenciários geridos pela

previdência social brasileira.

O início de suas operações começou em

20/08/98, após alteração da Lei 8.213/91. Esse novo canal proporcionou ao

cidadão livre acesso, mediante contato pelas Centrais de Atendimento (135),

ou através de cartas, fax e internet, para apresentar suas reclamações, críticas,

sugestões, elogios e denúncias relativos à prestação dos serviços no âmbito

previdenciário público. A Ouvidoria veio imprimir transparências aos processos

internos, resgatar a credibilidade, através do respeito às demandas da

sociedade. O contato permanente com o cidadão através da Ouvidoria tem

facilitado os diagnósticos gerenciais e tem norteado as decisões estruturais

adotadas pela Alta Direção do INSS.

•

Certificação digital

No ano de 2009, o INSS passou a conceder a aposentadoria por idade

a trabalhadores urbanos em apenas 30 minutos. Essa liberação mais rápida do

benefício foi determinada pelo Decreto 6722/08, publicado no Diário Oficial da

União no dia 31 de dezembro de 2008, foi viabilizada pela base de dados do

CNIS que foi certificada digitalmente.

Até o fim de 2008, a metodologia de concessão de benefício utilizada

era mais demorada porque os servidores do instituto tinham de conferir todas

as informações sobre os vínculos empregatícios e contribuições. Com o

decreto já em vigor, o processo de checagem dos dados não sofreu alteração,

mas foi agilizado pelo sistema que permite o reconhecimento dos direitos de

forma automática. Com isso, o cidadão não precisa mais, a não ser no caso de

divergência, levar vários documentos, isso vem contribuindo para diminuir

incidentes computacionais que tem como causa principal falsidade em

documentos, já que o servidor da previdência não é treinado para verificar se

um documento tem indícios de fraude.

•

Combate ao Crime Previdenciário

A APEGR é o órgão de inteligência do Ministério da Previdência Social

atuando em 23 estados e no Distrito Federal e suas ações se baseiam em

procedimentos técnicos de inteligência e de análise de riscos, com objetivo de

apurar

ações

ilícitas

organizadas

e

produzir

conhecimentos

sobre

determinados fatos ou situações que possam trazer prejuízos ao patrimônio

previdenciário, com a finalidade de responsabilizar os autores, bem como

assessorar na gestão de riscos (Art. 1º, Portaria nº. 350, de 22/08/2006).

Foi através do combate previdenciário que foi possível enxergar os

primeiros indícios de incidentes computacionais aqui identificados, além disso,

se quantificou monetariamente demonstrando que a falta de um tratamento ou

o tratamento inadequado nos incidentes computacionais ocorrido contra o

sistema de Cadastro Nacional de Informações Sociais implicará além da perda

de confiabilidade, integridade e autenticidade de suas informações nos

sistemas de concessão de benefícios previdenciários, acarreta prejuízo ao seu

patrimônio.

6 Conclusões

Este capítulo apresenta as conclusões resultantes do estudo de caso

sobre a análise e identificação dos principais incidentes computacionais no

CNIS e sua repercussão para o sistema de benefício do INSS.

6.1 Conclusão

.O presente estudo de caso alcançou o objetivo geral proposto que foi

identificar e analisar os principais incidentes de segurança computacional no

Cadastro Nacional de Informações Sociais e suas principais consequências

para o Sistema de Benefício do INSS.

Nessa investigação foi descoberta que não há uma definição de

processos para tratamento de incidentes computacionais no CNIS.

Nesse cenário estudado, foi possível confirmar nossa hipótese que a

falta de um tratamento ou o tratamento inadequado nos incidentes

computacionais ocorrido contra o sistema de Cadastro Nacional de

Informações Sociais implicará na perda de confiabilidade, integridade e

autenticidade

de

suas

informações

por

consequência

alimentará

inadequadamente com essas informações os sistemas de concessão de

benefícios previdenciários deixando vulnerável a segurança da informação e

comunicações no processo de concessão de benefícios executado pelo INSS.

Os incidentes computacionais identificados no CNIS e que tem

consequência direta na concessão de benefícios do INSS é resultado de

facilidades encontradas nos controles da instituição como a falta de Política de

segurança da informação, servidores sem capacitação adequada, entre outros.

Há de se compreender que o CNIS não sofre apenas uma ação isolada,

mas

todo

um

conjunto

de

ações

que

se

imputam

em

incidentes

computacionais, tem consequência direta na concessão de benefícios

previdenciário do INSS, essas ações, que pode ser criminosas, éticas, morais

penalizam em primeiro lugar os clientes que precisam dos serviços do INSS e

de forma indireta a sociedade brasileira.

Portanto

faz

necessário

implantar

o

tratamento

de

incidentes

computacionais e no caso do nosso estudo se der uma atenção para o

Cadastro Nacional de Informações Sociais, que é a base das informações da

concessão de benefícios do INSS.

Referências e Fontes Consultadas

ABNT - ASSOCIAÇÃO BRASILEIRA DE NORMAS TÉCNICAS. Tecnologia da

informação - Técnicas de segurança - Sistemas de gestão de segurança

da informação - Requisitos: ABNT NBR ISO/IEC 27001:2006. 1a. ed. Rio

de Janeiro, 2006.

BEAL, Adriana. Segurança da informação: princípios e melhores práticas para

a proteção dos ativos de informação nas organizações. 1. Ed. São Paulo –

SP: Atlas, 2008.

BRASIL. Decreto No. 3.505, de 13 de junho de 2000 : Institui a política de

segurança da informação nos órgãos e entidades da administração

pública

federal.

Brasília,

<http:www:planalto:gov:br/ccivil

2000.

Disponível

03/decreto/D3505:htm>.

Acesso

em:

em:

Agosto de 2009.

COSTA, E. O. Gestão de Riscos. Campus Universitário Darcy Ribeiro. Instituto

Central de Ciências, Janeiro 2008. 15 p. Notas de Aula desenvolvidas no

âmbito do Programa de Pesquisas e Formação de Especialistas para a

Elaboração da Doutrina Nacional de Gestão da Segurança da Informação

e Comunicações.

DEPARTAMENTO DE SEGURANÇA DA INFORMAÇÃO E COMUNICAÇÕES

DO GSIPR. Norma Complementar 01/IN01/DSIC/GSIPR, de 13 de

outubro de 2009 : Metodologia de gestão de segurança da informação e

comunicações.

Brasília,

outubro

2008.

Disponível

em:

<http://dsic.planalto.gov.br>. Acesso em: Maio de 2011.

DEPARTAMENTO DE SEGURANÇA DA INFORMAÇÃO E COMUNICAÇÕES

DO GSIPR. Norma Complementar 05/IN01/DSIC/GSIPR, de 14 de agosto

de 2009 : Criação de equipes de tratamento e resposta a incidentes em

redes computacionais - etir. Brasília, agosto 2009. Disponível em:

<http://dsic.planalto.gov.br>. Acesso em: Novembro de 2010.

DEPARTAMENTO DE SEGURANÇA DA INFORMAÇÃO E COMUNICAÇÕES

DO GSIPR. Norma Complementar 08/IN01/DSIC/GSIPR, de 19 de agosto

de 2010 : Gestão de etir: Diretrizes para gerenciamento de incidentes em

redes computacionais nos órgãos e entidades da administração pública

federal. Brasília, agosto 2010. Disponível em: <http://dsic.planalto.gov.br>.

Acesso em: Novembro de 2010.

FERNANDES, Jorge Henrique Cabral (org.). Gestão da segurança da

informação e comunicações. Volume 1. Brasília: Faculdade de Ciência da

Informação, 2010. 113 p. ISBN 978-85-88130-08-1.

FERNANDES, Jorge Henrique Cabral. Protocolo de Estudo de Caso: Sistemas

de Informação de Missão Crítica em Organizações da Administração

Pública Federal: Sistemas, Informação e Comunicação. Programa de

Formação de Especialistas para a Elaboração da Metodologia Brasileira

de Gestão de Segurança da Informação e Comunicações - PFEMBGSIC.

Curso de Especialização em Gestão da Segurança da Informação e

Comunicações: 2009/2011. Departamento de Ciências da Computação da

Universidade de Brasília. 2010. 17 p.

GABINETE DE SEGURANÇA INSTITUCIONAL DA PRESIDÊNCIA DA

REPÚBLICA. Instrução Normativa GSI No. 1, de 13 de junho de 2008 :

Disciplina a gestão de segurança da informação e comunicações na

administração pública federal, direta e indireta, e dá outras providências.

Brasília, junho 2008. Publicada no DOU No. 115, de 18 Jun 2008 – Seção

1. Disponível em: <http://dsic.planalto.gov.br/legislacaodsic>. Acesso em:

Agosto de 2009.

GONDIM, João José Costa. Tratamento de Incidentes de Segurança: GSIC651

(Notas de Aula). Curso de Especialização em Gestão da Segurança da

Informação e Comunicações: 2009/2011. Departamento de Ciências da

Computação da Universidade de Brasília. 2010. 23 p.

MALTA, T. V. Direito na Sociedade da Informação. Campus Universitário Darcy

Ribeiro. Instituto Central de Ciências, Dezembro 2007. 50 p. Notas de

Aula desenvolvidas no âmbito do Programa de Pesquisas e Formação de

Especialistas para a Elaboração da Doutrina Nacional de Gestão da

Segurança da Informação e Comunicações.

MARTINS, M. C. T. Análise e Solução Preliminar para Problemas de

Segurança da Informação na Advocacia-Geral da União. [S.l.], 6 2009.

Monografia de Conclusão de Curso (Especialização) - Departamento de

Ciência da Computação, Instituto de Ciências Exatas, Universidade de

Brasília.

YIN, R. K. Estudo de Caso: Planejamento e Métodos. 2. ed. Porto Alegre:

Bookman. 2001.