NRTE – Diretoria de Ensino da Região de Campinas Oeste – fone: (19) 32768890

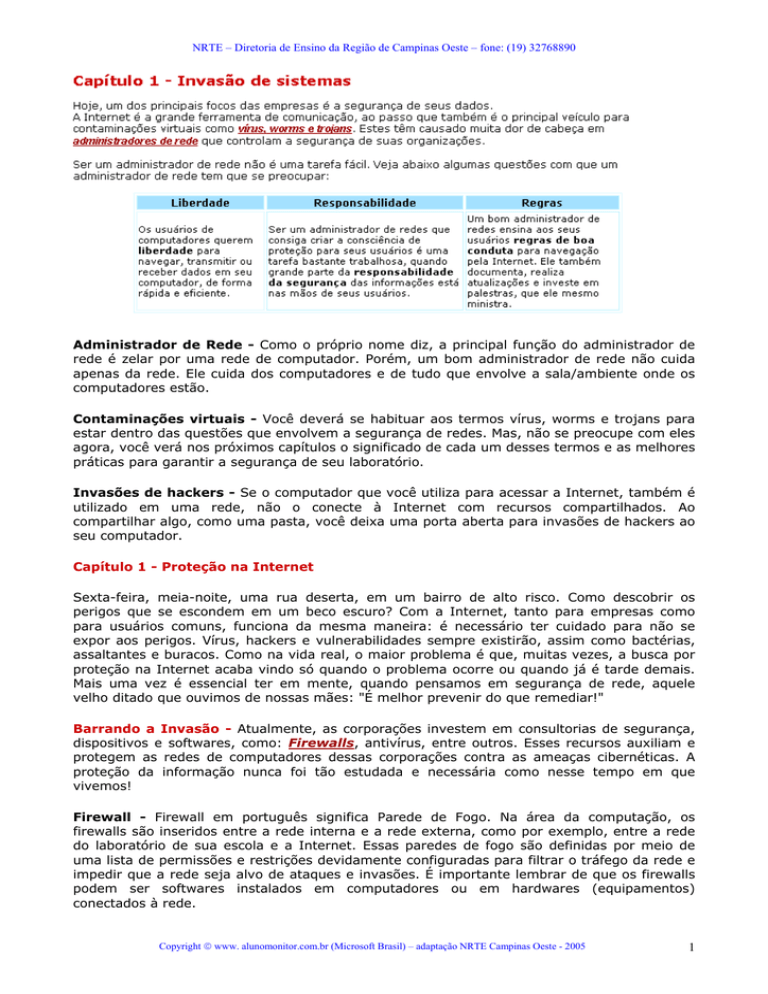

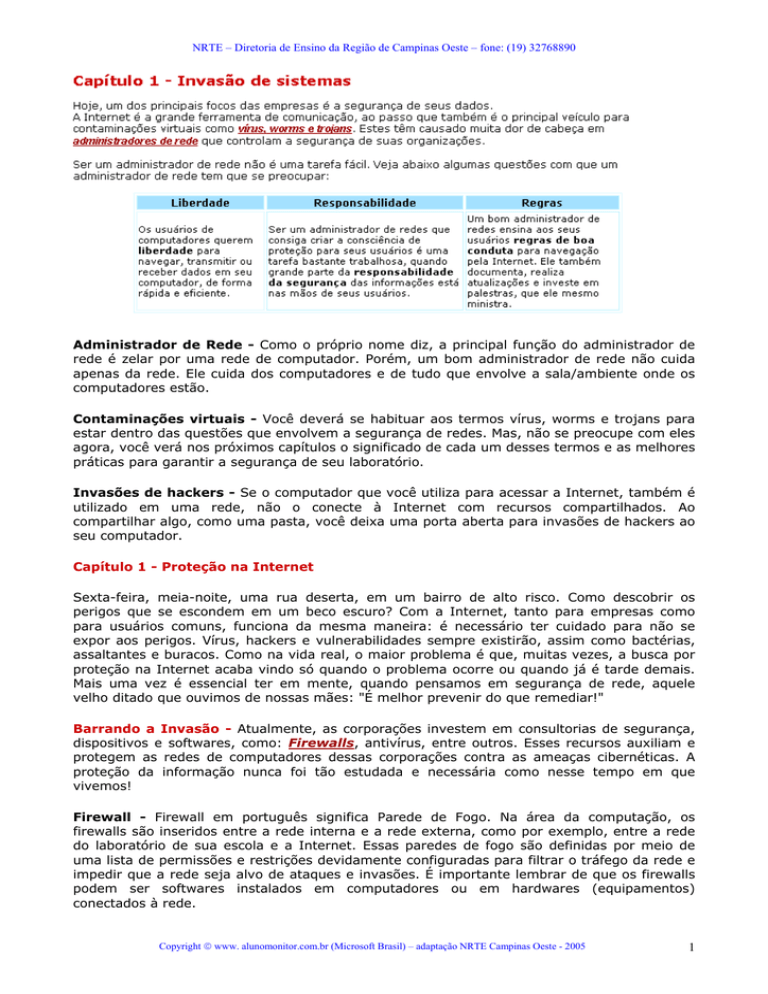

Administrador de Rede - Como o próprio nome diz, a principal função do administrador de

rede é zelar por uma rede de computador. Porém, um bom administrador de rede não cuida

apenas da rede. Ele cuida dos computadores e de tudo que envolve a sala/ambiente onde os

computadores estão.

Contaminações virtuais - Você deverá se habituar aos termos vírus, worms e trojans para

estar dentro das questões que envolvem a segurança de redes. Mas, não se preocupe com eles

agora, você verá nos próximos capítulos o significado de cada um desses termos e as melhores

práticas para garantir a segurança de seu laboratório.

Invasões de hackers - Se o computador que você utiliza para acessar a Internet, também é

utilizado em uma rede, não o conecte à Internet com recursos compartilhados. Ao

compartilhar algo, como uma pasta, você deixa uma porta aberta para invasões de hackers ao

seu computador.

Capítulo 1 - Proteção na Internet

Sexta-feira, meia-noite, uma rua deserta, em um bairro de alto risco. Como descobrir os

perigos que se escondem em um beco escuro? Com a Internet, tanto para empresas como

para usuários comuns, funciona da mesma maneira: é necessário ter cuidado para não se

expor aos perigos. Vírus, hackers e vulnerabilidades sempre existirão, assim como bactérias,

assaltantes e buracos. Como na vida real, o maior problema é que, muitas vezes, a busca por

proteção na Internet acaba vindo só quando o problema ocorre ou quando já é tarde demais.

Mais uma vez é essencial ter em mente, quando pensamos em segurança de rede, aquele

velho ditado que ouvimos de nossas mães: "É melhor prevenir do que remediar!"

Barrando a Invasão - Atualmente, as corporações investem em consultorias de segurança,

dispositivos e softwares, como: Firewalls, antivírus, entre outros. Esses recursos auxiliam e

protegem as redes de computadores dessas corporações contra as ameaças cibernéticas. A

proteção da informação nunca foi tão estudada e necessária como nesse tempo em que

vivemos!

Firewall - Firewall em português significa Parede de Fogo. Na área da computação, os

firewalls são inseridos entre a rede interna e a rede externa, como por exemplo, entre a rede

do laboratório de sua escola e a Internet. Essas paredes de fogo são definidas por meio de

uma lista de permissões e restrições devidamente configuradas para filtrar o tráfego da rede e

impedir que a rede seja alvo de ataques e invasões. É importante lembrar de que os firewalls

podem ser softwares instalados em computadores ou em hardwares (equipamentos)

conectados à rede.

Copyright www. alunomonitor.com.br (Microsoft Brasil) – adaptação NRTE Campinas Oeste - 2005

1

NRTE – Diretoria de Ensino da Região de Campinas Oeste – fone: (19) 32768890

Capítulo 2 - Ameaça Externa - O setor de segurança das empresas tem trabalhado como

nunca em busca de soluções para evitar e impedir que informações sejam roubadas ou

manuseadas de maneira comprometedora. Atualmente uma rede de computares sofre vários

tipos de ameaças virtuais que podem ser englobadas em dois conjuntos principais: ameaças

externas e ameaças internas. As ameaças externas compreendem qualquer tipo de ação

maléfica efetuada a partir de locais de fora da sua rede e são as ameaças que mais preocupam

as instituições ligadas em rede. Quando o site de um banco é invadido ou quando uma rede ou

um computador da rede é infectado por um vírus ou até mesmo quando uma mensagem falsa

de e-mail é recebida, isso tudo pode ser considerado uma ameaça externa. Os tipos de

ameaças externas mais comuns são: Vírus - Worms - Cavalos de Tróia – Hoax – Backdoors Spywares - - Spams.

Capítulo 3 - Vírus - Como vimos, os vírus atuam sempre infectando outras células, eles nada

fazem quando estão isolados. Já sabemos também que os vírus de computador trabalham de

maneira idêntica aos vírus biológicos. Portanto, podemos definir um vírus de computador como

sendo um programa de informática capaz de se multiplicar mediante a contaminação de outros

programas ou arquivos. Os vírus de computadores podem produzir desde efeitos simplesmente

importunos até altamente destrutivos. Além disso, esses "pesadelos virtuais" geralmente têm

datas agendadas para atuarem, como por exemplo: Sexta-feira 13, dia dos namorados, dia

das bruxas, etc. É muito importante ficar atento a essas datas - Os vírus, geralmente, estão

anexados a arquivos executáveis (.exe, .com, .bat) que ao serem abertos ou executados,

instalam o vírus no computador.

Copyright www. alunomonitor.com.br (Microsoft Brasil) – adaptação NRTE Campinas Oeste - 2005

2

NRTE – Diretoria de Ensino da Região de Campinas Oeste – fone: (19) 32768890

Anexos executáveis - Deve-se estar atento aos anexos executáveis: não os execute se não

souber realmente o que faz o arquivo. Se ele foi enviado por e-mail, o cuidado deve ser

rigoroso. É importante conhecer a procedência e, se preciso for, tentar falar com quem lhe

enviou o anexo antes de abri-lo. Pois, algumas vezes, os vírus são enviados utilizando um

endereço de e-mail como destinatário sem que o dono desse e-mail esteja ao menos sabendo.

É preciso passar sempre o antivírus em qualquer arquivo novo que é utilizado no computador,

principalmente os recebidos por e-mail ou gravados em disquetes de outras pessoas. O

antivírus ainda é a melhor ferramenta tanto para evitar como para sanar problemas com vírus

em seu computador. Mantenha-o sempre atualizado e execute-o freqüentemente!

Conheça os tipos de vírus existentes:

Vírus de boot - Ataca a trilha zero do disco rígido, responsável pela inicialização do sistema

operacional. Uma vez infectado esse registro, na próxima vez que ocorrer o boot do sistema,

o vírus entrará em ação. BOOT - Ao ligar o computador, inicia-se o processo de boot, ou seja,

de inicialização do sistema operacional. Esse processo pode levar alguns minutos dependendo

do sistema operacional e principalmente da capacidade do computador. A palavra boot

(pronuncia-se "but") é uma palavra inglesa e significar "dar um pontapé". A partir dela,

surgiram neologismos como bootar e reboot, entre outros.

Vírus de arquivos ou de programas - Atacam os programas, copiando o seu código no

código fonte do programa alvo. A partir daí, sempre que o programa infectado for executado, o

vírus ficará ativo, infectando outros programas.

Vírus multipartite - Agregam funções dos vírus de boot e dos vírus de arquivo. Isso significa

que eles atacam tanto os setores de boot como os programas do computador. Existem muitas

variações desses vírus, com funções adicionais sempre visando esconder e dificultar sua

retirada. Alguns vírus chegam a criptografar ou mesmo alterar seu código à medida que se

multiplicam (vírus mutantes), outros tornam ocultos os arquivos gerados, entre outros tipos de

táticas.

Vírus de macro - Antes de entender o que são vírus de macro, é preciso entender o que são

macros. Programas como o Word e Excel possibilitam que o usuário crie pequenas seqüências

de comandos para que esses sejam executados automaticamente, visando facilitar e agilizar as

tarefas mais freqüentes dos usuários. Essa automação é chamada de macro. Entretanto,

alguns vírus são feitos adicionando código malicioso a esses macros e os anexando a inocentes

documentos. Os principais alvos são exatamente os editores de texto e as planilhas de cálculo,

principais geradores de macros.

Vírus retroativo - Vírus que tem como alvo os programas de antivírus, buscando causar

danos a eles e atrapalhando, assim, a segurança do seu computador.

Copyright www. alunomonitor.com.br (Microsoft Brasil) – adaptação NRTE Campinas Oeste - 2005

3

NRTE – Diretoria de Ensino da Região de Campinas Oeste – fone: (19) 32768890

Worms são mais perigoso que um vírus comum - Os Worms podem ser considerados

mais perigosos que os próprios vírus, devido a sua forma de transmissão, que os tornam mais

difíceis de se evitar. Assim como os vírus, os worms podem infectar a máquina do usuário

através da execução de um programa malicioso. Por isso, também é recomendado ter um

antivírus atualizado e executá-lo freqüentemente. Além disso, é importante tomar cuidado com

os sites em que navegamos e os links em que clicamos. Um site de procedência duvidosa pode

infectar seu computador! Worms – 0 Recentemente, o Worm que mais se propagou na rede

mundial de computadores foi o Mydoom. A mensagem de e-mail que esse worm auto-envia é

a seguinte: "The message contains Unicode characters and has been sent as a binary

attachment.". Traduzindo a frase em Inglês, para o português, teríamos algo parecido com:

"Essa mensagem contém caracteres Unicode e, por isso, foi enviada como um anexo binário".

Unicode - Unicode é um padrão único para representar todos os conjuntos de caracteres

internacionais numa única fonte. As fontes atuais contêm menos que 200 caracteres, tornando

necessário se ter uma fonte diferente para cada alfabeto. As fontes Unicode podem conter

mais de dez mil caracteres, bastando uma única fonte para alfabeto latino, grego, cirílico,

japonês e até chinês. Geralmente, os crackers enviam mensagens dizendo que em anexo

seguem fotos pornográficas ou piadas. Porém, o Mydoom mostrou-se técnico em sua

mensagem e foi o que levou muita gente a abrir o anexo. Ao ser infectado, o computador do

usuário começa a enviar e-mails a toda a sua lista de e-mails. Sendo que, o mais interessante,

é que o worm não utiliza somente o usuário infectado como destinatário da mensagem, mas

também todos os contatos de sua lista. Para ter uma idéia da velocidade de propagação deste

worm por e-mail, no Brasil, em um mês, o número de computadores contaminados cresceu

3.100%. O Mydoom é considerado o pior worm de todos os tempos, ultrapassando o posto do

Sobig.

Capítulo 3 - Cavalo de Tróia - Recordando agora das aulas de história, você já deve ter

estudado a Guerra entre Tróia e Grécia. Senão, pelo menos você já deve ter ouvido alguém

dizer: "Que presente de grego!".Pois bem, diz a história que a Grécia, quase derrotada,

constrói um cavalo de madeira gigantesco para presentear os troianos, pela vitória destes. O

que os troianos não sabiam, entretanto, é que dentro desse cavalo estavam escondidos

soldados gregos que, à noite, enquanto os troianos dormiam, sairiam do cavalo e dominariam

a cidade. Na computação, Trojan-horse (Cavalo de Tróia, em português) são programas que

aparentam ser aplicativos normais, porém eles escondem códigos maliciosos. De forma

escondida, executam funções não comandadas pelo usuário, como por exemplo, enviar

informações pessoais ou abrirem portas de comunicação dos computadores e, até mesmo,

permitir que seu computador seja controlado (ações do mouse e do teclado, abertura de

programas e drives). Os Trojans não conseguem se auto-reproduzir, mas podem ser altamente

destrutivos. São muito encontrados em programas "baixados" da Internet.

Copyright www. alunomonitor.com.br (Microsoft Brasil) – adaptação NRTE Campinas Oeste - 2005

4

NRTE – Diretoria de Ensino da Região de Campinas Oeste – fone: (19) 32768890

Portas de comunicação – Portas de comunicação são ligações para conexões do seu

computador para uma rede externa a ele (conexão de saída) ou de uma rede externa para ele

(conexão de entrada). Só existe comunicação entre dois computadores, quando houver

conexões de entrada e saída estabelecidas entre esses dois computadores através de uma

determinada porta de origem e outra porta de destino. Nesse caso, essas duas portas estão

executando um serviço, que no computador de origem pode estar funcionando como cliente e

no computador de destino como servidor ou vice-versa. É importante saber que só existe uma

porta aberta em um computador, se a mesma estiver executando um serviço, que pode ser

um programa ou uma aplicação, sob aquela porta. Para se fechar qualquer porta de um

computador, basta fechar o serviço que está sendo executado sob a porta. Fonte:

http://www.istf.com.br/

O que fazer para evitar os Cavalos de Tróia? - Os Trojan-Horses são também identificados

por antivírus. Por isso, mantenha o seu antivírus sempre atualizado e tenha muito cuidado

antes de executar qualquer programa. Passe o antivírus atualizado nos arquivos antes de abrilos, pois, uma vez executado, o Cavalo de Tróia já estará instalado e pronto para agir em seu

computador.

Os termos: Vírus, Worms e Trojans - Muitas vezes, os termos: vírus, worms, trojans são

definidos apenas como vírus. Por isso, é comum você ouvir dizer: "um vírus que se auto-envia

por e-mail ou um vírus disfarçado de joguinho infectou meu computador".

Capítulo 3 – Hoax Hoax é uma palavra da língua inglesa que, em português, significa pregar uma peça ou

passar um trote, que é a principal característica do hoax. Em informática eles são

páginas web ou e-mails que trazem informações falsas sobre um determinado assunto. Alguns

deles contam histórias e pedem para serem repassados, outros solicitam que você

execute alguns comandos em seu computador para se proteger quando, na verdade, esses

comandos o levam a danificar o seu computador; e existem, ainda, os que

requisitam senhas bancárias, entre outras informações sigilosas.

Cuidados com Sites - Existem algumas técnicas para identificar se o site que estamos

acessando é realmente o site que desejamos acessar. A primeira regra para uma navegação

segura, é evitar a entrada em links que te levam a outros sites, principalmente, os que estão

presentes em mensagens de e-mail. Por exemplo, uma mensagem de e-mail pode apresentar

o endereço de um link, como sendo: www.banco.com.br e, na verdade, ao clicá-lo você será

redirecionado a um endereço bem diferente, como por exemplo: www.bancoHoax.com.br. Por

isso, procure sempre digitar o endereço do site no navegador.

Páginas e e-mails falsos - É muito difícil evitar que páginas ou e-mails falsos cheguem até

você durante sua navegação, mas é possível identificá-los e simplesmente ignorá-los. Com a

prática e a experiência que você deve adquirir ao utilizar cada vez mais a Internet e o

computador, você certamente saberá identificar um Hoax, e assim, evitará a contaminação de

seu computador.

Copyright www. alunomonitor.com.br (Microsoft Brasil) – adaptação NRTE Campinas Oeste - 2005

5

NRTE – Diretoria de Ensino da Região de Campinas Oeste – fone: (19) 32768890

Segurança nos bancos - Quando se trata de mensagens e sites de banco, os cuidados

devem ser ainda maiores. Os bancos não enviam e-mails solicitando que seus usuários enviem

informações, como: o número de conta corrente ou a senha por e-mail. Desconfie de todos emails e páginas que possuírem essa característica. Se, por exemplo, você costuma utilizar

algum serviço pela Internet e ele solicitar, por e-mail, seus dados pessoais ou um

recadastramento, acesse primeiro o site do serviço, digitando o seu endereço na barra de

endereços de seu navegador e, na página principal do site, procure pela opção de

recadastramento. Outro item importante que deve ser observado, é que páginas seguras

empregam tecnologias de criptografia nos dados enviados pela rede e mostram um cadeado

em seu navegador com informações de segurança. Criptografia - Encriptar (ou criptografar)

dados significa torná-los ilegívies para aqueles que não possuem a chave ou o código de

desencriptação. Desse modo, dados sigilosos podem ser enviados com segurança através da

Internet. Mesmo que alguém intercepte os dados no meio do caminho, não vai poder entendê-los.

Fonte: http://www.atica.com.br/internet/glossario_e.htm

Capítulo 3 – Backdoors

Os Backdoors são programas maliciosos que abrem portas de comunicação no computador

infectado. O seu objetivo é fazer com que um computador fique vulnerável para que outro

computador possa acessá-lo via Internet. Na maioria das vezes, eles são instalados por trojan

horses ou por vírus. O perigo do Backdoors. Esse tipo de acesso não autorizado, recebe o

nome de invasão. Eliminando os backdoors. Como a maioria dos backdoors é instalada por

vírus ou por trojans, uma forma de evitá-los é se prevenindo contra esses dois. Porém, se o

backdoor já estiver instalado em seu computador, não há antivírus que o encontre, pois as

portas abertas por ele ficam fora da zona de pesquisa de um antivírus. O único recurso que é

capaz de identificá-lo é o Firewall, que verifica manifestações indesejáveis em seu computador,

como: ataques e acessos remotos não autorizados, podendo, inclusive, fechar as portas de

comunicação abertas desnecessariamente.

O que fazer para evitar os Spywares - Como vimos, os spywares podem ser instalados sem

sua concessão ou mesmo quando você os permite intencionalmente. Um Firewall é capaz de

detectar todas as transações com a Internet e informar ao usuário o que está em andamento.

Além de Firewalls, existem programas que removem esses spywares, como: o Spybot e o

Adware.

Copyright www. alunomonitor.com.br (Microsoft Brasil) – adaptação NRTE Campinas Oeste - 2005

6

NRTE – Diretoria de Ensino da Região de Campinas Oeste – fone: (19) 32768890

Capítulo 3 – Spams

Originalmente, SPAM foi o nome dado a uma marca de presunto picante (SPiced hAM, em

inglês, de onde surgiu a sigla). Porém, na Internet, o significado de Spam pode ser definido

como mensagens de conteúdo inútil, ou melhor, mensagens que o usuário não espera receber

e que, geralmente, trazem somente propagandas não requisitadas por ele. Atualmente, os

spams são enquadrados na ilegalidade, sendo o seu propagador sujeito a penas jurídicas

Como os Spams chegam até você - A maioria das empresas e pessoas que utilizam o Spam

como ferramenta para propaganda em massa obtém as listas de e-mails de bancos de dados

vendidos ilegalmente ou utilizando programas especiais. Com a lista de e-mails, elas (as

empresas ou as pessoas) enviam uma propaganda a todos os e-mails dessa lista de uma só

vez, dificultando assim, o seu bloqueio. Existem casos de pessoas que processaram

companhias por não atenderem ao seu pedido de pararem de enviar os e-mails de

propaganda.

O que fazer para evitar os Spams - Não há uma solução "mágica" que possa resolver todos

os problemas. Porém, existem medidas que os usuários podem tomar para evitar os Spams,

como por exemplo: não realizar cadastros feitos na Internet em sites de esoterismo,

pornográficos, de remédios, promessas de emagrecimentos, entre outros.

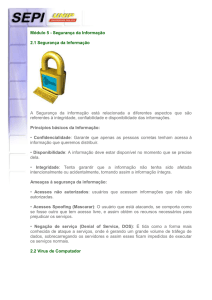

Capítulo 3 - O que existe por trás de uma ameaça digital

Você aprendeu que existem ameaças digitais como vírus, worms, hoaxs e spams que podem

infectar computadores pessoais e redes rapidamente. Porém, por trás disso, há sempre

pessoa(s) interessadas em que elas existam e sejam espalhadas. Agora vamos estudar o perfil

das pessoas que estão por trás dessas ameaças

Hackers - São especialistas em segurança que possuem alto grau de conhecimento em

sistemas operacionais e linguagem de programação. Eles procuram falhas em sistemas aos

quais não têm permissão de acesso e seu objetivo não é causar dano ou roubar informações,

mas sim, aprimorar seus conhecimentos e vencer desafios.

Crackers - Já as pessoas que se intitulam Crackers são os hacker mal intencionados. Elas

invadem computadores e fazem o que chamamos de "vandalismo virtual": destruindo o que

encontram pela frente, roubando informações confidenciais e prejudicando o próximo. Podem

ser considerados crackers também as pessoas que quebram a segurança de um programa

comercial tornando-o completamente utilizável quando isso só seria possível mediante

pagamento ao seu proprietário.

Scammers - São as pessoas que fabricam e distribuem páginas web e e-mails falsos pela

Internet. Os scammers infestam a rede e as caixas de e-mail com informações

falsas que podem levar um usuário mal informado a fornecer dados pessoais e mesmo dados

de contas bancárias. Os scammers são hoje uma das piores ameaças a usuários iniciantes que

se aventuram na rede mundial de computadores.

Piratas de Computador - No Brasil, normalmente nos referimos aos hackers e crackers com

o mesmo nome: Hackers ou piratas de computador. Mas, como você já viu, existe uma

diferença entre os objetivos de cada um deles: Hackers são pessoas que apenas invadem

sistemas ou sites sem causar danos graves; Crackers, entretanto, fazem espionagem,

roubam informações e destroem discos rígidos e bancos de dados. É importante entender a

diferença entre eles, pois existem muitos hackers que trabalham em grandes empresas, na

área de segurança de informações e não gostam de ser chamados de crackers.

Brasil e ataques hackers - No Brasil, devido a pouca eficiência de nossas leis sobre o

controle de crimes virtuais os crackers se desenvolvem rapidamente. Segundo o mi2g

Intelligence Unit, empresa de Londres que presta consultoria em riscos digitais, os crackers

brasileiros vêm se especializando em roubo de identidades e de informações, clonagem de

cartões de crédito, pirataria e vários tipos de vandalismo.

Copyright www. alunomonitor.com.br (Microsoft Brasil) – adaptação NRTE Campinas Oeste - 2005

7

NRTE – Diretoria de Ensino da Região de Campinas Oeste – fone: (19) 32768890

Em 2002, dos 10 grupos crackers mais ativos no mundo, 7 deles eram brasileiros. No ano de

2003, 96 mil ataques foram confirmados no Brasil. Nesses últimos tempos, o Brasil está em

destaque, tanto em ataques pequenos (como invadir pequenos sites) até aqueles que

conseguem fraudar cartões ou sistemas do governo. Os analistas crêem que no Brasil a troca

de informações entre os hackers é mais aberta que em outros países, ou seja, os hackers

brasileiros são menos egoístas e, por isso, o sucesso de seus ataques. De acordo, ainda, com a

mi2g, só no ano de 2003 a ação dos hackers maus já causou prejuízos entre US$ 118,8

bilhões e US$ 145,1 bilhões (entre R$ 336 bilhões e R$ 413 bilhões) em todo o mundo. Fonte:

http://www.batori.com.br

Como já aprendemos, o e-mail é hoje um grande instrumento de comunicação, mas, ao

mesmo tempo, o melhor propagador de vírus, worms e trojans. Por isso, ter cuidados com os

anexos de e-mail é uma ação preventiva muito importante! Quando recebemos um e-mail,

geralmente, reparamos em quem o enviou, o assunto da mensagem, e se há algum arquivo

em anexo, que necessitamos abrir. Então, abrimos a mensagem, lemos o conteúdo e abrimos

o anexo, certo? ERRADO! Essa é a maneira mais comum de um programa malicioso entrar em

seu computador. Veja agora quais são os passos corretos para abrirmos os anexos de um email:

Passo 1 - Ao receber um e-mail com anexo verifique o nome ou o endereço de e-mail da

pessoa que lhe enviou a mensagem.

Pergunta

Você conhece a pessoa ou o endereço de e-mail do remetente?

Passo 2 - Veja o assunto da mensagem e verifique se ele tem relação com a pessoa que lhe

enviou o e-mail. É necessário que você relacione o assunto à pessoa da mensagem, se não

houver sentido desconfie e passe para o próximo passo.

Passo 3 - Próximo passo é ler o conteúdo da mensagem. O conteúdo da mensagem pode

nos dar uma boa dica sobre o arquivo anexado. Se a mensagem estiver em inglês ou outra

língua diferente do português, desconfie bastante (a não ser que seu amigo seja estrangeiro).

Veja se a mensagem tem sentido ou se ela simplesmente faz muita referência ao arquivo em

anexo. Se você tiver certeza de que seu amigo escreveu a mensagem, passe para o próximo

filtro.

Passo 4 - Se todos os outros filtros acima resultaram positivamente, temos apenas mais um

passo para que possamos, enfim, abrir o arquivo em anexo seguramente: analisar o nome do

anexo. Nos gerenciadores de e-mail (como o Outlook, por exemplo), e mesmo quando

conferimos os e-mails diretamente no servidor de e-mail (como o Hotmail, por exemplo),

podemos visualizar o nome do arquivo em anexo antes de abri-lo.

Se você já está informado sobre nomes de alguns vírus e com que nome eles costumam vir

por e-mail, você pode analisar o anexo e conferir. Se você não conseguiu associar o nome do

anexo a um vírus, você pode, pelo menos, conferir se o texto da mensagem faz sentido com o

nome do anexo.

Copyright www. alunomonitor.com.br (Microsoft Brasil) – adaptação NRTE Campinas Oeste - 2005

8

NRTE – Diretoria de Ensino da Região de Campinas Oeste – fone: (19) 32768890

Precaução com anexos de amigos - Além dos passos que você acabou de ver, você pode

ainda tomar uma precaução a mais: Se você conhece a pessoa que lhe enviou o e-mail, mas

não tem certeza quanto a veracidade do anexo e da mensagem nele contido, envie um e-mail

a esse seu amigo e confira se foi realmente ele que enviou o e-mail, pergunte também se o

arquivo que ele mandou já foi testado e checado por um antivírus.

Capítulo 4 - Cuidados com os arquivos executáveis – Um arquivo executável contém um

conjunto de instruções que ao ser aberto é executado. Os arquivos executáveis mais comuns

possuem as seguintes extensões: .exe, .pif, .com e .bat. É importante lembrar que todos os

programas são arquivos executáveis, inclusive os maliciosos. Por isso, os seguintes cuidados

devem ser tomados:

•

•

Os programas que você fizer download da Internet podem conter vírus embutidos em

seu código. Portanto, só faça download de programas (jogos, utilitários, etc) de sites

que você tenha certeza de ser confiáveis. Busque exemplos de sites confiáveis com

outros colegas ou procure em sites já conhecidos, como: Superdownloads

(http://www.superdownloads.com.br) ou Baixaqui (http://www.baixaqui.com.br).

Os arquivos em anexo de e-mail podem ser um programa no qual o vírus está

escondido, enganando, dessa forma, o usuário.

Atualização do antivírus - Se o seu antivírus estiver sempre atualizado, certamente, o

programa malicioso não conseguirá enganá-lo. Logo, lembre-se de passar o antivírus antes de

abrir e executar o arquivo.

Capítulo 4 - Cuidados com os disquetes - A contaminação de disquetes por programas

maliciosos acontece de forma semelhante às infecções nos discos rígidos: o vírus se instala em

um arquivo do disquete e quando o disquete é utilizado em um computador, o vírus

automaticamente é transferido para ele. Outro tipo de infecção em disquetes, é a infecção

durante o boot: quando você tenta iniciar seu computador utilizando um disquete ou mesmo

quando você o esquece no drive. Nesse tipo de infecção, o vírus pode se alojar no setor de

boot do disco rígido e, toda vez que o computador for ligado, ele será executado.

Cuidados necessários para prevenção

•

•

Sempre que for utilizar um disquete, passe primeiro um antivírus atualizado para

verificar a existência de vírus.

Procure não esquecer o seu disquete no drive quando iniciar o computador, a menos

que você tenha a intenção de realizar o boot pelo disquete.

Contaminação por disquetes - A contaminação por disquetes, por muito tempo, causou

muita dor de cabeça aos usuários de computadores. Hoje, porém, a utilização do disquete tem

decrescido consideravelmente devido aos CDs e DVDs, que possuem uma capacidade de

armazenamento muito maior e, até mesmo, pela conexão dos computadores em rede, onde as

informações podem ser trocadas mais fácil e rapidamente.

Copyright www. alunomonitor.com.br (Microsoft Brasil) – adaptação NRTE Campinas Oeste - 2005

9

NRTE – Diretoria de Ensino da Região de Campinas Oeste – fone: (19) 32768890

Senhas seguras: medida preventiva! - Adotar senhas seguras é uma medida preventiva

muito importante! E como você já aprendeu, é importante ter em mente que os hackers ou

crackers podem utilizar vários recursos para descobrir suas senhas ou até mesmo induzir você

a entregá-las, utilizando e-mails e sites falsos.

Exemplo de senha confiável - Utilizar as primeiras letras de uma frase qualquer para

montar a senha, é uma tática bastante útil para quem deseja criar uma senha diferente e, ao

mesmo tempo, segura. Caso você tenha problemas em se lembrar de suas senhas, você pode

anotá-las em um local seguro. É importante nunca carregá-las com você, seja em sua agenda

ou em sua carteira, pois se você for roubado, a pessoa que efetuou o roubo, poderá fazer um

estrago ainda maior.

Capítulo 4 - Cuidados com pastas e arquivos compartilhados

Para compartilhar uma pasta no Windows 2000 de maneira segura, siga os passos:

Passo 1 - Clique com o botão direito do mouse sobre a pasta que você deseja compartilhar.

Passo 2 – No menu de contexto aberto, clique

sobre a opção Compartilhamento.

No exemplo, escolhemos Depende de senha.

Com essa opção selecionada, quando qualquer

usuário tentar acessar a pasta, ele será obrigado

a digitar uma senha de acesso. Podemos criar

duas senhas: uma para somente leitura e outra

para acesso completo e divulgá-las de acordo

com a necessidade de acesso de cada usuário,

por exemplo, se um usuário deve acessar a pasta

somente para leitura, você divulga a senha que

permite apenas leitura.

Dicas para criar um compartilhamento Tomando cuidado com os compartilhamentos e

seguindo as dicas abaixo, você contribui para a

segurança de todo o laboratório de sua escola:

•

•

Nunca compartilhe a pasta principal de

seu disco rígido (C:\).

Compartilhe somente os recursos que são

realmente

necessários.

Compartilhamentos

desnecessários,

somente diminuem a segurança da rede.

Quando o compartilhamento não estiver mais em

uso, retire-o.

Pastas protegidas - Windows 2000.

Para manter sua pasta ainda mais protegida

contra acessos indevidos, retire a permissão para

Todos do campo Nome e adicione somente os

usuários que devem ter acesso à pasta. Em uma

rede, o grupo Todos contém todos os usuários

cadastrados nessa rede, por isso, você deve

retirá-lo e avaliar quem deve ter acesso à sua

pasta compartilhada.

Copyright www. alunomonitor.com.br (Microsoft Brasil) – adaptação NRTE Campinas Oeste - 2005

10

NRTE – Diretoria de Ensino da Região de Campinas Oeste – fone: (19) 32768890

Capítulo 4 - Pacotes de correção ou atualização - A atuação de hackers e crackers na busca

por falhas de segurança de sistemas operacionais e softwares, faz com que vulnerabilidades nos

programas sejam descobertas com muita velocidade. Por isso, pacotes de correções ou atualizações

são cada vez mais comuns nos dias de hoje. Os pacotes de correções ou atualizações são

disponibilizados, geralmente, nos sites de fabricantes para download gratuito ou nos próprios

softwares, na seção de Update. Antivírus e sistemas operacionais da família Windows usam muito

esse recurso para que seus usuários estejam sempre protegidos.

Aprendendo a realizar as atualizações dos softwares Microsoft - A Microsoft, de tempos

em tempos, disponibiliza em seu site pacotes de atualização para suas aplicações, como: MSOffice, Windows, Internet Explorer, entre outras. Esses pacotes de atualização garantem que

suas aplicações sempre estarão seguras e compatíveis com as novidades do momento.

Nomes mais utilizados para um pacote - Você encontrará várias definições para esses

pacotes, as mais utilizadas são: updates, upgrades, atualizações e correções.

Mas o que faz um pacote de atualização ou correção - Quando um desenvolvedor ou

fabricante disponibiliza seu produto no mercado, as características desse produto são

adequadas à época na qual foi criado. Para manter seu produto atualizado e corrigir possíveis

vulnerabilidades, o fabricante corrige as falhas ou atualiza seu software, disponibilizando

pacotes de atualização ou correção em seu site.

Capítulo 4 – Antivírus – Os antivírus protegem e removem vírus, worms e cavalos de tróia

de um computador. O antivírus é um importante utilitário de segurança e uma medida, tanto

preventiva quanto corretiva. Todo antivírus tem como princípio básico a verificação de

disquetes, CD-ROMs, DVDs, pastas e arquivos na busca de programas maliciosos.

Execução do Antivírus - Quando instalados, a maioria dos antivírus fica em constante

execução. Eles monitoram o fluxo de dados, para procurar sinais de vírus nos programas e

arquivos abertos no computador, além de verificar os e-mails recebidos em softwares, como:

Outlook Express da Microsoft.

Você pode verificar se um antivírus está em execução na barra de tarefas do Windows:

Ícone do AVG em destaque na imagem acima, representa seu processo na memória do

computador.

Copyright www. alunomonitor.com.br (Microsoft Brasil) – adaptação NRTE Campinas Oeste - 2005

11

NRTE – Diretoria de Ensino da Região de Campinas Oeste – fone: (19) 32768890

Antivírus na escola - Verifique se na sua escola existe uma licença para utilizar um antivírus

no laboratório de informática. Se ela ainda não possuir, procure a diretoria para orientações.

Capítulo 4 - Atualizando o antivírus Durante a verificação da existência de um vírus, o antivírus vasculha os drives (disco rígido e

disquete) e compara os dados neles presentes com as informações de um banco de dados dos

vírus conhecidos. Como você já aprendeu, todos os dias novos vírus são desenvolvidos. Os

fabricantes de antivírus estão constantemente preocupados em aprender a detectá-los e a

removê-los, distribuindo suas novas descobertas aos usuários por meio de atualizações das

informações cadastradas em banco de dados.

Se a sua escola possui uma licença de uso de um antivírus, é importante mantê-lo sempre

atualizado! Você, como Aluno monitor pode realizar o download do arquivo de atualização do

antivírus utilizando a Internet em apenas um computador. E, depois, gravar esse arquivo de

atualização em um CD, para instalá-lo em outros computadores. Dessa forma, não é

necessário fazer download da atualização novamente em todos os computadores do

laboratório. É muito importante manter o seu antivírus sempre atualizado para que seu

antivírus seja capaz de identificar o maior número possível de vírus existentes!

Atualização do Antivírus

É muito importante manter o seu antivírus sempre atualizado para que seu antivírus seja

capaz de identificar o maior número possível de vírus existentes! Recomendamos que, pelo

menos uma vez por semana, seja feita uma verificação e atualização do antivírus no sistema.

Para atualizar o antivírus AVG, siga os passos abaixo:

Passo 1 - Abra o antivírus: menu Iniciar, em Programas, selecione AVG Free Edition e

depois escolha a opção AVG Free Edition for Windows.

Passo 2 – Com o AVG aberto, procure pelo ícone da figura abaixo em seu programa.

Essa opção permite a atualização do AVG.

A janela de Update será aberta, como a imagem abaixo exemplifica. Nela, escolha a forma

com a qual a atualização deve ser realizada. Se você tiver em uma pasta de seu computador o

arquivo de atualização, clique em Folder para escolher a pasta. Caso contrário, clique no

botão Internet.

Copyright www. alunomonitor.com.br (Microsoft Brasil) – adaptação NRTE Campinas Oeste - 2005

12

NRTE – Diretoria de Ensino da Região de Campinas Oeste – fone: (19) 32768890

Na janela acima, são mostradas três opções para atualização de seu antivírus:

Clique nesse botão, se desejar fazer a atualização,

utilizando a Internet.

From internet

From a folder

Para utilizar essa opção, é necessário que você

tenha acesso à Internet no computador que está

manipulando.

Clique nesse botão, se desejar fazer a atualização,

utilizando um arquivo armazenado dentro de uma

pasta, em CD ou disquete ou disco rígido.

Ao escolher essa opção, você deve selecionar a

pasta em que se encontra o arquivo de atualização.

Passo 3 - A tela a seguir é exibida e as atualizações são iniciadas.

Atualizando o antivírus via Internet - Se a sua escola possui uma licença de uso de um

antivírus, é importante mantê-lo sempre atualizado! Você, como Aluno monitor pode realizar o

download do arquivo de atualização do antivírus utilizando a Internet em apenas um

computador. E, depois, gravar esse arquivo de atualização em um CD, para instalá-lo em

outros computadores. Dessa forma, não é necessário fazer download da atualização

novamente em todos os computadores do laboratório.

Copyright www. alunomonitor.com.br (Microsoft Brasil) – adaptação NRTE Campinas Oeste - 2005

13

NRTE – Diretoria de Ensino da Região de Campinas Oeste – fone: (19) 32768890

Conhecendo vários programas antivírus e vacinas - Um Aluno Monitor deve saber utilizar

muito bem programas de antivírus e vacinas, para auxiliar o laboratório de sua escola em

possível infecção de seus computadores. Você pode utilizar os links abaixo para procurar

vacinas e antivírus:

•

•

•

•

http://www.avgbrasil.com.br/

http://www.symantec.com/region/br/

http://www.sophos.com/

http://www.sygate.com

Se sua escola ainda não possui uma licença para antivírus, entre em contato com

ou responsável pelo laboratório para saber qual a possibilidade de se adquiri-la.

fazer o seu papel de Aluno Monitor alertando a diretoria sobre a importância de

computadores de um laboratório de informática protegidos de vírus e outros

maliciosos!

a diretoria

Você pode

manter os

programas

Vamos aprender, agora, como executar uma vacina.

Passo 1 - A vacina que escolhemos para a demonstração pertence a Sophos Plc chamada

RESOLVE. Você pode baixá-la, a partir do site da Sophos utilizando o endereço a seguir:

http://www.sophos.co.uk/support/cleaners/mydoogui.com.

Após fazer o download da vacina no site da Sophos, dê um duplo clique sobre a vacina para

abri-la. A janela com termos de utilização será mostrada. o termo mostrado, a Sophos não se

responsabiliza por qualquer dano ou mau funcionamento do programa em seu computador. Ela

também informa, que é ilegal qualquer prática de cópia ou transferência do programa, pois

trata-se de um software proprietário. Clique em Accept, para aceitar os termos de utilização.

Passo 2 - Assim que você aceitar os termos de utilização do programa, a janela principal do

Resolve será exibida. Clique no botão Start Scan (Iniciar a verificação) para iniciar a busca

pelo worm W32/Mydoom em seu computador. Caso ele seja encontrado, a vacina o

removerá automaticamente.

Lembrando que, se você aprender a trabalhar com um tipo de vacina, saberá utilizar outros,

pois as funções são muito parecidas e os comandos bem intuitivos.

Contaminação por um programa malicioso - Quando um computador da rede for

contaminado por um programa malicioso: seja um vírus, um worm ou um cavalo de tróia. Siga

os passos abaixo para não contaminar os demais computadores da rede:

Copyright www. alunomonitor.com.br (Microsoft Brasil) – adaptação NRTE Campinas Oeste - 2005

14

NRTE – Diretoria de Ensino da Região de Campinas Oeste – fone: (19) 32768890

•

•

•

•

Retire imediatamente o computador da rede, desconectando seu cabo de rede. Isso

evitará que outros computadores da rede sejam infectados.

Execute o antivírus nesse computador.

Em outro computador faça o download da vacina específica para o vírus, se existir.

Após a execução do antivírus, instale a vacina no computador infectado e também a

execute.

Capítulo 4 - Anti-Spyware - Você aprendeu anteriormente que sites, crackers e, até mesmo,

os instaladores de alguns softwares, podem inserir Spywares em seu computador. Você

também já aprendeu que esses programas executam tarefas de espionagem desde monitorar

suas preferências até colher suas senhas e números de contas bancárias. Uma das formas de

conseguirmos nos livrar desses programas é apagando-os manualmente, mas isso exige um

trabalho muito grande e um conhecimento exato de sua localização no computador. Foi

pensando nisso que programas como o Spybot foram desenvolvidos para que você consiga

remover os spywares do computador, sem sacrifícios.

Siga os passos abaixo, para instalar o Spybot corretamente em seu computador:

Passo 1 - Faça download do instalador do Spybot na Internet. A versão 1.3 gratuita, você

encontra no site http://superdownloads.ubbi.com.br/download/i17492.html.

Passo 2 Quando o download terminar, dê um duplo clique sobre o arquivo de

instalação (spybotsd13) para abri-lo e, siga as instruções do assistente.

Na primeira tela, clique no botão Next.

Passo 3 - Na tela com a licença do programa, escolha a opção I accept the agreement (eu

aceito o termo de licença) e clique em Next.

Copyright www. alunomonitor.com.br (Microsoft Brasil) – adaptação NRTE Campinas Oeste - 2005

15

NRTE – Diretoria de Ensino da Região de Campinas Oeste – fone: (19) 32768890

Passo 4 - Selecione a pasta na qual o SpyBot será instalado. O padrão sugerido pelo

assistente de instalação é a pasta C:\Arquivos de programas\Spybot - Search & Destroy.

Ao terminar de selecionar a pasta desejada, clique no botão Next, para continuar a instalação.

Passo 5 - Selecione os componentes extras, que devem ser instalados:

•

•

Additional languages: Instala outras línguas além da língua inglesa.

Skin to change appearance: Instala outras configurações de aparência para o

programa.

Ao finalizar a seleção das opções, clique em Next.

Copyright www. alunomonitor.com.br (Microsoft Brasil) – adaptação NRTE Campinas Oeste - 2005

16

NRTE – Diretoria de Ensino da Região de Campinas Oeste – fone: (19) 32768890

Passo 6 - Nessa próxima etapa, o assistente de instalação informará o local onde os atalhos

do SpyBot serão inseridos no Menu Iniciar. Se você marcar a opção "Don’t create a Start

Menu folder", o assistente não criará uma pasta no Menu Iniciar de seu computador. Você

também pode deixar a opção padrão e apenas clicar em Next.

Passo 7 - Na próxima tela, serão mostradas as opções:

•

•

Creat desktop icons: essa opção cria um atalho em sua área de trabalho do

programa.

Creat a Quick Launch icon: essa opção cria um botão de acesso rápido na barra de

tarefas.

Clique em Next, após essa configuração.

Passo 8 - Logo em seguida, a tela para confirmação das configurações realizadas será exibida.

Se todas as configurações mostradas conferirem com o que você fez nas telas anteriores,

clique em Next, para iniciar a instalação do Spybot. O programa será instalado e uma tela de

conclusão será mostrada, ao término de sua instalação. Clique em Finish para terminar a

instalação. Pronto! A instalação do Spybot 1.3 está concluída. Lembre-se sempre de verificar

no site do fabricante, se novas versões do Spybot foram disponibilizadas para download.

Copyright www. alunomonitor.com.br (Microsoft Brasil) – adaptação NRTE Campinas Oeste - 2005

17

NRTE – Diretoria de Ensino da Região de Campinas Oeste – fone: (19) 32768890

Agora que você já instalou o Spybot, está pronto para aprender a utilizá-lo! Siga os passos

abaixo:

Passo 1 - Abra o Spybot. Para isso, clique no menu Iniciar, depois em Programas e dentro

de Spybot Search & Destroy, escolha a opção Spybot S&D (easy mode), uma janela

parecida com a janela da imagem abaixo será mostrada:

Passo 2 - Se o Spybot encontrar alguma ameaça instalada em seu computador, ele listará

todas elas em uma tela como a exibida no exemplo abaixo:

Como saber o que é seguro excluir?

Copyright www. alunomonitor.com.br (Microsoft Brasil) – adaptação NRTE Campinas Oeste - 2005

18

NRTE – Diretoria de Ensino da Região de Campinas Oeste – fone: (19) 32768890

O Spybot tem um mecanismo que identifica o Spyware pela cor.

Vermelho - Ameaça na certa! - Os objetos selecionados pelo Spybot que estiverem na cor

vermelha são, comprovadamente, spywares que podem lhe prejudicar de alguma forma. Você

pode selecioná-los para a exclusão sem medo.

Preto – Arquivo do Sistema - Os objetos selecionados pelo Spybot que estiverem na cor

preta são incoerências no registro e que podem representar: caminhos inválidos para

aplicações, atalhos para arquivos excluídos, links para arquivos de ajuda que não existem,

dentre outras possibilidades. Recomenda-se não excluí-los, se você não tem certeza do que

eles representam, pois a exclusão de arquivos necessários ao sistema, pode causar problemas

em seu sistema. Por isso, CUIDADO!

Verdes – Dados pessoais. - Os objetos selecionados pelo Spybot que estiverem na cor

verde são rastros de uso, ou seja, arquivos nos quais estarão várias de suas informações

pessoais, como: freqüência a uma página, login, senhas, preferências etc. Esses arquivos são

gerados, muitas vezes, para facilitar a navegação do usuário na Internet. Todavia, podem

também servir para que programas os utilizem, de maneira não autorizada, para acessar seus

dados e suas preferências. Logo, não há problemas em selecioná-los para exclusão.

Selecione as ameaças listadas que deseja excluir e clique em Corrigir Problemas

Selecionados. O programa excluirá automaticamente todos os spywares selecionados por

você. Caso ele não consiga remover qualquer um deles (por estarem alocados ainda na

memória ou por outra situação), o Spybot faz outra verificação na próxima inicialização do

sistema.

O programa, ainda, perguntará se você realmente deseja excluir tais arquivos. Clique em Sim,

para que a exclusão seja realizada. Pronto! Agora você está livre desse tipo de ameaça.

Copyright www. alunomonitor.com.br (Microsoft Brasil) – adaptação NRTE Campinas Oeste - 2005

19

NRTE – Diretoria de Ensino da Região de Campinas Oeste – fone: (19) 32768890

Imunizando o sistema com o Spybot

O Spybot traz uma vantagem muito interessante e útil ao usuário: a possibilidade de imunizar

o sistema contra as ameaças já reconhecidas. Para isso, clique no botão Imunizar, localizado

na barra de ferramentas do lado esquerdo da tela principal do programa. Com isso, você

garante que se alguma ameaça já reconhecida tentar se instalar no computador enquanto o

Spybot estiver ativo, ela será bloqueada instantaneamente. Você também pode configurar o

Spybot para informar-lhe sempre que um desses spywares voltar a incomodar.

Um exemplo de servidor de e-mail que disponibiliza o serviço de anti-spam é o Hotmail.

Sendo que ele permite, inclusive, configurarmos os níveis de exigência que serão empregados

na análise dos e-mails. Siga os passos a seguir para utilizar o serviço de anti-spam do Hotmail.

Passo 1 - Após entrar com seu login e sua senha na página do Hotmail (www.hotmail.com),

você encontrará a opção: Fique livre de mensagens indesejadas Use o Filtro de Lixo

Eletrônico, no quadro Notícias do Hotmail. Ao clicar nesse link, você será direcionado à

página de configuração do Lixo Eletrônico.

Passo 2 - Você será redirecionado para uma página, na qual poderá configurar o nível de filtro

de Lixo Eletrônico. As opções são:

Padrão

Nível básico de filtragem, apenas o Lixo Eletrônico óbvio

será interceptado.

Avançado

Permite que a maioria do Lixo Eletrônico seja interceptada.

Exclusivo

Ao escolher esse nível de filtragem, você deve configurar

quais são os e-mails que podem ser inclusos em sua Caixa

de Entrada.

Copyright www. alunomonitor.com.br (Microsoft Brasil) – adaptação NRTE Campinas Oeste - 2005

20

NRTE – Diretoria de Ensino da Região de Campinas Oeste – fone: (19) 32768890

Passo 3 - Para acessar os e-mails interceptados, clique no link Lixo Eletrônico, localizado ao

lado esquerdo da página do Hotmail:

Lixo eletrônico - As mensagens que estão armazenadas nas pastas Lixo Eletrônico ou

Lixeira com mais de 7 dias são, geralmente, excluídas automaticamente. Verifique

periodicamente as mensagens incluídas nessas pastas, pois assim, você garante que as

mensagens direcionadas a elas são as mensagens que você não desejaria em sua Caixa de

Entrada.

IMPORTANTE

- Softwares gerenciadores de e-mail - Se você utiliza softwares

gerenciadores de e-mail, como o Outlook Express da Microsoft, por exemplo, você pode

instalar programas de anti-Spam que trabalham junto a esses gerenciadores, em seu

computador. O Spamihilator_0_9_8 é um exemplo de anti-Spam gratuito e pode ser

encontrado no site do Superdownloads:

http://superdownloads.ubbi.com.br/download/i20485.html

Copyright www. alunomonitor.com.br (Microsoft Brasil) – adaptação NRTE Campinas Oeste - 2005

21

NRTE – Diretoria de Ensino da Região de Campinas Oeste – fone: (19) 32768890

Quando devo utilizar um firewall?

É importante lembrar que os firewalls podem ser softwares instalados nos computadores ou

hardwares (equipamentos) conectados à rede. Geralmente, grandes corporações utilizam

hardwares como firewalls ou, então, deixam um computador dedicado para essa função. Já

usuários comuns, que utilizam muito a Internet em suas casas, podem optar por instalar um

software de firewall pessoal. Para usuários que não utilizam a Internet ou a utilizam apenas

nos finais de semana, um firewall pode não ser necessário, visto que irá apenas consumir o

processamento do computador e será pouco utilizado.

Capítulo 4 - Instalação e utilização do Firewall Pessoal

Como você já aprendeu, os crackers, ao invadirem um computador, utilizam as portas de

comunicação para efetuarem seus ataques. Os firewalls possibilitam o monitoramento das

portas de comunicação, e caso seja identificada uma ação estranha (que não esteja na lista

de regras do firewall), você é avisado.

Portas de Comunicação As portas de comunicação mais utilizadas são:

•

•

•

•

80 – Http: protocolo para transmissão de dados na web (WWW).

21 - FTP: protocolo para transferência de arquivo na Internet.

25 – SMTP: protocolo para transferência de mensagens entre servidores de e-mail.

110 - POP3: protocolo para permitir o acesso de clientes de e-mail aos servidores.

Firewall Pessoal - O superusuário pessoal, ou seja, aquele que não está em rede corporativa,

mas que utiliza muito a Internet e deseja se sentir mais seguro contra ataques ou mesmo

contra transição de informações indevidas, pode instalar um Firewall pessoal em seu

computador.

O papel do firewall pessoal é o mesmo desempenhado por um firewall corporativo, mas

gerencia somente o tráfego de um computador. Em Firewalls de rede corporativas, a gerência

acontece com todo o tráfego da rede.

Copyright www. alunomonitor.com.br (Microsoft Brasil) – adaptação NRTE Campinas Oeste - 2005

22

NRTE – Diretoria de Ensino da Região de Campinas Oeste – fone: (19) 32768890

Escolhemos, para a demonstração, o Firewall pessoal gratuito: Agnitum Outpost Firewall

1.0.

Antes de fazer a instalação do firewall pessoal em seu computador,

você precisa fazer o download do Assistente de instalação. Clique no

link a seguir e, na página que será aberta, clique no link Download

Now!: http://www.bluechillies.com/details/7665.html

Passo 1

Quando o download terminar, dê um duplo clique sobre

o arquivo de instalação (OutpostInstall) para abri-lo

e, siga as instruções do assistente. Na primeira tela da

instalação, é solicitado a você que todas as janelas de

programas abertos sejam fechadas. Assim que você

fechar todas elas, clique no botão Next.

Passo 2- A tela seguinte exibirá a licença do software. Ela informa que

o software é de propriedade particular da Agnitum e não pode ser

comercializado por terceiros. O programa também não pode ser

explorado em outras aplicações e informa que seu código fonte não

está disponível ao usuário, cabendo a este não tentar ação alguma

para explorá-lo. Selecione o item I agree e, depois, clique em Next.

Copyright www. alunomonitor.com.br (Microsoft Brasil) – adaptação NRTE Campinas Oeste - 2005

23

NRTE – Diretoria de Ensino da Região de Campinas Oeste – fone: (19) 32768890

Passo 3 - Nessa tela, você deve escolher o local no qual o software

será instalado. Se concordar com o local da pasta sugerida pelo

Assistente de instalação, clique em Next. Caso contrário, clique em

Browse para escolher a pasta de sua preferência.

Passo 4 - O próximo passo é escolher o idioma no qual o software

deve ser instalado. Como não existe a opção Português, escolha uma

língua que lhe seja mais familiar (sugerimos o inglês) e clique em

Next.

Passo 5 - Ao finalizar a configuração da instalação, o Assistente emite

uma mensagem dizendo que está pronto para realizar a instalação.

Clique em Next.

Copyright www. alunomonitor.com.br (Microsoft Brasil) – adaptação NRTE Campinas Oeste - 2005

24

NRTE – Diretoria de Ensino da Região de Campinas Oeste – fone: (19) 32768890

Passo 6 - A imagem abaixo representa a tela de instalação do

software:

Passo 7 - Ao finalizar a instalação, clique no botão Finish.

Pronto! A instalação de um Firewall pessoal está finalizada. Agora, é

preciso aprender a configurá-lo. Esse é o nosso próximo passo.

Agora que você já aprendeu a instalar um Firewall pessoal, vamos aprender a configurá-lo,

para que assim ele proteja nosso computador:

Passo 1 - Após reiniciar seu computador, o Outpost Agnitum Firewall 1.0 já estará

funcionando e protegendo o seu computador contra acessos indevidos. Para abrir o software,

procure por ele em Programas, no Menu Iniciar.

Copyright www. alunomonitor.com.br (Microsoft Brasil) – adaptação NRTE Campinas Oeste - 2005

25

NRTE – Diretoria de Ensino da Região de Campinas Oeste – fone: (19) 32768890

O Outpost Agnitum Firewall 1.0 trabalha com permissões e negações. Logo, qualquer

tentativa de acesso, tanto de seu computador à Internet como da Internet ao seu computador,

a janela abaixo será exibida:

Passo 2 - Nessa janela, é informado o nome da atividade que está tentando acessar a

Internet (no caso: Internet Explorer), o serviço utilizado (HTTP (TCP:80)) e o endereço

(www.msn.com.br). Logo após essas informações, você pode escolher por:

•

Allow all activities for this application: Selecione essa opção, quando confiar

completamente na aplicação que está tentando acessar a Internet ou o seu

computador. Todas as ações realizadas por essa aplicação serão autorizadas e ela

ganhará o status de Aplicação confiável.

•

Stop all activities for this application: Selecione essa opção para aplicações que

não devem ter acesso ao seu computador. Qualquer atividade dessas aplicações será

bloqueada e ganhará o status de Aplicação Bloqueada.

•

Create rules using preset: Nessa opção, a aplicação ganhará permissões especiais.

Não terá acesso completo, mas somente em determinadas portas de comunicação ou

utilizando protocolos específicos.

•

Allow Once: Esse comando permite que aplicação seja realiza somente uma vez. Em

uma próxima tentativa de acesso, a janela de autorização aparecerá novamente ao

usuário. O uso desse comando é recomendado a aplicações sobre as quais você tem

dúvida, mas quer fazer um teste e ver se ela é ou não confiável. Caso seja inofensiva,

Copyright www. alunomonitor.com.br (Microsoft Brasil) – adaptação NRTE Campinas Oeste - 2005

26

NRTE – Diretoria de Ensino da Região de Campinas Oeste – fone: (19) 32768890

você poderá, em um futuro acesso, atribuir o valor de Aplicação confiável habilitando

a opção Allow all activities for this application.

•

Block Once: Comando sugerido para aplicações das quais você desconfia e quer

bloquear somente uma vez. Quando essa aplicação tentar se conectar novamente, a

janela de autorizações surgirá ao usuário.

Capítulo 4 - Política de segurança

Em sua primeira visita ao laboratório de informática, você deve ter recebido várias

recomendações, como:

•

•

•

Não comer perto do computador;

Não derramar líquidos no teclado;

Siga a seqüência correta para ligar e desligar os equipamentos, entre outras.

Essas recomendações são chamadas de política de segu-rança. Assim, podemos entender que

Política de Segurança é um conjunto de diretrizes ou regras que tem como principal objetivo

a conscientização dos usuários quanto a utilização de todos os equipamentos e softwares de

um laboratório.

As políticas de segurança variam de acordo com cada lugar, cabendo ao administrador da rede

criar e divulgar a política de segurança a todos os usuários da rede.

Podem fazer parte de uma política de segurança:

•

•

•

•

•

A freqüência de uso e atualização dos antivírus.

O local e a freqüência em que ocorrem os backups (cópias de segurança de dados) na

rede.

A gerência dos compartilhamentos de pastas.

Direitos de um usuário dentro da rede (contas de usuários).

Número mínimo de caracteres em uma senha e dicas de senhas seguras.

Por que são necessárias as Políticas de Segurança?

As políticas de segurança são necessárias para padronizar o trabalho dentro de um laboratório e para

dinamizar as tarefas. Com uma boa política de segurança, a sua escola ganha, conseqüentemente,

boa antecipação aos erros, prevenção de possíveis ameaças, um trabalho mais estável e eficaz na

manutenção dos equipamentos e do sistema.

Copyright www. alunomonitor.com.br (Microsoft Brasil) – adaptação NRTE Campinas Oeste - 2005

27

NRTE – Diretoria de Ensino da Região de Campinas Oeste – fone: (19) 32768890

Capítulo 5 - Meu Computador foi invadido. E agora?

Vamos aprender as regras básicas para se defender e contra-atacar o seu inimigo? Se o seu

computador foi infectado por vírus, worm ou cavalo de tróia, utilize as seguintes regras

básicas:

1. Mantenha a calma! Desespero não leva você a nenhum lugar!

2. Retire o computador da rede local (desconectando o cabo da placa de rede) e também

da Internet.

3. Avise os outros membros de sua rede sobre a procedência do vírus.

4. Execute o antivírus atualizado em todos os computadores da sua rede.

5. Procure informações sobre o possível vírus e se já existe vacina para ele. Caso exista

uma vacina, faça o download dela e execute-a em todos os computadores.

Lembre-se de que esse tipo de programa se espalha por meio de pastas compartilhadas, emails e arquivos. Com as dicas acima você estará protegido e preparado para possíveis

contaminações e ataques. Nunca se esqueça de que a precaução é sua maior arma contra os

programas maliciosos!

Invasão de um cracker - Percebemos a presença de crackers quando arquivos começam a

desaparecer, o mouse ou o teclado não respondem aos comandos, os drives começam a abrir

sem seu consentimento, ou seja, o computador começa a se comportar como se outra pessoa,

que não você, o estivesse controlando.

Para sanar a invasão de um cracker, necessitamos:

1. Saber se todos os programas instalados no computador estão atualizados com os últimos

pacotes de correção dos fabricantes. Caso não estejam, é hora de atualizá-los! Lembre-se

que isto é necessário, pois os programas podem possuir brechas que, se não corrigidas,

poderão ser exploradas pelos crackers.

2. Se mesmo assim, as invasões continuarem, instale um Firewall e quando ele detectar a

ação do cracker, bloqueie a ação! Como você já aprendeu, os Firewalls alertam sobre ações

estranhas e possibilitam ao usuário Aceitar (Accept) ou Proibir (Forbid) tais ações.

Copyright www. alunomonitor.com.br (Microsoft Brasil) – adaptação NRTE Campinas Oeste - 2005

28