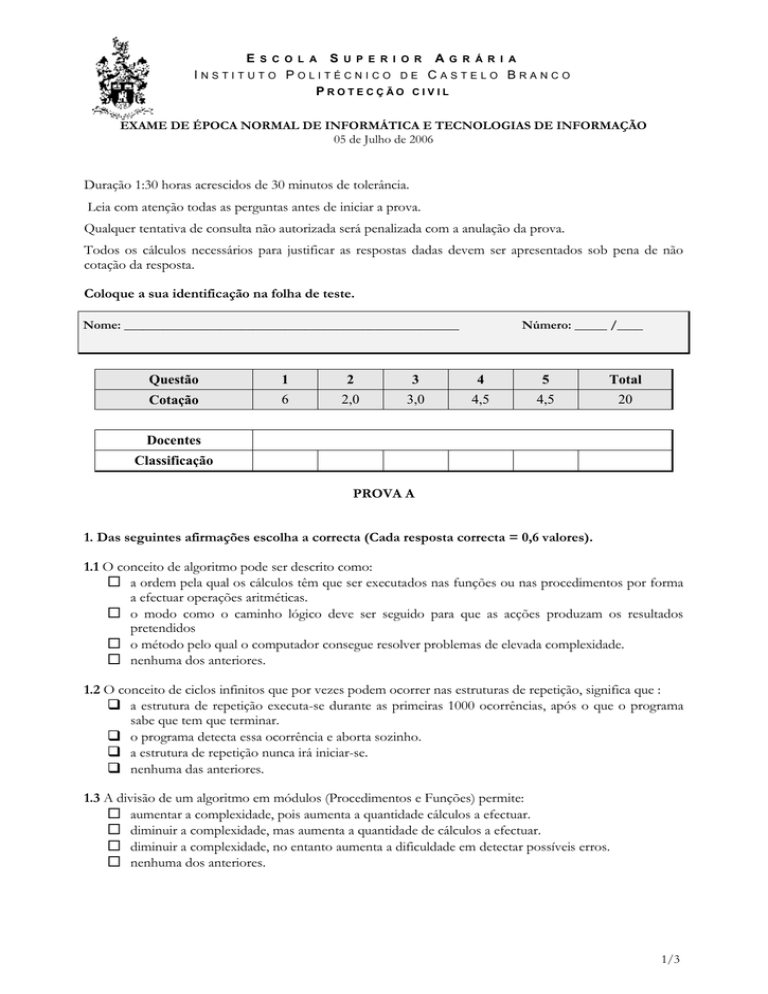

ES COL A S UP E RI OR AG R ÁR I A

INSTITUTO POLITÉCNICO DE CASTELO BRANCO

PROTECÇÃO CIVIL

EXAME DE ÉPOCA NORMAL DE INFORMÁTICA E TECNOLOGIAS DE INFORMAÇÃO

05 de Julho de 2006

Duração 1:30 horas acrescidos de 30 minutos de tolerância.

Leia com atenção todas as perguntas antes de iniciar a prova.

Qualquer tentativa de consulta não autorizada será penalizada com a anulação da prova.

Todos os cálculos necessários para justificar as respostas dadas devem ser apresentados sob pena de não

cotação da resposta.

Coloque a sua identificação na folha de teste.

Nome: ____________________________________________________

Número: _____ /____

Questão

1

2

3

4

5

Total

Cotação

6

2,0

3,0

4,5

4,5

20

Docentes

Classificação

PROVA A

1. Das seguintes afirmações escolha a correcta (Cada resposta correcta = 0,6 valores).

1.1 O conceito de algoritmo pode ser descrito como:

a ordem pela qual os cálculos têm que ser executados nas funções ou nas procedimentos por forma

a efectuar operações aritméticas.

o modo como o caminho lógico deve ser seguido para que as acções produzam os resultados

pretendidos

o método pelo qual o computador consegue resolver problemas de elevada complexidade.

nenhuma dos anteriores.

1.2 O conceito de ciclos infinitos que por vezes podem ocorrer nas estruturas de repetição, significa que :

a estrutura de repetição executa-se durante as primeiras 1000 ocorrências, após o que o programa

sabe que tem que terminar.

o programa detecta essa ocorrência e aborta sozinho.

a estrutura de repetição nunca irá iniciar-se.

nenhuma das anteriores.

1.3 A divisão de um algoritmo em módulos (Procedimentos e Funções) permite:

aumentar a complexidade, pois aumenta a quantidade cálculos a efectuar.

diminuir a complexidade, mas aumenta a quantidade de cálculos a efectuar.

diminuir a complexidade, no entanto aumenta a dificuldade em detectar possíveis erros.

nenhuma dos anteriores.

1/3

Frequência de Informática e Tecnologias de Informação

1.4 A principal vantagem dos fluxogramas consiste:

na simplicidade das instruções que o compõem.

na facilidade de visualização, uma vez que é constituído por blocos.

na facilidade de visualização, uma vez que é constituído por instruções em linguagem natural.

nenhuma das anteriores.

1.5 Numa rede ponto-a-ponto, os computadores actuam:

de forma a garantir a confidencialidade dos dados.

de forma diferenciada, o servidor só actua como servidor e o cliente só actua como cliente.

de forma a comunicar num canal privilegiado e seguro entre ambos.

nenhuma das anteriores.

1.6 O protocolo SMTP é utilizado para executar a transferência de :

ficheiros entre servidores.

correio electrónico entre servidores.

ambos.

nenhuma dos anteriores.

1.7 O endereço IP 10.1.1.254 pertence à :

classe B.

classe A.

classe C.

nenhuma das anteriores.

1.8 Numa rede de computadores em topologia star :

se um dispositivo falha provoca a quebra de toda a rede.

se um dispositivo falha não provoca a quebra de toda a rede.

se um dispositivo falha provoca o congestionamento do tráfego na rede.

nenhuma dos anteriores.

1.9 O comando Ping permite:

verificar qual o protocolo que está a ser utilizado para comunicação.

verificar se existe ligação entre o nosso computador e outro na rede..

obter informação relacionada com o endereço do computador onde o comando é executado.

nenhuma dos anteriores.

1.10 O principal papel de uma firewall é:

proteger de ataques de vírus.

controlar o acesso a uma rede protegida.

impedir que o nosso computador propague vírus pela rede..

nenhuma das anteriores.

2. (2,0 valores) Considere as seguintes questões.

2.1 (1,0 valor) Represente o seguinte número no sistema de numeração binário: 128(10)

2.2 (1,0 valor) Utiliza tabelas de Verdade para provar o seguinte teorema: X X 1

Prova A

2/3

Frequência de Informática e Tecnologias de Informação

3. (3,0 valores) Considere as seguintes questões.

3.1 (1,5 valores) Descreve de forma sucinta o que entende por material passivo e material activo no que se

refere a redes informáticas. Apresente um exemplo de cada.

3.2 (1,5 valores) Indique de forma sucinta o significado e função do endereço de rede. Apresente como

exemplo um endereço de rede para as classes A, B e C.

4. (4,5 valores) Considere as seguintes questões.

4.1 (1,5 valores) Dos métodos de descrição de algoritmos que conhece, indique vantagens e desvantagens dos

mesmos. Pode apresentar exemplos se necessário.

4.2 (1,5 valores) Utilizando as estruturas de pseudocódigo leccionadas na aulas, implemente um algoritmo que

permita efectuar e apresentar o cálculo da hipotenusa de um triângulo rectângulo. As medidas dos catetos

serão fornecidas pelo utilizador.

4.3 (1,5 valores) Modifique o algoritmo anterior de forma a que o cálculo da hipotenusa seja efectuado e

apresentado através de um procedimento.

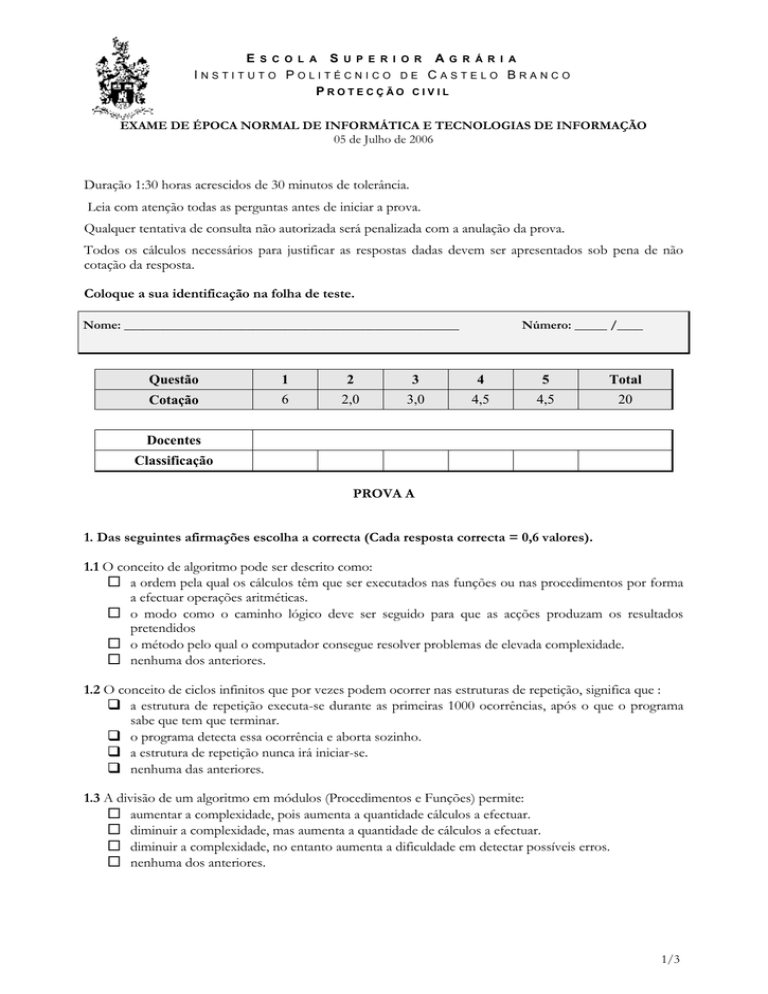

5. (4,5 valores) Considere as seguintes questões.

5.1 (1,5 valor) Considere a figura seguinte. Como procede para somar o conteúdo das células A1,B1,C1, D1,

A2,B2,C2, D2, A3,B3,C3, D3, A4,B4,C4, D4, colocando o resultado na célula E1?

5.2 (0,75 valores) Qual é o significado no Access da expressão de validação: like “V???”.

5.3 (0,75 valores) O que significa no Access a regra de validação <> 0?

5.4 (0,75 valores) Qual o significado da máscara de input >L<L??????.

5.5 (0,75 valores) Um dos campos que pode ser preenchido em ‘propriedades do campo’ é ‘legenda’. Explique

para que serve.

Prova A

3/3