Avaliação da Ferramenta de Segurança da Informação Honeypot

Evaluation Tool Securtiy Information Honeypot

Evaluación herramienta de Seguridad de la Información Honeypot

Fabrício dos Santos Rodrigues1

Thiago Rafael de Souza2

Cristiano Antônio Diniz3

Resumo: Esse artigo tem como tema os Honeypots, artifício que funciona como uma armadilha para

4

que os atacantes “pensem” que estão invadindo um ambiente real e com informações ou recursos

que sejam relevantes para serem utilizadas para algum fim. O objetivo desse estudo é reunir

informações que permitam os usuários conhecer medidas de segurança básicas que devem ser

tomadas no que diz respeito a utilização sistemas informatizados. Trata-se de uma pesquisa do tipo

bibliográfica.

Palavras-chave: Honeypot, Honeynets, Engenharia Social.

Abstract: This article is the subject Honeypots, artifice that acts as a trap for the attackers "think" they

are invading a real environment with information or resources that is material to be used for some

purpose. The aim of this study is to gather information that allows users to know basic safety

measures to be taken regarding the use computerized systems. This is a survey of the literature type.

Keywords: Honeypot, Honeynets, Social Engineering.

Resumen: Este artículo tiene como tema los honeypots, artificio actúa como una trampa para que los

atacantes “piensen” que están invadiendo un entorno real y con informaciones o recursos relevantes

para que sean utilizados para cualquier propósito. El objetivo de este estudio es obtener información

que permite a los usuários saber que han de adoptarse las medidas básicas de seguridad, que deben

adoptarse con respecto a sistemas computadorizados. Esta es uma encuesta de tipo bibliográfica.

Palabras clave: Honeypot, Honeynets, Ingeniería Social.

1 INTRODUÇÃO

Este artigo tem como objetivo abordar o funcionamento dos Honeypots, que

são ferramentas cuja função é simular, de forma intencional, falhas de segurança em

um sistema de computador, tornando o computador vulnerável a ataques advindos

de hackers e crackers, com a finalidade de coletar informações para melhor proteger

1

Graduando do curso Bacharelado em Sistemas de Informação pela Faculdade Infórium de Tecnologia.

[email protected]

2

Graduando do curso Bacharelado em Sistemas de Informação pela Faculdade Infórium de Tecnologia.

[email protected]

3

Pós Graduado em Gestão de Segurança da Informação e professor da Faculdade Infórium de Tecnologia.

[email protected]

4

O verbo pensar será frequentemente utilizado neste artigo, pois o próprio objeto de pesquisa o Honeypot

sugere na sua definição que o agente ao qual se refere esteja numa situação de “pensar”. No desenvolvimento

da leitura deste artigo pode-se compreender a necessidade de se utilizar este verbo como parte do objeto de

estudo.

Revista Pensar Tecnologia, v. 4, n. 1, jan. 2015

o sistema.

A segurança da informação, exige uma boa forma de proteção, e prover

meios para impedir que vulnerabilidades sejam exploradas por pessoas mal

intencionadas. Formas para se defender destes ataques foram criadas, são

ferramentas que coletam dados de invasores para conseguir entender o

funcionamento dos seus ataques, essas ferramentas são denominadas: Honeypots e

Honeynets.

O termo Honeypot significa “pote de mel”, o mesmo funciona como uma

armadilha para que os atacantes pensem que estão invadindo um ambiente real e

com informações ou recursos que sejam relevantes para serem utilizados com

algum fim.

Um Honeypot bem estruturado é aquele que consegue passar a sensação de

que é um sistema real e que possui serviços que são utilizados por computadores ou

servidores reais, tais como: banco de dados, servidor web, servidor de arquivos,

serviço de transferência de arquivos, entre outros.

Assim, delimitou-se o tema deste estudo a uma abordagem de práticas na

utilização de sistemas de informação e a análise dos benefícios de se utilizar um

Honeypot como forma de coleta de dados e futura ações de proteção.

O objetivo geral desse trabalho é apresentar vantagens e desvantagens

quanto a utilização de honeypots, medidas e práticas de segurança a serem

tomadas em qualquer ambiente informatizado a fim de manter os dados

confidenciais, íntegros e disponíveis.

A pergunta norteadora do estudo é no sentido de verificar se após a utilização

de um Honeypot um sistema operacional está seguro?

Com a crescente utilização dos computadores e o grande volume de

informações que são armazenados diariamente, necessita-se saber se o micro

utilizado nas residências ou nas empresas estão realmente seguros ou se somente

pessoas

autorizadas

tiveram

acesso

às

informações

que

se

encontram

armazenadas nos discos rígidos. Assim, justifica-se esta pesquisa tendo-se em vista

a dependência crescente de tecnologia, uma vez que se armazena, uma série quase

infinita de documentos mesmo que temporariamente, de maneira digital.

Diante disso, questiona-se se uma pessoa que deveria ter acesso a

determinada informação realmente foi a única a ter obtido o acesso. Torna-se

Revista Pensar Tecnologia, v. 4, n. 1, jan. 2015

primordial detectar e neutralizar pontos de vulnerabilidade que possam ser

explorados para se obter informações de maneira indevida, seja de uma organização

ou de um utilizador comum, muitos utilizadores de computador não têm cuidado com

as informações que estão sendo armazenadas.

Quanto à metodologia trata-se de uma pesquisa do tipo exploratória, pela qual

utilizou-se como técnica a pesquisa bibliográfica, em autores conceituados no

quesito segurança da informação, como Assunção, Mitnick, Thompson e Nakamura.

Para a compreensão deste tema, este trabalho foi dividido em cinco seções. A

seção 1, esta introdução, é indicativa do conteúdo do estudo, a seção 2 estudo da

engenharia social, a seção 3 uma definição geral de Honeypots e Honeynets, a

seção 4 demonstrando a utilização de uma ferramenta de Honeypot, a seção 5

aborda sobre a utilização de Honeypots no Brasil, e a seção 6 as considerações

finais desse trabalho.

2 ENGENHARIA SOCIAL

Torna-se primordial antes da abordagem do tema, tratar do assunto

engenharia social. Existem diversas ferramentas e precauções para deixar os

computadores menos vulneráveis, a única vulnerabilidade que não existe correção

são as que envolvem o fator humano, porém é possível diminuir a ação de

engenheiros sociais através de treinamentos constantes e conscientização de todo o

pessoal envolvido nos processos, conforme é afirmado por Giavaroto e Santos

(2013).

Mitnick (2006) afirma que uma falha cometida por muitos já se encontra no ato

de realizar um backup, uma vez que, ao se realizar um backup pretende-se torná-lo

realmente fácil para ser acessado, enquanto existe espaço disponível suficiente,

realiza-se backup de todas as informações que se dispõe. Então os mesmos

acabam sendo esquecidos com dados valiosos e só se tem a preocupação de

removê-los quando não existe mais espaço no disco local ou na rede, destaca-se

que informações devem ser armazenadas de forma correta, e também em local

adequado, no que diz respeito a uma grande organização, na rede, onde o acesso

pode ser monitorado e o backup fica sendo responsabilidade dos administradores de

rede.

Deve-se preocupar com os dados, assim como o que é armazenado de forma

Revista Pensar Tecnologia, v. 4, n. 1, jan. 2015

digital, senhas e números de cartões de crédito, dados pessoais, comerciais, emails, contas de sites, todas essas informações ficam armazenadas no computador

e é possível visualizá-las com programas específicos, sendo assim é necessário se

prevenir e adotar boas práticas quanto à utilização de computadores, assim como

qualquer equipamento eletrônico que faça acesso à rede mundial de computadores

(SMITCH, 2007).

Antes de se abordar o Honeypot propriamente dito, apresenta-se a noção de

engenharia social que pode minimizar vulnerabilidades dentro das organizações,

assim como no dia-a-dia das pessoas. Engenharia social, é o termo utilizado para

descrever um método de ataque, onde alguém faz uso da persuasão, muitas vezes

abusando da ingenuidade ou confiança do usuário, para obter informações que

podem ser utilizadas para ter acesso não autorizado a computadores ou informações

(SMITH, 2007).

É comum afirmar que o ativo o ativo mais valioso de uma organização são

seus funcionários, a respeito da informática, o ativo mais valioso de uma

organização é a sua propriedade intelectual, bens como designs de produto, lista de

clientes, planos de novos produtos, dados de pesquisa de desenvolvimento dentre

outras informações que podem ser armazenadas mesmo que temporariamente

digitalmente (MITNICK, 2006). Tais informações são tão valiosas que se caírem nas

mãos de outras organizações com negócios semelhantes pode ser fatal,

ocasionando até o fim da organização. E com relação à vida cotidiana, à intimidade

esta pode ser violada e divulgada, fato constrangedor, que vem acontecendo nos

últimos anos conforme vem sendo divulgado em mídias televisivas e diversos portais

na Internet. Além do que pode se ser furtado, e o computador utilizado em algum

tipo de ataque (SMITH, 2007).

Nos dias atuais, com a utilização de redes e mídias sociais, muitas

informações pessoais podem ser facilmente acessadas, o que pode facilitar a vida

dos engenheiros sociais. Com isso deve-se tomar muito cuidado com as práticas de

engenharia social. Todos são suscetíveis a tais práticas de engenharia social, pois

todos já foram manipulados pelos maiores especialistas de engenharia social, os

pais, porém no que diz respeito as informações referentes ao nosso trabalho

devemos ficar sempre atentos, ainda mais em organizações que trabalham com

dados críticos e confidenciais (MITNICK, 2006).

Antes de se abordar de forma mais aprofundada sobre a engenharia social,

Revista Pensar Tecnologia, v. 4, n. 1, jan. 2015

ressalta-se que existem Hackers e Crackers. Estes dois termos possuem

significados bastante opostos em tecnologia. De uma forma geral, Hackers são

indivíduos que elaboram e modificam softwares e hardwares de computadores, seja

desenvolvendo funcionalidades novas ou adaptando as antigas. Já Cracker é o

termo usado para designar quem pratica a quebra (ou cracking) de um sistema de

segurança (OLHAR DIGITAL, 2013).

Na prática, os dois termos servem para conotar pessoas que têm habilidades

com computadores, porém, cada um dos "grupos" usa essas habilidades de formas

bem diferentes. Os Hackers utilizam todo o seu conhecimento para melhorar

softwares de forma legal e nunca invadem um sistema com o intuito de causar

danos. No entanto, os Crackers têm como prática a quebra da segurança de um

software e usam seu conhecimento de forma ilegal, portanto, são vistos como

criminosos.

Existem muitas técnicas de engenharia social, dentre essas técnicas seis são

muito utilizadas: análise do lixo, internet e redes sociais, contato telefônico,

abordagem pessoal, phishing (e-mails falsos) e a mais difícil de se controlar falhas

humanas (PROFISSIONAIS DE TI, 2013).

Um computador ou sistema computacional é dito seguro se este atende três

requisitos básicos relacionados aos recursos que o compõem, que são

confidencialidade, integridade e disponibilidade. Sendo que a confidencialidade diz

que a informação só está disponível para aqueles que são devidamente autorizados;

a integridade diz que a informação não é destruída ou corrompida e o sistema tem

um desempenho correto; e a disponibilidade diz que os serviços/recursos do sistema

estão disponíveis sempre que forem necessários (SMITH, 2007).

Deve-se ter cuidado com os computadores dentro das organizações assim

como com os computadores domésticos, uma vez que, computadores domésticos

são utilizados para realizar inúmeras tarefas, tais como: transações financeiras,

sejam elas bancárias ou mesmo compra de produtos e serviços; comunicação, por

exemplo, através de e-mails; armazenamento de dados sejam eles pessoais ou

comerciais, tomando os devidos cuidados evita-se a exposição da vida privada

(SMITH, 2007).

Smith (2007, p. 12) relaciona os motivos que devem importar quanto a

segurança do computador doméstico para evitar inconvenientes tais como:

Revista Pensar Tecnologia, v. 4, n. 1, jan. 2015

a) Suas senhas e números de cartões de crédito fossem furtados;

b) Sua conta de acesso à Internet fosse utilizada por alguém não autorizado;

c) Seus dados pessoais, ou até mesmo comerciais, fossem alterados,

destruídos ou visualizados;

d) Ter seus e-mails visualizados por alguém não autorizado.

Conforme Smith (2007, p. 13) alguém pode querer invadir computadores

domésticos por diversos motivos, sendo eles:

a) Utilizar seu computador em alguma atividade ilícita, para esconder sua real

identidade e localização;

b) Utilizar seu computador para lançar ataques contra outros computadores;

c) Utilizar seu disco rígido como unidade de dados;

d) Meramente destruir informações (vandalismo, utilizados por Crackers);

e) Disseminar mensagens alarmantes e falsas;

f) Ler e enviar e-mails em seu nome;

g) Propagar vírus de computador;

h) Furtar números de cartões de crédito e senhas bancárias (Embora seja fácil

achar na Internet);

i) Furtar a senha da conta de seu provedor, para acessar a Internet se fazendo

passar por você;

j) Furtar dados do seu computador, como por exemplo informações do seu

Imposto de Renda.

Muitas vezes os computadores podem se encontrar completamente

vulneráveis, mas necessariamente isso não significa dizer que ele será ou foi

invadido, isso se deve ao fato que os computadores não estão infectados, conforme

Smith (2007, p.19), para que um computador seja infectado por um vírus, é preciso

que de alguma maneira um programa previamente infectado seja executado. E isto

pode ocorrer de diversas maneiras:

a) Abrir arquivos anexados aos e-mails;

b) Abrir arquivos do pacote office como por exemplo do Word e Excel que

contenham macros;

c) Abrir

arquivos

armazenados

em

outros

computadores,

através

do

compartilhamento de recursos;

d) Instalar programas de procedência duvidosa ou desconhecida, obtidos pela

Internet, de disquetes, ou de CD-ROM;

Revista Pensar Tecnologia, v. 4, n. 1, jan. 2015

e) Esquecer um disquete no drive A (hardware ainda muito utilizado em

servidores) ou pendrive que contenham vírus quando o computador é ligado;

f) Por alguma página na internet.

Uma vulnerabilidade pode ser definida como uma falha no projeto ou

implementação de software ou sistema operacional, é quando explorada por um

atacante resulta na violação de segurança do computador (SMITH, 2007).

Deve-se tomar diversos tipos de precauções quanto a utilização de sistemas

informatizados, fazer prevenções para evitar situações onde informações podem ser

divulgadas ou sistemas utilizados por pessoas não autorizadas. Quanto à utilização

doméstica de sistemas informatizados, para se prevenir qualquer tipo de problema, é

preciso tomar cuidado para evitar que seu equipamento seja infectado, e para isso é

aconselhável, não utilizar softwares piratas e sempre manter os softwares e o

Sistema Operacional atualizado. Utilizar um software de antivírus sempre atualizado,

utilizar um firewall (software responsável por aplicar políticas de segurança) e

sempre desconfiar de links ou e-mails duvidosos. Já no ambiente corporativo além

de todas essas preocupações outra medida que pode ser adotada com o intuito de

proteção é a implantação de um Honeypot assim como Honeynets (SMITCH, 2007).

3 HONEYPOTS E HONEYNETS

O termo Honeypot pode ser definido apenas em uma palavra, que é a palavra

armadilha, já uma Honeynet é uma ferramenta de pesquisa que consiste em uma

rede projetada especificamente para ser comprometida, e que contém mecanismos

de controle para prevenir que seja utilizada como base de ataques contra outras

redes, nada mais é do que um tipo de Honeypot, porém denominado de Honeypot

de pesquisa (ASSUNÇÃO, 2009).

Existem duas formas de se poder implementar um Honeypot: real ou virtual. A

Honeynet real seriam vários elementos de uma rede convencional como servidores,

computadores, switches e roteadores funcionando de uma maneira que o Honeypot

pudesse ser implementado. Essa é uma solução de um custo financeiro mais

elevado, visto que o objetivo é montar uma rede real. A outra forma seria uma

Honeynet virtual, dessa forma poderia ser criada em um único host várias máquinas

virtuais simulando um ambiente real e a um custo muito inferior ao da Honeynet real

(ASSUNÇÃO, 2009).

Revista Pensar Tecnologia, v. 4, n. 1, jan. 2015

O Honeypot, após ser definido onde irá ficar localizado na rede, deverá ser

capaz de colher informações sobre o atacante sem deixar que o ataque seja

espalhado pela rede, ou seja, o ataque tem que se findar na rede da Honeynet.

Definido como é feito um ataque, seus objetivos e quais vulnerabilidades são

exploradas, as empresas e usuários, poderão se prevenir de forma a defender seus

ativos de acessos não autorizados (ASSUNÇÃO, 2009).

No mercado existem diversas ferramentas que podem ser utilizadas como

Honeypot, como ferramenta para pesquisa deste estudo utilizar-se-á o Valhala, por

ser uma ferramenta gratuita que fornece uma gama de funcionalidades.

A funcionalidade de detecção de intrusos baseada em Honeypots de forma

gratuita, simples e sem muita complexidade de implementação. O programa

foi desenvolvido para o sistema Windows, mas pode rodar em distribuições

Linux através da utilização do software de emulação Wine, que como todo

software livre, o seu código está à disposição para ser estudado e

melhorado por todos que o desejarem (ASSUNÇÃO, 2009, p. 89).

Um Honeypot precisa ter alguns serviços rodando no ambiente como se fosse

de um Sistema Operacional real e, o Valhala, consegue simular os serviços de

HTTP, FTP, SMTP, POP3, TELNET, TFTP, FINGER e PROXY. Ele possui também

algumas funções que podem ser exploradas, como: monitorar, parar, limpar, salvar,

opções, configurar, modo console (ASSUNÇÃO, 2009).

O menu de opções do Valhala oferece uma grande diversidade de

configuração para ser utilizada no Honeypot. Ele permite configurar alertas de

tentativas de invasão por e-mail, onde envia os logs capturados na tela principal para

um e-mail específico; permite enviar logs para um servidor remoto, essa função pode

ser habilitada para poder centralizar em um único servidor os logs de várias consoles

do Honeypot Valhala, facilitando assim a verificação dos logs; permite configurar

portas do modo console; salvar logs em um diretório específico; atualizar

configurações pelo servidor; habilitar portas extras; apagar a tela de logs após enviar

o e-mail de notificação; tocar som ao capturar tentativas de ataques; desabilitar as

portas-padrão de Trojans; permite iniciar juntamente com o Sistema Operacional

Windows; auto monitoramento; modo oculto e banner padrão das portas extras

(ASSUNÇÃO, 2009).

A ferramenta Valhala foi desenvolvida por Marcos Flávio Araújo Assunção5, o

5

Marcos Flávio Araújo Assunção é um autor de nove livros sobre segurança digital, analista de

vulnerabilidades, professor universitário e palestrante.

Revista Pensar Tecnologia, v. 4, n. 1, jan. 2015

mesmo pondera que há alguns riscos e aspectos legais na utilização dos Honeypots.

Utilizar um honeypot é muito interessante do ponto de vista da facilidade de

se detectar invasões e poder, assim, melhorar os sistemas existentes de

detecção de intrusos. Mas é importante ressaltar que também é uma faca

de dois gumes, caso o honeypot configurado esteja comprometido e o

invasor consiga utilizá-lo para atacar outras redes, isso pode causar um

grande problema. Portanto é importante pesar e balancear quando utilizar

os serviços de baixa interatividade, que não oferecem praticamente risco

algum, com aqueles de alta interatividade que, apesar de ajudarem a

recolher mais informações interessantes, podem fazer o feitiço virar contra o

feiticeiro.

Outra questão muito comentada sobre os honeypots é em relação ao

aspecto jurídico de sua utilização. Algumas pessoas alegam que um

honeypot induz alguém a fazer algo errado e isso de forma alguma é

verdade. Um pote de mel não está induzindo ninguém a realizar nada de

errado, até porque muitas vezes ele é um computador como qualquer outro

da rede, apenas a finalidade de colocá-lo ali é que foi diferente. O honeypot

não está sendo exibido para ninguém, o invasor entrou porque quis

(ASSUNÇÃO, 2009, p. 27).

Existem dois tipos de Honeypots, os de pesquisa e os de produção, sendo

características dos mesmos:

a) Honeypots de pesquisa: este não tem como objetivo primário ser utilizado

como um sistema de detecção de intrusos ou denominado Intrusion Detection

System (IDS), refere-se a meios técnicos de descobrir em uma rede quando

está tendo acessos não autorizados que podem indicar a ação de um hacker,

ou funcionários mal intencionados. Com o acentuado crescimento das

tecnologias de infraestrutura tanto nos serviços quanto nos protocolos de rede

torna-se cada vez mais difícil a implantação de sistema de detecção de

intrusos. O que ele pretende é realmente ser atacado várias vezes e, com

isso, estudar todos os detalhes de cada ataque. Cada arquivo que o invasor

acessar, cada senha que ele digitar, cada comando, absolutamente tudo será

salvo e estudado (ASSUNÇÃO, 2009).

b) Honeypots de produção: é o oposto do anterior. Sua intenção é praticamente

apenas detectar intrusos na rede e tomar as providências contra os invasores

o mais rápido possível. É o que normalmente seria utilizado em alguma

Revista Pensar Tecnologia, v. 4, n. 1, jan. 2015

empresa ou instituição que deseja proteger sua rede. No Honeypot de

produção deve ser utilizado um ambiente de baixa interação, pois são

simulados e não oferecem nenhum risco ao sistema real e se o atacante

descobrir a armadilha, não há problema (ASSUNÇÃO, 2009).

Um sistema de detecção de intrusos pode ser utilizado como fonte de

aprendizado sobre novos ataques, além de desempenhar sua função principal, que é

a detecção, porém os Honeypots podem ensinar muito mais. Um Honeypot não

contém dados ou aplicações importantes para organização, seu único propósito é

passar-se por um legítimo equipamento presente na organização que é configurado

para interagir com um Hacker ou Cracker em potencial, com o objetivo de identificar

as técnicas utilizadas para futura análise e estudo (NAKAMURA, 2007).

Pode-se fazer um paralelo entre técnicas de guerras e o Honeypot, onde

ambos têm a função de distrair o adversário, levá-lo a uma armadilha, armar uma

emboscada ou enviar informações falsas a ele. Essas ações são parte do arsenal de

técnicas utilizadas nos dois casos (NAKAMURA, 2007).

Os Honeypots possuem uma grande importância em um ambiente onde

técnicas inovadoras precisam ser detectadas e aprendidas, e também para

adquirir informações primordiais para o aprimoramento da defesa, como a

frequência de ataques, as técnicas mais utilizadas e as tendências de

ataques. Além de prover informações sobre o ataque, um Honeypot pode

mostrar as intenções do ataque e também fazer com que o Hacker perca

tempo em

ataques

não efetivos, enquanto a organização obtém

informações sobre ele e sobre formas de melhorar a prevenção. Isso é

conseguido porque o Honeypot faz com que o Hacker tenha uma percepção

errada

das

medidas

de

segurança

adotadas

pela

organização

(NAKAMURA, 2007, p. 264).

Honeypots podem ser de diferentes tipos, existem uns mais sofisticados que

outros, o que exige um maior esforço da equipe de trabalho que administra o

sistema de Honeypot, que são classificados como:

a) Sacrificial Lambs: são sistemas disponibilizados praticamente com a sua

configuração-padrão, para serem atacados. O perigo está no fato de ele

poder ser usado como um ponto de origem para novos ataques, como

alertou Nakamura anteriormente.

b) Facades: emulam serviços ao invés de disponibilizarem servidores reais

para serem atacados. Não podem ser usados como ponto de origem para

novos ataques e também proveem pouca informação sobre o ataque, pois

Revista Pensar Tecnologia, v. 4, n. 1, jan. 2015

não existem vulnerabilidades nos serviços emulados. Assunção (2002)

define este tipo de Honeypot como sendo de baixa interatividade.

c)

Shield: o Honeypot recebe os tráfegos considerados suspeitos, baseado

nos serviços. O Firewall ou o roteador direciona todo o tráfego não

condizente com cada sistema para o Honeypot, que passa a receber as

informações do atacante. Por exemplo, um servidor Web recebe todo o

tráfego HTTP, porém outros tráfegos para o mesmo servidor são

redirecionados para o Honeypot. O ponto negativo é que não é possível

obter informações sobre ataques HTTP nesse exemplo, pois o tráfego é

enviado ao servidor real, não ao Honeypot. Caso existam outros sistemas

na DMZ, é possível obter as informações. De acordo com Cunha (2008) a

sigla para de DeMilitarized Zone ou “zona desmilitarizada”, em português.

DMZ é uma pequena rede situada entre uma rede confiável e uma não

confiável, geralmente entre a rede local e a Internet. (NAKAMURA, 2007, p.

265).

A função de uma DMZ é manter todos os serviços que possuem acesso

externo (tais como servidores HTTP, FTP, SMPT, POP3, IMAP e etc.) separados da

rede local, o que limita o dano em caso de comprometimento de algum destes

serviços por um invasor. Para que esse objetivo seja atingido os computadores

presentes em uma DMZ não contém nenhuma forma de acesso à rede local

(ESCREVER ASSIM, 2012).

4 UTILIZANDO UM HONEYPOT

O Valhala Honeypot é um aplicativo que foi desenvolvido por Marcos Flávio

em 2009, sendo um aplicativo totalmente em português. O Valhala Honeypot foi

desenvolvido com o objeto de fornecer funcionalidade de detecção de intrusos

baseada em Honeypots de forma gratuita, simples e sem muita complexidade de

implementação. O programa foi desenvolvido para sistemas Windows, funciona em

distribuições Linux através de softwares de emulação. O Valhala tem seu código

aberto para poder ser estudado e melhorado por qualquer um que desejar.

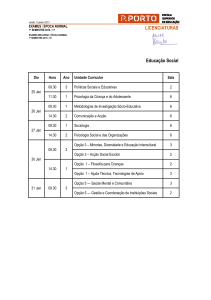

O Valhala Honeypot possui diversas funções, como pode ser visto na figura 1,

das quais podemos destacar:

a) Monitorar: utilizado para poder colocar o problema em operação. Quando

acionado, este botão ativa todos os serviços configurados, aguardando as

tentativas de acesso não autorizados.

b) Parar: esta função serve para interromper os serviços anteriormente ativados.

Revista Pensar Tecnologia, v. 4, n. 1, jan. 2015

Nesse momento o sistema irá parar de receber conexões e tentativas de

ataques. Esta função pode ser utilizada quando se altera algum tipo de

serviço, pois para colocá-la em ação é necessário parar o sistema e em

seguida iniciar o monitoramento novamente através da opção monitorar.

c) Configurar: local onde são configurados os servidores, diferente do menu de

opções que é onde se configura os itens gerais do programa.

d) Modo console: opção utilizada para realizar a centralização dos logs em um

único servidor. Quando se cria vários Honeypots utiliza-se um único servidor

para centralizar os logs utilizando essa opção.

Figura 1 - Tela Inicial da Ferramenta Valhala Honeypot

Fonte: Elaboração do autor, capturada da ferramenta Valhala Honeypot 1.8

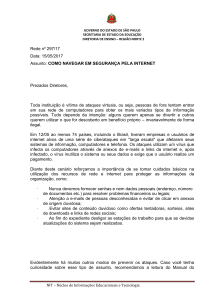

O aplicativo permite configurar seu próprio e-mail para receber notificações

quando houver tentativas de invasão no sistema monitorado, além de poder enviar

os logs para outro servidor, como pode ser visto na figura 2. Esta opção é útil

quando se tem mais de um Honeypot Valhala instalado e deseja-se centralizar os

logs em um único servidor.

No menu de opções do Valhala que pode ser visto na figura 2, pode-se

destacar as seguintes funcionalidades:

a) Alertar tentativas de invasão por e-mail: permite enviar os logs capturados na tela

principal para um e-mail que foi especificado anteriormente a cada período de

tempo. Todas as configurações podem ser alteradas e se deve utilizar uma conta

de e-mail real.

Revista Pensar Tecnologia, v. 4, n. 1, jan. 2015

b) Enviar os logs para o servidor: envia cada um dos logs capturados

imediatamente para um servidor. Esse servidor deve ter o endereço IP ou o seu

nome devidamente configurado, assim como a sua porta correta. O servidor que

irá receber os logs deve estar configurado corretamente e com o Modo Console

habilitado para que consiga receber esses dados.

c) Portas do modo console: local onde se configura as portas que serão utilizadas

para recebimento dos logs pelo servidor. Existem duas opções:

I.

Recebimento de log: é a porta utilizada para receber as tentativas de

invasão de outros clientes que estão rodando na rede.

II.

Envio de configurações: é a porta utilizada para que os clientes que

desejam obter novas configurações possam se conectar. Neste caso um

único servidor irá passar todas as configurações realizadas e alteradas

para os demais servidores utilizando esta porta.

d) Salvar logs no diretório: utilizado para especificar um diretório onde os logs serão

automaticamente salvos em arquivos diários. É uma opção recomendada no

lugar de salvar os logs manualmente utilizando o menu principal do programa.

e) Atualizar as configurações pelo servidor: para as cópias do Valhala que se deseja

que tenham as suas configurações automaticamente atualizadas com base em

um computador servidor, basta especificar o IP (ou nome) e a porta desta

máquina. Assim, sempre que o programa foi inicializado, ele buscará novas

configurações no servidor.

f) Limpar a tela de logs a cada x linhas: limpa o conteúdo da tela principal, onde

são capturadas as tentativas de invasão. Se tiver configurado o envio das

configurações por e-mail, servidor ou para salvar os logs em disco, não tem

necessidade de ficar eternamente com esses logs na tela principal. Dessa forma

pode-se configurar que a cada quantidade específica de linhas capturadas com

tentativas de ataque, o conteúdo da tela será limpo.

g) Habilitar portas extras: permite habilitar portas extras para serem monitoradas.

Para entender a vantagem dessas portas é necessário entender uma das

principais fases de um processo de ataque: a varredura. O processo de

varredura de portas visa encontrar e detectar portas de serviço ativas em um

sistema. Portanto, sem ativar as portas extras, o invasor irá descobrir apenas as

portas de serviços padrão do Valhala.

h) Apagar tela de logs ao enviar e-mail: o conteúdo de toda a tela de logs é enviado

por e-mail dentro do intervalo de tempo configurado no envio. Essa opção faz

Revista Pensar Tecnologia, v. 4, n. 1, jan. 2015

com que o conteúdo da tela seja apagado após o envio dos logs.

i) Tocar som ao capturar tentativas: esta opção habilita um som do computador

para avisar que uma tentativa de invasão ocorreu.

j) Desabilitar portas-padrão de trojans: por padrão, o Valhala abre portas de cavalo

de Troia conhecidos para que durante o processo de varredura o atacante pense

que aquele trojan existe na máquina. Para desabilitar este serviço, esta opção

deve estar marcada.

k) Iniciar com o Windows: para não precisar abrir manualmente o programa toda

vez que o sistema operacional for iniciado, esta opção pode ser marcada para

iniciar o mesmo automaticamente. Para ajudar ainda mais no processo de

monitoramento, a opção auto monitorar também deve ser ativada e assim o

programa irá iniciar com o monitoramento ativo.

l) Auto monitorar: como explicado anteriormente, essa opção vai fazer com que ao

abrir o Valhala não seja necessário clicar em Monitorar para iniciar o processo de

monitoração.

m) Modo oculto: por padrão, o Valhala sempre aparece na tela a cada tentativa de

invasão, mesmo que seja ocultado manualmente. Com o Modo Oculto habilitado

a tela não irá aparecer.

n) Banner padrão das portas extras: quando uma conexão for realizada por um

invasor em uma das portas extras, ele espera receber um banner para tentar

identificar o serviço. Esse processo é conhecido como enumeração. Nesta opção

pode se colocar o que deseja que seja enviado quando alguém se conectar em

alguma das portas.

Figura 2 - Visão Geral das Opções Gerais

Fonte: Elaboração do autor, capturada da ferramenta Valhala Honeypot 1.8

Revista Pensar Tecnologia, v. 4, n. 1, jan. 2015

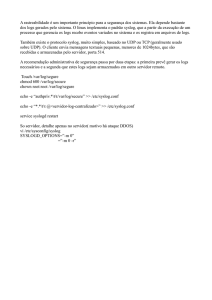

A versão do Honeypot Valhala 1.8, conforme pode ser visto na figura 3

permite configurar alguns serviços. Entre os serviços estão Servidor Web, Servidor

Finger, Servidor POP3, Servidor FTP, entre outros. Segue uma pequena descrição

dos serviços:

a) Servidor Web: permite que o invasor acesse as páginas de hypertext no

computador que está rodando o Valhala Honeypot. Ele é um serviço real, de

alta interatividade e não apenas simulado. Entretanto, não possui um alto

nível de risco ao ser utilizado. A monitoração do servidor WEB irá detectar

todas as páginas que o invasor tentar acessar. Isto é comum de ser feito de

forma manual ou através de um programa de detecção de falhas.

b) Servidor FTP: o FTP, ou protocolo de transferência de arquivos, é um serviço

que vai permitir ao invasor pegar e inserir arquivos em um computador, por

isso, ele é um serviço real de alta interatividade e deve ser utilizado com

cuidado. O ideal é que quando for utilizar este serviço, ele deve ser executado

em uma máquina virtual.

c) Servidor Finger: o serviço Finger é de baixa interatividade. Em outras

palavras, ele é simulado e não fornece informações reais do sistema. Seu

objetivo de uso é devido ao fato de que o Finger é um dos clássicos serviços

que normalmente são checados ao se tentar um ataque, especialmente em

sistemas Unix-like. Era um servidor muito disseminado antigamente, mas

devido a problemas de segurança, atualmente, é pouco utilizado. Ainda

assim, muitos garotos que estão começando e que leem materiais antigos

sobre hacking, aprendem sobre o Finger e procuram por servidores na

internet com este serviço habilitado. O Finger permite realizar a consulta de

quais usuários estão conectados ao servidor e também capturar informações

sobre um usuário específico, conhecendo dados como: nome de usuário,

quantas vezes o usuário entrou no sistema, etc.

d) Servidor POP3: O serviço POP é o responsável pelo recebimento de

mensagens de e-mail. Ele também é de baixa interatividade, ou seja, não

fornece acesso a mensagens verdadeiras que estejam armazenadas no

computador. O objetivo desse serviço é enganar o invasor e incitá-lo a tentar

descobrir a senha de algum e-mail que ele pense estar armazenado no

Revista Pensar Tecnologia, v. 4, n. 1, jan. 2015

servidor.

e) Servidor SMTP: Esse é o serviço responsável pelo envio de e-mail. É um

serviço que se utiliza também de baixa interação, especialmente para evitar

que os spammers se utilizem do Valhala. Ele mostra que um e-mail foi

enviado, porém essa mensagem nunca chegará ao seu destino. É um dos

serviços que contém configuração mais simples.

f) Servidor Telnet: Ele dá acesso a um shell de comandos do MS-DOS para o

invasor. Mesmo assim ele não é um serviço de alta interação, e sim de baixa.

Todos os comandos são simulados e criados para tentar interagir o melhor

possível com o usuário. Um ambiente desses pode ser facilmente descoberto

por um invasor com um pouco mais de experiência, mas oferece também uma

grande vantagem: a segurança de que a máquina não poderá ser

comprometida, pois o acesso ao shell real nunca será utilizado.

g) Servidor TFTP: É um serviço de alta interação permitindo transferência real

de arquivos entre máquinas distintas da mesma forma como o FTP.

Diferentemente de todos os outros serviços no Valhala que utilizam o

protocolo TCP para transporte, ele utiliza o protocolo UDP, que não é

orientado à conexão. Isso faz com que o TFTP seja um serviço considerado

inseguro, já que não exige nome de usuário ou senha para se conectar a um

sistema. Mas por outro lado, não há como listar os arquivos disponíveis em

um servidor TFTP. De fato, esse servidor permite apenas pegar ou colocar

um arquivo.

h) Servidor Proxy: O Valhala apresenta um serviço simples de proxy, que

funciona mais como um direcionamento. O invasor conecta-se em uma porta

e você o direciona para um determinado IP na porta que desejar. Portanto, o

serviço de proxy é de alta interatividade.

Figura 3 - Serviços que podem ser habilitados

Fonte: Elaboração do autor, capturada da ferramenta Valhala Honeypot 1.8

Revista Pensar Tecnologia, v. 4, n. 1, jan. 2015

Essas funções visam fazer com que o Honeypot se pareça o mais próximo

possível com um sistema real, para fazer com que o atacante pense estar atacando

um sistema de produção real que contenha serviços muito utilizados nas

organizações.

5 UTILIZAÇÃO DE HONEYPOTS NO BRASIL

O Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no

Brasil (CERT.br), opera uma rede de Honeypots chamada de “Projeto Honeypots

Distribuídos”, esse projeto tem como objetivo principal aumentar a capacidade de

detecção de incidentes, fazer uma correlação de eventos e determinação de

tendências de ataques no espaço da Internet no Brasil. São desenvolvidas as

seguintes atividades para atingir esse objetivo, segundo o CERT.br:

a) É mantida uma rede distribuída de Honeypots de baixa interatividade cobrindo uma

quantidade razoável do espaço de endereços IPv4 da Internet no Brasil;

b) Foi desenvolvido um sistema que notifica, diariamente, os grupos de tratamento de

incidentes (CSIRTs) das redes responsáveis por originar ataques aos Honeypots;

c)

São mantidas estatísticas públicas:

I.

Gráficos diários dos fluxos de rede do tráfego direcionado a todos os

Honeypots;

II.

Gráficos gerados a cada hora com o sumário do tráfego TCP e UDP

direcionado aos Honeypots, incluindo as tendências observadas.(CERT.br,

2011).

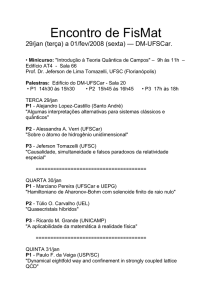

Figura 5 - Localização dos Honeypots operados pelo CERT.br

Fonte: CERT.br

Revista Pensar Tecnologia, v. 4, n. 1, jan. 2015

O monitoramento da rede se torna muito importante para todos os usuários no

Brasil, já que diversas situações podem ser analisadas pelo CERT.br, o caso mais

bem sucedido de utilização dos Honeypots pelo CERT.br divulgado foi capturar o

vírus Slapper, vírus este que foi responsável por derrubar páginas web hospedadas

em servidores Apache no ano de 2002, bem no início do projeto. Desde 2004, o

CERT.br está desenvolvendo pesquisas para criar Honeypots para celulares, e é

provável que se até o presente ano de 2014 nenhum especialista já tenha o seu

próprio Honeypot de bolso, em breve teremos, o que é uma enorme sensação de

segurança para todos que navegam pela internet independentemente do dispositivo

que utilizam (GLOBO.COM, 2011).

6 CONSIDERAÇÕES FINAIS

Foi possível verificar com este trabalho, que é necessário tomar cuidado com

as informações que são armazenadas por meios digitais, principalmente aquelas que

podem ser vitais para as organizações, para as quais se trabalha ou para àquelas

que dizem respeito à vida privada.

Precisa-se então prover meios de descobrir como os atacantes de sistemas

fazem para poder se apoderar de informações tão importantes, e uma maneira de se

fazer isso é através do uso de Honeypots, armadilhas, que podem fazer com que os

atacantes “pensem” estar invadindo um sistema de verdade de uma organização ou

um computador pessoal.

Com o Honeypot pode-se visualizar o que o atacante está procurando e assim

o responsável pela rede pode-se prevenir e verificar formas de defesas mais

eficientes contra ataques externos. Pode-se também verificar se os principais

dispositivos de segurança como firewall, antivírus, filtros de web, entre outros, são

realmente eficazes e podem, de fato, diminuir a possibilidade de invasão de

estações de trabalho de uma rede de computadores.

Atualmente os setores de TI tem uma preocupação muito grande em

conseguir alinhar os interesses de negócio da empresa com seus investimentos.

Geralmente a TI não é vista como um setor que provê retorno financeira, ou seja,

lucros, para o negócio principal da empresa e por causa disso tem uma grande

dificuldade em aprovar orçamentos, que em muitos casos são muito altos. Nos

Revista Pensar Tecnologia, v. 4, n. 1, jan. 2015

orçamentos anuais, uma das preocupações principais, e dependendo do segmento

da organização, é obrigatório ser a preocupação principal, a questão da segurança

dos dados, tanto da empresa quanto dos clientes. Com a utilização de um sistema

de Honeypot, pode-se direcionar e comprovar os investimentos diretamente nos

pontos mais vulneráveis e mais atacados.

A utilização desses dispositivos possui alguns benefícios como o custo, que

pode ser praticamente zero, pois a própria infraestrutura da empresa, com seus

maquinários, permite se montar um Honeypot (ASSUNÇÃO, 2009). Outro benefício

é o fato de que quase não se encontra falso-positivo nesses tipo de sistema, visto

que se é um Honeypot, ele não está divulgado na rede e qualquer tipo de tentativa

de acesso pode ser considerado um ataque, o risco de um sistema desse também é

muito baixo porque ele é preparado para não deixar o ataque se alastrar na rede, ou

seja, o administrador pode ficar tranquilo quando um ataque, por mais que seja

muito organizado e de força bruta, seja realizado dentro de um ambiente de

Honeypot, que é controlado.

Um fator interessante no uso do Honeypot é que dentro das configurações

corretas, o mesmo se torna uma armadilha totalmente segura, onde o invasor

“pensará” estar invadindo um sistema real, porém não há nenhum dado de valor

relevante para ser roubado, nesse caso, todos os passos do atacante serão

monitorados pelo Honeypot e em seguida esses dados podem ser usados para

prevenir ataques a outros sistemas, de forma que possa resolver as vulnerabilidades

que antes existiam.

Em uma organização que deseja proteger seu ambiente corporativo digital é

de suma importância verificar a possibilidade de se inserir no seu ambiente de rede,

mesmo que controlado, como em uma DMZ, por exemplo, um Honeypot. Devido à

grande potencialidade em ser atacada, as organizações podem se defender quando

um ataque é feito num sistema de Honeypot, pois após um ataque, é possível

reformular estratégias de soluções para os sistemas que estão em produção de

verdade.

Revista Pensar Tecnologia, v. 4, n. 1, jan. 2015

REFERÊNCIAS

ASSUNÇÃO, Marcos Flavio Araújo. Guia do Hacker Brasileiro. 2. Ed. Florianópolis:

Visual Books, 2002;

ASSUNÇÃO, Marcos Flávio Araújo. Honeypots e Honeynets: aprenda a detectar e

enganar invasores. Florianópolis, Visual Books, 2009;

CERT.BR, Honeypots e Honeynets: Definições e Aplicações. Disponível em:

<http://www.cert.br/docs/whitepapers/honeypots-honeynets/#1> Acesso em 30 de

junho de 2014;

CERT.BR,

Distributed

Honeypots

Project.

Disponível

em:

<http://honeytarg.cert.br/honeypots/index-po.html> Acesso em 30 de junho de 2014;

CUNHA, Jean Carlos. O que é DMZ “Conceito”. Disponível

http://jeancarloscunha.wordpress.com/2008/11/14/o-que-e-dmzconceito/>

em 30 de junho de 2014;

em: <

Acesso

ESCREVER ASSIM, Redes - Conheça o que é uma rede DMZ. Disponível em:

http://escreveassim.com.br/2012/08/03/rede-dmz/ > Acesso em 10 de outubro de

2014;

GIAVAROTO, Sílvio César Roxo; SANTOS, Gerson Raimundo dos. Backtrack

Linux:

Auditoria e teste de invasão em redes de computadores, 1. Ed. Rio de Janeiro:

Editora Ciência Moderna Ltda., 2013;

GLOBO.COM, Honeypots fisgam hackers e monitoram técnicas de ataque na web.

Disponível em: <http://g1.globo.com/tecnologia/noticia/2011/10/honeypots-fisgamhackers-e-monitoram-tecnicas-de-ataque-na-web.html/> Acesso em 30 de junho de

2014;

MITNICK, Kevin; SIMON, William - A Arte de Enganar. MAKRON, 2003;

MITNICK, Kevin; SIMON, William - A Arte de Invadir. MAKRON, 2006;

NAKAMURA, Emilio Tissato; GEUS, Paulo Lício. Segurança de Redes em

Ambientes Cooperativos. São Paulo: Novatec, 2007;

OLHAR DIGITAL, Qual a diferença entre hacker e cracker? Disponível em:

<http://olhardigital.uol.com.br/noticia/38024/38024> Acesso em 30 de junho de 2014;

Profissionais TI, Engenharia Social: as técnicas de ataques mais utilizadas.

Disponível em: <http://www.profissionaisti.com.br/2013/10/engenharia-social-astecnicas-de-ataques-mais-utilizadas/> Acesso em 27 de abril de 2014;

SMITH. Hackers Segredos e Confissões. E-book de distribuição na Internet, 2007.

THOMPSON, Marco Aurélio. O Livro Proibido do Curso de Hacker. Salvador,

ABSI – Associação Brasileira de Segurança na Internet, 2004.

Revista Pensar Tecnologia, v. 4, n. 1, jan. 2015