Professor Danilo Vilanova - Informática

Olá querido aluno, é uma enorme

satisfação estar com você nessa jornada

de sucesso!

Vamos

iniciar

nossos

estudos

mencionando um assunto ao qual todos

os editais de concursos estão presente:

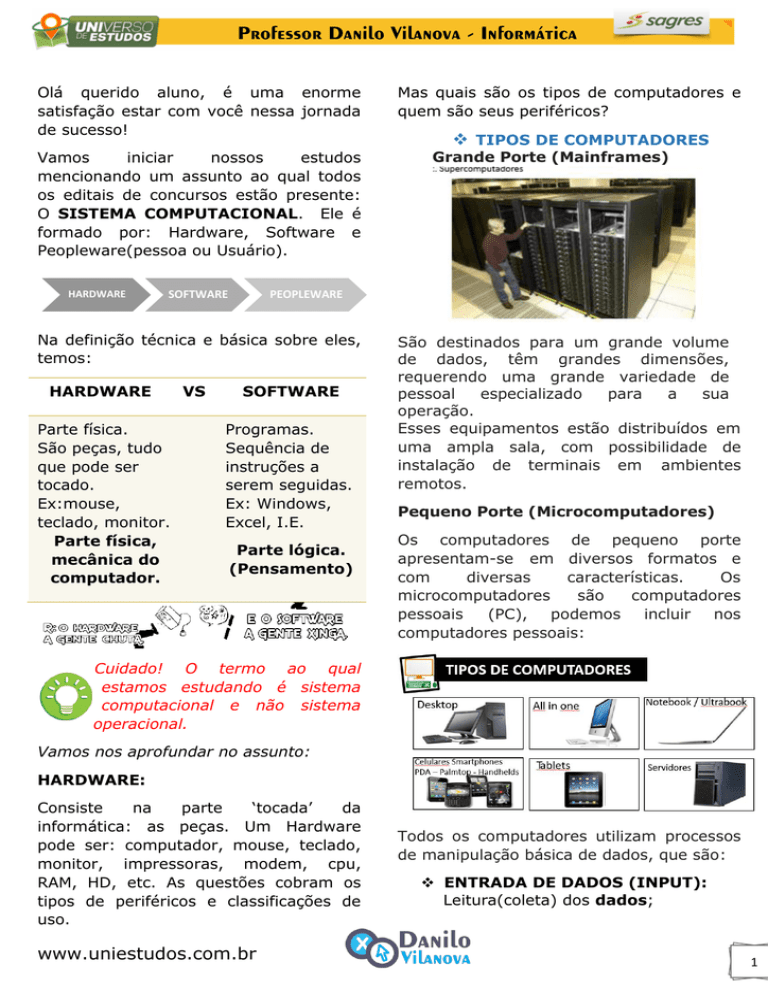

O SISTEMA COMPUTACIONAL. Ele é

formado por: Hardware, Software e

Peopleware(pessoa ou Usuário).

HARDWARE

SOFTWARE

Parte física.

São peças, tudo

que pode ser

tocado.

Ex:mouse,

teclado, monitor.

Parte física,

mecânica do

computador.

VS

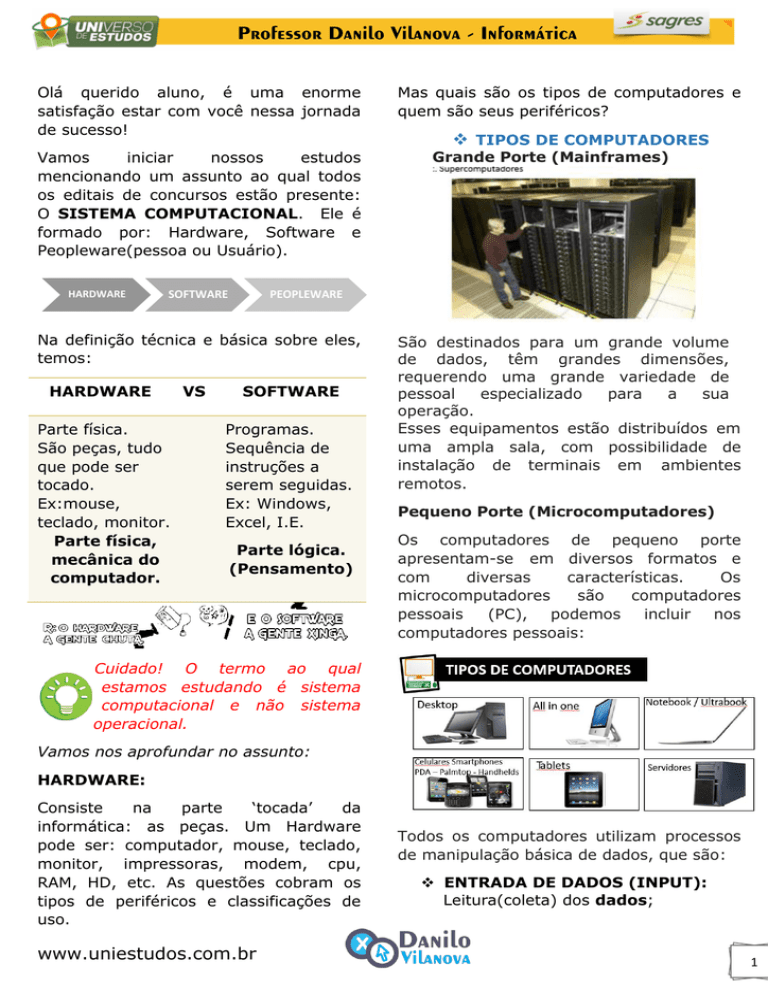

TIPOS DE COMPUTADORES

Grande Porte (Mainframes)

PEOPLEWARE

Na definição técnica e básica sobre eles,

temos:

HARDWARE

Mas quais são os tipos de computadores e

quem são seus periféricos?

SOFTWARE

Programas.

Sequência de

instruções a

serem seguidas.

Ex: Windows,

Excel, I.E.

Parte lógica.

(Pensamento)

São destinados para um grande volume

de dados, têm grandes dimensões,

requerendo uma grande variedade de

pessoal

especializado

para

a

sua

operação.

Esses equipamentos estão distribuídos em

uma ampla sala, com possibilidade de

instalação de terminais em ambientes

remotos.

Pequeno Porte (Microcomputadores)

Os computadores de pequeno porte

apresentam-se em diversos formatos e

com

diversas

características.

Os

microcomputadores

são

computadores

pessoais

(PC), podemos

incluir

nos

computadores pessoais:

Cuidado! O termo ao qual

estamos estudando é sistema

computacional e não sistema

operacional.

Vamos nos aprofundar no assunto:

HARDWARE:

Consiste

na

parte

„tocada‟

da

informática: as peças. Um Hardware

pode ser: computador, mouse, teclado,

monitor, impressoras, modem, cpu,

RAM, HD, etc. As questões cobram os

tipos de periféricos e classificações de

uso.

www.uniestudos.com.br

Todos os computadores utilizam processos

de manipulação básica de dados, que são:

ENTRADA DE DADOS (INPUT):

Leitura(coleta) dos dados;

1

Professor Danilo Vilanova - Informática

PROCESSAMENTO

(PROCESSING):

Executa os cálculos e comparações.

SAÍDA DE DADOS (OUTPUT):

Apresenta o resultado – (Informação)

os seus dispositivos utilizam e, sendo

assim, possui os seguintes múltiplos:

KiloByte(KB)=210=1.024 Bytes

MegaByte(MB)=220=1.024 KiloBytes, isto

é, 1.048.576 Bytes.

GigaByte(GB)=230=1.024 MegaBytes, ou

seja, 1.073.741.824 bytes.

Para que essa manipulação ocorra, será

preciso que o processador(cérebro do

computador) execute seus cálculos com

a linguagem BINÁRIA, conjunto de

comandos utilizando apenas os números

0(desativo) ou 1 (ativo).

TeraByte(TB)=240=1.024 GigaBytes, isto

equivale a um valor aproximado a um

trilhão de bytes.

Outras Medidas:

PetaByte (PB)

UNIDADES DE MEDIDAS

ExaByte (EB)

ZetaByte (ZB)

YotaByte(YB)

bit = É Contração do termo em inglês

"binary digit" é a unidade básica de

informações no sistema binário de

numeração. O bit é a menor quantidade

de informação processada. A reunião de

certo número de bits forma um dígito ou

uma palavra. A cada bit armazenado na

memória corresponde um sistema físico

dentro do computador: 1 ligado 0

desligado. A junção de 8bits equivalem a

1Byte.

Byte = Menor unidade vista pelo

usuário. 1Byte = 8bits.

É um grupo de 8 bits. Cada byte

armazena o equivalente a um caractere

de nossa linguagem. É a unidade de

medida básica e universal para a

capacidade

de

armazenamento

de

informações que o computador e todos

www.uniestudos.com.br

Convertendo:

Descendo

a

escada

utilizamos o operador de divisão(/),

enquanto, subindo a escada é utilizado a

multiplicação(X), sempre pelo valor 1024.

CONVERTA:

1TB

??? GB

1TB = ? GB

1 X 1024 = 1024 GB

2

Professor Danilo Vilanova - Informática

CONVERTA:

6144GB

??? TB

comunica com o computador. Eles podem

ser classificados como: Dispositivos de

Entrada, saída e entrada e saída.

6144 GB = ? TB

6144 / 1024 = 6 TB

Decimal para Binário

Convertendo para binário, pegamos o

valor decimal e dividimos por 2(BInário),

o valor binário é a sobra da divisão que

retornará número 0,1.

CONVERTA:

11 DECIMAL

? BINÁRIO

QUESTÃO 1: O conteúdo de quantos

disquetes de 1,44MB poderá ser copiado

para um disco de 5,1GB? Resposta:

1º Passo: transformar 5,1 GB para MB.

1GB

= 1024MB 5,1GB = x X = 5222,4

MB

2º Passo: dividir 5222,4MB por 1,44MB

5222,4 / 1,44 = 3626,66666 Resposta :

3626 disquetes

Dispositivos (Drives).

O hardware é a parte física do

computador, são as peças que o

compõe. Assim, os dispositivos são

aqueles por meio dos quais o usuário se

www.uniestudos.com.br

Sobre os dispositivos:

Entrada (é necessário ser apenas entrada

de dados):

Teclado

Mouse

Webcam

Microfone

Scanner de mão

3

Professor Danilo Vilanova - Informática

Scanner Biométrico

Scanner de mesa

Kinect

Joystick

Saída (é necessário ser apenas saída de

dados):

Quanto maior a resolução =

+ Pixels

+ Qualidade

+ Espaço na área de trabalho

- Tamanho dos ícones da tela.

* Se for touchscreen(Digital) deixa de

ser considerado dispositivo de saída e

passa

a

incorporar-se

como

dispositivo de entrada e saída(Misto).

Monitor

Caixa de som

Impressora: Tipos:

Matricial

(impressora

impacto)

Laser

Jato de tinta

Térmica

Plotter

Cêra

3D

ESCÂNER

de

Impressora é um dispositivo de

saída

apenas,

enquanto

a

impressora multifunctional é um

dispositivo de entrada e saída (Híbrido).

(DIGITALIZADOR)

DPI (dot per inch) distância

por ponto

PPI (pixel per inch) pixel

por ponto

Tecnologia OCR (Optical Character

Recognition)

(Reconhecimento Optico De Caracteres)

Possui uma tecnologia de

reconhecimento do texto quando

digitalizado um documento.

Híbrido (Misto)

Modem: Um modem ADSL é um

modulador / demodulador, ele

possibilita que em mesma linha

telefônica possam ser transmitidos

sinais de dados e voz.

Impressoras Multifuncionais

Kits multimídias

DISPOSITIVOS ESPECIAIS

MONITOR

TIPOS DE ARMAZENAMENTO

MEMÓRIAS SECUNDÁRIAS

(AUXILIARES) (DE MASSA)

São memórias que armazenam de

forma

permanente,

não

são

voláteis, isso significa que elas

permitem armazenar os dados e os

mantêm armazenados mesmo quando não

são alimentados por energia.

Tipos: CRT, LCD,

PLASMA,

LED

Resolução:

É

a

quantidade de pixels

medidas em uma

tela da vertila x

horizontal.

www.uniestudos.com.br

4

Professor Danilo Vilanova - Informática

HD SATA –

Disco rígido

Hard disk

HD SSD – FLASH

(Solid State Drive)

Estado Sólido

VANTAGENS

Maior capacidade

Maior velocidade

Menor custo

Maior resistência

Menor consume

Tecnologia Elétrica

DESVANTAGENS

Menor velocidade

Menor capacidade

Menor resistência

Maior custo

Maior consumo

Tecnologia Magnética

Questão – CESPE

O disco rígido ou HD (hard disk) é o

dispositivo de armazenamento de dados

mais usado nos computadores. Nele, é

possível guardar não só os arquivos

como também todos os dados do

sistema

operacional,

imprescindíveis

para a utilização do computador.

( ) Certo

( ) Errado

Resposta: CERTO

Tipos de CDs e DVDs

Leitura

Disco somente

leitura, não permite

gravação

CD-R

Gravável

Permite gravação

apenas uma vez no

local

CD-RW

Regrava

Permite várias

gravações, inclusive

no mesmo local

Gravável

Permite gravação

apenas uma vez no

mesmo local

Regrava

Permite várias

gravações, inclusive

no mesmo local.

CDROM

DVD-R

DVDRW

www.uniestudos.com.br

TECNOLOGIAS USB:

Hot swap (Troca quente)

Troca de Hardwares sem a necessidade de

desligar o PC.

Plug-and-Play (Plugue e funcione)

Instalação automática.

Pen Drive (Memória

USB Flash drive)

Além da portabilidade,

tem a facilidade de ser

plug and play (conecte e

use) e hot swap (capacidade de ser

removido sem a necessidade de desligar o

micro);

A Memória USB Flash Drive ou Pen Drive,

como é mais conhecido, é um dispositivo

de armazenamento constituído por uma

memória flash.

5

Professor Danilo Vilanova - Informática

Processador: O O processador é

considerado o coração do computador,

ele é composto por registradores. Dentro

do processador ainda encontramos a ULA

(unidade lógico aritmética) e a unidade

de controle (UC). A ULA é responsável

pelos

cálculos

matemáticos

e

as

comparações lógicas.

O processador é o dispositivo mais

rápido do computador, mas ele necessita

de informações provenientes da memoria

que por sua vez é muito mais lenta do

que o processador. Desta forma para

que o processador não perca muito

tempo ficando ocioso foi inserida uma

memoria menor dentro do processador e

que trabalhe a uma velocidade mais

próxima da CPU ou equivalente, esta é a

CACHE do processador. Atualmente

existem 3 níveis de memória cache no

processador

com

velocidades

e

tamanhos diferentes.

A memória cache tem por

finalidade aumentar a velocidade

de

recuperação

de

uma

informação necessária ao processador,

diminuindo

assim

o

seu

tempo

ociosidade.

Linguagem Binária (0,1)

REGISTRADORES (Mem. volátil)

Armazena

temporariamente

os

registros das tarefas realizadas.

Velocidade dos processos:

CLOCK: O clock é um dispositivo interno

que gera pulsos elétricos. A quantidade de

pulsos define a frequência interna de

trabalho do processador, medida em hertz

(ciclos por segundo).

A frequência indica a quantidade de

operações por segundo que o processador

é capaz de executar; Atualmente os

processadores estão na casa dos bilhões de

operações por segundo (GHz).

Frequência dada em hertz(HZ), mega

ou gigahertz. EX: 2.5GHZ – bilhões de

operações por segundo.

Com a evolução do Hardware, os softwares

tendem a acompanhar o ritmo de

velocidade. Hoje os sistemas operacionais

utilizam uma arquitetura de 32bits(x86) ou

64bits utilizando mais vias de comunicação.

Resolve cálculos matemáticos e toma

decisões

A CPU é encarregada de buscar as

instruções e dados da memória,

executar as instruções e então

armazenar os valores resultantes de

volta na memória.

SUBUNIDADES DA CPU:

UC

(Unidade

de

controle)

Transporta o Fluxo de dados.

ULA (Unidade lógica aritmética)

Realiza

Instruções

lógicas

e

devios.

www.uniestudos.com.br

Tipos de memórias

6

Professor Danilo Vilanova - Informática

DRAM

MEMÓRIAS

VOLÁTIL

Requer

energia

armazenamento.

para

São consideradas memórias

temporárias de leitura e

escrita. São elas: RAM,

CACHE, REGISTRADORES.

NÃO

VOLÁTIL

NÃO Requer energia para

continuar armazenando.

São consideradas memórias

permanentes.

São

elas:

ROM, HD, pendrive, SSD,

CD, ETC.

RAM – MEMÓRIA PRINCIPAL

Principais características da RAM:

Leitura e Escrita

Volátil

Expansível

Mecanismo de apagamento de

forma elétrica, em nível de Bytes

Carrega o sistema operacional

Receber os softwares

SDRAM

DDR

RAMBUS

DDR: Tipo de memória alocada a placamãe. Estamos hoje utilizando a memória

RAM DDR3 nos computadores atuais, sendo

que já se encontra o modelo DDR4 no

Mercado. Esses modelos de memória

influenciam

a

sua

frenquência

que

encontramos na media 1666MHz. Essa

Frênquencia

opera

com milhões de

informações por Segundo e determinam a

agilidade nos processos do computador.

Além da frequência, a memória possui uma

capacidade, hoje temos: 2GB, 4GB como

padrão. Como essa memória pode ser

expandida

poderemos

ter

em

um

computador mais de uma memória RAM,

assim pode ser utilizada uma memória de

2GB + 4GB e assim chegar a 6GB de RAM.

Mas existem memória ainda maiores que

podem

ser

utilizadas

tanto

em

computadores pessoais, como em estações

de trabalho chamadas: workstation, nesses

casos podemos utilizar memórias de 16GB,

32GB ou mais.

O Local onde alocamos a memória é

chamado de Slot, e fica na placa-mãe.

DRAM - Dinâmica

SRAM - Static

RAM

DRAM

VRAM

SRAM

(DINÂMICA)

(VÍDEO)

(ESTÁTICA)

VRAM – memória de video

SRAM – cache(cpu)

DRAM – Dinâmica principal

Questão - (CESPE)

Uma estação de trabalho (Workstation)

pode ter capacidade para a utilização de

sistemas multiprocessados, com expansão

de memória RAM superior a 10 gigabytes.

( ) Certo

( ) Errado

Resposta: CERTO

www.uniestudos.com.br

7

Professor Danilo Vilanova - Informática

Para se garantir o correto funcionamento

de um computador com placa-mãe dualchannel, é obrigatória a instalação de dois

pentes de memória nessa placa.

( ) Certo

( ) Errado

- CESPE - 2012

TÉCNICO JUDICIÁRIO

2

A memória ROM é responsável pela

inicialização do sistema. Já vem nativa

na

placa-mãe

e

possui

3

firmware(software pré-programado) que

podem ser

atualizados, mas não

apagados, são eles:

( ) Certo

O bip inicial ao ligarmos o computador é

o indicativo de que o funcionamento do

BIOS, POST, CMOS já foi realizado com

sucesso, assim irá iniciar o processo do

BOOT

(carregamento

do

sistema

operacional para a memória Ram).

É importante lembrar que em algumas

provas existe a citação do vírus de boot,

esse tipo de vírus elimina o arquivo

indispensável para o início do sistema,

assim, o vírus de boot interrompe o

sistema operacional de de abrir.

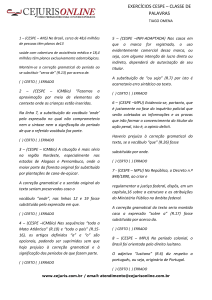

QUESTÕES

- CESPE - 2012

TÉCNICO JUDICIÁRIO

-

( ) Errado

– CESPE - 2011 - TJ-ES - TÉCNICO DE

INFORMÁTICA

3

Post: Power on self teste – Processo

realizado após o Bios para teste final.

1

TRE-RJ

A instabilidade da fonte de alimentação é

um

dos

principais

motivos

para

desligamentos

repentinos

de

computadores. Fontes de alimentação do

tipo ATX contam com sinais de controle

que desligam o computador de forma

automática

caso

sejam

verificadas

alterações nas tensões fornecidas

pela

própria fonte de alimentação, que podem

avariar componentes do computador.

Setup: Configuração do Hardware

Bios: Verifica o Hardware

-

-

TRE-RJ

( ) Certo

- CESPE

DELEGADO

4

-

( ) Errado

2008

–

PC/TO

-

O disco rígido ou HD (hard disk) é o

dispositivo de armazenamento de dados

mais usado nos computadores. Nele, é

possível guardar não só os arquivos como

também todos os dados do sistema

operacional,

imprescindíveis

para

a

utilização do computador.

-

A respeito de manutenção de

computadores,

julgue

os

itens

subsequentes.

www.uniestudos.com.br

Para a instalação de impressora deskjet, é

necessário, e suficiente, realizar as

conexões corretas dos cabos e ligar o

computador, já que o reconhecimento e a

inicialização de um novo hardware são

feitos de forma automática pelo recurso

plug and play ou, ainda, PnP.

( ) Certo

( ) Errado

- CESPE - 2012 - POLÍCIA FEDERAL

- PAPILOSCOPISTA

5

8

Professor Danilo Vilanova - Informática

Acerca de conceitos de hardware,

julgue o item seguinte.

Diferentemente

dos

computadores

pessoais ou PCs tradicionais, que são

operados por meio de teclado e mouse,

os

tablets,

computadores

pessoais

portáteis, dispõem de recurso touchscreen. Outra diferença entre esses dois

tipos de computadores diz respeito ao

fato de o tablet possuir firmwares, em

vez de processadores, como o PC.

( ) Certo

( ) Errado

6 –

CESPE - 2011 - PREVIC

TÉCNICO ADMINISTRATIVO

-

Julgue os itens seguintes, referentes

aos sistemas operacionais Windows

e Linux.

Os termos 32 bits e 64 bits se referem à

forma como o processador de um

computador manipula as informações e,

em consequência, ao tamanho máximo

da RAM que pode ser utilizado. Nas

versões de 32 bits do Windows, por

exemplo, podem-se utilizar até 64 GB de

RAM e, nas versões de 64 bits, até 128

GB.

( ) Certo

( ) Errado

- CESPE - 2012 - POLÍCIA

FEDERAL

Para proferir uma palestra acerca

de crime organizado, um agente

conectou dispositivo USB do tipo

bluetooth no computador que lhe

estava disponível. A respeito desse

cenário, julgue

o item abaixo. O

uso de dispositivos bluetooth em portas

USB necessita de driver especial do

sistema operacional. Em termos de

funcionalidade, esse driver equivale ao

de uma interface de rede sem fio

(wireless

LAN),

pois

ambas

as

7

www.uniestudos.com.br

tecnologias trabalham com o mesmo tipo

de endereço físico.

( ) Certo ( ) Errado

8 - CESPE - 2008 - SERPRO –

Com relação a conceitos básicos de

informática e sistema operacional

Linux, julgue os itens a seguir.

Uma

desvantagem

da

utilização

do

notebook é a ausência de porta USB, que

permite conexão rápida com a Internet.

( ) Certo

( ) Errado

9- CESPE - 2011 - IFB - CARGOS DE

NÍVEL MÉDIO

Com relação a conceitos básicos de

informática

e

a

conceitos

de

organização e de gerenciamento de

arquivos e pastas, julgue os itens a

seguir.

Os teclados que são desenvolvidos no

padrão ABNT2 não possuem o caractere

cedilha.

( ) Certo

( ) Errado

10- CESPE - 2011 - PC-ES - CARGOS

DE NÍVEL SUPERIOR

Considerando que um computador já tem

instalados os programas e periféricos

necessários à execução das suas tarefas,

esteja sendo ligado e colocado em

operação para o início dos trabalhos diários

do setor, julgue os itens a seguir, que

versam sobre o comportamento de seus

componentes

funcionais

nesse

exato

momento.

A memória principal do computador, por

ser volátil, precisa ser atualizada com

dados e instruções cada vez que o

computador é ligado.

( ) Certo

( ) Errado

GABARITO

1-E 2-C 3-E 4-E 5-E 6-E 7E 8 - E 9 – E 10- C

9

Professor Danilo Vilanova - Informática

Questões dos slides apresentados

1- A menor unidade de informação

armazenável em um computador é o

byte, suficiente, em muitos casos,

para armazenar um caracter.

( ) Certo

( ) Errado

2- Os dispositivos de entrada e saída

usam 1 byte como unidade padrão

de transferência de dados, isto é,

transferem 1 byte de dados por vez.

( ) Certo

( ) Errado

3- Um exemplo de hardware, a unidade

central

de

processamento

(CPU),

responsável por executar os programas

armazenados na memória principal, é

composta

por

duas

grandes

subunidades: a unidade de controle (UC)

e a unidade lógica e aritmética(ULA).

( ) Certo

( ) Errado

4- Acerca de conceitos de hardware,

julgue

o

item

seguinte.

Diferentemente

dos

computadores

pessoais ou PCs tradicionais, que são

operados por meio de teclado e mouse,

os

tablets,

computadores

pessoais

portáteis,

dispõem

de

recurso

touchscreen. Outra diferença entre esses

dois tipos de computadores diz respeito

ao fato de o tablet possuir firmwares, em

vez de processadores, como o PC.

( ) Certo

( ) Errado

5- A unidade aritmética e lógica

(UAL)

é

o

componente

do

processador

que

executa

as

operações matemáticas a partir de

determinados dados. Todavia, para

que um dado possa ser transferido

para a UAL, é necessário que ele,

inicialmente,

permaneça

www.uniestudos.com.br

armazenado em um registrador.

( ) Certo ( ) Errado

6Para

se

garantir

o

correto

funcionamento de um computador com

placa-mãe dual-channel, é obrigatória

a instalação de dois pentes de

memória nessa placa.

( ) Certo

( ) Errado

7- O disco rígido ou HD (hard disk) é o

dispositivo de armazenamento de

dados mais usado nos computadores.

Nele, é possível guardar não só os

arquivos como também todos os dados

do

sistema

operacional,

imprescindíveis para a utilização do

computador.

( ) Certo

( ) Errado

8- O modem é exemplo de um

dispositivo híbrido, pois pode permitir

simultaneamente a entrada e a saída

de informações na unidade central de

processamento.

( ) Certo

( ) Errado

9- Quanto a sistemas de entrada, saída

e armazenamento de dados, julgue os

próximos itens. Plug and play promove

o conceito de que novos dispositivos

devem ser conectados e utilizados sem

que o usuário precise reconfigurar

jumpers ou softwares.

( ) Certo

( ) Errado

10- Muito mais eficientes que CDs e

DVDs no que se refere a taxa de

transferência,

capacidade

de

armazenamento e portabilidade, os

pendrives são um meio eficiente de se

fazer becape.

( )Certo ( ) Errado

10

Professor Danilo Vilanova - Informática

11- A respeito de organização e de

gerenciamento

de

informações,

arquivos, pastas e programas, julgue

os itens subsequentes.

Para armazenar um único arquivo com

tamanho de 650 MB, pode-se utilizar

uma mídia DVD, já que um CD-R

convencional não suporta arquivos com

mais de 600 MB.

( ) Certo ( ) Errado

12- Nobreak é um equipamento que

mantém, durante determinado tempo,

em caso de falta de energia elétrica na

rede, o funcionamento de computadores

que a ele estiverem conectados.

( ) Certo ( ) Errado

GABARITO

1-E 2-E 3-E 4-E 5-C 6-E 7

- C 8 - C 9 – C 10- C 11 - E 12 - C

www.uniestudos.com.br

11

Professor Danilo Vilanova - Informática

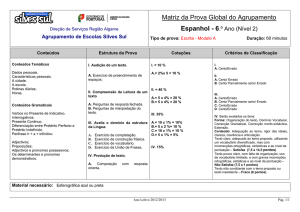

Esquema de estudo – MAPA MENTAL HARDWARE

ULA

Unidade Lógica Aritmética UAL

Realização dos cálculos

UNIDADE DE

CONTROLE

Unidade controladora do fluxo

dos dados - (UC)

REGISTRADORES

Memória volátil, a mais veloz do

PC, armazena temporariamente,

registar processos

CACHE

Memória veloz, auxilia processos

CHIPSET

Ponte Nativa da placa: Possui:

NORTE(CPU, RAM, VÍDEO) e SUL

BIOS, SETUP,

POST

Firmwares da memória ROM –

responsáveis pela inicialização

CPU

HARDWARE

PEÇAS

Unidade Central de

processamento – UCP

Microprocessador

PLACA-MÃE

MEMÓRIAS

RAM

Principal, Volátil, Temporária, acesso

aleatório, dinâmica, leitura e escrita

CACHE

Agilidade, auxilia a abertura de processo já

realizados anteriormente, Níveis: L1, L2, L3

ROM

Não Volátil, somente leitura, inicialização,

pode ser atualizado – BIOS, SETUP, POST

FLASH

Memórias de armazenamento elétrico, maior

velocidade, como SSD que substitui o HD

HARDWARE

COMPONENTES

ARMAZENAMENTO

Permitem manter dados mesmo sem o uso

permanente da energia. Disquete, CD, HD,

SSD, Fitas, SD, SSD...

ENTRADA

Teclado, Mouse, Webcam,

Microfone, Scanner, Kinect.

SAÍDA

Monitor, Impressora, Caixa de som.

Entrada e Saída

Impressoras Multifuncionais, Tela

TouchScreen, Modem

PERIFÉRICOS

www.informaticaconcursos.com

www.uniestudos.com.br

12

Professor Danilo Vilanova - Informática

Software

O software é toda parte lógica do

computador. Fazem parte do software: os

programas, o sistema operacional, os

dados, o compilador, o interpretador, etc.

O software é utilizado para gerir o

funcionamento do computador e ampliar

sua potencialidade, para que possamos ter

a solução de um problema. Podemos

dividir o software em três grupos: software

básico (do fabricante), software utilitário

(de apoio) e software aplicativo (do

usuário).

Licenças de software

Proprietário

Livre

Shareware

Freeware

Software Proprietário

Esse tipo de licença reserve o direito do

autor

do

programa.

Sua

principal

característica é manter o Código fonte

fechado (Conjunto de instruções feitas

emu ma linguagem de programação, que

definem o funcionamento e utilização do

programa.

É aquele cuja cópia, redistribuição ou

modificação são em alguma medida

restritos pelo seu criador ou distribuidor.

Exemplos: Microsoft Windows, MSOffice,

WinRar, Corel Draw, Real Player, Adobe

Photoshop, entre outros.

Um Software proprietário pode ser

pago ou gratuito.

Software Livre

O software livre tem como objetivo e

característica principal o Código fonte

aberto.

A principal organização que mantém e

promove o software livre é a Free

Software Foundation (FSF).

Para que um Software seja considerado

livre, ele deve obedecer a quarto

www.uniestudos.com.br

liberdades do projeto GNU idealizado por

Richard M. Stallman:

GPL:

Liberdade 0: Executar o software

seja qual for a sua finalidade.

Liberdade 1: A liberdade de

estudar como o programa funciona

e adaptá-lo às suas necessidades.

Liberdade 2: Redistribuir cópias

do programa de modo que você

possa ajudar ao seu próximo.

Liberdade 3: Modificar o programa

e distribuir essas modificações, de

modo que toda a comunidade se

beneficie.

O linux é um dos principais projetos

criados sobre a licença livre, mas

poderiamos citar outros como: BrOffice,

Apache, Mozilla.

Freeware

São programas gratuitos por um tempo

ilimitado, exemplo: adobe reader (leitor

pdf).

Shareware

São programas gratuitos por um tempo

limitado, permitida como uma forma de

degustação, oferecendo funcionalidades

reduzidas, podendo em certo tempo de

uso bloquear alguns acessos ou a sua

totalidade, um desses exemplos são os

programas trial (30 dias). Esse programa

permite a cópia e redistribuição do

software, mas não permite alteração, por

ter seu código fonte fechado.

Tipos de software

Firmwares

13

Professor Danilo Vilanova - Informática

Utilitários

Sistemas Operacionais

Escritório

Malwares

Firmwares

Software embarcado, ou seja, que é

desenvolvido para funcionar direto sobre

um hardware específico. Esse processo de

instalação do firmware ocorre durante a

fabricação do hardware. Um desses

softwares é o BIOS.

BIOS – (Basic Input/Output System)

Sistema Básico de entrada e saída

Este é o primeiro programa que roda

quando ligamos o computador, verificando

assim o input/output, ele é composto pelo

POST – testador e pelo SETUP –

configurador do computador. Depois do

funcionamento do BIOS e confirmação do

POST

começa

o

processo

de

boot(inicialização do sistema).

Em Computadores que possuam mais de

um sistema operacional instalado atribuise a caracterização do Dual-boot, assim o

usuário escolherá em qual sistema o boot

iniciará.

Em um computador é possível

instalar dois sistemas operacionais

diferentes desde que eles estejam

em partições diferentes do HD.

Software Utilitário

São

programas

desenvolvidos

com

aplicações definidas, que facilitam a

operação do computador por parte do

usuário.

Software Aplicativo

São programas utilizados na automação

das rotinas comerciais, industriais e

científicas. É o conjunto de programas

voltados para a solução de problemas do

usuário, ou seja, executa uma série de

instruções comandadas pelo usuário.

Software básico–Sistema Operacional

www.uniestudos.com.br

É um conjunto de programas que define o

padrão

de

comportamento

do

equipamento, tornando-o utilizável, ou

seja, são os programas usados para

permitir o funcionamento do hardware. O

software básico é orientado para a

máquina e torna possível a operação e a

própria programação do computador. Seus

programas se destinam a realizar tarefas

básicas do computador, como: acionar

periféricos, gerenciar buffers, mapear

memória, manter o relógio e a data, etc.

Exemplo: Sistema Operacional.

Sistema Operacional

O conteúdo de S.O é cobrado de forma

conceitual ou prática. Vamos aos conceitos

do Sistema operacional.

É o principal programa do computador,

responsável

pelo

controle

do

equipamento em si, gerenciando o uso

dos

dispositivos

(memórias,

CPU,

drive's)

e

demais

programas

(processadores de texto, planilhas) e

demais periféricos tais como impressoras,

scanners, discos entre outros.

Exemplos

de

sistemas

operacionais

pessoais que podem ser cobrados em

prova: Windows, Linux, Chrome OS,

Mac OS, Solaris.

Quanto à forma de trabalho e uso o

sistema operacional, pode ser:

Sistema que não permite

ser utilizado por mais de 1

Monousuário usuário simultaneamente.

Exemplo:MS-DOS,

WindWs3.x,Windows 9x

Multiusuário

Sistema que permite ter

várias seções de usuários.

Os S.O de hoje são

multiusuário

Monotarefa

Executam

cada vez.

uma

tarefa

de

Multitarefa

Permite

executar

várias

tarefas simultaneamente.

14

Professor Danilo Vilanova - Informática

O que faz

Windows?

o

Sistema

Operacional

Os componentes do Sistema operacional

são: Kernel(núcleo), Shell(Interpretador),

GUI(interface gráfica do usuário).

Gerencia as memórias;

Gerencia o processamento;

Controla os periféricos de Entrada e

Saída de informação;

Kernel

É o núcleo do Sistema operacional,

responsável

pelo

gerenciamento

do

hardware,

enquanto

a

interface

(GUI+SHELL) é a parte da interação com o

usuário, podendo ser interface textual ou

gráfica.

Sistema Operacional

Kernel

Windows 7

NT 6.1

Windows 10

NT 6.4

Sistema Operacional

GUI

Windows 7

Aero

Windows 10

Metro

Questão - CESPE

O

sistema

operacional

windows

é

composto por três componentes principais.

Um deles, o shell, é o elo entre o usuário e

o sistema, funcionando como intérprete

entre os dois. Ele traduz os comandos

www.uniestudos.com.br

Cria uma plataforma comum entre

os programas.

digitados pelo usuário para a linguagem

usada pelo kernel e vice-versa. Sem o

shell a interação entre usuário e o kernell

seria bastante complexa.

(X)CERTO ( )ERRADO

Sistema de arquivo

É a forma como os dados do sistema serão

organizados. Os sistemas mais conhecidos

e utilizados por usuários comuns são os

Sistemas de Arquivos FAT32 ou NTFS:

O sistema de arquivos padrão do Windows

é o NTFS, podendo optar pelo FAT32. O

NTFS trabalha com uma porta de segurança

mais apropriada, enquanto o sistema

FAT(muito utilizado por dispositivos como

pendrive) tem um nível de segurança baixo,

além disso outra desvantagem é a

transferência de arquivos. Um único arquivo

com mais de 5GB não pode ser transferido

para um dispositivo com formato FAT.

15

Professor Danilo Vilanova - Informática

Software Escritório

Microsoft

Office

Libre Office

Editor

Word

Writer

Texto

Excel

Calc

Planilha

PowerPoint

Impress

Apresentação

Slides

Acess

Base

Banco de Dados

Publisher

Draw

Desenho

Equation

Math

Fórmula

Malwares

Os

malwares

são

programas

com

finalidade maliciosa, ilícita na maior parte

dos casos. Pode ser chamado de pragas

cibernéticas que infectam computadores

para trazerem prejuízos. Mas, o principal a

ser estudado sobre os malwares é a

característica e as diferença estre eles.

Um

malware

precise

ser

um

software! Não sendo um software, a

questão pode estar falando de uma

prática maliciosa, um ataque ou

golpe.

Os malwares podem infectar o computador

de diversas formas:

Vulnerabilidade

de

programas

instalados

Auto-execução de mídias removíveis

Através de páginas WEB

Por invasão direta de Cracker

Execução de arquivos

Anexos de mensagens eletrônicas

Compartilhamento de recursos

O principal objetivo dos atacantes é obter

vantagens

financeiras,

informações

pessoais, ganância ou até mesmo o

próprio vandalismo.

Veja os principais tipos de malwares:

www.uniestudos.com.br

Vírus

danificando

programa.

Programa malicioso que

propaga inserindo cópias

si mesmo se tornando

parte de um arquivo

se

de

ou

ou

Para que um vírus saia do estado inerte

para o estado vivo, ou seja, para que o

vírus torne-se ativo é necessário a

execução

do

programa

ou

arquivo

hospedeiro que já esteja infectado na

execução.

Antigamente os vírus se propagavam pelos

disquetes, mas com o desuso dessa mídia

removível o vírus passaram a se propagar

por e-mail, dentro de arquivos anexos e

hoje é muito comum a propagação por

mídias como o pendrive.

Existem vários tipos de vírus, e alguns

conseguem

ser

específicos

e

até

escondem-se para ações maliciosas sem o

conhecimento do usuário. Os principais

tipos de vírus são:

Vírus de Macro: Exploram falha de

segurança da suíte de escritório Office,

principalmente da Microsoft. Uma macro,

ao ser criada de certa forma, anexa ao

documento

uma

programação

em

linguagem VB (visual basic). Ao ser

executado, esse vírus de macro consegue

inutilizar arquivos ou até mesmo danificar

o office. Infecta apartir de arquivos do

office que possuam macro.

Vírus Mutante: Tem a característica de

alterar a si mesmo(códigos) e tornar-se

mais potente a fim de burlar o antivírus.

Vírus de boot: Tem a finalidade de

infectar o arquivo de inicialização, fazendo

com que o sistema operacional não

consiga iniciar.

16

Professor Danilo Vilanova - Informática

Vírus Stealth: Vírus super potente que

consegue realizar as ações maliciosas de

forma minunciosa, infectando qualquer

programa ou arquivo do computador. A

característica marcante dele em provas é a

capacidade de esconder-se do antivírus na

hora da varredura entregando informações

falsas.

Vírus time bomb: Sua execução possui

data programada.

Vírus de script: Escrito em linguagem

script, como VBscript ou javascript,

recebido por páginas web ou e-mails, pode

ser um anexo ou mesmo uma parte da

mensagem escrita em HTML. Pode ser

automaticamente executado dependendo

da configuração dos aplicativos de

navegação e cliente eletrônico.

Característica do Vírus

Necessita da Execução pelo usuário

de

um

arquivo

infectado

(Hospedeiro).

Infecta os arquivos do computador

do

usuário,

com

inutuito

de

danificar em especial os arquivos

do sistema.

Propaga-se como autoreplicante

por mídias removíveis, web, e-mails,

compartilhamento de arquivos, redes

sociais, mensagens instantâneas.

Worms (Vermes)

Conhecido em algumas provas

como um verme, o worms,

diferente

do

vírus,

não

necessita ser executado

pelo

usuário

para

se

propagar, pois ele consegue ser automático na

rede. Um exemplo é a infecção pelo pendrive,

basta inserir o pendrive no computador que o

worms pode infectar o computador, ou,

infectar

o

pendrive.

Explorando

a

vulnerabilidade dos programas instalados o

worms consegue criar cópias de si com a

finalidade de consumir vários recursos,

www.uniestudos.com.br

podendo afetar o desempenho da rede e do

computador. Outra forma de replicação é

utilizando programas clientes de e-mail,

enviando por correio eletrônico cópias de si

para os contatos do usuário.

O Worms pode instalar no computador do

usuário um bot(robot), robô que consegue

controlar o sistema a distância. Um dos

objetivos do worms é conseguir reunir o maior

número de computadores, para poderem

utilizar um ataque DDoS (negação de

serviço distribuído) interrompendo alguns

serviços da web.

Característica do Worms

Verme que se autorreplica de forma

automática, podendo ser obtido de

qualquer forma possível.

Não necessita ser executado para

se propagar, pois consegue fazer

isso de forma automática explorando

vulnerabilidades,

podendo

ser

instalado pela execução explícita do

código malicioso.

Tem

como

função

consumir

recursos pois suas cópias de si

enchem uma rede ou até mesmo um

sistema.

Propaga-se pela rede ou por emails.

Bots

Programa que possui um

mecanismo de comunicação

com o invasor e que permite

que ele seja controlado

remotamente. Bem similar ao worms, pois

consegue se infectar das mais diversas formas

e exploram vulnerabilidade e execuções

explicitas do seu código.

Através de canais como

IRC(chat) ou servidores, por

exemplo,

eles

conseguem

controlar usuário e como

também são conhecidos como

zumbis, eles enviam spam

pela rede.

17

Professor Danilo Vilanova - Informática

Além de consumir a rede, ele também pode

furtar

informações,

enviar

spam e

phishing e desferir ataques.

A junção de vários zumbis

botnets, que controla os bots.

formam

um

Trojan horse (Cavalo de Tróia)

Esse malware remeta a história de guerra do

passado onde os gregos conseguiram invadir

tróia. Naquela ocasião os gregos fizeram um

cavalo de madeira, oco por dentro e cheio de

soldados. A ideia era que os assim que os

soldados gregos conseguissem chegar na

cidade de tróia eles abrissem os portões para

os outros soldados invadirem. Daí então surge

a expressão “presente de grego”.

Essa é a característica do Trojan(cavalo de

Tróia) – ser recebido pelo usuário como um

presente, induzindo o usuário a abrir. Assim, o

Trojan necessita de uma ação do usuário,

isso pode ser clicando em um cartão virtual

animado, álbum de fotos, jogos, protetor de

tela, indicação de prêmios, enfim, algo que

chame atenção do usuário.

O grande problema é que o Trojan é o meio

por onde é instalado outro malware no

computador. A função dele é trazer consigo

um outro malware(vírus, worms, spyware,

backdoor) e assim que atingir seu plano ele

para de funcionar.

Spyware

Programa criado para monitorar atividades

de um sistema e enviar para terceiros.

Também chamado de espião. Pode ser

utilizado de forma legítima por empresas para

visualizar o trabalho dos seus funcionários ou

maliciosa para roubar informações do usuário

comom: dados, CPF, RG, cartão de crédito e

tudo que possa ser transferido de forma

eletrônica.

Keylogger

Key = chave, Log = registro. O Keylogger é

um spyware que tem como característica

capturar os dados digitados pelo usuário.

ScreenLogger

Screen = Tela. O Screenlogger é uma evolução

do Keylogger com o objetivo de capturar,

principalmente, senhas de bancos, pois o

screen consegue capturar a localização da tela

onde foi usado o clique do mouse.

Serviços como internet Banking utiliza o

teclado virtual para captura de senhas,

eliminando a possibilidade de um keylogger

capturar a senha por não ser mais digitada,

mas com o screenlogger até mesmo o teclado

virtual se torna inseguro. Por isso alguns

bancos começaram a utilizar o token, peça

que informa uma senha diferente a cada login,

e mesmo que seja capturado não valerá muito

pois a senha não pode ser repetida.

Adware

Propagandas, publicidades.

Backdoors

Guarde a expressão que mais aparece em

provas: porta dos fundos; garante retorno

do invasor. Exploram vulnerabilidade e

podem ser inseridos por um cavalo de Tróia,

ou outros malwares. A intenção do Backdoor é

permitir a passagem de outros malwares e não

permitir que o antivírus bloqueie essa invasão.

Rootkits

O termo ROOT=administrador, enquanto

kit=ferramentas. Podemos definir então o

Rootkits como sendo um conjunto de

ferramentas maliciosas, inclusive podendo

escondendo os arquivos maliciosos para

não serem encontrados pelo antivírus.

Alguns tipos de programas spywares são:

KeyLogger, ScreenLogger e Adware.

www.uniestudos.com.br

Hijacker

18

Professor Danilo Vilanova - Informática

Sequestrador de scripts que tem por finalidade

capturar o navegador do usuário, como o I.E.

Ele fixa uma página inicial do navegador.

Prevenção

Para manter seu computador livre dessas

ações maliciosas é necessário se prevenir.

Uma das formas de prevenção é utilizar todos

os programas mais atualizados possíveis, usar

mecanismos

de

segurança,

como

antimalwares, antispam, senhas fortes e

firewall pessoal.

QUESTÕES

1- Ano: 2012

Banca: CESPE

Órgão: ANATEL

O utilitário windows update permite manter

o sistema operacional atualizado.

( ) Certo

( ) Errado

2Ano: 2013

Banca: CESPE

Órgão: TJ

Backdoor é uma forma de configuração do

computador para que ele engane os

invasores, que ao acessarem uma porta

falsa, serão automaticamente bloqueados.

( ) Certo

( ) Errado

3CESPE

A fim de se proteger do ataque de um

spyware – um tipo de vírus(malware) que

se multiplica de forma independente nos

programas instalados em um computador

infectado e recolhe informações pessoais

dos usuários – o usuário deve instalar

softwares antivírus e antispywares mais

eficientes que os firewalls no combate a

esse tipo de ataque.

( ) Certo

( ) Errado

4Ano: 2013 Banca: CESPE

Órgão: TRT

Os programas, documentos ou mensagens

passíveis de causar prejuízos aos sistemas

www.uniestudos.com.br

podem ser incluídos na categoria de

malwares, que podem ser divididos em

três subgrupos: vírus propriamente ditos,

worms e trojans ou cavalos de tróia.

( ) Certo

( ) Errado

5Ano: 2015 Banca: CESPE

Órgão: TCU

O vírus do tipo stealth, o mais complexo

da atualidade, cuja principal característica

é a inteligência, foi criado para agir de

forma oculta e infectar arquivos do Word e

do Excel. Embora seja capaz de identificar

conteúdos importantes nesses tipos de

arquivos e, posteriormente, enviá-los ao

seu criador, esse vírus não consegue

empregar

técnicas

para

evitar

sua

detecção

durante

a

varredura

de

programas antivírus.

( ) Certo

( ) Errado

6Ano: 2015 Banca: CESPE

Órgão: FUB

A fim de evitar a infecção de um

computador

por

vírus,

deve-se

primeiramente

instalar

uma

versão

atualizada de um antivírus, e somente

depois

abrir

os

arquivos

suspeitos

anexados a emails.

( ) Certo

( ) Errado

7Ano: 2012 Banca: CESPE

Órgão: TJ

Vírus é um programa de computador

malicioso

capaz

de

se

propagar

automaticamente por meio de redes, mas

necessita ser explicitamente executado

para se propagar.

( ) Certo

( ) Errado

8CESPE

O sistema operacional do computador

estará em funcionamento mesmo quando

se

estiver

editando

uma

planilha

eletrônica.

19

Professor Danilo Vilanova - Informática

( ) Certo ( ) Errado

9CESPE

O BrOffice.org possui código fechado,

assim como o Microsoft Office, embora

seja considerado software livre.

( ) Certo ( ) Errado

10- Ano: 2006 Banca: CESPE

Órgão: FISCAL IBAMA

O conceito de código livre tem sido

extremamente discutido nos últimos anos

e está relacionado principalmente a

possibilidade de rodar, copiar, distribuir,

estudar, modificar e melhorar o software.

Com relação aos conceitos de software

livre, julgue os itens subsequentes:

Para estudar o funcionamento e modificar

um software de acordo com as suas

necessidades, o usuário deve ter domínio e

acesso ao código-fonte

( ) Certo ( ) Errado.

11- CESPE - 2012 - TRE-RJ TÉCNICO JUDICIÁRIO

Com relação à segurança da informação,

julgue os próximos itens.

Pharming é um tipo de golpe em que há o

furto de identidade do usuário e o golpista

tenta se passar por outra pessoa,

assumindo uma falsa identidade roubada,

com o objetivo de obter vantagens

indevidas. Para evitar que isso aconteça, é

recomendada a utilização de firewall,

especificamente, o do tipo personal

firewall.

( ) Certo ( ) Errado

12- CESPE - 2012 - TRE-RJ - CARGOS

DE NÍVEL SUPERIOR

A respeito de segurança da informação,

julgue os itens subsequentes.

Para que um vírus de computador torne-se

ativo e dê continuidade ao processo de

infecção, não é necessário que o programa

hospedeiro seja executado, basta que o e-

www.uniestudos.com.br

mail que contenha o arquivo infectado

anexado seja aberto.

( ) Certo ( ) Errado

13- CESPE - 2012 - TJ-RR - NÍVEL

MÉDIO

Acerca de organização e gerenciamento de

informações,

arquivos,

pastas

e

programas, de segurança da informação e

de armazenamento de dados na nuvem,

julgue os itens subsequentes.

Os vírus de boot são programas maliciosos

desenvolvidos para que, no processo pósinfecção, o ciberpirata possa ter acesso ao

computador para fazer qualquer tipo de

tarefa, entre elas o envio do vírus por

meio do email.

( ) Certo ( ) Errado

14- CESPE - 2011 - CBM-DF - TODOS

OS CARGOS

Julgue os itens a seguir, relacionados a

conceitos

de

sistema

operacional,

aplicativos e procedimentos de Internet e

intranet e segurança da informação.

Phishing é um programa utilizado para

combater spyware, adware e keyloggers,

entre outros programas espiões.

( ) Certo ( ) Errado

15- CESPE

2008

TST

TÉCNICO JUDICIÁRIO

Com relação a Internet, correio eletrônico

e navegadores da Internet, julgue os itens

seguintes.

O termo worm é usado na informática para

designar programas que combatem tipos

específicos de vírus de computador que

costumam se disseminar criando cópias de

si mesmos em outros sistemas e são

transmitidos por conexão de rede ou por

anexos de e-mail.

( ) Certo ( ) Errado

16- CESPE

2008

PC-TO

DELEGADO DE POLÍCIA

Julgue os itens seguintes relativos a

informática.

Trojan é um programa que age utilizando

o princípio do cavalo de tróia. Após ser

20

Professor Danilo Vilanova - Informática

instalado no computador, ele libera uma

porta de comunicação para um possível

invasor.

( ) Certo ( ) Errado

17- CESPE - 2010 - ANEEL - TODOS

OS CARGOS - NÍVEL SUPERIOR

Julgue os itens subsequentes, a respeito

de conceitos e ferramentas de Internet.

Phishing é um tipo de ataque na Internet

que tenta induzir, por meio de mensagens

de e-mail ou sítios maliciosos, os usuários

a

informarem

dados

pessoais

ou

confidenciais.

( ) Certo ( ) Errado

18- CESPE - 2009 - PREFEITURA DE

IPOJUCA - PE - TODOS OS CARGOS

Os programas de antivírus são indicados

para fazer controle e eliminação de pragas

virtuais. São exemplos típicos de pragas

virtuais: spyware, worm, firewall, hash e

boot.

( ) Certo ( ) Errado

GABARITO

1-C 2-E 3-C 4-C 5-E6-E 7E 8 - C 9 – E 10- C - 11 - E 12 - E

13 - E 14 - E 15 - E 16 - C 17 - C 18

–E

www.uniestudos.com.br

21