Prof. Eduardo

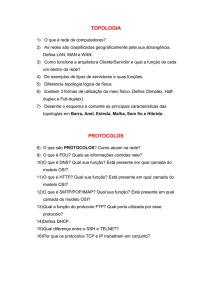

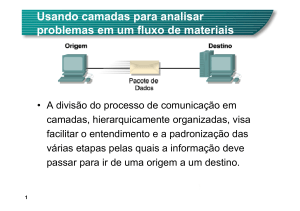

1) Em uma rede de computadores, as regras e convenções utilizadas na “conversação” entre computadores são

usualmente chamadas de:

(A) protocolos. (B) topologias. (C) arquiteturas. (D) drivers. (E) links.

2) Os Protocolos de rede vieram para solucionar alguns problemas nas transmissões, principalmente nas

transmissões com arquivos considerados grandes. Assim qual a função de um Protocolo quanto a isso?

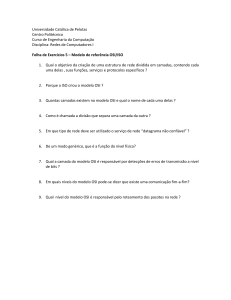

4) Em relação às redes TCP/IP e ao Modelo OSI, é correto afirmar (V ou F):

a. (

) Apesar de funcionalmente semelhantes, o modelo OSI possui um número menor de camadas que a

arquitetura TCP/IP.

b. (

) Apesar de funcionalmente semelhantes, o modelo OSI possui um número maior de camadas que a

arquitetura TCP/IP.

c. (

) Tanto a pilha de protocolos TCP/IP quanto o modelo OSI são estruturados em 4 camadas.

d) (

) o modelo OSI da ISO é composto por sete camadas.

5) A WWW (World Wide Web) revolucionou o meio da Internet, possibilitando o que nas páginas?

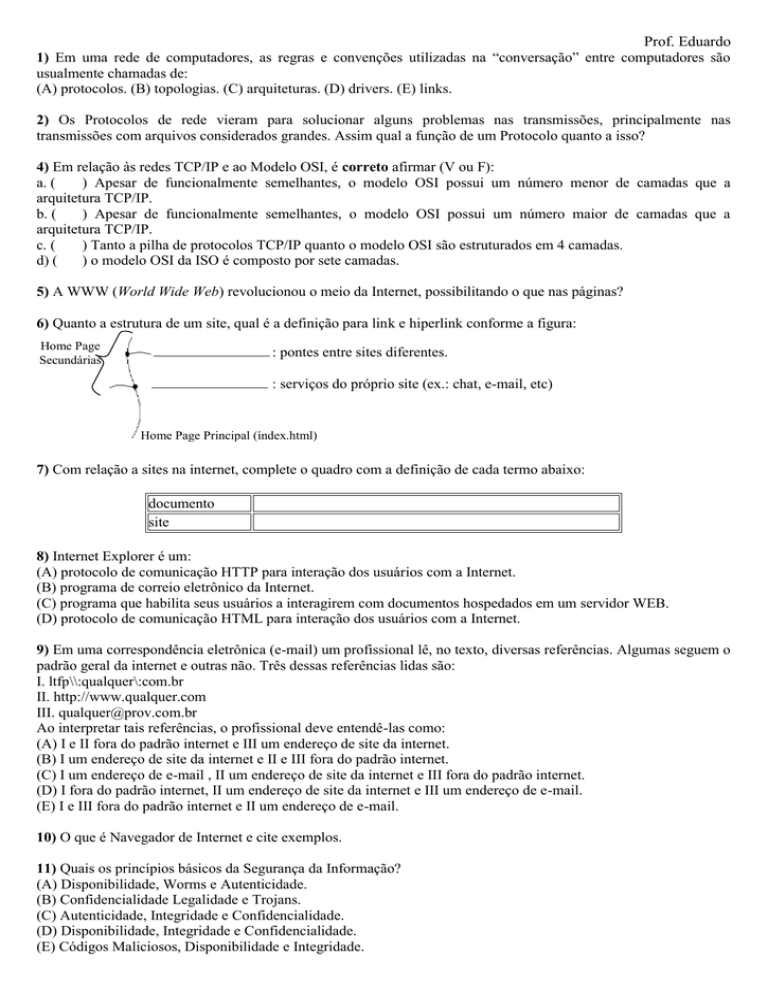

6) Quanto a estrutura de um site, qual é a definição para link e hiperlink conforme a figura:

Home Page

Secundárias

: pontes entre sites diferentes.

: serviços do próprio site (ex.: chat, e-mail, etc)

Home Page Principal (índex.html)

7) Com relação a sites na internet, complete o quadro com a definição de cada termo abaixo:

documento

site

8) Internet Explorer é um:

(A) protocolo de comunicação HTTP para interação dos usuários com a Internet.

(B) programa de correio eletrônico da Internet.

(C) programa que habilita seus usuários a interagirem com documentos hospedados em um servidor WEB.

(D) protocolo de comunicação HTML para interação dos usuários com a Internet.

9) Em uma correspondência eletrônica (e-mail) um profissional lê, no texto, diversas referências. Algumas seguem o

padrão geral da internet e outras não. Três dessas referências lidas são:

I. ltfp\\:qualquer\:com.br

II. http://www.qualquer.com

III. [email protected]

Ao interpretar tais referências, o profissional deve entendê-las como:

(A) I e II fora do padrão internet e III um endereço de site da internet.

(B) I um endereço de site da internet e II e III fora do padrão internet.

(C) I um endereço de e-mail , II um endereço de site da internet e III fora do padrão internet.

(D) I fora do padrão internet, II um endereço de site da internet e III um endereço de e-mail.

(E) I e III fora do padrão internet e II um endereço de e-mail.

10) O que é Navegador de Internet e cite exemplos.

11) Quais os princípios básicos da Segurança da Informação?

(A) Disponibilidade, Worms e Autenticidade.

(B) Confidencialidade Legalidade e Trojans.

(C) Autenticidade, Integridade e Confidencialidade.

(D) Disponibilidade, Integridade e Confidencialidade.

(E) Códigos Maliciosos, Disponibilidade e Integridade.

Prof. Eduardo

12) A melhor forma de evitar que os sistemas operacionais e outros softwares instalados no computador possuam

vulnerabilidades é:

(A) instalar somente softwares originais e legais.

(B) instalar programas de proteção contra vírus e outros tipos de ataque.

(C) mantê-los protegidos contra o acesso de pessoas não autorizadas.

(D) reinstalar os softwares, quando as vulnerabilidades forem detectadas.

(E) mantê-los atualizados com a aplicação de patches específicos.