1. Anonimato

O Anonimato refere-se às aplicações que se agrupam na área da funcionalidade de “esconder

a identidade” de quem cria mensagens ou utiliza a Internet.

Usando uma analogia simples, uma maneira de viajar incógnito nas estradas com um

automóvel é retirar ou trocar a chapa da matrícula. De um modo similar, para navegarmos sem

revelarmos a nossa identidade ou para apresentarmos um falsa identidade, teremos de

camuflar ou “trocar” os nosso endereço IP e/ou de e-mail.

1.1. WebMail

Um dos modos mais simples de manter o anonimato ou de enviar mensagens com nome falso

(faked mail) é através da utilização de um dos vários sites da Internet que proporcionam este

tipo de serviço.

Neste caso, não precisamos de instalar nenhuma ferramenta especial no nosso computador

nem de possuir qualquer conhecimento específico de nenhuma técnica sofisticada.

Um dos sites que poderá utilizar encontra-se em www.mailfreeonline.com/mailsent.php.

1.2. Mail

Uma outra maneira de enviar e-mails com origem falsa consiste em usar uma aplicação que se

instala no nosso computador e que assume as funções normais de um servidor de e-mail,

usando o protocolo smtp para enviar as mensagens por nós geradas. Um exemplo deste tipo

de aplicações é o programa eMailer, que pode ser obtido na Internet, por exemplo no

endereço www.subseven.ws

Este programa não requer qualquer instalação. Teremos apenas de o transferir para o nosso

computador e executá-lo.

1.3. Browsers (e Proxy)

A principal técnica de esconder a nossa origem quando navegamos na Internet com a

utilização de um browser (Internet Explorer) consiste na utilização de um Proxy. Por isso,

vamos começar por explicar o que é um Proxy.

1.3.1. Definição de Proxy

Um Proxy não é mais do que um intermediário entre as aplicações que efectuam pedidos à

Internet (por exemplo browser) e os servidores aos quais os pedidos são feitos. A aplicação

(também referida como cliente) faz o pedido ao Proxy e este contacta o servidor pretendido e

transfere o documento, enviando-o depois ao cliente que originou inicialmente o pedido.

Adicionalmente, um Proxy também pode funcionar como um servidor de caching –

armazenando o documento durante um período de tempo pré-determinado e, caso outro

cliente solicite esse mesmo documento, devolve a cópia que tem armazenada, o que pode

acelerar consideravelmente o tempo de resposta no caso de o Proxy existir na mesma rede

que o cliente.

Esta é a definição genérica de um Proxy, mas como pode ele ser usado na temática da

confidencialidade? Ao interpor-se entre o nosso computador e o servidor de destino no qual

nos queremos ligar, pode introduzir mecanismos de camuflagem das mensagens enviadas.

Em termos de confidencialidade, um Proxy pode ser considerado numa de três categorias:

transparente, anónimo e muito anónimo.

Obviamente, se o nosso objectivo for confidencialidade, deveremos dedicar a nossa atenção

para esta última categoria. Os Proxies desta última categoria têm a particularidade de nunca

enviarem o nosso IP para os servidores, nem avisarem o servidor de que está a ser utilizado

um Proxy, o que leva a que muitas vezes o servidor remoto nem se aperceba que no meio da

ligação existe um.

1.3.2. Lista de Proxies

Como encontrar o Proxy que tenha a capacidade definida anteriormente? Existem vários sites

na Internet que se destinam a manter listas mais ou menos actualizadas com Proxies

existentes e categorizados de acordo com o nível de confidencialidade. Podemos usar

qualquer destes sites de referência:

www.proxy4free.com

www.stayinvisible.com

www.anonymitychecker.com

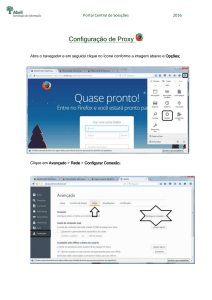

1.3.3. Alterar o Proxy no Internet Explorer

Uma vez escolhido o Proxy a utilizar, resta-nos alterar a configuração do Internet Explorer.

Devemos, no entanto, começar por fazer um teste sobre o nosso estado de confidencialidade

antes de o alterar, para podermos verificar o resultado após a modificação.