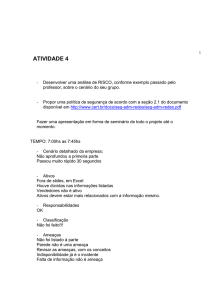

Análise de Risco

Qualidades da Informação

• Integridade

• Continuidade

• Confidencialidade

Análise de Risco

• Leva em consideração:

–

–

–

–

Ameaças;

Vulnerabilidades;

Valor do Ativo;

Probabilidade de acontecimento;

Avaliação dos Riscos

• O que é um risco?

– É um contexto que inclui as ameças,

vulnerabilidades e o valor a proteger

• O que é a análise de risco?

– É o processo de avaliar em que medida é que

um certo contexto é ou não aceitável para uma

organização

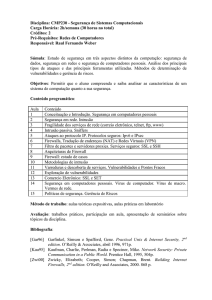

Técnicas de Análise de Risco

• Prever cenários de:

– Ameaças

– Vulnerabilidades

• Para cada cenário:

– Prever os prejuízos / Recursos a envolver para

evitar a concretização dos cenários

– Fazer uma análise de custo/benefício

Técnicas de Análise de Risco

• Análise subjectiva

– Documentos escritos com vários cenários como

base para sessão de “brainstorming”

• Análise Quantitativa

–

–

–

–

Para cada ameaça quantificar a sua incidência

Estimar o valor dos prejuízos que pode causar

Estimar o custo de combater a ameaça

Pesar as várias ameaças para obter um valor

final

Técnicas de Análise de Risco

• Técnicas Automatizadas

– CRAMM no Reino Unido;

• Vunerabilidades:

–

–

–

–

–

LanGuard;

Nmap;

Nessus;

Satan;

COPs

Técnica Qualitativa

• Baseada na política de investimentos:

– Eliminar riscos gradualmente;

– Prioridades para a organização;

– % de investimento sobre o valor da informação;

Técnica Qualitativa

• Critério de aceitação de risco:

– Define o nível de aceitação de risco;

– Ex. Risco de até 30% é aceitável;

Técnica Qualitativa

• Critério para Ameaças:

– Deve ser atribuído um grau às ameaças;

– Considerar o impacto sobre os ativos;

– Ex.:

• Mínimo, baixo, médio, alto e máximo;

• Até 20, 40, 60, 80 e 100%

– Ameaça: invasor externo;

– Ativo: firewall (100%), servidor e-mail (30%);

Técnica Qualitativa

• Critério para Vulnerabilidades:

– Deve ser atribuído um grau às vulnerabilidades;

– Ex.:

• Mínimo, baixo, médio, alto e máximo;

• Até 20, 40, 60, 80 e 100%

– Vulnerabilidade de portas TCP IP;

– No servidor de arquivos 5% (poucas portas

abertas);

– No servidor de e-mail 50% (mais portas

abertas);

Técnica Qualitativa

• Critério para Impacto:

– Deve ser atribuído um grau ao Impacto;

– Considerar o impacto sobre processos da

empresa;

– Pode ser baseado no tempo que um processo

por ficar parado sem prejuízo;

– Pode ser baseado no prejuízo financeiro sobre

um processo;

– Montar uma tabela com distribuição em %;

– Exemplo: Comunicação Segura X e-mail;

Técnica Qualitativa

• Critério para Ocorrência:

– Determinar quantas vezes determinado

incidente ocorre;

– Normalmente considera-se a quantidade de dias

no ano;

– Ex:

• Queda de energia = 36 dias = 9,86%;

• Invasão = 3 dias = 0,82%;

• Vírus = 15 dias = 4,11%

Técnica Qualitativa

• Passo 1: identificar ativos

– Ex: Firewall, servidor de e-mail

• Passo 2: identificar ameaças

– Ex: invasor interno, externo, vírus

• Passo 3: identificar vulnerabilidades

– Ex: portas tcp, acesso físico, anti-vírus;

• Passo 4: identificar impacto do ativo:

– Firewall = médio;

– Servidor de correio = alto;

Técnica Qualitativa

• Avaliação do RISCO:

– Montar uma tabela com:

•

•

•

•

•

•

•

•

Ativo;

Impacto;

Incidentes para o ativo;

Vulnerabilidades para o incidente;

Grau de vulnerabilidade (GE);

Ameaças para o incidente;

Grau de Ameaça (GA);

Ocorrência para cada ameaça – vulnerabilidade;

Técnica Qualitativa

• Calcular a probabilidade por ameaça –

vulnerabilidade:

– Probabilidade = (GV + GA) / 2;

• Calcular o risco por ameaça –

vulnerabilidade:

– Risco = (Probabilidade + Ocorrencias +

Impacto) / 3;