Payment Card Industry (PCI)

Indústria de Cartões de Pagamento (PCI)

Padrão de Segurança de Dados

Procedimentos para o

Scanning de Segurança

Version 1.1

Portuguese

Distribuição: Setembro de 2006

Índice

Objetivo ........................................................................................................... 1

Introdução........................................................................................................ 1

Escopo do Scanning de Segurança PCI ......................................................... 1

Procedimento de Scanning ............................................................................. 2

Relatório de Cumprimento............................................................................... 4

Leitura e Interpretação dos Relatórios ............................................................ 5

Nível 5 ....................................................................................................... 6

Nível 4 ....................................................................................................... 6

Nível 3 ....................................................................................................... 6

Nível 2 ....................................................................................................... 7

Nível 1 ....................................................................................................... 7

Procedimentos para o Scan de Segurança v 1.1

ii

Objetivo

Este documento especifica os objetivos e escopo do Scan de Segurança da

Indústria de Cartão de Pagamento (PCI) para os estabelecimentos e os

prestadores de serviço que executam os Scans de Segurança PCI para

ajudar a validar o compliance com o Padrão de Segurança de Dados PCI

(PCI Data Security Standard - DSS). Os Provedores Aprovados de Scanning

(Aproved Scanning Vendors - ASVs) também usam estes documentos para

auxiliar os estabelecimentos e prestadores de serviços a determinar o

escopo do Scan de Segurança PCI.

Introdução

A PCI DSS detalha as exigências de segurança para os estabelecimentos e

prestadores de serviço que armazenam, processam ou transmitem os dados

do portador de cartão. Para demonstrar o cumprimento das exigências da

PCI DSS, pode ser requerido que os estabelecimentos e prestadores de

serviço efetuem Scans de Segurança PCI periódicos de acordo com o

definido por cada empresa de cartão de pagamento.

Os Scans de Segurança PCI são executados através da Internet por um

ASV. Os Scans de Segurança PCI são uma ferramenta indispensável a ser

usada em conjunto com um programa de administração de vulnerabilidade.

Os scans ajudam a identificar vulnerabilidades e erros de configuração de

web sites, aplicativos e infraestruturas de tecnologia de Informação (IT) com

endereços de protocolo (IP) de Internet externos.

Os resultados do scan fornecem informações de grande valor que dão

suporte à administração de patchs e outras medidas de segurança para

melhorar a proteção contra os ataques à Internet.

Os Scans de Segurança PCI podem ser aplicados a todos os

estabelecimentos e prestadores de serviços com endereços de IP externos.

Mesmo que uma entidade não ofereça transações com base na web, há

outros serviços que fazem com que os sistemas possam ser acessados

através da Internet. Funções básicas como e-mail e acesso à Internet pelos

funcionários resultarão no acesso à rede de uma companhia através da

Internet. Estas vias aparentemente insignificantes de e para a Internet

podem prover caminhos desprotegidos nos sistemas do estabelecimento e

do prestador de serviço e potencial exposição dos dados do portador de

cartão de crédito se não for controlado adequadamente.

Escopo do Scanning de Segurança PCI

A PCI exige que todos os endereços de IP externos sejam “scanned” para

detectar vulnerabilidades. Se forem encontrados endereços de IP que não

foram originalmente providos pelo cliente, o ASV deve consultar o cliente

Procedimentos para o Scan de Segurança v 1.1

1

para determinar se aqueles endereços de IP devem estar no contexto. Em

alguns casos, as empresas podem possuir um grande número de endereços

de IP disponíveis embora usem apenas um pequeno número para a

aceitação de cartões e processamento. Nestes casos, os prestadores de

serviço de scan podem ajudar os estabelecimentos e prestadores de serviço

a definir o âmbito apropriado do scan requerido para cumprir com a PCI. Em

geral, os seguintes métodos de segmentação podem ser usados para reduzir

o âmbito do Scan de Segurança PCI.

•

Estabelecer uma segmentação física entre o segmento que manuseia os

dados do portador de cartão e outros segmentos

•

Utilizar a segmentação lógica apropriada onde o tráfego é proibido entre

o segmento ou rede manuseando os dados do portador de cartão e

outras redes ou segmentos

Os estabelecimentos e provedores de serviço possuem a total

responsabilidade pela definição do âmbito do seu Scan de Segurança,

embora eles possam pedir ajuda profissional dos ASVs. Se ocorrer um

comprometimento dos dados de uma conta via um endereço do protocolo de

Internet (IP) ou componente não incluído no scan, o estabelecimento ou

prestador de serviço deve ser considerado responsável pelo fato.

Procedimento de Scanning

Para serem considerados como cumpridores da exigência do Scanning de

Segurança PCI, os estabelecimentos e prestadores de serviço devem

executar o scan dos seus websites ou infraestruturas de IT com endereços

de IP externos, de acordo com as seguintes diretrizes:

1. Todos os scans devem ser realizados por um ASV selecionado de uma

lista de prestadores de serviços de scanning fornecida pela PCI Security

Standards Council

Os ASVs devem efetuar os scans de acordo com os procedimento

descritos nas “Exigências Técnicas e Operacionais para os

Prestadores de Serviços de Scanning” (Technical and Operational

Requirements for Approved Scanning Vendors - ASVs). Estes

procedimentos estabelecem que a operação normal do ambiente do

cliente não deve sofrer impacto e que o ASV não deve nunca

penetrar ou alterar o ambiente do cliente.

2. São exigidos scans trimestrais de acordo com a exigência 11.2 do PCI

DSS

3. Antes de fazer o scanning no website e na infraestrutura de IT, os

estabelecimentos e provedores de serviços devem:

•

Prover ao ASV uma lista de todos os endereços ativos de IP externos

Procedimentos para o Scan de Segurança v 1.1

2

•

Prover o ASV com uma lista de todos os domínios que devem ser

scanned se for usado um host virtual baseado em domínio

4. Ao usar o intervalo de endereços de IP dados pelo cliente, o ASV deve

conduzir um exame da rede para determinar quais endereços de IP e

serviços encontram-se ativos

5. Os estabelecimentos e prestadores de serviços devem entrar em contato

com o ASV para executar scans periódicos de todos endereços de IP (ou

domínios, se for aplicável) e dispositivos ativos

6. O ASV deve executar scan de todos os dispositivos de filtragem, tais

como firewalls ou routers externos (se usados para filtrar tráfego). Se

estiver usando um firewall ou router para estabelecer uma zona

desmilitarizada (DMZ), estes dispositivos devem ser scanned para

detectar vulnerabilidades

7. O ASV deve executar o scan de todos os servidores da web

Os servidores da web permitem que os usuários tenham acesso às

web pages e interajam com os estabelecimentos da web. Em

decorrência destes servidores serem totalmente acessíveis na

Internet pública, é essencial fazer o scanning para a busca de

vulnerabilidades.

8. O ASV deve executar o scan de todos os servidores de aplicativos se

estiverem presentes

Os servidores de aplicativos atuam como uma interface ou

intermediário entre o servidor da web e os bancos de dados de backend e sistemas de legado. Por exemplo, quando os portadores de

cartão compartilham os números de contas com os estabelecimentos

ou prestadores de serviços, o servidor de aplicativo provê a

funcionalidade para fazer a entrada e saída dos dados da rede

segura. Os hackers se aproveitam das vulnerabilidades destes

servidores e dos seus scripts para ter acesso aos bancos de dados

internos que podem armazenar potencialmente os dados de cartões

de crédito.

As configurações de alguns web sites não incluem servidores de

aplicativos; o servidor de web está configurado para agir dentro de

uma capacidade de servidor de aplicativo.

9. O ASV deve executar o scan de todos os Servidores de Nome de

Domínio (Domain Name Servers - DNSs)

Os servidores de DNS aprovam os endereços de Internet traduzindo

os nomes de domínio nos endereços de Protocolo de Internet (IP). Os

estabelecimentos ou prestadores de serviço podem usar seus

próprios servidores de serviço de DNS fornecidos pelo seu Provedor

de Serviço de Internet (ISP). Se os servidores de DNS estiverem

vulneráveis, os hackers podem entrar na página da web de um

Procedimentos para o Scan de Segurança v 1.1

3

estabelecimento ou prestador de serviço e coletar as informações

sobre cartões de crédito.

10. O ASV deve executar o scan dos servidores de mail

Os servidores de e-mail existem tipicamente na DMZ e podem ser

vulneráveis a ataques de hackers. Eles são um elemento crítico na

manutenção da segurança global dos sites da web.

11. O ASV deve executar o scan dos Hosts Virtuais

É uma prática comum ao usar um ambiente de hosting compartilhado

que um único servidor venha a hospedar mais de um web site. Neste

caso, o estabelecimento compartilha o servidor com outros clientes

da companhia proprietária do host. Isto pode permitir que o web site

do estabelecimento seja manipulado através de outros web sites

existentes no host do servidor.

Todos os estabelecimentos cujos websites possuem um host devem

exigir que os seus prestadores de serviço de hosting façam o scan de

toda a sua infraestrutura externa e demonstrem o cumprimento dos

requisitos e que sejam requeridos aos seus estabelecimentos ter os

seus próprios domínios scanned.

12. O ASV deve executar o scan dos pontos de acesso wireless em LANs

(WLANs)

A utilização de WLANs introduz riscos de segurança que necessitam

ser identificados e mitigados. Os estabelecimentos, processadores,

portais, provedores de serviços e outras entidades devem fazer o

scan dos seus componentes wireless para identificar vulnerabilidades

e erros de configuração potenciais

13. Devem ser feitos arranjos para configurar o sistema de detecção de

intrusão/sistema de prevenção de intrusão (intrusion detection

system/intrusion prevention system - IDS/IPS) para aceitar o originador

do endereço de IP do ASV. Se isso não for possível, o scan deverá ser

originado em uma localidade que previna a interferência do IDS/IPS

Relatório de Cumprimento

Os estabelecimentos e prestadores de serviços deverão seguir os requisitos

para os relatórios de cumprimento respectivos para cada companhia de

cartão de crédito com o objetivo de assegurar que cada uma reconheça o

status de cumprimento de uma entidade. Embora os relatórios de scan

devam ter um formato comum, os resultados devem ser submetidos de

acordo com os requisitos da companhia de cartão de crédito. Favor entrar

em contato com o seu banco adquirente ou verificar o website regional de

cada companhia de cartão de crédito a quem os resultados devam ser

encaminhados.

Procedimentos para o Scan de Segurança v 1.1

4

Leitura e Interpretação dos Relatórios

Os ASVs produzem um relatório informativo baseado nos resultados do scan

da rede.

O relatório de scan descreve o tipo de vulnerabilidade ou risco, um

diagnóstico dos problemas associados e a orientação de como consertar ou

patch as vulnerabilidades isoladas. O relatório determinará uma classificação

para as vulnerabilidades identificadas no processo de scan.

Os ASVs podem ter um método único de reportar as vulnerabilidades;

entretanto, os riscos de alto nível deverão ser reportados consistentemente

para assegurar uma classificação justa de cumprimento. Favor consultar o

seu prestador de serviço ao interpretar o seu relatório de scan.

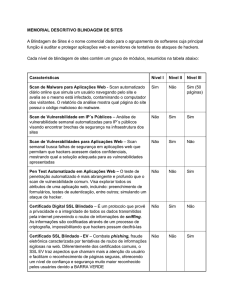

A tabela 1 sugere como uma solução de scan de rede aprovada pode

categorizar vulnerabilidades e demonstra os tipos de vulnerabilidades e

riscos que são considerados de alto nível.

Para ser considerado aprovado, um scan não pode conter um alto nível de

vulnerabilidades. O relatório de scan não deve conter quaisquer

vulnerabilidades que indiquem características ou configurações que estão

em violação da PCI DSS. Se estas violações existirem, o ASV deve consultar

o cliente para determinar se estes são de fato, violações da PCI DSS e

portanto motivo de um relatório de scan mostrando resultados de não

atendimento.

As vulnerabilidades de alto nível são designadas como nível 3, 4, ou 5.

Procedimentos para o Scan de Segurança v 1.1

5

Nível

Severidade

Descrição

5

Urgente

Trojan Horses, têm a capacidade de ler e escrever o arquivo,

execução de comando remoto

4

Crítica

Trojan Horses potenciais, têm a capacidade de ler o arquivo

3

Alta

2

Média

Os hackers podem obter informações confidenciais da

configuração

1

Baixa

Os hackers podem obter informações confidenciais da

configuração

Utilização limitada da leitura, navegação dos diretórios e DoS

Tabela 1 Níveis de Severidade da Vulnerabilidade

Nível 5

As vulnerabilidades de nível 5 proporcionam aos intrusos remotos uma raiz

(root) remota ou capacidades remotas de administração. Com este nível de

vulnerabilidade, os hackers podem comprometer o host inteiro. O nível 5

inclui vulnerabilidades que dão aos hackers remotos capacidades completas

de leitura e escrita do sistema de arquivo, execução remota de comandos

como uma raiz ou usuário administrador. A presença de backdoors e Trojans

também se qualificam para uma vulnerabilidade de nível 5.

Nível 4

As vulnerabilidades de nível 4 oferecem aos intrusos o uso remoto, mas não

com capacidades de usuário administrador ou de raiz. As vulnerabilidades de

nível 4 proporcionam aos hackers um acesso parcial aos sistemas de

arquivo (por exemplo, acesso completo à leitura sem acesso completo à

escrita). As vulnerabilidades que expõem as informações altamente

sensíveis também são classificadas como vulnerabilidades de nível 4.

Nível 3

As vulnerabilidades de nível 3 proporcionam aos hackers o acesso a

informações específicas armazenadas no host, incluindo configurações de

segurança. Este nível de vulnerabilidades pode resultar em potencial uso

indevido do host por intrusos. Exemplos das vulnerabilidades de nível 3

incluem a revelação parcial do conteúdo do arquivo, acesso a determinados

arquivos no host, navegação dos diretórios, descoberta de regras de

filtragem e mecanismos de segurança, susceptibilidade para recusa de

ataques ao serviço (DoS), e uso não autorizado de serviços tais como a

substituição de correspondência.

Procedimentos para o Scan de Segurança v 1.1

6

Nível 2

As vulnerabilidades de nível 2 expõem algumas informações confidenciais do

host, tais como versões precisas de serviços. Com estas informações, os

hackers podem planejar ataques potenciais contra um host.

Nível 1

As vulnerabilidades de nível 1 expõem informações, tais como portos

abertos.

Procedimentos para o Scan de Segurança v 1.1

7