MINISTÉRIO PÚBLICO FEDERAL

PROCURADORIA DA REPÚBLICA NO RIO GRANDE DO NORTE

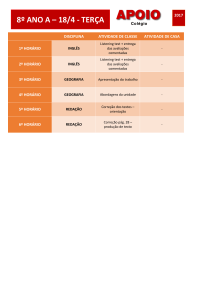

PROCESSO SELETIVO PARA ESTAGIÁRIO DE INFORMÁTICA CI/ESTAGIO/02/2015

LEIA COM ATENÇÃO AS INSTRUÇÕES ABAIXO

1. Ao receber o caderno de provas e as folhas de respostas, preencha os campos de identificação do candidato.

2. Quando autorizado pelo fiscal da sala, confira se o caderno contém: 40 (quarenta)

questões objetivas corretamente numeradas de 1 a 40.

3. Antes de iniciar a prova, confira o caderno. Caso esteja incompleto ou tenha qualquer

defeito, solicite imediatamente ao fiscal da sala a substituição. Reclamações posteriores

não serão aceitas.

4. Não será permitida consulta a qualquer tipo de texto, nem empréstimo ou comunicação entre os candidatos durante a realização das provas.

5. A duração da prova é de 4 (quatro) horas, não prorrogáveis, incluído o tempo destinado à identificação e ao preenchimento das respostas.

6. Ao terminar a prova, chame o fiscal da sala e entregue o caderno de prova e a folha

de resposta da prova objetiva.

7. O não atendimento a qualquer uma das determinações constantes do caderno de prova ou orientações passadas durante o exame poderá implicar na eliminação do candidato.

8. A divulgação do gabarito e os prazos para interposição de recursos serão realizados

pelo site http://www.prrn.mpf.mp.br/concursos/estagiarios/2015/

BOA PROVA!

MPF - MINISTÉRIO PÚBLICO FEDERAL

PROCURADORIA DA REPÚBLICA NO RIO GRANDE DO NORTE

PROCESSO SELETIVO PARA ESTAGIÁRIO DE INFORMÁTICA 02/2015

PROVA TIPO2

1. Protocolo utilizado para configuração di- 4. Dentro do paradigma de programação

nâmica de host:

orientada a objetos (POO), há a possibilidade de uma classe modificar o comportaa) HTTP

mento (método) de uma superclasse. Esse

b) DHOST

método, quando mantida a mesma “assic) TCP/IP

natura”, é conhecido como:

d) DHCP

a) sobrecarga (overload).

e) FTP

b) sobrescrita (override).

c) UML.

2. O servidor DNS traduz nomes para os en- d) herança múltipla.

dereços de rede e endereços de IP para

nomes respectivos. Sobre o serviço de DNS e) método mágico.

é Correto afirmar que:

a) É utilizado também para servir páginas

Web utilizando o protocolo HTTP.

b) Só pode ser utilizado em redes privadas, sendo o uso na Internet não recomendado.

c) É possível criar apelidos (alias) para domínios já existentes.

d) Escuta por requisições na porta 63 e

utiliza o protocolo UDP na camada de

transporte.

e) O software Apache implementa o serviço de DNS no ambiente Linux.

5. A palavra reservada protected é utilizada nas linguagens de programação PHP e

JAVA. Quanto ao seu uso marque a opção

verdadeira:

a) é frequente e tem a função de proteger

o código fonte de hackers e crackers.

b) impede o acesso aos métodos e atributos pelas subclasses.

c) permite que as classes filhas acessem os

métodos e atributos da superclasse.

d) protege a memória do acesso aleatório,

ordenando a paridade chave valor.

e) é raro e necessário para a criação de

funções recursivas.

3. SSH é um protocolo de rede que permite

a conexão com um outro computador na

rede. Sobre SSH, assinale a alternativa

FALSA:

a) A porta normalmente utilizada pelo

protocolo é a 22.

b) O SSH faz parte da suíte de protocolos

TCP/IP e torna segura a administração

remota de servidores do tipo Unix.

c) No modelo de camadas TCP/IP, o SSH

atua na camada de aplicação.

d) O protocolo SSH utiliza criptografia na

conexão entre o cliente e o servidor.

e) Não permite ao cliente executar comandos em um servidor remoto, pois

tornaria o protocolo inseguro.

6. A Javascript é uma linguagem de programação interpretada:

a) similar à linguagem JAVA e fortemente

tipada.

b) que funciona apenas nos navegadores

da internet.

c) que roda tanto nos sistemas operacionais linux quanto em sistemas operacionais windows, mas tem fortes restrições

em sistemas operacionais de celulares.

d) utilizada amplamente em sistemas

Web.

e) com compiladores e interpretadores

compatíveis com sistemas windows.

2/8

MPF - MINISTÉRIO PÚBLICO FEDERAL

PROCURADORIA DA REPÚBLICA NO RIO GRANDE DO NORTE

PROCESSO SELETIVO PARA ESTAGIÁRIO DE INFORMÁTICA 02/2015

PROVA TIPO2

7. Sobre padrões de projeto, no contexto

de desenvolvimento de software, é correto

afirmar que:

a) são estruturas normalmente criadas

para a linguagem java que resolvem

problemas recorrentes.

b) são padrões de indentação e organização do código fonte.

c) são soluções para problemas recorrentes aplicados ao contexto de desenvolvimento de softwares.

d) são boas práticas voltadas para o gerenciamento de banco de dados.

e) são conhecidos em inglês como “project standards” e para gerenciamento

de custos de projeto.

10. A palavra reservada private é utilizada nas linguagens de programação PHP e

JAVA. Seu uso torna métodos e atributos:

a) visíveis em todas as classes.

b) visíveis em todas as subclasses.

c) visíveis apenas nas subclasses diretas e

indiretas.

d) visíveis apenas nas subclasses diretas.

e) visíveis apenas na própria classe.

9. A palavra reservada abstract quando

combinada à declaração de métodos, tem

como efeito, em linguagens de programação como PHP e JAVA:

a) permitir que o método seja implementado na classe que o declarou abstrato.

b) permitir que o método possa ser reutilizado pelas subclasses, mesmo que não

haja sua sobrescrita.

c) tornar o método obrigatoriamente abstrato em todas as subclasses.

d) obrigar a implementação do método em

subclasses diretas e concretas da superclasse que declarou o método abstrato.

e) impedir que esse método seja sobrescrito por uma subclasse.

12. São navegadores Web:

a) Google Chrome e BROffice Write.

b) Firebird e Safari.

c) Google Chrome e MS Access.

d) Firefox e Google Chrome.

e) Internet Explorer e Bing.

11. Sobre o Windows 7, podemos dizer que:

a) É um sistema operacional Microsoft que

opera em equipamentos 64Bits, mas

não possui versões para equipamentos

32Bits;

b) É um sistema de software livre que foi

licenciado pela Microsoft.

8. Na UML, para modelar comportamentos c) foi desenvolvido para a arquitetura 32

dinâmicos de um sistema de software, é

Bits, e não funciona em arquiteturas

recomendado o diagrama:

64Bits como a dos Computadores Apple.

a) de classes.

d) É um sistema proprietário da Microsoft

b) de implantação.

e já vem com os aplicativos MS Word,

c) de componentes.

MS Excel e MS PowerPoint como padrão.

d) de casos de uso.

e) É um sistema operacional com versões

para 32 e 64 Bits.

e) de objetos.

13. O SCRUM é um processo ágil de desenvolvimento iterativo e incremental. A cerimônia mais frequente do Scrum é:

a) Diary Product Backlog.

b) Daily Performance Test.

c) Diary Backlog Priority.

d) Daily Meeting.

e) Half Hour Meeting.

3/8

MPF - MINISTÉRIO PÚBLICO FEDERAL

PROCURADORIA DA REPÚBLICA NO RIO GRANDE DO NORTE

PROCESSO SELETIVO PARA ESTAGIÁRIO DE INFORMÁTICA 02/2015

PROVA TIPO2

14. Sobre este código em PHP, é correto 17. No SCRUM há um artefato (gráfico) utiafirmar que o resultado será:

lizado para acompanhar o desempenho do

time ao longo da sprint. Ele é chamado de:

<?php

for ($i = 3; $i <= 10; $i+=3) {

a) Sprint Burdown Chart.

echo $i . ' ' ;

b) Sprint Developer Chart.

if($i > 6)

c) Sprint Performance Skill Chart.

break;

} ?>

d) Silver Bullet Performance Chart.

a) 3 6 6 6 6 6

e) Pert/CPM – Horizon Chart.

b) 3 6

c) 3 6 9

18. Sobre a combinação de softwares livres

que ficou conhecida pelo acrônimo LAMP,

d) 3 6 9 12

assinale a alternativa FALSA.

e) 3 6 9 12 15

a) A letra L representa o Linux.

15. Sobre classes e interfaces em PHP b) A letra A representa o Apache.

c) A letra M pode representar o MySQL ou

podemos dizer que, na prática:

o MariaDB.

a) classes abstratas podem ser instanciadas, mesmo que não possuam subclas- d) A letra P pode representar o PHP, Perl

ou Python.

ses.

b) todos os métodos declarados em uma e) A letra P representa apenas o PHP.

interface devem ser public.

c) interface é uma palavra reservada do 19. Sobre a instalação da distribuição Linux

PHP que cuida da formatação de pági- Ubuntu podemos dizer que:

nas Web.

a) A instalação do Ubuntu não é adequada

para microcomputadores, por isso é

d) classes abstratas não podem ter métousada apenas em servidores de rede.

dos concretos.

e) métodos abstratos podem ter visibilida- b) A instalação de dois sistemas operacionais como Windows e Ubuntu é possível

des public, protected e private.

de diversas maneiras, incluindo o chamado “dual boot”.

16. Sobre métodos public e final, poc) O Ubuntu é preparada para atender a

demos dizer que:

um pequeno grupo de fabricantes e de

a) são métodos públicos que destroem os

modelos que foram desenhados especiobjetos ao final de seu uso.

ficamente para a distribuição.

b) são métodos que não podem ser sobres- d) A instalação do Ubuntu é dificultada

critos (override) pelas subclasses.

pela falta de um ambiente gráfico de

c) são métodos que sempre são sobrecarinstalação.

regados (overload) pelas subclasses.

e) A instalação do Ubuntu é feita unicad) são métodos recursivos.

mente por meio de mídias óticas tais

como CD´s e DVD´s, o que torna obrigae) são métodos visíveis apenas na última

tória a existência de leitores óticos nos

subclasse da hierarquia.

equipamentos para sua instalação.

4/8

MPF - MINISTÉRIO PÚBLICO FEDERAL

PROCURADORIA DA REPÚBLICA NO RIO GRANDE DO NORTE

PROCESSO SELETIVO PARA ESTAGIÁRIO DE INFORMÁTICA 02/2015

PROVA TIPO2

20. Uma rede sem fio formada por dois

computadores e uma impressora, sem utilização de um ponto de acesso ou estação

base central, trata-se de um clássico

exemplo de:

a) Conexão Bluetooth.

b) VPN.

c) rede Wi-Fi dedicada.

d) rede Wireless Ad-hoc.

e) rede Wireless Multiponto.

23. Sobre Normalização podemos dizer

que: “Uma tabela está na..., se e somente

se, estiver na 3FN e todo atributo não

chave depender funcional e diretamente

da chave primária, ou seja, não há dependências entre atributos não chave. ”. A opção que completa a sentença corretamente é:

a) 1NF.

b) 2NF.

c) 3NF.

d) BCNF.

21. O _____________ é uma ferramenta do

Windows 7 que possibilita o bloqueio a co- e) 4NF.

nexões externas solicitadas ao computador, proteção para alguns tipos de worms e 24. No Windows 7, configuração padrão, ao

de outros ataques.

selecionar um arquivo e pressionar as teclas SHIFT+DEL, o que acontecerá com o

a) Windows Remove Malware Tool.

arquivo?

b) Windows Firewall.

a) será ocultado na visualização da pasta,

c) Windows Defender.

mas continuará presente nela.

d) Internet Explorer SmartScreen Filter.

b) será compactado para ocupar menos ese) Windows Update.

paço.

22. Uma chave estrangeira é um campo,

que aponta para a chave primária de outra

tabela ou da mesma tabela. Ou seja, passa

a existir uma relação entre tuplas de duas

tabelas ou de uma única tabela. A finalidade da chave estrangeira é garantir a integridade dos dados referenciais, pois apenas serão permitidos valores que supostamente vão aparecer na base de dados. Em

princípio, esse tipo de atributo não permite exclusão, contudo é possível excluir dados em tabelas que estejam dependentes

umas das outras("foreign key"), utilizando

um modificador:

a) Cascade.

b) Constraint.

c) Group by.

d) Index.

e) N.R.A.

c) apenas as informações associadas a ele,

como a data de sua criação, serão apagadas.

d) será excluído da pasta na qual se encontra e transferido para a Lixeira.

e) será excluído do computador, sem ser

colocado na Lixeira.

25. Comando amplamente utilizado, tanto

em ambiente windows como em linux,

para verificar se existe algum problema de

conexão entre uma máquina local e um

dispositivo de rede remoto:

a) cmd.

b) ckecktip.

c) ping.

d) grep.

e) Ipconfig.

5/8

MPF - MINISTÉRIO PÚBLICO FEDERAL

PROCURADORIA DA REPÚBLICA NO RIO GRANDE DO NORTE

PROCESSO SELETIVO PARA ESTAGIÁRIO DE INFORMÁTICA 02/2015

PROVA TIPO2

26. O número hexadecimal F4 em binário é posição do campo, você pode utilizar qual

representado por:

dos seguintes comandos SQL:

a) 11110100.

a) SELECT * FROM test.prova WHERE

nome LIKE 'SILVA';

b) 32.

b) SELECT * FROM test.prova WHERE

c) 101011.

nome = 'SILVA';

d) 244.

c) SELECT * FROM test.prova WHERE

e) 01001111.

nome LIKE '%SILVA%';

d) SELECT * FROM test.prova WHERE

Para responder as questões 27,28 e 29

nome LIKE '<SILVA>';

considere a tabela abaixo:

e) SELECT * FROM test.prova WHERE

nome = '%SILVA%';

Considere ainda que a versão do banco de

dados é MySQL 5.1 e que a tabela está populada com dados aleatórios; que tem

como chave primária o campo id; que

este campo está configurado como autoincrement.

27. Para inserir um registro na tabela do

banco de dados MySQL com o valor FULANO para nome podemos utilizar o comando:

a) INSERT id= null, nome = 'FULANO' IN TABLE test.prova;

b) INSERT INTO test.prova VALUES

(id = NULL, nome='FULANO');

c) INSERT VALUES (NULL, 'FULANO')

IN test.prova

d) INSERT INTO test.prova VALUES

(autoincrement, 'FULANO');

e) INSERT SET NOME = 'FULANO'

WHERE TABLE = test.prova;

29. Para consultar todos registros ordenados por nome (ordem alfabética crescente)

o comando SQL adequado é:

a) SELECT * FROM test.prova WHERE

ORDER IS ASC;

b) SELECT * FROM test.prova ORDER

BY nome DESC;

c) SELECT * FROM test.prova ORDER

BY nome;

d) SELECT * FROM test.prova ORDER

BY 1;

e) SELECT * FROM test.prova;

30. As tabelas em um banco de dados

MySQL podem utilizar storages engines distintos, tais como:

a) MyISAM que gerencia tabelas transacionais.

b) InnoDB que gerencia apenas tabelas

não transacionais.

c) MyISAM que sempre utiliza sistemas de

armazenamento externos e voláteis.

d) InnoDB que gerencia tabelas transacionais e possibilita o uso de chaves estrangeiras.

e) MyISAM que realiza transações de múl28. Para selecionar todos os registros cujo

tiplas linhas além de suportar o desfazicampo nome contenha 'SILVA' em qualquer

mento de transações com ROLLBACK.

6/8

MPF - MINISTÉRIO PÚBLICO FEDERAL

PROCURADORIA DA REPÚBLICA NO RIO GRANDE DO NORTE

PROCESSO SELETIVO PARA ESTAGIÁRIO DE INFORMÁTICA 02/2015

PROVA TIPO2

31. O MySQL permite a criação de views. 33. O Endereço de rede IPv4 127.0.0.1, é

endereço reservado para:

As views são:

a) Loopback.

a) objetos que pertencem a um banco de b) Rede Privada.

dados, definidas a partir de declarações c) Rede Pública.

“SELECT” retornando um determinado d) Broadcast.

conjunto de dados de uma ou mais ta- e) Multicast.

belas.

b) um conjunto de dados de uma única tabela, sempre ordenada pela chave pri- 34. À cerca do sistema operacional Linux,

considerando a listagem mostrada na figumária.

ra a seguir, que foi obtida através do coc) um conjunto de dados sempre utilizados mando ls -l, analise as seguintes afirmapara visualização de somas e valores

ções:

agregados.

d) objetos do banco de dados que armazenam tabelas html para exibição de daI – O usuario1 pode entrar na pasta1.

dos na Web.

e) um conjunto de dados que exibem ape- II – O grupo usuarios pode modificar o arnas linhas que não possuem campos nu- quivo2.txt.

III – O grupo usuario1 pode modificar o arlos ou não visualizáveis.

quivo2.txt.

IV – O usuário root pode modificar os arquivos arquivo1.txt e arquivo2.txt.

32. A normalização de banco de dados relaa) Somente as afirmações “I”, “III” e “IV”

cionais é:

estão corretas.

b) Somente as afirmações “II” e “IV” estão

a) um processo a partir do qual se aplicam

corretas.

regras (formas normais) a todas as tabelas de um banco de dados a fim de c) Somente as afirmações “I” e “II” estão

corretas.

evitar falhas no projeto e/ou redundând) Somente as afirmações “I” e “IV” estão

cia de dados;

corretas.

b) a clusterização de dados em diferentes

shardings e nós, com o objetivo de ob- e) Todas as afirmações estão corretas.

ter desempenho de rede;

c) a organização e reordenação dos dados 35. Considerando o endereçamento de rede

em uma única tabela a fim de acelerar IPV4, quais das opções abaixo é um endeconsultas;

reço IP válido:

d) a indexação das tabelas a partir de a) 200.142.52.23.25.

campos UNIQUE;

b) 2E:BB:32:3F:AB:14.

e) a auditoria dos dados a fim de encon- c) www.google.com.br.

trar dados divergentes e incoerentes

d) 173.194.42.146.

nas tabelas;

e) eth0.

7/8

MPF - MINISTÉRIO PÚBLICO FEDERAL

PROCURADORIA DA REPÚBLICA NO RIO GRANDE DO NORTE

PROCESSO SELETIVO PARA ESTAGIÁRIO DE INFORMÁTICA 02/2015

PROVA TIPO2

36. Editor de arquivos comumente utilizado

para editar arquivos de configurações no

Linux:

a) impress.

b) word.

c) vi.

d) bloco de notas.

e) cfeditor.

39. Sobre endereçamento de rede, considerando o endereço de rede local

192.168.5.0/255.255.255.0 e o IP do GateWay da rede como sendo 192.168.5.1,

marque a alternativa correta.

a) 192.168.5.55 e 192.168.0.2 são endereços de rede válidos e pertencem à rede

referida na questão.

b) 255.255.255.255 é o endereço de broadcast desta rede.

37. Comandos, aplicativos ou utilitários c) O endereço IP 192.168.5.255 pode ser

que permitem copiar arquivos entre dois

utilizado para endereçar um host na

computadores com sistema operacional Lirede.

nux:

d) Todas as conexões necessariamente dea) cat e scp.

vem passar pelo GateWay, que fará o

correto controle do tráfego.

b) grep e cat.

e) O GateWay vai resolver todas as requisic) tail e cat.

ções feitas para endereços que não esd) tail e rsync.

tejam na rede local.

e) rsync e scp.

38. Sobre o uso do serviço de PROXY em

uma organização com fins de prover acesso à Internet, é incorreto afirmar que:

a) Através de regras que implementam

uma política de segurança é possível

bloquear o acesso a alguns domínios.

b) As requisições Web chegando em um

determinado servidor proxy podem ser

redirecionadas para outros servidores

proxys.

c) Verificando os arquivos de log é possível, através do endereço de rede interno, descobrir qual computador requisitou determinado recursos Web em um

dado momento.

d) Para que o navegador possa acessar à

internet através do serviço de proxy, é

necessário que seja especificado explicitamente qual proxy deseja utilizar.

e) O software squid implementa um serviço de proxy.

40. Quantos endereços de host podem ser

criados na rede 192.168.5.0/23:

a) 23

b) 254

c) 255

d) 510

e) 253

8/8