UNIVERSIDADE DO VALE DO ITAJAÍ

GUSTHAVO TORRES DA VEIGA PEREIRA

MAPEAMENTO GRÁFICO DE REDE DE COMPUTADORES

São José

2005

2

GUSTHAVO TORRES DA VEIGA PEREIRA

MAPEAMENTO GRÁFICO DE REDE DE COMPUTADORES

Trabalho de Conclusão de Curso apresentado à banca

examinadora do Curso de Ciência da Computação na

Universidade do Vale do Itajaí - UNIVALI, Centro de

Educação São José, como requisito parcial para

obtenção do título de Bacharel em Ciência da

Computação.

Orientador: Prof. Alexandre Moraes Ramos

São José

2005

3

GUSTHAVO TORRES DA VEIGA PEREIRA

MAPEAMENTO GRÁFICO DE REDE DE COMPUTADORES

Este trabalho de Conclusão de Curso foi considerado adequado para a obtenção do título de

Bacharel em Ciências da Computação e aprovado pelo Curso de Ciências da Computação, da

Universidade do Vale do Itajaí, Centro de Educação de São José.

São José, XX de novembro de 2005.

Apresentada à Banca Examinadora formada pelos professores:

Prof. Alexandre Moraes Ramos

UNIVALI – CE de São José

Orientador

Prof. Marcelo Maia Sobral, membro da banca examinadora.

Prof. Alessandra Schweitzer, membro da banca examinadora.

4

RESUMO

Para o gerenciamento de uma rede de computadores, uma das necessidades que um

administrador de rede tem é ter em mãos uma documentação adequada. Para isto, é preciso

utilizar ferramentas que mostrem ao administrador, por exemplo, como a rede está

organizada, gerando mapas contendo a topologia da rede e as informações dos equipamentos.

A documentação feita por essas ferramentas ajuda o administrador a tomar decisões quando

surge algum problema, mas para utilizar essas ferramentas, muitas vezes é necessário adquirir

licenças de uso, o que pode inviabilizar a comprar das mesmas devido ao seu alto valor.

Este trabalho visa implementar uma ferramenta de uso livre para o auxílio na documentação

de uma rede, utilizando a arquitetura TCP/IP e o protocolo SNMP. É discutido neste trabalho

uma rápida revisão sobre redes e seu gerenciamento, uma analise das ferramentas existentes

no mercado e ao final é demonstrado a ferramenta desenvolvida, levantando alguns pontos

como o método utilizado para a busca dos computadores na rede local e comparando-a com as

demais ferramentas.

Palavras Chaves: Gerenciamento, Rede de Computadores, Documentação, Topologia,

TCP/IP, SNMP.

5

ABSTRACT

For the management of a computer network, it is necessary that a network administrator has

in hands an adequate documentation. For this, it is necessary to use tools that they show to

the administrator, for example, how the net is organized, generating maps that contents the

topology of the network and the equipments informations. The documentation made for these

tools helps the administrator to take decisions when some problem appears, but to use these

tools, many times it is necessary to acquire use licenses, what it can make impracticable to

buy those tools due to its the high value.

This work aims to implement a free tool for the aid in the documentation of a computer

network, using standard protocols as TCP/IP and SNMP. A fast revision on nets and its

management is argued in this work, one analyzes of the existing tools in the market and to the

end the developed tool is demonstrated, raising some points as the method used for the search

of the computers in the local net and the comparison with the other tools.

Key Words: Management, Computer Network, Documentation, Layout, TCP/IP, SNMP.

6

ÍNDICE DE FIGURAS

Figura 1- Abordagem multiponto e ponto-a-ponto. Retirado de Dantas (2002, p. 149).......... 18

Figura 2 - Topologia em barra.............................................................................................. 19

Figura 3 - Topologia em anel ............................................................................................... 20

Figura 4 - Topologia em estrela............................................................................................ 21

Figura 5 - Exemplo de MAN. Retirado Dantas (2002, p. 201) .............................................. 22

Figura 6 – Arquitetura Transmission Control Protocol/Internet Protocol (TCP/IP).

(DANTAS, 2002, 119)......................................................................................................... 27

Figura 7 – Relacionamento entre gerente e agente. (DIAZ; JR., 2001, p.10)......................... 39

Figura 8 - Diagrama de conexões de servidores.................................................................... 42

Figura 9 - Diagrama de conexões de switches ...................................................................... 43

Figura 10 - Diagrama de conexões de redes e roteadores...................................................... 43

Figura 11 - Diagrama de conexões de switches, servidores e roteadores ............................... 44

Figura 12 - Diagrama de conexões customizado................................................................... 44

Figura 13 - Diagrama de conexões de equipamentos ............................................................ 45

Figura 14 - Diagrama de conexões de hubs .......................................................................... 45

Figura 15 - Diagrama de conexões de impressoras ............................................................... 46

Figura 16 - Diagrama de conexões de roteadores.................................................................. 46

Figura 17 - Escolha do switch a ser feito o mapeamento....................................................... 47

Figura 18 - Diagrama de conexões de um switch e os equipamentos conectados a ele .......... 47

Figura 19 - Diagrama de conexões de um switch e os servidores e roteadores conectados a ele

............................................................................................................................................ 48

Figura 20 - Diagrama de conexões de um switch e as impressoras conectadas a ele.............. 48

7

Figura 21 - Diagrama de conexões de uma rede sem switch ................................................. 48

Figura 22 - Diagrama de conexões de uma rede sem switch ................................................. 50

Figura 23 - Diagrama de conexões de uma rede com switch................................................. 51

Figura 24 - Diagrama dos dispositivos encontrados na rede.................................................. 53

Figura 25 - Dispositivos com erro de identificação............................................................... 53

Figura 26 - Visão de um único switch demonstrando a falha de reconhecimento dos

equipamentos ....................................................................................................................... 56

Figura 27 - Diagrama com a visão da rede por completo ...................................................... 56

Figura 28 - Diagrama dos dispositivos encontrados numa rede sem switch........................... 57

Figura 29 - Diagrama demonstrando a desordem no mapeamento da rede ............................ 60

Figura 30 - Diagrama demonstrando como a ferramenta mostra a conexão do switch........... 60

Figura 31 - A ferramenta não interconecta os equipamentos................................................. 61

Figura 32 - Diagrama demonstrando a interconexão entre os equipamentos ......................... 61

Figura 33 - Módulo Principal ............................................................................................... 64

Figura 34 – Módulo de layout .............................................................................................. 65

Figura 35 – Inclusão de um switch em um layout. ................................................................ 66

Figura 36 – Inclusão de um computador em um layout......................................................... 66

Figura 37 – Layout gerado sem a busca de informações em uma rede .................................. 67

Figura 38 – Início de uma busca pela rede............................................................................ 68

Figura 39 - Tabela ARP recuperada através da função Get_ARPTable................................. 69

Figura 40 – Resultado obtido com a função.......................................................................... 70

Figura 41 – Layout gerado pelo aplicativo desenvolvido ...................................................... 73

Figura 42 – Diagrama de Classes ......................................................................................... 79

Figura 43 – Diagrama de Seqüência ..................................................................................... 83

8

SUMÁRIO

1 INTRODUÇÃO .............................................................................. 11

1.1 APRESENTAÇÃO ....................................................................... 11

1.2 PROBLEMA ................................................................................. 12

1.3 OBJETIVOS ................................................................................. 12

1.3.1 Objetivo geral........................................................................................................... 12

1.3.2 Objetivos específicos................................................................................................ 12

1.3.3 Escopo e Delimitação............................................................................................... 13

1.4 RESULTADOS ESPERADOS..................................................... 13

1.5 JUSTIFICATIVA.......................................................................... 13

1.6 ASPECTOS METODOLÓGICOS ............................................... 14

1.7 ESTRUTURA DO TRABALHO ................................................. 14

1.8 CRONOGRAMA.......................................................................... 15

2 REDE DE COMPUTADORES .................................................... 17

2.1 CLASSIFICAÇÃO DE REDE ..................................................... 17

2.1.1 Local Area Network (LAN) ....................................................................................... 17

2.1.2 Metropolitan Area Network (MAN) .......................................................................... 22

2.1.3 Wide Area Network (WAN)....................................................................................... 23

2.2 ETHERNET .................................................................................. 23

2.3 EQUIPAMENTOS DE REDE...................................................... 25

2.3.1 Hub .......................................................................................................................... 25

2.3.2 Switch ...................................................................................................................... 26

2.3.3 Roteador................................................................................................................... 26

2.4 ARQUITETURA TCP/IP ............................................................. 27

2.4.1

2.4.2

2.4.3

2.4.4

Camada de Aplicação ............................................................................................... 27

Camada de Transporte.............................................................................................. 28

Camada de Inter-Rede .............................................................................................. 30

Subcamada de acesso ao meio .................................................................................. 31

2.5 VLAN............................................................................................ 31

2.6 CONSIDERAÇÕES FINAIS ....................................................... 32

3 GERENCIAMENTO DE REDES ................................................ 33

3.1 MODELOS DE GERENCIAMENTO ......................................... 33

3.1.1 Gerenciamento de redes segundo o modelo Internet ................................................. 33

3.1.2 Gerenciamento de redes segundo o modelo OSI ....................................................... 34

3.2 SNMP ............................................................................................ 36

9

3.2.1

3.2.2

3.2.3

3.2.4

3.2.5

3.2.6

Agentes .................................................................................................................... 36

MIBs ........................................................................................................................ 37

Gerentes ................................................................................................................... 39

Protocolo SNMP ...................................................................................................... 39

SNMPv2 .................................................................................................................. 39

SNMPv3 .................................................................................................................. 40

3.3 CONSIDERAÇÕES FINAIS ....................................................... 40

4 FERRAMENTAS DISPONÍVEIS NO MERCADO .................. 41

4.1 MICROSOFT VISIO 2003 PROFESSIONAL + FLUKE LAN

MAPSHOT.......................................................................................... 42

4.1.1

4.1.2

4.1.3

4.1.4

4.1.5

4.1.6

4.1.7

4.1.8

4.1.9

4.1.10

4.1.11

Server Connections .................................................................................................. 42

Switch (Spanning Tree) Diagram.............................................................................. 43

Broadcast Domains .................................................................................................. 43

Key Devices Connections ......................................................................................... 43

Custom Device Connections ..................................................................................... 44

Host Connections ..................................................................................................... 45

Fluke Network Tools Connections ............................................................................ 45

Hub Connections...................................................................................................... 45

Printer Connections ................................................................................................. 46

Router Connections .................................................................................................. 46

Single Switch Detail Diagram .................................................................................. 47

4.5.1

4.5.2

4.5.3

4.5.4

Descobrimento da Rede............................................................................................ 58

Mapeamento Gráfico da Rede .................................................................................. 59

Precisão.................................................................................................................... 61

Recursos Adicionais ................................................................................................. 62

4.2 LANSURVEYOR 9.0................................................................... 49

4.3 IPSWITCH WHATSUP PROFESSIONAL 2005........................ 52

4.4 3COM NETWORK SUPERVISOR............................................. 53

4.5 COMPARAÇÃO DAS FERRAMENTAS................................... 58

5 DESCRIÇÃO DO SISTEMA ....................................................... 64

5.1 MÓDULO PRINCIPAL ............................................................... 64

5.2 MÓDULO DE DESENHO ........................................................... 65

5.3 MÓDULO DE REDE ................................................................... 68

6 CONCLUSÃO ................................................................................ 72

6.1 ANÁLISE DA APLICAÇÃO DESENVOLVIDA ...................... 72

6.1.1

6.1.2

6.1.3

6.1.4

Descobrimento da Rede............................................................................................ 72

Mapeamento Gráfico da Rede .................................................................................. 72

Precisão.................................................................................................................... 73

Recursos Adicionais ................................................................................................. 73

6.2 COMPARAÇÃO COM AS FERRAMENTAS ANALISADAS. 73

6.2.1 Descobrimento da Rede............................................................................................ 73

10

6.2.2 Mapeamento Gráfico da Rede .................................................................................. 74

6.2.3 Precisão.................................................................................................................... 74

6.2.4 Recursos Adicionais ................................................................................................. 75

6.3

PROBLEMAS

OCORRIDOS

DURANTE

O

DESENVOLVIMENTO ..................................................................... 75

6.3.1 Recuperação do endereço MAC ............................................................................... 75

6.3.2 Recuperação do nome do equipamento..................................................................... 75

6.3.3 Montagem do Layout................................................................................................ 76

6.4 TRABALHOS FUTUROS ........................................................... 76

7 Referências bibliográficas ............................................................. 77

8 ANEXOS ......................................................................................... 79

8.1 DIAGRAMA DE CLASSES ........................................................ 79

8.2 USE CASE .................................................................................... 80

8.2.1 UC01 – Busca dos Equipamentos ............................................................................. 80

8.2.2 UC02 – Desenho dos Equipamentos ......................................................................... 82

8.3 DIAGRAMA DE SEQUÊNCIA .................................................. 83

8.3.1 UC01 – Busca dos Equipamentos ............................................................................. 83

11

1 INTRODUÇÃO

1.1 APRESENTAÇÃO

Atualmente, as redes de computadores chegam a ser formadas por milhares de computadores.

Para o administrador de uma dessas redes, se o projeto desta rede não foi documentado, tornase difícil conhecê-la e administrá-la, o que se torna ainda mais complicado se o administrador

juntou-se à organização depois da implantação da mesma, ficando sem conseguir tomar uma

decisão até conseguir conhecê-la por completo.

Ocorrem situações em que os sistemas sequer possuem um mínimo de documentação,

necessária para organizar um plano de ação ou o troubleshooting (resolução de

problemas) da rede propriamente dito. Consequentemente, o tempo para identificar e

resolver problemas torna-se consideravelmente maior. Em redes pequenas este fato

não chega a ser um problema "fora de controle", mas em redes grandes não haver uma

documentação adequada prejudica bastante e demanda um tempo suficiente para

causar grandes prejuízos (ETPC, 2005, pg1).

Para o mapeamento da topologia desta rede, o administrador tem algumas opções, entre elas:

percorrer fisicamente o seu cabeamento ou utilizar um software para mapeá-la logicamente

demonstrando assim suas interconexões.

Este mapeamento da topologia física pode ajudar em muito na tomada de decisões sobre que

ações um administrador deve tomar para resolver determinado tipo de problema, como por

exemplo a perda de conexão de um setor ou apenas alguns equipamentos.

12

1.2 PROBLEMA

A má documentação de uma rede causa uma série de dificuldades ao seu administrador, como

por exemplo, a dificuldade em identificar rapidamente problemas que venham a surgir, seja da

simples perda de conexão de uma impressora de rede ou a total paralisação da rede.

Neste caso, “A documentação atualizada fornece informações a respeito de como a rede deve

ser e de como deve operar, além de onde encontrar recursos caso surjam problemas”

(GIUNGI, 1998, p. 128).

As ferramentas de gerência nos ajudam a detectar problemas quando eles ocorrem, ou

antes mesmo de ocorrerem. Gerenciar uma rede sem o auxílio de instrumentação

adequada é uma tarefa bastante árdua e que muito provavelmente não oferecerá uma

boa qualidade de gerência. Gerenciar uma rede sem ferramenta alguma, ou com

ferramentas inadequadas – que, por exemplo, não nos dêem uma boa visão dos

principais elementos da rede – é o mesmo que ir para a guerra cego e sem armas

(LOPES, SAUVÉ, NICOLLETTI, 2003, p. 10).

Segundo Pinheiro (2003, p. 1), “... um projeto com uma documentação com poucos detalhes

[...] e que sua implantação não foi feita por pessoal qualificado, estará sujeita a problemas

difícil localização e solução, criando dificuldades para o gerenciamento”.

Além de dificultar a identificação de um problema, redes de computadores mal documentadas

podem vir a ter pontos problemáticos, prejudicando assim o seu desempenho e confiabilidade,

o que na maioria das vezes passa despercebido por não se possuir um correto mapeamento da

rede.

1.3 OBJETIVOS

1.3.1 Objetivo geral

O objetivo geral deste trabalho é implementar uma ferramenta que pesquisará uma rede de

computadores e apresentará de forma gráfica a sua topologia, identificando, quando possível,

os equipamentos que a formam.

1.3.2 Objetivos específicos

1) Construir um protótipo que possibilite ao usuário a montar graficamente uma topologia de

uma rede qualquer;

13

2) Pesquisar uma rede para o seu reconhecimento e apresentação gráfica do seu layout;

3) Identificar os equipamentos de uma rede utilizando um protocolo de gerenciamento;

1.3.3 Escopo e Delimitação

Este trabalho não tem como objetivo implementar uma ferramenta de gerenciamento de redes.

O objetivo é implementar uma ferramenta capaz de gerar o diagrama das conexões dos

equipamentos de uma rede local e identificá-los demonstrando algumas características como o

nome do equipamento, o endereço IP e o endereço MAC.

A ferramenta somente percorrerá a sub-rede onde está sendo executado o aplicativo, não

percorrendo sub-redes diferentes.

1.4 RESULTADOS ESPERADOS

Ao final do projeto, prover uma ferramenta que habilite ao administrador desenhar uma

topologia de uma rede, mesmo não estando conectado em uma. Também será possível que a

ferramenta percorra uma rede local e gere graficamente a sua topologia, identificando os

equipamentos conectados nela.

1.5 JUSTIFICATIVA

O gerenciamento de redes de computadores é uma atividade que envolve um grande número

de tecnologias oferecidas por diferentes produtos. Produtos estes, na sua grande maioria com

um alto custo de aquisição/implantação.

Sendo assim, na maioria das vezes os administradores utilizam produtos de utilização livre,

denominados freeware, sem custo de aquisição, mas que não incluem alguns recursos e

características que um programa pago possui.

“Quando não estamos bem instrumentados, não somos capazes de descobrir problemas e por

conseqüência, não seremos capazes de solucioná-los.” (LOPES, SAUVÉ, NICOLLETTI,

2003, p. 10).

Segundo Pinheiro (2003, p.1) o documento mais importante é o desenho esquemático que

especifica a rota dos cabos e o mapa da alocação dos equipamentos na rede.

14

Este trabalho visa estudar uma pequena parcela do gerenciamento de redes de computadores:

o mapeamento e a identificação dos componentes de uma rede, sendo eles switches

,roteadores, impressoras, entre outros.

1.6 ASPECTOS METODOLÓGICOS

Para o cumprimento dos objetivos propostos será feito um levantamento bibliográfico, com o

propósito de pesquisar livros, artigos e materiais na internet para a fundamentação teórica. A

partir do levantamento será feita a revisão bibliográfica, onde será utilizado o levantamento

realizado na etapa anterior. Após o término da revisão bibliográfica, serão comparadas

algumas ferramentas com o objetivo de levantar suas carências, vantagens e desvantagens.

1.7 ESTRUTURA DO TRABALHO

Este trabalho está estruturado na seguinte forma:

O Capítulo 1 é descrito a introdução do trabalho, sendo demonstrado o problema, a proposta

do trabalho e a justificativa do mesmo.

No capítulo 2 é feita uma abordagem sobre rede de computadores, onde será descrito algumas

topologias de rede, uma rápida passagem sobre ethernet e alguns protocolos utilizados.

No capitulo 3 é dado uma introdução sobre gerência de rede, descrevendo os modelos Internet

e OSI e também dando uma breve introdução sobre SNMP.

No capítulo 4 é feito uma análise de ferramentas existentes no mercado, sendo analisados

itens como a geração do layout da rede, os métodos de descobrimento da rede e a precisão na

descoberta dos equipamentos.

No capítulo 5 é feita uma descrição do sistema demonstrando quais os passos são seguidos

para percorrer e descobrir os equipamentos da rede.

No capítulo 6 é apresentado a conclusão do trabalho, juntamente com a avaliação da

ferramenta desenvolvida, utilizando os critérios utilizados no capítulo 4 e é feita uma

comparação da ferramenta desenvolvida com as ferramentas analisadas anteriormente.

15

1.8 CRONOGRAMA

Mês/Ano

Etapas

1 – Revisão Bibliográfica

Fev /05

Mar/05

Abr/05

Mai/05

Jun /05

X

X

X

X

X

Out/05

Nov/05

3 – Construção do Ambiente

4 – Construção da Pesquisa

na rede

5

–

Identificação

dos

Equipamentos

Mês/Ano

Etapas

Jul/05

1 – Revisão Bibliográfica

2 – Construção do Ambiente

3 – Construção da Pesquisa

Ago/05

Set/05

X

X

X

X

X

na rede

4

–

Identificação

dos

X

X

Equipamentos

1. Revisão Bibliográfica

Será realizada uma revisão bibliográfica dos conceitos de redes de computadores. Abordagens

e pesquisas já realizadas serão revistas como técnicas e protocolos de monitoramento de redes

já utilizadas para a sua elaboração.

16

2. Construção do Ambiente

Nessa etapa será construído o ambiente gráfico da ferramenta que permitirá a criação do

layout de uma rede, atendendo o objetivo 1.

3. Construção da Pesquisa na rede

Nessa etapa será implementado a função que irá percorrer a rede e buscar os equipamentos

nela conectados, atendendo o objetivo 2.

4. Identificação dos Equipamentos

Nessa etapa será implementado a função que irá reconhecer os equipamentos e identificá-los

no layout, atendendo o objetivo 3.

17

2 REDE DE COMPUTADORES

Uma rede de computadores são dois ou mais computadores interligados que trocam

informações entre si.

Segundo Tanenbaum (1999, p. 2) “... vamos usar o termo ‘rede de computadores’ quando

quisermos falar de um conjunto de computadores autônomos interconectados. Dois

computadores estão interconectados quando podem trocar informações”.

2.1 CLASSIFICAÇÃO DE REDE

2.1.1 Local Area Network (LAN)

As LANs, também conhecidas como redes locais, são redes que interligam equipamentos em

um prédio ou campus e possuem extensão de até no máximo alguns quilômetros. Elas se

diferem dos outros tipos de rede devidos a algumas características, como por exemplo,

tamanho, tecnologia de transmissão, topologia, baixa latência e baixa taxa de erros.

Segundo Dantas (2002, p. 145) “uma rede local é uma facilidade de comunicação que provê

uma conexão de alta velocidade entre processadores, periféricos, terminais e dispositivos de

comunicação de uma forma geral em um único prédio (ou campus)”.

Segundo Starlin (1998, p. 27) “O IEEE define uma rede local como um sistema de

comunicação de dados que permite um numero de dispositivos independentes se

comunique diretamente um com o outro, dentro de uma área geográfica com tamanho

moderado e através de um canal de comunicações de taxas de dados razoáveis”.

•

Tecnologia de Transmissão

Existem dois modos de interconexão entre computadores em LANs, a abordagem multiponto

ponto-a-ponto. Na abordagem multiponto, os computadores estão conectados a um meio,

18

onde todos utilizam esse meio para se comunicar. Na abordagem ponto-a-ponto, cada

computador está conectado a outro diretamente, onde a comunicação por aquele meio só é

feita pelos dois computadores interconectados.

Figura 1- Abordagem multiponto e ponto-a-ponto. Retirado de Dantas (2002, p. 149)

•

Topologias de Rede

Barra: usa um único segmento de barramento aos quais todos os equipamentos se conectam

diretamente a ele.

Zacker e Doyle (1998, p. 20) definem que “nada mais é do que um único cabo longo com

pontas desconectadas ao qual todos os computadores da rede estão conectados”.

Traz algumas vantagens como: simples instalação, relativamente pouca manutenção, menor

cabeamento comparados a outras topologias, mais fácil de aumentar o tamanho da rede

(usando repetidores de sinal) e um baixo custo.

Dantas (2002, p.152) cita que como desvantagem desta topologia, na medida em o tamanho

da rede vai aumentando pode proporcionar o aumento de colisões e aumento da taxa de erros.

19

Outra desvantagem é que “Como qualquer circuito ligado em série, a topologia em

barramento é inerentemente não-confiável, uma vez que qualquer interrupção no cabo acaba

gerando uma interrupção de serviços em todas as estações” (ZACKER; DOYLE, 1998, p. 20).

Figura 2 - Topologia em barra

Topologia em anel: Esta topologia conecta um equipamento ao próximo e o último ao

primeiro. Isso cria um anel físico do cabo.

“Na topologia em anel, cada computador, obedecendo a um determinado sentido, é conectado

a um computador vizinho. Por sua vez o segundo computador é conectado a um vizinho e

assim por diante formando um anel. O último computador se interliga ao primeiro fechando o

círculo do anel” (DANTAS, 2002, p.153).

Mas esta topologia possui uma grande desvantagem, pois quando um computador da rede

falha, toda a rede está comprometida. Também há a necessidade de parar toda a rede para a

manutenção, adição ou remoção de equipamentos da mesma. (DANTAS, 2002, p.153)

20

Figura 3 - Topologia em anel

Topologia em estrela: Esta topologia conecta todos os cabos ao ponto central de concentração.

Esse ponto é normalmente um hub ou switch.

“A topologia em estrela é a ligação de todos os computadores a um equipamento central numa

forma de ligação dupla ponto-a-ponto. Este equipamento central é conhecido como

concentrador (hub)” (DANTAS, 2002, p.150).

Segundo Dantas (2002, p. 151), pode-se implementar a comunicação entre os computadores

de duas formas, por difusão (broadcast), onde a mensagem enviada ao concentrador é

espalhada para todos os computadores, ou comutada (switched), que direciona a mensagem

diretamente para o computador destinatário.

Dantas (2002, p.151) ainda define que em relação ao tratamento de sinal, os concentradores

podem ser classificados como ativos, onde o sinal que chega é regenerado antes de ser

repassados, ou passivos, que não no nível de sinal.

Possui algumas vantagens como a facilidade de instalação, manutenção, reconfiguração,

facilidade de gerenciamento e a possibilidade de expansão através da adição de novos

concentradores. Ao contrário da topologia em anel, a falha de um dos equipamentos não

21

atrapalha no desempenho da rede e é possível retirar um computador da rede sem ter que

paralisar a mesma. (DANTAS, 2002, p. 151)

“Se há uma desvantagem da topologia em estrela, trata-se do custo adicional imposto pela

compra de um ou mais hubs. Entretanto, normalmente esta despesa é compensada pela maior

facilidade de instalação do cabo de par trançado e pelo menor custo em relação ao cabo

coaxial” (ZACKER; DOYLE, 1998, p. 21).

“Mais recentemente, a topologia estrela voltou a ser bastante utilizada nas LANs

através de dispositivos concentrados. Estes equipamentos utilizados nessa topologia

tem características de altas taxas de transferência e confiabilidade aliadas aos baixos

índices de erro, que representam um fator diferencial do uso da topologia estrela. [..]

Mesmo a tecnologia Ethernet está hoje baseada na topologia física estrela, embora a

topologia lógica continue funcionando como uma barra” (DANTAS, 2002, p.151).

Mas, como desvantagem, se um concentrador falhar, todos os equipamentos conectados nele

estarão fora da rede. Outra desvantagem é o custo elevado em comparação com outras

tecnologias, e em caso de uma rede muito grande, há necessidade de vários concentradores

para redirecionamento de mensagens (DANTAS, 2002, p. 151).

Figura 4 - Topologia em estrela

22

2.1.2 Metropolitan Area Network (MAN)

Também conhecida como redes metropolitanas, uma MAN tem o objetivo de ligar duas ou

mais redes numa área maior que alguns quilômetros, interconectando dois escritórios numa

mesma cidade, por exemplo.

Segundo Dantas (2002, p. 200) As redes metropolitanas podem ser entendidas como aquelas

redes que provêm à ligação das redes locais em uma área metropolitana, oferecendo serviços

tais como interligação de centrais telefônicas e transmissão de dados e voz.

Figura 5 - Exemplo de MAN. Retirado Dantas (2002, p. 201)

A principal razão para se tratar as redes metropolitanas como uma categoria especial é que

elas têm e utilizam um padrão especial, chamado DQDB (Distributed Queue Dual Bus), que

consiste em dois barramentos aos quais todos os computadores se conectam.

(TANEMBAUM, 1996, pg.12)

“Um aspecto fundamental de uma MAN é que há um meio de difusão aos quais todos os

computadores são conectados. Comparado com os outros tipos de redes, esse projeto é

extremamente simples.” (TANEMBAUM, 1996, pg.12)

23

2.1.3 Wide Area Network (WAN)

Também conhecida como rede geograficamente distribuída, essa rede é utilizada para atender

uma área maior que uma cidade. Ela possui uma taxa de transmissão menor quanto

comparada com uma LAN e também apresenta mais erros.

“Quando as distâncias envolvidas na interligação dos computadores são superiores a uma área

metropolitana, podendo ser a dispersão geográfica tão grande quanto à distância entre

continentes, a abordagem correta é a rede geograficamente distribuída.” (DANTAS, 2002, p.

206).

“Uma rede geograficamente distribuída, ou WAN, abrange uma ampla área geográfica, com

freqüência um país ou continente.” (TANEMBAUM, 1998, p. 12).

Atualmente a diferença entre LAN e WAN é menos evidente, pois as novas tecnologias

podem tornar algumas WANs tão rápidas quanto as LANs. (ZACKER; DOYLE, 1998, p. 91).

2.2 ETHERNET

A ethernet é uma tecnologia de enlace para redes locais que utiliza o protocolo CSMA/CD.

Este protocolo tem como características: a detecção de erros é feita durante a transmissão;

enquanto a transmissão ocorre, o computador fica ouvindo o meio o tempo todo. Caso uma

colisão ocorrer, a transmissão é abortada; Após a detecção da colisão, o computador aguarda

por um tempo para uma nova tentativa de transmissão; e os quadros devem ter um tamanho

mínimo para que todos os computadores possam detectar a colisão. Esta tecnologia de enlace

utiliza a tecnologia de transmissão multiponto, ou seja, é uma rede onde vários computadores

utilizam a mesma enlace física para a transmissão dos dados.

Para realizar a transmissão, os computadores com placa ethernet primeiro detectam se o meio

onde será feita a transmissão está livre. Segundo Arnett (1997, p. 38), este método costuma

ser descrito como “ouvir antes de se comunicar”. Se for detectado que o meio está ocupado, a

transmissão não é feita, e após um determinado período é feito mais uma tentativa de

transmissão. Caso fosse feita a transmissão dos dados com o canal ocupado, é causada uma

colisão.

24

Arnett (ARNETT, 1997,39) também fala que quando ocorre uma colisão, as estações

envolvidas abortam a transmissão e elas aguardam um tempo aleatório para a retransmissão,

sendo que assim são reduzidas as chances de uma nova colisão. Esta redução de chance de

colisão é devido a um algoritmo chamado de backoff, que determina um atraso de modo que

diferentes estações tenham que esperar tempos diferentes antes que nova tentativa de

transmissão seja feita.

Inicialmente, quando a ethernet foi criada, ela atingia velocidades de até 3 Mbps

(DANTAS, 2002, 158). Quando ela foi padronizada, ela atingia a velocidade de até

10 Mbps, podendo ter um cabeamento de até 2500 metros, sendo que cada cabo

possui no máximo 500 metros (DANTAS, 2002, 165).

Mais tarde foi apresentado um novo padrão, chamado 100BASET, também chamado de Fast

Ethernet, que atingia velocidade de transmissão de até 100 Mbps. Esse padrão surgiu através

de pesquisas, devido à necessidade de uma maior taxa de rendimento da rede. Esta

necessidade veio à medida que os aplicativos e os tipos de dados se tornaram cada vez

maiores e com mais demandas.

Com a criação desse padrão, surgiram três especificações, conhecidas como 100BASET4,

100BASETX e 100BASEFX. Elas utilizam o CSMA/CD como protocolo de acesso ao meio e

são compatíveis com as placas de rede antigas de 10 Mbps, pois utilizam a função dupla de

velocidade de 10 e 100 Mbps.

•

100BASET4

Dantas (2002, 174) define que “a especificação 100BASET4 representa uma rede 100 Mbps,

CSMA/CD, que opera sobre quatro pares da categoria 3, 4 e 5 de cabos de pares trançados

sem blindagem (UTP) ou com blindagem (STP)”.

Esse padrão é bastante similar ao 10BASET, pois é baseada num concentrador ou hub. A

diferença está na melhor detecção de colisões ocasionadas pela redução da área de rede para

250 metros e distância entre os nós para até 100 metros. (DANTAS, 2002, p. 174).

25

•

100BASETX

Dantas (2002, 176) define que “a especificação 100BASETX representa uma rede 100 Mbps,

CSMA/CD, que opera sobre dois pares da categoria 5 de cabos de pares trançados sem

blindagem (UTP)”.

Dantas (2002, 176) fala que a diferença entre essa especificação e o padrão 100BASET4 é a

freqüência do clock utilizado (125 MHz no 100BASETX e 25 MHz no 100BASET4) e a

codificação utilizada (4B5B no 100BASETX e 8B6T MHz no 100BASET4)

•

100BASEFX

Dantas (2002, 176) define que “a especificação 100BASET4 representa uma rede 100 Mbps,

CSMA/CD, que opera sobre fibra multimodo”. Também define que neste padrão, o

comprimento máximo entre nós é de 412 metros e que utiliza a mesma codificação que o

padrão 100BASETX.

A pouco tempo foi padronizado pelo IEEE uma nova versão do ethernet, chamado de gigabit

ethernet. Esse padrão atinge velocidades de até 1 Gbps e utiliza além de cabo par trançado,

fibra ótica e cabos de cobre para a conexão entre os equipamentos.

2.3 EQUIPAMENTOS DE REDE

2.3.1 Hub

Os hubs são dispositivos para redes locais (LANs) que trabalham na camada física, pois eles

somente repassam os dados que chegam a ele para todas as portas. Eles utilizam a topologia

em barra internamente, mas podem trabalhar nas outras topologias. Um exemplo disso seria

na topologia em estrela, onde o hub funciona como peça central, retransmitindo as

informações recebidas pelos outros equipamentos.

Existem diferentes classificações de hubs. Pode-se classificar primeiramente se são hubs

ativos ou passivos. São ativos quando reforçam o sinal que recebem, permitindo que a

extensão dos cabos aumente. Já os passivos somente repassam os sinais, não permitindo a

extensão dos cabos.

26

Outra classificação seria se são hubs inteligentes ou burros. Os hubs inteligentes permitem

algum tipo de gerenciamento por software para detectar e isolar problemas na rede

(ZACKER; DOYLE, 1998, p. 496). Já os hubs burros somente repassam os dados que

recebem, não permitindo nenhum tipo de gerenciamento.

2.3.2 Switch

Em primeira vista, os switches se parecem muito com os hubs. Ele foi projetado para atender

à demanda por maior largura de banda em redes ethernet. Ambos possuem a função de

concentração, ou seja, permitem que vários dispositivos se conectem a um ponto na rede. Mas

ao contrário do hub, os switches podem segmentar uma rede sem agregar latência, dividindo a

rede em vários segmentos de um único nó, de forma que o tráfego dentro de cada nó flua à

velocidade máxima permitida pela porta. Ele trabalha na camada de enlace, ou seja, eles

processam as informações que chegam analisando o endereço MAC e repassam elas somente

para o destinatário correto. Pode-se dizer que o switch cria uma espécie de canal de

comunicação exclusiva entre origem e o destino.

Com isso é possível mais de um

equipamento transmitam informações ao mesmo tempo, aumentando a vazão de mensagens

na rede aproveitando melhor o canal e diminuindo o número de colisões.

Mas essa característica não impede que duas ou mais máquinas tentem transmitir informações

para o mesmo destino. Quando essa colisão ocorre, o switch guarda a informação que chegou

em um buffer até a máquina destino estar livre p/ receber esses dados.

2.3.3 Roteador

O roteadores trabalham na camada de redes. A diferença entre switch e roteador é porque os

roteadores são responsáveis por interligar redes distintas, ou seja, conseguem trocar

informações entre sub-redes diferentes, mesmo que essas utilizem protocolos de rede que não

possam ser roteáveis.

“Os roteadores operam na camada de rede do modelo OSI. Cada rede individual em um

ambiente roteado é identificado com um endereço de rede exclusivo.” (ZACKER; DOYLE,

1998, p. 29).

27

Quando um roteador recebe um pacote, ele analisa o endereço destino e envia para o mesmo

caso esteja na mesma rede. Se o destino estiver em outra rede, o roteador cria um novo

cabeçalho para que este pacote possa ser entregue na sub-rede diferente.

“Um roteador não modifica as informações de endereçamento de rede no pacote; cada

roteador em uma rede interconectada apenas precisa conhecer o endereço da rede de destino

para encaminhar o pacote” (ZACKER; DOYLE, 1998, p. 29).

2.4 ARQUITETURA TCP/IP

A arquitetura de protocolos TCP/IP veio da necessidade de interoperar diversos computadores

com ambientes de softwares e hardwares diferentes.

Esta arquitetura compreende diversos protocolos distribuídos em quatro camadas: Camada de

Aplicação, Camada de Transporte, Camada de Inter-Rede e Subcamada de acesso ao meio

(figura 6).

Figura 6 – Arquitetura Transmission Control Protocol/Internet Protocol (TCP/IP). (DANTAS, 2002, 119)

2.4.1 Camada de Aplicação

A Camada de Aplicação é caracterizada por protocolos que solicitam à camada de transporte

os serviços orientados, utilizando o TCP que prove suporte às aplicações de maneira

confiável; e não-orientados a conexão, utilizando o UDP (DANTAS, 2002, p. 119). São

exemplos de protocolos que utilizam os serviços do protocolo TCP: FTP, HTTP, SMTP e

Telnet; e exemplos de protocolos que utilizam os serviços do protocolo UDP: SNMP,

BOOTP, DHCP e NSF.

28

2.4.2 Camada de Transporte

A camada de Transporte da arquitetura TCP/IP é composta por dois protocolos, o TCP e o

UDP.

•

Protocolo TCP

O protocolo TCP, também conhecido como Transmission Control Protocol ou Protocolo de

Controle de Transmissão, é um protocolo que permite ao usuário uma comunicação confiável

de transferência de dados entre aplicações. Para garantir a segurança dessa comunicação, o

protocolo oferece ao usuário serviços de identificação dos pacotes, correção numa eventual

perda de pacotes e garantia da seqüência de entrega dos pacotes. Ele é utilizado em

aplicativos e protocolos que fazem e troca de dados como FTP, Telnet e SMTP.

O protocolo de controle de transmissão (TCP) é pretendido para o uso como um protocolo de

confiança do host-à-host entre hosts em redes de comunicação com troca de pacotes entre

computadores, e em sistemas interconectados de tais redes (RFC 793, 1981, p. 1).

Tanenbaum (1997, p. 41) define que “o TCP é um protocolo confiável orientado à conexão

que permite uma entrega segura sem erros de um fluxo de bytes originados de uma

determinada máquina em qualquer lugar da inter-rede”.

Segundo Arnett (1997, p. 71), o TCP é um protocolo orientado por fluxo. Os usuários desse

tipo de protocolo não precisam se preocupar com o tamanho máximo da transmissão, pois ele

quebra a mensagem em partes menores, retransmite as partes perdidas, reordena os dados

entregues fora de ordem e descarta as partes resultantes de erros de transmissões.

Arnett (1997, p. 72), cita que o TCP é um protocolo confiável. Mas devido a essa

confiabilidade, ele causa um overhead maior se comparado ao UDP.

“Devido as condições para as quais o protocolo TCP foi projetado, este foi idealizado

como um protocolo robusto; em outras palavras, um protocolo fim-a-fim que deveria

fornecer um padrão de qualidade nas aplicações. Por essas razões, o TCP tem

algumas deficiências quando utilizado em redes com boa infra-estrutura para a

transmissão e baixíssima ocorrência de erros.”(DANTAS, 2002, p.247).

29

Dantas (2002, p. 125) cita que “o TCP é conhecido por ser um protocolo pessimista, uma vez

eu o mesmo acredita que no envio dos segmentos sempre irão ocorrer perdas e que os pacotes

vão chegar fora de ordem”.

Por causa dessa abordagem, o TCP adota uma política Go-Back-n. Nesta política, quando um

pacote n de uma janela de transmissão é perdido, todos os pacotes de n até o final da janela

deverão ser retransmitidos. (DANTAS, 2002, p.125).

•

Protocolo UDP

Diferentemente do protocolo TCP, o protocolo UDP, também conhecido como User

Datagram Protocol, se preocupa mais em enviar uma mensagem para o destino, não se

preocupando em garantir que a mensagem foi entregue corretamente, ou seja, é um protocolo

não-orientado à conexão e não confiável.

“O protocolo UDP é conhecido por sua característica de ser um protocolo otimista.

Entendamos como protocolo otimista aquele que efetua o envio de todos os seus pacotes,

acreditando que estes vão chegar sem problemas e em seqüência no destinatário” (DANTAS,

2002, p.126).

Segundo Tanenbaum (1997, p. 41) “é um protocolo sem conexão não confiável para

aplicações que não necessitam nem de controle de fluxo, nem da manutenção da

seqüência das mensagens enviadas. Ele é amplamente utilizado em aplicações onde a

entrega imediata é mais importante do que a entrega precisa, como a transmissão de

dados, de voz ou de vídeo”.

A vantagem oferecida pelo protocolo UDP devido a sua simplicidade é a velocidade de

transferência. Uma vez que o protocolo não fornece confirmações, o número de pacotes

enviados pela rede é menor, tornando a transferência mais rápida. Sendo assim, este protocolo

é utilizado por alguns aplicativos e outros protocolos, como o NFS, RIP, TFTP e SNMP.

Segundo Arnett (1997, p. 72), apesar de o protocolo não garantir a transmissão confiável de

dados, ele não impossibilita que a aplicação que esteja o utilizando faça o controle de fluxo ou

de erros.

“O UDP é um protocolo não-orientado à conexão e serve como suporte para protocolos de

aplicações que cuidam da confiabilidade fim-a-fim” (DANTAS, 2002, p.126).

30

2.4.3 Camada de Inter-Rede

A camada de inter-rede fornece o serviço de entrega de datagramas UDP ou pacotes TCP

entre uma máquina origem e uma máquina destino. Como oferece um serviço não orientado a

conexão, diz-se que a camada inter-rede oferece um serviço baseado em datagrama. A camada

de Inter-Rede é composta pelos protocolos IP, ICMP, IGMP, ARP e RARP.

•

Protocolo IP

O Protocolo IP é responsável pela comunicação entre máquinas em uma estrutura de rede

TCP/IP. Ele provê a capacidade de comunicação entre cada elemento componente da rede

para permitir o transporte de uma mensagem de uma origem até o destino. O protocolo IP

provê um serviço sem conexão e não-confiável entre máquinas em uma estrutura de rede.

Qualquer tipo de serviço com estas características deve ser fornecido pelos protocolos de

níveis superiores.

As funções mais importantes realizadas pelo protocolo IP são a atribuição de um esquema de

endereçamento independente do endereçamento da rede utilizada abaixo e independente da

própria topologia da rede utilizada, além da capacidade de rotear e tomar decisões de

roteamento para o transporte das mensagens entre os elementos que interligam as redes.

•

Protocolo ICMP

O protocolo ICMP, também conhecido como Internet Control Message Protocol, é um

protocolo que tem como objetivo prover mensagens de controle nas comunicações entre nós

num ambiente de rede. Ele permite informar se um nó destino está ativo ou se está inatingível

(DANTAS, 2002, p.132).

O protocolo ICMP é um protocolo auxiliar ao IP, que carrega informações de controle e

diagnóstico, informando falhas como tempo de vida do pacote IP expirou, erros de

fragmentação, roteadores intermediários congestionados e outros. Uma mensagem ICMP é

encapsulada no protocolo IP, mas, apesar disso, o protocolo ICMP não é considerado um

protocolo de nível mais alto.

O ICMP provê mensagens de controle, como por exemplo: a máquina está ativa, destinatário

não atingível, tempo excedido pelo datagrama e problema de parâmetro no datagrama.

(DANTAS, 2002, p. 132). Além dessas funções, o ICMP também oferece redirecionamento

de rotas, ou seja, caso uma estação adiante um pacote para o roteador, o mesmo responde para

31

a máquina que o solicitou a rota mais curta para se chegar a máquina destino (ARNETT,

1997, p. 138).

Sua implementação mais atual (RFC 1256) contém a característica de descoberta de roteador,

que significa uma maneira de encontrar roteadores vizinhos através de um pedido para que os

outros roteadores se identifiquem. (ARNETT, 1997, p. 138).

O objetivo desta função é evitar a necessidade de se configurar manualmente todas as

estações da rede com a rota default e permitir que uma estação conheça outros roteadores

além do default que possam rotear no caso de falha do principal.

2.4.4 Subcamada de acesso ao meio

A subcamada de acesso ao meio fornece o serviço de entrega de dados entre máquinas

diretamente conectadas entre si. As funções da camada interface de rede são: receber

datagramas IP da camada inter-rede e transmiti-los através da tecnologia de rede física

disponível; fazer o encapsulamento de datagramas IP em quadros da rede física disponível,

utilizando a fragmentação se necessário; fazer o mapeamento de endereços lógicos em

endereços físicos de equipamentos na rede.

2.5 VLAN

As VLANs tem o propósito de separar logicamente uma LAN em diferentes domínios. Por se

tratar de uma separação lógica, as estações não precisam estar fisicamente no mesmo local,

nem mesmo conectadas ao mesmo switch, possibilitando assim usuários de diferentes andares

de um prédio, ou mesmo de diferentes prédios, pertencerem a uma mesma LAN.

Segundo Dantas (2002, p.179) “VLAN é uma facilidade de operação numa rede

comutada. Esta facilidade permite que o administrador da rede configure a mesma

como uma única entidade interligada. Todavia, é assegurado aos usuários a

conectividade e privacidade que são esperadas como se existissem múltiplas redes

separadas.”

32

2.6 CONSIDERAÇÕES FINAIS

Como a área de redes de computadores é um tópico bastante extenso, este trabalho discutiu e

detalhou apenas os tópicos referentes a rede de computadores, portanto os conceitos

apresentados são básicos e utilizados na grande maioria das redes de computadores.

As organizações utilizam as redes para o compartilhamento recursos e serviços, sejam estes

eles internos ao local onde a empresa se encontra (LAN), tanto quanto aos locais externos,

podendo ser edifícios distantes ou cidades diferentes (MAN) ou então um país diferente

(WAN). Para compartilhar esses recursos e serviços são utilizados equipamentos como

switches e roteadores. Com o surgimento de várias empresas e o desenvolvimento de uma

imensa gama de equipamentos de redes, na maioria das vezes com formas distintas de

gerenciamento, havia uma incompatibilidade entre equipamentos de diferentes empresas.

Para resolver essa incompatibilidade, foram propostos protocolos padrões que rapidamente

foram adotados pela maioria dos fabricantes. Os protocolos foram projetados para que as

diversas funções de gerenciamento de redes fossem compatibilizadas, deixando assim a rede o

mais transparente o possível, minimizando o trabalho dos administradores de rede.

33

3 GERENCIAMENTO DE REDES

“O gerenciamento de redes pode ser entendido como o processo de controlar uma rede de

computadores de tal modo que seja possível maximizar sua eficiência e produtividade.”

(MENEZES; SILVA, 1998, p.2)

É necessário gerenciar uma rede de computadores para garantir aos usuários a disponibilidade

de serviços a um nível de desempenho aceitável. Mas na medida em que uma rede cresce, a

complexidade de gerenciamento da mesma também aumenta, tornando-se um serviço

indispensável.

Também é necessário gerenciar uma rede para monitorar o uso de seus recursos, como por

exemplo, o tráfego de informação dentro de uma rede. Caso seja percebido que há um fluxo

muito grande de pacotes e que isto pode causar um gargalo em aplicativos que necessitem de

banda de transmissão, com o gerenciamento é possível determinar prioridades para os tipos de

pacotes que trafegam na rede.

3.1 MODELOS DE GERENCIAMENTO

3.1.1 Gerenciamento de redes segundo o modelo Internet

No modelo Internet de gerência é adotado o modelo gerente / agente para implementar as

entidades que vão oferecer facilidades para monitorar, controlar, contabilizar e operar a rede

(gerente) e receber pedidos dos gerentes para ler e escrever nas MIBs.

Segundo Pinheiro (2002, p. 17) “O modelo de gerenciamento Internet adota uma abordagem

gerente/agente onde os agentes mantêm informações sobre recursos e os gerentes requisitam

essas informações aos agentes”.

34

3.1.2 Gerenciamento de redes segundo o modelo OSI

O modelo OSI distingue cinco tipos de classificação para o gerenciamento: gerência de

configuração, gerência de falhas, gerência de segurança, gerência de desempenho e gerência

de contabilização. Este modelo é utilizado pelo protocolo CMIP.

•

Gerenciamento de configuração

A gerência de configuração é responsável pela parte física e lógica dos equipamentos

conectados na rede.

Segundo Pinheiro (2002, p.23), as aplicações de gerenciamento de configuração lidam com a

instalação, modificação e [..] configuração ou opções de hardware e software de rede, além de

manter um inventário e produzir relatórios com base no mesmo.

“O gerenciamento de configuração fornecem subsídios para a preparação, a iniciação,

a partida, a operação contínua e a posterior suspensão dos serviços de interconexão de

sistemas abertos. Para isso, identificam dados, coletando-os e fornecendo-os aos

sistemas. Ela inclui, entre outras, funções para coletar, sob demanda, informações

sobre as condições do ambiente de comunicação de dados, obter avisos relativos a

mudanças significativas na situação do sistema aberto e modificar a configuração do

mesmo”. (BRISA, 1993,p.19)

•

Gerenciamento de falhas

A gerência de falhas tem a responsabilidade de monitorar os estados dos recursos da rede, da

manutenção de cada um dos objetos gerenciados e pelas decisões que devem ser tomadas para

resolver os problemas ocorridos.

Segundo Pinheiro (2002, p.24), os recursos do gerenciamento de falhas mostram

características de erros da rede. Requer constante observação do funcionamento dos

dispositivos de forma que se possa identificar rapidamente o problema e resolvê-lo.

O gerenciamento de falhas abrange a detecção de falhas, assim como o isolamento e a

correção de operações anormais do ambiente OSI. Inclui, entre outras, funções para investigar

a ocorrência, identificar, diagnosticar e corrigir falhas. (BRISA, 1993, p.18)

35

•

Gerenciamento de segurança

O objetivo do gerenciamento de segurança é o de dar auxiliar à aplicação de políticas de

segurança, protegendo o sistema de acessos indevidos de intrusos.

Segundo Pinheiro (2002, p.24), a gerência de segurança controla o acesso aos recursos da rede

através do uso de técnicas de autenticação e políticas de autorização através de uso de

autenticação, criptografia e outros recursos.

“O gerenciamento de segurança dá apoio à aplicação de políticas de segurança. Inclui funções

para criar, controlar e eliminar mecanismos de segurança, distribuir informações relevantes à

segurança, registrar eventos, etc.” (BRISA, 1993, p.19)

•

Gerenciamento de desempenho

Na gerência de desempenho temos a possibilidade de avaliar o comportamento dos recursos

para verificar se este comportamento é eficiente, ou seja, preocupa-se com o desempenho da

rede.

Segundo Pinheiro (2002, p.24), os recursos desse gerenciamento produzem informações sobre

a taxa de utilização da rede, bem como da taxa de erros. Envolve a certificação de que a rede

permaneça descongestionada e acessível para que os usuários possam utilizá-la

eficientemente.

“[...] possibilita a avaliação do comportamento de recursos no ambiente OSI, assim

como o cálculo da eficiência das atividades de comunicação. Inclui, por exemplo,

funções para obter informações estatísticas, manter e examinar histórico de sistemas e

determinar o desempenho de sistemas sob diferentes condições.” (BRISA, 1993, p.19)

•

Gerenciamento de contabilização

A gerência de contabilização provê meios para se medir e coletar informações a respeito da

utilização dos recursos e serviços de uma rede.

Segundo Pinheiro (2002, p.24), essa gerência é responsável pela coleta e processamento dos

dados, registrando os recursos consumidos e medindo o uso dos recursos da rede para

estabelecer métricas, verificar quotas, determinar custos e taxar usuários.

36

“[...] inclui funções para informar aos usuários os custos ou recursos consumidos,

permitir a associação do uso de recursos com escalas de tarifação e possibilitar a

combinação de custos no caso vários recursos serem solicitados para que um dado

objetivo de comunicação seja alcançado.” (BRISA, 1993, p.19)

3.2 SNMP

Este protocolo segue o modelo de gerenciamento internet, onde existe o agente e o gerente.

Eles são responsáveis por coletar e processar as informações da rede sobre erros, problemas,

violação de protocolos, entre outros. (STARLIN, 1998, p.29)

O SNMP é um protocolo de gerência definido a nível de aplicação, é utilizado para

obter informações de servidores SNMP - agentes espalhados em uma rede baseada na

pilha de protocolos TCP/IP. Os dados são obtidos através de requisições de um

gerente a um ou mais agentes utilizando os serviços do protocolo de transporte UDP User Datagram Protocol para enviar e receber suas mensagens através da rede.

Dentre as variáveis que podem ser requisitadas utilizaremos as MIBs podendo fazer

parte da MIB II, da experimental ou da privada. (DIAZ; JR, 2002, p.8)

Diaz e Jr (2002, p.8) também definem que “o funcionamento do SNMP é baseado em dois

dispositivos: o agente e o gerente. Cada máquina gerenciada é vista como um conjunto de

variáveis que representam informações referentes ao seu estado atual, estas informações ficam

disponíveis ao gerente através de consulta e podem ser alteradas por ele. Cada máquina

gerenciada pelo SNMP deve possuir um agente e uma base de informações MIB.”

3.2.1 Agentes

“Um agente de gerenciamento é uma peça específica de software que contém informações

sobre um dispositivo específico e/ou o seu ambiente. Quando um agente é instalado em um

dispositivo, o tal dispositivo é referido como gerenciado.” (ARNETT, 1997, p.176)

O agente é responsável por pegar as informações sobre o estado do dispositivo, pela adição e

remoção de entradas de rede, como a tabela de rotas e avisar ao gerente que determinado tipo

de alarme está ocorrendo no dispositivo.

É um processo executado na máquina gerenciada responsável pela manutenção das

informações de gerência da máquina. As funções principais de um agente são: atender as

37

requisições enviadas pelo gerente e enviar automaticamente informações de gerenciamento ao

gerente, quando previamente programado. (DIAZ; JR, 2001, p.9)

Ainda segundo Diaz e Jr. (2001, p.9) “O agente utiliza as chamadas de sistema para realizar o

monitoramento das informações da máquina e utiliza as RPC (Remote Procedure Call) para o

controle das informações da máquina.”

3.2.2 MIBs

MIBs são banco de dados que guardam as informações repassadas pelos agentes, podendo ser

o estado atual dos elementos da rede, suas configurações, entre outros.

O MIB é uma árvore hierárquica que contém definições de uma lista-padrão de funções ou

características a serem gerenciadas no dispositivo. Essas funções ou características são

chamadas objetos. Pode-se separar as MIBs em três classificações:

– MIB Padrão: contém um conjunto de objetos bem definidos, conhecidos e aceitos pelos

grupos padrão da Internet. Possui duas versões atualmente, a MIB-I, que possui 114 objetos

divididos em 8 grupos, e a MIB-II, que adicionou dois novos grupos à MIB-I. e aumentando o

número de objetos para 171.

Tabela 1 – Os oito grupos de objetos no MIB-I. (ARNETT, 1997, p.181)

Grupo

Número Objetos Para

sistema

3

O próprio nó gerenciado

interfaces 22

Ligações de rede

at

3

Conversão de endereço IP

ip

33

O Internet Protocol (IP)

icmp

26

O Internet Control Message Protocol

tcp

17

O Transmission Control Protocol

udp

4

O User Datagram Protocol

egp

6

O Exterior Gateway Protocol

38

Tabela 2 - Os dez grupos de objetos do MIB-II. (ARNETT, 1997, p.181)

Grupo

Número Objetos Para

sistema

7

O próprio nó gerenciado

interfaces

23

Ligações de rede

at

3

Conversão de endereço IP

ip

38

O Internet Protocol (IP)

icmp

26

O Internet Control Message Protocol

tcp

19

O Transmission Control Protocol

udp

7

O User Datagram Protocol

egp

18

O Exterior Gateway Protocol

transmissão 0

Tipo específico de interface, como Ethernet,etc.

snmp

Simple Network Management Protocol

30

Arnett cita que existem três diferenças entre a MIB-I e a MIB-II. A primeira seria o grupo at

que só oferecia um mapeamento unidirecional dos endereços de protocolos para os endereços

físicos. Mas alguns protocolos, como o Es-Is exigem mapeamentos bidirecionais, logo será

removido na próxima revisão do MIB.

Outra diferença citada por Arnett é o grupo transmissão foi introduzida ao MIB-II. Ela contém

objetos específicos para cada grupo de interface, como Ethernet, Token Ring, etc.

A terceira diferença foi o acréscimo do grupo SNMP ao MIB-II, contendo objetos sobre o

SNMP, permitindo que as estações de gerenciamento de redes manipulem a porção SNMP

dos agentes.

– MIBs Experimentais: elas contêm MIBs que não estão nos MIBs padrão e que não fazem

parte de MIBs privativos ou de empreendimento, podendo conter informações específicas

sobre outros elementos da rede e gerenciamento de dispositivos que são considerados

importantes. (ARNETT, 1997, p.185).

39

– MIBs Privativos ou de Empreendimento: São MIBs projetadas por empresas individuais

para seus próprios dispositivos de interligação de redes. Para os software de gerenciamento de

redes possam ler essas MIBs privadas, é necessário conhecer os nomes de MIBs Objects para

acessá-los. (ARNETT, 1997, p.185).

3.2.3 Gerentes

“É um programa executado em uma estação servidora que permite a obtenção e o envio de

informações de gerenciamento junto aos dispositivos gerenciados mediante a comunicação

com um ou mais agentes.” (DIAZ; JR., 2001, p.9)

“O gerente fica responsável pelo monitoramento, relatórios e decisões na ocorrência de

problemas enquanto que o agente fica responsável pelas funções de envio e alteração das

informações e também pela notificação da ocorrência de eventos específicos ao gerente”.

(DIAZ; JR., 2001, p.10)

Figura 7 – Relacionamento entre gerente e agente. (DIAZ; JR., 2001, p.10)

3.2.4 Protocolo SNMP

O protocolo possui as funções get, que é utilizada para obter o valor da variável; set, utilizada

para alterar o valor da variável; get-next, utilizada para obter o valor da próxima variável,

sendo que o gerente passa o nome de uma variável e o agente devolve o valor e o nome da

próxima variável; e trap, que é utilizada para notificar um evento. (DIAZ; JR., 2001, p.10)

3.2.5 SNMPv2

SNMPv2 é uma evolução do SNMP. As funções get, get-next e set usadas na primeira versão

são as mesmas usadas na segunda versão. Entretanto, o SNMPv2, acrescenta e melhora

40

algumas operações de protocolo. A operação trap, por exemplo, serve a mesma função que é

usada no SNMPv1, mas utiliza um formato de mensagem diferente e foi projetado para

substituir o trap do SNMPv1.

SNMPv2 também define duas novas operações: GetBulk, usada para recuperar eficientemente

blocos grandes dos dados; e Inform, que autoriza um NMS (Network Management System)

enviar informações de trap para outro NMS e então receber uma resposta. No SNMPv2, se o

agente que responde a operação GetBulk não pode prover os valores para todas as variáveis

em uma lista, ele retorna resultados parciais.

3.2.6 SNMPv3

SNMPv3 adiciona segurança e a capacidade de configuração remota na versão anterior. A

arquitetura SNMPv3 introduz o modelo de segurança baseado em usuário (User-based

Security Model - USM) para segurança de mensagens e o modelo de controle de acesso

baseado a visões (View-based Access Control Model - VACM) para o controle de acesso. A

arquitetura suporta o uso simultâneo de seguranças, controle de acesso e modelos de

processamento de mensagens.

3.3 CONSIDERAÇÕES FINAIS

Conforme visto, a gerência de uma rede de computadores é importante para que os serviços

providos pela rede de uma empresa não sejam interrompidos. Ela possibilita a identificação de

problemas, geração relatórios de uso de recursos da rede, obtém inventário dos equipamentos

que a formam, dentre outras vantagens. Para isso, os administradores de rede usam

aplicativos, serviços e protocolos desenvolvidos para a gerência de redes.

Um exemplo é o protocolo SNMP, o qual provê acesso a informações, configurações e

estatísticas de uso dos equipamentos. Esse protocolo está instalado na grande maioria de

equipamentos de rede gerenciáveis.

41

4 FERRAMENTAS DISPONÍVEIS NO MERCADO

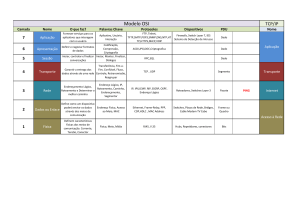

Neste capítulo serão analisadas algumas ferramentas existentes no mercado atualmente. São

elas Fluke LAN MapShot, desenvolvida pela empresa Fluke Corporations, que utiliza como

base o software de desenho da Microsoft, o Visio 2003 Professional; Lansurveyor, produzido

pela Neon Software; WhatsUp Professional 2005, produzido pela empresa IPSwitch e o

Network Supervisor, produzido pela empresa 3COM.

Após a análise será feita uma comparação com os resultados obtidos, baseados em alguns

pontos principais, como os métodos utilizados para o descobrimento da rede, a geração da

topologia da rede, a precisão na identificação dos equipamentos da rede e os recursos

adicionais que as ferramentas oferecem

Segue abaixo o local onde podem ser encontradas as ferramentas:

•

Fluke LAN MapShot: http://www.flukenetworks.com/us/LAN/Monitoring+Analysis+

Diagramming/LAN+MapShot/Overview.htm

•

Lansurveyor: http://www.neon.com/map.shtml

•

IPSwitch

WhatsUp

Professional

2005:

http://www.ipswitch.com/downloads/

index.html

•

3COM Network Supervisor: http://www.3com.com/products/en_US/detail.jsp?tab=

features&pathtype=purchase&sku=3C15100E

42

4.1 MICROSOFT VISIO 2003 PROFESSIONAL + FLUKE LAN

MAPSHOT

A ferramenta Microsoft Visio 2003 é uma ferramenta de desenho que possui vários tipos de

diagramas, entre eles, diagramas para o planejamento de uma sala, diagramas para

planejamento de circuitos elétricos, e diagramas para planejamento de redes de computadores.

A versão 2000 do Visio Enterprise vinha com a capacidade de descobrir a rede, mas foi

descontinuada nas versões posteriores.

Quanto ao diagrama de redes, o Visio possui uma vasta biblioteca de ícones que contém

desenhos, entre eles dos mais variados tipos de dispositivos de rede, como por exemplo,

roteador, modem, mainframe e outros. Apesar da facilidade de desenhar ser muito grande,

esse trabalho é muito demorado e desgastante se for feita o desenho de uma rede grande.

Para descobrir a rede, a empresa Fluke Networks desenvolveu o programa Fluke LAN

MapShot. O programa possui várias opções de mapas, que estão descritos abaixo:

4.1.1 Server Connections

Conforme demonstrado na figura 7, essa opção mostra as conexões entre switches e

servidores da rede. Também mostra em quais portas estão conectados e a quantidade de

equipamentos conectados nos switches.

Switches: 4

Servidores: 2

Roteadores: 1

Impressoras: 5

Hubs gerenciáveis: 1

Outros hubs: 1

Estações: 24

ipufnw01.ipuf.sc.gov.br ipufgeo.ipuf.sc.gov.br

192.168.012.250

192.168.012.242

:1

SW4 :1

:22

SW4

192.168.012.234

SW5

192.168.012.235

SW5 :1

:20

:17

Switches: 1

Impressoras: 1

Estações: 12

Switches: 1

Estações: 15

192.168.012.075

Switches: 1

Impressoras: 1

Estações: 12

SW3 :1

SW3

:21 192.168.012.233

SW2 :1

:24

SW2

192.168.012.232

Figura 8 - Diagrama de conexões de servidores

Switches: 1

Estações: 15

43

4.1.2 Switch (Spanning Tree) Diagram

Mostra as conexões entre os switches (figura 8) mostrando a quantidade de equipamentos

conectados a eles e as portas que os mesmos estão conectados.

SW5

192.168.012.235

Switches: 4

Servidores: 2

Roteadores: 1

Impressoras: 5

Hubs gerenciáveis: 1

Outros hubs: 1

Estações: 24

SW5 :1

:20

192.168.012.075

Switches: 1

Estações: 15

SW4 :1

:22

SW2 :1

:24 :1

SW3

:21

SW4

Switches: 1

192.168.012.234 Impressoras: 1

Estações: 12

SW2

192.168.012.232

SW3

192.168.012.233

Switches: 1

Estações: 15

Switches: 1

Impressoras: 1

Estações: 12

Figura 9 - Diagrama de conexões de switches

4.1.3 Broadcast Domains

Conforme demonstrado no diagrama abaixo (Figura 9), esta opção mostra a rede e os

roteadores conectados a ela.

192.168.012.000

255.255.255.000

router-pri.ipuf.sc.gov.br

255.255.255.255

192.168.012.253

Figura 10 - Diagrama de conexões de redes e roteadores

4.1.4 Key Devices Connections

Essa opção mostra as conexões entre switches, servidores e roteadores (figura 10). Também

mostra em quais portas estão conectados e a quantidade de equipamentos conectados nos

switches.

44

ipufgeo.ipuf.sc.gov.br

ipufnw01.ipuf.sc.gov.br

192.168.012.242

192.168.012.250

router-pri.ipuf.sc.gov.br

255.255.255.255

192.168.012.253

SW4

192.168.012.234

SW4 :1

:22

Switches: 4

Servidores: 2

Roteadores: 1

Impressoras: 5

Hubs gerenciáveis: 1

Outros hubs: 1

Estações: 24

:1

SW2 :1

:24

SW5 :1

:20

:17

:8

Switches: 1

Impressoras: 1

Estações: 12

Switches: 1

Estações: 15

SW2

192.168.012.232

Switches: 1

Estações: 15

SW5

192.168.012.235

SW3 :1

:21

192.168.012.075

SW3

192.168.012.233

Switches: 1

Impressoras: 1

Estações: 12

Figura 11 - Diagrama de conexões de switches, servidores e roteadores

4.1.5 Custom Device Connections

Esta opção possibilita o usuário a escolher os dispositivos e equipamentos que ele deseja

colocar no mapa. É possível selecionar todos os tipos de equipamentos reconhecidos pelo

programa, conforme demonstrado pela figura 11.

Switches: 1

Impressoras: 1

Estações: 12

Switches: 1

Impressoras: 1

Estações: 12

Switches: 1

Estações: 15

CPD02

ipufnotesa01.ipuf.sc.gov.br CPD03

CPD01

HP4500 192.168.012.254 CPD04

192.168.012.244 192.168.012.003 192.168.012.225

192.168.012.004 192.168.012.001 192.168.012.002

SW3

192.168.012.233

SW5

192.168.012.235

Switches: 1

Estações: 15

SW2

192.168.012.232

Switches: 4

Servidores: 2

Roteadores: 1

Impressoras: 5

Hubs gerenciáveis: 1

Outros hubs: 1

Estações: 24

pro01.ipuf.sc.gov.br

192.168.012.074

SW4

192.168.012.234

router-pri.ipuf.sc.gov.br

255.255.255.255

192.168.012.253

SW3 :1

:21

SW4 :1

:22

:3

:14

:9

:4

ipufgeo.ipuf.sc.gov.br

192.168.012.242

:12

:10

:11

SW5 :1

:20

:15

SW2 :1

:24

:17

:1

:8

PS1

192.168.012.236

ipufnw01.ipuf.sc.gov.br

192.168.012.250

:23

:7

192.168.012.075

:2

Hub(s)

Figura 12 - Diagrama de conexões customizado

ipufjasmine01.ipuf.sc.gov.br

192.168.012.243

45

4.1.6 Host Connections

Esta opção mostra todas as estações de trabalho e impressoras conectados aos switches (figura

12).

glc02.ipuf.sc.gov.br gfc04.ipuf.sc.gov.br grh05.ipuf.sc.gov.br

GLC01

gsp05.ipuf.sc.gov.br dir01.ipuf.sc.gov.br gsv05.ipuf.sc.gov.br alm01.ipuf.sc.gov.br

192.168.012.044

192.168.012.045

192.168.012.062 192.168.012.013 192.168.012.088 192.168.012.090 192.168.012.093

192.168.012.102

gad01.ipuf.sc.gov.br

192.168.012.100

gfc02.ipuf.sc.gov.br

192.168.012.117

:6

:22

:7

:8

:15

:5

:13

:10

:23

:11

:24

:21

SW3

192.168.012.233

gfc01.ipuf.sc.gov.br

192.168.012.060

gfc03.ipuf.sc.gov.br

192.168.012.073

HP2510-GSV

192.168.012.219

:19

Switches: 1

Impressoras: 1

Estações: 12

Figura 13 - Diagrama de conexões de equipamentos

4.1.7 Fluke Network Tools Connections

Esta opção mostra os equipamentos fabricados pela empresa Fluke Network, e também