Prova de Serviços de Monitoramento

1-Em relação aos fundamentos da informática são componentes de Hardware de um microcomputador,

EXCETO:

a) Mouse

b) Teclado

c) Monitor

D) Sistema Operacional Windows

2-Para responder uma mensagem no e-mail, sem procurar ou digitar o e-mail de destino, basta selecionar a

mensagem e:

a) Clicar em encaminhar

b) Clicar em novo

c) Clicar em remetente

d) Clicar em responder

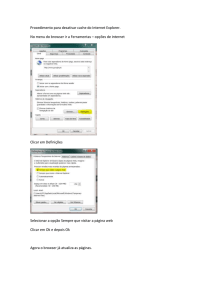

3-O Internet Explorer, Mozilla FireFox e Google Chrome são utilizados principalmente para :

a) Navegar na internet

b) Criar planilhas eletrônicas

c) Criação de textos

d) Proteção contra vírus

4-É um elemento biométrico de identificação:

a) A impressão digital.

b) O cartão bancário.

c) A senha da internet.

d) A assinatura eletrônica.

5-Durante o controle de entradas não permitidas, é INCORRETO:

a) As entradas não permitidas não são os maiores alvos das invasões, pois quaisquer acessos por esses

pontos chamam a atenção, ficando em evidência, que é justamente o que os grupos criminosos evitam em

suas ações.

b) As pessoas que trabalham no local podem transitar livremente em todos os espaços.

c) Fazer o uso de barreiras.

d) A fiscalização, o controle e a vigilância devem ser constantes e abranger todos os pontos do perímetro de

segurança, de modo a inibir e impedir qualquer ação criminosa.

6-Aponte o procedimento equivocado no controle de acesso de veículos no interior do prédio público:

a) Fazer inspeção visual com atenção voltada às características do veículo e ocupantes, bem como o

comportamento e atitude dos últimos.

1

Processo Seletivo Público Simplificado MGS - Edital Nº 02/2015

Prova de Serviços de Monitoramento

b) É conveniente que, caso seja autorizado o acesso, o veículo adentre apenas com o condutor, de modo

que os demais ocupantes desembarquem e acessem pela entrada de pedestres.

c) Fazer o devido registro dos dados de acordo com normas estabelecidas

d) Quando o veículo, bem como seu condutor, for conhecido pelo vigia, não será obrigatório o registro dos

dados.

7-Sobre a instalação e uso e acionamento do sistema de alarmes, é CORRETO afirmar:

a) Não há necessidade do prévio conhecimento do manuseio do alarme pelo vigia.

b) O vigia é responsável por toda a instalação, uso e acionamento dos alarmes.

c) É necessário aprender o acionamento dos alarmes e a manuseá-lo.

d) O vigia deve conhecer bem o sistema de alarmes mas, em hipótese alguma, deve saber das senhas.

8-No sistema CFTV a tecnologia plug and play possibilita a:

a) Mixagem de imagens provenientes de câmeras IP de diferentes configurações

b) Mudança automática do sistema de vídeo de NTSC para PAL-M e vice-versa.

c) Instalação de câmeras IP em qualquer ponto de uma infra-estrutura de cabeamento estruturado.

d) Transferência imediata de arquivos de imagens para um computador central.

9-Equipamentos e sistemas de segurança como CFTV requerem uma adequada manutenção preventiva

para evitar falhas, perdas de dados ou imagens em situações de risco ou de análise de gravações. Entre

as boas práticas preventivas, podemos citar alguns procedimentos. Assinale a alternativa que

corresponde a uma dessas práticas.

a) Testes de carga e sobrecarga do sistema de alarme.

b) Testes de funcionamento, gravação, reprodução e troca de conectores defeituosos.

c) Troca e formatação de HD de gravação a cada evento.

d) Troca de todo o sistema de lentes a cada manutenção.

10-Considerando os conceitos de segurança em informática, assinale a alternativa correta.

a) Senhas, níveis de acesso e criptografia são mecanismos utilizados para permitir a melhoria da

segurança em sistemas computacionais.

b) Controle de acesso físico está ligado a uso de senhas para acesso aos sistemas.

c) Catracas e crachás para visitantes são a forma de controle de acesso lógico em empresas.

d) Ao atribuir uma senha de acesso a determinado sistema, devem-se escolher informações fáceis de

lembrar como nome ou sobrenome do usuário, o que também melhora a segurança da senha.

11-No contexto da segurança da informação, o termo “engenharia social” se refere a:

a) Conjunto de práticas utilizadas para obter acesso a informações importantes ou sigilosas em organizações

ou sistemas, através da persuasão e se aproveitando da ingenuidade ou confiança das pessoas.

2

Processo Seletivo Público Simplificado MGS - Edital Nº 02/2015

Prova de Serviços de Monitoramento

b) Conjunto de recomendações que permitem a um administrador do computador acessar informações

sobre novas versões do Windows, através da utilização das teclas de atalho “CTRL-S”.

c) Série de normas que ensinam, dentre outras coisas, a identificar as pessoas responsáveis pela criação

de vírus e outras ameaças eletrônicas.

d) Estratégia de proteção contra vírus, que consiste em distribuir versões gratuitas de programas

antivírus, por e-mail, para todos os endereços da lista de contatos do usuário.

12-As relações humanas no ambiente de trabalho são de extrema importância. Assinale a característica

que é associada a uma boa relação humana no trabalho:

a) Criar inimizades no trabalho

b) Ser rude no trato com as pessoas

c) Usar expressões como bom dia, obrigado e, por favor,

d) não cuidar da higiene pessoal

13- Marque a alternativa que NÃO apresenta qualidade de um vigilante:

a) Integridade

b) Preguiça

c) Vocação

d) Disciplina

14- Nas relações humanas, algumas atitudes são ideais na relação com a equipe de trabalho. Qual das

alternativas abaixo está correta?

a) Ser rude com pessoas e colegas

b) Ser desleal com seu companheiro

c) Pontualidade ao substituir o colega de serviço

d) Individualidade é primordial no ambiente em que trabalha

15- Qual das opções abaixo se trata de um equipamento de segurança em um prédio público:

a) Câmera de vídeo

b) Gás de pimenta

c) Martelo

d) Óculos

3

Processo Seletivo Público Simplificado MGS - Edital Nº 02/2015