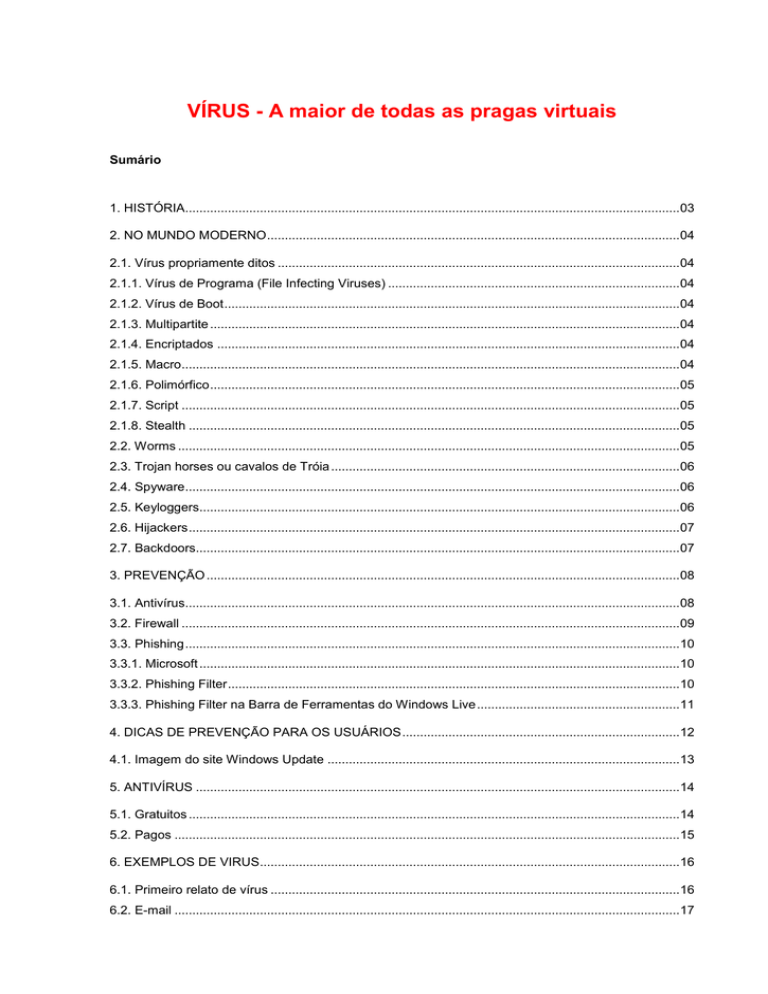

VÍRUS - A maior de todas as pragas virtuais

Sumário

1. HISTÓRIA........................................................................................................................................... 03

2. NO MUNDO MODERNO .................................................................................................................... 04

2.1. Vírus propriamente ditos ................................................................................................................. 04

2.1.1. Vírus de Programa (File Infecting Viruses) .................................................................................. 04

2.1.2. Vírus de Boot ................................................................................................................................ 04

2.1.3. Multipartite .................................................................................................................................... 04

2.1.4. Encriptados .................................................................................................................................. 04

2.1.5. Macro............................................................................................................................................ 04

2.1.6. Polimórfico .................................................................................................................................... 05

2.1.7. Script ............................................................................................................................................ 05

2.1.8. Stealth .......................................................................................................................................... 05

2.2. Worms ............................................................................................................................................. 05

2.3. Trojan horses ou cavalos de Tróia .................................................................................................. 06

2.4. Spyware........................................................................................................................................... 06

2.5. Keyloggers....................................................................................................................................... 06

2.6. Hijackers .......................................................................................................................................... 07

2.7. Backdoors........................................................................................................................................ 07

3. PREVENÇÃO ..................................................................................................................................... 08

3.1. Antivírus........................................................................................................................................... 08

3.2. Firewall ............................................................................................................................................ 09

3.3. Phishing ........................................................................................................................................... 10

3.3.1. Microsoft ....................................................................................................................................... 10

3.3.2. Phishing Filter ............................................................................................................................... 10

3.3.3. Phishing Filter na Barra de Ferramentas do Windows Live ......................................................... 11

4. DICAS DE PREVENÇÃO PARA OS USUÁRIOS .............................................................................. 12

4.1. Imagem do site Windows Update ................................................................................................... 13

5. ANTIVÍRUS ........................................................................................................................................ 14

5.1. Gratuitos .......................................................................................................................................... 14

5.2. Pagos .............................................................................................................................................. 15

6. EXEMPLOS DE VIRUS ...................................................................................................................... 16

6.1. Primeiro relato de vírus ................................................................................................................... 16

6.2. E-mail .............................................................................................................................................. 17

6.2.1. E-mail duvidoso 1 ......................................................................................................................... 17

6.2.2. E-mail duvidoso 2 ......................................................................................................................... 18

6.2.3. E-mail duvidoso 3 ......................................................................................................................... 19

6.2.4. E-mail duvidoso 4 ......................................................................................................................... 20

6.2.5. E-mail duvidoso 5 ......................................................................................................................... 21

6.2.6. E-mail duvidoso 6 ......................................................................................................................... 22

6.2.7. E-mail duvidoso 7 ......................................................................................................................... 24

6.3. Orkut ................................................................................................................................................ 25

6.3.1. Primeiro tipo de vírus ................................................................................................................... 25

6.3.2. Segundo tipo de vírus .................................................................................................................. 26

6.3.3. Terceiro tipo de vírus .................................................................................................................... 27

6.3.4. Scraps contendo link com vírus ................................................................................................... 28

6.4. MSN Messenger .............................................................................................................................. 29

6.4.1. Mensagem duvidosa .................................................................................................................... 29

7. CURIOSIDADES ................................................................................................................................ 30

7.1. Os 10 vírus mais curiosos ............................................................................................................... 30

7.2. Madri é cidade que mais envia spam no mundo............................................................................. 32

7.3. Mas Estados Unidos é o PAÍS que mais envia spam ..................................................................... 33

7.4. Brasil é 2º maior produtor de vírus .................................................................................................. 34

7.5. Os vírus mais relatados e os que causaram maiores prejuízos ..................................................... 35

7.5.1. Os 10 vírus mais relatados em maio de 2007.............................................................................. 35

7.5.2. Prejuízo causado por Vírus (2004) .............................................................................................. 35

8. DESCONTRAINDO ............................................................................................................................ 36

8.1. De graça, até vírus de computador ................................................................................................. 36

8.2. Pornografia na internet?! ................................................................................................................. 37

9. REFERÊNCIAS BIBLIOGRÁFICAS ................................................................................................... 38

9.1. Referências das imagens ................................................................................................................ 39

1. HISTÓRIA

No fim de 1983, o primeiro vírus experimental documentado começou a ser desenvolvido pelo

engenheiro elétrico norte-americano Fred Cohen, para apresentação em um seminário sobre

segurança da computação. O programa foi criado em um sistema Unix, e o termo biológico passou a

ser usado para designar esse tipo de software. Até hoje, Cohen é considerado o "pai dos vírus de

computador".

O primeiro vírus para MS-DOS, batizado de "Brain", surgiu em 1986. Não existe uma data exata, mas

janeiro de 2006 marcou o aniversário de 20 anos do vírus, que foi denominado "Brain.A". Ele

infectava apenas disquetes e ocupava todo o espaço disponível no disco. Qualquer disquete inserido

em uma máquina contaminada era afetado e passava a exibir como rótulo o texto "© Brain". Esse

também foi o primeiro vírus com capacidade de ocultar-se do usuário, já que mostrava o espaço

ocupado pelo vírus como disponível. Nesse mesmo ano, o primeiro cavalo-de-tróia, PC-Write, foi

lançado.

Nessa época, pré-internet, a disseminação ocorria por meio de disquetes. Assim, passavam-se

meses para que um vírus de computador se espalhasse pelo planeta.

Em 1995, quando se iniciaram as operações comerciais da Web, eram conhecidos aproximadamente

5 mil vírus. Mas tudo mudou com a internet, pois o ambiente "online" possibilita que milhares de

computadores sejam atacados em poucas horas.

Deve-se considerar que se admite que são criados cerca de 10 novos vírus por dia, além de suas

variantes, causando o mau funcionamento de máquinas, a perda de arquivos e, também, o roubo de

informações. Assim, aconteceu uma explosão na criação desses programas danosos e, atualmente,

já foram catalogados mais de 100 mil vírus diferentes.

Com o desenvolvimento de novos e mais poderosos vírus, o "Brain A" foi extinto, assim como muitos

vírus semelhantes a ele. Entretanto, vírus mais potentes circulam pela internet causando estrago e

preocupando a todos.

Fred Cohen, o "pai dos vírus"

2. NO MUNDO MODERNO

Qualquer código com fins maléficos que se instale em um computador é chamado popularmente de

vírus. Embora de modo geral esta definição não esteja incorreta, veremos que existem software

maléficos com comportamentos característicos que permitem-nos classificá-los em diferentes

categorias. As principais estão abaixo:

2.1. Vírus propriamente ditos - são pequenos programas de computador

com capacidade de incorporar ("infectar") seu código em outros programas, arquivos ou sistemas e

usá-los para fazer cópias de si mesmos. Hoje existem muitos tipos de vírus, classificados de acordo

com suas ações ou características, para ver os diferentes tipo existentes clique no link abaixo:

Classificação dos vírus

2.1.1. Vírus de Programa (File Infecting Viruses) - Infectam, normalmente, os arquivos com extensão

.exe, .com e .dll. e ficam se replicando e contaminando outros arquivos, de maneira silenciosa, até

que uma determinada data, ou conjunto de fatores, seja alcançado. Somente aí é que começa a sua

ação.

A infecção se dá pela execução de um arquivo já infectado no computador, normalmente pelo uso

da Internet, disquete e cd's.

2.1.2. Vírus de Boot - Infecta a área de inicialização dos disquetes e de discos rígidos. Essa área é

onde se encontram arquivos essenciais ao sistema. Os vírus de boot costumam ter alto poder de

destruição, impedindo, inclusive, que o usuário entre no micro.

2.1.3. Multipartite - São uma mistura dos tipos de boot e de programa, podendo infectar ambos, e são

mais difíceis de serem detectados e removidos.

2.1.4. Encriptados - Tipo recente que, por estarem codificados, dificultam a ação dos antivírus.

2.1.5. Macro - Tipo de vírus que infecta as macros (códigos utilizados em processadores de texto e

planilhas de cálculo), desabilitando funções como Salvar, Fechar e Sair. A simples abertura do

documento pode ativar tal vírus. Quando a macro é ativada, os comandos nela existente se auto

copia, em geral para a memória, mas também pode infectar o MODELO do Word, o arquivo

NORMAL.DOT, assim o vírus contaminará qualquer novo documento que for criado, ou qualquer

documento que for aberto.

2.1.6. Polimórfico - Têm como principal característica o fato de estar sempre em mutação, ou seja,

esse vírus muda ao criar cópias dele mesmo , alterando seu código. O objetivo da mudança é tentar

dificultar a ação dos antivírus.

2.1.7. Script - Vírus programado para executar comandos sem a interação do usuário. Há duas

categorias de vírus script: a VB, baseada na linguagem de programação, e a JS, baseada em

JavaScript. O vírus script pode vir embutido em extenções como .vbs, .doc ou .jpg

2.1.8. Stealth - Vírus "invisível" que usa uma ou mais técnicas para evitar detecção.

2.2. Worms- são programas que também têm capacidade de fazer cópias de si

mesmos, mas ao contrário dos vírus não necessitam infectar outros programas para esta tarefa.

Basta serem executados em um sistema. Para se espalhar de uma máquina para outra, os worms

normalmente utilizam recursos das redes, como o e-mail e os programas de bate-papo. Há vários

tipos de worms, os mais comuns estão listados no link seguinte:

2.3. Trojan horses ou cavalos de Tróia - Sua principal característica é o fato

de aparentarem ser algo útil ou interessante, quando na verdade são intrusos de sistemas. Outra

característica marcante é que os trojans puros não têm capacidade de infectar outros arquivos ou se

disseminar de um computador a outro, como é o caso dos worms. Para se introduzirem em um

sistema, devem ser deliberadamente enviados aos usuários, normalmente disfarçados como fotos,

jogos e utilitários em geral. Muitas vezes, os cavalos de Tróia são compostos de duas partes: um

programa chamado cliente, que fica na máquina do atacante, e outro chamado servidor, que fica na

máquina da vítima. O componente cliente se comunica com o servidor, possibilitando que um intruso

roube senhas e outras informações privadas, ou até mesmo tome controle total do sistema invadido.

2.4. Spyware - São programas que ficam "espionando" as atividades dos

internautas ou capturam informações sobre eles. Para contaminar um computador, os spywares

podem vir embutidos em softwares desconhecidos ou serem baixados automaticamente quando o

internauta visita sites de conteúdo duvidoso.

2.5. Keyloggers - são espécies de cavalos de Tróia especializados em

registrar ("logar") todas as teclas digitadas no computador e enviar as informações através da Internet

para um usuário mal-intencionado. Geralmente instalam-se no sistema de modo furtivo e sua ação

não é percebida pelo dono do computador atacado. Os keyloggers estão sendo muito usados

ultimamente em golpes por e-mail, disfarçados como se fossem mensagens enviadas por empresas

legítimas.

2.6. Hijackers - são programas ou scripts que "seqüestram" navegadores de

Internet, principalmente o Internet Explorer. Quando isso ocorre, o hijacker altera a página inicial do

browser e impede o usuário de mudá-la, exibe propagandas em pop-ups ou janelas novas, instala

barras de ferramentas no navegador e podem impedir acesso a determinados sites (como sites de

software antivírus, por exemplo).

Os spywares e os keyloggers podem ser identificados por programas antispywares. Porém, algumas destas pragas são tão perigosas que alguns antivírus podem ser

preparados para identificá-las, como se fossem vírus. No caso de hijackers, muitas vezes é

necessário usar uma ferramenta desenvolvida especialmente para combater aquela praga. Isso

porque os hijackers podem se infiltrar no sistema operacional de uma forma que nem antivírus nem

anti-spywares conseguem "pegar".

2.7. Backdoors - a palavra significa, literalmente, "porta traseira" e se refere a

programas similares a cavalos de Tróia. Como o nome sugere, abrem uma porta de comunicação

escondida no sistema. Esta porta serve como um canal entre a máquina afetada e a de um intruso,

que pode, assim, introduzir arquivos maléficos no sistema ou roubar informações privadas dos

usuários.

3. PREVENÇÃO

Primeiramente vamos começar definindo o que é Antivírus e Firewall.

3.1. Antivírus

Os antivírus são programas desenvolvidos por firmas de segurança, com o objetivo de detectar e

eliminar vírus encontrados no computador. Os antivírus possuem uma base de dados contendo as

assinaturas dos vírus de que podem eliminar. Desta forma, somente após a atualização de seu banco

de dados, os vírus recém-descobertos podem ser detectados.

Alguns antivírus dispõem da tecnologia heurística, que é uma forma de detectar a ação de um vírus

ainda desconhecido através de sua ação no sistema do usuário. A Panda Software criou um serviço

de heurística que foi muito popular, porque detectou 98.92% dos vírus desconhecidos (não na sua

base de dados) em um teste. Agora, as pessoas com esta heurística podem ficar 98.92% mais

descansadas!

Hoje em dia os Antivírus podem ter "Proteção em Tempo Real" que detecta os códigos maliciosos

desde que você inicie o computador até que o desligue. Esta tecnologia torna mais fácil de o

utilizador ficar protegido.

Atualmente existem muitos antivírus, a seguir o painel de controle de um dos mais conhecidos

antivírus do mercado, AVG da empresa Grisoft:

3.2. Firewall

Os firewall's são programas desenvolvidos por empresas de software, com o objetivo de evitar os

"Blended Threats" (codigos maliciosos que se espalham pela Internet sem que o utilizador do

computador que infecta/está a infectar saiba) e os ataques de programas espiões.

Falando da sua função relacionada com os vírus, este programa vigia as "portas" (as portas são

aquelas que deixam passar a informação da internet/computador , conforme o protocolo. O protocolo

refere-se a um tipo de comunicação feita entre computador-Internet), de maneira a impedir que os

vírus ataquem num protocolo. Assim, se instalar um firewall, está protegido contra ataques de muitos

vírus, sem que eles cheguem ao seu computador.

O firewall também protege de ataques de hacker's (pessoas que pretendem invadir o seu sistema),

porque ao vigiar o tráfico das portas dos protocolos, conseguem detectar intrusões no seu sistema

através de um computador remoto.

A seguir o painel de configurações do Firewall do Windows XP

3.3. Phishing

Em computação, phishing é uma forma de fraude eletrônica, caracterizada por tentativas de adquirir

informações pessoais, se fazendo passar por uma pessoa confiável ou uma empresa enviando uma

comunicação eletrônica oficial, como um correio ou uma mensagem instantânea. Utilizando de

pretextos falsos, tenta enganar o receptor da mensagem e induzi-lo a fornecer informações sensíveis

(números de cartões de crédito, senhas, dados de contas bancárias, entre outras) ou baixar e

executar e arquivos que permitam o roubo futuro de informações ou o acesso não autorizado ao

sistema da vítima.

3.3.1. Microsoft

O Phishing Filter oferece nova tecnologia para ajudar a protegê-lo(a) contra fraudes na Web e contra

o risco de roubo de dados pessoais. Ele é Projetado para avisar ou bloquear o acesso a sites

potencialmente nocivos.

* O Phishing Filter está disponível no Internet Explorer 7 para Windows XP Service Pack 2 (SP2) ou

Windows Vista;

* Ele também está disponível na nova Barra de Ferramentas do Windows Live para usuários do

Internet Explorer 6 e superior.

3.3.2. Phishing Filter

O Phishing Filter reconhece dois tipos de site:

• Sites suspeitos de phishing.

• Sites de phishing conhecidos.

Se você visitar um site suspeito de phishing ao surfar na Web, o Phishing Filter exibirá um aviso

amarelo, como mostrado abaixo:

Se você tentar visitar um site de phishing conhecido, o Phishing Filter bloqueará sua visita ao site e

exibirá uma página de aviso vermelha, como mostrado abaixo. Você será então impedido de inserir

qualquer informação nesse site.

3.3.3. Phishing Filter na Barra de Ferramentas do Windows Live

Depois que você baixar e instalar a nova Barra de Ferramentas do Windows Live, instale o botão

OneCare Advisor, que inclui o Phishing Filter.

Se você visitar um site suspeito de phishing ao surfar na Web, o Phishing Filter exibirá um aviso

amarelo, como mostrado abaixo:

Se você tentar visitar um site de phishing conhecido, o Phishing Filter exibirá um aviso vermelho e

tornará o site indisponível. Você será impedido de inserir qualquer informação em qualquer formulário

da Web no site.

4. DICAS DE PREVENÇÃO PARA OS USUÁRIOS

- Instale um bom programa anti-vírus e o mantenha sempre atualizado, de preferencia para um

antivírus residente na memória;

- Nunca use dois antivírus ao mesmo tempo, para não ocorrer conflito entre eles;

- Prefira um programa anti-vírus que verifique automaticamente as mensagens recebidas em seu

cliente de e-mail;

- Configure o seu cliente de e-mail para que não abra automaticamente os anexos das mensagens

recebidas;

- Nunca execute um programa recebido como anexo numa mensagem sem que você conheça a

procedência. Não se esqueça de que os vírus do tipo worm se auto-enviam a partir de computadores

contaminados de pessoas conhecidas.

- A maioria das organizações tem por norma não enviar e-mail para seus clientes. Assim, se você

receber um, verifique com a própria se eles costumam enviar correspondência eletrônica.

- Quando receber uma mensagem suspeita, coloque o mouse sobre o link do site e olhe na barra de

status o endereço que aparecer. Vale lembrar que, mesmo o endereço mostrado seja idêntico ao real

da empresa, ainda assim pode se tratar de uma página falsa.

- Nunca copie para seu HD arquivos de disquetes ou CD-ROM's sem verificar o conteúdo com um

anti-vírus.

- Mantenha backup's dos seus arquivos mais importantes.

- Procure sempre atualizações para seu sistema operacional, no caso do Windows, a Microsoft

disponibiliza atualizações através do Windows Update.

4.1. Imagem do site Windows Update

5. ANTIVÍRUS

Aqui você vai encontrar listados os principais e mais conhecidos antivírus do mercado, sejam eles

disponibilizados de forma gratuita nos sites de seus respectivos desenvolvedores ou disponíveis a

venda nas melhores lojas de informática.

5.1. Gratuitos

Hoje em dia existem muitas empresas que disponibilizam para o usuário domestico seus antivírus de

forma gratuita. Devido ao grande número de softwares desse tipo, fica difícil listar todos os existentes.

Abaixo segue uma pequena lista com as opções gratuitas mais utilizadas e conhecidas e seus

respectivos sites para download:

Avast! Home Edition

http://www.avast.com/eng/avast_4_home.html

AVG Anti-Virus Grátis

http://free.grisoft.com/doc/1

BitDefender

http://www.bitdefender.com.br/

ClamWin

http://www.clamwin.com/

Comodo AntiVirus

http://www.antivirus.comodo.com/

para consultar lista com mais possibilidades gratuitas acesse (link on em 01 de jun. de 2007):

http://baixaki.ig.com.br/pesquisa.asp?nome=antivirus&licenprog=2&page=1&order=&sistema=

5.2. Pagos

Abaixo segue uma pequena lista com as opções pagas mais utilizadas.

Antivírus pagos

Nome

Valor

Norton Internet SECURITY 2007-FULL

R$ 119.00

AVG Internet Security 7.5

R$ 119.00

Mcafee INTERNET SECURITY SUITE 2007-FULL

R$ 118.00

Antivírus NOD32 2007 FULL

R$ 102.00

Antivírus NORTON 2007 FULL

R$ 89.00

*Preços atualizados dia 04 de junho de 2007 pela loja virtual da Digimer - O Shopping da informática

<http://www.digimer.com.br/>

6. EXEMPLOS DE VIRUS

Este espaço é destinado a exemplos cotidianos de vírus e suas variáveis que circulam pela internet,

sejam eles enviados por e-mail ou que estejam escondidos nas próprias páginas da internet, em fim,

qualquer tipo de vírus.

6.1. Primeiro relato de vírus

Relato cedido pela professora da área de informática, Rute Vera Maria Favero.

Em 26 de abril de 2003, com o vírus Chernobyl, a FAT (File Alocation Table = Tabela de alocação de

Arquivos = Endereços de armazenamento dos arquivos no disco) da professora foi completamente

apagada. Ela fazia um curso no SENAC e, como lá não aconteceu nada, acabou esquecendo-se do

tal vírus.

Quando chegou em casa, ligou o micro “e qual não foi minha surpresa quando vi que o micro não

ligava mais”. Primeiramente ela começou com algo que qualquer um poderia fazer, “Rebootar" o

micro, e nada aconteceu. Então colocou um disquete de boot e o computador ligou. A partir do

disquete, tentou então acessar o C: (drive C: = HD = Winchester) e não conseguiu.

Ao ligar para o técnico, ele falou na hora: "Foste presenteada pelo Chernobyl".

Passou-se um mês para que conseguissem uma vacina para tal vírus. A solução foi um programa

que recupera a FAT, é um programa parecido com o que recupera arquivos q foram deletados

"definitivamente" (excluídos da lixeira).

Nesta data muitos micros, no mundo todo, foram afetados e quem não tinha informações muito

importantes, simplesmente formataram o winchester e reinstalaram tudo novamente, mas a

professora não o podia fazer, tinha muitas coisas importantes e não poderia perder, então foi feita

uma parceria entre o técnico, um outro cliente dele e a professora Rute, e juntos compraram este

programa para poder recuperar os arquivos.

Como o programa recuperava tudo o que havia sido “excluído”, claro que o mesmo recuperou tudo

que estava no HD, até coisas deletadas há anos, num total de mais ou menos 600 pastas com vários

arquivos dentro delas. Ao recuperar estes arquivos, o programa deixou cada arquivo com um nome

de apenas 8 caracteres, sendo q foi necessário abrir cada um deles para saber o conteúdo e

renomea-lo.

Depois de muito trabalho tudo foi recuperado.

6.2. E-mail

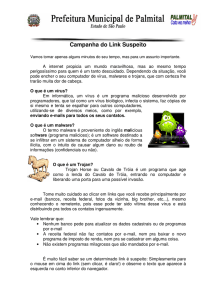

Aqui o hacker envia um e-mail para você convidando-o a clicar sobre um link falso, veja o(s)

exemplo(s) abaixo:

6.2.1. E-mail duvidoso 1

Está circulando um email que se diz do TSE (Tribunal superior eleitoral) informando que seu titulo de

eleitor foi provisoriamente cancelado devido a uma irregularidade com seu CPF...

Enseguida eles passam um link onde, se clicado, pede para salvar um arquivo .scr (proteção de tela)

o que provavelmente é o vírus...

Vale lembra que o TSE não manda e-mail

6.2.2. E-mail duvidoso 2

Circula pela internet um e-mail falso supostamente enviado pelo Google/Orkut denunciando que sua

profile foi utilizada para PEDOFILIA e que você deve clicar em um link para cancelá-la.

O e-mail diz o seguinte:

Fomos notificados sobre, denuncias graves em seu profile, algumas delas como PEDOFILIA.

http://xxxxxxxxxxxxxxxxxxxxxxxxhttp://xxxxxxxxxxxxxxxxxxxxxxxx

Você, tem 2 dias úteis para entrar e abrir o link a baixo para cancelar a evocação do seu orkut. Para

cancelar a evocação clique no link abaixo logo em seguida vá em executar e pronto.

Se você clicar no link acima e ele não funcionar, copie e cole o URL em uma nova janela do

navegador.

Obrigado por usar o Google,Orkut.

Em caso de dúvidas ou preocupações em relação à sua conta, visite as Perguntas freqüentes (FAQs)

do Google no endereço

Esse correio é apenas para envio de mensagens. As respostas para essa mensagem não serão

monitoradas nem respondidas.

6.2.3. E-mail duvidoso 3

Circula na web uma mensagem falsa em nome da TIM que diz que consta nos bancos de dados da

companhia pendências financeiras. O e-mail é mais uma tentativa de hackers de disseminar pragas.

6.2.4. E-mail duvidoso 4

Este é um e-mail cedido pela professora Rute Vera. Observe como que o hacker tenta fazer com que

a vítima acessa o seu link.

6.2.5. E-mail duvidoso 5

Neste exemplo, a vítima recebe um e-mail do programa de televisão "roda a roda" exibido da

emissora SBT. No e-mail é falado que você foi escolhido(a) para participar do sorteio dos

participantes que irão ao programa.

Observe, como escrito no e-mail, que se a vítima colocar o mouse sobre o link, verá que o mesmo

não tem nada a ver com a página oficial do SBT, e sim se trata de uma página pornô, onde

provavelmente estará o vírus.

6.2.6. E-mail duvidoso 6

Este é um falso e-mail enviado supostamente pela NetCard:

Repare que existem 2 (dois) links, um em vermelho e verde e, outro azul. Se você clicar no link do

netcard (azul), você entrara no site correto, onde constam vários cartões virtuais, mas ao clicar no link

em vermelho e verde, onde está solicitando para que seja

clicado para visualizar o cartão, não será exibido o site do netcard. Você seria mandado direto para o

seguinte link:

http://www.meumundo.americaonline.com.br/XXXXXXX/tadela.exe (foi trocada partes das letras por

XXXX, para evitar que alguém tente entrar no link acima)

Provavelmente o vírus está no último item do link, o arquivo tadela.exe. A extensão deste arquivo

EXE é usada para arquivos executáveis, isto é, ao clicar no link, automaticamente, este arquivo seria

executado. E nada mais restaria a fazer, pois a máquina já teria sido infectada com o respectivo vírus.

Abaixo está um verdadeiro cartão virtual recebido do netcard. Notem como é o link para indicar o

cartão. Ele finaliza com um número e no link do mesmo já diz o site origem. Para os links que não

consta visualmente o site origem, constando apenas algo semelhante a “clica aqui”, basta passar o

mouse sobre este link que surgirá, na parte inferior da tela, o site para o qual este link está sendo

direcionado. Vejam o exemplo, mais abaixo.

6.2.7. E-mail duvidoso 7

Dessa vez a empresa a ter seu nome usado por hackers foi a Chevrolet.

Ao clicar no link solicitado, abre automaticamente um screensaver (protetor de tela) que roda na hora,

sem chances de interrompê-lo. Veja na imagem abaixo:

6.3. Orkut

Aqui você pode receber mensagens/ depoimentos de seus amigos com um link para se aprofundar na

mensagem, ou aparentemente o próprio site orkut.com disponibiliza atualizações, ou ainda diz para

você clicar em um link antes mesmo te entrar na página desejada.

6.3.1. Primeiro tipo de vírus

Está circulando pelo Orkut uma praga que é capaz de enviar scraps (recados) com o seguinte texto:

"Seu computador esta infectado por um worm!

Baixe a ferramenta de remoção distribuída

pela LINHA DEFENSIVA no link abaixo... "

Ao clicar no link, o usuário baixa o Trojan.DownLoader.11383

6.3.2. Segundo tipo de vírus

Outro golpe que os hacker estão utilizando consiste em eles enviarem e-mails dizendo que

os usuários devem fazer atualizações do Orkut, o objetivo seria evitar problemas já tradicionais do

site, como mensagens de erro.

Nesse e-mail há um link que leva o usuário para a página original do Orkut. A novidade fica por conta

de uma janela, sobreposta ao site, que pergunta se o usuário quer fazer as atualizações. Quando

aceita a proposta, ele baixa involuntariamente em seu computador o Banker.abg que rouba

informações bancárias digitadas no computador. Com esses dados em mãos, é possível, por

exemplo, realizar transações financeiras sem o consentimento do titular da conta bancária.

Cuidado

É possível que todos os membros do site vejam essa atualização como vantajosa. Também o fato de

a página original ser exibida durante todo o tempo, não desperta desconfiança entre as vítimas.

6.3.3. Terceiro tipo de vírus

Alguém recebeu em sua do Orkut uma mensagem, de uma amiga conhecida, que aponta para um

link muitíssimo suspeito. Desavisados clicariam imediatamente no link, mas como nós já vimos antes,

isso pode certamente se tratar de mais uma tática hacker.

Fica o alerta para que todos que costumam usar o site de relacionamentos tomem cuidado com os

depoimentos recebidos.

6.3.4. Scraps contendo link com vírus

Os 6 VÍRUS que atualmente circulam no ORKUT, se você receber qualquer um desses scraps

(recados), APAGUE - DELETE - Não abra os LINKS:

VÍRUS 1 - ( Dá uma olhada nas fotos da nossa festa, ficaram ótimas ).

VÍRUS 2 - ( Olha, acho que vi sua foto na internet, clique no link e

veja onde vi ).

VÍRUS 3 - ( Andam falando mal de você nessa comunidade. Clique no link e

veja o que andam falando de você ).

VÍRUS 4 - ( Profile de Jacinto Leite Aquino Rego, pedindo para ser

adicionado, se adicioná-lo, terá todas as SENHAS do seu computador

copiadas).

VÍRUS 5 - (Olha a comunidade que fiz pra você, + o link ).

VÍRUS 6 - (Copa do Mundo 2006...+ Link ) - destrói o Setor Zero do

disco rígido do seu computador.

6.4. MSN Messenger

Para demonstrar que nem os usuários do tradicional programa de mensagens instantâneas da

Microsoft, MSN Messenger, estão livres de ameaças de Hackers mais ousadas, abaixo segue(m)

link(s) para mostrar isso.

6.4.1. Mensagem duvidosa

Um usuário do MSN recebeu a seguinte mensagem, idêntica a que foi mostrada no "primeiro tipo de

vírus" do Orkut, exeto por um pequeno detalhe, o link que é sugerido para se clicar, dessa vez é

diferente.

7. CURIOSIDADES

7.1. Os 10 vírus mais curiosos

A empresa de segurança em informática Panda Software divulgou a lista dos 10 vírus mais “curiosos”

do ano. O ranking traz todo tipo de pragas virtuais, desde aquelas que se propagam através de

programas s que trazem notícias falsas. Curiosos e, às vezes, divertidos, os vírus podem até parecer

engraçados, mas a empresa adverte: é preciso ter cuidado, a todo momento, para se proteger dos

males que chegam via Internet.

O mais moralista: o spyware Zcodec, entre outras funcionalidades, controla se o usuário acessa

determinados sites que têm conteúdo pornográfico.

O pior candidato: o worm Eliles.A se empenha em enviar currículos para todo lado - tanto por email

como pode mensagens para celulares.

O mais boateiro: a imprensa amarela prolifera de tal forma que chegou aos vírus de informática. O

campeão de 2006 é o Nuwar.A, que envia mensagens afirmando que a Terceira Guerra Mundial já

começou.

O mais repetitivo: dizem que “o que é bom dura pouco”, mas o autor dos vírus Spamta certamente

não conhece o ditado, ou não teria enviado múltiplas ondas de variantes que são praticamente iguais

entre si.

O mais espertinho: uma vez instalado no PC, o spyware Popuper executa uma versão pirata de um

conhecido antivírus - mas em vez de proteger o internauta, a intenção é eliminar qualquer possível

rival que possa estar instalado.

O mais ansioso: em geral, as mensagens maliciosas tentam conseguir alguns dados confidenciais

do usuário para roubar dinheiro. Mas o vírus BarcPhish.HTML não se conforma e pede todos os

dados possíveis: prazo de validade dos cartões, curriculum vitae, número de conta, senhas, senhas

adicionais…

O mais fofoqueiro: o WebMic.A é um código nocivo capaz de gravar sons e imagens usando o

microfone e a câmera web que estejam conectados ao computador invadido.

O mais brincalhão: o Nedro.B é um vírus que, aparentemente, se aborrece depois de infectar um

PC. Talvez por isso, se dedica então a trocar ícones, impedir o acesso a determinadas ferramentas,

esconder extensões de arquivos, eliminar opções do menu Iniciar e outras peripécias.

O mais “casto”: os vírus que se propagam via rede costumam usar nomes atrativos para fazer com

que os usuários os baixem, e geralmente usem temáticas sexuais ou pornográficas. Mas nosso

campeão é o FormShared.A: em seus mais de 37 mil nomes diferentes, nenhum deles faz qualquer

menção a sexo. Sem dúvida, um recorde de castidade.

O mais “retrô”: quem criou o vírus DarkFloppy.A parece não ter ouvido falar de correio eletrônico,

mensagem instantânea ou coisa parecida já que escolheu, como forma de propagação, a cópia em

disquetes.

O mais promíscuo: o título vai para o Gatt.A com todo merecimento. Trata-se de um verme capaz de

infectar qualquer plataforma sobre a qual seja executado: Windows, Linux, etc.

O mais mentiroso: o SafetyBar se apresenta oferecendo “desinteressadamente” informações sobre

segurança em informática e supostos programas anti-spyware para serem baixados. O problema é

que os programas, se forem baixados, avisam o usuário que seu computador se encontra infectado

por ameaças inexistentes.

7.2. Madri é cidade que mais envia spam no mundo

Madri é a cidade do mundo com mais computadores "escravizados" (também chamados de PCs

"zumbis") por hackers que os usam para enviar spam. A informação está em um estudo da empresa

de segurança de PCs Symantec.

Segundo a companhia, a capital espanhola é a cidade que mais manda emails comerciais não

solicitados, sendo responsável por 6% do volume total, na frente de Roma (3%), Paris (3%) e Ancara

(2%).

Os hackers se aproveitam da escassa segurança dos computadores de Madri para instalar

programas que permitem o controle remoto e a utilização das máquinas para "todo o tipo de

atividades, como envio de spam", disse o diário El País, citando o levantamento da Symantec.

Segundo a empresa de segurança, 84% do email que circula pela Espanha é "lixo", ante índice 59%

no resto do mundo. A Symantec responsabiliza também os provedores de acesso à Internet por

concentrarem-se demais na captação de novos clientes sem fazer "os esforços necessários para

deter a proliferação" de pragas digitais, disse Luis Fuertes, diretor de marketing da Symantec, em

declarações publicadas pelo El País.

O jornal publicou que entre os motivos dos usuários para deixarem seus computadores desprotegidos

está a visão de que sistemas de segurança deixam lenta a navegação pela web.

7.3. Mas Estados Unidos é o PAÍS que mais envia spam

Os Estados Unidos é o país que mais envia spam (correspondência eletrônica não solicitada) no

mundo, correspondendo a 34% do total mundial, seguido pela China com 31%.

O Brasil aparece na sexta colocação, respondendo por cerca de 3,5% do total.

Noventa por cento de todo o spam do mundo é enviado pelo que se chama de zombie computers

("computadores-zumbi"), cujo controle é tomado por algum tipo de vírus.

7.4. Brasil é 2º maior produtor de vírus

Um estudo feito por uma empresa de segurança na internet revelou que o Brasil é o vice-líder

mundial na produção de programas nocivos que contaminam os computadores, como os vírus.

De acordo com o relatório Security Threat Report, da Sophos, empresa com sedes nos Estados

Unidos e Grã-Bretanha, o Brasil é responsável pela criação de 14,2% dos malwares.

Essa palavra, que mescla partes da expressão malicious software ("programa malicioso", em inglês),

é usada para designar programas que invadem os computadores sem o consentimento dos donos e

que podem prejudicá-lo, causando danos à máquina ou permitindo o roubo de informações. Esse é o

caso dos vírus e spywares, por exemplo.

O único país que supera o Brasil na produção de malwares é a China, responsável por 30% do total

desses programas, diz a Sophos. O mesmo estudo indica a maioria dos malwares criados no Brasil

se destina a roubar informação de usuários de serviços bancários online.

"Cientes de que os autores chineses visam majoritariamente o furto de senhas de logos online e que

os hackers brasileiros focam mais em roubar informação bancária, autoridades e especialistas em

segurança podem agir com mais precisão", afirma o relatório.

"A Sophos avalia que os hackers na China, Brasil e Rússia devem manter a tendência em 2007 e

será interessante ver que tipo de malware irão desenvolver outros países que entrarem nessa lista."

7.5. Os vírus mais relatados e os que causaram maiores prejuízos

7.5.1. Os 10 vírus mais relatados em maio de 2007

Posição

Vírus

% dos Relatos

1

Sober

29.0%

2

Netsky

26.9%

3

Mytob

13.1%

4

Stratio

6.1%

5

MyDoom

4.1%

6

Zafi

3.9%

7

Behav

3.8%

8

Sality

3.3%

8

Bagle

3.3%

10

Nyxem

1.8%

Outros

4.2%

7.5.2. Prejuízo causado por Vírus (2004)

Os vírus causaram prejuízos que vão de US$ 169 bilhões a US$ 204 bilhões. Os números têm como

base a análise de 600 milhões de computadores de todo o mundo que utilizam o sistema operacional

Windows. A média de prejuízo em cada máquina vai de US$ 281 a US$ 340, sendo que, no ano

anterior, as perdas financeiras não chegaram à metade disso.

Vírus

Prejuízo (US$

MyDoom

US$ 91,6 milhões

Netsky

US$ 68,6 milhões

Sobig

US$ 42,2 milhões

Klez

US$ 22,6 milhões

Sasser

US$ 18,1 milhões

Mimail

US$ 14,4 milhões

Yaha

US$ 12,9 milhões

Swen

US$ 12,2 milhões

Love Bug

US$ 9,6 milhões

Bagle

US$ 9,2 milhões

De acordo com um relatório da empresa de segurança MI2G , houve uma epidemia em 2004 com

ataques do MyDoom, Netsky e Bagle. O problema reduziu a produtividade de usuários em diversos

lugares do mundo, computadores em mais de 200 países foram infectados.

8. DESCONTRAINDO

Depois de ler muito sobre o que são os vírus, como eles agem, a maneira como infectam o

computador, agora é hora de uma pausa pra descontrair um pouco.

8.1. De graça, até vírus de computador

Esta parece ser a nova versão do antigo ditado, que dizia “de graça, até injeção na testa”.

Um pesquisador finlandês publicou um anúncio na internet convidando os usuários a infectar seus

PCs.

Didier Stevens, especialista em segurança de redes, manteve um anúncio no sistema de adwords do

Google com a frase: “Seu computador não tem vírus? Clique aqui e infecte-se”. O caso foi relatado

pela F-Secure, que estudou o episódio.

Segundo o programador, o link foi clicado por 409 usuários ao longo dos seis meses que ficou no ar.

Ao contrário do que prometia, o link não baixava um vírus na máquina do usuário ou qualquer outro

código malicioso.

O anúncio fez parte de um projeto, desenvolvido por Stevens, para mostrar vulnerabilidades na

internet e como a publicidade online pode ser uma ameaça a segurança de redes.

Segundo a F-Secure, os usuários que clicaram no link o fizeram por curiosidade, desinformação

sobre o que é um vírus ou interpretando a mensagem de forma errada. Para alguns internautas, o link

oferecia proteção contra vírus e não o download de um malware.

8.2. Pornografia na internet?!

Como todos sabem, é nos sites de conteúdo pornográfico onde se encontram a maior parte dos vírus

e seus derivados, isso se deve, dentre outros fatores, ao seu grande número na rede de

computadores.

- 12% de todos os websites são pornográficos;

- 25% de todos os resultados dos sistemas de busca resultam em pornografia;

- Estima-se que existam 372 milhões de sites pornográficos.

Depois de ver esses dados, a solução será navegar protegido:

9. REFERÊNCIAS BIBLIOGRÁFICAS

<http://www.hsbc.com.br/common/seguranca/artigo-seguranca-programa-malefico.shtml> Acesso em: 22 mai. 2007.

<http://www.infowester.com/virus.php> Acesso em: 22 mai. 2007.

<http://www2.ufpa.br/dicas/vir/vir-ge.htm> Acesso em: 22 mai. 2007.

<http://tecnologia.uol.com.br/proteja/ultnot/2005/04/20/ult2882u4.jhtm> Acesso em: 22 mai. 2007.

<http://www.conteudoglobal.com/informatica/virus/index.asp?action=tipos_virus&nome=Tipos+de+V%EDrus> Acesso em: 22

mai. 2007.

<http://pt.wikipedia.org/wiki/V%C3%ADrus_inform%C3%A1tico#Estado_Zumbi> Acesso em: 22 mai. 2007.

<http://www.dnconect.com.br/virus.html> Acesso em: 22 mai. 2007.

<http://www.linkgratis.com.br/materia/download-anti-virus-gratis-top-3/> Acesso em: 22 mai. 2007.

<http://www.banrisul.com.br/bob/data/dicassobresvirus.pdf> Acesso em: 01 jun. 2007.

<http://blogdomello.blogspot.com/2007/05/de-graa-at-vrus-de-computador.html> Acesso em: 01 jun. 2007.

<http://www.hsbc.com.br/common/seguranca/artigo-seguranca-historia-virus.shtml> Acesso em: 02 jun. 2007.

<http://www.link.estadao.com.br/index.cfm?id_conteudo=2176> Acesso em: 02 jun. 2007.

<http://www.link.estadao.com.br/index.cfm?id_conteudo=2178> Acesso em: 02 jun. 2007.

<http://undergoogle.com/blog/2006/10/vrus-usa-depoimentos-do-orkut-para-se.html> Acesso em: 03 jun. 2007.

<http://linhadefensiva.uol.com.br/forum/index.php?showtopic=25926> Acesso em: 03 jun. 2007.

<http://s14.invisionfree.com/tecnologia/ar/t546.htm> Acesso em: 03 jun. 2007.

<http://forum.cifraclub.terra.com.br/forum/11/139728/> Acesso em: 03 jun. 2007.

<http://www.forumpcs.com.br/noticia.php?b=195405> Acesso em: 03 jun. 2007.

<http://www.htmlstaff.org/ver.php?id=4523> Acesso em: 03 jun. 2007.

<http://www.boadica.com.br/antivir_emails_detalhe.asp?codigo=qectduis6bmkkzp40> Acesso em: 03 jun. 2007.

<http://tecnologia.terra.com.br/interna/0,,OI1063844-EI4805,00.html> Acesso em: 05 jun. 2007.

<http://www.perguntascretinas.com.br/2007/01/02/os-piores-virus-de-computador-de-2006/> Acesso em: 06 jun. 2007.

<http://tecnologia.terra.com.br/interna/0,,OI1366782-EI4805,00.html> Acesso em: 07 jun. 2007.

<http://tecnologia.terra.com.br/interna/0,,OI1498452-EI4805,00.html> Acesso em: 07 jun. 2007.

<http://pt.wikipedia.org/wiki/Phishing#Dicas_para_se_proteger> Acesso em: 12 jun. 2007.

<http://www.microsoft.com/brasil/athome/security/online/phishing_filter.mspx> Acesso em: 12 jun. 2007.

< http://brogdopedreiro.blogspot.com/2007/05/estatsticas-de-uma-internet-pornogrfica.html> Acesso em: 17 jun. 2007.

9.1. Referências das imagens

<http://www.south.rmutsv.ac.th/ictnews/images/virus.gif> Acesso em: 09 jun. 2007.

<http://www.top-tour-of-spain.com/images/new_spain.jpg> Acesso em: 09 jun. 2007.

<http://www.sescpr.com.br/images/brasil.gif> Acesso em: 09 jun. 2007.

<http://worms-center.wbs.cz/Worms.JPG> Acesso em: 12 jun. 2007.

<http://staff.science.uva.nl/~dcslob/lesbrieven/mark_s/img/trojan.gif> Acesso em: 12 jun. 2007.

<http://www.mhariolincoln.jor.br/media/1/20061218-virus_1.jpg> Acesso em: 12 jun. 2007.

<http://www.localtelonline.com/spyware/spyware.jpg> Acesso em: 12 jun. 2007.

<http://www.mardito.com/weblog/contenido/imagenes/teclado.jpg> Acesso em: 12 jun. 2007.

<http://wnews.uol.com.br/site/arquivos/img_sequestro_th.jpg> Acesso em: 12 jun. 2007.

<http://www.domebus.com/porta_splash_final_grey.jpg> Acesso em: 12 jun. 2007.

<http://www.cacs.louisiana.edu/news_events/dls/200203/lecture_files/image6.gif> Acesso em: 12 jun. 2007.

<http://janelaparaorio.weblog.com.pt/arquivo/statue_liberty.jpg> Acesso em: 12 jun. 2007.

<http://www.saovicente.sp.gov.br/atendimento/procon/Imagens/cifrao.gif> Acesso em: 12 jun. 2007.

<http://www.ruf.rice.edu/~evolve/images/emailIcon.png> Acesso em: 12 jun. 2007.

<http://www.iconarchive.com/icons/nelson/msn-buddy-icons/Msn-Messenger-2-256x256.png> Acesso em: 12 jun. 2007.

<http://www.cacs.louisiana.edu/news_events/dls/200203/lecture_files/image6.gif> Acesso em: 12 jun. 2007.

* Deve-se considerar que por este ser um assunto muito forte e preocupante para quem usa a

internet, algumas imagens referentes principalmente a parte de "exemplos de vírus" não tem

referências na bibliografia deste trabalho, pois o grupo tinha-as salvas nos seus respectivos

computadores há algum tempo, enquanto outras imagens foram cedidas pela professora

coordenadora do mesmo, Rute Vera Maria Favero.

Gratos pela compreensão, Grupo Vírus. Acadêmicos da Administração de Empresas, FARGS 2007/1

TRABALHO ONLINE:

http://fargsproferute.pbwiki.com/Virus