Característica

Computação Fiável: a evolução para

uma plataforma móvel segura

As ameaças à segurança das plataformas computacionais móveis – vírus, vermes, cavalos de Tróia, acesso

não autorizado a sistemas através de ataques maliciosos, roubo, etc., são sobejamente conhecidas.

Todos os anos essas ameaças custam tempo e dinheiro no esforço dispendido para recuperar dados.

Quando a informação não pode ser recuperada ou informação confidencial cai em mãos erradas, a perda de

segurança pode causar danos incalculáveis às empresas.

No passado, a maioria das tarefas de segurança eram executadas por sistemas ou incorporadas em redes.

Com a computação fiável os portáteis têm vindo a assegurar progressivamente a sua própria segurança,

conforme analisaremos neste artigo.

O que é a computação fiável?

Objectivos:

Segurança significa

confiança que, por sua vez,

depende de três vectores

•

Autenticação dos utilizadores dos sistemas;

•

Atribuição de credenciais de acesso para

transmissão de ficheiros;

essenciais: autenticação,

autorização e acesso. Como

•

consegui-lo? Tal como as

Encriptação, desencriptação e autorização

de ficheiros;

ameaças são muitas e

•

variadas, também

Protecção contra acesso não autorizado

baseado em software;

a segurança deve ser

implementada de diversas formas. Uma resposta a esta

abordagem diversificada é o conceito “computação fiável”

•

Gestão de chaves e certificados do utilizador;

•

Encriptação de dados por hardware para

segurança adicional em caso de falha de

(um termo inventado pela Gartner).

sistema ou roubo;

No relatório de Gartner, The Management Update:

Progress Towards Trustable Computing Means Securer IT

Systems, a computação fiável implica uma combinação de

•

Detecção de fraudes no sistema;

•

Protecção contra saída não autorizada para ecrãs,

impressoras, dispositivos de gravação, etc;

elementos de hardware e software, incluindo um módulo

TPM e um ambiente de execução fiável. Mais ainda,

•

a computação fiável proporciona uma experiência

Acesso à memória do sistema apenas por

aplicações autorizadas;

computacional previsível, fiável e segura.

•

à criação de um ambiente computacional seguro.

Eliminação do conteúdo da memória em caso

de falha do sistema;

A computação fiável é a abordagem mais promissora

•

Recusa de acesso não autorizado à memória

do sistema.

F

Artigo "Computação Fiável"

Página 1 de 3

FEA-2005-04-Computação-Fiável-PT

Característica

pares de chaves de codificação

Conceito:

(Public Key Infrastructure, PKI) e

O conceito defendido pela Gartner de uma plataforma

credenciais. Por outras palavras,

computacional fiável é baseado num modelo de três níveis

é o “cofre” ideal, onde podem

que integra:

ser guardadas chaves de dados

1.

hardware anti-fraude

codificados. Além de

2.

plataforma fiável

proporcionar uma base para DRM (Gestão Digital de

3.

ambiente de execução fiável (em tempo real)

Direitos), este dispositivo anti-fraude é capaz de

resistir a ataques lógicos e físicos para proteger dados

confidenciais e informação encriptada.

X

Bloqueio de Dispositivos — O software de

bloqueio de dispositivos permite ao administrador de

sitemas restringir o acesso a dispositivos e interfaces

do computador portátil. Este é um conjunto de

ferramentas suportado

pelo BIOS, que ajuda a

Um módulo TPM constitui o ponto de partida para obter

evitar o acesso não

hardware anti-fraude e uma plataforma fiável mas, para ser

autorizado ao computador

verdadeiramente eficaz, esta tecnologia deverá trabalhar

portátil ou a cópia não

em conjunto com o sistema operativo e outras funções

autorizada de ficheiros

incorporadas na plataforma portátil. Combinados, estes

onfidenciais.

elementos proporcionam previsibilidade, fiabilidade

X

e segurança.

passwords de protecção para o arranque do sistema e

alcançada antes de 2008, altura em que previsivelmente

acesso à unidade de disco rígido. Este utilitário

será possível fazer a integração de sistemas operativos

baseado em Windows é um excelente complemento

fiáveis (como o Longhorn da Microsoft) e de hardware anti-

para utilizadores com menos conhecimentos técnicos,

fraude. Enquanto se aguarda a chegada de um sistema

pois permite-lhes registar passwords de utilizador e

operativo fiável, foram já efectuados e implementados

administrador sem necessidade de aceder à interface

progressos significativos ao nível do hardware e das

do BIOS.

aplicações.

X

Actualidade

Actualmente, muitos modelos de portáteis integram

componentes de hardware anti-fraude que proporcionam

protecção de informação confidencial. A Toshiba é

a principal marca do mercado a disponibilizar dispositivos

empresariais que permitem computação fiável, tais como:

TPM

— Com o Utilitário de

Password da Toshiba, o utilizador poderá definir

A Gartner prevê que a computação fiável não será

X

Utilitário de Password

Protecção XD-Bit contra vírus —

permite

ao processador do computador portátil distinguir entre

os bits de código que podem ser executados e

aqueles que constituêm uma ameaça para o sistema.

Como resultado, com o XD-Bit activado, o código

malicioso — sob a forma de vírus ou verme — não

pode infectar o sistema.

— O Trusted Platform Module (TPM) é um chip

de armazenamento seguro, para infra-estruturas com

F

Artigo "Computação Fiável"

Página 2 de 3

FEA-2005-04-Computação-Fiável-PT

Característica

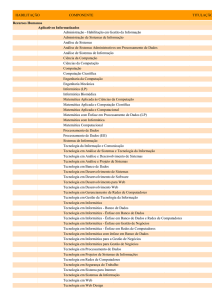

Evolução

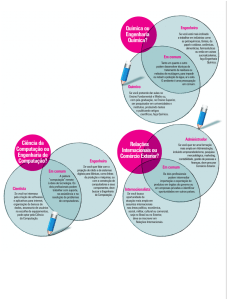

O quadro seguinte fornece uma visão geral do rumo da

plataforma de computação fiável e da tecnologia criada

para os utilizadores preocupados com a segurança:

Função

Definição

Leitor de

X

impressão digital

Benefício(s) de Segurança

Integrado no portátil: lê uma impressão

X

digital e compara-a com a informação

Autenticação da identidade do utilizador

para acesso seguro aos dados.

armazenada.

biométrica

Ecrãs de

Ecrãs de segurança com tecnologia

X

de paralaxe integrada para evitar

Protecção de dados confidenciais,

particularmente num ambiente público.

a observação de dados confidenciais

segurança

por terceiros.

X

Previsto para 2006, este novo sistema

X

baseados em software;

operativo constituirá um avanço para a

Longhorn

criação de um ambiente de execução

®

(Microsoft )

Tecnologia

LaGrande (LT)

da Intel

X

Segurança de armazenamento

fiável, onde as aplicações podem correr

e transmissão de dados confidenciais

num sistema sem serem acedidas ou

no ambiente Longhorn;

'vistas' por outro software.

X

Melhor protecção contra ataques a dados

X

Esta tecnologia chegará aos

X

Suporte de assinaturas digitais.

Em conjunto com o Longhorn da Microsoft,

processadores, chips e plataformas da

a LT cria uma base de hardware no

Intel nos próximos 2 ou 3 anos e

PC cliente que ajuda a proteger a

proporcionará um conjunto extremamente

confidencialidade e a integridade dos dados

versátil de melhoramentos de hardware.

de ataques maliciosos baseados em

software.

áreas de negócio com dados sensíveis ou extremamente

Conclusão

confidenciais e actividades em tempo real. Eventualmente,

Tal como as redes, na forma de Internet, Intranets

este novo conceito tornar-se-á um padrão a nível

e Extranets, se tornaram parte integrante da rotina

empresarial, abrindo novas possibilidades e oferecendo

empresarial, o mesmo acontecerá certamente com

ainda mais mobilidade. Mesmo alguns objectivos distantes

a computação fiável. Com a utilização da Web em

permanente expansão, a computação portátil já definiu

novos padrões de trabalho — e a segurança, a fiabilidade

e a previsibilidade do sistema são essenciais para uma

computação ubíqua. No início, a computação fiável

serão possíveis com a implantação da computação fiável.

Porquê? Porque a privacidade da informação já não é

considerada um privilégio - é um direito básico aplicável

tanto a questões profissionais como pessoais.

encontrará - como aliás já acontece - o seu espaço em

F

Artigo "Computação Fiável"

Página 3 de 3

FEA-2005-04-Computação-Fiável-PT

© 2004. Toshiba Europe GmbH. Embora a Toshiba tenha envidado todos os esforços para garantir a precisão das informações à data da publicação, as especificações dos produtos,

configurações, preços, disponibilidade de sistemas/componentes/opções são passíveis de alteração sem aviso prévio. Para obter a informação de produto mais actualizada sobre o seu

computador ou manter-se actualizado sobre as diferentes opções de software e hardware, visite o Web site da Toshiba em pcsupport.toshiba.com.Web site at pcsupport.toshiba.com.

X