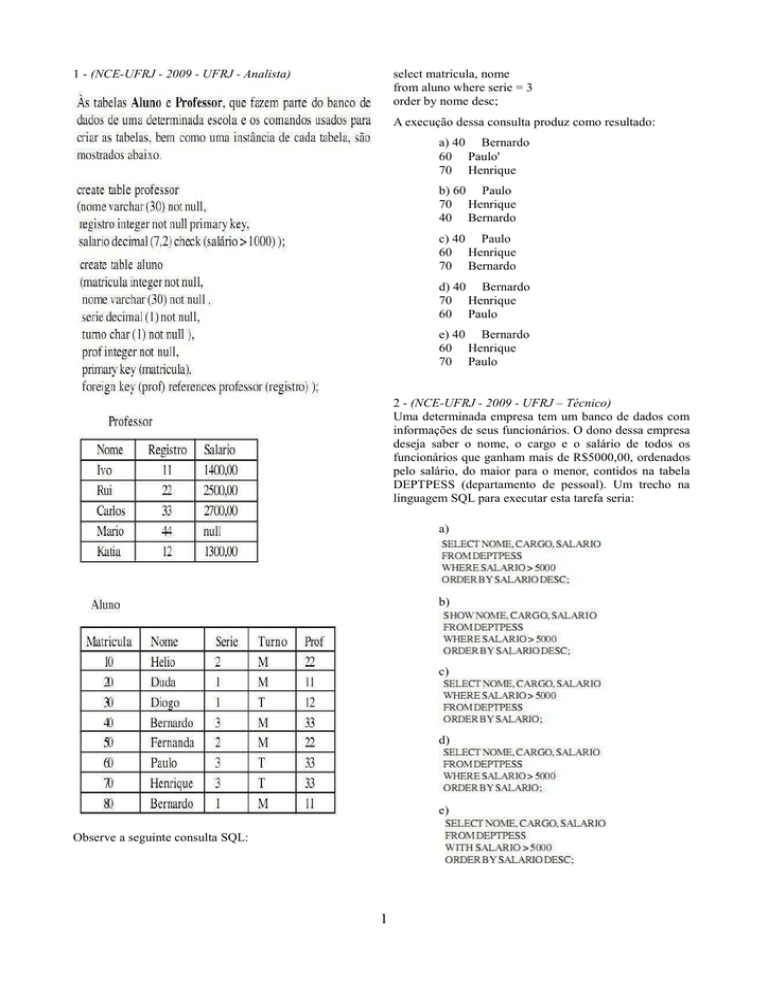

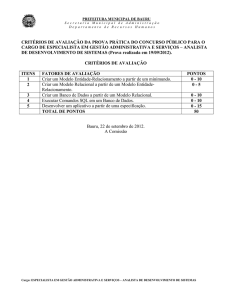

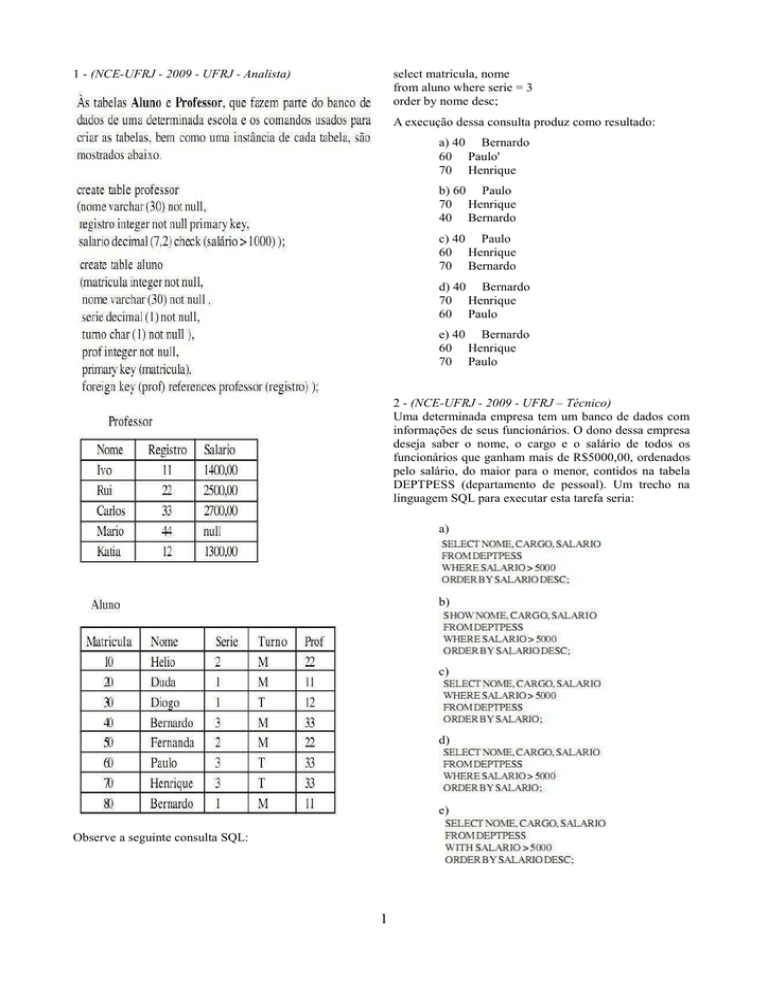

1 - (NCE-UFRJ - 2009 - UFRJ - Analista)

select matricula, nome

from aluno where serie = 3

order by nome desc;

A execução dessa consulta produz como resultado:

a) 40 Bernardo

60 Paulo'

70 Henrique

b) 60 Paulo

70 Henrique

40 Bernardo

c) 40 Paulo

60 Henrique

70 Bernardo

d) 40 Bernardo

70 Henrique

60 Paulo

e) 40 Bernardo

60 Henrique

70 Paulo

2 - (NCE-UFRJ - 2009 - UFRJ – Técnico)

Uma determinada empresa tem um banco de dados com

informações de seus funcionários. O dono dessa empresa

deseja saber o nome, o cargo e o salário de todos os

funcionários que ganham mais de R$5000,00, ordenados

pelo salário, do maior para o menor, contidos na tabela

DEPTPESS (departamento de pessoal). Um trecho na

linguagem SQL para executar esta tarefa seria:

a)

b)

c)

d)

e)

Observe a seguinte consulta SQL:

1

da emissão, Nome do cliente, Endereço do cliente, CPF do cliente e Total Geral da Nota);

3 - (NCE-UFRJ - 2009 - UFRJ - Analista)

Arquitetura bastante usada em banco de dados, onde são

necessárias soluções sofisticadas de software que possibilitem o tratamento de transações, as confirmações de transações, desfazer transações, linguagens de consultas e gatilhos. A principal vantagem dessa arquitetura é a divisão

do processamento entre dois sistemas, o que reduz o tráfego de dados na rede. Essa arquitetura é conhecida como:

- Tabela Mercadorias Vendidas (Número da NF,

Código da Mercadoria, Quantidade vendida e Total da venda da mercadoria);

- Tabela Mercadorias (Código da Mercadoria,

Descrição da Mercadoria, Preço de venda);

c) - Tabela Notas Fiscais (Número da NF, Data

da emissão, CPF do cliente e Total Geral da

Nota);

a) cliente-servidor;

b) distribuída;

- Tabela Mercadorias Vendidas (Número da NF,

Código da Mercadoria, Quantidade vendida e Total da venda da mercadoria);

c) centralizada;

d) relacional;

- Tabela Mercadorias (Código da Mercadoria,

Descrição da Mercadoria, Preço de venda);

e) orientada a objeto.

- Tabela Clientes (Nome do cliente e Endereço

do cliente)

4 - (NCE-UFRJ - 2009 - UFRJ – Analista)

Os comandos SQL para adicionar, excluir ou alterar atributos em uma tabela e para excluir tabela, são, respectivamente:

a) ALTER TABLE e DELETE TABLE;

d) - Tabela Notas Fiscais (Número da NF, Data

da emissão e Total Geral da Nota);

- Tabela Mercadorias Vendidas (Número da NF,

Código da Mercadoria, Quantidade vendida e Total da venda da mercadoria);

b) UPDATE TABLE e DELETE TABLE;

c) UPDATE TABLE e DROP TABLE;

- Tabela Mercadorias (Código da Mercadoria,

Descrição da Mercadoria, Preço de venda);

d) UPDATE TABLE e ERASE TABLE;

e) ALTER TABLE e DROP TABLE.

- Tabela Clientes (CPF do cliente, Nome do cliente e Endereço do cliente)

5 - (NCE-UFRJ - 2009 - UFRJ - Analista)

e) - Tabela Notas Fiscais (Número da NF, Data

da emissão, CPF do cliente e Total Geral da

Nota).

- Tabela Mercadorias Vendidas (Número da NF,

Código da Mercadoria, Quantidade vendida e Total da venda da mercadoria);

- Tabela Mercadorias (Código da Mercadoria,

Descrição da Mercadoria, Preço de venda);

- Tabela Clientes (CPF do cliente, Nome do cliente e Endereço do cliente)

6 - (FUNRIO - 2013 - MPOG - Analista de Tecnologia da

Informação)

Qual o tipo de descoberta de conhecimento através de mineração de dados (do inglês “data mining”), em que se relaciona a presença de conjuntos de itens diversos, como

por exemplo: “Quando uma mulher compra uma bolsa em

uma loja, ela está propensa a comprar sapatos”?

A terceira forma normal (3FN) da estrutura apresentada é:

a) - Tabela Notas Fiscais (Número da NF, Data

da emissão, Nome do cliente, Endereço do cliente, CPF do cliente e Total Geral da Nota);

- Tabela Mercadorias Vendidas (Número da NF,

Código da Mercadoria, Quantidade vendida e Total da venda da mercadoria);

a) Hierarquias de classificação.

- Tabela Mercadorias (Código da Mercadoria,

Descrição da Mercadoria, Preço de venda);

c) Regras de associação.

b) Padrões sequenciais.

d) Séries temporais.

b) - Tabela Notas Fiscais (Número da NF, Data

e) Agrupamentos por similaridade.

2

OSI.

7 - (IBFC - 2013 - EBSERH - Técnico em Informática adaptado)

Considerado como um passivo de rede, possui terminadores para os sistemas de Cabeação Horizontal e Vertical

dentro do Armário de Telecomunicações em um Sistema

de Cabeamento Estruturado:

e) O UDP (User Datagram Protocol) corresponde a camada 3 do OSI.

11 - (IADES - 2010 - CFA - Técnico - Redes de

Computadores - adaptado)

Julgue os itens a seguir quanto ao Internet Protocol (IP).

a) backbone

b) shielded

I É considerado não confiável, pois a entrega não é garantida.

c) twisted

d) patch panel

II Não existe um controle de sequenciamento.

e) rack

III Não há detecção de erros nem retorno da informação

ao transmissor.

8 - (IBFC - 2013 - EBSERH - Técnico em Informática adaptado)

Identifique o comando do Sistema Operacional Windows

que exibe, como padrão, ou seja, sem nenhuma opção, o

endereço IP, a máscara de sub-rede e o gateway padrão

para cada adaptador vinculado ao TCP/IP:

IV Sua unidade básica é o datagrama, que é quebrado em

fragmentos para se adequar ao MTU do hardware.

São corretas as afirmações:

a) I e II, somente.

a) arp

b) II e III, somente,

b) ipconfig

c) I e III, somente.

c) netstat

d) III e IV.

d) ping

e) todas estão corretas.

e) tracert

12 - (FCC - 2013 - PGE-BA - Assistente de Procuradoria

- adaptado)

Se um funcionário de uma repartição pública necessitar

usar o Google para fazer uma busca especial usando uma

frase exata (ex. "concursos públicos em 2013"), um

idioma específico (ex. "português") e, ainda, que a busca

traga como resultado somente links de um determinado

tipo de arquivo (ex. "PDF"), ele deve clicar no ícone específico de opções e, na janela que abrir, deverá escolher

9 - (IBFC - 2013 - EBSERH - Técnico em Informática adaptado)

Atualmente o cabo mais utilizado em redes de computadores é o cabo de par trançado. Para montarmos fisicamente um cabo desse tipo haverá necessidade da ferramenta intitulada tecnicamente de:

a) alicate de bico técnico

b) alicate de trançar

a) Busca configurada.

c) alicate de crimpar

b) Configurações da pesquisa.

d) alicate de conexão de pares

c) Histórico da internet.

e) alicate de pressão

d) Ajuda avançada.

e) Pesquisa avançada.

10 - (IADES - 2010 - CFA - Técnico - Redes de

Computadores - adaptado)

Em relação aos protocolos que formam a família TCP/IP e

sua relação com o modelo OSI, podemos afirmar que

13 - (VUNESP - 2013 - PC-SP - Perito Criminal)

Depois de estabelecida a conexão do servidor com a internet, assinale a alternativa com o comando ftp que baixa

um arquivo remoto para a máquina do usuário.

a) o IGMP (Internet Group Management

Protocol) corresponde a camada 7 do OSI.

a) Receive.

b) o TCP corresponde as camadas 4 e 5 do OSI.

b) Send.

c) o IP (Internet Protocol) e o ICMP (Internet

Control Mensage Protocol) correspondem a camada 4 do OSI.

c) Get.

d) File.

e) Put.

d) o ARP (Adress Resolution Protocol) e o RARP

(Reverse ARP) correspondem a camada 2 do

3

I. Um NAP (ponto de acesso de rede) permite que pacotes

de dados que tenham que passar por backbones concorrentes cheguem ao seu destino.

14 - (CEPUERJ - 2013 - CREFITO-2ª Região - Assistente

Administrativo - adaptado)

Os arquivos que podem armazenar informações básicas

de um visitante de um site na internet, tais como nome e

preferências de idioma, são chamados de:

II.A Internet é um vasto conjunto de redes diferentes que

utilizam certos protocolos comuns.

III. A Internet é um sistema incomum no sentido de que

foi planejada, mas sem controle central.

a) TCP

b) adware

É correto o que se afirma em:

c) bridge

a) I, apenas

d) cookies

b) I e II, apenas.

e) shareware

c) I e III, apenas.

d) II e III, apenas

15 - (UEPA - 2013 - PC-PA - Delegado de Polícia)

Sobre a Intranet analise as afirmativas abaixo e assinale a

alternativa correta.

e) I, II e III

I. A Intranet é uma rede local, que utiliza o mesmo

protocolo de comunicação da Internet. É uma rede

totalmente segura, que não permite invasão e nem vírus.

18 - (FUNRIO - 2013 - MPOG - Analista de Tecnologia

da Informação)

Qual a melhor definição para Firewalls?

II. O protocolo utilizado em uma Intranet para troca de

mensagens é o FTP.

a) É um conjunto de softwares que separa a rede

interna de uma organização da rede externa (Internet), permitindo a entrada de algumas requisições e bloqueando outras.

III. Em uma Intranet o conjunto de páginas web, nela

publicado, pode ser acessado através de um navegador de

Internet padrão.

b) É uma combinação de hardware e software

que separa as redes de uma organização, bloqueando todo tipo de tráfego.

A alternativa que contém todas as afirmativas corretas é:

a) I

c) É um conjunto de hardwares que separa a rede

interna de uma organização da rede externa (Internet), permitindo a entrada de algumas requisições e bloqueando outras.

b) I e III

c) II

d) II e III

d) É uma combinação de hardware e software

que separa a rede interna de uma organização da

rede DMZ, permitindo a entrada de algumas requisições e bloqueando outras.

e) III

16 - (UEPA - 2013 - PC-PA - Papiloscopista Policial)

Sobre os principais navegadores da Internet é correto afirmar que:

e) É uma combinação de hardware e software

que separa a rede interna de uma organização da

rede externa (Internet), permitindo a entrada de

algumas requisições e bloqueando outras.

a) o Internet Explorer possui versões para Windows e Linux.

b) o Microsoft Outlook é um navegador que trabalha exclusivamente com o protocolo HTTPS.

19 - (ESAF - 2013 - MF - Analista de Finanças e

Controle - Gestão em Infraestrutura de TI)

Um programa automático de computador, que recolhe informações sobre o usuário, sobre os seus costumes na Internet e transmite essa informação a uma entidade externa

na Internet, sem o seu conhecimento nem o seu consentimento, é um:

c) o Google Chrome e o Safari são navegadores

proprietários que funcionam em qualquer sistema

operacional.

d) Mozilla Firefox e Opera são navegadores que

possuem versões para Windows e Linux.

a) Spyware.

e) o Ubuntu é um navegador que trabalha em

qualquer plataforma.

b) Worm.

c) Adware.

17 - (CETRO - 2013 - ANVISA - Analista Administrativo Área 5)

Em relação à Internet, analise as assertivas abaixo.

d) Backdoor.

e) Virusnet.

4

São corretas as afirmações:

20 - (FUNDAÇÃO DOM CINTRA - 2010 - MAPA Analista de Sistemas)

Em relação à segurança da informação, a prática utilizada

na Internet em que o hacker monta sites falsos ou envia

mensagens de e-mail fazendo-se passar por representantes

de empresas legítimas, solicitando aos usuários seus dados pessoais confidenciais, é conhecida como:

a) I e III, somente;

b) I e IV, somente;

c) I, II e III, somente;

d) I, III e IV, somente;

e) I, II, III e IV.

a) DoS;

b) rede virtual;

23 - (FCC - 2012 - TJ-RJ - Analista Judiciário - Análise

de Sistemas)

Na virada do mês de janeiro para fevereiro de 2012, os sites de diversos bancos comerciais brasileiros foram alvos

de ataques através da Internet com o objetivo de deixá-los

inacessíveis. O tipo de ataque de que foram vítimas estes

bancos é conhecido genericamente pelo nome de

c) spanning;

d) phishing;

e) DDoS.

21 - (FUMARC - 2012 - TJ-MG - Oficial Judiciário Assistente Técnico De Sistemas - adaptado)

Sobre os conceitos de criptografa, é correto afirmar que

a) port scanning.

b) backdoor.

a) a criptografa de chave pública é mais segura

contra criptoanálise do que a criptografa simétrica.

c) cookie hijacking.

d) denial of service.

e) phishing.

b) apesar de consumir mais recursos computacionais que a criptografa simétrica, a criptografa de

chave pública apresenta grande vantagem em relação à segurança do processo de distribuição de

chaves.

24 - (FCC - 2010 - TCE-SP - Auxiliar da Fiscalização

Financeira)

Com relação à Internet, Intranet e segurança da

informação, considere:

c) a criptografa simétrica requer o uso de certificados digitais.

I. Intranet é uma rede privada com as mesmas

características da Internet, porém, com serviços e

protocolos diferenciados.

d) os algoritmos de criptografa (simétrica e assimétrica) apresentam o mesmo nível de resistência quando utilizam chaves de mesmo tamanho.

II. Um algoritmo de criptografia simétrica requer que uma

chave secreta seja usada na criptografia e uma chave

pública complementar para descriptografar a mensagem.

e) a criptografa de chave pública praticamente

substituiu os algoritmos de chave simétrica para

aplicações web que necessitam de transferência

segura de dados através da internet.

III. Na Internet, o UDP (User Datagram Protocol) é um

protocolo de transporte que presta um serviço de

comunicação não orientado a conexão e sem garantia de

entrega.

22 - (INSTITUTO CIDADES - 2012 - TCM-GO - Auditor

de Controle Externo - Informática)

Analise:

IV. DNS é um servidor de diretório responsável por

prover informações, como nomes e endereços das

máquinas na Internet. Apresenta uma arquitetura

cliente/servidor e pode envolver vários servidores DNS na

resposta a uma consulta.

I. No cerne da certificação digital está o certificado digital, um documento eletrônico que contém informações

que mostram quem somos para as pessoas e para os sistemas de informação.

II. Depois de emitido, um certificado digital não pode ser

revogado, mesmo que a chave privada tenha sido comprometida.

É correto o que consta APENAS em

a) II, III e IV.

III. Um exemplo comum do uso de certificados digitais é

o serviço bancário provido via Internet.

b) I e II.

c) I, II e III.

IV. A AC (Autoridade Certificadora) é o principal componente de uma infraestrutura de chaves públicas e é responsável pela emissão dos certificados digitais.

d) I, III e IV.

e) III e IV.

5

d) II e III, apenas.

25 - (CESGRANRIO - 2012 - Chesf - Profissional de

Nível Superior - Analista de Sistemas)

Um auditor de segurança de um sistema de comunicações

percebeu que o conteúdo de determinada mensagem fora

alterado e, durante sua investigação, concluiu que a

alteração se devia a uma falha no sincronismo do sistema

de transmissão.

e) I, II, III e IV.

28 (FCC - 2009 - TRE-AM - Técnico Judiciário Operação de Computador)

Uma única mensagem gerada pelo emissor que é

destinada a todos os elementos da rede caracteriza uma

mensagem

No contexto da segurança da informação, esse caso

envolve o princípio da

a) confidencialidade

a) broadcast.

b) multicast.

b) disponibilidade

c) unicast.

c) integridade

d) anycast.

d) autenticidade

e) fullcast.

e) privacidade

29 - (FCC - 2010 - DPE-SP - Agente de Defensoria Comunicação Social)

Um programa completamente gratuito que permite

visualizar e interagir com o desktop de um computador

em qualquer parte do mundo denomina-se

26 - (FCC - 2009 - TJ-SE - Analista Judiciário - Análise

de Sistemas - Desenvolvimento)

Indica o serviço usado para acessar um recurso na

Internet; o local do host do destino e a porta

correspondente para acessá-lo; o caminho e o nome do

arquivo do recurso. Trata-se de

a) MSN.

b) VNC.

a) IP.

c) BROWSER.

b) URL.

d) BOOT.

c) TCP.

e) CHAT.

d) DNS.

e) MIME.

30 - (CESGRANRIO - 2012 - Petrobrás - Analista de

Sistemas Júnior - Infra-Estrutura - 2012)

O modelo de entidades e relacionamentos a seguir representa uma base de dados a ser criada para um concurso de

receitas.

27 - (FCC - 2011 - TRT - 14ª Região (RO e AC) - Técnico

Judiciário - Tecnologia da Informação)

Em relação aos modelos de referência OSI e TCP/IP,

considere:

I. A tecnologia de comutação de pacotes é presumida por

ambos;

II. A tecnologia de comutação de circuitos é presumida

por ambos;

III. O TCP/IP combina as camadas física e de enlace do

OSI em uma única camada;

IV. Os protocolos do TCP/IP são os padrões em torno dos

quais a Internet se desenvolveu, portanto o modelo

TCP/IP ganha credibilidade apenas por causa dos seus

protocolos.

Está correto o que se afirma em

a) I, II e IV, apenas.

b) I, III e IV, apenas.

c) I e IV, apenas.

Considerando que todos os atributos são atômicos, sua

6

transformação para uma base de dados relacional, na terceira forma normal, sem utilizar atributos chaves substitutos, utilizando-se as melhores práticas de projeto, resultará, respectivamente, em quantas tabelas e em quantos atributos ?

33 - (FCC - 2010 - AL-SP - Agente Legislativo de

Serviços Técnicos e Administrativos - Processamento de

Dados)

O arquiteto da informação

a) cria a estrutura ou mapa da informação para

permitir que outros encontrem suas necessidades

de conhecimento.

a) 5 e 15

b) 6 e 17

c) 6 e 21

b) foi muito valorizado no século XX por estudar

a interligação de aplicações e as técnicas utilizadas para modelar e documentar sistemas interorganizacionais.

d) 7 e 17

e) 7 e 19

c) limita sua atuação ao estudo do significado das

palavras e dos meios de publicação.

31 - (CESPE - 2013 - TRE-MS - Técnico Judiciário Programação de Sistemas)

No modelo entidade-relacionamento, a expressão chave

primária identifica

d) focaliza seu trabalho na modelagem de sites e

nos princípios da usabilidade, independentemente das estratégias e objetivos de negócios da organização.

a) o número de entidades em relação às quais outras entidades e os relacionamentos são

diferenciados.

e) desenvolve o modelo relacional de banco de

dados em um projeto de software e o implementa

utilizando um sistema gerenciador de banco de

dados.

b) um conjunto de operações que tem como entrada uma ou duas relações que produzem como

resultado uma nova relação.

34 - (FGV - 2010 - BADESC - Analista de Sistemas Desenvolvimento de Sistemas)

No que diz respeito aos sistemas distribuídos, o modelo

Cliente/Servidor tem por objetivo gerenciar a descentralização de dados e recursos de processamento, existindo

uma ou mais máquinas que atuam como servidores, disponibilizando recursos para as demais máquinas, as quais

atuam como clientes, estando todos os computadores conectados por meio de uma rede.

c) um refinamento do conjunto de entidades em

níveis sucessivos de subgrupos que indica um

processo top-down de projeto, no qual as diferenciações são feitas de modo explícito.

d) um conjunto de um ou mais atributos que, tomados coletivamente, permitem identificar de

maneira unívoca uma entidade em um conjunto

de entidades, que é escolhida pelo projetista do

banco de dados como de significado principal.

Existem duas abordagens: a de duas camadas, característica das primeiras aplicações, na qual a lógica do negócio

fica toda no cliente; e a de três camadas, cuja lógica é retirar as regras do negócio dos processos-clientes e centralizá-las em um determinado ponto, denominado servidor

de aplicações, visando facilitar as modificações e as atualizações das regras.

e) uma propriedade decisiva das entidades de níveis superior e inferior criadas pela especialização e pela generalização.

32 - (FMP-RS - 2013 - MPE-AC - Analista - Tecnologia

da Informação)

Atualmente se usa no projeto de redes de transmissão de

dados uma técnica conhecida pelo nome de cabeamento

estruturado, que segue normas internacionais e brasileiras

(ANSI/TIA/ETA/568 e NBR 14565). Para tanto são definidos subsistemas para cada parte do projeto. Das alternativas abaixo qual NÃO é um dos subsistemas do cabeamento estruturado?

Nesse último modelo, a primeira camada é chamada GUI

(Graphical User Interface), que permite a interação direta

com o usuário; a segunda, está associada às funções e regras do negócio; e a terceira, é responsável pelo repositório das informações e as classes que a manipulam.

Sendo a primeira camada conhecida como de apresentação, as outras duas, nessa ordem, são denominadas, respectivamente:

a) Cabeamento horizontal.

a) de negócio e de dados.

b) Área de trabalho (pontos de rede).

b) de negócio e de processos.

c) Armário de telecomunicações.

c) de negócio e de relacionamentos.

d) Sala de equipamentos.

d) de interação e de processos.

e) Rede elétrica de baixa e alta tensão.

e) de interação e de dados.

7

c) adware.

d) backdoor.

35 - (FCC - 2011 - TRE-RN - Técnico Judiciário Programação de Sistemas)

Os elementos de rede, entre outros, que caracterizam uma

rede Ethernet half-duplex ou full-duplex são,

respectivamente,

e) keylogger.

39 - (FCC - 2011 - TRE-PE - Analista Judiciário - Área

Judiciária)

Analise:

a) hub e switch.

b) cabo de par trançado e roteador.

I. Para que uma conexão nos navegadores seja segura, o

protocolo HTTP deve ser utilizado. Neste tipo de conexão

são empregados certificados digitais que garantem a

autenticidade do servidor e também utilizadas técnicas de

criptografia para a transmissão dos dados.

c) switch e roteador

d) cabo de par trançado e fibra ótica.

e) bridge e switch

II. A utilização de certificados digitais em correio

eletrônico garante a autenticidade do cliente. Nesse

processo, o cliente assina digitalmente a mensagem com

sua chave privada, garantindo que a assinatura seja

validada somente com sua chave pública.

36 - (FCC - 2010 - MPE-RN - Analista de Tecnologia da

Informação - Suporte Técnico)

É o tipo de comércio eletrônico embasado em modelos,

tais como, leilões, lojas online, e serviços online. Trata-se

de

III. A utilização de teclados virtuais utilizados em páginas

na internet é uma forma de se precaver contra softwares

maliciosos que possam estar monitorando o teclado do

computador.

a) G2B.

b) G2C.

É correto o que consta em

c) C2C.

d) B2B.

a) I, II e III.

e) B2C.

b) II e III, apenas.

c) I, apenas.

d) I e III, apenas.

37 - (FCC - 2010 - MPE-RN - Analista de Tecnologia da

Informação - Banco de Dados)

Na era digital, uma das principais aplicações de sistemas

de informações está no comércio eletrônico. Uma das modalidades que mais tem crescido nos últimos anos é o comércio eletrônico realizado por meio de dispositivos móveis. Esse tipo de comércio eletrônico é conhecido como

e) II, apenas.

40 - (FGV - 2011 - SEFAZ-RJ - Auditor Fiscal da Receita

Estadual - prova 1)

Quanto à utilização de tecnologias na gestão da informação, as empresas podem obter vantagens competitivas que

trazem um diferencial às empresas. Assim, ultimamente

tem ocorrido a implementação de Extranets, cujo valor

comercial decorre de vários fatores. No que diz respeito

aos negócios de uma empresa, assinale a grande vantagem

de seu uso.

a) m-commerce.

b) e-mobile.

c) e-business.

a) Permite o uso mais eficiente dos dados na troca de informações com consumidores.

d) e-procurement.

e) m-mobile.

b) Possibilita construir e fortalecer relações estratégicas com os clientes e fornecedores.

c) Oferece melhor gestão das informações por

meio das redes sociais via redes wireless.

38 - (FCC - 2009 - TRT - 16ª REGIÃO (MA) - Técnico

Judiciário - Tecnologia da Informação)

Um tipo de software especificamente projetado para apresentar propagandas por meio de browsers na Internet é um

d) Incentiva a utilização da tecnologia computação em nuvem na interatividade com clientes.

e) Proporciona o desenvolvimento de ferramentas CASE para uso nos sistemas de informação.

a) spyware.

b) rootkit.

8

43 - (COPEVE-UFAL - 2009 - UNEAL - Analista de

Sistemas)

Trojan Horse, ou Cavalo de Tróia, é

41 - (NCE-UFRJ - 2009 - UFRJ - Técnico - Tecnologia

da Informação)

Considere o algoritmo abaixo:

a) um spyware que cria cópias de si mesmo e se

reenvia para outros computadores por meio de email.

b) um vírus do tipo worm que cria pastas

indesejadas.

c) um spam com conteúdo adulto.

d) um programa que aparenta ser útil, mas pode

abrir portas no computador para uma invasão.

e) um tipo de programa que pode aquecer o

processador do computador até danificá-lo

totalmente.

Se a sequência de números a ser lida for 35, 78, 12, 124,

56, 0 e 279, o resultado escrito será:

44 - (ESAF - 2010 - CVM - Analista de TIC Infraestrutura - prova 2)

São propriedades da comunicação segura:

a) 35;

b) 56;

c) 78;

a) comodidade, autenticação do ponto final, integridade de mensagem e qualidade operacional.

d) 124;

b) confidencialidade, autenticação do ponto inicial, integridade de usuário e segurança operacional.

e) 279.

42 - (INSTITUTO CIDADES - 2012 - TCM-GO - Auditor

de Controle Externo - Informática)

Analise os itens e aponte a opção incorreta:

c) compatibilidade, autenticação do ponto final,

integridade de mensagem e qualidade da criptografia.

I. Em segurança da informação, de acordo com o princípio da confidencialidade, somente o remetente e o destinatário pretendido podem entender o conteúdo da mensagem transmitida.

d) confidencialidade, autenticação do ponto final,

integridade de mensagem e segurança operacional.

e) confiabilidade, autenticação do ponto de acesso, conteúdo de mensagem e segurança estratégica.

II. A integridade da mensagem é desejável em uma comunicação segura. Neste princípio, devemos garantir que o

conteúdo de sua comunicação não seja alterado durante a

transmissão.

III. Um dos princípios básicos da segurança da informação é a disponibilidade. Neste princípio, devemos garantir

que os usuários são quem eles realmente dizem ser.

45 - (FGV - 2011 - SEFAZ-RJ - Auditor Fiscal da Receita

Estadual - prova 1)

No que se refere à análise dos negócios e às aplicações

empresarias, poucos conceitos revolucionaram tão profundamente os negócios como o e-commerce. A seguir, são

descritas três formas básicas das modalidades desse comércio.

IV. Em criptografia, a função de uma chave criptográfica

é personalizar o processo de criptografia, uma vez que o

processo a ser realizado utilizará a combinação do algoritmo desejado com a chave informada pelo usuário.

a) I e III, somente;

I. Venda eletrônica de bens e serviços entre clientes como

em leilões via Web, por exemplo.

b) II, somente;

II. Venda de produtos e serviços no varejo diretamente a

consumidores individuais via lojas virtuais e catálogos

multimídia, por exemplo.

c) II e III, somente;

d) III somente;

e) IV, somente.

III. Venda de bens e serviços entre empresas e instituições

do mercado de consumo via intercâmbio eletrônico de dados, por exemplo.

Essas modalidades são conhecidas, respectivamente, por

9

48 - (FMP-RS - 2011 - TCE-RS - Auditor Público Externo

- Administração)

Sistema de informações que está disponível para a empresa tomar decisões sobre seus negócios, apoiado por um

sistema de alimentação dos dados na retaguarda e também

por um sistema de captura e realimentação de dados e sistema de gestão de conteúdos.

a) B2G (empresa a governo), G2G (governo a

governo) e G2B (governo a empresa).

b) B2B (empresa a empresa), B2G (empresa a

governo) e G2G (governo a governo).

c) G2G (governo a governo), C2C (consumidor a

consumidor) e B2C (empresa a consumidor).

a) Data Warehouse (DW)

d) B2C (empresa a consumidor), G2B (governo a

empresa) e C2C (consumidor a consumidor).

b) Business Intelligence (BI)

e) C2C (consumidor a consumidor), B2C (empresa a consumidor) e B2B (empresa a empresa).

c) Data Minning (DM)

d) Customer Relationship Management (CRM)

e) Enterprise Resource Planning (ERP)

46 - (FUNIVERSA - 2010 - CEB - Analista de Sistemas)

Comércio eletrônico, ou e-commerce, é uma forma de

transação comercial realizada especialmente por meio de

equipamentos e sistemas de comunicação eletrônica,

como computadores, terminais, cartões magnéticos, etc.

Assinale a alternativa que define o conceito de "B2B" utilizada no âmbito do comércio eletrônico.

49 - (FCC - 2010 - DPE-SP - Agente de Defensoria Administrador de Banco de Dados)

A rede que tem como principal característica a

possibilidade de acesso via internet, ou seja, de qualquer

lugar do mundo é possível acessar dados de determinada

empresa, é

a) Forma de comércio eletrônico em que empresas vendem produtos diretamente aos consumidores finais.

a) Intranet.

b) Conjunto de redes e sub-redes de alta velocidade usado para o comércio eletrônico.

b) Networking.

c) LAN.

c) São transações comerciais realizadas entre empresas, com o uso da Internet.

d) DWAN.

d) Modelo de negócio baseado na Web para venda direta de produtos entre pessoas físicas.

e) Extranet.

e) Forma de conexão remota entre dois computadores, também conhecida por Peer-to-peer.

50 - (FCC - 2011 - TRT - 14ª Região (RO e AC) - Técnico

Judiciário - Tecnologia da Informação)

Em relação às características do protocolo TCP é

INCORRETO afirmar

a) orientado a conexão.

47 - (CETRO - 2013 - ANVISA - Analista Administrativo Área 5)

b) garantia de recebimento de todos os pacotes.

Quanto aos bancos de dados de suporte à decisão, assinale

a alternativa correta.

c) conexão multiponto.

d) full-duplex.

a) São, principalmente (embora não totalmente),

apenas de leitura (read-only).

e) controle de fluxo através do campo janela ou

window.

b) São, principalmente, livres de qualquer tipo de

redundância.

c) Sua principal preocupação é a integridade.

d) Por questões de eficiência no armazenamento,

não são indexados.

e) Não devem ser muito grandes devido à constante manutenção exigida e às transações comerciais que não devem ser acumuladas com o tempo.

10