Entendendo o Modelo OSI

O Modelo OSI é uma referência de como os dados são

transportados de um computador a outro, vindos desde sua

camada física até as aplicações (softwares). Ao longo do

percurso, os bits vão se transformando em pacotes de dados e

vice-versa, sendo transportados de um ponto a outro,

realizando assim a comunicação entre as máquinas.

O nome OSI significa Open System Interconection.

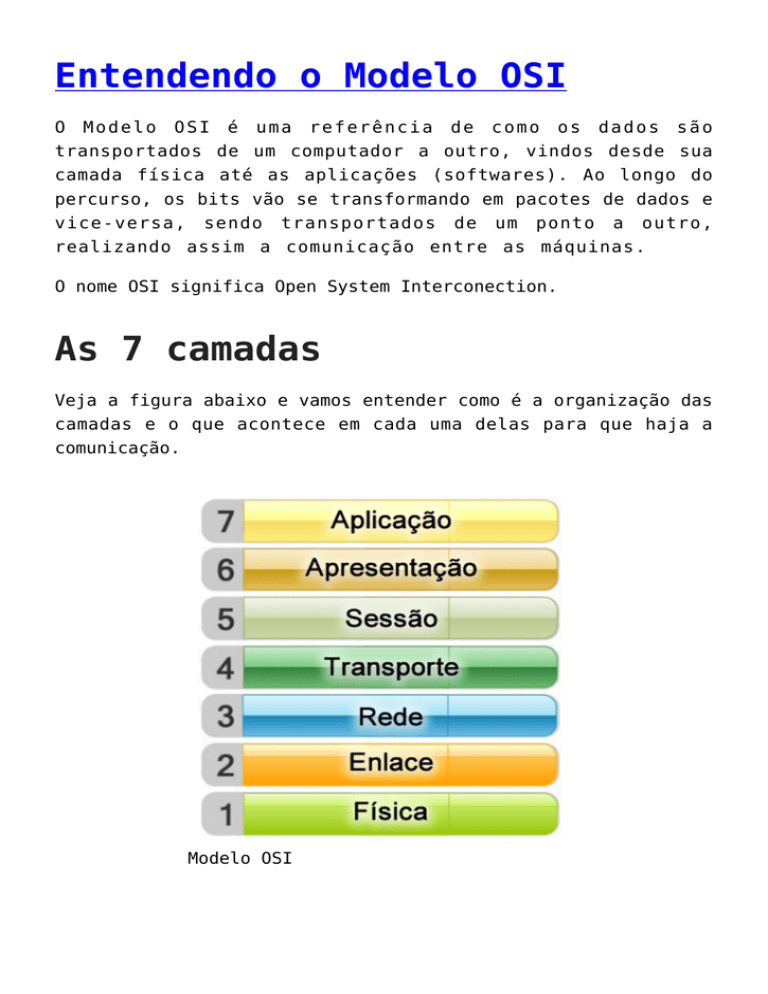

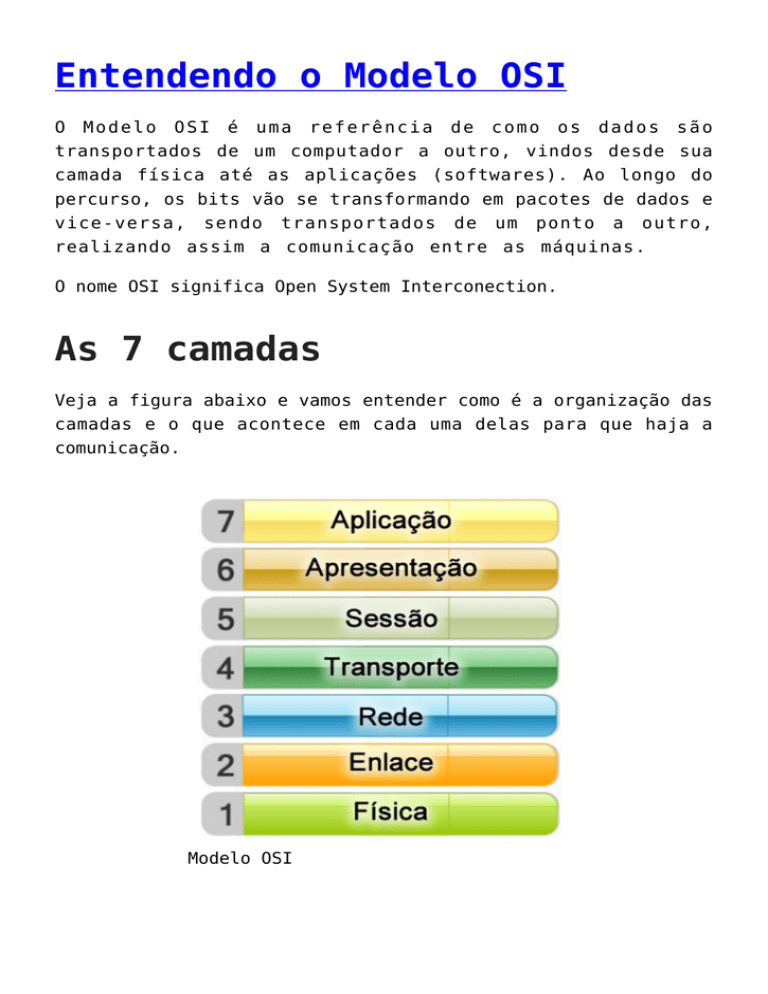

As 7 camadas

Veja a figura abaixo e vamos entender como é a organização das

camadas e o que acontece em cada uma delas para que haja a

comunicação.

Modelo OSI

Camada 7 – Aplicação

É nesta camada que nós trabalhamos, utilizando os software

através de interações, enviando e recebendo dados. Entenda que

as aplicações aqui são algo como navegador de internet,

mensageiros instantâneos, e qualquer outro aplicativo que

utilize a rede para se comunicar.

Entenda que ao enviar uma requisição para a rede, esta camada

é a responsável por iniciar o processo de comunicação, onde

passará até a camada mais baixa, que é a 1 – Física, e ela

finaliza quando recebe a sua resposta novamente aqui na camada

7.

Esta camada não se preocupa como os dados serão transportados

até o destino, mas quer que seja entregue e que ele receba

também o que for para ele.

Protocolos: HTTP, SMTP, FTP, SSH, RTP, Telnet, SIP, RDP, IRC,

SNMP, NNTP, POP3, IMAP, BitTorrent, DNS, Ping, etc.

O PDU aqui é chamado de mensagem.

Camada 6 – Apresentação

Esta camada atua como se fosse um intérprete entre redes

diferentes, por exemplo, uma rede TCP/IP e outra IPX/SPX,

traduzindo e formatando os dados de comunicação, exercendo

também esta função entre a camada de Aplicação (7) e a camada

de Sessão (5). Ela nem sempre é utilizada.

A camada 6 adicionará suas próprias informações de controle ao

pacote recebido da camada superior e envia o novo pacote para

a camada 5, agora contendo o dado original, informações de

controle adicionadas pela camada 7 mais informações de

controle adicionadas pela camada 6 e assim por diante. Na

recepção dos dados o processo inverso é feito: cada camada

removerá as informações de controle de sua responsabilidade.

A camada de apresentação também é responsável por outros

aspectos da representação dos dados, como criptografia e

compressão de dados. Alguns exemplos de protocolos que

utilizam esta camada são os túneis encriptados do SSH. Eles

fazem com que os dados sejam transmitidos de forma encriptada

pela rede, aumentando a segurança de forma transparente tanto

para o aplicativo quanto para o sistema operacional.

Alguns dispositivos atuantes na camada de Apresentação são o

Gateway, ou os Traceivers, sendo que o Gateway no caso faria a

ponte entre as redes traduzindo diferentes protocolos, e o

Tranceiver traduz sinais por exemplo de cabo UTP em sinais que

um cabo Coaxial entenda.

Protocolos: SSL; TLS, XDR.

Camada 5 – Sessão

Ao receber as solicitações da camada superior, o sistema

operacional abre uma sessão, sendo esta responsável por

iniciar, gerenciar e finalizar as conexões entre os hosts, e

por se preocupar com a sincronização entre eles, para que a

sessão aberta entre eles mantenha-se funcionando. Seu

funcionamento se baseia em que ao enviar uma solicitação,

abre-se uma sessão e ela só será fechada quando ele receber a

resposta dessa solicitação.

Ele fornece dois tipos principais de diálogos: o half-duplex e

o full-duplex.

Uma sessão permite transporte de dados de uma maneira mais

refinada que o nível de transporte em determinadas aplicações.

Uma sessão pode ser aberta entre duas estações a fim de

permitir a um usuário se logar em um sistema remoto ou

transferir um arquivo entre essas estações. Os protocolos

desse nível tratam de sincronizações (checkpoints) na

transferência de arquivos.

Neste nível ocorre a quebra de um pacote com o posicionamento

de uma marca lógica ao longo do diálogo. Esta marca tem como

finalidade identificar os blocos recebidos para que não ocorra

uma recarga, quando ocorrer erros na transmissão.

Camada 4 – Transporte

Sua preocupação nesta camada é com a qualidade da transmissão

dos dados, tanto no envio como no recebimento. Depois que os

pacotes vem da camada 3, é a hora de transportá-los de forma

confiável, assegurando o sucesso deste transporte. Um serviço

bastante utilizado aqui é o QoS (Quality of Service).

É nesta camada que os dados são realmente transportados de um

host ao outro, agindo como se fosse um “carteiro”,

transportando (Camada de Transporte – 4) a carta dos Correios

(Camada de Rede – 3) para o seu destino final.

Protocolos: TCP, UDP, RTP, SCTP, SPX.

Dispositivos: Roteadores.

O PDU aqui é chamado de segmento.

Camada 3 – Rede

Esta camada é responsável pelo endereçamento dos pacotes de

rede, também conhecidos por “datagramas”, associando endereços

lógicos (IP) em endereços físicos (MAC), de forma que os

pacotes de rede consigam chegar corretamente ao

destino. Também é decidido o melhor caminho para os dados,

assim como o estabelecimento das rotas, baseada em fatores

como condições de tráfego da rede e prioridades.

Essa camada é usada quando a rede possui mais de um segmento

e, com isso, há mais de um caminho para um pacote de dados

percorrer da origem ao destino.

Ela entende o endereço físico (MAC) da camada de Enlace (2) e

converte para endereço lógico (IP). Quando a camada de Rede

(3) recebe a unidade de dados da camada de Enlace (2), chamado

de “quadro”, transforma em sua própria PDU com esse endereço

lógico, que será utilizado pelos roteadores para encontrar os

melhores caminhos de dados.

Esta unidade de dados é chamada de “Pacote”.

Dispositivos: Roteadores.

Protocolos: ICMP, IP, IPX, ARP, IPSEC, RIP, OSPF, BGP.

PDU: Pacote.

Camada 2 – Enlace

Esta camada recebe os dados formatados da camada Física (1),

os bits, e trata os mesmos, convertendo em sua unidade de

dados (pacotes) para ser encaminhado para a próxima camada, a

de Rede (3).

Esta camada detecta e, opcionalmente, corrige erros que possam

acontecer no nível físico. É responsável pela transmissão e

recepção (delimitação) de quadros e pelo controle de fluxo.

Aqui encontramos o endereço físico, o MAC (Media Access

Control ou Controle de Acesso a Mídia).

Em resumo, a função desta camada é ligar os dados de um host a

outro, fazendo isso através de protocolos definidos para cada

meio específico por onde os dados são enviados.

Protocolos: PPP, Ethernet, FDDI, ATM, Token Ring, LAPB,

NetBios.

Dispositivos: Switches, Placa de Rede, Interfaces.

PDU: Quadro.

Camada 1 – Física

Esta camada só entende sinais de bits, chegando até ela como

pulsos elétricos que são 0 (tensão negativa) ou 1 (tensão

positiva).

É aqui que são definidas as utilizações dos cabos e

conectores, bem como o tipo de sinal (pulsos elétricos –

coaxial; pulsos de luz – ótico).

Basicamente a sua função é receber os dados e iniciar o

processo (ou o inverso, inserir os dados e finalizar o

processo).

Dispositivos: Cabos, Conectores, Hubs.

PDU: bits.

Resumo

CAMADA

APLICAÇÃO

FUNÇÃO

Funções especializadas (transferência de arquivos, terminal

virtual, e-mail)

APRESENTAÇÃO

Formatação de dados e conversão de caracteres e códigos

SESSÃO

Negociação e estabelecimento de conexão com outro nó

TRANSPORTE

Meios e métodos para a entrega de dados ponta-a-ponta

REDE

Roteamento de pacotes através de uma ou várias redes

ENLACE

FÍSICA

Detecção e correção de erros introduzidos pelo meio de

transmissão

Transmissão dos bits através do meio de transmissão

Questões de Concursos

(Prova: CESPE – 2011 – BRB – Analista de Tecnologia da

Informação) No modelo OSI, a camada de enlace tem por

finalidade entregar à camada de transporte um canal livre de

erros.

( ) Certo

( ) Errado

(Prova: FCC – 2011 – TRT – 19ª Região (AL) – Técnico

Judiciário – Tecnologia da Informação) A camada de rede do

modelo OSI é responsável pelo controle, distribuição e

colocação das informações na rede. Nela está presente o

protocolo

a)

b)

c)

d)

e)

TCP.

IP.

HTTP.

SMTP.

UDP.

(Prova: FCC – 2011 – TRT – 19ª Região (AL) – Técnico

Judiciário – Tecnologia da Informação) Considere os itens a

seguir:

I. O modelo OSI define um modelo de rede de cinco camadas.

II. Uma LAN normalmente cobre uma área superior a três

quilômetros.

III. Uma WAN possibilita a transmissão de dados, imagens,

áudio e vídeo por longas distâncias.

IV. Quando uma ou mais redes das categorias LAN, WAN ou WAN

estiverem

conectadas

entre

si,

elas

se

tornam

uma internetwork ou internet.

Está correto o que consta em:

a)

b)

c)

d)

e)

I, II, III e IV.

III e IV, apenas.

I, apenas.

II, III e IV, apenas.

II e III, apenas

(Prova: FCC – 2011 – TRT – 19ª Região (AL) – Analista

Judiciário – Tecnologia da Informação) No modelo OSI, é também

chamada de camada de Tradução e tem por objetivo converter o

formato do dado recebido pela camada imediatamente acima, em

um formato comum a ser utilizado na transmissão desse dado

(ex. conversão do padrão de caracteres quando o dispositivo

transmissor usa um padrão diferente do ASCII). Trata-se da

camada de

a) Transporte.

b) Enlace.

c) Sessão.

d) Aplicação.

e) Apresentação.

(Prova: FGV – 2008 – Senado Federal – Analista de Suporte de

Sistemas) Para o funcionamento da Internet, as diversas

aplicações que operam por meio de protocolos na camada de

aplicação do modelo OSI utilizam portas conhecidas na

comunicação com o protocolo TCP da camada de transporte. Nesse

contexto, aplicações DNS, FTP e TELNET, na interação com o TCP

e SNMP com UDP, utilizam portas padronizadas e identificadas,

respectivamente, pelos números:

a) 53, 20, 25 e 110.

b) 53, 20, 23 e 160.

c) 53, 21, 23 e 160.

d) 67, 21, 25 e 160.

e) 67, 20, 23 e 110.

(FGV – 2009 – MEC – Administrador de Redes) Tendo como foco o

modelo de referência OSI/ISSO, o Point-to-Point Protocol (PPP)

é um protocolo de linha discada que opera nas seguintes

camadas:

a) física e rede.

b) enlace e rede.

c) física e enlace.

d) física e transporte.

e) enlace e transporte.

(FGV – 2009 – MEC – Administrador de Redes) A arquitetura Open

Systems Interconnection – OSI da ISO constitui uma referência

para o funcionamento das redes de computadores. No contexto

desse modelo, a camada que se refere às especificações de

hardware é denominada:

a) rede.

b) física.

c) enlace.

d) aplicação.

e) transporte.

Comentários e Gabarito

(Prova: CESPE – 2011 – BRB – Analista de Tecnologia da

Informação) No modelo OSI, a camada de enlace tem por

finalidade entregar à camada de transporte um canal livre de

erros.

ERRADO. Pois no processo de transmissão não pode haver “pulos”

de camadas. Sendo assim, a camada de Enlace (2) não pode

entregar nada diretamente à camada de Transporte (4). Os dados

tem que passar antes pela camada de Rede (3).

(Prova: FCC – 2011 – TRT – 19ª Região (AL) – Técnico

Judiciário – Tecnologia da Informação) A camada de rede do

modelo OSI é responsável pelo controle, distribuição e

colocação das informações na rede. Nela está presente o

protocolo

Letra “B”. É o IP que é encontrado na camada de Rede (3). Já o

TCP e UDP são encontrados na camada de Transporte (4) e o HTTP

e SMTP são da camada de Aplicação (6).

(Prova: FCC – 2011 –

Judiciário – Tecnologia

seguir:

I – ERRADO. Como vimos, o

II – ERRADO. O erro aqui

o conceito em si. Quando

TRT – 19ª Região (AL) – Técnico

da Informação) Considere os itens a

modelo OSI tem 7 camadas.

está mais para o entendimento do que

ele fala “normalmente” tem mais de 3

km, ele está errando, pois normalmente não passa disso. Uma

rede LAN pode sim ter até 10 km, segundo alguns autores, e a

partir disto vira uma WAN.

III – VERDADEIRO.

IV – VERDADEIRO.

Portanto é a letra “B”.

(Prova: FCC – 2011 – TRT – 19ª Região (AL) – Analista

Judiciário – Tecnologia da Informação) No modelo OSI, é também

chamada de camada de Tradução e tem por objetivo converter o

formato do dado recebido pela camada imediatamente acima, em

um formato comum a ser utilizado na transmissão desse dado

(ex. conversão do padrão de caracteres quando o dispositivo

transmissor usa um padrão diferente do ASCII). Trata-se da

camada de

Letra “E”.

(Prova: FGV – 2008 – Senado Federal – Analista de Suporte de

Sistemas) Para o funcionamento da Internet, as diversas

aplicações que operam por meio de protocolos na camada de

aplicação do modelo OSI utilizam portas conhecidas na

comunicação com o protocolo TCP da camada de transporte. Nesse

contexto, aplicações DNS, FTP e TELNET, na interação com o TCP

e SNMP com UDP, utilizam portas padronizadas e identificadas,

respectivamente, pelos números:

Letra “C”.

(FGV – 2009 – MEC – Administrador de Redes) Tendo como foco o

modelo de referência OSI/ISSO, o Point-to-Point Protocol (PPP)

é um protocolo de linha discada que opera nas seguintes

camadas:

Letra “C”.

(FGV – 2009 – MEC – Administrador de Redes) A arquitetura Open

Systems Interconnection – OSI da ISO constitui uma referência

para o funcionamento das redes de computadores. No contexto

desse modelo, a camada que se refere às especificações de

hardware é denominada:

Letra “B”.

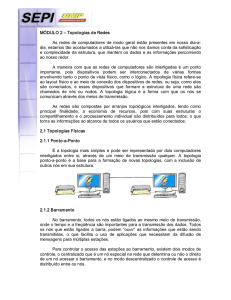

Topologias

Computadores

de

Rede

de

As redes de computadores possibilitam que indivíduos possam

trabalhar em equipes, compartilhando informações, melhorando o

desempenho da realização de tarefas, e estão presentes no diaa-dia de todos nós. São estruturas sofisticadas e complexas,

que mantém os dados e as informações ao alcance de seus

usuários. É a topologia de redes que descreve como as redes

de computadores estão interligadas, tanto do ponto de vista

físico, como o lógico. A topologia física representa como as

redes estão conectadas (layout físico) e o meio de conexão dos

dispositivos de redes (nós ou nodos). Já a topologia

lógica refere-se à forma com que os nós se comunicam através

dos meios de transmissão.

Topologias Físicas

A topologia física pode ser representada de várias maneiras e

descreve por onde os cabos passam e onde as estações, os

nós, roteadores e gateways estão localizados. As mais

utilizadas e conhecidas são as topologias do tipo estrela,

barramento e anel.

Ponto a Ponto

A topologia ponto a ponto é a mais simples. Une dois

computadores, através de um meio de transmissão qualquer. Dela

pode-se formar novas topologias, incluindo novos nós em sua

estrutura.

Barramento

Esta topologia é bem comum e possui alto poder de expansão.

Nela, todos os nós estão conectados a uma barra que é

compartilhada entre todos os processadores, podendo o controle

ser centralizado ou distribuído. O meio de transmissão usado

nesta topologia é o cabo coaxial.

Cada nó é ligado em “série” (um nó é conectado atrás do outro)

em um mesmo backbone, de forma semelhante às luzinhas de

natal. As informações enviadas por um nó trafegam pelo

backbone até chegar ao nó de destino. Cada extremidade de uma

rede de barramento deve ser terminada por um resistor para

evitar que o sinal enviado por um nó através da rede volte

quando chegar ao fim do cabo.

Todos os computadores são ligados em um mesmo barramento

físico de dados. Apesar de os dados não passarem por dentro de

cada um dos nós, apenas uma máquina pode “escrever” no

barramento num dado momento. Todas as outras “escutam” e

recolhem para si os dados destinados a elas. Quando um

computador estiver a transmitir um sinal, toda a rede fica

ocupada e se outro computador tentar enviar outro sinal ao

mesmo tempo, ocorre uma colisão e é preciso reiniciar a

transmissão.

Essa topologia utiliza cabos coaxiais. Para cada barramento

existe um único cabo, que vai de uma ponta a outra. O cabo é

seccionado em cada local onde um computador será inserido na

rede. Com o seccionamento do cabo formam-se duas pontas e cada

uma delas recebe um conector BNC. No computador é colocado um

“T” conectado à placa que junta as duas pontas. Embora ainda

existam algumas instalações de rede que utilizam esse modelo,

é uma tecnologia obsoleta.

Embora esta topologia descrita fisicamente ter caído em

desuso, logicamente ela é amplamente usada. Redes ethernet

utilizam este tipo lógico de topologia.

Na topologia de barramento todos os computadores estão ligados

a um cabo contínuo que é terminado em ambas as extremidades

por uma pequena ficha com uma resistência ligada entre a malha

e o fio central do cabo (terminadores). A função dos

“terminadores” é de adaptarem a linha, isto é, fazerem com que

a impedância vista para interior e para o exterior do cabo

seja a mesma, senão constata-se que há reflexão do sinal e,

consequentemente, perda da comunicação. Neste tipo de

topologia a comunicação é feita por broadcast , isto é, os

dados são enviados para o barramento e todos os computadores

vêem esses dados, no entanto, eles só serão recebidos pelo

destinatário.

As estações de trabalho e servidores são ligados ao cabo

através de conectores, conhecidos como vampiros, que permitem

a ligação ao cabo sem a necessidade de cortá-lo, já que

mecanicamente uma pequena agulha penetra no cabo fazendo

contato com o condutor interno, enquanto o restante faz

contato com a malha externa.

Vantagens:

Bidirecional

Baixo custo inicial.

Desvantagens:

Dificuldade de isolar a fonte de uma falha de sistema ou

equipamento.

Ampliação da rede: inclusão de novas estações e/ou

servidores implicam na paralisação da rede.

Anel ou Ring

A topologia em anel utiliza em geral ligações ponto-a-ponto

que operam em um único sentido de transmissão. O sinal circula

no anel até chegar ao destino. Esta topologia é pouco

tolerável à falha e possui uma grande limitação quanto a sua

expansão pelo aumento de “retardo de transmissão” (intervalo

de tempo entre o início e chegada do sinal ao nó destino).

Como uma rede de barramento, os anéis também têm nós ligados

em série. A diferença é que a extremidade da rede volta para o

primeiro nó e cria um circuito completo. Em uma rede em anel,

cada nó tem sus vez para enviar e receber informações através

de um token (ficha). O token, junto com quaisquer informações,

é enviado do primeiro para o segundo nó, que extrai as

informações endereçadas a ele e adiciona quaisquer informações

que deseja enviar. Depois, o segundo nó passa o token e as

informações para o terceiro nó e assim por diante, até chegar

novamente ao primeiro nó. Somente o nó com o token pode enviar

informações. Todos os outros nós devem esperar o token chegar.

Na topologia em anel os dispositivos são conectados em série,

formando um circuito fechado (anel). Os dados são transmitidos

unidirecionalmente de nó em nó até atingir o seu destino. Uma

mensagem enviada por uma estação passa por outras estações,

através das retransmissões, até ser retirada pela estação

destino ou pela estação fonte. Os sinais sofrem menos distorção

e atenuação no enlace entre as estações, pois há

um repetidor em cada estação. Há um atraso de um ou

mais bits em cada estação para processamento de dados. Há uma

queda na confiabilidade para um grande número de estações. A

cada estação inserida, há um aumento de retardo na rede. É

possível usar anéis múltiplos para aumentar a confiabilidade e

o desempenho.

Vantagens:

Direcionamento simples.

Possibilidade de ter dois anéis funcionando ao mesmo

tempo, onde caso exista falha em um, somente ocorrerá

uma queda de performance.

Desvantagens:

Dificuldade de isolar a fonte de uma falha de sistema ou

de equipamento.

Ampliação da rede, inclusão de novas estações ou

servidores implica na paralisação da rede.

Estrela

A topologia em estrela utiliza um nó central (comutador ou

switch) para chavear e gerenciar a comunicação entre as

estações. É esta unidade central que vai determinar a

velocidade de transmissão, como também converter sinais

transmitidos por protocolos diferentes. Neste tipo de

topologia é comum acontecer o overhead localizado, já que uma

máquina é acionada por vez, simulando um ponto-a-ponto.

Em uma rede em estrela, cada nó se conecta a um dispositivo

central chamado hub. O hub obtém um sinal que vem de qualquer

nó e o passa adiante para todos os outros nós da rede. Um hub

não faz nenhum tipo de roteamento ou filtragem de dados. Ele

simplesmente une os diferentes nós.

A mais comum atualmente, a topologia em estrela utiliza cabos

de par trançado e um concentrador como ponto central da rede.

O concentrador se encarrega de retransmitir todos os dados

para todas as estações, mas com a vantagem de tornar mais

fácil a localização dos problemas, já que se um dos cabos, uma

das portas do concentrador ou uma das placas de rede estiver

com problemas, apenas o nó ligado ao componente defeituoso

ficará fora da rede. Esta topologia se aplica apenas a

pequenas redes, já que os concentradores costumam ter apenas

oito ou dezesseis portas. Em redes maiores é utilizada a

topologia de árvore, onde temos vários concentradores

interligados entre si por comutadores ou roteadores.

Vantagens:

Facilidade de isolar a fonte de uma falha de sistema ou

equipamento, uma vez que cada estação está diretamente

ligada ao concentrador.

Facilidade de inclusão de nova estação na rede, bastando

apenas conectá-las ao concentrador.

Direcionamento simples, apenas o concentrador tem esta

atribuição.

Baixo investimento a médio longo prazo.

Desvantagens:

Confiabilidade – uma falha no concentrador, no caso de

redes sem redundância, todas as estações perderão

comunicação com a rede.

Todo o tráfego flui através do concentrador, podendo

representar um ponto de congestionamento.

Árvore

A topologia em árvore é basicamente uma série de barras

interconectadas. É equivalente a várias redes estrelas

interligadas entre si através de seus nós centrais. Esta

topologia é muito utilizada na ligação de Hub’s e repetidores.

A topologia em árvore é essencialmente uma série de barras

interconectadas. Geralmente existe uma barra central onde

outros ramos menores se conectam. Esta ligação é realizada

através de derivadores e as conexões das estações realizadas

do mesmo modo que no sistema de barra padrão.

Cuidados adicionais devem ser tomados nas redes em árvores,

pois cada ramificação significa que o sinal deverá se propagar

por dois caminhos diferentes. A menos que estes caminhos

estejam perfeitamente casados, os sinais terão velocidades de

propagação diferentes e refletirão os sinais de diferentes

maneiras. Em geral, redes em árvore, vão trabalhar com taxa de

transmissão menores do que as redes em barra comum, por estes

motivos.

Topologia física baseada numa estrutura hierárquica de várias

redes e sub-redes. Existem um ou mais concentradores que ligam

cada rede local e existe um outro concentrador que interliga

todos os outros concentradores. Esta topologia facilita a

manutenção do sistema e permite, em caso de avaria, detectar

com mais facilidade o problema.

Estrutura Mista ou Híbrida

A topologia híbrida é bem complexa e muito utilizada em

grandes redes. Nela podemos encontrar uma mistura de

topologias, tais como as de anel, estrela, barra, entre

outras, que possuem como características as ligações ponto a

ponto e multiponto.

É a topologia mais utilizada em grandes redes. Assim, adequa-se

a topologia de rede em função do ambiente, compensando os

custos, expansibilidade, flexibilidade e funcionalidade de

cada segmento de rede.

Muitas vezes acontecem demandas imediatas de conexões e a

empresa não dispõe de recursos, naquele momento, para a

aquisição de produtos adequados para a montagem da rede.

Nestes casos, a administração de redes pode utilizar os

equipamentos já disponíveis considerando as vantagens e

desvantagens das topologias utilizadas.

Consideremos o caso de um laboratório de testes computacionais

onde o número de equipamentos é flutuante e que não admite um

layout

definido.

A

aquisição

de concentradores ou comutadores pode não ser conveniente,

pelo contrário até custosa. Talvez uma topologia em barramento

seja uma solução mais adequada para aquele segmento físico de

rede.

Numa topologia híbrida, o desenho final da rede resulta da

combinação de duas ou mais topologias de rede. A combinação de

duas ou mais topologias de rede permite-nos beneficiar das

vantagens de cada uma das topologias que integram esta

topologia. Embora muito pouco usada em redes locais, uma

variante da topologia em malha, a malha híbrida, é usada na

Internet e em algumas WANs. A topologia de malha híbrida pode

ter múltiplas ligações entre várias localizações, mas isto é

feito por uma questão de redundância, além de que não é uma

verdadeira malha porque não há ligação entre cada um e todos

os nós, somente em alguns por uma questão de backup.

Topologias Lógicas

A topologia lógica descreve o fluxo de dados através da rede.

Os dois tipos de topologias lógicas mais comuns são o

Broadcast e a passagem Token. Na primeira o nó envia seus

dados a todos os nós espalhados pela rede (Ethernet). Já na

passagem de Token, um sinal de Token controla o envio de dados

pela rede (Token Ring).

Questões de Concursos

(CESPE – 2010 – INMETRO) Em relação aos meios de transmissão e

às topologias das redes de computadores, assinale a opção

correta.

a) Os meios de transmissão não guiados transportam ondas

eletromagnéticas com o uso de um condutor físico.

b) Os cabos de par trançado podem transportar sinais de

frequência mais alta que os cabos coaxiais.

c) As ondas infravermelhas são utilizadas atualmente,

principalmente, para a comunicação em curta distância.

Todavia, elas também podem ser usadas em redes WAN internas.

d) A topologia em anel é multiponto. Um sinal percorre todo o

anel em um sentido, até atingir seu destino.

e) Em uma topologia de barramento, os nós são conectados ao

barramento por meio de cabos transceptores e transceptoresvampiros.

(FCC – 2009 – MPE-SE) Considere as seguintes características:

– vulnerabilidade a falha no nó central;

– roteamento centralizado;

– ligações ponto a ponto;

– todas as mensagens passam pelo nó central;

– custos dos meios físicos sobem proporcionalmente com o

aumento da quantidade de estações em relação a outras

topologias.

Com respeito à topologia de redes:

a) todas se aplicam ao tipo Barramento.

b) apenas as duas últimas se aplicam ao tipo Estrela.

c) todas se aplicam ao tipo Estrela.

d) apenas as duas primeiras se aplicam ao tipo Anel.

e) todas se aplicam ao tipo Anel.

Comentários/Gabarito

Questões

das

(CESPE – 2010 – INMETRO) Em relação aos meios de transmissão e

às topologias das redes de computadores, assinale a opção

correta.

a) Os meios de transmissão não guiados (infravermelho,

rádio/microondas,

satélites)

transportam

ondas

eletromagnéticas SEM o uso de um condutor físico, mas sim

utilizam o meio disperso, no caso o AR.

b) Os cabos de rede do tipo par trançado tem uma taxa maior de

dados (até 1000 mbps) e sempre tem uma frequência menor (até

500 MHz – cat 7) em comparação ao coaxial (até 20 mbps na taxa

de dados e até 1 GHz na frequência)

c) O infravermelho realmente só pode ser utilizado em

distâncias curtas, mas não se aplicam às WAN por não

ultrapassar barreiras físicas. A sua utilização não passar,

normalmente, de 7 metros e os dois objetos devem “ver” um ao

outro, ou seja, alinhados.

d) A topologia em anel utiliza conexão ponto-a-ponto. Veja a

imagem do artigo.

e) CORRETA

Fica a dica para conferirem o artigo

Transmissão de Dados aqui do meu blog.

sobre

Meios

de

(FCC – 2009 – MPE-SE) Considere as seguintes características:

– vulnerabilidade a falha no nó central;

– roteamento centralizado;

– ligações ponto a ponto;

– todas as mensagens passam pelo nó central;

– custos dos meios físicos sobem proporcionalmente com o

aumento da quantidade de estações em relação a outras

topologias.

Letra “C”. Todas se aplicam a topologia Estrela.

Webinar gratuito sobre Nmap

A Clavis Segurança da Informação irá oferecer um webinar

gratuito sobre “NMAP – Software Livre para exploração de rede

e/ou auditorias de segurança”. O evento acontecerá dia

23/01/2011(segunda-feira) as 20:00.

Durante o webinar serão apresentadas várias técnicas de

varredura que podem ser feitas com o NMAP. A variação de

técnicas deste tipo serve para burlar filtros e sensores

visando ter uma varredura mais precisa e sem gerar ruído no

alvo. Serão apresentados também cenários simulando a fase de

obtenção de informações em um teste de invasão visando

demonstrar que tipo de informações podem ser obtidas com esta

ferramenta.

Este Webinar será realizado com a mesma infra-estrutura de um

treinamento EAD da Academia Clavis. É portanto uma excelente

oportunidade para que você conheça o sistema utilizado pela

Academia Clavis Segurança da Informação.

Quer participar deste Webinar gratuito? Basta se inscrever

aqui em nosso formulário de inscrição. Assim que a seção for

aberta avisaremos aos que se cadastrarem e os 100 primeiros

terão acesso a este webinar gratuito. Nos vemos lá novamente!

Mapa Mental de Redes

Computadores – VLAN

Mapa Mental de Redes de Computadores – VLAN

Mapa Mental de Redes de Computadores - VLAN

de

Mapa Mental de Redes

Computadores – MPLS

de

Mapa Mental de Redes de Computadores – MPLS

Mapa Mental de Redes de Computadores - MPLS

Mapa Mental de Redes de

Computadores – Modelo OSI

Mapa Mental de Redes de Computadores – Modelo OSI

Mapa Mental de Redes de Computadores - Modelo OSI

Mapa Mental de Segurança da

Informação – Criptografia

Mapa Mental de Segurança da Informação – Criptografia

Mapa Mental de Segurança da Informação - Criptografia

Mapa Mental de Redes

Computadores – SNMP

Mapa Mental de Redes de Computadores – SNMP

de

Mapa Mental de Redes de Computadores - SNMP

Mapa Mental de Redes

Computadores – DNS

Mapa Mental de Redes de Computadores – DNS

Mapa Mental de Redes de Computadores - DNS

de