Aula 04 – Legislação em Informática – 14/08/2007

Universidade do Contestado – UnC/Mafra

Sistemas de Informação

Prof. Carlos Rafael Guerber

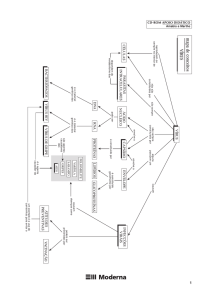

FORMAS DE ATAQUE DOS CRACKERS

Vírus de computador: são programas desenvolvidos com fins maliciosos.

Podemos encontrar algumas semelhanças de um vírus de computador com um

vírus orgânico. Assim como ambos necessitam de um sistema ou um programa

hospedeiro, o vírus de computador é capaz de se propagar de forma quase

insuspeita e, tal como a gravidade dos vírus dos seres humanos – que variam

de uma gripe de 24 horas a um ebola –, os vírus de computador variam desde

uma pequena inconveniência a um elevado grau de destrutividade.

O vírus de computador se instala com o objetivo de prejudicar o

desempenho dele, de destruir arquivos e se espalhar para outros

computadores. Pessoas mal-intencionadas podem usar essas brechas para

vasculhar o computador e roubar dados, como senhas de banco e números de

cartão de crédito.

Os vírus de computador possuem algumas características em comum

com os vírus biológicos:

•

•

•

São pequenos;

Um vírus, por definição, não funciona por si só. Deve infectar um arquivo

executável ou arquivos que utilizam macros;

Contém instruções para parasitar e criar cópias de si mesmo de forma

autônoma eles são, portanto, auto-replicantes.

Spam: é o termo usado para referir-se aos e-mails não solicitados, que

geralmente são enviados para um grande número de pessoas. Quando o

conteúdo é exclusivamente comercial, esse tipo de mensagem é chamada de

UCE (Unsolicited Commercial E-mail).

Trojan: O nome cavalo de tróia surgiu com a história da guerra entre gregos e

troianos. Ulisses, um antigo herói grego, usou um cavalo de madeira para

passar pelos poderosos muros de defesa da cidade de Tróia.

O fato importante está em como eles usaram aquele cavalo de madeira:

os gregos puseram alguns soldados dentro dele, e então simularam a retirada

de suas tropas. Os cidadãos de Tróia levaram o cavalo para dentro da cidade

como um símbolo dos deuses e, ao cair da noite, os soldados gregos saíram e

abriram os portões da cidade, de modo que todo o exército grego pôde entrar.

Evidentemente, os gregos ganharam a batalha.

Um Trojan é algo parecido com o cavalo de madeira do qual tomou o

nome. É um programa que simula fazer algo de bom, quando de fato faz um

monte de outras coisas. Há duas grandes categorias de Trojans: os destrutivos,

e todos os outros. A lenda do cavalo de Tróia (em inglês “Trojan horse”) diz que

um grande cavalo de madeira foi presenteado pelos gregos aos troianos, como

sinal de que estavam desistindo da guerra. Mas, o cavalo escondia em seu

interior soldados gregos, que esperaram a noite, saíram e abriram os portões

da cidade de Tróia para o exército grego, que a invadiu e dominou.

Assim, um trojan é um programa que oculta o seu objetivo sob uma

camuflagem de outro programa útil ou inofensivo.

É um programa que diz que faz uma coisa (que pode fazer ou não) mas

faz outra, sendo que essa segunda ação pode danificar seriamente o

computador.

Diferenças principais entre trojan horses e vírus:

•

•

•

•

Spam zombies: são computadores de usuários finais que foram

comprometidos por códigos maliciosos em geral, como worms, bots, vírus e

cavalos de tróia. Estes códigos maliciosos, uma vez instalados, permitem que

spammers utilizem a máquina para o envio de spam, sem o conhecimento do

usuário. Enquanto utilizam máquinas comprometidas para executar suas

atividades, dificultam a identificação da origem do spam e dos autores também.

Os spam zombies são muito explorados pelos spammers, por proporcionar o

anonimato que tanto os protege.

•

Não possuem instruções para auto-replicação;

São programas autônomos, ou seja, não necessitam infectar outras

entidades (programas, setores de boot) para serem executados.

Em geral, são ativados por diversos tipos de gatilho como: pelo próprio

usuário (executando ou abrindo um trojan no computador), seqüências

lógicas de eventos (bombas lógicas) ou por uma data ou período de

tempo (bombas de tempo).

Não existe uma preocupação de auto-preservação, não objetivam a

própria disseminação como os vírus. Como não são feitos para se

replicar, costumam permanecer indefinidamente no PC ou auto destruirse junto com os dados que visa apagar ou corromper.

A sua propagação acontece especialmente por meio canais de

distribuição (como a Internet), onde são colocados e oferecidos como

programas úteis. São assim, voluntariamente copiados por usuários

incautos, enganados quanto aos reais efeitos do programa. Entretanto,

inicialmente, os trojans horses não se replicavam, mas em janeiro de

1999 surgiu um trojan com capacidade de auto-distribuição, o happy99.

Como os trojans não se limitam às características dos vírus são

potencialmente mais perigosos. Assim, arquivos *.exe desconhecidos ou

de origem duvidosa, mesmo que passem pelo antivírus, só podem ser

executados com cautela, de preferência em computadores devidamente

“back-upeados” e se possível, em um computador “cobaia”, cujo disco

rígido não possua nada indispensável.

Seqüestro de e-mails: Na internet é possível reproduzir quase todo tipo de

crime real no ambiente online. Agora até nossos emails podem ser alvo de

sequestros. Crackers estão invadindo contas de webmail e removendo as

mensagens. Depois deixam na caixa postal uma mensagem exigindo

pagamento de resgate em troca da devolução dos dados. Segundo a empresa

Websense, há indicios de que os criminosos roubem a senha do webmail em

cibercafés, o que pode ser feito por meio de um keylogger. Por isso, pode ser

uma boa idéia levar um anti-spyware gratuito num flash driver e rodar o

programa no PC antes de acessar o webmail num desses lugares.

Phishing: é um tipo de fraude projetada para roubar sua identidade. Em um

phishing scam, uma pessoa mal-intencionada tenta obter informações como

números de cartões de crédito, senhas, dados de contas ou outras informações

pessoais convencendo você a fornecê-las sob pretextos enganosos. Esquemas

de phishing normalmente surgem por meio de spam ou janelas pop-up.

Especialistas em segurança prevêem que, neste ano (2006), haverá uma nova

onda de phishing. Os criminosos passarão a obter informações em

comunidades online, como o Orkut, para uso nas mensagens enganadoras.

Comércio de vírus: Em junho, a invasão de 10 mil sites de uma vez, além da

contaminação de PCs com cavalos-de-tróia plantados nesses site, chamou a

atenção para um fenômeno que já vinha de esboçando há algum tempo.

Segundo a Trend Micro, o ataque maciço aos sites foi realizado com

ferramentas criadas na Rússia e vendidas no mercado do crime digital.

Cavalos-de-tróia como os utilizados no ataque custam entre 600 e 800 dólares

em sites russos. Entre os programas comercializados nesse enquema estão

kits que permitem ao cracker adaptar os vírus e afins às próprias

conveniências.

Os programas nocivos não estão para brincadeira. Agora, o alvo não é

mais o PC, e sim o bolso das vítimas. Uma análise da PandaLabs apurou que

53,6% dos programas maliciosos surgidos em 2006 foram do tipo cavalo-detróia e, do total, 20% tinham o objetivo de roubar as informações bancárias.

Com as medidas de segurança adotadas pelos bancos (por exemplo, os

teclados virtuais para mouses), os crakers trabalham para criar novas formas

de obter as informações do usuário.

Fraudes Bancárias como acontecem e como evitar: Tendo como alvo

principal os sites de instituições financeiras, as fraudes via Internet são,

atualmente, os crimes digitais com maior incidência no Brasil. Obtendo

informações dos clientes por e-mail ou através de clonagem de sites bancários,

esses criminosos vêm causando prejuízos a usuários e instituições. Os quais,

diante da falta de legislação e capacitação de nossa polícia, sofrem

diariamente com os danos e transtornos causados.As fraudes com cartões de

crédito são outra modalidade que vem crescendo. Infectando internautas com o

vírus trojan, os criminosos obtêm os dados pessoais das vítimas (nome

completo, CPF e RG) e solicitam, às instituições de crédito, diversos cartões,

efetuando compras em nome de terceiros.

As lesões causadas vão desde prejuízos financeiros até a inclusão

indevida do nome em cadastros de proteção ao crédito, além de todo o

aborrecimento infligido.

Ao contrário do que a maioria das pessoas pensa, na esfera civil, a

responsabilidade pelo ressarcimento dos prejuízos recai sobre os bancos e

instituições de crédito. O artigo 14 do Código de Defesa do Consumidor

preceitua ser o fornecedor de serviços responsável.

Independentemente da existência de culpa, pela reparação dos danos

causados aos consumidores por defeitos relativos à prestação Um serviço é

considerado defeituoso quando não fornece a segurança que o consumidor

dele pode esperar.

A partir do momento em que as empresas colocam à disposição do

consumidor a possibilidade de movimentação financeira via Internet, os riscos

inerentes a essa atividade devem ser minimizados pelo investimento em

sistemas de segurança capazes de evitar a ação dos hackers.

Portanto, por ser tecnicamente impossível garantir a total segurança

contra esses ataques, salvo conduta imprudente por parte dos usuários, o

dever de reparar os prejuízos causados aos clientes é da empresa

fornecedora. Apesar da garantia legal, é recomendável não responder a emails que solicitem dados pessoais, números de contas correntes, senhas

bancárias, pedidos de recadastramento ou que ofereçam prêmios.