INFORMÁTICA PARA CONCURSOS

Professor: Alessandro Borges

Aluno:

Turma:

INTERNET

PRINCIPAIS CONCEITOS

Introdução a Internet

Atualmente a Internet é conhecida como rede mundial de comunicação, mas nem sempre foi assim no princípio de sua existência a internet foi usada para fins militares e

posteriormente por universidades.

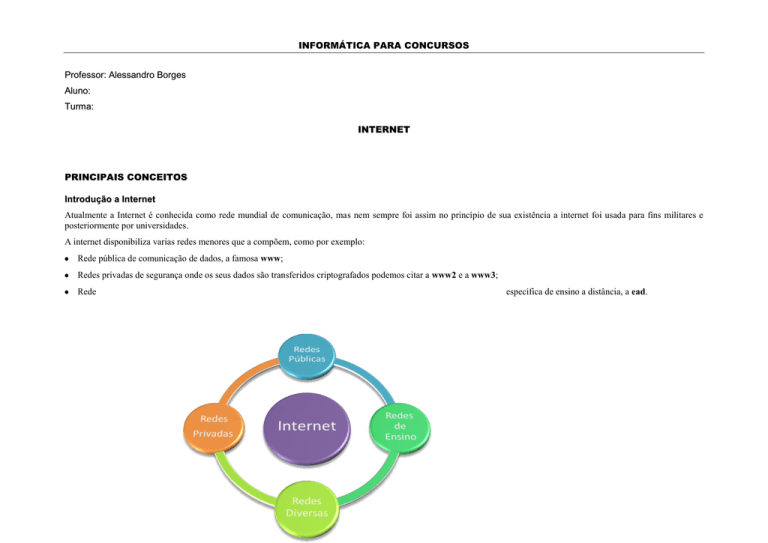

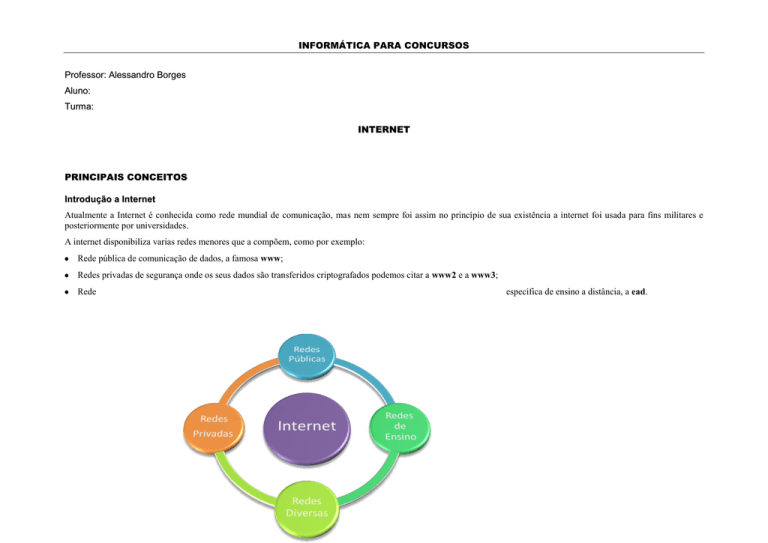

A internet disponibiliza varias redes menores que a compõem, como por exemplo:

Rede pública de comunicação de dados, a famosa www;

Redes privadas de segurança onde os seus dados são transferidos criptografados podemos citar a www2 e a www3;

Rede

específica de ensino a distância, a ead.

Internet 2

A Internet 2 é o novo padrão usado pela internet atual que permite uma interação maior do usuário com os sistemas da web e que torna a internet mais pessoal, interativa e

dinâmica. Esse novo padrão analisa as preferências e necessidades dos usuários e tenta atendê-las a partir de serviços personalizados.

Principais características da Internet 2:

Análise dos cookies;

Constantes avaliações de perfil de usuários;

Atualização de áreas específicas de sites;

Conteúdos dinâmicos e interativos;

Aperfeiçoamento das linguagens usadas na Web.

Redes

Uma rede de computadores é a interconexão de no mínimo dois computadores com o propósito de melhorar a comunicação, o desempenho, economizar custos e encurtar

distâncias em uma empresa ou instituição.

Os conceitos de redes são muito importantes, pois a internet não é nada mais do que redes interligadas.

Intranet

Rede privada de segurança que permite acesso aos seus recursos a partir de tecnologias relacionadas à internet. A Intranet utiliza tecnologias, ferramentas e aplicações que

antes eram exclusivas da internet, com isso permite um ambiente mais amigável e fácil de ser usado pelos usuários como o da própria internet. Esse conjunto de aplicações

pode estar armazenado em um servidor web que necessitará da internet para ser acessado ou no próprio servidor de rede, podendo ser acesso sem a necessidade de internet.

Tecnologias relacionadas à internet;

Acesso restrito;

Aparência de internet;

Permite acesso a internet.

1

Extranet

Rede externa que permite acesso aos recursos de uma Intranet a partir da internet. A Extranet é a parte de uma rede privada de segurança que disponibiliza determinados

recursos para acesso externo por parte dos funcionários e clientes.

2

Cookies

Os Cookies são pequenos arquivos de texto normalmente criptografados que alguns sites colocam no seu computador para armazenar uma variedade de informações sobre

você e as suas preferências, podendo ser excluídos ou bloqueados conforme critério adotado pelo usuário.

Os sites utilizam cookies para oferecer uma experiência personalizada para os usuários e coletar informações sobre a utilização do site. Muitos sites também usam cookies

para armazenar informações que permitem uma experiência consistente entre as diferentes partes do site, como um carrinho de compras ou as páginas personalizadas. Em um

site confiável, o cookie pode enriquecer sem experiência, pois permite que o site aprenda as suas preferências, ou elimina a necessidade de que você efetue o logon a cada vez

que entrar no site. No entanto, alguns cookies, como aqueles salvos por anúncios de banner, podem colocar em risco sua privacidade porque rastreiam os sites que você visita.

Cookie Temporário: Os cookies temporários ou de sessão são removidos do seu computador assim que você fecha o Internet Explorer. Os sites os utilizam para armazenar

informações temporárias, como os itens do seu carrinho de compras.

Cookie Persistente: Os cookies persistentes ou salvos permanecem no seu computador depois que você fecha o Internet Explorer. Os sites os utilizam para armazenar

informações como o nome e a senha usados no logon, para que você não precise digitá-los a cada vez que entrar em um site específico. Os cookies persistentes podem

permanecer no seu computador por dias, meses ou até mesmo anos.

Cookie Primário: Os cookies primários vêm do site que você está visitando e podem ser persistentes ou temporários. Os sites podem usar esses cookies para armazenar

informações que serão reutilizadas na próxima vez que você acessar esse site.

Cookie de Terceiro: Os cookies de terceiros vêm de anúncios de outros sites (como pop-up e banner) divulgados no site que você está visitando. Os sites podem usar esses

cookies para rastrear a sua utilização da Web, para objetivos de marketing.

Janelas Pop-up

Pop-up é uma pequena janela do navegador da Web, que aparece no topo do site que você está visitando. Freqüentemente, as janelas pop-up são abertas assim que você entra

no site e geralmente são criadas por anunciantes, porém existem aquelas que permitem a disponibilização de recursos do site acessado, como por exemplo: janelas de logon.

Complementos (Plugins)

Os complementos, também conhecidos como controles ActiveX, extensões de navegador, objetos auxiliares de navegador ou barras de ferramentas, podem melhorar a sua

experiência em um site apresentando a multimídia ou o conteúdo interativo, como armações de alta qualidade. No entanto, alguns complementos podem fazem com que o

computador pare de responder ou exiba um conteúdo indesejado, como anúncios pop-up.

Flash Player: Plugin muito usado na execução de aplicações Web e exibições dinâmicas e interativas;

Plugin Java: Permite a execução de aplicações variadas que atendem tanto requisitos de acessibilidade, disponibilidade e segurança entre outras.

Segurança da Informação

Tipos de Invasores

Os invasores são classificados mediante a análise da intenção e do ato praticado.

Hacker: Individuo com alto conhecimento em sistemas de informação, que os utiliza para buscar vulnerabilidades e brechas em sistemas de máquinas normalmente com as

seguintes intenções:

3

Desafio Pessoal;

Adrenalina e diversão;

Reconhecimento nas sociedades digitais;

Oferecer consultoria.

Um hacker não utiliza os seus conhecimentos para fins ilícitos e maliciosos, com exceção da invasão de privacidade e não danifica sistemas de máquinas intencionalmente.

Cracker: Individuo que possui conhecimentos semelhantes ao de um hacker, mas que os utiliza para fins ilícitos e maliciosos e normalmente danifica sistemas de máquinas

intencionalmente. Os crackers podem ser classificados como:

Phreaker: Especialista em redes de telecomunicação;

War Driver: Especialista em redes sem fio;

Banker: Especialista em operações fraudulentas bancárias;

Carder: Especialista em operações fraudulentas com cartões de crédito.

Defacer: Especialista em desconfigurar áreas visuais de sites, sendo também conhecido como pichador virtual.

Script Kiddie: Indivíduo que ainda não possui conhecimento para criar seus próprios programa ou desenvolver suas próprias técnicas de invasão e utiliza programas e

códigos prontos encontrados na maioria das vezes na internet também conhecidos como receitas de bolo.

Lammer: Aprendiz em fase inicial para se tornar um hacker ou cracker.

Técnicas e Programas Maliciosos

Personificação: Técnicas onde o invasor se passar por uma outra pessoa assumindo um identidade falsa.

Engenharia Social: Técnica que simula um serviço de utilidade pública com o propósito de enganar a vítima.

Phishing: Técnica que também simula serviços de utilidade pública a partir de sites e e-mails falsos e que possuem a intenção de obter informações pessoais e confidências.

Pharm: Ataque que visa desconfigurar um servidor DNS alterando a conexão dos seus endereços URLs e IPs.

DOS (Denial Of Service – Ataque de Negação de Serviço): Ataque que visa sobrecarregar ou interromper um serviço oferecido por sistemas de Máquinas por meio de

falsas solicitações a um determinado recurso, como por exemplo: Impressora.

D-DOS: Variação do ataque DOS que visa interromper sistemas da Web com falsas solicitações ou execução maciça de um determinado recurso, por exemplo,

preenchimento de formulário de e-mail.

Vírus: Programa malicioso que possui o propósito de danificar um sistema de máquina, causar lentidão ou tornar o sistema vulnerável, sendo que as suas principais

características são:

Se auto-replica e infecta outros dispositivos;

Por padrão possui a capacidade de mudar o seu código fonte;

Se anexa aos arquivos infectados.

4

Worm (Verme): Programa malicioso que se auto replica nas memórias do sistema causando sobrecarga, lentidão e até mesmo travamento, sendo que a principal diferença

dele para um vírus é que ele não se anexa aos arquivos por padrão.

Trojan Horse (Cavalo de Tróia): Programa que após executado em uma máquina alvo desativa os mecanismos de segurança, abre as portas de comunicação e permite

controle externo do sistema pelo invasor.

Keylogger: Programa que registra todas as teclas utilizadas pelo usuário.

Screenlogger: Programa que além de registrar as teclas utilizadas pelo usuário, também registra as telas visualizadas por ele.

Spyware: Definição geral para programas espiões.

Adware: Programas que após instalados adicionam propagandas nos aplicativos.

Mecanismos e Recursos de Segurança

Antivírus: Programa que permite verificar e remover vírus, worms, cavalos de tróia e outros. O ideal para que um antivírus funcione corretamente é que ele esteja atualizado,

configurado corretamente e que de preferência seja original.

Limpeza: Ação que um antivírus executa onde são removidos os códigos maliciosos e o arquivo fica intacto.

Quarentena: Ação de isolar os arquivos infectados dos demais até que surja uma vacina (antídoto) para o programa malicioso. A quarentena é definida pelo período que for

necessário podendo durar de minutos até meses.

Exclusão: Essa ação se dá quando o programa malicioso é excluído juntamente com o arquivo, porém essa ação deve ser executada com cautela, pois arquivos de sistema

ou outros arquivos importantes podem ser excluídos durante esse processo.

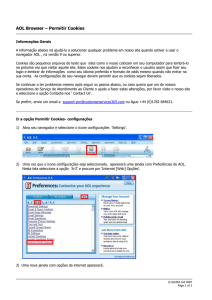

Firewall: Barreira física ou lógica que permite a filtragem de dados que desejam entrar ou sair do sistema de máquinas.

Firewall de Pacotes (Firewall Físico): Um firewall de pacotes filtra os dados contidos nos pacotes transferidos nas redes de computadores e na própria internet.

Normalmente esse tipo de firewall utiliza roteadores para realizarem o processo de filtragem, onde podem ser filtrados endereços de origem, endereços de destino, portas

de comunicação e até mesmo alguns protocolos ligados a camada de rede.

Firewall de Aplicação (Firewall Lógico – Gateway de Aplicação – Proxy de Aplicativo): Esse tipo de firewall filtra dados relacionados e transferidos pelos aplicativos

analisando os protocolos de aplicação como: FTP, HTTP, SMTP, POP e IMAP.

O Firewall de Aplicação também pode analisar o conteúdo exibido em site ou bloquear a execução de determinados programas.

A filtragem nesse firewall ocorre a partir de um programa instalado em um equipamento chamado servidor Proxy que permanece indiretamente ligado a rede, ou seja, antes

dos dados entrarem ou saírem da rede devem passar pelo servidor Proxy.

Criptografia: Processo onde determinados dados são codificados por meio de chaves secretas de criptografia.

Chaves Simétricas: Processo onde são usadas chaves privadas de codificação tanto pelo transmissor quanto pelo receptor.

Chaves Assimétricas: Esse outro processo utiliza uma chave privada pelo transmissor e chaves públicas pelos receptores.

Certificado Digital: Mecanismo de segurança que atesta se o conteúdo de um site ou programa é legítimo e autêntico.

A certificação digital é concedida mediante a avaliação do sistema em questão por uma empresa certificadora, sendo que após o certificado ser emitido possuíra uma função

específica e tempo para expirar.

5