G Data Business

Sumário

Generalidades

2

Primeiros passos

4

Instalação

11

G Data ManagementServer

13

G Data Administrador

18

G Data AntiVirus Client

88

G Data WebAdministrator

93

G Data Firewall

95

Anexo

106

1

G Data Business

Generalidades

Em tempos de rede mundial e dos riscos de segurança massivos

resultantes, o tema proteção contra vírus não diz mais respeito somente aos

especialistas em TI. Isso precisa muito mais ser considerado no escopo de

um abrangente gerenciamento de riscos, por toda a empresa, no nível de

gerenciamento mais alto. Uma queda da rede de computadores causada por

vírus atinge uma empresa em seu ponto mais sensível. As consequências:

A parada de sistemas indispensáveis, a perda de dados relevantes ao

sucesso e a queda de importantes canais de comunicação. Vírus de

computadores podem causar danos a uma empresa, dos quais ela nunca

mais se recupera! A G Data oferece a proteção contra vírus de alta

capacidade para toda a sua rede. O desempenho de segurança líder de

mercado dos produtos da G Data tem sido, há anos, premiado em inúmeros

testes com uma nota invejável. O software empresarial G Data aposta de

modo consequente em configuração e administração centrais, bem como na

maior automação possível. Todos os clientes, estação de trabalho, notebook

ou servidor de arquivos são gerenciados centralmente. Todos os processos

do cliente são executados em segundo plano, de forma transparente.

Atualizações automáticas da Internet possibilitam, em casos de ataques de

vírus graves, um tempo de reação extremamente curto. O controle central

com o G Data ManagementServer possibilita instalação, configurações,

atualizações, controle remoto e automático para toda a rede. Isso alivia o

administrador do sistema e economiza tempo e custos.

Nós desejamos a você um trabalho seguro e de sucesso com seu software

empresarial G Data.

Sua equipe G Data

PremiumHotline

A instalação e utilização do software G Data são intuitivas e

descomplicadas. Caso ocorra algum problema, simplesmente entre em

contato com os funcionários especializados do nosso Suporte técnico:

www.gdatasoftware.com.br

2

Generalidades

InternetAmbulance

Se constatar um novo vírus ou um fenômeno desconhecido, envie-nos, em

todo caso, esse arquivo por meio da função de quarentena do G Data

Software. Nós analisaremos o vírus e disponibilizaremos um antídoto o mais

rápido possível. Naturalmente, trataremos os seus dados de forma

altamente confidencial e discreta.

Você pode definir o endereço de retorno para respostas do

InternetAmbulance na área Configurações de e-mail .

3

G Data Business

Primeiros passos

No caso de uma grave suspeita de vírus, realize primeiro um G Data

BootScan nos computadores afetados.

Em seguida, instale o G Data ManagementServer no seu servidor. Na

instalação do G Data ManagementServer, o G Data Administrador será

instalado automaticamente no servidor. Com esse programa, o G Data

ManagementServer pode ser comandado. Para garantir a proteção ideal, o

computador deverá estar sempre acessível (ativado) e dispor de um

acesso à Internet para o carregamento automático das assinaturas de

vírus. Uma instalação do G Data ManagementServer não precisa ser feita

em um sistema operacional de servidor (vejaRequisitos do sistema).

Execute agora o Registro on-line. Sem um registro on-line, nenhuma

atualização do software pode ser feita.

Na primeira inicialização do G Data Administrator no servidor, o

Assistente de instala o . Com este o software cliente pode ser

instalado diretamente nos computadores pretendidos dos clientes em sua

rede. Todas as configurações que são realizadas com o assistente de

instalação também podem ser alteradas posteriormente.

Caso ocorram problemas na Instalação remotados clientes, o software

cliente naturalmente também pode ser instalado nos clientes com ajuda

do CD/DVD G Data ou um pacote de instalação cliente autocriado. Para

que o próprio servidor esteja protegido contra infecção de vírus,

recomenda-se também para o servidor a instalação do software cliente.

Após a instalação bem sucedida do software cliente nas máquinas

conectadas, a proteção contra vírus, bem como as atualizações na

Internet do software do G Data Client e do servidor podem ser

comandadas de modo centralizado.

O G Data Administrator oferece ainda a possibilidades de configuração

para a proteção em tempo real através da G Data sentinela bem como a

possibilidade de definir tarefas de verificação que examinam a rede

regularmente à procura de vírus.

Caso seja necessário resolver um problema de configuração em um

cliente no local, o G Data Administrator pode ser instalado em qualquer

cliente dentro da rede. Com isso, exclui-se a necessidade de realizar

todas as configurações localmente no servidor.

4

Primeiros passos

Requisitos do sistema

O sistema G Data utiliza o protocolo TCP/IP para a comunicação entre

computadores de clientes e servidores.

Os seguintes pré-requisitos mínimos são exigidos em clientes ou

servidores:

G Data AntiVirus Client

Microsoft Windows Server 2008 (32/64 bit), 1 GB de memória disponível

Microsoft Windows Server 2008 R2 (64 bit), 1 GB de memória disponível

Microsoft Windows Small Business Server 2011 (64 bit), 1 GB de

memória disponível

Microsoft Windows Essential Business Server 2008 (64bit), 1 GB de

memória disponível

Microsoft Windows Small Business Server 2008 (64 bit), 1 GB de

memória disponível

Microsoft Windows Server 2003 (32/64 bit), 1 GB de memória disponível

Microsoft Windows Small Business Server 2003 (32/64 bit), 1 GB de

memória disponível

Microsoft Windows 7 (32/64 bit), 1 GB de memória disponível

Microsoft Windows Vista (32/64 bit), 1 GB de memória disponível

Microsoft Windows XP (SP2 ou superior, 32 bit), 512 MB de memória

disponível

Linux, SMB a partir de 2.6.17: Ubuntu 6.10-9.04, Debian Etch/Lenny,

SuSE/SLES 10/11, RHEL 5.3/Fedora 7-10, 512 MB de memória disponível

Linux, WS a partir de 2.6.25: Ubuntu 8.10-9.10, Debian Lenny, SuSE/

SLES 11, Fedora 9-12, 512 MB de memória disponível

Para computadores Linux que funcionam como Servidor de

arquivos e disponibilizam liberações do Windows aos diversos

clientes (através do protocolo SMB), pode ser manualmente

instalado um módulo que controla o acesso às liberações e

executa uma verificação nos arquivos a cada acesso, de forma que

nenhum malware de servidor Samba possa acessar os clientes

Windows (e vice-versa).

5

G Data Business

G Data ManagementServer

Microsoft Windows Server 2008 (32/64 bit), 1 GB de memória disponível

Microsoft Windows Server 2008 R2 (64 bit), 1 GB de memória disponível

Microsoft Windows Small Business Server 2011 (64 bit), 1 GB de

memória disponível

Microsoft Windows Essential Business Server 2008 (64 bit), 1 GB de

memória disponível

Microsoft Windows Small Business Server 2008 (64 bit), 1 GB de

memória disponível

Microsoft Windows Server 2003 (32/64 bit), 1 GB de memória disponível

Microsoft Windows Small Business Server 2003 (32/64 bit), 1 GB de

memória disponível

Microsoft Windows 7 (32/64 bit), 1 GB de memória disponível

Microsoft Windows Vista (32/64 bit), 1 GB de memória disponível

Microsoft Windows XP (SP2 ou superior, 32bit), 1 GB de memória

disponível

G Data MailSecurity

Microsoft Windows Server 2008 (32/64 bit), 1 GB de memória disponível

Microsoft Windows Server 2008 R2 (64 bit), 1 GB de memória disponível

Microsoft Windows Small Business Server 2011 (64 bit), 1 GB de

memória disponível

Microsoft Windows Essential Business Server 2008 (64 bit), 1 GB de

memória disponível

Microsoft Windows Small Business Server 2008 (64 bit), 1 GB de

memória disponível

Microsoft Windows Server 2003 (32/64 bit), 1 GB de memória disponível

Microsoft Windows Small Business Server 2003 (32/64 bit), 1 GB de

memória disponível

Microsoft Windows 7 (32/64 bit), 1 GB de memória disponível

Microsoft Windows Vista (32/64 bit), 1 GB de memória disponível

6

Primeiros passos

Microsoft Windows XP (SP2 ou superior, 32bit), 1 GB de memória

disponível

G Data MailSecurity (plug-in para Microsoft Exchange 2010)

Microsoft Windows Server 2008 (64 bit), 1 GB de memória disponível

Microsoft Windows Server 2008 R2 (64 bit), 1 GB de memória disponível

Microsoft Windows Small Business Server 2011 (64 bit), 1 GB de

memória disponível

Microsoft Windows Essential Business Server 2008 (64 bit), 1 GB de

memória disponível

Microsoft Windows Small Business Server 2008 (64 bit), 1 GB de

memória disponível

G Data MailSecurity (plug-in para Microsoft Exchange 2007 x64)

Microsoft Windows Server 2008 (64 bit), 1 GB de memória disponível

Microsoft Windows Server 2008 R2 (64 bit), 1 GB de memória disponível

Microsoft Windows Small Business Server 2011 (64 bit), 1 GB de

memória disponível

Microsoft Windows Essential Business Server 2008 (64 bit), 1 GB de

memória disponível

Microsoft Windows Small Business Server 2008 (64 bit), 1 GB de

memória disponível

Microsoft Windows Server 2003 (64 bit), 1 GB de memória disponível

Microsoft Windows Small Business Server 2003 (64 bit), 1 GB de

memória disponível

7

G Data Business

G Data BootScan

O G Data BootScan permite combater vírus que se aninharam no

computador antes da instalação do software antivírus e que, possivelmente,

podem impedir a instalação do G Data Software. Para isso, existe uma

versão especial do programa do G Data Software que pode ser executada

já antes da inicialização do sistema.

O que faço quando meu computador não faz o boot a partir

do CD/DVD? Se não for possível o boot do sistema a partir do CD/

DVD-ROM, pode ser que essa opção precise primeiro ser ativada.

Isso é feito na BIOS, um sistema que é inicializado antes do

funcionamento de seu sistema operacional. Para fazer alterações

aqui, execute as seguintes etapas:

1. Desligue o computador.

2. Reinicialize o computador. Normalmente, você consegue acesso

à configuração da BIOS ao iniciar (= boot) o computador

pressionando a tecla Del (algumas vezes, também a tecla F2 ou

o botão F10). A documentação do fabricante do computador

fornece outras indicações a respeito.

3. Para saber como ajustar em detalhes a configuração da BIOS,

observe a documentação de seu fabricante de placa-mãe. Em

resumo, a sequência do boot deve ser CD/DVD-ROM:, C: ou

seja, a unidade de CD/DVD-ROM será o 1st Boot Device e a

partição do disco rígido, com o seu sistema operacional

Windows, será o 2nd Boot Device.

4. Salve as alterações e reinicie o seu computador. Agora o

computador estará pronto para um BootScan.

Proceda da seguinte forma no G Data BootScan:

1a

G Data BootScan com o CD do programa: Insira o DVD do

G Data Software na unidade. Na janela de inicialização aberta,

clique em Cancelar e desligue o seu computador.

1b

G Data BootScan com G Data BootCD gerado internamente:

Para isso, deve primeiramente ser instalado o programa de criação

para o G Data BootCD. Isso deve ocorrer em um sistema no qual

um G Data AntiVirus Client está instalado com assinaturas

atualizadas; siga as instruções do G Data BootCD Wizard.

8

Primeiros passos

Após a primeira etapa o BootScan para as três variações tem o mesmo

procedimento:

2

Reinicialize o computador. O menu de inicialização do G Data

BootScan aparece..

3

Com as setas, selecione a opção CD de boot G Data e confirme a

seleção com Enter. Um sistema operacional Linux será iniciado

pelo CD/DVD e aparecerá uma versão especial da G Data para

BootScans.

Se tiver problemas com a visualização da interface do programa,

reinicialize o seu computador e selecione a opção CD de boot G

Data – Alternativo.

4

O programa irá sugerir agora a atualização das assinaturas de

vírus.

Clique aqui em Sim e execute a atualização. Assim que os dados

tiverem sido atualizados na Internet, aparecerá o aviso Atualização

concluída. Saia agora da tela de atualização clicando no botão

Fechar.

A atualização automática na Internet é disponibilizada quando

for utilizado um roteador que atribua endereços IP

automaticamente (DHCP). Se não for possível a atualização na

Internet, o G Data BootScan poderá ser executado também com

as assinaturas de vírus antigas. No entanto, neste caso, após a

instalação do G Data Software, você deverá executar o mais

rápido possível um novo BootScan com dados atualizados.

Se você mesmo criou um G Data BootCD, as assinaturas de vírus

estão na situação de atualização que o G Data AntiVirus Client

carregou no momento da criação do BootCD.

5

Agora você verá a interface do programa. Clique no registro

Verificar computador e o seu computador será verificado quanto à

existência de vírus e softwares maliciosos. Este processo pode

levar uma hora ou mais, dependendo do tipo de computador e

tamanho do disco rígido.

6

Se o G Data Software encontrar vírus, remova-os com a ajuda da

opção sugerida no programa. Após a remoção bem-sucedida do

vírus, o arquivo original ficará novamente disponível.

9

G Data Business

7

Após o término da verificação de vírus, clique no botão Concluir e

escolha então Reiniciar.

O botão Finalizar está localizado na parte inferior direita da

interface do programa Linux.

8

Remova o G Data BootCD da unidade.

9

Desligue novamente o seu computador e o reinicie. Agora reinicie

seu computador com seu sistema operacional padrão. O G Data

Software pode agora ser instalado em um sistema livre de vírus.

10

Instalação

Instalação

Inicie o Windows e insira o DVD G Data em sua unidade de DVD. Uma

janela de instalação é aberta automaticamente. Feche todos os outros

programas antes de começar a instalação do G Data Software. Se forem

abertos programas que acessem os dados necessários para a instalação

do G Data Software, podem ocorrer erros de funcionamento ou uma

interrupção. Após ter pressionado o botão Instalar, aparecerá uma tela na

qual é possível selecionar quais componentes do G Data Software você

deseja instalar. Estão disponíveis as seguintes possibilidades de instalação:

G Data ManagementServer: primeiro, o G Data ManagementServer

deve ser instalado no computador que deve administrar todas as

configurações e atualizações relevantes do G Data. O G Data

ManagementServer é o coração da Arquitetura G Data: Ele administra os

clientes, invoca novas atualizações de software e assinaturas de vídeo

automaticamente do G Data UpdateServer e controla a proteção contra

vírus na rede. Com a instalação do G Data ManagementServer, o

Software G Data Administrator é instalado automaticamente, com o

qual o G Data ManagementServer é comandado.

G Data Administrador: O G Data Administrator é o software de

controle para o G Data ManagementServer que possibilita a administração

de configurações e atualizações para todos os clientes G Data instalados

na rede. O G Data Administrator é protegido por senha e pode ser

instalado e iniciado em qualquer computador com Windows dentro da

rede.

G Data AntiVirus Client: O software cliente disponibiliza a proteção

antivírus para os clientes e executa as tarefas a ela atribuídas pelo G Data

ManagementServer em segundo plano, sem interface do usuário própria.

A instalação do software cliente ocorre, em geral, de forma centralizada

para todos os clientes através do G Data Administrator.

Criação de BootCD G Data: Com a ajuda do assistente de BootCD G

Data, você pode criar um CD de boot para verificação básica de seu

computador. Essa verificação ocorre ainda antes da inicialização do

sistema operacional instalado. Para isso, são utilizadas as assinaturas de

vírus atuais. Com a criação de um BootCD G Data, é possível executar

um BootScan mesmo sem o DVD do software G Data original. Para isto,

leia também o capítulo G Data BootScan.

G Data WebAdministrator: O G Data WebAdministrator é um software

de controle, baseado na web, para o G Data ManagementServer. Com ele,

configurações para o G Data ManagementServer podem ser feitas através

de uma interface de web em um browser.

11

G Data Business

Observações e informações sobre o que deve ser observado na

instalação das respectivas partes do programa podem ser

encontradas no capítulo do respectivo componente de software.

Copyright © 2011 G Data Softw are AG

Mecanismo A: O mecanismo de verificação de vírus e os mecanismos de

verificação de spyw are são baseados em BitDefender technologies © 19972011 BitDefender SRL.

Mecanismo B: © 2011 Alw il Softw are

OutbreakShield: © 2011 Commtouch Softw are Ltd.

[G Data Business - 03.08.2011, 13:46]

12

G Data ManagementServer

G Data ManagementServer

O G Data ManagementServer é o coração da arquitetura G Data: Ele

administra os clientes, invoca novas atualizações de software e assinaturas

de vídeo automaticamente do G Data UpdateServer e controla a proteção

contra vírus na rede. Para a comunicação com os clientes, o G Data

ManagementServer utiliza o protocolo TCP/IP. Para Clientes que

temporariamente não têm nenhuma conexão com o G Data

ManagementServer, as tarefas são automaticamente reunidas e, no próximo

contato entre G Data AntiVirus Client e G Data ManagementServer, são

sincronizadas. O G Data ManagementServer dispõe de uma pasta central

de Quarentena. Nesta, arquivos suspeitos podem ser guardados

criptografados, apagados, desinfectados ou eventualmente encaminhados à

Ambulância de Internet. O G Data ManagementServer é controlado

através do G Data Administrador.

Quando você finalizar o G Data Administrator, o G Data

ManagementServer continua ativo em segundo plano e controla os

processos que foram configurados por você para os clientes.

Instalação do G Data ManagementServer

Insira o DVD G Data e pressione o botão Instalar. Em seguida,

selecione o componente G Data ManagementServer com um

clique no botão ao lado.

Feche, o mais tardar agora, todos os aplicativos abertos em seu sistema

Windows, porque estes podem causar problemas na instalação. Leia agora

o acordo de licença para utilização deste software. Selecione Eu aceito as

condições do acordo de licença e depois clique em Avançar, caso você

concorde com os acordos nesta forma. A próxima tela possibilita que você

selecione a pasta de instalação.

13

G Data Business

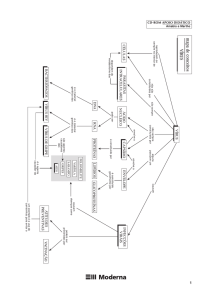

Selecionar tipo de servidor

Na seleção dos tipos de servidores, você tem as seguintes opções:

Instalar um servidor principal: Em uma primeira instalação, o G Data

ManagementServer sempre deve ser instalado como servidor principal (

Main-MMS). O servidor central representa a instância de configuração e

administração central da arquitetura de proteção contra vírus baseada na

rede. Os computadores a serem protegidos são fornecidos através do G

Data ManagementServer com as atualizações de assinatura de vírus e

atualizações de programas mais atuais. Além disso, todas as

configurações do cliente são feitas de forma central no G Data

ManagementServer.

Instalar um servidor secundário: Na utilização de um banco de dados

SQL, é possível operar um segundo servidor (MMS secundário) que

acessa o mesmo banco de dados que o servidor principal. Caso o

servidor principal não esteja acessível por uma hora ou mais, os

clientes serão conectados automaticamente com o servidor secundário e

carregarão suas atualizações de assinaturas. O retorno para o servidor

principal ocorre assim que este estiver novamente disponível. Ambos os

servidores carregam as atualizações de assinatura independentemente

um do outro e criam, assim, uma segurança contra falha.

Instalar servidor de subrede: Em redes grandes (p.ex., centrais de

firmas com ramificações conectadas), pode ser útil operar um G Data

ManagementServer como servidor de subrede. O servidor de subrede

serve para aliviar a carga da rede entre clientes e o MMS principal. Eles

podem ser utilizados em unidades de rede e administram ali os clientes a

eles atribuídos. O servidor de subrede é totalmente operacional, mesmo

quando o ManagementServer principal ou secundário não puder ser

acessado. Estes, entretanto, não carregam atualizações de assinaturas

de vírus de modo autônomo.

De forma esquemática, uma estrutura de tipos de servidores seria da

seguinte forma em grandes redes: Servidores de subrede vinculam as

solicitações e mensagens de cada cliente ou grupos de clientes e as

repassam ao servidor principal. Este é apoiado por um servidor secundário

que garante a segurança contra falhas.

14

G Data ManagementServer

Seleção de banco de dados

Escolha agora um banco de dados que o G Data ManagementServer deve

utilizar. Você tem a possibilidade de utilizar uma instância de servidor

SQL disponível, o Microsoft SQL-Expressou um banco de dados

integrado (caso ainda esteja disponível um banco de dados de uma

instalação mais antiga).

Um sistema operacional de servidor não é obrigatoriamente

necessário. A opção de SQL é adequada principalmente a grandes

redes com uma quantidades a partir de 1000.

A opção SQL Express é adequada para redes com uma quantidade

de clientes até 1000

Nome do computador

Verifique agora o Nome do computador no qual o G Data

ManagementServer está sendo instalado. Esse computador deverá poder

ser contactado através do nome do cliente, na rede, informado aqui. Se o

nome correto não for exibido, altere os dados de acordo em Nome.

15

G Data Business

Ativação do produto

Durante a instalação, acontece a ativação do produto. Ela possibilita o

carregamento de atualizações após o término da instalação.

Inserir o número de registro: Ao instalar o seu software G Data pela

primeira vez, selecione esta opção e, a seguir, insira o número de registro

que acompanha o produto. Você o encontra, de acordo com o tipo do

produto, no certificado de licença (MediaPack) ou na confirmação de

tarefa. Em caso de dúvida, contate seu revendedor ou distribuidor

responsável.

Ao inserir o número de registro, o produto é ativado Os dados de

acesso criados são exibidos para você após concluído o registro

com sucesso. Anote necessariamente esses dados de acesso!

Após concluído o registro, não é mais possível uma nova digitação

da chave de licença.

Se tiver problemas na inserção do número de registro, verifique o

número de registro. Dependendo do formato da escrita, um "I"

maiúsculo (como Ida) é frequente e erroneamente confundido com o

número "1" ou com a letra "l" (como Lúcia). O mesmo vale para: "B"

e 8 "G" e 6 "Z" e 2.

Inserir dados de acesso: Se o software G Data já foi instalado alguma

vez anteriormente, então você recebeu seus dados de acesso (nome de

usuário e senha). Para instalar novamente o software G Data, insira aqui

os dados de acesso.

Os dados de acesso não acompanham o produto no caso de nova

aquisição.

16

G Data ManagementServer

Ativar mais tarde: Caso queira ter primeiramente apenas uma visão geral

do software, ou se os dados de acesso para o momento não estiverem

disponíveis, a instalação pode também ser realizada sem o fornecimento

de dados. Mas, desta forma o programa não descarrega atualizações da

internet e, portanto, não haverá uma proteção real contra software

malicioso. Você pode informar o número de registro ou os seus dados de

acesso a qualquer tempo posteriormente, assim que você executar uma

atualização. Observe: se o software for instalado sem sua ativação,

somente os componentes G Data AntiVirus estarão disponíveis, ainda que

você tenha adquirido um G Data ClientSecurity ou G Data

EndpointProtection. Os componentes adicionais são ativados e estarão

disponíveis logo que o software for registrado. Sobre isso, leia também as

observações para ativação posterior do G Data Software.

Apenas com atualizações diárias o software G Data pode proteger o

seu computador eficientemente. A utilização do software sem a

ativação protege você apenas insuficientemente.

Configuração do tipo de banco de dados

Essa etapa de configuração só ocorre quando você reinstala o G Data

ManagementServer ou quando um banco de dados SQL estiver préinstalado no computador. Normalmente basta fechar essa caixa de

informações clicando no botão Fechar.

Conclusão da instalação

Após a instalação do G Data ManagementServer, ele já está disponível para

uso. Para efetuar alterações nas configurações do cliente, você pode

selecionar, em Iniciar > (Todos os) Programas > G Data Administrator,

o registro G Data Administrador e, dessa forma, iniciar a

Administrationstool para o G Data ManagementServer. O G Data

ManagementServer é automaticamente iniciado em todo (re)início do

sistema.

17

G Data Business

G Data Administrador

OG Data Administrator é o software de controle para o G Data

ManagementServer que possibilita a administração de configurações e

atualizações para todos os clientes G Data instalados na rede. O G Data

Administrator é protegido por senha e pode ser instalado e iniciado em

qualquer computador com Windows dentro da rede. No G Data

Administrator, podem ser executadas tarefas de verificação e funções de

sentinela, bem como alterações de configurações. Instalações de clientes

automáticas, atualizações de software e de assinatura de vírus são

determinadas também lá. A ferramenta de administrador para controle do G

Data ManagementServer é acionada com um clique no registro G Data

Administrator, no grupo de programa Início > (Todos os) programas > G

Data Administrator do menu de início.

Instalação do G Data Administrator

Na instalação do G Data ManagementServer é juntamente

instalado automaticamente no mesmo computador o G Data

Administrator. Uma instalação posterior do software Administrator

no G Data ManagementServer não é necessária.

A instalação do G Data Administrator, independente da instalação

no servidor, também pode ser feita em todos os computadores

clientes.

Dessa forma, o G Data ManagementServer também pode ser

supervisionado de modo descentralizado. Para instalar o G Data

Administrator no computador cliente, insira o DVD G Data na

unidade de DVD do computador cliente e pressione o botão

Instalar. Em seguida, selecione o componente G Data

Administrator com um clique no botão ao lado.

Feche, o mais tardar agora, todos os aplicativos abertos no sistema

Windows, porque estes poderão causar problemas na instalação. Após um

clique em Avançar, a instalação continua; siga então os passos de

instalação auxiliado pelo assistente de instalação. Após a instalação, é

possível selecionar em Iniciar > (Todos os) Programas > G Data

Administrator o registro G Data Administrator.

18

G Data Administrador

Registro

Ao iniciar o administrador G Data, você será solicitado a informar o servidor

, a autenticação, o nome de usuário e a senha. No campo Servidor,

insira o nome do computador no qual o G Data ManagementServer foi

instalado. Selecione, em seguida, a sua Autenticação.

Autenticação do Windows: Caso você escolha essa opção de

autenticação, você pode se conectar ao G Data ManagementServer com o

nome do usuário e a senha de seu acesso ao administrador do Windows.

Autenticação integrada: Com a autenticação integrada, é possível a

você, como administrador, conceder a outros pessoas o acesso ao

G Data Administrator. Por exemplo, você pode criar uma conta especial,

que contenha apenas direitos de leitura. Essas contas adicionais podem

ser criadas e administradas através da função Administração do

usuário .

Primeira inicialização do programa

(Assistente de instalação)

Na primeira inicialização do G Data Administrator, será automaticamente

aberto o Assistente de instalação. Ele ajuda na instalação do cliente e o

conduz através de todas as configurações essenciais. O assistente também

pode ser iniciado posteriormente a qualquer momento após a primeira

instalação, com o comando Assistente de instalação no menu Admin.

Ativar

Primeiro, todos os clientes que tiverem que ser monitorados pelo G Data

Software devem ser ativados. Os clientes a serem ativados devem

primeiramente ser marcados e ativados com um clique em Ativar.

Eventualmente, alguns computadores podem não estar contidos na lista (por

ex., quando não tiverem sido ligados a algum tempo ou a liberação de

arquivos ou impressão não tiverem sido configuradas). Para ativar esses

clientes, é inserido, no campoComputador, o nome do computador. Após

um clique em Ativar, o computador a ser ativado é inserido na lista de

clientes. Quando todos os computadores a serem protegidos tiverem sido

ativados, após um clique em Avançar, segue-se para o próximo passo.

19

G Data Business

Instalar

No diálogo a seguir, a marcação é predefinida automaticamente em Instalar

software cliente automaticamente no computador ativado. Caso a

distribuição do software nos computadores clientes deva ocorrer em um

momento posterior, essa opção deve ser desativada removendo-se a

marcação.

Atualização na Internet

O G Data ManagementServer faz download de novas assinaturas de vírus e

arquivos de programa através da Internet. Para que esse processo ocorra de

modo automático, é necessário fornecer os dados de acesso que foram

criados durante o registro on-line. Uma descrição detalhada para

planejamento de intervalos de atualizações encontra-se no capítulo

Atualização na Internet. Existe também a possibilidade de automatizar a

atualização de Internet posteriormente através da interface do programa G

Data Administrator.

Configurações de e-mail

O G Data ManagementServer pode enviar arquivos potencialmente

infectados para verificação ao InternetAmbulance. Para que isso possa

ocorrer pressionando-se um botão, é preciso informar o nome do servidor

de e-mail, o número da porta (SMTP) e o endereço do remetente .

Respostas da Internet Ambulance são enviadas a esse endereço de e-mail.

Notificação por e-mail

No caso de vírus encontrado em um ou mais clientes, o administrador da

rede pode ser informado por e-mail. Para isso, informe o endereço de e-mail

do destinatário do aviso de vírus. Por meio do Limite, pode-se evitar um

aparecimento excessivo de e-mails no caso de uma infestação de vírus

maciça. Com Concluir, o assistente é finalizado.

20

G Data Administrador

Instalação automática do software cliente

Quando foi detectado que durante a instalação o software cliente deve ser

instalado automaticamenteocorre uma consulta de dados de acesso para

uma conta de usuário que dispõe de direitos administrativos sobre o

sistema-alvo. Após confirmação do diálogo, o G Data ManagementServer

tenta instalar o software cliente em computadores ativados. Uma tela

informativa avisa sobre o andamento da instalação e eventuais problemas.

Dependendo de qual versão do produto esteja sendo utilizada, você

também pode determinar aqui que, nos computadores de clientes,

o G Data Firewall seja juntamente instalado. O firewall está

disponível somente no G Data ClientSecuritye no G Data

EndpointProtection

Caso ocorram problemas na instalação remota dos G Data

Clients através do G Data Administrator, existe também a

possibilidade de instalar o software do cliente por meio do DVD G

Data ou com auxílio de um pacote de instalação de cliente

autocriado nos computadores dos clientes. Para isto, leia também

o capítulo Instalar o G Data Client.

Um software de cliente especial para clientes Linux está

disponível. Para isto, leia o caítulo Leia para isso o capítulo

Software cliente em computadores Linux no anexo desta

documentação.

Sobre isso, veja também: Instalar o G Data AntiVirus Client

Outras inicializações do programa (senha

de acesso)

Você pode acionar o G Data Administrator para comandar o G Data

ManagementServer com um clique no registro G Data Administrator no

grupo de programas G Data do menu inicial. Na inicialização do G Data

Administrator, você será perguntado pelo servidor e pela senha. No campo

Servidor, insira o nome do computador no qual o G Data

ManagementServer foi instalado. A interface do programa será aberta. Suas

funções serão explicadas nos próximos capítulos.

21

G Data Business

Construção do G Data Administrator

A interface do G Data Administrator é subdividida nas seguintes áreas: A

Área de Seleção de clientes, encontrada à esquerda,mostra todos os

clientes nos quais o software G Data Client está instalado. À direita dessa,

através de guias, é possível alternar para a respetiva Área de tarefas. O

conteúdo da área de tarefas está normalmente relacionado ao computador

marcado na área de seleção de clientes ou no grupo de clientes

selecionado. Acima dessa coluna, você encontra uma Barra de menu para

funções globais, que pode ser utilizada em todas as áreas de tarefas.

Na administração de clientes Linux que estão instalados como

servidor Samba, as funções que contêm, p.ex., o trato com emails, estão bloqueadas, uma vez que estas não são necessárias

no contexto de um servidor de arquivo. As funções que não são

configuráveis para os clientes Linux são marcadas por um ponto de

exclamação vermelho à frente da respectiva função.

Barra de menu

A barra de menu contém funções globais que podem ser utilizadas em

todas as áreas de tarefas. Para isso, você tem uma subdivisão nas

seguintes áreas:

Admin

Clientes

Tarefas (somente na área de tarefas Tarefas)

Relatórios (somente na área de tarefas Relatórios)

Configurações de clientes (somente na área de tarefas Clientes)

Firewall (somente na área de tarefas Firewall, caso você esteja

utilizando uma versão de software com firewall)

Opções

? (Ajuda)

22

G Data Administrador

Admin

No menu Admin, estão disponíveis as funções básicas de administração e

impressão, assim como o Assistente de instalação está disponível.

Assistente de instalação

Com o assistente de instalação, pode-se escolher e ativar na rede os

clientes para os quais o G Data Software deve disponibilizar a proteção

contra vírus. O assistente de instalação é explicado detalhadamente no

capítulo Primeira inicialização do programa (Assistente de instalação)

a seguir.

Exibir registro

No Arquivo de registro, há uma visão geral das últimas ações realizadas

pelo G Data Software. Aqui são exibidas todas as informações relevantes. A

exibição do protocolo pode ser filtrada de acordo com os seguintes critérios:

Exibição do registro: Defina aqui se deseja ver um registro dos

procedimentos do cliente ou servidor.

Computador/Grupo: Aqui é possível definir se deseja ver um registro de

todos os clientes ou grupos ou apenas áreas individuais.

Procedimento: Defina aqui se deseja ver todas as informações

protocoladas ou apenas mensagens sobre um determinado tópico.

Período: Aqui é possível definir o período de/até para os quais as

informações de registro deverão ser vistas.

O campo Atualizar serve para relacionar processos que surgem enquanto a

visualização do registro está aberta. Todos os processos aparecem primeiro

em uma ordem cronológica e podem ser classificados através de um

simples clique na respetiva designação da coluna, por determinados

critérios. A coluna, de acordo com a qual a classificação atual é feita, é

marcada através de uma pequena seta.

23

G Data Business

Administração do usuário

Como administrador do sistema, você pode atribuir o acesso a outros

usuários para a interface do G Data Administrator. Para isso, clique no

botão Novo e, em seguida, insira o nome do usuário, as permissões desse

usuário (Leitura/Gravação ou somente leitura), defina o Tipo de conta (

Login integrado, usuário do Windows, Grupo de usuários do

Windows) e atribua umaSenha a esse usuário.

Gerenciar o servidor

Por meio da administração do servidor, é possível atribuir clientes para

cada servidor de sub-rede, que depois vinculam a comunicação desses

clientes com o servidor principal e otimizam, assim, a utilização da rede.

Através desse menu, é possível instalar o servidor de subrede. Através do

botão Atribuir clientes, você pode atribuir, aos clientes existentes, os

servidores de subrede definidos.

A atribuição dos clientes aos servidores de sub-rede independe do

agrupamento de clientes. Por isso, clientes que estão relacionados

a distintos servidores de sub-rede podem, entretanto, ser

subdivididos em grupos.

Sincronização do servidor de subrede

Para possibilitar alterações também fora dos intervalos de comunicação

habituais do servidor e servidor da subrede, é possível executar a

sincronização deste também manualmente.

Modelos de impressão

Aqui é possível efetuar abrangentes configurações para a impressão de

funções de registro e estatísticas, além de salvá-las em modelos utilizáveis

de forma independente uns dos outros.

Dependendo da área de tarefas selecionada você obterá

diferentes diálogos de opção e possibilidades de configuração.

Opções de impressão não estão disponíveis em todas as áreas de

tarefa.

24

G Data Administrador

Finalizar

Com essa função, o G Data Administrator é fechado. O G Data

ManagementServer continua iniciado e controla a proteção contra vírus na

rede de acordo com o padrão definido.

Clientes

No menu Clientes, é possível efetuar configurações para o trabalho com o

cliente e grupos a serem administrados.

Atualizar

Para acompanhar as alterações na rede que ocorrem no momento em que

você está utilizando o G Data Administrator, você pode utilizar a função

Atualizar.

Exibir clientes desativados

Os clientes que não ativou estejam ativados podem ser novamente

visualizados através dessa função. Os clientes desativados serão

exibidos como ícones transparentes.

Ao contrário destes, os clientes ativos são caracterizados por

meio de ícones coloridos.

Ativar cliente

Quando você seleciona um G Data Client desativado (exibido

através de um ícone transparente) e pressiona Ativar clientes,

este será marcado como ativo.

Tão logo um cliente esteja ativo, um cliente pode ser instalado.

Com a ativação, ainda não se dá a proteção contra vírus. Após a

instalação concluída, podem então ser definidas tarefas de

verificação para os clientes e configurações de clientes.

Se nenhum cliente foi marcado na área de seleção de cliente,

aparece durante a ativação dessa função um campo de diálogo no

qual você pode inserir os nomes dos clientes que devem ser

ativados.

25

G Data Business

Criar novo grupo

Com este comando, pode ser criado um Grupo. Clientes podem ser

reunidos em grupos e suas configurações podem ser definidas em grupo.

Após selecionar essa opção e dar um nome ao grupo, clientes do novo

grupo podem ser mapeados.

Clientes podem ser relacionados a um grupo na medida em que se

arrasta com o mouse, pelo recurso de arrastar e soltar, na lista de

clientes o cliente desejado para o grupo correspondente.

Editar grupos

Esta opção abre uma caixa de diálogo na qual se pode inserir clientes para

o grupo ou removê-los do grupo por meio dos botões Adicionar e Remover

. Somente disponível quando um grupo foi selecionado na área de seleção

de clientes.

Excluir

Clientes podem ser removidos individualmente da lista de clientes com o

comando Excluir. Com a remoção do cliente da lista, o G Data Client não é

desinstalado.

Para excluir um grupo, todos os clientes contidos nele devem, de

acordo com a necessidade, ou ser desativados ou encaminhados a

outros grupos. Somente grupos vazios podem ser excluídos.

Clientes desativados podem ser novamente visualizados através da

função Exibir clientes desativados.

26

G Data Administrador

Procurar computador

Com essa função, computadores podem ser procurados dentro de um

espaço de endereço IP da rede. Insira o endereço IP inicial e o

endereço IP final. Você tem, então, a possibilidade de ativar os

computadores encontrados. Através disso, é disponibilizada a possibilidade

de ativá-los através de seus nomes de computador ou de comunicar-se

diretamente com eles através do endereço IP. O respetivo cliente aparece

com seu endereço IP na área de seleção de cliente.

Criar pacote de instalação do G Data Client

Com esta função, é possível criar um pacote de instalação para o G Data

AntiVirus Client. O pacote é um único arquivo executável (GDClientPck.

exe), com o qual um novo cliente, sem outras interações do usuário, pode

ser instalado no computador a ser protegido. O pacote de instalação é

especialmente adequado, por exemplo, para distribuir o cliente, através de

script de login a todos os computadores de um domínio.

O pacote contém sempre a versão atual do cliente no servidor.

Dependendo de qual versão do produto esteja utilizando, você pode

instalar depois nos computadores clientes o G Data Firewall por

instalação remota.

É imprescindível copiar o pacote de instalação no computador-alvo

e lá iniciá-lo com direitos de administrador.

Opções

No menu Opções, você tem acesso às configurações básicas do programa.

Atualização na Internet

Aqui são realizadas todas as configurações para atualizações de Internet

dos bancos de dados de vírus e arquivos de programa do G Data Software.

Na guia Dados de acesso e configurações devem ser inseridos os dados

de acesso que foram criados durante o Registro on-line. Na atualização na

Internet, as definições de vírus atuais do G Data UpdateServer são

carregadas e salvas no G Data ManagementServer. A distribuição das

assinaturas de vírus aos clientes é controlada da área de tarefas Clientes.

A atualização na Internet garante que sempre estejam disponíveis as

assinaturas de vírus atuais e os mais novos arquivos de programa.

27

G Data Business

Banco de dados de vírus

Todos os clientes têm uma cópia própria local do banco de dados de vírus,

para que a proteção antivírus seja garantida também quando estiverem offline (ou seja, nenhuma conexão ao G Data ManagementServer ou à

Internet). A atualização dos arquivos nos clientes é feita em duas etapas

que, naturalmente, podem ser ambas automatizadas. Na primeira etapa,

são copiados os arquivos atuais do G Data UpdateServer em uma pasta no

G Data ManagementServer. Na segunda etapa, os novos arquivos são

distribuídos aos clientes (veja Área de tarefas Clientes).

Atualizar status: Através desse botão, é possível atualizar também a

exibição de status das assinaturas de vírus no cliente, caso as alterações

ainda não tenham sido aplicadas à exibição.

Iniciar atualização agora: Através do botão Iniciar atualização agora

, você pode executar diretamente uma atualização do banco de dados de

vírus. Nesse momento são baixadas os assinaturas de vírus atuais, que

depois são distribuídas pelo G Data ManagementServer aos clientes.

Atualizações automáticas: Como as verificações de vírus, as

atualizações de Internet também podem ser executadas

automaticamente. Para isso, ative a marcação em Executar atualização

periodicamente e determine quando ou em qual ciclo a atualização

deverá ser feita.

Para que a atualização possa ocorrer automaticamente, o G Data

ManagementServer deverá estar conectado à Internet ou o G Data

Software deverá ser habilitado a fazer uma discagem automática.

Para isso, em Dados de acesso e configurações insira Conta de

usuário e Configurações de proxy.

28

G Data Administrador

Arquivos de programa

Quando uma atualização de programa para o software cliente do G Data

está disponível, você pode realizar a atualização dos clientes

automaticamente através do G Data ManagementServer. A atualização dos

arquivos nos clientes é feita em duas etapas que podem ser ambas

automatizadas. Na primeira etapa, são copiados os arquivos atuais do

G Data UpdateServer em uma pasta no G Data ManagementServer. Na

segunda etapa, os novos arquivos são distribuídos aos clientes e, com isso,

o cliente é atualizado (veja aÁrea de tarefa Clientes).

Atualizar: Através do botãoAtualizar, é possível atualizar também a

exibição de status da versão de software para o cliente, caso as

alterações ainda não tenham sido aplicadas à exibição.

Executar atualizações agora: Através do botão Executar atualizações

agora, você pode executar a atualização do software cliente. Nesse

momento, são baixados os arquivos atuais de clientes, que depois são

distribuídos pelo G Data ManagementServer aos clientes.

Atualizações automáticas: Como as verificações de vírus, as

atualizações na Internet do software cliente podem ser executadas

automaticamente. Para isso, ative a marcação em Executar atualização

periodicamente e determine quando ou em qual ciclo a atualização

deverá ser feita.

Para que a atualização possa ocorrer automaticamente, o G Data

ManagementServer deverá estar conectado à Internet ou o G Data

Software deverá ser habilitado a fazer uma discagem automática.

Para isso, em Dados de acesso e configurações insira Conta de

usuário e Configurações de proxy.

Observação: Para atualizar os arquivos de programa do G Data

ManagementServer, abra no grupo de programas G Data

ManagementServer, no menu inicial, o registro Atualização na

Internet. O G Data ManagementServer só pode ser atualizado por

meio desse registro. Alternativamente, o software cliente G Data

também pode ser atualizado através do G Data Administrator.

29

G Data Business

Dados de acesso e configurações

Com o Registro on-line você obtém da G Data os dados de acesso para a

atualização dos bancos de dados de vírus e arquivos de programa. Insira

em Nome do usuário e Senha. A verificação de versão (normalmente

ativada) garante em cada atualização na Internet que o banco de dados de

vírus atual seja copiado e os mais novos arquivos de programa sejam

utilizados. Em geral, a verificação da versão deverá sempre estar ativada,

porque ela evita o download de atualizações grandes desnecessárias.

Entretanto, caso ocorram problemas com bancos de dados de vírus,

desligue a verificação de versão. Dessa forma, na próxima atualização na

Internet, a versão atual do banco de dados de vírus será sobrescrita no

servidor. Com o botão Conta do usuário e configurações de proxy, você

abre uma janela na qual poderá inserir os dados de acesso para a Internet e

a rede.

Atenção: Aqui você só deve fazer inserções quando ocorrerem

problemas com as configurações padrão do G Data Software (p.ex.,

devido à utilização de um servidor proxy) e uma atualização na

Internet não puder ser realizada.

Para a sua conta do usuário, você precisa das informações: Nome de

usuário, Senha e Domínios. Para o login no Servidor proxy, é

necessária, adicionalmente, a porta (usualmente: 80) e, caso diferente da

conta do usuário, as informações sobre nome de usuário e senha para o

servidor proxy.

Conta do usuário é uma conta para o computador, no qual

encontra-se o ManagementServer.

O G Data Software pode utilizar os dados de conexão do

Internet Explorer (a partir da versão 4). Configure primeiro o

Internet Explorer e verifique se a página de teste de nosso

servidor de atualização está acessível: http://ieupdate.gdata.de/

test.htm. Em seguida, você deve ativar a opção Utilizar servidor

proxy. Em Conta do usuário , insira a conta configurada para o

Internet Explorer (como a conta com a qual você fez o login em seu

computador).

30

G Data Administrador

Mensagens de alarme

Em novas detecções de vírus, o G Data ManagementServer pode,

automaticamente, enviar mensagens de alerta por e-mail. As configurações

necessárias para isso são realizadas nessa área.

Configurações de e-mail

Informe o nome do servidor de e-mail, o servidor de SMTP e a porta

(normalmente 25). Além disso, é necessário um endereço de remetente

(válido) para que os e-mail possam ser enviados.

Esse endereço de e-mail também será usado para as respostas do

InternetAmbulance .

Notificação por e-mail

Ative a notificação por e-mail colocando a marcação em Enviar mensagens

de alarme por e-mail e, em Destinatário, o endereço de e-mail do

destinatário das notificações. Por meio do Limite, pode-se evitar um

aparecimento excessivo de e-mails no caso de uma infestação de vírus

maciça.

Reversão da atualização do mecanismo A / B

No caso raro de alarmes errados ou problemas semelhantes, pode ser útil

bloquear a atualização de assinaturas de vírus e utilizar, ao invés destas,

uma das atualizações de assinaturas anteriores. O G Data

ManagementServer salva as últimas atualizações de cada mecanismo

antivírus. Assim, se acontecerem problemas com a atualização do

mecanismo A ou B, o administrador da rede pode bloquear a atualização por

um determinado período e, em vez disso, distribuir automaticamente a

atualização de assinatura anterior aos clientes e servidores da sub-rede.

Para clientes não conectados ao G Data ManagementServer (como

notebooks em viagens de negócios), não será possível executar

reversões. Um bloqueio de novas atualizações transferido do

servidor para o cliente não pode ali ser desfeito sem contato com o

G Data ManagementServer.

A quantidade de reversões a serem salvas, pode ser configurada na

área Configurações do servidor. Por padrão, são salvos os cinco

últimos estados de assinatura.

31

G Data Business

Configurações do servidor

Aqui pode-se definir configurações para sincronizações e processos de

exclusão automáticos.

Configurações

Na área Configurações, você encontra as seguintes opções:

Reversões: Informe aqui quantas atualizações de assinatura de vírus você

deseja manter como reserva para as Reversões. Como valor padrão, são

válidas aqui as últimas cinco atualizações de assinatura do respetivo

mecanismo.

Limpar automaticamente: Aqui é possível definir que registros de

protocolo, registros de verificação e Relatórios serão excluídos,

automaticamente, após um determinado período.

Sincronização

Na área Sincronização, você pode definir o intervalo de sincronização entre

clientes, servidores de subrede e servidores:

Clientes: Insira aqui o intervalo de tempo no qual os clientes serão

sincronizados ao servidor. Ao colocar a marcação em Notificar os

clientes quando houver alterações de opções do servidor, o usuário

recebe um aviso, no computador cliente, informando que as alterações

foram concluídas. Como valor padrão, é definido cinco minutos.

Servidor de subrede: Através desta área, você pode definir intervalos

para comunicação entre servidor e servidor de subrede. Ao colocar a

marcação em Transmitir imediatamente os novos relatórios para o

servidor principal, os relatórios serão transmitidos imediatamente ao

servidor principal, independentemente das configurações efetuadas aqui.

Limitação de carga

Quando se insere a marcação no registro Ativar limitação de carga, podese definir quantos clientes ao mesmo tempo podem executar as ações

abaixo listadas. Assim, a carga pode ser distribuída de modo que, por

exemplo, não ocorra sobrecarga na rede pelo carregamento simultâneo de

atualizações.

32

G Data Administrador

Backup

Na área cota de espaço em disco, são configurados valores limites para

avisos que são emitidos ao atingir os valores dados. Aqui é configurado

quanto espaço de gravação livre deve estar disponível no servidor antes que

seja emitido um aviso ou uma mensagem de erro. Isso faz sentido quando,

por exemplo, deve sempre estar disponível uma determinada quantidade de

espaço de armazenamento no disco rígido para aplicativos. Se, por

exemplo, em Valor limite para mensagens de aviso do lado do cliente

é dado o valor 1500, então é exibido um aviso no G Data Administrator, em

Relatórios, de que somente 1500 MB de espaço para armazenamento

estão disponíveis. Caso um Valor limite para mensagens de erro do

lado do cliente seja dado, são apagados backups antigos ao atingir o valor

configurado para criar espaço de armazenamento para novos backups.

Sempre é apagado primeiramente o backup mais antigo (princípio FIFO).

Além disso, um caminho pode ser dado em Diretórios de backup do lado

do servidor, no qual todos os backups que vão se acumulando devem ser

gravados. Se nenhum diretório é mencionado aqui, todos os backups são

salvos em C:\ProgramData\G Data\AntiVirus

ManagementServer\Backup ou C:\Documentos e Configurações\All

Users\Dados do aplicativo\G Data\AntiVirus

ManagementServer\Backup .

Já que backups gerais criados com o G Data Software são criptografados,

existe também a possibilidade de exportar as senhas para os backups e

salvar para uso futuro. Com o botão Importar pastas de backup,

possibilita-se o acesso a backups que estão salvos em outras pastas.

Ajuda

Aqui você obtém informações sobre o programa e tem, além disso, a

possibilidade de recorrer à ajuda online do G Data Software.

33

G Data Business

Área de Seleção de clientes, encontrada à

esquerda,

Aqui são listados clientes e servidores gerais, bem como grupos definidos

em sua rede. Como no Windows Explorer, aparecem grupos nos quais

existem subdivisões com um pequeno sinal de mais. Ao clicar nele, abre-se

a estrutura do diretório neste ponto e é possível visualizar a estrutura

subjacente.

Um clique no sinal de menos fecha novamente essa subdivisão. Estão

disponíveis os seguintes ícones na seleção de diretórios:

Ícone da rede

Grupos

Servidor (ativado)

Servidor (desativado)

Cliente (ativado)

Cliente (desativado)

Cliente Linux (ativado)

34

G Data Administrador

Cliente Linux (desativado)

Dispositivos não selecionáveis: Aqui caem, por exemplo, a

impressora da rede

Na barra de ferramentas, encontram-se os principais comandos da Barra

de menu como ícones clicáveis.

Atualizar exibição: através de Atualizar ou da tecla F5, é

possível atualizar, a qualquer momento, a interface do

Administrator, para p.ex., considerar também as alterações atuais

na exibição.

Exibir clientes desativados: selecione esse botão para também

exibir os computadores não ativados. Você reconhece os

computadores desativados pelos ícones cinzas transparentes.

Computadores sem liberação de arquivos ou de impressoras não

são exibidos normalmente.

Novo grupo: os computadores ativados podem ser reunidos em

grupos. Com isso, é fácil definir diferentes zonas de segurança,

porque todas as configurações, tanto para clientes individuais como

também para grupos completos, podem ser executadas. Para criar

um novo grupo, selecione primeiro o grupo superior e clique, em

seguida, no ícone ilustrado.

Excluir: você pode remover um computador da lista marcando-o e

depois clicando no botão Excluir. Observe que a exclusão de um

computador da lista de clientes não faz com que o software cliente

seja desinstalado.

Ativar cliente: para ativar um computador, selecione-o na lista e

escolha o botão ilustrado. Você também pode ativar computadores

que não estão relacionados na lista. Para isso, selecione, no menu

Clientes, o comando Ativar cliente (Diálogo) e dê o nome do

computador.

35

G Data Business

Integração AD

Desde a versão 11, está disponível na G Data Software a integração Active

Directory. Essa integração importa todos os objetos de computador das

unidades de organização dos domínios. Para isso, deve ser criado um grupo

próprio no G Data Administrator. Após um clique com o botão direito sobre o

grupo recém criado, o item de menu Ordenar a entrada Active Directory

do grupo torna-se visível.

Na janela de diálogo que se abre, escolha o item atribuir a um grupo no

Active Directory e insira abaixo o servidor LDAP. O botão Seleção... disponibiliza uma seleção dos servidores disponíveis. Também é possível o

Conectar com um outro domínio.

Se a distribuição dos clientes nos respectivos computadores tiver de ocorrer

diretamente na conexão, a opção Instalar automaticamente o G Data

Client em novos computadores adicionados deve ser ativada. Essa

opção também permite que, em cada computador que é adicionado ao

domínio Active Directory, o cliente seja instalado imediatamente, caso ele

preencha as condições mínimas. O G Data ManagementServer compara o

estado dos dados a cada 60 minutos com o Active Directory. Esse valor é

imutável.

36

G Data Administrador

Área de tarefas

Nas diversas áreas de tarefas, que podem ser selecionadas através das

respectivas guias, existe a possibilidade de administrar a proteção dos

clientes. As configurações aí determinadas se relacionam sempre aos

clientes ou grupos que naÁrea de Seleção de clientes, encontrada à

esquerda,foram marcados. Os diferentes campos de tópicos são descritos

de forma detalhada nos próximos parágrafos.

Painel

Tarefas

Configurações

Configurações do Exchange (disponível na instalação do G Data

MailSecurity)

Relatórios

Clientes

Gerenciador de Políticas (disponível na versão G Data

EndpointProtection)

Firewall (disponível nas versões G Data ClientSecurity/G Data

EndpointProtection)

Estatística

Painel

Na área do painel do software G Data, você obtém informações sobre a

situação atual dos clientes na rede. Essas podem ser encontradas à direita

do respectivo registro como informações em texto, número ou data.

G Data Client Status

Aqui você pode configurar todas as configurações de segurança básicas

para os clientes ou grupos que marcou na área da escolha de cliente.

Enquanto a rede estiver idealmente configurada para a proteção

contra vírus, você encontrará, à esquerda dos registros aqui

relacionados, um sinal verde.

Se pelo menos um componente não estiver configurado

adequadamente (p.ex., a sentinela desativada ou assinaturas de

vírus desatualizadas), um símbolo de aviso indicará isso.

37

G Data Business

Quando a interface do programa G Data abre, em alguns casos, a

maioria dos ícones encontra-se no modo de informação por um

período curto. Isso não significa que nesse momento a rede esteja

desprotegida.

Aqui se trata de uma verificação interna do status de proteção

contra vírus. Nesse momento o banco de dados do G Data

ManagementServer do G Data Administrator é consultado.

Com um clique no respectivo registro, você pode executar ações

diretamente aqui ou alterar para a respectiva área da tarefa. Assim que tiver

otimizado as configurações de um componente com o ícone de atenção,

este se transforma novamente no ícone verde na área de status.

Conexões do cliente

Aqui você obtém uma visão geral temporal das conexões que os respectivos

clientes ou grupos tinham com o G Data ManagementServer. Deve-se

observar que todos os clientes regularmente se conectam com o G Data

ManagementServer.

10 principais clientes infectados

Os clientes que, por exemplo, devido a comportamento de usuário ou

situações técnicas aparecem nessa lista, devem ser especialmente

observados. O aparecimento de um ou mais clientes nessa área é, sob

certas circunstâncias, um indicador de que o cliente-usuário deve ser

alertado para eventuais problemas ou sujeito a medidas técnicas. Quando

as infecções ocorrem devido ao comportamento do usuário, seria, por

exemplo, uma utilização do PolicyManager (disponível na versão de

programa G Data EndpointProtection) aconselhável.

Status do relatório

Aqui você obtém uma apresentação panorâmica da quantidade de

infecções, solicitações e erros em sua rede nos últimos 30 dias.

38

G Data Administrador

Tarefas

Nesta área de tarefas, são definidas tarefas para as verificações de vírus

nos G Data Clients. Existem dois tipos diferentes de tarefas: Tarefas de

verificação únicas e tarefas de verificação periódicas. As tarefas

únicas são executadas uma vez no momento predefinido; para as

periódicas, é definida uma Programação de acordo com a qual a tarefa

deverá ser executada.

ComoTarefas de verificação ou Tarefas, são designadas todas

as tarefas que são criadas no G Data ManagementServer. Pode-se

tratar aqui de tarefas de verificação, de backup ou de recuperação.

Na área Tarefas, aparecem todas as tarefas sob os nomes designados por

você e as mesmas podem ser organizadas através de um clique na

respectiva designação da coluna, pelos diferentes critérios a seguir. A

coluna, de acordo com a qual a classificação atual é feita, é marcada

através de uma pequena seta:

Nome: O nome definido por você para uma tarefa. Aqui é possível inserir

nomes longos, como desejado, e assim descrever a sua tarefa de forma

extra para manter a visão geral sobre as diferentes tarefas.

Computador: Aqui você encontra os nomes dos respetivos clientes.

Você só pode definir tarefas para clientes ativos.

Grupos: Você pode reunir clientes individuais em grupos que utilizarão,

então, a mesma tarefa. Quando você atribui uma tarefa a um grupo,

aparece, na lista de visão geral, não os computadores individuais, mas

sim o nome dos grupos.

Status: Aqui você obtém a exibição do status ou o resultado de uma

tarefa em texto claro. Desta forma, você descobre se a tarefa foi

executada ou concluída e será informado se vírus foram ou não detetados.

Última execução: Através dessa coluna, você obtém informações sobre

quando a respetiva tarefa foi executada pela última vez.

Intervalo de tempo: De acordo com a Programaçãoque você pode

definir para cada tarefa, é exibido aqui o ciclo no qual a tarefa será

repetida.

Escopo da análise: Aqui você descobre quais mídias de dados (p.ex.,

discos rígidos locais) a análise abrange.

Na barra de menu, está disponível um registro adicional para a área

Tarefas com as seguintes funções:

39

G Data Business

Exibição: Selecione aqui se todas as tarefas ou somente

tarefas de verificação, somente tarefas de backup*, somente

tarefas de recuperação* ou somente tarefas de verificação únicas,

somente tarefas de verificação periódicas, apenas tarefas de

verificação abertas ou apenas tarefas de verificação concluídas

devem ser exibidas. Para as tarefas de verificação que foram

definidas para um Grupo de clientes, é possível definir se as

informações detalhadas deverão ser exibidas para todos os

clientes ou apenas resumos para grupos. Coloque, para isso,

uma marcação em Exibir as tarefas de grupo

detalhadamente.

Executar imediatamente (de novo): Aqui você pode executar

diretamente as tarefas selecionadas, independentemente dos

dados temporais configurados.

Cancelar: Com esta função, é possível cancelar uma tarefa em

execução.

Excluir: As tarefas selecionadas podem ser excluídas com essa

função.

Novo: Selecione aqui se deseja criar uma tarefa de verificação

única (uma única verificação) ou uma tarefa de verificação

regular (verificação periódica). Além disso, você pode criar uma

tarefa de backup ou de recuperação.*

Você pode definir, como desejado, diferentes tarefas de verificação.

Em geral, devido ao desempenho, é sensato não sobrepor

temporalmente as tarefas de verificação.

*Isso depende de sua versão do produto.

Atualizar

Essa função atualiza a visualização e carrega a lista de trabalho

atual do G Data ManagementServer.

40

G Data Administrador

Tarefa de verificação única/periódica

Com esta função, pode-se definir tarefas de verificação para

computadores individuais ou grupos de computadores. No diálogo

de configuração, nas guias tempo correspondentes, é possível

determinar tempo, escopo e outras configurações de verificação.

Dê um clique duplo para alterar o parâmetro de uma tarefa existente

no registro ou selecione, no menu contextual (clicando com o botão

direito do mouse), o comando Propriedades. Agora será possível

alterar, como desejado, as configurações das tarefas de verificação.

Tarefa

Aqui pode ser definido o nome da tarefa de verificação. Aqui devem ser

utilizados nomes significativos como Verificação de pastas ou Verificação

mensal para caracterizar claramente a tarefa desejada e reencontrá-la na

visão geral em tabela. Além disso, podem ser dadas permissões aos

usuários para interromper ou cancelar a tarefa através do menu contextual

do Tray. Com a opção Transmitir progresso da verificação

regularmente para o servidor, você pode solicitar, no G Data

Administrator, a exibição do avanço de uma tarefa de verificação em um

cliente, por meio de dados percentuais. O intervalo de transmissão para o

avanço da verificação não pode ser alterado. Com a função Desativar o

computador após a verificação de vírus se nenhum usuário estiver

conectado, você tem mais uma opção que ajuda a reduzir o trabalho

administrativo. Se um computador não estiver ligado no momento

determinado para uma tarefa de verificação, com a opção Buscar a tarefa

caso o computador não esteja ligado na hora de início, a tarefa de

verificação pode ser iniciada quando o computador for ligado após esse

momento.

41

G Data Business

Período/Programação

Nessa guia é definido quando e em qual ritmo a verificação de vírus deve

ocorrer. Se for selecionado Na inicialização do sistema, as predefinições

da programação desaparecerão e o G Data Software executará a verificação

quando o computador for reinicializado.

Em Diariamente, é possível definir com o auxílio dos dados em

Dias da semana que o seu computador só executará a verificação

de vírus em dias úteis, ou mesmo a cada dois dias, ou nos fins de

semana em que ele não é utilizado para trabalhar.

Se for criada uma Tarefa única de verificação, há somente a

opção Utilizar hora de início. Sem o fornecimento de uma hora

de início, a tarefa de verificação é iniciada imediatamente após sua

criação.

Verificador

No menu do verificador, pode-se definir as configurações com as quais a

tarefa de verificação deve ser executada. As seguintes opções estão

disponíveis:

Utilizar mecanismos:: O G Data Software trabalha com duas unidades

de análise de vírus independentes uma da outra. Em princípio, a utilização

dos dois mecanismos é a garantia para os resultados ideais de combate

a vírus. A utilização de um único mecanismo, ao contrário, oferece

vantagens de desempenho; ou seja, ao utilizar apenas um mecanismo, o

processo da análise pode ocorrer mais rapidamente. Recomendamos a

configuração Ambos os mecanismos - desempenho otimizado. Com

isto, os verificadores de vírus estão tão interligados entre si que permitem

o reconhecimento ideal no tempo de verificação mínimo.

No caso de uma infecção: Aqui você pode definir o que deve ocorrer na

deteção de um arquivo infectado. Dependendo do fim para o qual o

respectivo computador cliente é utilizado, diferentes configurações são

recomendáveis. Na configuração Mover arquivo para a quarentena, um

arquivo infectado é movido para um diretório especial, criado pelo G Data

ManagementServer. Ali arquivos infectados são codificados, de modo que

quaisquer funções maléficas não podem mais ser executadas. Arquivos

na Quarentena podem ser desinfectados pelo administrador da rede,

excluídos, movidos para o local original ou possivelmente enviados para o

InternetAmbulance .

42

G Data Administrador

Pastas infectadas: Defina aqui como arquivos infectados devem ser

tratados. Observe, durante a definição dessas configurações, que um vírus

dentro de uma pasta compactada só causa danos quando ela for

descompactada.

Tipos de arquivos: Aqui é possível definir em quais tipos de arquivos o G

Data deverá examinar quanto à existência de vírus. Observe que uma

verificação de todos os arquivos de um computador poderá levar um certo

tempo.

Verificador prioritário: Através dos níveis alto, médio e baixo, é

possível determinar se uma verificação de vírus pelo G Data no seu

sistema deverá ter alta prioridade (nesse caso, a análise é feita de forma

mais rápida, entretanto, são possíveis perdas de desempenho em outros

aplicativos) ou baixa prioridade (a análise precisa de mais tempo, para

isso, outros aplicativos não são comprometidos). Dependendo da hora em

que a análise de vírus é executada, diferentes configurações são úteis.

Configurações: Defina, aqui, as análises de vírus adicionais que o

G Data Software deverá executar. As opções aqui selecionadas são

totalmente recomendáveis; dependendo do tipo de utilização, a vantagem

da economia de tempo através da não verificação pode comprometer um

pouco a segurança. Para isso, as seguintes possibilidades estão

disponíveis:

Heurística: Na heurística, são apurados os vírus, não apenas com

o auxílio de bancos de dados atualizados continuamente, mas

também com a ajuda de características específicas, típicas de

vírus. A heurística pode, em raros casos, criar um alarme falso.

Pastas compactadas: A verificação de dados compactados em

pastas é demorada e pode ser ignorada quando a Sentinela

G Data estiver ativa no sistema. Ela reconhece na

descompactação um vírus oculto até o momento e, impede

automaticamente a sua propagação. Mesmo assim, no controle

periódico fora do tempo de operação real do computador, deverá

ocorrer também uma verificação das pastas compactadas.

Pastas de e-mail: A verificação de pastas de e-mail é demorada e

pode ser ignorada quando a Sentinela G Data ou o plug-in do

Outlook está ativo no sistema. A sentinela reconhece durante o

acesso à pasta um vírus oculto até então e impede

automaticamente sua proliferação. Mesmo assim, no controle

periódico fora do tempo de operação real do computador, deverá

ocorrer também um controle das pastas compactadas.

43

G Data Business

Áreas do sistema: As áreas do sistema do seu computador

(setores de boot, Master Boot Record etc.) que oferecem uma

base fundamental para o sistema operacional não devem ser

excluídas do controle de vírus, pois algumas pragas podem se

aninhar especialmente nessas áreas do sistema.

Verificar Discador/Spyware/Adware/Riskware: Com o G Data

Software, o seu sistema pode ser verificado também quanto a

Discadores e outros softwares maliciosos (Spyware, Adware,

Riskware). Trata-se, por exemplo, de programas que constroem

conexões de Internet caras e indesejadas e que em nada são

inferiores ao vírus em seu potencial econômico de destruição.

Spyware, por exemplo, pode gravar seu comportamento de

navegação sem ser percebido ou até mesmo todas as digitações

do teclado (e, assim, também suas senhas) e, na próxima

oportunidade, encaminhá-las pela Internet a pessoas estranhas.

Verificar a existência de Rootkits: Um rootkit tenta escapar dos

métodos comuns de detecção de vírus. Com essa função é possível

procurar por Rootkits de forma objetiva, sem ter que executar uma

verificação completa dos discos rígidos e dados armazenados.

Utilizar todos os processadores disponíveis: Com essa opção,

você pode distribuir o controle de vírus em sistemas com diversos

núcleos de processadores e, dessa forma, executar uma

verificação de vírus visivelmente mais rápida. A desvantagem dessa

opção é que pouquíssimo desempenho do computador fica

disponível para outros aplicativos. Essa opção deve ser utilizada

somente se a tarefa de verificação for executada em momentos nos

quais o sistema não esteja sendo utilizado regularmente (p.ex., de

madrugada).

44

G Data Administrador

Escopo da análise

Por meio da guia Escopo da análise, é possível limitar no cliente o controle

de vírus também em determinados diretórios. Dessa forma, pastas podem,

por exemplo, com raras necessidades de arquivos, ser omitidas e

escaneadas em uma tarefa de verificação separada. A seleção de diretórios

baseia-se no computador selecionado no momento e não no cliente

selecionado.

Particularidade em tarefas de verificação em um servidor de

arquivos Linux: Na seleção de diretório, a unidade raiz (/) e todas

as liberações são devolvidas. Assim, tarefas de verificação podem

ser executadas objetivamente em liberações selecionadas ou

diretórios escolhidos de acordo com o desejado em servidores de

arquivo.

Excluir tarefas de verificação

A função Excluir... exclui todas as tarefas selecionadas.

Executar novamente tarefas de verificação (imediatamente)

Selecione essa função para executar novamente tarefas de

verificação únicas que já foram executadas ou que foram

canceladas. No caso de tarefas de verificação periódicas, essa

função faz com que a verificação seja executada imediatamente

independente da programação.

Registros

Abra, com esta função, os registros para as tarefas dos respetivos

clientes.

45

G Data Business

Opções de exibição

No caso de uma grande quantidade de diferentes relatórios, é útil solicitar a

exibição de acordo com diferentes critérios e em uma listagem. As

seguintes possibilidades estão disponíveis:

Exibir todas as tarefas

Exibir somente tarefas de verificação únicas

Exibir somente tarefas de verificação periódicas

Exibir somente tarefas de verificação em aberto

Exibir somente tarefas de verificação concluídas

Exibir as tarefas de grupo detalhadamente: Exibe as tarefas de

grupo de todos os registros correspondentes. A opção só está

disponível quando um grupo estiver selecionado na lista de

computadores.

Nova tarefa de verificação (Exchange)

Este capítulo descreve a criação de tarefas de verificação para o Microsoft

Information Store. Essa opção somente está disponível em versões de

programa nas quais o G Data MailSecurity Plugin para Microsoft Exchange

2007/2010 está instalado. Aqui também há duas formas diferentes de

tarefas de verificação: tarefas únicas de verificação ou periódicas. Uma