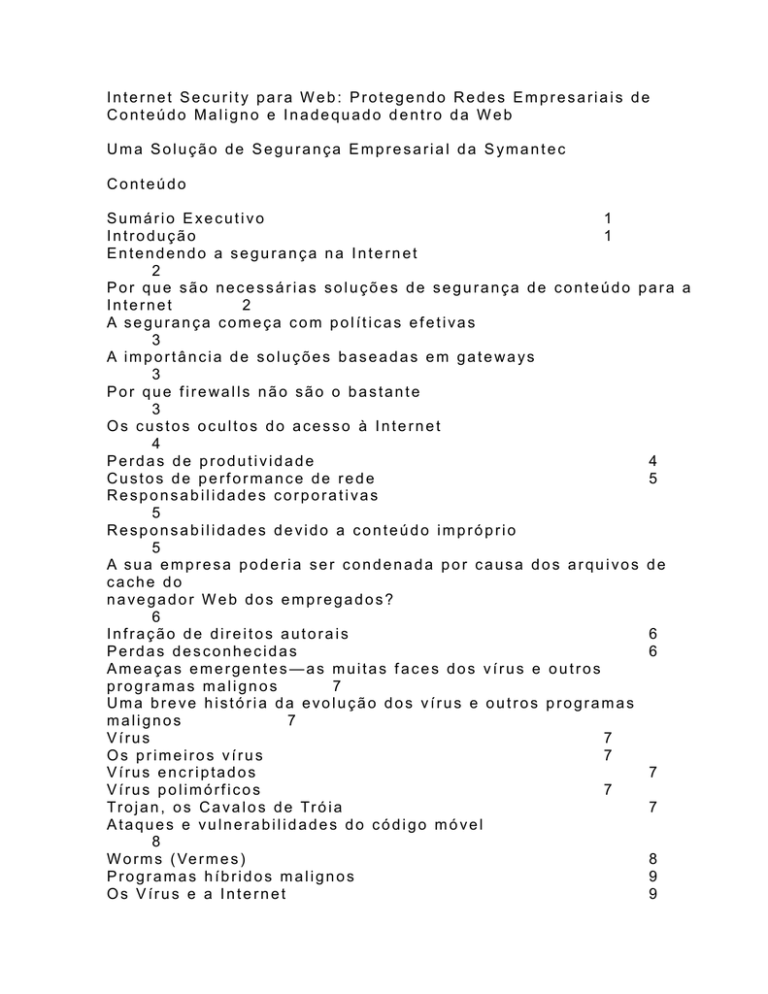

Internet Security para Web: Protegendo Redes Empresariais de

Conteúdo Maligno e Inadequado dentro da Web

Uma Solução de Segurança Empresarial da Symantec

Conteúdo

Sumário Executivo

1

Introdução

1

Entendendo a segurança na Internet

2

Por que são necessárias soluções de segurança de conteúdo para a

Internet

2

A segurança começa com políticas efetivas

3

A importância de soluções baseadas em gateways

3

Por que firewalls não são o bastante

3

Os custos ocultos do acesso à Internet

4

Perdas de produtividade

4

Custos de performance de rede

5

Responsabilidades corporativas

5

Responsabilidades devido a conteúdo impróprio

5

A sua empresa poderia ser condenada por causa dos arquivos de

cache do

navegador Web dos empregados?

6

Infração de direitos autorais

6

Perdas desconhecidas

6

Ameaças emergentes—as muitas faces dos vírus e outros

programas malignos

7

Uma breve história da evolução dos vírus e outros programas

malignos

7

Vírus

7

Os primeiros vírus

7

Vírus encriptados

7

Vírus polimórficos

7

Tr o j a n , o s C a v a l o s d e Tr ó i a

7

Ataques e vulnerabilidades do código móvel

8

W o r m s ( Ve r m e s )

8

Programas híbridos malignos

9

Os Vírus e a Internet

9

Um problema crescente

9

Componentes essenciais de uma solução efetiva

10

Segurança empresarial e políticas aceitáveis de uso

10

Filtragem de conteúdo e URL e ferramentas antivírus granulares e

eficientes,

empregadas em gateways da Internet

11

Symantec Internet Security para a Web

11

A importância do emprego de módulos

11

Symantec I-Gear

12

Symantec AntiVirus para Firewalls com Mobile Code Filtering

Module (Módulo de Filtragem de C ódigo Móvel)

14

A t e c n o l o g i a d e e n g i n e N o r t o n A n t i V i r u s E x t e n s i b l e ( N AV E X ™ )

fornece

antídotos rápidos e líderes de mercado para vírus conhecidos e

desconhecidos

14

O s i s t e m a p a t e n t e a d o d e d e t e c ç ã o d o St r i k e r ™ d a S y m a n t e c

patrulha a

empresa, perseguindo ameaças conhecidas e desconhecidas

14

Bloodhound™

15

Mobile Code Extension do Symantec AntiVirus para Firewalls

15

Suporte e serviço de atendimento ao consumidor com alto padrão

de qualidade

15

Sumário

15

Sobre a Symantec

16

Sumário Executivo

A grande proliferação da Internet está provocando novas

preocupações para as empresas. A Rede Mundial de Computadores,

ou World W ide Web, tornou -se uma ferramenta essencial de

comunicação em negócios. Ela suporta a pesquisa e colaboração

intra e interempresarial, além de processos mais rápidos de

negócios. Os ganhos de produtividade que as empresas conectadas

à W e b p o d e m o b t e r, n o e n t a n t o , c h e g a m a c o m p a n h a d o s d e n o v a s

preocupações. Apesar das políticas aceitáveis de uso, empregados

com acesso à Internet podem desperdiçar tempo e informações

preciosas, acessando assuntos não relativos aos negócios. E além

d i s s o , c e r t o s m a t e r i a i s p o d e m s e r, d e f a t o , i m p r ó p r i o s p a r a u s o o u

distribuição dentro de uma empresa, sujeitando a corporação a uma

variedade de processos legais. Finalmente, as redes empresari ais

podem se tornar vulneráveis à infecção, invasão, e espionagem

através de arquivos como cookies ou outra forma de conteúdo

ativo, que pode ser transferido através da Web, freqüentemente

sem o conhecimento do usuário.

As empresas agora precisam de fort e proteção e políticas viáveis

com relação à segurança, e um uso aceitável da Internet. Embora a

proteção deva ser forte, ela não deve anular os ganhos essenciais

de produtividade. Ferramentas automatizadas de segurança na

Internet, com controle central e baseadas nas políticas das

empresas, implementadas em gateways da Internet, podem fornecer

uma resposta para esse dilema. Idealmente, estas ferramentas

devem permitir o controle com os ajustes necessários,

proporcionando uma produtividade máxima com a Inte rnet,

enquanto também implementa um forte esquema de segurança.

Para máxima proteção, elas devem incluir tanto uma tecnologia

essencial de filtragem de conteúdo, quanto fortes medidas de

prevenção, detecção e reparo contra vírus e outros programas

malignos.

Este documento explora as responsabilidades potenciais

corporativas e as vulnerabilidades de rede associadas com o

acesso à Internet, assim como as características das soluções mais

e f i c i e n t e s . A s e g u i r, e l e d e s c r e v e o s p a s s o s q u e a s e m p r e s a s

podem adotar para empregar medidas antivírus e de filtragem de

conteúdos estáveis, dimensionáveis, eficientes, e efetivas no

gateway da Internet. Finalmente, ele ilustra como os produtos da

Symantec fornecem controle e monitoramento amplos, flexíveis e de

alta performance, necessários para as empresas obterem uma

segurança mais forte, enquanto maximizam os ganhos de

produtividade e performance da Web.

Introdução

Nos poucos anos em que a Internet tem estado aberta para uso

comercial, ela mudou fundamentalmente a ma neira de fazer

negócios globais. Os ganhos de produtividade nos negócios

oferecidos pela World W ide Web e sua interface amigável (o

navegador) são indiscutíveis. Através do acesso à intranet,

extranet, e Internet, a Web expandiu os processos de intra negócios e business-to-business (B2B, negócio -a-negócio) a novos

níveis de velocidade e eficiência nunca antes imaginados. O ciclo

de fornecimento integrado produto -mercado, que antes levava

meses, está sendo reduzido para semanas — ou até mesmo dias. A

comunicação e troca de informações em tempo real, virtualmente

instantâneas, são agora possíveis numa escala global.

A quase onipresença da Web e aplicativos nela baseados, pode

abrir novas brechas para o acesso corporativo. A conectividade,

que fornece uma base para a informação compartilhada com os

parceiros industriais, pode também ser um caminho para o acesso

não-autorizado e o vazamento de informações confidenciais para

pessoas não-autorizadas, seja de forma deliberada ou por

negligência. Empregados também podem expor rapidamente os

computadores da rede aos vírus e outros programas malignos ou

danosos, causando o acesso ou transferência de arquivos de

origem desconhecida. E, ao contrário dos primeiros vírus, que

foram projetados para infectar computadores is olados, as últimas

gerações de vírus têm sido especificamente projetadas para se

aproveitar dos ambientes de propagação rápida dos computadores

em rede e da World W ide Web. Vírus já comprovados, como o

Melissa, Explore.zip, e LoveLetter demonstraram claram ente o

potencial que estas ameaças têm para se espalhar através de toda

uma rede em minutos.

Além disso, o mesmo espaço de trabalho virtual que representa

enormes ganhos de produtividade, tem o potencial de diminuir a

produtividade do trabalhador quando u sado para os propósitos

errados — ou quando colocados nas mãos erradas. A Web é

sedutora... e fornece uma distração fácil do trabalho.

Estatísticas recentes do mercado indicam que empregados

desperdiçam tanto importantes horas de trabalho quanto um

precioso (e caro) espaço no fluxo de informações da rede em

atividades na Web que não têm nada a ver com os negócios. Além

das horas de trabalho perdidas, e da performance de rede afetada

negativamente, estas atividades também deixam a empresa

vulnerável a uma variedade de processos legais. Empresas podem

ser condenadas com base nas informações em sua rede, mesmo

quando aquela informação não é relativa a negócios e tenha sido

copiada ou acessada por um empregado estritamente para seu uso

pessoal.

Para se proteger destas ameaças, as empresas precisam

implementar um amplo programa de segurança relativo à Internet.

Entendendo a Segurança na Internet

A segurança na Internet está se tornando uma ferramenta essencial

para fazer negócios no século XXI. Embora os mai s antigos vetores

(pontos de transmissão) de conteúdo perigoso a uma empresa,

como acesso físico e compartilhamento de arquivos via disquete,

ainda mereçam atenção, eles não são mais as fontes primárias de

risco. Hoje, os dois principais vetores de conteúd o perigoso para

uma empresa são: acesso à Internet e e -mail. Proteger a empresa

das vulnerabilidades introduzidas pelo acesso à Internet é o tópico

deste documento. A segurança de conteúdo de e -mail, embora

também mereça atenção, não será discutida aqui, j á que ela é o

tema de outro documento da Symantec.

Por que são necessárias soluções de segurança de conteúdo para a

Internet

Os destaques a seguir da Pesquisa de Segurança e Crime por

Computador de 1999 do Computer Security Institute (CSI, Instituto

de Segurança do Computador) e do FBI são reveladores:

• A penetração de estranhos no sistema aumentou pelo terceiro ano

consecutivo; 30% dos entrevistados relataram invasões.

• O número dos que declararam sua conexão com a Internet como

um ponto de ataque freqüente também cresceu pelo terceiro ano

seguido: de 37% em 1996 para 57% em 1999.

• O abuso interno dos privilégios de acesso à Internet (por

exemplo, copiar pornografia, software pirata ou uso inapropriado

dos sistemas de e-mail) foi relatado por 97 % dos entrevistados.

• 26% dos entrevistados relataram roubo de informação

proprietária.

A segurança começa com políticas efetivas

Brechas de segurança podem ocorrer tanto dentro quanto fora de

u m a o r g a n i z a ç ã o . To d o s o s b o n s e s f o r ç o s d e s e g u r a n ç a c o m e ç a m

com o desenvolvimento de políticas de segurança razoáveis e

efetivas. Estas políticas formam um primeiro passo crítico na

proteção das informações vitais da empresa. Elas também podem

ser usadas como uma defesa contra vulnerabilidades legais em

potencial. Hoje, as empresas devem definir ou redefinir suas

políticas de segurança para incluir regras sobre o acesso e uso

aceitável da Internet.

Mesmo com estas políticas implantadas, no entanto, alguns meios

de executá-las devem estar disponíveis. Métodos m anuais de

execução são facilmente driblados. E como o acesso à

Internet/intranet/extranet é um pré -requisito necessário para os

negócios no século XXI, há o perigo da segurança excessiva

restringir os negócios — é como jogar fora a fruta junto com a

casca.

A importância de soluções baseadas em gateways

Soluções apropriadas baseadas no gateway podem fornecer uma

resposta necessária à este dilema. Soluções automatizadas,

granulares (isto é, composta por várias partes), baseadas em

políticas de segurança, p odem ajudar a empresa a fornecer meios

eficientes para administrar e executar as regras de acesso à

Internet e conteúdo apropriado, e ainda assim permitir a

produtividade na Web. O emprego desta tecnologia em gateways da

Internet permite às empresas contro lar as ameaças antes que elas

tenham chance de se espalhar para dados e aplicativos essenciais

por trás do firewall.

Soluções automatizadas, granulares, baseadas em políticas de

segurança fornecem à empresa o máximo de controle e

flexibilidade. Além disso, tais soluções são altamente

dimensionáveis e podem reduzir grandemente os custos

administrativos. Estas medidas, quando combinadas com outras de

s e g u r a n ç a d e r e d e , c o m o a s d e e - m a i l , d e s k t o p , e s e r v i d o r,

constituem a solução total para segurança na Inte rnet que os

negócios do século XXI irão exigir cada vez mais.

Por que firewalls não são o bastante

É importante notar que no ambiente de negócios conectados à

Internet de hoje, os firewalls por si só não são mais suficientes

para fornecer todos os nívei s de segurança necessários. Firewalls

são geralmente muito eficientes em manter pessoas não autorizadas fora das redes empresariais. Eles fazem isso

estabelecendo que tipos de conexões de rede serão permitidas e

que serviços de seção serão suportados. Isto funciona bem quando

as fronteiras da rede são claramente definidas, e quando há pouca

ou nenhuma necessidade de computação colaborativa.

Os processos atuais de negócios baseados na Web, no entanto,

mudaram as regras para a computação empresarial. As emp resas

precisam cada vez mais ser capazes de permitir e controlar mais

aplicações. Com cada nova aplicação permitida, o risco de brechas

na segurança é multiplicado. Com cada novo usuário, há também

um risco ampliado de espionagem, mau uso, e das informaçõe s

caírem nas mãos erradas, deliberadamente ou não. Com o acesso

sendo estendido a parceiros, clientes e fornecedores, uma solução

gerenciada centralmente é necessária para controlar a

complexidade do sistema. Controles granulares baseados nas

políticas de segurança também são necessários para permitir os

muitos níveis de acesso limitado que serão agora necessários.

Além de poder controlar quem tem acesso a informações críticas

residentes por trás dos firewalls, as empresas também precisam

poder controlar qual informação sai. Ataques ou invasões podem se

originar de dentro ou fora das fronteiras convencionais da empresa.

As estatísticas agora mostram que muitas brechas na segurança se

originam de trás do firewall — ou seja, dentro da própria empresa.

Para evitar que informações confidenciais da empresa caiam em

mãos erradas, a habilidade de monitorar o conteúdo de arquivos

saindo da rede é tão importante quanto a habilidade de monitorar

os arquivos que entram. Esta é uma área na qual os firewalls

tipicamente falham.

Embora os firewalls possam impor alguns limites na informação que

sai via bloqueio de protocolo (como não permitir as conexões de

chat tipo IRC), estes esforços ainda poderiam ser driblados através

do uso de outros protocolos. E os firewalls, no geral, não são

capazes de exercer os controles mais precisos de conteúdo,

necessários para monitorar e bloquear o envio não -autorizado de

informações, assim como o acesso não -autorizado. Finalmente,

firewalls não suportam nativamente medidas antivírus ou o controle

e monitoramento granular dos atuais arquivos de código móvel,

como applets Java ou arquivos ActiveX. No entanto, estes arquivos

podem possuir conteúdo perigoso, capaz de paralisar as redes

empresariais. A filtragem de conteúdo e fortes medidas a ntivírus

baseadas no gateway serão ambas necessárias para garantir uma

proteção adequada à empresa.

Os custos ocultos do acesso à Internet

O uso não-autorizado e impróprio da Internet pelos empregados, e

a exposição aos vírus ou programas perigosos, pod e atingir a

empresa em um número de áreas diferentes, incluindo: 1)

Produtividade, 2) Performance de rede, 3) Responsabilidade

corporativa, e 4) Perdas desconhecidas.

Va m o s e x a m i n a r c a d a u m a d e l a s .

Perdas de produtividade

A atração da Web é inegável. Se u potencial para distrair

funcionários é imensurável. Quando empregados acessam conteúdo

que não tem relação com os negócios, eles desperdiçam horas

valiosas de trabalho e uma preciosa quantidade de espaço no fluxo

de informações. Infelizmente, esta prátic a é muito difundida. Na

Pesquisa de Crime e Segurança no Computador de 1999 do CSI/FBI

listada acima, 97% das companhias declararam que seus

empregados abusam do acesso à Internet. E uma pesquisa recente

conduzida pelo Instituto Saratoga de Recursos Humano s revelou as

seguintes estatísticas:

• Quase 70% das companhias pesquisadas tinham mais da metade

dos empregados on-line.

• Quase todas as companhias tinham políticas de acesso à Internet

(82,6%), definindo o uso apropriado e inapropriado da Internet no

local de trabalho.

• Apesar dessas políticas, mais de 60% das companhias americanas

repreendeu — e mais de 30% demitiu — empregados por uso

impróprio da Internet.

• A c e s s a r p o r n o g r a f i a , c o n v e r s a r o n - l i n e ( c h a t ) , j o g a r, i n v e s t i r, o u

fazer compras no trab alho são as maiores causas das ações

disciplinares ou demissionárias.

Em outras pesquisas, empregados admitiram navegar na Web no

horário de trabalho.

A Nielsen-NetRatings oferece estatísticas notavelmente

consistentes: empregados gastam mais de uma hor a de trabalho por

dia navegando na Web por razões pessoais.

O Instituto Saratoga de Recursos Humanos estima que uma

companhia com 1.000 empregados que usam, por razões pessoais,

o acesso à Internet durante uma hora por dia, pode perder $35

milhões ao ano por queda de produtividade. Extrapole esta idéia

para as 1.000 maiores empresas e você terá uma questão

envolvendo vários bilhões.

Custos de performance de rede

De acordo com o Gartner Group, “O consumo de um canal de

informação dentro das organizações está dobrando a cada 90 a 180

dias.” Ainda assim, de acordo com estatísticas do mercado e

relatos dos próprios empregados, uma alarmante porcentagem do

caro acesso à Internet carrega um tráfego de dados sem nenhuma

utilidade para a corporação. Este uso não -autorizado pode resultar

em engarrafamentos e gargalos que acabam engasgando o tráfego

útil na rede e faz com que caia a produtividade daqueles

funcionários que estão realizando atividades pertinentes à

empresa. Além disso, a companhia pode acabar investi ndo valiosos

recursos para ampliar ainda mais o seu acesso, o que pode não ser

necessário para os negócios.

Aplicativos que fazem uso contínuo do acesso à Internet também

afetam negativamente o desempenho nos negócios. Considere a

mídia “streaming”, como: Rádios via Internet, Pointcast/EntryPoint,

e agentes de informações financeiras. São aplicativos que foram

cuidadosamente projetados para operar no ambiente do consumidor

final (modem), portanto individualmente elas usam uma largura de

banda relativamente pequena. Agora, multiplique os 20, 30 kilobits

por segundo para transmissões de rádio na Internet enviadas para

cerca de 10% dos computadores dos empregados através de um

W i n d o w s M e d i a P l a y e r, e a t r a v é s d a s R e d e s L o c a i s e m u m a g r a n d e

corporação. É fácil demonstrar como alguns megabits por segundo

podem ser roubados de aplicativos produtivos e críticos.

De acordo com a ZDNet, “A despesa nos locais de trabalho por

causa de transmissões ao vivo na Internet, somente no relatório

St a r r d e O u t u b r o d e 1 9 9 8 f o i d e m a i s d e $ 4 5 0 m i l h õ e s . ”

Responsabilidades corporativas

Responsabilidades devido a conteúdo impróprio

Cada vez mais, o recebimento, mau uso, repostagem, ou

encaminhamento de conteúdo considerado impróprio para consumo

ou distribuição dentro de uma empre sa — da religião à pornografia,

e até de sites promovendo o ódio, a violência, e a limpeza étnica —

pode deixar a companhia sujeita aos dispendiosos processos legais

e/ou exposta a publicidade embaraçosa e que pode custar caro à

empresa.

Empregadores podem ser condenados por falhar em cumprir leis

federais, estaduais e locais sobre assédio sexual, discriminação,

pornografia infantil, assim como políticas corporativas executadas

para outras mídias (correio convencional, rádio e uso do telefone).

Um empregado que recebe e mostra pornografia infantil num

monitor está violando a lei federal que proíbe a posse de tal

material. Um empregado que sintoniza uma estação de rádio na

Internet que rebaixa as mulheres ou as chamadas “minorias”,

também viola a política d a companhia contra o assédio e

discriminação.

A sua empresa pode ser condenada por causa dos arquivos de

cache do navegador Web dos empregados?

Como tem ilustrado o julgamento da Microsoft, as companhias estão

sujeitas pelo conteúdo em seus bancos de d ados. No caso da

Microsoft, os arquivos danosos estavam no e -mail da companhia.

Porém, esta mesma sujeição pode ser estendida às páginas HTML e

i m a g e n s a r q u i v a d a s n o c a c h e d o n a v e g a d o r, s e e s t e s a r q u i v o s

puderem servir como evidência de ameaças e abusos. E mbora esta

área legal ainda seja obscura, já houve alguns casos nos quais,

com base em alegações ou suspeita de atividades envolvendo

pornografia infantil, computadores foram confiscados por agentes

federais. Arquivos de cache foram usados para provar o ac esso e

armazenamento das imagens, e mais tarde como evidência de

atividades criminais. Numa operação internacional de combate a

pornografia infantil chamada de Operação Ripcord, servidores

pertencentes a dois provedores de acesso à Internet (ISPs) foram

confiscados. Embora nenhum dos provedores tenha sido

condenado, ambos tiveram os custos de taxas legais, substituição

de equipamento, interrupção de serviço, além da publicidade

negativa gerada. Mesmo na ausência de penas criminais, arquivos

armazenados podem ser usados como base para um custoso litígio

civil por empregados, clientes, e terceiros.

Infração de direitos autorais

Empregadores podem estar sujeitos a ações de empregados que

coletam cópias ilegais de arquivos MP3 ou software de sites de

pirataria através das redes corporativas. A lei americana, baseada

no Artigo Constitucional I, Seção 8, protege o direito de uma

pessoa em controlar a reprodução e distribuição de suas criações,

como livros, músicas e filmes. A lei descrevendo estes direitos e

sua limitação está incluída no Título 17 do Código Americano (U.S.

C o d e ) . R e c e n t e m e n t e , a U n i v e r s i d a d e d e Te m p l e p a g o u à B u s i n e s s

Software Alliance (BSA, Aliança de Softwares Comerciais) $100.000

para cancelar processos relativos a presença de software não licenciado em seus computadores. Em adição a este acordo, a

Universidade concordou em destruir todo o software não -licenciado,

comprar o software para substituição, e fortalecer suas políticas de

gerenciamento de software. A Cidade de Issaquah, Washington,

também concordou em pagar à BSA $80.000 para cancelar

processos relativos a software não -licenciado instalado em seus

computadores.

Perdas desconhecidas

Já que a origem do conteúdo transferido da Internet nem sempre

pode ser verificada, há um risco maior de infecção através de

v í r u s , w o r m s , C a v a l o s d e T r ó i a ( Tr o j a n ) , e o u t r a s f o r m a s d e

programas perigosos. Além disso, com a difundida disponibilidade e

facilidade de programação fornecida pelas linguagens de código

móvel de hoje, como Java ou ActiveX, atual mente existe uma maior

possibilidade de que os funcionários navegando na Web estejam,

m e s m o s e m s a b e r, r e c e b e n d o c o o k i e s o u a p p l e t s ( p e q u e n o s

programas) contendo auto -executáveis em rede corporativas. Estes

programas podem ser projetados para inutilizar re des empresariais

— ou podem ser usados para deixar a rede corporativa mais

vulnerável a hackers e ladrões de informações.

O código de programação, autorizando vários aspectos do acesso

remoto e controle de rede corporativas para hackers, pode

permanecer sem ser notado em cookies ou applets, que podem ser

transferidos num processo transparente para o usuário médio.

Embora os navegadores da Web contenham algumas salvaguardas

na forma de avisos para a proteção contra tais programas, estas

salvaguardas podem ser desativadas, ou os avisos podem ser

ignorados por funcionários que não sabem como interpretá -los.

Estas pessoas também podem copiar o que parece ser um programa

legítimo. No entanto, este programa pode trazer dentro de si outro

p r o g r a m a o c u l t o ( C a v a l o d e Tr ó i a ) p a r a t o r n a r a r e d e o u s u a s

informações confidenciais disponíveis para hackers. Nestes casos,

a perda potencial para o negócio é inestimável.

O quão possível é esta situação? De acordo com John Christensen,

em entrevista à CNN em 6 de Abril de 199 9, “Há cerca de 30.000

sites orientados para hackers na Internet, colocando estas

atividades — e o terrorismo — ao alcance até mesmo dos

tecnicamente ineptos.”

Ameaças emergentes — as muitas faces dos vírus e outros

programas malignos

A Internet é o ambiente mais temeroso para medidas antivírus. Para

demonstrar exatamente o quão temerosa ela é, vamos dar uma

breve olhada na história dos vírus, como eles evoluíram até hoje, e

o que os peritos em antivírus prevêem para o futuro.

Uma breve história da evo lução dos vírus e outros programas

malignos

Vírus

Um vírus de computador é um pequeno programa projetado para se

r e p l i c a r e e s p a l h a r, g e r a l m e n t e s e m o c o n h e c i m e n t o d o u s u á r i o . O s

vírus de computador se espalham anexando -se a outros programas

(por exemplo, arquivos de processador de texto ou planilha

eletrônica) ou ao setor de boot de um disco. Quando um arquivo

infectado é aberto — ou executado — ou quando um computador é

inicializado com um disco infectado, o próprio vírus também é

executado.

Os primeiros vírus

O s p r i m e i r o s v í r u s e r a m e s ã o r e l a t i v a m e n t e f á c e i s d e s e d e t e c t a r.

Cada vírus contém partes únicas e identificáveis de código de

programação. Pesquisadores na área de antivírus reconheceram

isto, e nomearam estas identificações como a “assinatur a” do vírus.

Uma vez que a assinatura de um vírus tenha sido detectada por

uma ferramenta de rastreamento antivírus, o vírus pode ser

identificado e eliminado do sistema.

Vírus encriptados

Os criadores de vírus reagiram à derrota dos vírus mais simples

encriptando os novos — escondendo suas assinaturas ao escrevê las num código indecifrável. Porém, para se replicar estes vírus

precisam retornar a seu estado original. Sendo assim, os criadores

destes vírus precisaram anexar uma rotina de descriptação do

vírus. Eventualmente, os pesquisadores antivírus descobriram que

podiam usar a própria rotina de descriptação como uma assinatura

de vírus. Isto permite a este tipo de vírus ser detectado por um

rastreador antivírus.

Vírus polimórficos

Os criadores de vírus polimórficos ainda encriptavam o vírus, mas

agora eles introduziram uma rotina de mutação: um código que gera

uma rotina aleatória de descriptação. Isto dificultou o trabalho dos

antivírus, que agora tinham que lidar com uma rotina de

descriptação gerada aleatoriamente em cada novo programa

infectado. Nos dias de hoje, os programadores de antivírus criaram

v á r i o s m é t o d o s p a r a f o r ç a r u m v í r u s p o l i m ó r f i c o a s e d e s c r i p t a r. O

St r i k e r S y s t e m d a S y m a n t e c é u m e x e m p l o d e u m d e s t e s m é t o d o s .

Tr o j a n , o s c a v a l o s d e Tr ó i a

O v í r u s d o t i p o Tr o j a n t i p i c a m e n t e s e d i s f a r ç a c o m o a l g o d e s e j á v e l

— por exemplo, um programa legítimo. Assim como seu equivalente

histó rico , porém, ele guarda um po der de ataque o culto. O Trojan

geralmente não se replica (embora pesquisadores te nham

descoberto Troja ns rep licante s). E le espera até que aconteça o

evento de gatilho e então mostra uma mensagem ou destrói

arquivos ou discos. Como ele geralmente não se replica, alguns

p e s q u i s a d o r e s n ã o c l a s s i f i c a m o s Tr o j a n H o r s e s c o m o v í r u s , m a s

isso não serve de consolo às vítimas deste software maligno.

Recentemente, a incidência deste tipo de vírus vem aumentando.

Ataques e vulnerabilidades do código móvel

O código móvel, como definido pelo consórcio da World W ide Web,

é “(programação)1 código que pode ser transmitido através da

rede e executado na outra ponta.” O código móvel pode ser criado

usando um dos numerosos sistemas de código móvel, incluindo

J a v a , A c t i v e X , Tc l s e g u r o , V i s u a l B a s i c , V i s u a l B a s i c f o r

A p p l i c a t i o n s ( V B A ) , e s c r i p t s . To d o s e s t e s s i s t e m a s p o d e m s e r

usados por desenvolvedores para criar pequenos programas auto executáveis (conteúdo dinâmico) que podem ser anexados a

documentos da Web.

Quando usado para um propósito positivo, o código móvel fornece

um valioso conteúdo e funçõe s que economizam tempo para

aplicações e páginas Web. Estas mesmas características, porém,

podem ser usadas para propósitos negativos. Por causa disso, os

a t a q u e s d e c ó d i g o m ó v e l s ã o d i f í c e i s d e d e t e c t a r. A s e m p r e s a s

poderiam se proteger banindo unilateral mente da rede quaisquer

programas que usem estas linguagens — mas elas pagariam um

alto preço em termos de produtividade perdida. Além disso, estes

programas estão se tornando uma parte tão importante dos

processos de negócios baseados na Web, que pode ser impossível

para as empresas manter uma vantagem competitiva sem eles. Ao

invés disso, as empresas precisam de um conjunto de políticas e

controles mais precisos e baseados no comportamento dos

programas, que possam isolar arquivos suspeitos de código móve l,

e permitir que programas legítimos sejam executados quando

necessários.

W o r m s ( Ve r m e s )

O worm é um programa projetado para se copiar rapidamente de um

computador para outro, através de alguma mídia de rede: e -mail,

T C P / I P, e t c . D e a c o r d o c o m C a r y N a c h e n b u r g , P e s q u i s a d o r C h e f e

no Symantec AntiVirus Research Center (SARC, Centro de

Pesquisas Antivírus), “Worms são insidiosos porque eles pouco

dependem (ou não dependem) do comportamento humano para se

espalhar de um computador para outro.”

“A maioria dos vírus,” Nachenberg diz, “dependem de algum tipo de

gatilho do usuário, como abrir um anexo, reinicializar uma máquina,

ou executar um programa. Worms, no entanto, são capazes de

funcionar de forma mais independente. Um exemplo disto é o vírus

Explore.zip, que pode identificar programas de e -mail amplamente

u t i l i z a d o s , c o m o o M S O u t l o o k , q u e p o s s a m e x i s t i r n u m c o m p u t a d o r,

e sistematicamente começar a enviar cópias de si mesmo para

todos na lista de e-mail do usuário”

“Além disso,” Nachenberg diz, “O worm está mais interessado em

infectar quantas máquinas forem possíveis na rede, e menos

interessado em espalhar muitas cópias de si mesmo em

computadores individuais (como os primeiros vírus de

computador).”

Os Worms geralmente são classificados em worms de e-mail ou

worms de protocolo, dependendo do vetor primário pelo qual eles

se espalham. Ambos os tipos podem ser transferidos, com

conhecimento ou não, através da Web. “Os vírus de computador

progrediram de lenda urbana, para um incômodo, e depois para

uma grande ameaça,” diz Nachenberg, “Ainda assim, mesmo com

todo o dano que os vírus tenham causado, é pouco em comparação

a o q u e o s w o r m s f a z e m e a i n d a i r ã o f a z e r. ”

Programas híbridos malignos

Os criadores de vírus e programas malignos já conseguiram

desenvolver novos vírus híbridos, que combinam as melhores (ou

piores, dependendo do ponto de vista) características de alguns

tipos de programas malignos em um produto exponencialmente mais

letal. Explore.zip, Melissa, e Babylonia 95 são todos exemplos dos

tipos de vírus híbridos que poderão prevalecer no futuro. O que é

mais sinistro sobre estes vírus é a velocidade na qual eles podem

se espalhar através de redes inteiras.

Uma vez que um vírus infectar um único computador em rede, o

tempo médio necessário para infectar outra estação de trabalho é

de 10 a 20 minutos — o que quer dizer que um vírus pode paralisar

uma empresa inteira em poucas horas.

Os vírus e a Internet

Com a informação agora viajando rapidamente pela supervia da

informação, o problema se torna ainda mais pronunciado. Um vírus

pode viajar pelo mundo com um simples clique do mouse. Através

de intranets, extranets, e da Internet, o vírus pode ir de uma

empresa para milhares de outras. Grupos inteiros de redes podem

ser afetados instantaneamente.

A Internet foi projetada para a rápida propagação de dados. Ela não

faz distinção entre dados bons ou ruins. Vírus e outras formas de

programas malignos podem ser transportados através dela de forma

tão eficiente quanto outras informações. Enquanto a mai or parte da

atenção está sobre vírus e worms que se espalham via e -mail — e

as estatísticas comprovam que esta é a principal área de

preocupação — outros programas malignos estão cada vez mais

encontrando seu caminho até as empresas através da navegação

na Web e downloads na Internet.

Um problema crescente

Além da velocidade na qual as redes de computadores podem agora

ser infectadas com um vírus, o número de diferentes vírus

existentes está aumentando num ritmo sem precedentes. Em 1986,

havia um vírus de computador conhecido; três anos depois, este

número aumentou para seis. Em 1990, porém, o total subiu para 80.

Hoje, entre 10 e 15 novos vírus aparecem todos os dias.

Em um comunicado à imprensa em junho de 1999, Adam Harriss e

Catherine Huneke, da Computer Economics, Inc., uma empresa de

pesquisa em Carlsbad, Califórnia, declararam, “O impacto

econômico dos ataques de vírus e worms em sistemas de

informação aumentou significativamente este ano, com uma perda

total de $7,6 bilhões nos primeiros dois trim estres de 1999, como

resultado dos computadores desativados.”

E u m a p e s q u i s a c o m 2 . 7 0 0 p r o f i s s i o n a i s d e Te c n o l o g i a d a

Informação em 49 países, conduzida pela Information Week em

Junho de 1999, revelou as seguintes estatísticas:

• Globalmente, cerca de 64 % das companhias foram atingidas por

pelo menos um vírus nos últimos 12 meses, contra 53% no ano

a n t e r i o r. N o s E U A , o s v í r u s a f e t a r a m 6 9 % d a s c o m p a n h i a s .

• Há um ano, metade das companhias pesquisadas declararam não

ter sofrido queda dos sistemas como re sultado de brechas na

segurança. Este ano, apenas 36% puderam declarar isto.

• Vírus atingiram 69% das companhias com receita maior que $500

milhões.

Componentes essenciais de uma solução efetiva

Segurança empresarial e políticas aceitáveis de uso

Para se proteger contra potenciais perdas e responsabilidades, as

empresas devem estabelecer políticas de segurança que definam o

uso aceitável dos privilégios de acesso a Internet/intranet/extranet

e requeiram medidas antivírus. As políticas também devem

d e t e r m i n a r, e m n í v e l d e t a l h a d o , q u a i s q u e r v a r i a ç õ e s n o s p r i v i l é g i o s

de acesso e uso apropriado, o que pode depender de vários fatores

combinados como: cargo/função, projetos atuais, necessidade de

conhecimento e nível de confiança dentro da organização.

As políticas devem ser granulares (isto é, subdividida) o suficiente

para proteger recursos em situações de risco sem afetar

negativamente a produtividade dos empregados. Regras diferentes

p o d e m s e r n e c e s s á r i a s e m n í v e i s d e o r g a n i z a ç ã o , s e r v i d o r, g r u p o

d e t r a b a l h o , e a t é m e s m o d e u s u á r i o . Ta i s p o l í t i c a s p o d e m d i t a r a

utilização em toda a empresa de medidas como bloqueio da porta

firewall, desativação da execução do conteúdo ativo da Web

(código móvel), e detecção de antivírus nos desktops, servidores, e

firewall. As políticas também podem proibir o acesso dos

funcionários a sites pornográficos ou de ódio racial, étnico, etc. A

sites de compras on-line, ou de download de arquivos MP3, e

definir punições pelo uso inapropriado. As políticas precisam ser

baseadas num conjunto de necessidades e riscos para o negócio

dentro da organização.

A segurança é baseada na limitação do acesso, enquanto a

computação colaborativa requer que o acesso a certas informações

seja compartilhado. As empresas terão que definir as reg ras

necessárias para estabelecer o equilíbrio mais apropriado dentro

da sua organização.

Uma vez estabelecidas, as políticas de segurança devem ser

monitoradas e executadas. Ainda assim, uma pesquisa conduzida

pela Network Computing indica que mais de um quarto dos

entrevistados não usam qualquer ferramenta para executar políticas

de segurança. Outro quarto simplesmente verifica pessoalmente a

a t i v i d a d e d o s f u n c i o n á r i o s . Ta i s p r á t i c a s d e i x a m a p o r t a a b e r t a p a r a

a indisciplina. O monitoramento através da "v istoria do gerente"

não é apenas ineficiente, mas totalmente inadequado como

proteção contra litígios. Medidas de segurança no desktop podem

ser ignoradas, mal-configuradas, ou desativadas. Um único PC

desprotegido, explorado por um worm, coloca toda a emp resa em

risco. A execução das políticas de segurança só pode ser garantida

através da automação de software.

A implementação de políticas de segurança robustas e a um custo benefício efetivo, é melhor efetuada se aplicada na forma de

soluções escritas para softwares projetados para monitorar e

executar as medidas de segurança de conteúdo da Internet em

todos os níveis: nos desktops, em servidores importantes, e em

toda gateway para a Internet. Embora a segurança nos desktops e

servidores continue a ser imp ortante, medidas contra conteúdo não autorizado e programas malignos são mais efetivas e

eficientemente empregadas em gateways para a Internet, através

dos firewalls operando como a primeira e última entrada para a

rede da empresa.

As ferramentas de filtragem e monitoramento de conteúdo aplicadas

em gateways da Internet também podem ajudar a empresa a

identificar ativamente ambas as ameaças em potencial. Monitorar o

uso da Internet na empresa sem a filtragem pode ajudar os

administradores de rede a determinar onde os filtros precisam ser

aplicados e onde as políticas precisam ser desenvolvidas.

Filtragem de conteúdo e URL e ferramentas antivírus granulares e

eficientes, empregadas em gateways da Internet

Estas ferramentas devem ter o máximo possível das seguintes

características:

• Mínima ou nenhuma degradação de performance

• Flexibilidade, granularidade

• Confiabilidade e eficiência

• Dimensionabilidade

• Facilidade de integração

• Atualização automática

• Fortes capacidades de registro e auditor ia

• Resposta rápida

• Gerenciamento centralizado, facilidade de administração

• Serviço ininterrupto

Symantec Internet Security (Segurança da Internet) para a Web

O Symantec AntiVirus para Firewalls™ e Symantec I -Gear™ são

parte da abordagem de múltiplos níveis da Symantec para a total

segurança na Internet. A Symantec oferece um conjunto completo

de produtos que permitem uma segurança consistente, em toda a

empresa, e baseada em políticas d e segurança para o tráfego na

Web e de e-mail. Para maximizar a performance e permitir um

e m p r e g o f l e x í v e l , a s o l u ç ã o d a S y m a n t e c é a l t a m e n t e m o d u l a r.

A solução Internet Security para a Web da Symantec abrange os

seguintes componentes:

• O Symantec I-Gear controla o conteúdo que chega da Web através

de uma tecnologia de filtragem e monitoramento baseada em listas,

dinâmica, vários idiomas e sensível ao contexto que permite o uso

seguro de ferramentas de busca, coletâneas de sites e páginas

Web.

• Symantec AntiVirus para Firewalls (inclui segurança de código

móvel) aplica a solução de proteção antivírus inteligente e líder de

mercado da Symantec à ameaças da Web detectadas em qualquer

firewall.

A importância do emprego de módulos

Os produtos do Interne t Security da Symantec podem ser usados

isoladamente ou em combinação, para oferecer segurança de alta

performance para o tráfego da Web em tempo real. Outras soluções

casam fortemente a segurança para Web e e -mail em uma única

plataforma, criando um garga lo que causa um atraso inaceitável no

tráfego da Web. A Symantec fornece a filtragem de segurança de

conteúdo de e-mail através de componentes de software em

separado dentro da sua solução de segurança. Não apenas a

degradação de performance é minimizada, mas através de arquivos

de cache inteligente, as empresas podem conseguir uma

performance melhor de rede.

Symantec I-Gear™

Controles flexíveis, granulares, e dinâmicos de conteúdo e acesso

à Internet

Extensivos registros e relatórios, com ferramentas automáticas de

execução de políticas e auditoria transparentes

O I-Gear fornece auditoria transparente sobre o uso da Internet e

relatórios detalhados de atividades de usuários, clientes, e grupos

de trabalho. Características de registros e relatórios extensos são

fundamentais para proteger sua companhia de litígios por causa de

material discriminatório e/ou ofe nsivo trazido através da Internet. O

registro de atividades do I -Gear fornece os dados de auditoria

necessários para identificar “funcionários -problema” e tomar ações

corretivas.

Com o AutoLock e AutoAlert, limites de violação podem ser

definidos para travamento automático após o repetido bloqueio do

mesmo usuário ou cliente, e uma notificação automática de

violação por e-mail pode ser enviada para os destinatários

designados.

Funções de registro (log) também podem ajudar a empresa a

desenvolver política s de uso aceitável. Uma organização pode

começar apenas com a função de monitoramento para desenvolver

uma visão de base sobre os padrões de uso da Internet. Políticas

apropriadas podem, então, ser desenvolvidas levando em

consideração tanto o acesso neces sário quanto as principais áreas

de violação.

Gerenciamento baseado em políticas de segurança

Políticas bem detalhadas são configuradas através de uma

interface orientada para objeto onde são definidas regras para

clientes, usuários, grupos de usuários ou clientes, ou ao sistema

inteiro. Cada conjunto de regras inclui um conjunto priorizado de

listas de controle, dicionários e regras de contexto baseadas em

URL que permitem ou negam o acesso. Políticas podem ser

agendadas ou associadas com eventos repeti dos ou isolados.

Controle de acesso, palavras -chave sensíveis ao contexto e

filtragem de URL

O I-Gear fornece permissões de acesso editáveis e filtros

granulares de URL para usuários individuais, computadores -clientes

e grupos. Políticas de grupo podem s er especificadas para uma

rápida solução, enquanto as exceções permitem uma

personalização completa para atender necessidades mais

especiais.

Estes controles podem implementar políticas que permitem o

acesso legítimo de endereços para departamentos que pr ecisem

disso — por exemplo, acesso para o departamento de contabilidade

a sites financeiros ou acesso do marketing a notícias estratégicas

— enquanto bloqueiam o acesso impróprio de outros a esses

mesmos sites. O I-Gear permite até mesmo o bloqueio seletiv o de

palavras-chave impróprias dentro de sites legítimos.

Dynamic Document Review (DDR, Revisão Dinâmica de Documento)

— o filtro de conteúdo baseado em contexto, dinâmico e patenteado

da Symantec

O rastreamento inteligente de conteúdo baseado no contex to

permite à Dynamic Document Review (DDR) do I -Gear ir além da

capacidade dos filtros estáticos, baseados em listas. O DDR não

apenas rastreia páginas, procurando por palavras e frases

suspeitas, ele também rastreia o contexto no qual estas palavras ou

frases são usadas, bloqueando dinamicamente o material baseado

nas políticas configuradas. A Dynamic Document Review ajuda

fornecer a mais precisa e ampla filtragem, ou seja, para quem,

onde e até mesmo quando a filtragem é desejada em uma

organização.

Agenda flexível

As políticas do I-Gear também podem incorporar a hora e o dia da

semana para eventos isolados ou freqüentes. Por exemplo, uma

empresa pode bloquear todo o acesso à Internet fora do expediente

para evitar um processo legal devido ao uso não -supervisionado e

n ã o - a u t o r i z a d o d e u m c o m p u t a d o r. O u s e h o u v e r u m a n e c e s s i d a d e

de permitir seletivamente o acesso fora do expediente, a

corporação pode configurar políticas que requeiram senhas para o

acesso, e aplicar intervalos de tempo razoáveis para a pr oteção

contra o uso indevido.

Listas de conteúdo pré-definidas amplas e crescentes, com

permissões seletivas e opções de configuração / exceção

O I-Gear usa um extenso conjunto de Listas de Categorias de

Conteúdo pré-definidas e um conjunto ilimitado de listas definidas

localmente. O amplo banco de dados do I -Gear identifica centenas

de milhares de sites na Internet. O conteúdo é dividido em

Categorias que tornam fácil implementar políticas de uso aceitável.

As categorias de nível superior incluem Crimes, Drogas,

Entretenimento, Interatividade (E -mail e Chat), Intolerância,

Procura de Empregos, Notícias, Sexo, Educação Sexual, Violência

e Armas. As listas pré -definidas são totalmente editáveis,

permitindo aos administradores retirar ou colocar sites da Web

nelas sem entrar em contato com a Symantec. Administradores

locais também podem criar suas próprias categorias e preenchê -las

com URLs para atender às políticas da organização. As listas são

atualizadas automaticamente a cada noite e a Symantec está

constantemente expandindo o número de categorias.

Habilidade de rastrear tráfego de HTTP e FTP

O I - G e a r i n c o r p o r a o r a s t r e a m e n t o t a n t o d e H T T P q u a n t o d e F T P.

Muitos produtos de filtragem de conteúdo bloqueiam apenas o

t r á f e g o d e H T T P. C o m e s t e s p r o d u t o s , s o f t w a r e p o t e n c i a l m e n t e

perigoso copiado por funcionários via FTP seria ignorado.

Flexibilidade de uso — servidor proxy/cache multiplataforma de alta

performance

Para máxima flexibilidade de uso, o I -Gear inclui um servidor

proxy/cache de alta performance e transparente para os sistemas

operacionais W indows NT™ Server 4.0, W indows™ 2000, ou

Solaris™.

Restrição de downloads e busca de vírus

O I-Gear também permite aos administradores restringir

seletivamente o download de arquivos como os executáveis, film es,

s o n s , e m a i s v i a H T T P e F T P. Q u a n d o o S y m a n t e c A n t i V i r u s p a r a

F i r e w a l l s é u s a d o e m c o n j u n t o c o m o I - G e a r, o s a r q u i v o s p e r m i t i d o s

para download também podem sofrer uma procura por vírus.

O cache dinâmico acelera a performance e reduz o consumo de

espaço no fluxo de informações

Q u a n d o o p e r a c o m o u m s e r v i d o r p r o x y, o I - G e a r n ã o a p e n a s

fornece filtragem de conteúdo como um gateway de Internet, mas

também pode guardar o conteúdo acessado (cache). O cache reduz

o consumo de largura da banda de acesso, permi tindo aos usuários

locais compartilhar cópias armazenadas de conteúdo. De acordo

com caching.com, via de regra, os arquivos de cache são

acessados novamente numa taxa de 35%, o que significa que eles

reduzem o tráfego entre a rede local e a Internet na mes ma

porcentagem. O I -Gear também suporta um encadeamento

hierárquico do proxy para uma distribuição mais eficiente do

conteúdo armazenado através da rede.

Symantec AntiVirus para Firewalls com Mobile Code Filtering

Module (Módulo de Filtragem de Código Móv el)

Líder de mercado, com contínua atividade de detecção, prevenção,

e reparo de vírus conhecidos e desconhecidos e outros programas

malignos

O Symantec AntiVirus para Firewalls, construído com tecnologia

Norton, opera como a primeira e única linha de d efesa da

companhia contra vírus, worms, e programas malignos. Sua

eficiência trabalha junto com os produtos Symantec AntiVirus para

desktop, e as soluções para servidor como o Norton AntiVirus para

NetWare® e Notes para inocular a empresa das ameaças dos v írus

em toda porta de entrada possível.

Console de Quarentena, com tecnologia Digital Immune System™

fornece a mais rápida reação antivírus no mercado

Uma vez que a atividade suspeita tiver sido detectada, o Symantec

AntiVirus para Firewalls emprega as t ecnologias Digital Immune

System da Symantec — Quarantine Console e Scan and Deliver —

para fornecer a reação mais rápida na indústria.

Antes que eles possam causar qualquer dano, os arquivos

suspeitos são detidos no Central Quarantine (Quarentena Centr al)

d o S y m a n t e c S y s t e m C e n t e r, o n d e e l e s s ã o a r m a z e n a d o s c o m

s e g u r a n ç a a t é s e g u n d a o r d e m . O s a d m i n i s t r a d o r e s d e Te c n o l o g i a

da Informação são notificados do evento e têm a oportunidade de

testar e checar os arquivos suspeitos antes de enviá -los por e-mail

para o Symantec AntiVirus Research Center (SARC™, Centro de

Pesquisa Antivírus).

Quando os arquivos são recebidos, o SARC envia uma confirmação,

com um número de rastreamento, de volta ao remetente. Os

engenheiros no SARC analisam o possível vírus com a t ecnologia

Symantec AntiVirus Research Automation (SARA™, Automação de

Pesquisa Antivírus), produzindo uma cura (uma definição de vírus).

A d e f i n i ç ã o é e n v i a d a d e v o l t a a o a d m i n i s t r a d o r d e I T, q u e p o d e

testar a cura nos arquivos suspeitos que estão na Quare ntena. Uma

vez que a cura tiver sido testada e aprovada, a definição de vírus é

colocada à disposição pelo Symantec Centralized Management

Console (Console de Gerenciamento Centralizado) para ser usada

em toda a empresa.

A Te c n o l o g i a d e E n g i n e N o r t o n A n t i V i r u s E x t e n s i b l e ( N AV E X ™ )

fornece antídotos rápidos e líderes de mercado para vírus

conhecidos e desconhecidos

A Te c n o l o g i a N o r t o n A n t i V i r u s E x t e n s i b l e ( N AV E X ) é u m e n g i n e

modular de rastreamento de vírus que permite aos engenheiros na

Symantec AntiVirus Research Center (SARC), formular e distribuir

r a p i d a m e n t e a n t í d o t o s c o m e f i c i ê n c i a . Vo c ê n ã o a p e n a s r e c e b e

antídotos mais rapidamente, você os recebe numa forma menor e

mais fácil de ser usada na empresa. E todos os produtos Symantec

AntiVirus podem ser a tualizados com novos engines ou definições

d e v í r u s N AV E X s e m a a t u a l i z a ç ã o d a a p l i c a ç ã o , s e m d e s l i g a r o

antivírus, e sem reiniciar o sistema como acontece com outros

produtos — o que resulta em economia de tempo e dinheiro.

O s i s t e m a p a t e n t e a d o d e d e t e c ç ã o d o St r i k e r ™ d a S y m a n t e c

patrulha a empresa, perseguindo ameaças conhecidas e

desconhecidas

O s i s t e m a d e d e t e c ç ã o St r i k e r d a S y m a n t e c é a l t a m e n t e e f i c i e n t e

para encontrar ameaças conhecidas e desconhecidas, incluindo

w o r m s , p r o g r a m a s m a l i g n o s , e a t é m e s m o c ó d i g o m ó v e l . O St r i k e r

oferece detecção em vários níveis, baseada em assinaturas,

heurísticas estáticas e dinâmicas, e descrições genéricas de vírus

p o l i m ó r f i c o s . M a s a o c o n t r á r i o d e o u t r o s p r o d u t o s , o St r i k e r a c e l e r a

a detecção e resolução aplicando perfis — regras que podem

identificar classes inteiras de vírus.

Com o LiveUpdate™, sua rede e o Symantec AntiVirus estão sempre

“na ativa”

O LiveUpdate — um componente de todo produto Symantec

Antivírus — garante a atualização da proteção programada ou com

um aperto de botão, sem interrupção das atividades diárias. Es te

fluxo de trabalho automático permite à Symantec fornecer os

mecanismos de resposta a incidentes com o melhor custo -benefício

do mercado. Mais de 90% dos vírus enviados ao SARC desde

Agosto de 1998 tiveram suas curas descobertas em menos de 9

horas — mesmo com uma média de 5.000 envios por mês.

Rastreia e limpa arquivos comprimidos ou descomprimidos

O Symantec AntiVirus para Firewalls rastreia e limpa tanto arquivos

comprimidos quanto descomprimidos.

Bloodhound

A tecnologia híbrida Bloodhound da Sym antec (patente pendente) é

capaz de detectar 80% dos vírus de arquivos executáveis novos e

desconhecidos.

Mobile Code Extension do Symantec AntiVirus para Firewalls

A Mobile Code Extension (Extensão de Código Móvel) cria um novo

nível de proteção contra softwares malignos combinando o engine

antivírus da Symantec, que automaticamente detecta qualquer

ameaça conhecida em Java ou ActiveX, com um engine de Digital

S i g n a t u r e Ve r i f i c a t i o n ( D S V, Ve r i f i c a ç ã o d e A s s i n a t u r a D i g i t a l ) ,

permitindo aos administradores de segurança lidar com código

executável proveniente da Internet baseado na sua assinatura. O

engine DSV checa a presença e integridade de uma assinatura

digital em qualquer código que chegar (ActiveX, classes Java,

arquivos CAB, etc.), permitindo a admin istradores bloquear código

sem assinatura ou potencialmente perigoso.

Suporte e serviço de atendimento ao consumidor com alto padrão

de qualidade

Tu d o i s s o t e m o a p o i o d a v i s ã o e c o m p r o m i s s o d a S y m a n t e c d e q u e

“o cliente vem primeiro”: sua empresa receb e suporte imbatível,

apoiado pelas capacidades de consultoria e estimativa de riscos

líderes de mercado, assim como capacidades para testes de

vulnerabilidades e treinamento local ou à distância altamente

disponível.

Além disso, a Symantec pode fornecer:

• Assistência no desenvolvimento de políticas de segurança e uso

aceitável

• Suporte empresarial para instalação e operações

• Consultoria de performance de rede (em relação à instalação e

configuração de ferramentas de segurança na Web)

• Suporte para vários idiomas e multinacional em mais de 24 países

em todo o mundo

• Ferramentas adicionais de segurança de conteúdo, incluindo

soluções para desktops, servidores de arquivos, e gateways de e mail

Sumário

Os processos de negócios baseados na Web e na conectividade

com a Internet trazem muitas vantagens aos negócios. No entanto,

tais vantagens de produtividade podem vir acompanhadas por novas

preocupações sobre a segurança da rede empresarial. Soluções de

segurança para desktop, embora necessárias, não protegerão a

empresa da última onda de ameaças baseadas na Internet.

Firewalls, embora eficientes em proteger a empresa de várias

ameaças, podem ser melhorados, com a adição de novas,

detalhadas e ativas medidas de segurança de conteúdo e controle

de vírus.

Hoje, há uma crescente necessidade das empresas implementarem

uma solução de segurança de conteúdo completa e em vários níveis

para toda a organização. Isto deve incluir uma filtragem mais

precisa de conteúdo e URL; soluções de monitoramento e relatóri o;

e fortes soluções antivírus; todas capazes de ser empregadas em

gateways da Internet.

A Symantec está posicionada de forma única para assistir as

empresas em alcançar a melhor solução possível para protegê -las

das ameaças de hoje — e de amanhã — que chegam através da

Internet. O Symantec AntiVirus para Firewalls e o software de

filtragem de conteúdo e URL I -Gear da Symantec constituem uma

s o l u ç ã o l í d e r, a l t a m e n t e d i m e n s i o n á v e l e s e m p r e a t i v a , e l i m i n a n d o

o tempo de inatividade do sistema devido a atuali zações e

manutenção. As atualizações são fornecidas automaticamente —

com a agilidade da Internet. A Symantec também dá apoio a estes

produtos proporcionando suporte e consultoria com um alto padrão

de qualidade, incluindo um espectro total de suporte mult inacional,

disponível em mais de 24 países.

Sobre a Symantec

A Symantec, líder mundial em tecnologia de segurança na Internet,

fornece diversas soluções de segurança de conteúdo e rede para

uso pessoal e empresarial. A companhia é líder em fornecimento de

tecnologias de proteção de vírus, gerenciamento de riscos,

filtragem de conteúdo de Internet e e -mail, gerenciamento remoto e

detecção de código móvel aos clientes. Com sede em Cupertino,

Califórnia, a Symantec tem operações por todo o mundo em mais de

33 países.

A Symantec serve mundialmente a mais de 50 milhões de clientes,

incluindo algumas das maiores corporações, agências

governamentais, e instituições de educação. Noventa e oito das 100

maiores companhias confiam diariamente nas soluções da

Symantec. A companhia possui várias patentes e prêmios, o que a

estabelece como líder mundial nas áreas de produtos que

representa.

A Symantec está comprometida em fornecer qualidade em tudo que

faz. Isto inclui oferecer o melhor suporte e serviço de atendime nto

aos clientes. Seus produtos e soluções estão disponíveis em mais

de 15 idiomas.

To d a a i n f o r m a ç ã o s o b r e p r o d u t o s a q u i i n c l u í d a e s t á s u j e i t a a

mudanças.

SEDE MUNDIAL

2 0 3 3 0 St e v e n s C r e e k B o u l e v a r d

Cupertino, CA 95014 USA

1 (800) 441-7234

1 (541) 334-6054

World W ide Web site:

http://www.symantec.com

A r g e n t i n a : + ( 5 4 ) 11 4 8 11 7 5 2 6

Austrália (Sydney): +(61) 2 9850 1000

Austrália (Melbourne): +(61) 3 9864 2600

Áustria: +43 150 137 5020

Bélgica: +32 2 713 1700

B r a s i l : + ( 5 5 ) 11 5 5 6 1 0 2 8 4

Canadá: +1 (416) 441-3676

Caribe/América Central: +305 662 5899

China (Beijing): +86 10 6264 8866

China (Hong Kong): +(852) 2528 6206

Dinamarca: +45 35 44 57 00

E s c r i t ó r i o d e Ve n d a s n a E u r o p a O r i e n t a l ( M u n i q u e ) : + 4 9 8 9 9 4 5 8

3000

Finlândia: +358 9 61507 465

França: +33 (0) 1 41 38 57 00

Alemanha: +49 (0) 2102 7453 0

Índia: +91 22 2880698

Itália: +39 (0) 2 6955 21

I r l a n d a : + 3 5 3 ( 0 ) 1 8 11 8 0 3 2

Japão: +81 3 5457 5300

Coréia: +82-2-3420 8600

Luxemburgo: +352 29 8479 5020

Malásia: +(603) 705 4910

México: +(52) 5 481 2600

Nova Zelândia: +64 9 309 5620

H o l a n d a : + 3 1 ( 0 ) 7 1 4 0 8 3 111

Noruega: +47 23 05 3300

Polônia: +48 22 528 91 00

Rússia: +(7095) 238 3822

Singapura: +65 239 2000

Á f r i c a d o S u l : + 2 7 ( 0 ) 11 8 0 4 4 6 7 0

Espanha: +34 (9) 1662 4413

Suécia: +46 (0) 8 457 34 00

Suíça: +41 (0) 52 244 39 39

Ta i w a n : + ( 8 8 6 ) 2 2 7 3 9 9 5 0 6

Grã-Bretanha: +44 1628 592 222

Symantec, o logotipo Symantec, e Norton AntiVirus são marcas

registradas nos EUA da Symantec Corporation. Bloodhound,

L i v e U p d a t e , N o r t o n A n t i V i r u s E x t e n s i o n ( N AV E X ) , I - G e a r, e

Symantec AntiVirus Research Center (SARC) são marcas

comerciais da Symantec Corporation. Microsoft, Microsoft Word,

W indows, e W indows NT são marcas registradas da Microsoft

Corporation. IBM é marca registrada da IBM Corpora tion. Outras

marcas e produtos são denominações comercias de seus

r e s p e c t i v o s p r o p r i e t á r i o s . To d a a i n f o r m a ç õ e s d e p r o d u t o a q u i

contida está sujeita a mudanças.

© C o p y r i g h t 2 0 0 0 S y m a n t e c C o r p o r a t i o n . To d o s o s d i r e i t o s

reservados. Impresso nos EUA. 07/00

02-71-00012